Сетевые песочницы ― класс решений, позволяющих идентифицировать ранее неизвестные вредоносные программы. Такие системы оценивают безопасность файлов и ссылок путём запуска и анализа в изолированной среде. Рассмотрим статистику рынка сетевых песочниц и продукты, представленные российскими вендорами.

- Введение

- Сетевые песочницы: особенности, функции, разновидности

- Статистика рынка сетевых песочниц

- 3.1. Мировой рынок

- 3.2. Отечественный рынок

- Обзор рынка отечественных сетевых песочниц

- 4.1. Kaspersky Sandbox

- 4.2. PT Sandbox

- 4.3. AVSOFT ATHENA

- 4.4. Solar Sandbox

- 4.5. F6 Malware Detonation Platform

- Перечень популярных зарубежных сетевых песочниц

- Выводы

Введение

Злоумышленники при кибератаках стремятся использовать новые и неизвестные вредоносные программы, включая эксплойты «нулевого дня» (0-day), то есть средства эксплуатации ранее неизвестных уязвимостей в чём угодно: операционной системе, браузере, прошивке аппаратного обеспечения, приложениях, облачных сервисах, виртуальных средах и пр.

В наши дни поиск и эксплуатацию уязвимостей «нулевого дня» киберпреступникам облегчает использование технологий ИИ, которые делают их атаки всё более изощрёнными и сложно отслеживаемыми. При помощи искусственного интеллекта генерируется фейковый контент, проводится анализ и обход существующих средств защиты информации (СЗИ), создаётся вредоносный код и автоматизируются атаки.

По подсчётам «Лаборатории Касперского», в 2024 году её продукты ежедневно выявляли в среднем 467 тыс. новых вредоносных файлов. Наибольшую опасность представляют троянские программы, в т. ч. шифровальщики (за первый квартал текущего года обнаружено 11,7 тыс. новых модификаций), а также загрузчики (главная угроза для малого и среднего бизнеса в 2025 году).

Современные антивирусы далеко не всегда позволяют распознавать ранее неизвестные угрозы, поэтому специалисты по информационной безопасности рекомендуют дополнять их решениями класса «сетевая песочница» (Network Sandbox). Они создают изолированную виртуальную среду, в которой можно безопасно проанализировать и проверить подозрительную программу или файл, который, например, пришёл в электронном письме или был скачан из интернета. При обнаружении признаков небезопасного поведения потенциальную угрозу можно заблокировать, предотвратив её попадание на компьютеры сотрудников.

Ранее мы уже публиковали обзор рынка Network Sandbox. Рассмотрим, как изменилась ситуация с того времени, проанализируем размер рынка и спрос на продукты данного класса. Отдельно разберём решения, предлагаемые отечественными вендорами.

Сетевые песочницы: особенности, функции, разновидности

Сетевые песочницы реализовывают проактивные технологии информационной безопасности, позволяя при помощи программных или программно-аппаратных средств анализировать подозрительные файлы, приложения и даже сетевую активность в изолированной среде. Это особенно актуально для борьбы с эксплойтами «нулевого дня» и сложными устойчивыми угрозами (Advanced Persistent Threat, APT), характерными для целевых атак.

Ключевое отличие сетевых песочниц от антивирусов заключается в том, что они не ищут сигнатуры угроз, а запускают подозрительный код в своего рода «карантинной зоне», исключая риски для реальной инфраструктуры. Это даёт возможность оценить поведение подозрительного объекта в различных условиях (в разных операционных системах, при работе с сетью, подключении съёмных носителей и пр.).

Стоит отметить, что есть антивирусные программы со встроенными песочницами, однако они обычно размещаются на конечных точках и могут создавать сильную нагрузку на «железо», снижая производительность компьютера. Кроме того, антивирусы со встроенными песочницами не дают возможности протестировать поведение объекта в разных операционных системах, а также имеют ограниченные аналитические возможности.

Поэтому, несмотря на несколько усложнённую схему развёртывания (по сравнению с простой установкой антивируса), для защиты корпоративных информационных систем рекомендуется использовать сетевые песочницы, которые действуют централизованно, предоставляют свою защиту всей сети целиком и дают службе ИБ больше информации для анализа.

Архитектура и возможности сетевых песочниц

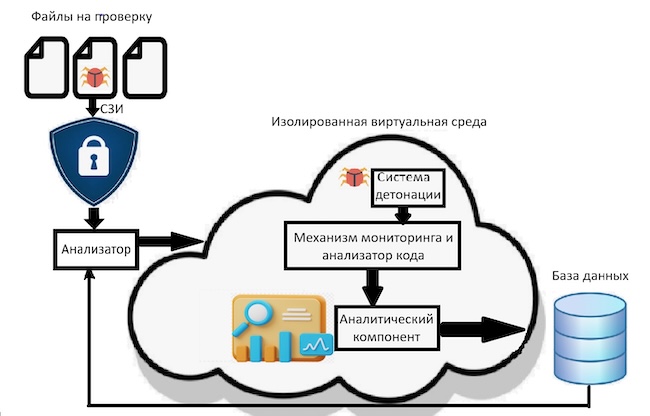

Сетевые песочницы представляют собой многокомпонентные решения. Как правило, в них входят следующие элементы:

- Изолированная виртуальная среда для безопасного запуска подозрительных объектов. Она имитирует работу операционных систем и действия пользователя, которые злоумышленник ожидает увидеть в случае попадания вредоносного объекта в информационную систему компании. В некоторых сетевых песочницах есть эмулятор физического окружения, имитирующий работу аппаратных устройств.

- Система запуска («детонации») объектов. Активирует потенциально опасный файл, ссылку и пр.

- Механизм мониторинга. Оценивает поведение подозрительного объекта в изолированной среде, отслеживает такие действия как изменение файлов и ключей реестра, попытки вмешательства в системные процессы, несанкционированные внешние соединения, обращения к подозрительным доменам, использования памяти, мощности процессора и пр. Эвристические алгоритмы могут выявить типичные действия и события, ассоциирующиеся с вирусами или нелегитимным трафиком.

- Аналитический компонент. Отвечает за генерацию отчётов о поведении потенциально опасных объектов, которые передаются системам кибербезопасности. Последние на основе полученных данных при необходимости блокируют распространение вредоносного кода. В таких отчётах приводятся данные об индикаторах компрометации (хеши файлов, ссылки, реестровые изменения и прочие аномалии). Информация используется не только для блокировки вредоносного объекта, но и для обновления сигнатур антивирусных программ и средств предотвращения вторжений (IPS).

Также в составе сетевой песочницы может быть анализатор кода, позволяющий обнаруживать уже известные образцы вредоносных программ и не затрачивать ресурсы на их повторное исследование.

Рисунок 1. Схема работы сетевых песочниц

Современные песочницы могут быть интегрированы в процессы киберразведки (Threat Intelligence). Это позволяет оперативно обмениваться наиболее актуальными сведениями о телеметрии и контекстах, в конечном счёте сокращая время реагирования на инциденты.

Ключевые функции сетевых песочниц:

- детектирование угроз «нулевого дня»;

- изоляция подозрительных файлов и трафика от подконтрольной инфраструктуры;

- поведенческий анализ программного обеспечения;

- исследование ссылок, проверка трафика в изолированной среде на наличие аномалий;

- формирование отчётов об обнаруженных угрозах безопасности;

- передача данных об угрозах в другие СЗИ для блокировки вредоносных объектов.

Кроме того, при определённой настройке сетевые песочницы способны обеспечить защиту от внутренних нарушителей, слива инсайдерской информации и нелегитимных действий тех, кто имеет доступ к корпоративной информационной системе.

Стоит, однако, заметить, что сама по себе сетевая песочница не в состоянии полностью обезопасить инфраструктуру компании, она должна быть интегрирована с другими СЗИ (межсетевыми экранами, потоковыми антивирусами, почтовыми и веб-шлюзами, системами мониторинга (SIEM), оркестровки и автоматизации (SOAR) и пр.). Это, среди прочего, повышает эффективность использования ресурсов, так как потоки данных первоначально проходят проверку традиционными средствами, а в песочницу попадают только подозрительные объекты.

Классификация сетевых песочниц и критерии выбора

Всё многообразие существующих решений класса Network Sandbox можно сгруппировать по таким признакам как тип и способ развёртывания, возможности интеграции, тип анализируемого трафика, уровень эмуляции, тип обнаружения вредоносных объектов. Рассмотрим более подробно разновидности песочниц в таблице 1.

Таблица 1. Разновидности песочниц

|

Вид |

Описание |

|

Тип развёртывания |

|

|

Локальные |

Инсталлируются внутри корпоративного периметра |

|

Облачные |

Размещаются на ресурсах внешнего провайдера |

|

Гибридные |

Комбинация локального и облачного вариантов |

|

Способ развёртывания |

|

|

Аппаратные |

Подключаемые к сети устройства, которые анализируют трафик |

|

Виртуальные |

Виртуальная машина, разворачиваемая на внутреннем сервере компании или у облачного провайдера |

|

Программные |

Приложения, устанавливаемые на сервер или рабочие машины с целью мониторинга проходящего через них трафика |

|

ПО как услуга (SaaS) |

Сервис от облачного провайдера, отвечающего за внедрение, поддержку и качество работы системы |

|

Возможности интеграции |

|

|

Самостоятельные |

Работают как отдельные, изолированные решения |

|

Встроенные |

Являются частью других продуктов или экосистем |

|

Тип анализируемого трафика |

|

|

Почтовый |

Проверяют электронную почту на наличие вложенного вредоносного содержимого |

|

Веб |

Отслеживают передачу данных при взаимодействии с веб-ресурсами |

|

Сетевой |

Осуществляют проверку всего сетевого трафика организации |

|

Уровень эмуляции среды |

|

|

Простые |

Воссоздают только базовые функции операционной системы |

|

Сложные |

Дополнительно эмулируют расширенные функции, такие как взаимодействие с приложением, сетью и пр. |

|

Тип обнаружения |

|

|

Статические анализаторы |

Оценивают код на наличие вредоносных функций эвристически, без его исполнения |

|

Динамические анализаторы |

Запускают файлы в изолированной среде для оценки их поведения |

Тему выбора сетевых песочниц мы затрагивали на одном из прямых эфиров телепроекта AM Live. Продукты данного класса широко востребованы на рынке, причём уже наблюдается перевес в сторону облачных решений и усиления ИИ-компонента (машинного обучения). Единого набора требований при выборе песочниц не существует, т. к. всё определяется потребностями конкретной компании. Обычно обращают внимание на следующие моменты:

- Возможности интеграции. Современная песочница должна легко синхронизироваться с другими СЗИ, это повысит эффективность защиты, автоматизирует и сократит время реагирования на угрозы.

- Лёгкость масштабирования без существенного снижения производительности. Крупным компаниям с интенсивным трафиком стоит выбирать решения, способные обрабатывать большие потоки данных. Кроме того, важно предусматривать возможность расширения инфраструктуры и увеличения нагрузки.

- Технологии, используемые при анализе угроз. Предприятиям, подвергающимся атакам с применением искусственного интеллекта, эксплойтов «нулевого дня» и других ранее неизвестных угроз, необходимы сетевые песочницы, основанные на поведенческом анализе и обладающие встроенными возможностями тонкой настройки изолированных виртуальных сред.

- Автоматизация процессов. Чем больше задач выполняет сетевая песочница, тем меньше нагрузка на службу ИБ компании.

- Точность детектирования. В хорошей песочнице должно быть сведено к минимуму количество ложных срабатываний, так как это в целом негативно сказывается на общей производительности системы и работе предприятия.

Кроме того, важно, чтобы система умела противостоять попыткам её обойти. Многие современные вредоносные программы притворяются неработоспособными, если обнаруживают, что находятся в виртуальной среде или запущены на компьютере, аппаратное и программное окружение которого отличаются от ожидаемых.

Стоит, однако, отметить, что сетевых песочниц, способных полностью автоматизировать процесс отслеживания и блокировки угроз, не существует. Без квалифицированного специалиста (хотя бы на уровне проверки вердиктов) невозможно добиться эффективной работы всей системы информационной защиты.

Статистика рынка сетевых песочниц

Объём рынка сетевых песочниц продолжает уверенный ежегодный рост как на глобальном, так и на национальном уровне. Рассмотрим подробнее сложившиеся тенденции и статистику.

Мировой рынок

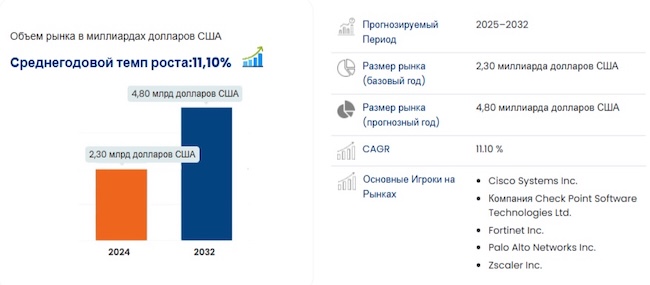

По данным Data Bridge Market Research размер мирового рынка сетевых песочниц в 2024 году составил 2,3 млрд долларов США. По прогнозам аналитиков совокупный среднегодовой прирост (CAGR) составит 11,1% и к 2032 году размер этого сектора достигнет 4,8 млрд долларов.

Рисунок 2. Инфографика мирового рынка сетевых песочниц (по данным Data Bridge Market Research)

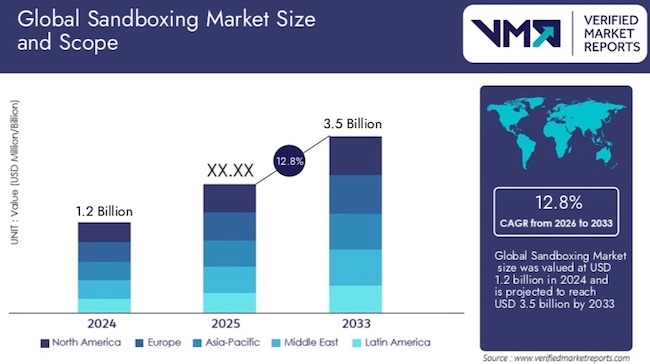

Согласно исследованию Market Research Intellect, к 2033 году объём глобального рынка сетевых песочниц может достигнуть 3,4 млрд долларов при показателе CAGR 12,5%. Их коллеги из Verified Market Reports полагают, что среднегодовой прирост будет чуть интенсивнее и составит 12,8 %. Объём же рынка по их подсчётам к концу 2033 года достигнет 3,5 млрд долларов.

Рисунок 3. >Инфографика мирового рынка сетевых песочниц (по данным Verified Market Reports)

Ожидается, что, как и в предыдущие годы, Северная Америка продолжит доминировать на мировом рынке сетевых песочниц, т. к. большинство крупных поставщиков таких решений работают под юрисдикцией США (в 2022 году на долю Cisco, Fortinet, Palo Alto и других американских вендоров приходилось около 33,6% рынка). В то же время эксперты полагают, что вендоры Азиатско-Тихоокеанского региона могут сократить наметившийся разрыв. Так, стремительную цифровую трансформацию, поддерживаемую в том числе государственными инициативами переживают Япония, Китай, Индия и Южная Корея.

Выраженной тенденцией рынка сетевых песочниц становится интеграция технологий искусственного интеллекта и машинного обучения. В 2024 году более половины предприятий использовали такие песочницы. Кроме того, продолжают набирать популярность облачные системы. Благодаря экономичности и широким возможностям масштабирования к 2032 году объем рынка облачных песочниц вырастет до 2,8 млрд долларов. По оценкам экспертов из-за сложной международной ситуации и политической напряжённости наибольший спрос на решения данного класса в ближайшее время будет наблюдаться со стороны оборонных и правительственных организаций.

Отечественный рынок

Уход западных вендоров стал точкой роста для отечественного рынка информационной безопасности и сетевых песочниц в частности. Системный интегратор IT Task в лице коммерческого директора Антона Головатого обнародовал статистику, согласно которой с 2023 по 2024 г. этот сегмент демонстрировал уверенный рост — на 26%. В немалой степени этому способствовало усложнение проводимых атак, эффективно противостоять которым только на основе одних сигнатурных данных стало невозможно.

Хотя отечественным пользователям остаются доступными условно бесплатные решения с открытым исходным кодом, из-за отсутствия экспертной поддержки качество работы подобных сетевых песочниц не в состоянии удовлетворить требования заказчиков. Цена владения у таких решений, требующих наличия специалистов высокого уровня квалификации, может даже превышать стоимость коммерческих продуктов.

К сожалению, статистикой по изменениям внутрироссийского рынка сетевых песочниц мы не располагаем. Однако можем назвать лидеров данной отрасли среди российских разработчиков ― это «Лаборатория Касперского», Positive Technologies, ГК «Солар», F6 и «АВ Софт». Рассмотрим подробнее предлагаемые ими решения класса Network Sandbox.

Обзор рынка отечественных сетевых песочниц

В обзоре представлены как продукты, так и сервисы. Современные решения класса Network Sandbox зачастую сложно отнести к какому-то определённому типу, так как во многих случаях разработчики на выбор заказчика предлагают любые варианты развёртывания песочницы, в том числе и по гибридной модели.

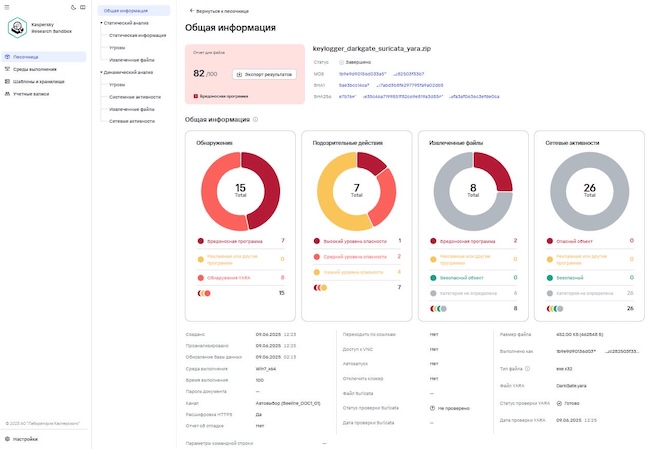

Kaspersky Research Sandbox 3.0

Kaspersky Research Sandbox 3.0 ― автоматизированная интерактивная система анализа файлов и ссылок для обнаружения угроз. Приложение использует гибридный подход, сочетающий в себе продвинутый статический и поведенческий анализ, функциональность противодействия уклонению от анализа и технологии имитации действий человека. Данные технологии включают создание и поддержание реалистичного пользовательского окружения, автоматический кликер, прокрутку документов, процессы-заглушки и многое другое.

Рисунок 4. Интерфейс Kaspersky Research Sandbox 3.0

Kaspersky Research Sandbox 3.0 позволяет создавать и настраивать пользовательские среды выполнения и использовать их для анализа поведения файлов и ссылок. Новая версия продукта предоставляет больше возможностей для отражения в отчётах данных статического анализа исполняемого файла, таких как строки, таблицы импорта / экспорта и график энтропии файла. После загрузки файла или ссылки в выбранную среду выполнения Kaspersky Research Sandbox 3.0 анализирует поведение этого файла или открытие ссылки, а затем предоставляет подробный отчёт, включая инфографику с классификацией опасных активностей по методологии MITRE ATT&CK и детальную интерактивную карту выполнения (для файлов). Документ можно скачать в виде PDF или в машиночитаемых форматах для дальнейшего анализа.

Ключевые особенности Kaspersky Sandbox:

- Статический анализ (в дополнение к поведенческому) c возможностью анализа исполняемых файлов для ОС, которые пока не поддерживаются, например macOS.

- Визуальное интерактивное взаимодействие во время детонации потенциально вредоносных файлов (в рамках режима VNC) для более тщательного анализа угрозы.

- Интеграция с интерфейсом Microsoft AMSI для обнаружения упакованных и замаскированных сценариев и атак с использованием Microsoft PowerShell.

- Возможность подключения к облачной репутационной базе данных (KSN вместо KPSN) для экономии аппаратных мощностей (в этом случае достаточно одного сервера вместо двух).

Kaspersky Sandbox имеет сертификат ФСТЭК России № 4289 от 1.09.2020, входит в реестр отечественного ПО (номер записи 8374 от 30.12.2020, облачная версия — № 10168 от 08.04.2021).

Подробную информацию о Kaspersky Sandbox можно получить на сайте разработчика.

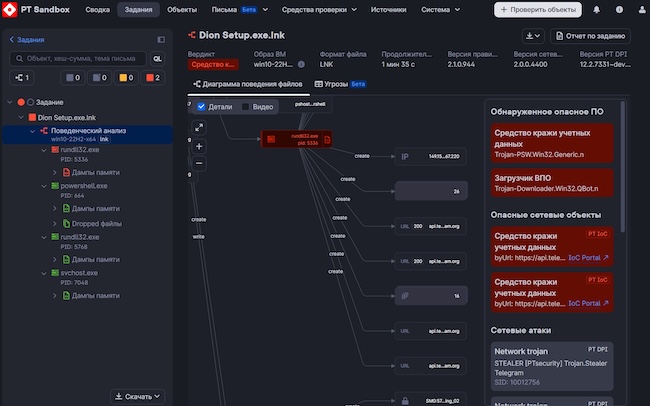

PT Sandbox

PT Sandbox ― песочница для обнаружения сложных и новых вредоносных программ, позволяющая защищать компании от массовых и целевых атак. Продукт анализирует потенциально опасные объекты и блокирует их попадает в контур компании. Система использует комбинацию методов статического и динамического анализа для точного детектирования угроз и технологии машинного обучения для выявления аномального поведения потенциально опасных объектов. Одна из ML-моделей, внедрённых в продукт, анализирует сетевые подключения вредоносных программ, позволяя обнаруживать неизвестные семейства зловредов в сетевом трафике.

Сигнатуры и механизмы, которые используют современные вредоносные программы, мы обсуждали в интервью руководителя «Отдела обнаружения вредоносного ПО экспертного центра безопасности Positive Technologies».

Песочница от Positive Technologies совместима не только с другими продуктами вендора, такими как PT NAD, PT NGFW, MaxPatrol EDR, PT ISIM, PT Application Inspector и другими, но и с ИБ- и ИТ-системами других разработчиков. Благодаря гибкому асинхронному API PT Sandbox может находить угрозы практически в любых источниках.

Рисунок 5. Интерфейс PT Sandbox

Архитектура песочницы содержит уникальный анализатор, работающий сразу на трёх уровнях ― гипервизор, ядро операционной системы и пользовательское пространство. Подобная структура создаёт надёжный барьер как для массовых угроз, так и для более редких, но опасных руткитов и буткитов. Продукт легко встраивается в инфраструктуру заказчика, может адаптироваться к особенностям бизнеса.

Ключевые особенности PT Sandbox:

- Многоуровневый анализ вредоносных программ, спрятанных в файлах, ссылках и QR-кодах.

- Поддержка виртуальных сред с отечественными программами.

- Лёгкое встраивание в инфраструктуру заказчика.

- Набор экспертизы от PT ESC для точного обнаружения угроз и защиты от техник обхода песочниц.

Продукт входит в реестр отечественного ПО (номер записи 8642 от 31.12.2020), а также сертифицирован ФСТЭК России (сертификат № 4604 от 25.10.2022).

Подробную информацию о PT Sandbox можно получить на сайте разработчика, а также в нашем обзоре.

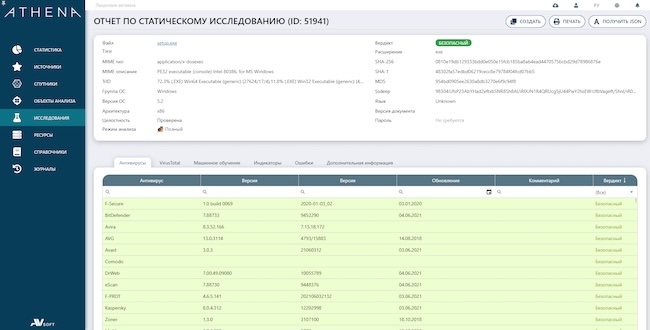

AVSOFT ATHENA

Комплексная система ATHENA состоит из антивирусного мультисканера и песочницы, защищая как от известных сигнатур, так и от эксплойтов «нулевого дня». В ходе проверок файлов и ссылок решение задействует множество инструментов статического и динамического анализа.

ATHENA использует два основных метода анализа: статический и динамический. Первый предназначен для потоковой обработки трафика и обнаружения уже известных сигнатур. Второй выполняет функцию песочницы, запуская проверку подозрительного объекта в изолированной виртуальной или физической среде. Осуществляется сбор данных о нелегитимных действиях, которые затем анализируются, и по результатам проводимых исследований файлов и ссылок система генерирует отчёты, содержащие детальную ключевую информацию по выявленным аномалиям/

Система обеспечивает защиту почтового, сетевого, веб-трафика и файловых хранилищ. Она взаимодействует с антивирусами, внешними аналитическими ресурсами (VirusTotal, Spamhaus и др.) и источниками данных, а также задействует модели машинного обучения.

Рисунок 6. Интерфейс ATHENA

Athena Sandbox поддерживает развёртывание в физической, виртуальной и облачной средах. Она способна анализировать любые типы файлов ― офисные, исполняемые, мобильные приложения, архивы (в т. ч. многотомные и запароленные). Попавший в систему подозрительный объект проходит многоуровневую проверку от тестирования антивирусом и анализа синтаксиса, до обработки МО-технологиями и сверки с внешними аналитическими сервисами.

Ключевые особенности ATHENA:

- Высокая скорость проверки — до 3 млн писем в сутки на одну инсталляцию с возможностью расширения.

- Технологии машинного зрения и возможность дообучать модели ML на собственных данных, а также проверка обновлений и ИИ-моделей на безопасность.

- Защита от ссылок с отложенным запуском (спящих).

- Поддержка в песочницах отечественных операционных систем.

- Физические песочницы и имитация действий пользователя в песочнице.

Система ATHENA внесена в реестр отечественного ПО (номер записи 3762 от 23.07.2017).

Подробную информацию об ATHENA можно получить на сайте разработчика, а также в нашем обзоре.

![]()

Solar Sandbox

Сервис Solar Sandbox представляет собой решение для защиты от неизвестных угроз и сложных целевых атак в почтовом и веб-трафике. Он ориентирован на госорганизации, подойдёт для медицинских и образовательных учреждений. Также решение будет полезно финансовым, транспортным компаниям, предприятиям сферы энергетики и промышленности.

Сервис способен защищать от известных массовых атак, вирусов и фишинговых рассылок, а также, задействуя алгоритмы поведенческого анализа, выявлять сложные вредоносные сигнатуры и не допускать их попадания в инфраструктуру компании. Песочница интегрируется с другими решениями компании ― SEG и UTM.

Рисунок 7. Схема работы Solar Sandbox

Ключевые особенности Solar Sandbox:

- Использование механизма Anti-Evasion для защиты от техник обхода песочниц.

- Мгновенное безопасное копирование файлов с применением технологии Threat Extraction (удаляет из них опасное содержимое и передаёт их адресату полностью очищенными от угроз).

- Потоковая проверка входящих писем через сервис Threat Emulation, с помощью которого обнаруживаются и блокируются опасные объекты и ссылки.

- Лёгкость подключения и оплата только за проанализированный объём данных.

Подробнее о Solar Sandbox можно узнать на сайте компании.

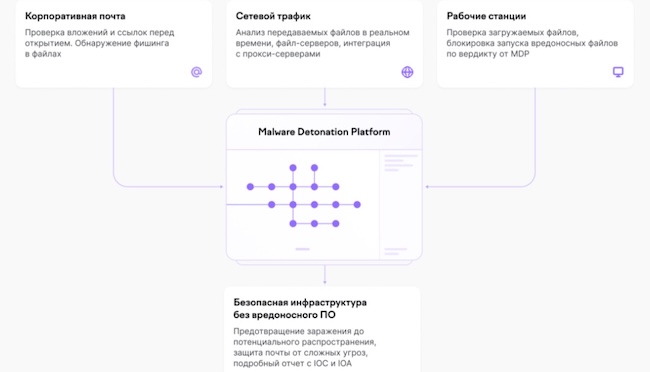

F6 Malware Detonation Platform

Malware Detonation Platform ― это решение класса Sandbox, предназначенное для проверки подозрительных файлов и ссылок в изолированной среде. Решение предполагает локальный, облачный и гибридный вариант развёртывания, серверы расположены на территории РФ. Легко интегрируется по программному интерфейсу (API) с системами классов SIEM, SOAR и пр., позволяет проводить анализ объектов в средах Windows, Linux и Android.

В Malware Detonation Platform автоматически из разных источников поступают файлы и ссылки и направляются в изолированную среду, где эмулируются действия, которые мог бы совершить пользователь с объектом (открытие файлов, переход по ссылкам, запуск приложений). Песочница проводит поведенческий и сигнатурный анализ, наблюдая за действиями (например, попытками запустить вредоносный код, несанкционированно подключиться к некоему домену, собрать данные учётных записей и др.). На основе собранных сведений система выносит вердикт ― безопасная информация передаётся адресату, а вредонос блокируется с одновременной отправкой соответствующего отчёта службе безопасности.

Рисунок 8. Схема работы Malware Detonation Platform

Malware Detonation Platform позволяет обнаруживать угрозы в реальном времени. В систему автоматически загружаются свежие данные киберразведки, включая тактики, техники и процедуры злоумышленников (TTP), а также индикаторы компрометации. Встроенный в продукт «Граф процессов» позволяет отслеживать артефакты, оставленные вредоносной программой, а также видеть индикаторы её сетевых подключений. Плюс к этому каждый месяц выходят обновления решения, предоставляющие заказчикам улучшения и обновлённые функции.

Ключевые особенности Malware Detonation Platform:

- Поддержка 300+ файловых форматов.

- Встроенная функция подбора паролей с использованием ИИ, их поиск в письмах, ссылках, файлах, а также возможность загрузки своей базы паролей.

- Изучение тактик и техник злоумышленников (TTP), атрибуция с данными киберразведки и матрицей MITRE ATT&CK.

- Возможность проактивного обнаружения угроз путём поиска следов запуска вредоноса на рабочих станциях.

- Максимально приближенная к реальности настройка виртуальных машин.

Решение входит в реестр отечественного ПО (номер записи 27636 от 21.04.2025).

Подробнее о Malware Detonation Platform можно узнать на сайте разработчика.

Перечень популярных зарубежных сетевых песочниц

Мировой рынок сетевых песочниц по сравнению с российским является более устоявшимся. Тут имеются компании, уже не первый год занимающие лидирующие позиции в отрасли. Примечательно, что почти все ключевые вендоры ― это американские корпорации, именно на их решения приходится львиная доля рынка. К таковым можно отнести:

- Cisco DevNet Sandbox;

- Check Point SandBlast (единственный топовый продукт, разработанный не американским, а израильским вендором);

- FortiSandbox;

- Network Sandbox от Palo Alto;

- Zscaler Cloud Sandbox;

- FireEye (Trellix) Malware Analysis;

- McAfee Advanced Threat Defense;

- Juniper Advanced Threat Prevention.

Несмотря на все сложности внутреннего рынка, отечественные решения могут составить им достойную конкуренцию.

Выводы

На российском рынке представлено достаточно решений отечественных вендоров («Лаборатория Касперского», Positive Technologies, «АВ Софт», «Солар», F6 и др.). Из-за непрекращающегося роста количества киберугроз спрос на решения данного класса со стороны отечественных предприятий неуклонно растёт. Выбор Network Sandbox, во многом, определяется тем, какие СЗИ уже установлены в инфраструктуре заказчика и возможностями интеграции с ними.

По прогнозам аналитиков бум спроса на сетевые песочницы положительно скажется на росте данного сегмента российского рынка. Развитие будет идти в сторону роста производительности продуктов, расширенной поддержки типов проверяемых файловых данных, внедрения ИИ-технологий и усиленной интеграции с системами киберобмана.