Переход на облачные сервисы открывает новые возможности, но и повышает риски: утечки данных, атаки на API, ошибки конфигурации. Привычные меры борьбы с угрозами работают иначе или вообще недоступны. Как защищать публичные, гибридные и частные облака, кто из провайдеров самый надёжный и безопасный?

- Введение

- Какие данные и системы компании размещают в публичных, гибридных и частных облаках

- Угрозы безопасности в облаке: утечки данных, ошибки конфигурации, доступ третьих лиц

- Регуляторные требования и стандарты ИБ: 152-ФЗ, PCI DSS, ГОСТ Р 57580

- На что обращать внимание при выборе безопасного и надёжного облачного провайдера

- Кто отвечает за безопасность данных в IaaS, PaaS и SaaS? Модель совместной ответственности

- IAM, CSPM, CWPP, CIEM, CNAPP и их роль в обеспечении безопасности

- Рекомендации по переходу в облако: как минимизировать риски и выстроить защиту

- Выводы

Введение

С развитием облачных технологий компании всё чаще переходят на модели IaaS (Infrastructure as a Service), PaaS (Platform as a Service) и SaaS (Software as a Service), чтобы повысить гибкость, масштабируемость и снизить затраты на ИТ-инфраструктуру. Однако вместе с преимуществами возникают новые вызовы в области кибербезопасности. В отличие от традиционных локальных решений, облачная среда требует особого подхода к защите данных, управлению доступом, мониторингу угроз и обеспечению соответствия регуляторным требованиям. Риски, такие как утечки данных, несанкционированный доступ, DDoS-атаки и неправильные настройки облачных сервисов, могут привести к серьезным финансовым и репутационным потерям.

В эфире AM Live ведущие эксперты обсуждали лучшие практики кибербезопасности в облаках, разбирали реальные кейсы и рассказывали, как провайдеры обеспечивают защиту своей инфраструктуры и какую роль в этом играет сам клиент.

Рисунок 1. Эксперты в студии AM Live

Участники эфира:

- Дмитрий Лютов, менеджер продуктов безопасности, Yandex Cloud.

- Сергей Самоукин, генеральный директор «Инферит Облако».

- Михаил Захряпин, генеральный директор Cloud Advisor.

- Николай Панченко, руководитель направления защиты Runtime, «Т-Банк».

- Дмитрий Евдокимов, основатель и технический директор Luntry.

- Андрей Семенюченко, руководитель управления решений для корпоративных заказчиков, «Лаборатория Касперского».

- Александр Лугов, руководитель группы по обеспечению информационной безопасности облачной платформы K2 Cloud.

Ведущий и модератор эфира — Эльман Бейбутов, независимый эксперт.

Какие данные и системы компании размещают в публичных, гибридных и частных облаках

Николай Панченко рассказал, как сделать так, чтобы инфраструктура частично ушла в облако, но при этом обеспечить безопасность. С облачным сервисом нужно заключить договор, при этом определив его зону ответственности. Важно, чтобы у облака была качественная техническая поддержка, свой центр мониторинга (SOC). Нужно быть готовым к длительным переговорам, у большой компании может уйти до 6–12 месяцев на согласование договора. Российские вендоры как правило предлагают частные настройки внутри облака под конкретную компанию.

Николай Панченко, руководитель направления защиты Runtime, «Т-Банк»

Дмитрий Лютов считает, что драйвер миграции в облака — это бизнес. Есть компании, которые полностью перевели инфраструктуру в облако. Среди крупных компаний есть тренд: они переносят какую-то часть инфраструктуры, учатся работать в облаке, а потом переносят остальные части.

Сергей Самоукин добавил, что компании переводят наружу различные бизнес-системы. Долгое время был популярным перевод в облако SAP: чтобы не закупать оборудование, компании обращались к облачному провайдеру. Сейчас у большинства облачных провайдеров есть услуга по переносу 1С, так как она востребована среди заказчиков. Многие настраивают специальное окружение под него, собирают сервера, делают настройки, чтобы 1С хорошо работал в облаке.

Также переводят большие данные (Big Data) — корпоративные хранилища данных, Data Lake, Lakehouse. С развитием ИИ и машинного обучения (ML) в облако приходит много небольших проектов на непродолжительный период, чтобы не покупать собственное оборудование. Крупные компании не пойдут за ML в облака — у них большие требования, поэтому они строят свою инфраструктуру.

Сергей Самоукин, генеральный директор «Инферит Облако»

Александр Лугов рассказал о том, как провайдер заботится о безопасности клиента при переходе в облако. Важно обеспечивать самые высокие требования безопасности. Есть задачи от клиентов на различные комплаенсы. Можно предложить дополнительные услуги, к крупным клиентам подходить комплексно, максимально помогать с миграцией, продумыванием архитектуры в том числе с точки зрения безопасности.

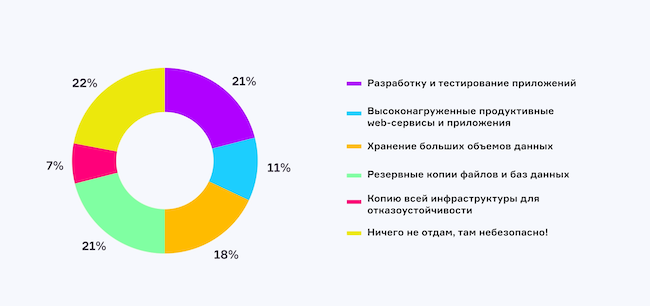

В рамках первого опроса зрители AM Live поделились, что они уже отдали в облако: разработку и тестирование приложений — 21%, резервные копии файлов и баз данных — 21%, хранение больших объемов данных — 18%, высоконагруженные продуктивные веб-сервисы и приложения — 11%, копию всей инфраструктуры для отказоустойчивости — 7%. 22% считают облака небезопасными и не размещают в них данные.

Рисунок 2. Что вы уже отдали в облако?

Угрозы безопасности в облаке: утечки данных, ошибки конфигурации, доступ третьих лиц

Андрей Семенюченко уверен, что стратегия миграции в облако, как и стратегия безопасности, должна быть согласована с целями и приоритетами бизнеса. Нужно иметь собственную модель угроз и средства защиты, которые будут им противостоять. Для облачной инфраструктуры есть риски утечки данных, атак программ-шифровальщиков, компрометации учётных данных через традиционные уязвимости. Кроме этого для облаков характерны не столь очевидные риски, например, не полностью удалённые данные, несоответствие требованиям регулятора.

Немаловажно доверие к провайдеру — его сотрудники могут иметь доступ к ресурсам клиента. Особое внимание стоит обратить на риск утери некоторых функций и свойств безопасности при миграции из одной инфраструктуры в другую — в облаке будут другие конфигурации, инструменты, технологический стек.

Андрей Семенюченко, руководитель управления решений для корпоративных заказчиков, «Лаборатория Касперского»

Михаил Захряпин объяснил, что обеспечение информационной безопасности в публичном облаке имеет свою специфику, которая вытекает из отличий облачного потребления услуг и On-premise. При переезде в облако есть понятие разделения ответственности: часть её переходит к облачному провайдеру, этим можно повысить безопасность. Важно, однако, чтобы служба ИБ не утрачивала контроль, особенно если в облаке находится, например, система самообслуживания, куда многие имеют доступ.

Облако — эластичная структура, количество объектов там может расти очень быстро. Этому способствует удобство запуска виртуальных машин из веб-интерфейса, наличие инструментов, которые позволяют за секунды развёртывать сотни тысяч различных ресурсов. Лавинообразный рост активов внутри облака повышает нагрузку на службы безопасности.

Есть ещё одна особенность облачных сервисов: Identity and Access Management (IAM) служит вторым периметром, т. е. всё, что происходит в облаке, проходит через этот функциональный блок. По отчётам Cloud Security Alliance и Google Cloud главными рисками для облаков являются ошибки в конфигурации и проблемы с айдентити (идентификацией, аутентификацией и авторизацией).

Михаил Захряпин, генеральный директор Cloud Advisor

Какие подходы сейчас есть в DevOps, которые стоит учитывать на самых ранних этапах, чтобы не ошибиться? Дмитрий Евдокимов советует в первую очередь смотреть на модели облачных сервисов, которые будут использоваться — IaaS, SaaS или PaaS. Новый тренд — подход ShiftDown Security (закладывание безопасности сразу в платформу, в фундамент).

Дмитрий Лютов рассказал, как обеспечивается безопасность при переходе в облако. Есть команда, которая сначала выясняет, какие системы и сервисы клиент хочет перенести, рекомендуют референсную архитектуру для этого, чтобы обеспечить отказоустойчивость и безопасность. Стоит сосредоточиться на базовых инструментах, соблюдать принцип минимальных привилегий. Клиент получает аналитику, указания на ошибки конфигурации, помощь на этапе создания или в процессе использования облачной инфраструктуры.

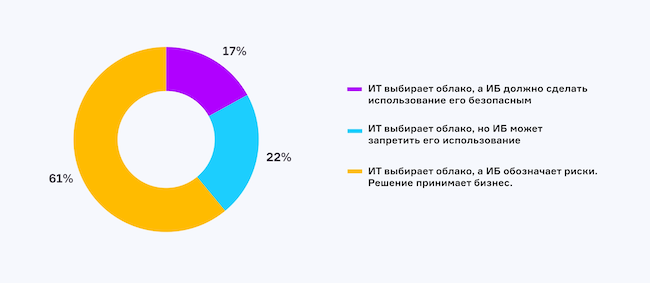

Во втором опросе зрители ответили, какую роль в их компании играет департамент ИБ при выборе поставщика облачной ИТ-инфраструктуры. У большинства (61%) ИТ выбирает облако, ИБ обозначает риски, а решение принимает бизнес.

Рисунок 3. Какую роль играет департамент ИБ при выборе облачной инфраструктуры?

Регуляторные требования и стандарты ИБ: 152-ФЗ, PCI DSS, ГОСТ Р 57580

Александр Лугов рассказал про требования к облачной среде — они зависят от типов данных клиента. Если необходимо обрабатывать персональные данные, нужна аттестация на соответствие требованиям 152-ФЗ, для обработки данных платёжных карт — стандарту PCI DSS, для размещения банковских информационных систем — ГОСТ Р 57580. Недостаточно только заказчику со своей стороны проходить аттестацию: нужно, чтобы облачный провайдер соответствовал как минимум тем же требованиям.

Здесь также имеет место разграничение ответственности. Облачный провайдер отвечает за прохождение аттестаций, сертификацию, оценку соответствия для своей инфраструктуры. Если клиенту нужно размещать объекты КИИ, то облако должно удовлетворять соответствующим требованиям.

Александр Лугов, руководитель группы по обеспечению информационной безопасности облачной платформы K2 Cloud

На что обращать внимание при выборе безопасного и надёжного облачного провайдера

Большинство клиентов на этапе тендеров предлагают заполнить опросники по ИБ. Нужно обращать внимание, насколько провайдер открыто себя ведёт, готов ли отвечать на вопросы, какую информацию публикует на сайте, проводит ли программы типа Bug Bounty. Есть универсальный способ оценить уровень ИБ и динамику развития — посмотреть на оценку соответствия ГОСТ Р 57580.1, советует Александр Лугов.

Дмитрий Евдокимов при выборе предлагает учитывать три момента: как облачный провайдер занимается безопасностью внутри, какие функции безопасности предоставляет облако, как облачный провайдер и его технологии позволяют работать с накладными средствами безопасности.

Дмитрий Евдокимов, основатель и технический директор Luntry

Андрей Семенюченко добавил, что важно смотреть на план внешних аудитов: это позволяет убедиться, что провайдер занимается безопасностью постоянно. Зрелость провайдера показывает его готовность делиться документацией, в том числе выпиской из модели угроз. Кроме этого у него должна быть выделенная команда для Incident Response, он должен предоставлять возможности реагирования на стороне клиента.

Михаил Захряпин уверен, что облачные провайдеры уделяют много внимания безопасности. Основная часть инцидентов происходит по вине пользователей. Нужно обращать внимание на зрелость сервиса IAM и на возможности со стороны пользователя логировать те действия, которые происходят внутри облачной инфраструктуры.

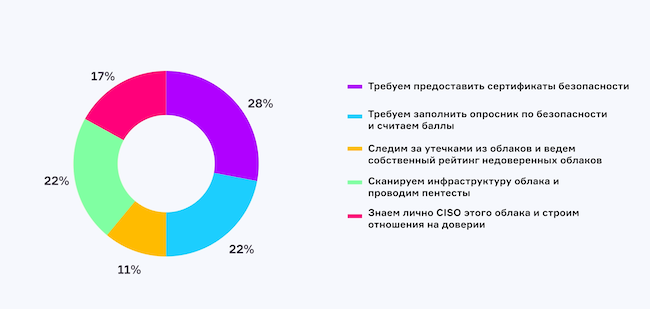

В третьем опросе зрители ответили, как они оценивают безопасность облачного провайдера: требуют предоставить сертификаты безопасности — 28%, требуют заполнить опросник — 22%, сканируют инфраструктуру облака и проводят пентесты — 22%, знают лично CISO этого облака и строят отношения на доверии — 17%, следят за утечками и ведут собственный рейтинг недоверенных облаков — 11%.

Рисунок 4. Как вы оцениваете безопасность облачного провайдера?

Кто отвечает за безопасность данных в IaaS, PaaS и SaaS? Модель совместной ответственности

Дмитрий Лютов объяснил принципы разграничения на примере своей компании, где используется понятие совместной ответственности. Если инцидент происходит на стороне клиента, провайдер участвует в расследовании и реагировании. В зависимости от модели, которую выбирает клиент — IaaS, PaaS, SaaS — рекомендуемые меры различаются. В SaaS самый большой набор мер, в IaaS — минимальный. В любом случае базовое разграничение доступа — это зона ответственности клиента. Провайдер даёт для этого удобные инструменты, интегрированные с облачными сервисами.

Дмитрий Лютов, менеджер продуктов безопасности, Yandex Cloud

Пользователь уверен, что если он разворачивает в облаке какой-то сервис — например, Kubernetes, — то ответственность за безопасность лежит на облачном провайдере. Провайдер в свою очередь думает иначе — что Kubernetes находится в зоне ответственности пользователя, как и узлы, на которых он работает. Нужно внимательно смотреть, кто поддерживает безопасность узлов в случае использования PaaS-сервисов, это касается не только Kubernetes. Сейчас у пользователей наблюдается непонимание того, кто должен этим заниматься, считает Михаил Захряпин.

IAM, CSPM, CWPP, CIEM, CNAPP и их роль в обеспечении безопасности

Николай Панченко считает, что первое, с чего нужно начинать после договора с провайдером и разграничения ответственности — изучить настройки IAM и назначенные роли. Со стороны провайдера этим занимается команда адаптации. Со стороны заказчика архитекторы показывают проекты. Выясняется, как можно обеспечить наименьшие привилегии, и это первый сервис, который косвенно отвечает за безопасность.

Михаил Захряпин уверен, что базовое средство — это управление состоянием облачной безопасности (Cloud Security Posture Management, CSPM). Есть специализированные средства класса Cloud Workload Protection Platform (CWPP) — решения, предназначенные для защиты виртуальных машин, которые запускаются как IaaS-сервисы: есть стандартные антивирусы, управление уязвимостями, проверка конфигурации, поиск секретов и т. д.

Ещё одно специализированное средство — Cloud Infrastructure Entitlement Management, CIEM — контролирует IAM, проверяет, какие права выданы учётным записям. Есть интегрированный класс решений — Cloud Native Application Protection Platform (CNAPP), который объединяет в себе все эти компоненты и обеспечивает контроль всего, что находится в зоне ответственности пользователя.

Четвёртый опрос показал, как изменилось мнение зрителей о безопасности российских облаков после эфира. Убедились в их безопасности более 30% ответивших. Считают, что облакам нужно значительно повышать безопасность — 24%. Остальные выразили скепсис.

Рисунок 5. Каково ваше мнение о безопасности российских облаков после эфира?

Рекомендации по переходу в облако: как минимизировать риски и выстроить защиту

Дмитрий Лютов:

«Лучший вариант для тех, кто ещё сомневается — попробовать разместить что-то в облаке, хотя бы небольшую часть инфраструктуры, посмотреть, научиться им пользоваться. Для этого есть много инструментов, курсов».

Сергей Самоукин:

«Преодолеть страх легко — нужно просто попробовать. В облаках работают не только автоматизаторы, есть люди, с которыми можно общаться. Безопасность строится вокруг доверия».

Михаил Захряпин:

«На западе каждая вторая нагрузка работает в облаке, в Китае треть компаний использует публичное облако. Облака необходимо использовать, для начала можно для тестовых нагрузок, некритических средств. Российские облака уже обеспечивают высокий уровень безопасности и уделяют этому много внимания. Нужно начинать пробовать и переносить часть своих нагрузок в облако».

Дмитрий Евдокимов:

«Индустрия активно развивается. У клиентов есть возможность выбирать из альтернативных вариантов — множество облачных провайдеров, гибридные и внутренние варианты использования».

Николай Панченко:

«Облако для энтерпрайза — это необходимость. Нужно этого не бояться, а использовать правильно».

Эльман Бейбутов отметил тенденцию на повышение доверия к облачным инфраструктурам, что видно по динамике опросов. За облаками будущее, нужно просто правильно их использовать.

Эльман Бейбутов, независимый эксперт

Выводы

Безопасность облачной инфраструктуры остаётся критически важным аспектом для компаний, использующих такие технологии. Хотя провайдеры обеспечивают защиту на уровне платформы, значительная часть ответственности лежит на клиентах — особенно в настройке прав доступа, шифровании данных и мониторинге угроз.

Ключевые меры безопасности включают строгое управление идентификацией и доступом (IAM), регулярный аудит конфигураций облачных сервисов, использование шифрования и защищённых API, внедрение систем мониторинга и реагирования на инциденты.

Соблюдение этих принципов минимизирует риски и позволит безопасно использовать преимущества облачных решений. В условиях растущих киберугроз только комплексный подход обеспечит надёжную защиту данных и инфраструктуры.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!