Система киберразведки Threat Intelligence от F.A.C.C.T. позволяет защититься от актуальных киберугроз и подготовиться к потенциальным атакам. Threat Intelligence обеспечивает своевременное обнаружение угроз и оптимизацию работы команды информационной безопасности, а также уменьшение потенциальных убытков и возврат инвестиций в ИБ за счёт снижения киберрисков и издержек на ликвидацию возможных инцидентов.

- Введение

- Функциональные возможности Threat Intelligence от F.A.C.C.T.

- Компоненты F.A.C.C.T. Threat Intelligence

- 3.1. Ландшафт угроз

- 3.2. Источники данных

- 3.3. Мониторинг даркнета

- 3.4. Утечки данных

- 3.5. Вредоносные программы

- 3.6. Уязвимости

- 3.7. Атаки

- 3.8. Опасные IP-адреса

- 3.9. Угрозы

- 3.10. Атрибуция

- 3.11. Аналитика

- 3.12. Графовый анализ

- Взаимодействие Threat Intelligence от F.A.C.C.T. с другими платформами

- Преимущества Threat Intelligence от F.A.C.C.T.

- Практическое применение Threat Intelligence от F.A.C.C.T.

- Выводы

Введение

Реальность такова, что каждая российская организация, независимо от размера и отрасли, сталкивается с угрозами в сфере информационной безопасности. В 2023 году количество кибератак на российские компании выросло на 12,5 %. Доля киберпреступлений в 2024 году, по данным МВД России, достигла рекордных 40 %, а число таких правонарушений за пять лет увеличилось более чем вдвое. Многие из них — атаки программ-вымогателей, кибершпионаж, взломы и утечки баз данных, DDoS, различные виды финансового мошенничества — направлены именно против бизнеса.

Эффективность защиты во многом зависит от степени готовности компаний оперативно реагировать на меняющиеся киберугрозы. Руководителю и ИБ-специалистам конкретной организации сегодня важно знать, какие риски для неё наиболее актуальны здесь и сейчас: какие методы, инструменты и тактики используются в атаках, по каким признакам их можно определить и предотвратить. Процесс и результат сбора актуальных данных о киберугрозах принято обозначать термином Threat Intelligence (TI).

Решение F.A.C.C.T. Threat Intelligence — это комплексный подход к сбору, анализу и атрибуции критически важной информации о деятельности злоумышленников, киберкриминальных или политически мотивированных групп, хактивистов.

Функциональные возможности Threat Intelligence от F.A.C.C.T.

Threat Intelligence от F.A.C.C.T. объединяет в себе широкие функциональные возможности, направленные на обеспечение комплексной безопасности компании в киберпространстве.

Сбор и обработка данных об атаках

Киберразведка собирает базу стратегических, тактических и операционных данных о потенциальных киберугрозах из всевозможных открытых и закрытых источников, в том числе андеграундных форумов, закрытых ресурсов и телеграм-каналов, что позволяет компаниям узнавать об утечках баз данных и потенциальных угрозах задолго до того, как те окажутся в публичном поле.

Операционные и тактические данные Threat Intelligence могут использоваться для проверки индикаторов компрометации, включая тактики, техники и процедуры, используемые злоумышленниками, которые могут уже присутствовать внутри инфраструктуры. Стратегические данные из TI можно использовать для обеспечения безопасности в компаниях.

Анализ и приоритизация угроз

Система F.A.C.C.T. Threat Intelligence ориентирована на ландшафт киберугроз, который актуален именно для российских компаний, и предоставляет клиентам доступ к персонализированным аналитическим отчётам. TI анализирует угрозы и ранжирует их по уровню опасности и вероятности, чтобы сфокусироваться на устранении тех уязвимостей и рисков, которые могут нанести наибольший вред.

Составление собственных хантинг-правил

Данные в виде потоков (фидов) поступают напрямую из собственных результатов поиска угроз (хантинга) и расследования реальных инцидентов, поэтому вероятность ложных срабатываний мала. Это помогает компаниям распределять ресурсы более эффективно и заранее планировать защиту от опасных атак, обеспечивать фильтрацию ложноположительных срабатываний и повышать скорость реагирования специалистов по информационной безопасности.

Профилирование угроз и злоумышленников

Threat Intelligence от F.A.C.C.T. составляет профили атакующих и их методов. Понимание того, какие угрозы чаще всего возникают и кто за ними стоит, позволяет создать более эффективную и гибкую защиту. Например, если киберразведка указывает на угрозы для конкретной компании со стороны вымогателей, предприятие может усилить защиту именно против таких векторов атак.

Автоматизация мониторинга и уведомлений

TI предлагает автоматизированные системы уведомлений, которые сигнализируют о возможных инцидентах. Эта функция особенно важна, поскольку не позволяет угрозе «затеряться» в большом потоке данных, а также способствует быстрому реагированию.

Совместное использование данных

Threat Intelligence может взаимодействовать с другими системами киберзащиты, такими как SIEM, SOAR, IRP, TIP. Это позволяет автоматически передавать информацию об угрозах в другие инструменты защиты для быстрого реагирования и блокировки атак в настоящем времени.

Компоненты F.A.C.C.T. Threat Intelligence

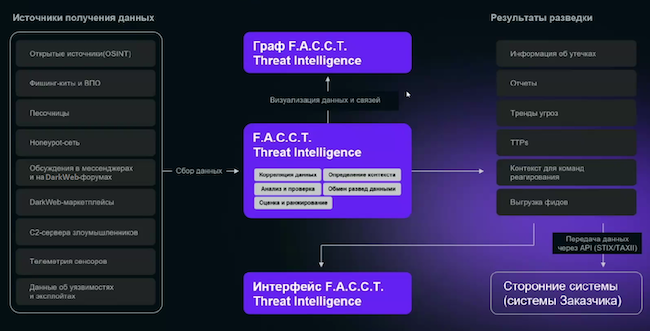

Аналитики, системы и алгоритмы компании F.A.C.C.T. ежедневно изучают большое количество данных. Для их получения используется множество источников, как открытых, так и скрытых.

Рисунок 1. Составные части Threat Intelligence

Ландшафт угроз

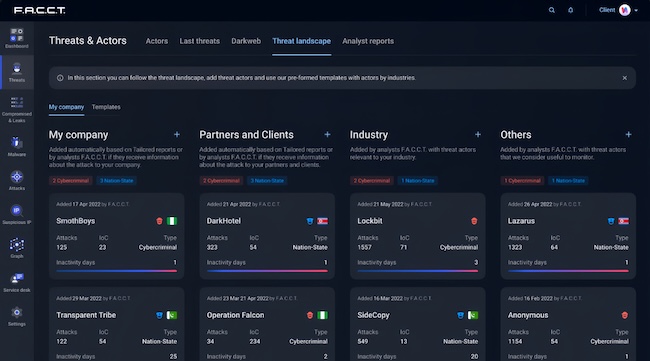

В этой матрице представлены данные (в т. ч. известные индикаторы компрометации) о киберпреступных группировках и отдельных злоумышленниках, которые представляют угрозу для конкретной компании, проводят атаки на взаимодействующие с ней организации (партнёров, клиентов, поставщиков), ведут противоправную деятельность в отрасли, к которой принадлежит компания.

Рисунок 2. Матрица «Ландшафт угроз»

В несколько щелчков мышью можно узнать о тех, кто представляет угрозу в первую очередь и от кого нужно защищаться уже сейчас. Для построения ландшафта угроз используются актуальные для конкретной компании данные, отфильтрованные из огромного массива технической и аналитической информации.

Источники данных

Система F.A.C.C.T. Threat Intelligence обрабатывает более 60 типов источников данных, свыше 25 из которых — уникальные. Среди них — открытые источники (OSINT), активность вредоносных программ, уязвимости и эксплойты, утечки данных, мошеннические действия, активность в даркнете. Это позволяет получить наиболее полное представление об имеющихся угрозах, тенденциях и методах атак, используемых злоумышленниками, оперативную информацию о компрометации.

Конкретные знания о киберугрозах оперативного уровня формируются в виде индикаторов компрометации (IoC), по которым можно выявить вредоносную активность. Эта информация сводится в потоки оперативных данных (фиды) F.A.C.C.T. Threat Intelligence.

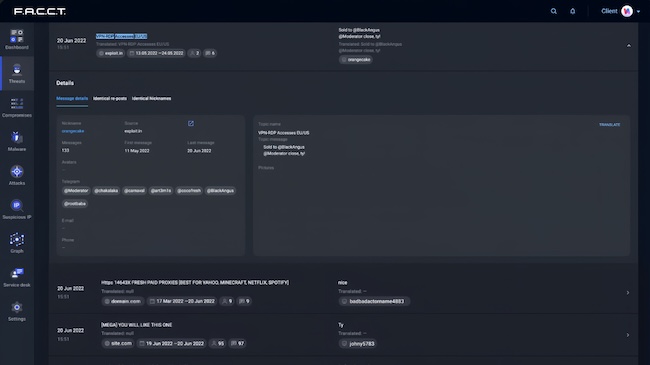

Мониторинг даркнета

F.A.C.C.T. Threat Intelligence собирает самую полную в отрасли базу данных по теневому интернету. Она включает в себя информацию из закрытых хакерских сообществ и даркнет-маркетплейсов, недоступную при использовании стандартных методов поиска и анализа информации, а также сведения полученные компанией F.A.C.C.T. в ходе расследований. Мониторинг даркнета позволяет обнаружить самую свежую информацию о скомпрометированных данных на различных торговых площадках, где продаются сведения или предоставляются нелегальные услуги. Чаще всего это — вредоносные программы, украденные базы данных социальных сетей.

Информация, полученная из этой коллекции, может помочь обнаружить соответствующие точки компрометации, которые ставят под угрозу сотрудников, клиентов или системы во внутренней сети.

Эти сведения обогащают данные киберразведки глубоким контекстом новых и существующих угроз информационной безопасности, которые могут навредить развитию бизнеса, что способствует снижению операционных и финансовых рисков. Мониторинг активности теневого интернета позволяет выяснить, насколько велик интерес злоумышленников к организации в перспективе.

Утечки данных

Система F.A.C.C.T. Threat Intelligence собирает базы данных, скомпрометированные аккаунты, реквизиты банковских карт, которые злоумышленники похищают с помощью фишинговых ресурсов, а также в результате атак и утечек. Это могут быть учётные данные для внутренних корпоративных систем или внешних сервисов для клиентов, например интернет-банкинга. Каждый клиент видит только те записи, которые связаны с его официальными доменами, указанными в настройках, и только те банковские карты, которые он выпустил.

Также Threat Intelligence проводит мониторинг репозиториев и специализированных сайтов для обмена текстовой информацией, которыми пользуются как законопослушные ИТ-специалисты, так и хакеры. ИТ-специалисты могут из-за недооценки рисков загружать файлы конфигурации сетевого оборудования, экспортировать таблицы из баз данных, фрагменты кода, содержащие учётные данные для доступа, и многое другое. Хакеры в основном выкладывают списки имён пользователей, пароли, данные банковских карт, файлы конфигурации троянов, результаты атак и различные логи.

Особая система анализа данных позволяет компаниям узнавать об утечках баз данных задолго до того, как те окажутся в публичном поле. Так, с января по сентябрь 2024 года аналитики департамента киберразведки F.A.C.C.T. зафиксировали 210 случаев публикации баз данных российских компаний на андеграундных форумах и в тематических телеграм-каналах. По сравнению с аналогичным периодом 2023 года количество слитых баз увеличилось на 37,25 %. При этом количество скомпрометированных записей выросло на 7,76 % — до 250,5 млн строк.

Вредоносные программы

F.A.C.C.T. Threat Intelligence собирает подробную информацию о конкретных вредоносных программах, обнаруженных в ходе анализа активности злоумышленников, сведения о легитимных инструментах, используемых киберпреступниками при атаках. Кроме того, система изучает конфигурационные файлы, которые вредоносные программы получают из центра управления, хеш-суммы вредоносных файлов, используемых хакерами, IP-адреса и домены.

Для обогащения систем выявления вредоносного кода, обнаружения сведений, которые могут являться конфиденциальными, оперативной идентификации конкретных вредоносных программ используются сигнатуры.

Уязвимости

Информация об уязвимостях, обнаруженных в программном обеспечении и используемых злоумышленниками для проведения атак, данные о существующих эксплойтах помогают обратить внимание клиентов на те проблемы защиты информации, которые требуют оперативного реагирования.

Атаки

Сведения о фишинговых и DDoS-атаках, дефейсах, собранные F.A.C.C.T. Threat Intelligence, обогащаются результатами анализа Passive DNS, выполняемого системами Managed XDR (Managed Extended Detection and Response), информацией об оповещениях полученных CERT, отслеживаемых спам-сообщениях, вредоносной контекстной рекламе, новых доменных именах и другими ценными данными.

Опасные IP-адреса

Эта информация включает в себя данные о выходных узлах Tor, списках открытых прокси, публичных и частных VPN / IP-адресах, которые были замечены в подозрительной активности. Эти записи могут быть использованы для идентификации или блокировки соединений между корпоративной сетью и обнаруженными серверами.

Угрозы

Эта категория содержит отчёты об известных инцидентах и тенденциях киберпреступности, сложных вредоносных программах и атаках, готовящихся против клиентов F.A.C.C.T. Такие отчёты содержат подробную информацию о вредоносной активности, индикаторах и артефактах, а также рекомендации экспертов. Стратегические данные в отчётах помогают компаниям подготовиться за несколько месяцев до атак и улучшить действующие политики безопасности.

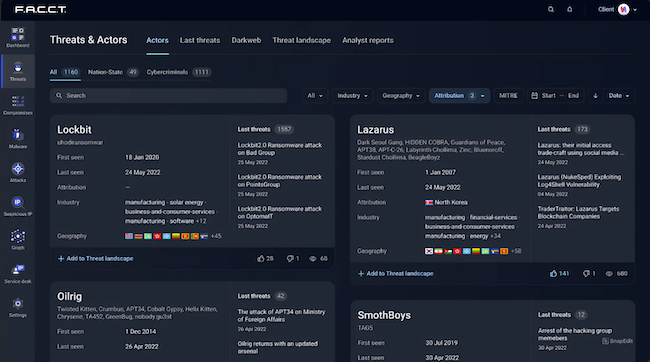

Атрибуция

Система даёт возможность быстро составить представление о поведении злоумышленников, узнать, какие методы и инфраструктуру они используют в своих атаках, получить информацию об их активности в формате матрицы MITRE ATT&CK.

Рисунок 3. Атрибуция в настоящем времени

Аналитика

Чтобы предупредить клиентов о возникающих или будущих атаках, аналитики и автоматизированные системы F.A.C.C.T. собирают и классифицируют информацию изо всех источников. Аналитика от экспертов F.A.C.C.T. включает в себя разбор тактики, методов и приёмов киберпреступников (TTPs), результаты исследования различных киберугроз, событий, киберпреступных группировок, выпускаемые в виде детализированных отчётов.

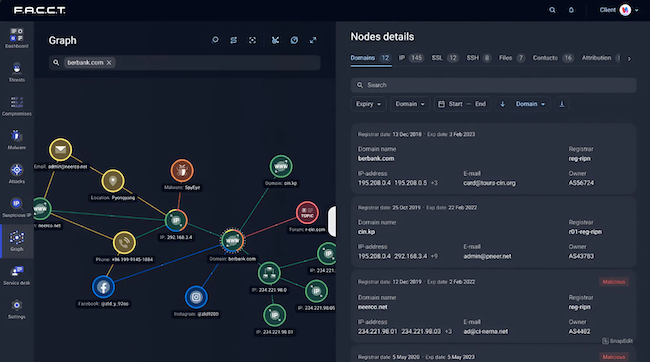

Графовый анализ

Граф сетевой инфраструктуры — один из ключевых компонентов Threat Intelligence от F.A.C.C.T. Это инструмент для проактивной охоты на угрозы, исследования и поиска взаимосвязей, корреляции событий, а также атрибуции атак.

Рисунок 4. Интерфейс графового анализа

Каждый «цифровой отпечаток», который оставляют злоумышленники во время своих действий и затем фиксируют исследователи, попадает в базу данных. В графе используется специальная система поиска, анализа и визуализации данных, позволяющая учитывать неявные связи, недоступные в публичном сегменте интернета.

С помощью графового анализа сетевой инфраструктуры можно построить и исследовать связи между доменными именами, IP-адресами, контактами (адреса электронной почты, номера телефонов, псевдонимы), сертификатами, используемыми при взаимодействии по протоколу SSL, SSH-ключами, файлами (основываясь на значениях их хешей, определённых по алгоритму SHA-1), используемыми аккаунтами, обсуждениями на площадках теневого интернета. В ходе анализа используется база данных, содержащая в том числе более миллиарда доменов, включая доменные имена второго уровня.

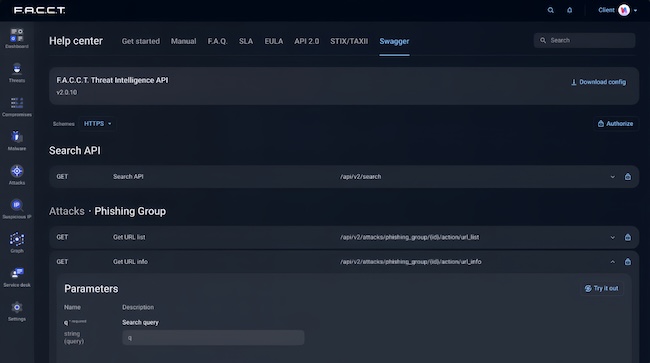

Взаимодействие Threat Intelligence от F.A.C.C.T. с другими платформами

Связывание F.A.C.C.T. Threat Intelligence с другими решениями повышает эффективность системы безопасности компании. Возможно взаимодействие с инструментами SIEM, SOAR, IRP, TIP, а также передача данных через API и STIX / TAXII. Подготовленные по особому алгоритму коллекции данных TI интегрируются в эти инструменты и в дальнейшем могут использоваться для проверки индикаторов компрометации, включая тактики, техники и процедуры, используемые злоумышленниками, которые могут уже присутствовать внутри инфраструктуры.

Ключевое преимущество такой интеграции — существенное ускорение реагирования на инциденты в случае их возникновения. По оценкам экспертов Threat Intelligence и лаборатории компьютерной криминалистики F.A.C.C.T., длительность реагирования на инциденты сокращается на 10–40 % при использовании данных Threat Intelligence. Среди плюсов — и финансовая выгода: убытки организаций, которые применяют атрибутированные данные киберразведки, снижаются на 20–30 %.

Рисунок 5. Взаимодействие с другими платформами

Обогащение систем управления ИБ фидами Threat Intelligence позволяет принимать обоснованные решения по улучшению политик безопасности и внедрению необходимых защитных мер.

Преимущества Threat Intelligence от F.A.C.C.T.

Информация, которую компания добывает из самых тёмных уголков даркнета, — лишь часть данных. Сведения поступают от платформы принудительного запуска («детонации») и анализа вредоносного кода (запуск файлов в изолированной среде и их динамический анализ с имитацией действий пользователя позволяет выяснить файловую структуру, поведенческие маркеры и другое), из ханипот-сети («ловушки», которые создают специалисты, дают возможность выяснить применяемые хакерами методы и другие важные сведения) и других источников.

Рисунок 6. Выявление незаконных действий

Оперативные, тактические и стратегические данные в F.A.C.C.T. Threat Intelligence ориентированы на ландшафт киберугроз, актуальный для российских организаций. Оперативные данные описывают тактики, методы и процессы атакующих, помогают ИБ-аналитикам и CISO в организации защиты, позволяют обнаруживать и устранять уязвимости до того, как они будут использованы злоумышленниками.

Тактические данные помогают распознать характерные признаки и индикаторы, выявить конкретные угрозы, с которыми может столкнуться компания, сократить время выявления атаки, а также атрибутировать её. Стратегические данные TI позволяют определить приоритетные направления развития и оптимизации информационной безопасности в компании.

Взаимодействие F.A.C.C.T. Threat Intelligence с другими продуктами компании (MXDR, Fraud Protection, Digital Risk Protection, ASM) позволяет обогащать систему данными об угрозах и повышает общую эффективность защиты.

В частности, система использует данные телеметрии сенсоров XDR, информацию о выявленных мошеннических ресурсах от Digital Risk Protection, сведения об утечках реквизитов банковских карт от Fraud Protection. Также решение применяет закрытые данные, полученные компанией F.A.C.C.T. в результате расследований и криминалистического анализа. Эта информация формирует контекст для команд реагирования и помогает им принимать наиболее точные решения.

Пользователи F.A.C.C.T. Threat Intelligence имеют возможность прямого взаимодействия с аналитиками по вопросам угроз, что позволяет обеспечивать более глубокое понимание угроз, успешно решать специфические задачи и адаптировать защитные меры под уникальные условия организации.

Использование системы не требует установки дополнительного программного обеспечения на компьютерах пользователей. F.A.C.C.T. Threat Intelligence предоставляет доступ к облачному порталу, что позволяет легко управлять данными об угрозах, получать актуальную информацию и проводить анализ в удобном интерфейсе.

Практическое применение Threat Intelligence от F.A.C.C.T.

Рост количества кибератак на российские компании за последние три года вызвал повышенный интерес бизнеса к данным киберразведки. F.A.C.C.T. Threat Intelligence применяется во многих отраслях, таких как банковская сфера, телеком, ретейл, топливно-энергетический комплекс и промышленность. Решение интересно в первую очередь крупным компаниям, однако среди заказчиков всё больше предприятий среднего и малого бизнеса, которые стремятся максимально усилить свою безопасность и быть уверенными в защите данных.

Выводы

В условиях постоянно развивающихся киберугроз Threat Intelligence становится неотъемлемой частью успешной стратегии обеспечения ИБ. Компании, которые используют TI, получают важное конкурентное преимущество, так как могут действовать проактивно, а не реагировать на угрозы постфактум. Это помогает минимизировать риски, защитить данные и ресурсы, сократить потери. В целом, использование Threat Intelligence свидетельствует о высоком уровне зрелости компании в сфере информационной безопасности и повышает доверие со стороны партнёров и клиентов.