Расширенное детектирование и реагирование по сервисной модели (Managed XDR) помогает повысить уровень безопасности и эффективно противостоять современным угрозам. В чём преимущество решения от компании F.A.C.C.T.? Как эта система поможет бизнесу отразить кибератаки?

- Введение

- Основные компоненты и функции F.A.C.C.T. Managed XDR

- Сценарий применения

- Варианты поставки F.A.C.C.T. Managed XDR

- Дополнительные возможности

- Выводы

Введение

Managed XDR от F.A.C.C.T. обеспечивает многослойную защиту от различных типов угроз, использует передовые техники обнаружения, машинное обучение и анализ больших данных.

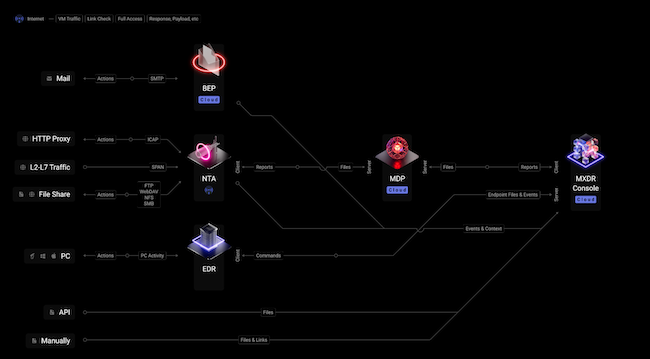

Managed XDR объединяет информацию из различных источников, таких как сетевые и конечные устройства, корпоративная почта и облачные сервисы, создавая полное представление о безопасности всей ИТ-инфраструктуры. Система использует инструменты круглосуточного мониторинга и оперативного реагирования на инциденты, что позволяет эффективно защищать организации от кибератак, минимизируя затраты времени и ресурсов.

Основные компоненты и функции F.A.C.C.T. Managed XDR

Система Managed XDR предусматривает три базовых слоя защиты организации от атак: электронная почта, сетевой трафик и конечные устройства (серверы, настольные ПК, ноутбуки, в т. ч. устройства дистанционных сотрудников и личные гаджеты по схеме BYOD). На каждом из этих слоёв используются наборы собственных классификаторов для выявления атак, функции автоматической блокировки угроз, а также общая технология поведенческого анализа файлов (песочница) F.A.C.C.T. MDP.

Защита корпоративной почты

Business Email Protection (BEP) защищает электронную почту от вредоносных писем, фишинга, BEC-атак, спама и нежелательной корреспонденции. Решение может поставляться как в облачном формате, так и в локальной версии для установки в ЦОД организации.

Основные функции BEP — антивирусная проверка, полноценный поведенческий анализ, использование контекста писем для извлечения паролей и исследования зашифрованных файлов, обезвреживание ссылок в письмах, использование компьютерного зрения для детектирования фишинга и пр.

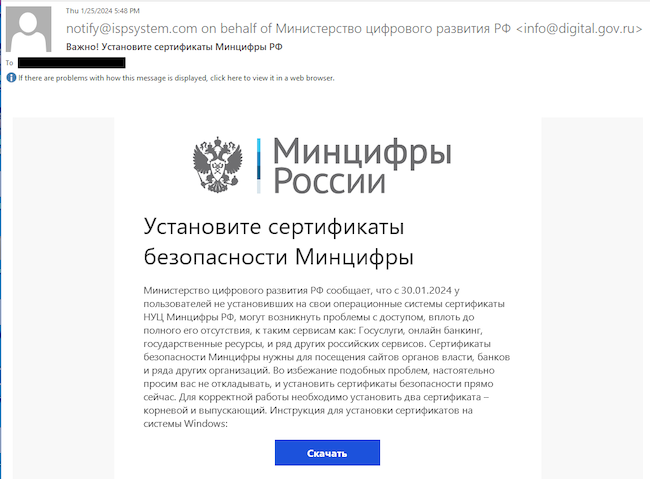

BEP ежедневно предотвращает атаки против российских предприятий. Например, в начале этого года продукт выявил и заблокировал фишинговую рассылку вредоносных писем, в которых атакующие пытались мимикрировать под Минцифры России, подменив адрес отправителя на «info@digital.gov.ru». Получателем писем была организация из сферы ретейла, а отправителем — преступная группа ReaverBits, специализирующаяся на целевых атаках против российских компаний.

Рисунок 1. Фишинговое письмо группы ReaverBits

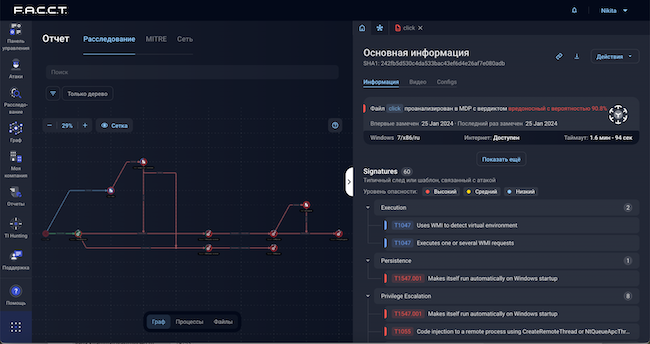

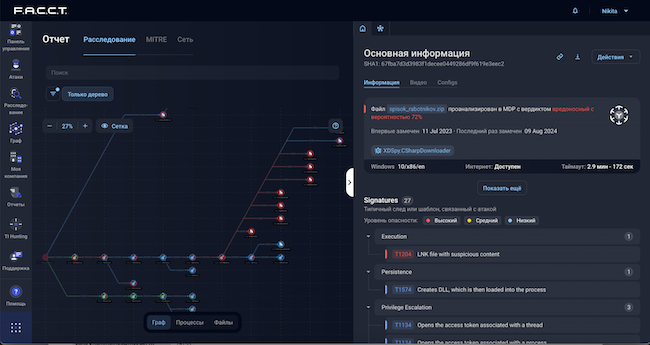

Рисунок 2. Автоматический отчёт о выявленной атаке группы ReaverBits

Рисунок 3. Автоматический отчёт о выявленной атаке группы ReaverBits

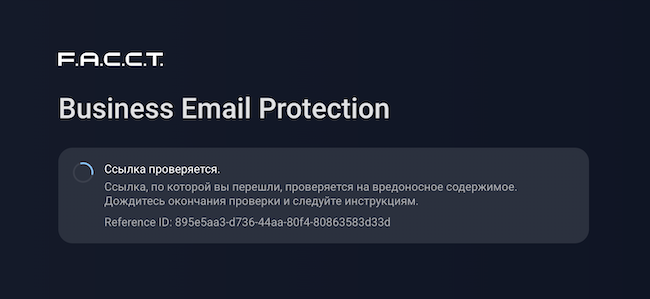

В одном из последних обновлений появилась бета-версия функции Time-of-Click. Она противодействует обходу защиты путём отложенной активации, когда в момент отправки письма ссылка недоступна или безопасна для перехода, а спустя какое-то время меняет содержимое и становится вредоносной.

Рисунок 4. Работа системы Time-of-Click

Анализ сетевого трафика (Network Traffic Analysis, NTA)

Network Traffic Analysis (NTA) — это модуль системы, который анализирует сетевой трафик и выявляет скрытые каналы, заражённые узлы, взаимодействие с командными серверами и передачу вредоносных файлов. В числе основных возможностей NTA — анализ зашифрованного трафика (ETA), создание пользовательских сигнатур, инвентаризация сетевых узлов и используемого на них программного обеспечения в пассивном режиме для улучшенной атрибуции событий по части ИБ, а также анализ файлов в хранилищах (SMB, NFS, WebDAV, FTP) для организации защищённого обмена.

Выявление вредоносной активности, аномалий и скрытых каналов в сетевом трафике осуществляется в несколько шагов:

- Сетевой трафик проходит через модуль сигнатурного анализа.

- Трафик сети анализируется с помощью ML-классификаторов.

- Сетевые сигналы (алерты) автоматически соотносятся с другими инцидентами в XDR-консоли для последующего анализа.

- Выделенные из потока объекты отправляются на анализ в платформу контролируемого запуска («детонации») вредоносных программ.

- В XDR-консоль отправляются подробные сетевые логи для проактивного поиска недетектируемых угроз.

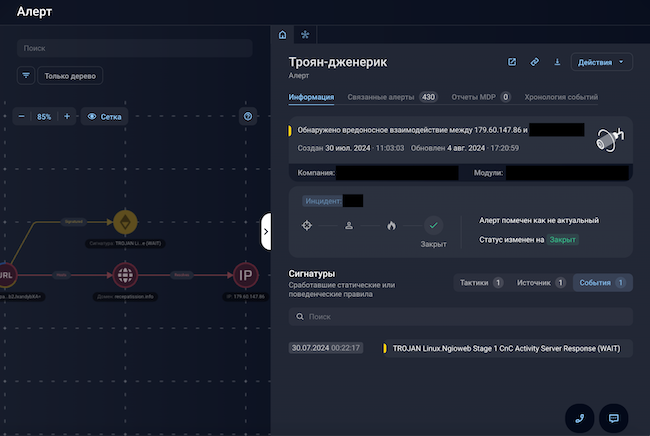

Рисунок 5. Сигнал о сетевом заражении Linux-сервера

Защита конечных точек (Endpoint Detection and Response, EDR)

Система защищает конечные устройства и организовывает работу команд реагирования на инциденты (Incident Response). Поддерживаются все актуальные версии Windows, Linux и macOS, обеспечена полная совместимость с отечественными ОС, включая Astra Linux и РЕД ОС.

Функции EDR включают в себя сбор и ретроспективное хранение телеметрии с устройств (более 60 типов системных событий от собственных поставщиков), выявление угроз на хостах на основе алгоритмов машинного обучения и цепочек системных событий, возможность расширения детектирующей логики путём загрузки Sigma-правил, оперативное реагирование различными способами и др.

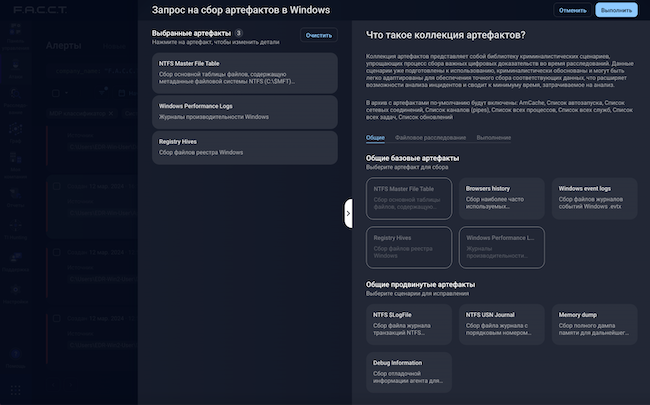

Функции сбора артефактов и удалённого терминала позволяют выполнять расширенное исследование конечных точек и предоставляют такие возможности, как выполнение произвольных команд на защищаемом устройстве или настраиваемый сбор произвольных объектов из файловой системы, а также различных артефактов с хостов.

EDR поддерживает автоматическую остановку атак в настоящем времени путём блокировки вредоносных файлов и процессов, сетевой изоляции хоста и запуска сценариев автоматизированного восстановления.

Песочница Malware Detonation Platform (MDP)

MDP анализирует вредоносные программы в изолированной среде, выявляя их поведение и характеристики. Песочница поддерживает более 290 форматов файлов, выполняет автоматическую настройку виртуальных машин и подбор параметров для наиболее полного раскрытия вредоносных функций, автоматически выявляет угрозы, используемые тактики, техники и процедуры (TTP) и соотносит их с матрицей MITRE.

Среди основных функций можно отметить автоматическую атрибуцию угроз и определение семейств вредоносных программ на основе поведения файлов, ML-моделей и другими способами, а также ретроспективный анализ (автоматическое выявление пропущенных угроз, ставших вредоносными), противодействие обходу средств обнаружения и подробные аналитические отчёты с максимально полным извлечением артефактов (дампы памяти, настройки вредоносных программ, файловые артефакты и т. д.).

Примеры поведенческих отчетов из системы доступны здесь, здесь и здесь на специальном ресурсе компании F.A.C.C.T. Все они получены из реальных заблокированных атак.

Сценарий применения

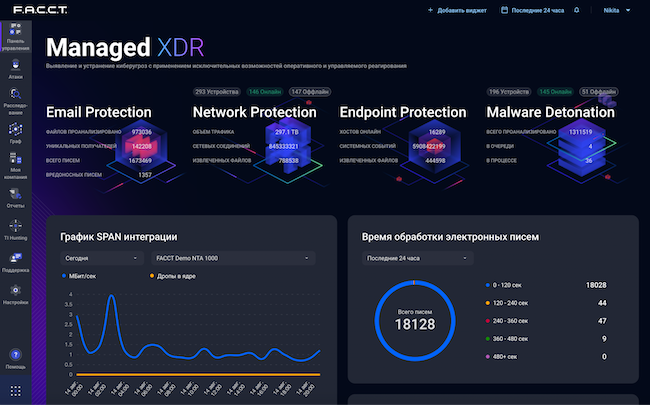

Возможности Managed XDR позволяют компаниям повысить уровень безопасности и защиты своих данных. На рисунке представлен дашборд с различными виджетами, набор которых настраивается пользователем. С его помощью можно собрать ту статистику, которая нужна конкретному пользователю, будь то аналитик информационной безопасности или системный администратор.

Рисунок 6. Главный экран со статистикой

Слева представлены панель управления и панель вкладок, с помощью которых можно переходить в нужные разделы.

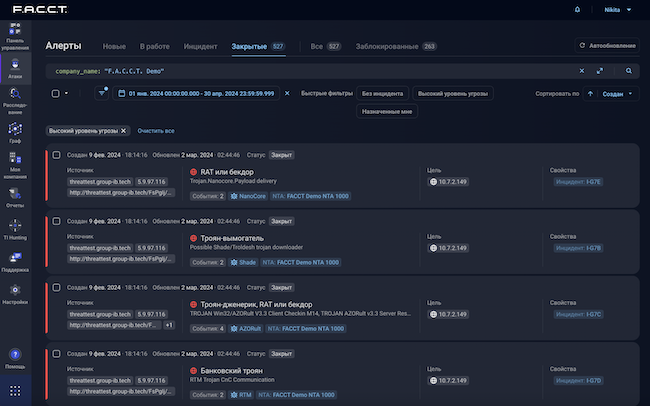

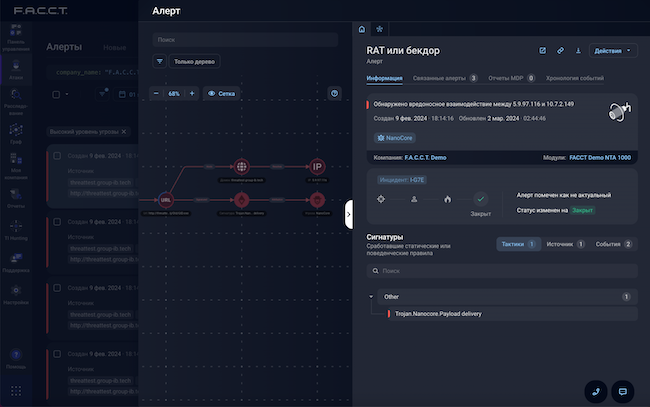

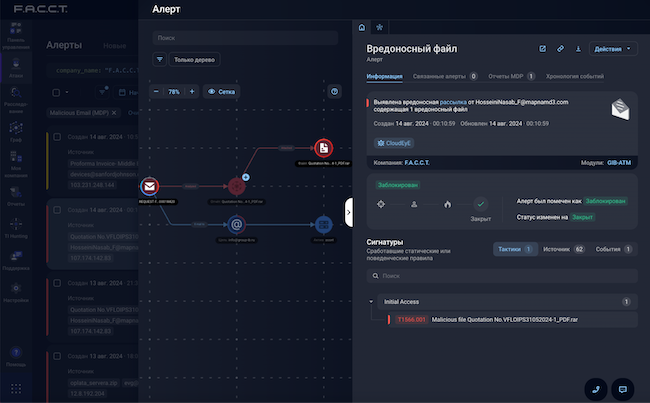

Раздел «Алерты» показывает все сигналы об обнаруженных атаках и аномалиях. Система автоматически объединяет цепочки похожих событий в алерты на основе гибких правил корреляции.

Рисунок 7. Раздел «Алерты»

Рисунок 8. Просмотр алерта

В алерте представлены детали атаки, а также её визуализация в виде графа. По графу и шкале времени можно посмотреть, с чего начиналась атака. Для наглядности показан пример атаки с использованием RAT Nanocore, начавшейся со вредоносного письма.

Рисунок 9. Заблокированная атака

В этом примере производится сбор артефактов для углублённого изучения с одной из защищаемых рабочих станций.

Рисунок 10. Сбор артефактов с хоста

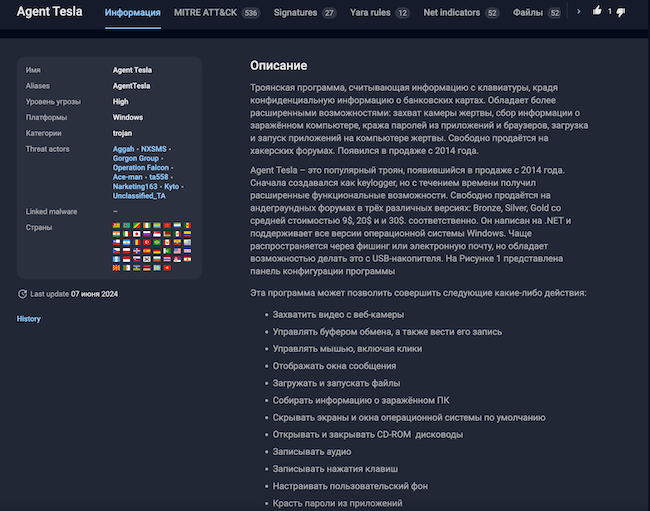

Продукт Managed XDR неразрывно интегрирован с платформой киберразведки (Threat Intelligence). Угрозы автоматически связываются с семействами вредоносных программ и группами атакующих, а интерфейс предоставляет аналитическое описание угроз, доступное в один щелчок мышью непосредственно из алерта.

Рисунок 11. Атрибуция атаки и описание угрозы

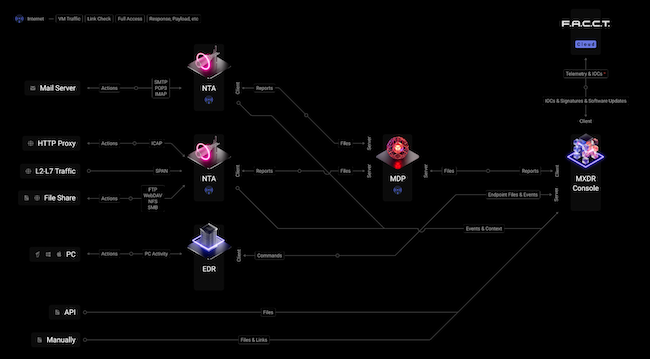

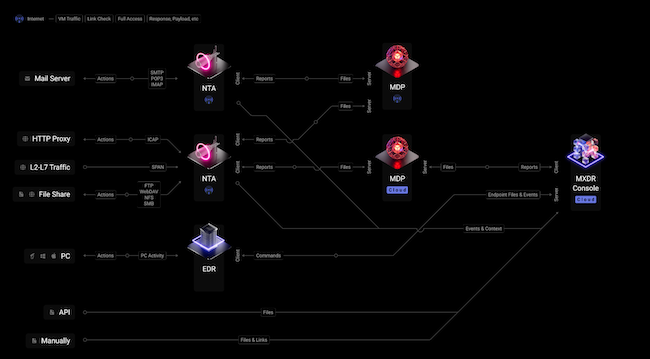

Варианты поставки F.A.C.C.T. Managed XDR

Система Managed XDR от F.A.C.C.T. может размещаться в облаке, локально и по гибридной схеме. Каждый из этих вариантов имеет свои достоинства и недостатки.

Преимущества облачного режима — высокая скорость внедрения, масштабируемость, управление и обновление силами поставщика, а также доступность и надёжность. Недостатки — необходимость отдавать всю обработку данных наружу, а также зависимость от интернет-соединения.

Рисунок 12. Схема облачного режима

Локальный вариант даёт полный контроль над данными и инфраструктурой внутри предприятия, позволяет обеспечить соответствие требованиям законодательства и отраслевых стандартов, а также предоставляет возможность настроить систему XDR в соответствии с конкретными требованиями бизнеса. В то же время он порождает более высокие начальные затраты на оборудование (CAPEX), обслуживание и обновления, требует организации работ по мониторингу работоспособности и управлению оборудованием. Кроме того, при росте нагрузки масштабирование системы будет упираться в необходимость расширения вычислительных мощностей и закупку нового оборудования.

Рисунок 13. Схема локального режима

Гибридный режим позволяет организациям сочетать преимущества облачного и локального вариантов. Он более гибок, даёт возможность оптимизировать затраты, обеспечивает более плавный переход и совместимость между различными системами и платформами. Однако этот режим требует интеграции двух различных сред (локальной и облачной) и последующего управления ими обеими, что может быть сложной задачей.

Рисунок 14. Схема гибридного режима

Дополнительные возможности

Помимо самого решения Managed XDR компания F.A.C.C.T. предоставляет возможность укрепить систему безопасности с помощью дополнительных услуг, составляющих сервис MDR: круглосуточный мониторинг (Managed Detection), проактивный поиск недетектируемых угроз (Managed Threat Hunting) и удалённое реагирование на инциденты (Managed Response).

Услуги предоставляются силами экспертов F.A.C.C.T. на основе телеметрии и возможностей XDR-решения.

Круглосуточный мониторинг

- Корреляция и классификация оповещений для представления полной картины инцидента, отфильтровывание ложноположительных срабатываний менее чем за 30 минут.

- Атрибуция атак, прогнозирование следующих шагов злоумышленников и передача знаний по их TTP.

- Уведомление о важных событиях в интерфейсе XDR-консоли менее чем за час.

- Базовое исследование инцидента с предоставлением рекомендаций по локализации и нейтрализации угрозы менее чем за час.

В рамках сервиса MDR F.A.C.C.T. предусмотрены мониторинг алертов в режиме 24×7, реагирование на инциденты и проактивный поиск угроз профессиональной командой специалистов центра кибербезопасности F.A.C.C.T.

Проактивный поиск угроз

- Анализ телеметрии с хостов, трафика сети и почтового потока.

- Создание и проверка гипотез по собранным сетевым логам, выявление неизвестных угроз и сложных целевых атак. Аналитики F.A.C.C.T. формулируют гипотезы и преобразовывают их в запросы к телеметрии.

- Предоставление подробных отчётов с процессами, сетевой активностью, актуальными TTP и другими данными для укрепления защиты.

Сервис выявляет новые угрозы, которые не имеют сигнатур, а также сложные целевые атаки, признаки работы программных средств двойного назначения и атаки с использованием различных инструментов.

На основании собранной информации система составляет отчёты и выдвигает гипотезы, помогающие находить различные недетектируемые угрозы безопасности.

Реагирование на инциденты

- Локализация инцидента путём изоляции атакованных хостов с установленными EDR-агентами от локальной сети и интернета менее чем за час.

- Анализ собранных данных экспертами лаборатории компьютерной криминалистики F.A.C.C.T.

- Анализ вредоносного кода как с помощью функций XDR, так и вручную силами специалистов по реагированию; по согласованию — устранение обнаруженной угрозы.

- Рекомендации по реагированию и восстановлению ИТ-инфраструктуры, включая практические советы по предотвращению аналогичных атак в будущем.

Механизмы реагирования позволяют принимать меры в ответ на известные и неизвестные угрозы в защищённой инфраструктуре, а также изолировать хосты, собирать криминалистические данные, помещать файлы в карантин и пр.

Выводы

Managed XDR от компании F.A.C.C.T. обеспечивает защиту от программ-шифровальщиков, банковских троянов, шпионов, бэкдоров, вредоносных скриптов и скрытых каналов передачи данных как внутри защищённого периметра, так и за его пределами.

Благодаря интеграции с системой киберразведки F.A.C.C.T. Threat Intelligence, а также использованию искусственного интеллекта и методов машинного обучения значительно повышается эффективность реагирования на инциденты и нейтрализации последствий киберугроз в настоящем времени.

Основные функции системы включают в себя централизованный мониторинг, автоматическое обнаружение угроз, быстрое реагирование, интеграцию с существующими системами, предоставление отчётов и аналитики. Они позволяют обеспечить высокий уровень безопасности, вернуть инвестиции в ИБ за счёт снижения киберрисков и потенциального ущерба от них для компании и клиентов.

Примеры успешного применения Managed XDR охватывают защиту корпоративной электронной почты и конечных устройств, реагирование на инциденты, обеспечение сетевой безопасности и нейтрализацию вредоносных программ.