Почему классические методы аутентификации уходят в прошлое? Как защитить компанию от современных векторов атак, подготовиться к эре квантовых вычислений и передовых нейросетей? И что ждёт те организации, которые проигнорируют переход на новые методы аутентификации?

- Введение

- Зачем компании аутентификация без пароля

- Возможности аутентификации без паролей в решении Blitz Identity Provider

- Выводы

Введение

Аутентификация — это способ проверить, действительно ли пользователь, запрашивающий доступ к системе, является владельцем учётной записи. В электронной коммерции, онлайн-банкинге, корпоративных сетях и социальных медиа прочно закрепились методы удостоверения личности на основе одноразовых паролей (OTP), пуш-уведомлений и физических ключей. Однако на фоне массового внедрения этих технологий среди рядовых пользователей хакеры научились обходить все названные методы защиты.

- Одноразовые пароли перехватываются через замену сим-карты, социальную инженерию и специфические виды фишинга, такие как смишинг.

- Пуш-уведомления компрометируются через атаки типа «внедрённый посредник» (Man-in-the-Middle) и фальшивые приложения.

- Ключи на физических носителях, хотя и имеют дополнительную защиту в виде ПИН-кодов, всё же подвержены риску кражи и (в некоторых случаях) дублирования. А вот уязвимость к фишингу и атакам посредника у них примерно на том же уровне, что и у OTP / пуш-уведомлений.

Тенденция роста новых векторов атак привела к критическим последствиям: банки терпят миллиардные убытки на возмещении средств клиентам, корпорации сталкиваются с репутационными потерями из-за утечек информации, а пользователи страдают от компрометации личных данных.

Как следствие, стали появляться альтернативы на базе открытого стандарта аутентификации FIDO2. Он включает в себя стандарт WebAuthn, определяющий взаимодействие веб-сайтов с браузерами для аутентификации через JavaScript, и протокол CTAP (Client-to-Authenticator Protocol), описывающий обмен данными между браузерами, аппаратными модулями безопасности и FIDO2-совместимыми ключами.

Для продвижения этой технологии в массы и создания интуитивно понятной альтернативы привычным паролям был введён термин «ключ доступа» (passkey).

Рисунок 1. Официальная иконка FIDO Alliance для Passkey

Преодолев начальный скептицизм рынка, беспарольная технология демонстрирует уверенный рост популярности у разных категорий пользователей, постепенно закрепляясь как новый стандарт. Чтобы процесс интеграции шёл бесшовно, беспарольные методы в критических инфраструктурах, финансовом секторе и государственных сервисах уже комбинируются с классическими OTP, двухфакторной аутентификацией и биометрией. При этом новые стандарты постепенно занимают всё более значимое место.

Зачем компании аутентификация без пароля

Пока конкуренты сталкиваются с утечками паролей, рисками фишинга и высокими затратами на управление «парольным хаосом», те компании, которые внедрили беспарольную аутентификацию с использованием FIDO2 / WebAuthn, получают максимальную защиту данных, избавляются от сложностей управления паролями и существенно сокращают расходы на техническую поддержку.

Безопасность высокого уровня

Внедрение аутентификации на базе FIDO2 сильно снижает риски фишинга, брутфорса и перехвата паролей. Если раньше хакер мог получить доступ к корпоративной инфраструктуре через названные векторы атак, то теперь они просто не работают.

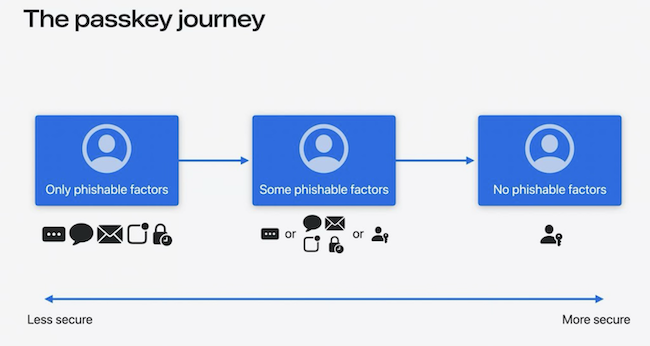

Рисунок 2. Путь перехода на Passkey

Путь перехода на Passkey начинается с использования традиционных факторов аутентификации, уязвимых для фишинга, таких как логин и пароль. С внедрением многофакторной аутентификации (логин с паролем + второй фактор, например одноразовый код или TOTP-токен) компания переходит на этап, где факторы аутентификации становятся частично защищёнными от угроз.

Пока поддерживаются одновременно и традиционные, и FIDO2-методы аутентификации, определённые векторы атак сохраняются. Так, хакеры могут заманить пользователя на поддельную страницу входа, где под предлогом технических неполадок или временного отключения Passkey убедят его воспользоваться альтернативными способами удостоверения личности, уязвимыми для компрометации. Сохраняется и риск MitM-атак с использованием поддельных HTTPS-сертификатов от недоверенных удостоверяющих центров.

На завершающем этапе инфраструктура компании полностью переходит на Passkey, устраняя уязвимость к перечисленным атакам.

Также, по отчёту Forbes Advisor за июнь 2024 года, 78 % людей используют один и тот же пароль для нескольких учётных записей. Внедрение беспарольных технологий полностью избавляет от риска компрометации корпоративных систем из-за утечки личных паролей сотрудников. Больше не нужно бояться, что взлом чьей-то личной почты или аккаунта в соцсети приведёт к атаке на инфраструктуру компании.

Современный пользовательский опыт

По статистике NordPass, у обычного человека в среднем 100 аккаунтов. Названное число растёт с каждым годом. При этом современные требования по безопасности вынуждают хранить сложные пароли длиной в 12–14 символов с цифрами и спецсимволами для каждого аккаунта.

Современные системы корпоративной аутентификации избавляют от этой проблемы, предлагая удобные способы входа: через экосистемы («Яндекс», VK, Google), банки («Сбер ID», T-ID), правительственные ИС (ЕСИА, Mos ID) или с помощью Passkey. Технология единого входа (Single Sign-On) сделает доступ к системам максимально удобным: сотрудник аутентифицируется на рабочем ноутбуке и сразу получает доступ ко всем необходимым ресурсам (CRM, почте, аналитике и т. д.) без повторного ввода учётных данных. Это сильно экономит время и даёт сфокусироваться на важных задачах.

Снижение расходов на поддержку, администрирование и безопасность

Согласно исследованию Forrester Research 2018 года, крупные организации тратят более миллиона долларов США в год только на поддержку парольной аутентификации (в основном на персонал и инфраструктуру). Отечественных исследований на эту тему нет, но даже при более низких расценках это — колоссальная нагрузка на бюджет.

Выгодность беспарольного решения очевидна, так как оно полностью снимает эту проблему. Больше никаких затрат на:

- обработку тикетов по восстановлению доступа,

- создание и обновление паролей для сотрудников,

- поддержку инфраструктуры хранения паролей,

- обучение пользователей парольным политикам.

Также беспарольная аутентификация автоматизирует процессы предоставления и отзыва доступа, что даёт экономию на администрировании. Это особенно актуально при кадровых перестановках.

Защита от угроз будущего

С развитием нейросетей и квантовых компьютеров ожидается рост количества и качества кибератак. Регуляторы ужесточают требования к безопасности на фоне эволюции методов социальной инженерии и роста числа инцидентов, в результате которых происходит компрометация паролей.

Предвосхищая эти угрозы, корпоративные продукты класса IdM / IAM уже сегодня предлагают технологии защиты следующего поколения, включая поддержку биометрии и взаимодействие с современными провайдерами идентификации.

Рост KPI

Чем меньше времени уходит на решение проблем доступа к системам, тем больше его остаётся на корпоративные задачи. Сотрудникам не придётся запоминать десятки паролей, ждать их сброса при блокировке, тратить время на ввод сложных комбинаций символов. Всего один щелчок или касание, и человек уже работает в CRM, почте, корпоративных сервисах. Это повышает скорость обслуживания клиентов и закрытия сделок.

Без постоянных проблем с паролями, их регулярной сменой и восстановлением сотрудникам проще концентрироваться на важных задачах и реагировать на запросы клиентов. Таким образом, общая продуктивность команды и уровень удовлетворённости всех участников процесса растут.

Возможности аутентификации без паролей в решении Blitz Identity Provider

Решение от компании Identity Blitz поддерживает WebAuthn (для аутентификации без паролей, защиты от фишинга и MitM-атак), Passkey (для кросс-платформенной аутентификации), а также взаимодействие с FIDO2-ключами безопасности, удостоверение личности через QR-коды, биометрическую аутентификацию, бесшовную интеграцию в существующие системы. Предусмотрены гибкие механизмы для разных сценариев.

Поддержка WebAuthn

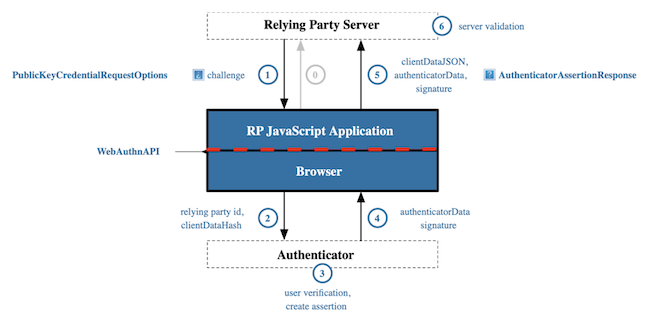

WebAuthn определяет криптографический протокол и API для создания и верификации цифровых учётных данных, обеспечивая безопасную аутентификацию на основе открытых ключей в веб-приложениях. В беспарольном решении этот стандарт открывает возможности использования аппаратных токенов, биометрических сканеров и TPM-модулей. В результате появляется возможность повысить уровень безопасности доступа к корпоративным ресурсам без усложнения пользовательского опыта.

Рисунок 3. Поток регистрации пользователя в протоколе WebAuthn

Процесс регистрации начинается с перехода пользователя на веб-сайт доверяющей стороны (Relying Party). Сервер генерирует и отправляет запрос (challenge), информацию о пользователе и о себе в JavaScript-приложение, работающее в браузере (1). На основе этой информации создаётся хеш клиентских данных (2), который вместе с идентификатором доверяющей стороны отправляется аутентификационному механизму (3). Тот, в свою очередь, верифицирует пользователя, генерирует новую пару криптографических ключей и формирует аттестацию (attestation), содержащую публичный ключ и подпись. Затем он отправляет результаты обратно в браузер (4).

Браузер передаёт ответ в формате JSON, содержащий итоги аутентификации и соответствующие им клиентские данные, на сервер доверяющей стороны (5). Тот проводит валидацию и успешно завершает процесс регистрации (6).

Таким образом, инфраструктура компании получает криптостойкую защиту от несанкционированного доступа и компрометации учётных данных. Уникальные пары ключей, генерируемые для каждого сайта (origin), надёжно защищают от фишинга, атак посредника (MitM) и других угроз. Привязка закрытых ключей к домену исключает возможность мошеннического использования учётных данных на поддельных сайтах.

Поддержка Passkey

Технология Passkey — это, по сути, следующий этап эволюции FIDO2 / WebAuthn. Ключи автоматически синхронизируются между всеми устройствами пользователя (и между экосистемами) через облачные сервисы:

- на устройствах Apple — через iCloud Keychain;

- в экосистеме Google — через Password Manager;

- в среде Microsoft — через Microsoft Account.

В результате, даже если сотрудник забудет телефон дома или обзаведётся новым гаджетом, все его ключи доступа автоматически окажутся на новом устройстве.

Хотя технически это создаёт уязвимость — ключи покидают защищённые TPM-модули при синхронизации между устройствами, — преимущества значительно перевешивают риски. Пользователи получают максимально удобный способ аутентификации без необходимости ручного переноса ключей или создания бэкапов. При этом система остаётся устойчивой к фишинговым атакам благодаря криптографической привязке ключей к домену сервиса.

Аутентификация с помощью QR-кодов

QR-аутентификация позволяет сотрудникам и клиентам входить без ввода учётных данных, используя камеру мобильного устройства. Это работает так:

- На странице входа система генерирует QR-код, содержащий временный токен сессии и параметры подключения.

- Доверенное мобильное приложение считывает код и верифицирует его подлинность.

- После биометрической верификации пользователя приложение формирует защищённый ответ с подтверждением.

- Система проверяет валидность ответа и создаёт авторизованную сессию.

- Происходит автоматическая авторизация на целевом устройстве.

Так снимаются проблемы ручного ввода данных, риски фишинга, перехвата учётных данных и компрометации паролей. Данную технологию могут использовать организации любого масштаба — от небольших компаний до крупных корпораций и государственных учреждений, где требуется удобный и безопасный способ аутентификации пользователей.

Бесшовная интеграция в существующие системы

Blitz Identity Provider легко встраивается в разные системы аутентификации благодаря поддержке протоколов OpenID Connect и SAML, а также совместимости с различными устройствами безопасности, включая токены «Рутокен MFA». Поддерживаются стандарты FIDO2 / WebAuthn для реализации безопасной биометрической аутентификации, обеспечена совместимость с протоколом U2F для обеспечения обратной совместимости с существующими ключами безопасности.

Таким образом, интеграция беспарольной аутентификации в корпоративную инфраструктуру сильно сокращает затраты на СМС-аутентификацию и повышает защищённость от атак по типичным векторам благодаря криптографической привязке к доменным именам.

Таблица 1. Сравнение аутентификации по паролю и с использованием Passkey

|

Угроза / Метод |

Запоминаемый пароль |

Менеджер паролей |

Менеджер паролей + SMS / TOTP |

Passkey |

|

Подбор паролей |

Уязвим к подбору |

Генерирует сложные пароли, устойчивые к подбору |

МФА дополнительно усложняет подбор |

Криптографические ключи делают подбор невозможным |

|

Повторное использование |

Пользователи часто используют одинаковые пароли на разных сайтах |

Может генерировать уникальные пароли для каждого сервиса |

Уникальные пароли + второй фактор |

Автоматически создаёт уникальные ключи для каждого сайта |

|

Кража устройства |

Пароли могут быть сохранены на устройстве |

Все пароли находятся в зашифрованном хранилище, но есть риск компрометации мастер-пароля |

Дополнительная защита через второй фактор |

Защита через биометрию и шифрование |

|

Фишинг |

Легко скомпрометировать через фишинговые ссылки |

Слабая защита |

Второй фактор снижает риски фишинга |

Полная защита через привязку к домену |

|

Утечки с серверов |

При утечке хешей пароли можно подобрать |

Риск компрометации при утечке базы хешей |

Риск компрометации базы хешей остаётся |

Утечка открытых ключей бесполезна для атакующих |

Выводы

Современная аутентификация на основе логинов и паролей в сочетании с МФА (SMS OTP, пуш-уведомления, биометрия, аппаратные токены) постепенно морально устаревает на фоне огромного количества угроз вроде замены сим-карт, фишинга, MitM-атак, дипфейков, синтетических отпечатков, кражи физических ключей и др. С развитием квантовых компьютеров и нейронных сетей эти методы аутентификации станут ещё менее релевантными.

Отечественным компаниям на фоне этих тенденций, а также технологической и информационной геополитической ситуации стоит уже сейчас задуматься над поиском и внедрением современных инструментов.

Интеграция решения Blitz Identity Provider в существующую инфраструктуру подразумевает анализ текущих процессов (выявление узких мест, оценку рисков), выбор методов беспарольного входа (FIDO2, Passkey, биометрия), настройку федерации (SSO, SAML 2.0, OpenID Connect), интеграцию с корпоративными системами (веб-порталами, приложениями, сервисами) и обучение персонала.

Чтобы получить ответы на технические вопросы и оперативно начать переход к беспарольной аутентификации, можно связаться со специалистами Identity Blitz. Контакты доступны по ссылке. Технические специалисты помогут сориентироваться в особенностях внедрения, требованих к инфраструктуре и сроках реализации, подскажут оптимальные сценарии использования беспарольной аутентификации в компании.