Сертификат AM Test Lab

Номер сертификата: 481

Дата выдачи: 23.08.2024

Срок действия: 23.08.2029

- Введение

- Функциональные возможности Security Capsule SIEM

- 2.1. Состав мер защиты информации в Security Capsule SIEM

- 2.2. Интерфейс Security Capsule SIEM

- 2.2.1. Верхний колонтитул

- 2.2.2. Главное меню

- 2.2.2.1. Карточка пользователя

- 2.2.2.2. Панель управления

- 2.2.2.3. События

- 2.2 2.4. Ретроспективный анализ

- 2.2.2.5. Уязвимости

- 2.2.2.6. Отчёты

- 2.2.2.7. Корреляция

- 2.2.2.8. Контроль Active Directory

- 2.2.2.9. Журнал действий

- 2.2.2.10. О системе

- Описание элементов интерфейса Security Capsule SIEM

- Архитектура Security Capsule SIEM

- 4.1. Модули Security Capsule SIEM

- 4.1.1. Модуль сбора событий

- 4.1.2. Модуль нормализации

- 4.1.3. Модуль корреляции

- 4.1.4. Модуль хранения

- 4.1.5. Модуль ГосСОПКА

- 4.1.6. Модуль искусственного интеллекта

- 4.1. Модули Security Capsule SIEM

- Развёртывание модулей Security Capsule SIEM

- Системные требования Security Capsule SIEM

- Сценарии использования Security Capsule SIEM

- Выводы

Введение

Security Capsule SIEM (SC SIEM) — это система мониторинга и корреляции событий, упрощающая выявление инцидентов ИБ и ускоряющая процессы их обработки. Благодаря интеграции с русскоязычной нейросетью GigaChat от «Сбера» повышается эффективность и скорость обнаружения атак. С применением SC SIEM нет необходимости подключаться к каждому средству защиты с целью отслеживания защищённости объекта информатизации. SC SIEM отображает все данные в едином консолидированном виде в удобном адаптированном интерфейсе.

SC SIEM не имеет ограничений по масштабированию и количеству обрабатываемых событий. Совместима с отечественными операционными системами и средствами защиты информации, а также с ГосСОПКА. Легко адаптируется к инфраструктуре и к потребностям организации.

SC SIEM используется для обнаружения инцидентов на объектах информатизации:

- Государственных информационных систем (ГИС) 2-го класса.

- Информационных систем персональных данных (ИСПДн) 2-го уровня.

- Значимых объектов критической информационной инфраструктуры (ЗО КИИ) 2-й категории.

- Автоматизированных систем управления технологическими процессами (АСУ ТП) 2-го класса.

- Систем обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА).

SC SIEM предназначена для лиц ответственных за обеспечение информационной безопасности на объектах информатизации. Она позволяет реализовать систему мониторинга и корреляции событий ИБ на любом объекте информатизации, независимо от масштаба.

Функциональные возможности Security Capsule SIEM

Функциональные возможности SC SIEM соответствуют требованиям регуляторов (ФСТЭК и ФСБ России) по реализации системы защиты информации и запросам заказчиков. SC SIEM успешно решает следующие задачи:

- Импортозамещение зарубежных систем выявления инцидентов и попыток нарушения киберустойчивости компании.

- Сбор событий от источников в инфраструктуре в настоящем времени.

- Реализация единой точки анализа событий в гетерогенной инфраструктуре.

- Выявляет инциденты как в режиме реального времени, так и в ретроспективе.

- Возможность применения как в малых ИТ-инфраструктурах, так и в территориально распределённых информационных системах благодаря модульной архитектуре.

- Уведомляет НКЦКИ о выявленных инцидентах на объекте информатизации.

- Уведомляет ответственных лиц об обнаруженных инцидентах.

- Отслеживает изменения в Active Directory и Group Policy.

- Хранит сведения о событиях и инцидентах без ограничений по времени.

- Расширенный аудит событий в ОС Windows и Unix-подобных ОС в части контроля активности сетевых соединений, процессов, операций с файлами и реестрами, а также других процессов.

- Реализация отказоустойчивого кластера.

- Восстанавливает работоспособность в полном объёме после сбоев и отказов программных и программно-аппаратных частей.

- Режим мультиарендности (multitenancy) даёт возможность изолированно предоставлять услуги по мониторингу ИБ для пользователей из разных организаций.

- Контролирует действия пользователей SC SIEM.

- Позволяет организовать ролевую модель доступа пользователей к SC SIEM.

- Сопоставляет события и инциденты по матрице MITRE ATT&CK.

- Обогащает инциденты информацией об угрозах из системы F.A.C.C.T. Threat Intelligence.

SC SIEM совместима со следующими отечественными операционными системами:

- Astra Linux Special Edition.

- РЕД ОС.

- EMIAS OS 1.0.

- ROSA Enterprise Linux Server.

- Операционная система «Альт 8 СП».

Также развёртывание модулей SC SIEM возможно на Unix-подобных операционных системах с открытым кодом.

Состав мер защиты информации в Security Capsule SIEM

В SC SIEM разработчики реализовали меры по обеспечению безопасности:

- Для категорий значимости в соответствии с приказом ФСТЭК России от 25 декабря 2017 г. № 239 «Об утверждении Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации».

- Для классов защищённости информационных систем согласно приказу ФСТЭК России от 11 февраля 2013 г. № 17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах».

- Для уровней защищённости персональных данных согласно приказу ФСТЭК России от 18 февраля 2013 г. № 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных».

Таким образом, состав мер обеспечивает комплексную защиту информационной среды организаций.

Интерфейс Security Capsule SIEM

В интерфейсе SC SIEM реализованы группы блоков:

- Верхний колонтитул.

- Главное меню.

- Навигационная цепочка.

- Блок оперативной статистики.

- Основной блок вывода информации.

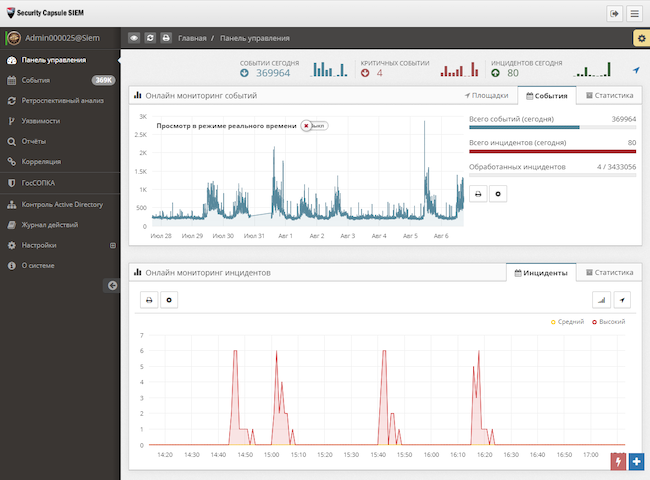

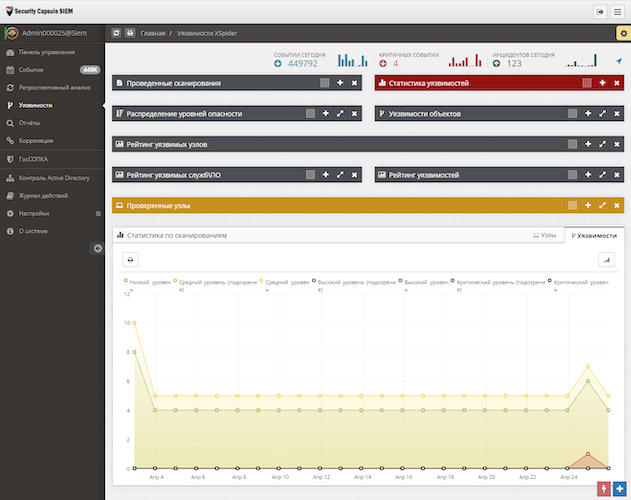

Рисунок 1. Группы блоков интерфейса SC SIEM

Пользователь взаимодействует со всеми блоками системы и их элементами.

Верхний колонтитул

Включает в себя логотип SC SIEM, кнопки выхода из системы и скрытия главного меню.

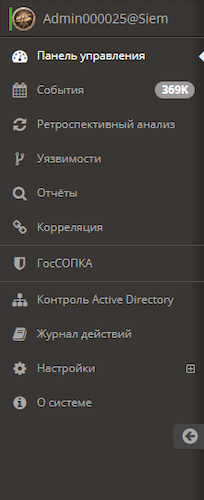

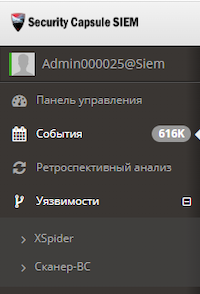

Главное меню

Состав раздела может отличаться от показанного на рисунке ниже в зависимости от состава модулей и подключённых источников событий.

Рисунок 2. Главное меню SC SIEM

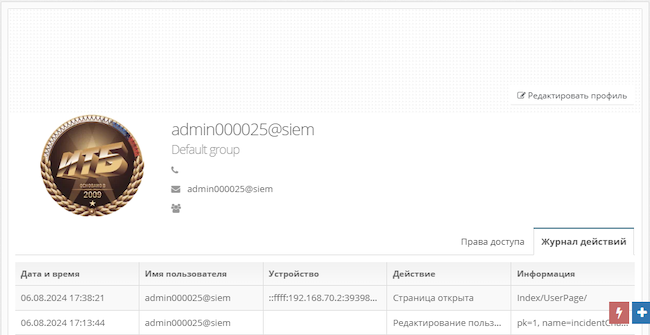

Карточка пользователя

Следует нажать вверху слева на логин текущего пользователя, чтобы получить доступ к карточке.

Рисунок 3. Доступ к карточке пользователя SC SIEM

Здесь можно отредактировать сведения о пользователе, узнать права доступа и посмотреть журнал действий.

Рисунок 4. Редактирование карточки пользователя

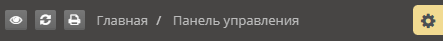

Панель управления

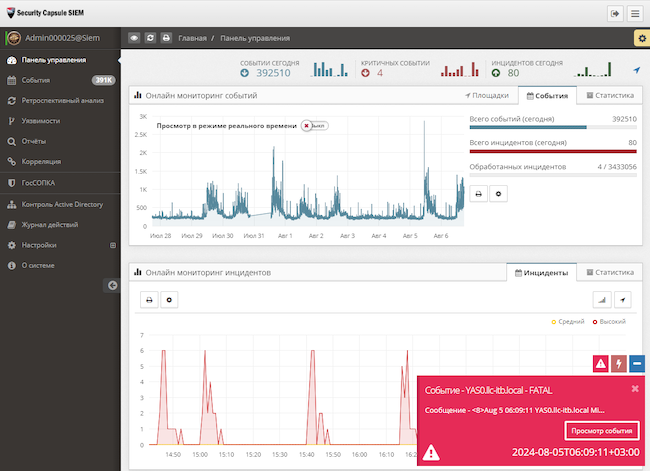

В разделе оператор просматривает статистику работы SC SIEM, в т. ч. при территориально распределённой инсталляции. На панели управления размещены виджеты онлайн-мониторинга событий и инцидентов. Для удобства оператора реализована возможность добавления виджетов из смежных разделов SC SIEM.

Рисунок 5. Панель управления SC SIEM

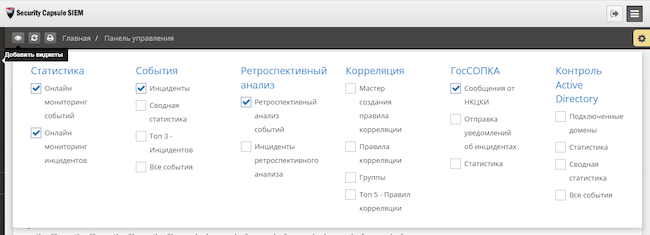

Для добавления виджетов из смежных разделов SC SIEM необходимо вызвать выпадающее меню, нажав на кнопку «Добавить виджеты», представленную в блоке «Навигационная цепочка».

Рисунок 6. Меню выбора дополнительных виджетов

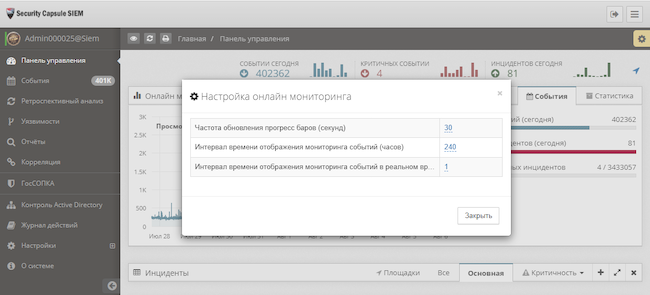

В панели можно настроить отображаемую информацию. Для этого необходимо нажать на кнопку «Настройки».

Рисунок 7. Настройка отображаемой информации на виджетах в панели управления

Через настройки изменяются следующие параметры:

- частота обновления прогресс-баров (секунды);

- интервал времени отображения мониторинга событий и инцидентов (часы);

- промежуток времени отображения мониторинга в настоящем времени (часы).

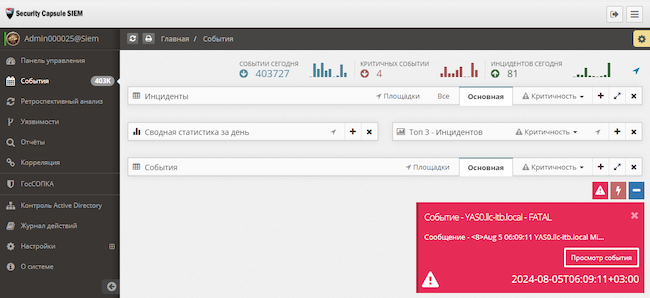

События

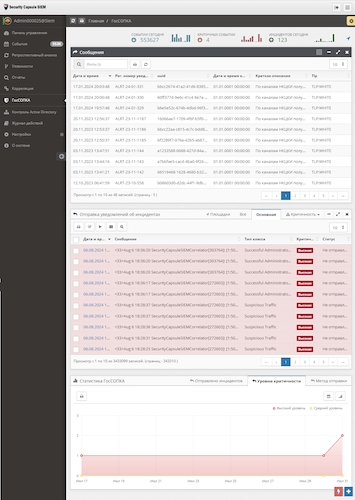

Раздел включает в себя сведения по всем событиям и инцидентам. Оператору доступна функция отслеживания основных событий, поступивших от подключённых источников данных.

Рисунок 8. Раздел «События» в SC SIEM

Включает в себя четыре виджета.

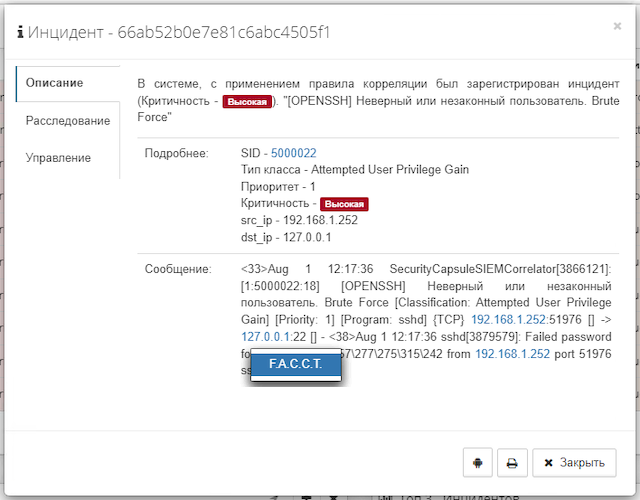

- Инциденты

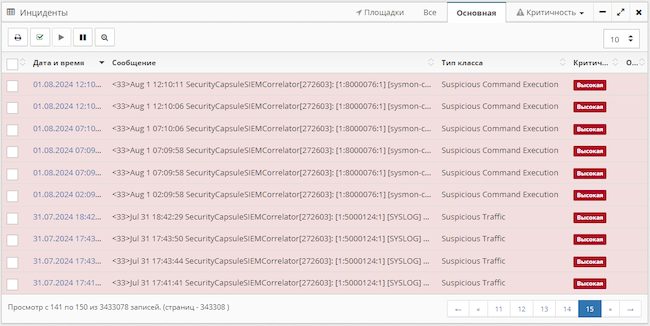

Отображаются сведения о зафиксированных инцидентах — результатах работы «Коррелятора».

Возможен поиск зафиксированных инцидентов по разным параметрам (дате, времени, сообщению, в том числе с применением Perl-совместимых регулярных выражений (PCRE)).

Рисунок 9. Виджет «Инциденты»

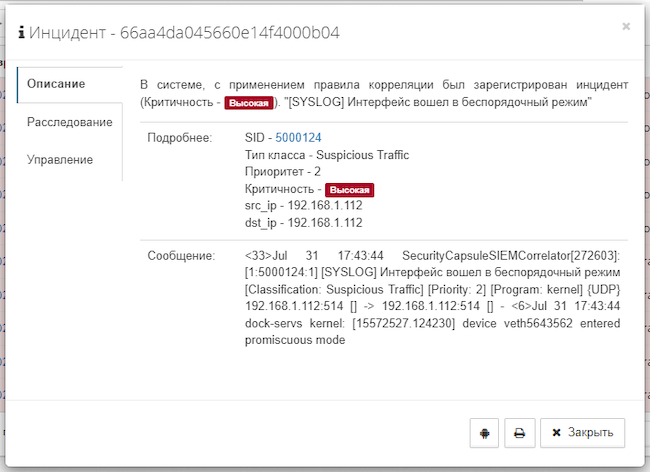

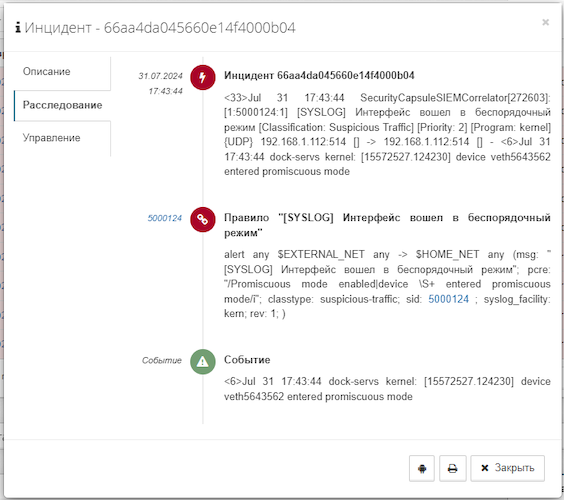

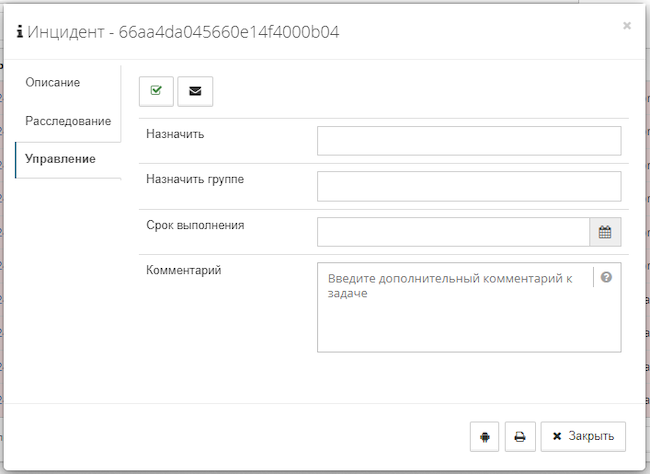

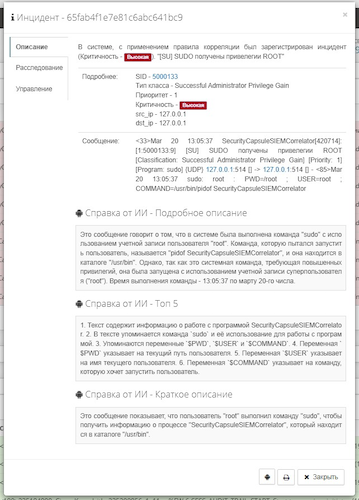

Для получения подробной информации об инциденте следует нажать на дату и время. В карточке указан уникальный номер, присвоенный системой, и размещено дополнительное меню со следующими сведениями:

- на вкладке «Описание» — краткое / подробное описание инцидента, сформированное коррелятором сообщение о деталях;

- на вкладке «Расследование» — информация о последней записи из всей цепочки скоррелированных событий, правило корреляции;

- на вкладке «Управление» — список действий, которые можно совершить с инцидентом (пометить как решённое, назначить задачу пользователю / группе, срок выполнения, комментарий).

Рисунок 10. Карточка инцидента, вкладка «Описание»

Рисунок 11. Карточка инцидента, вкладка «Расследование»

Рисунок 12. Карточка инцидента, вкладка «Управление»

При ложном срабатывании оператор может внести правки в правило корреляции сразу из карточки инцидента. Для этого следует на вкладках «Описание» либо «Расследование» нажать на номер правила.

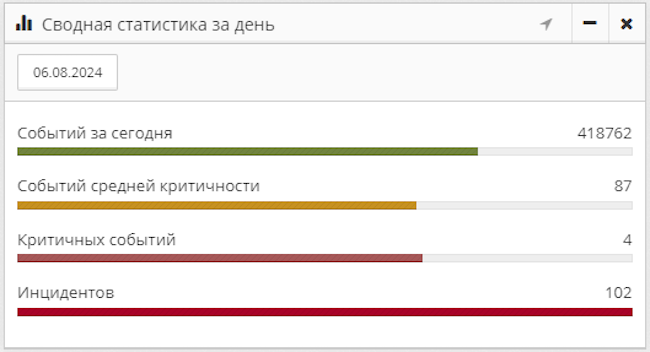

- Сводная статистика за день

В виджете размещена статистика зафиксированных событий за сегодня или конкретный день, событий и инцидентов разной значимости. Оператор также может ознакомиться со статистикой по всем площадкам или по одной из них, нажав на «самолёт» вверху справа.

Рисунок 13. Виджет «Сводная статистика за день»

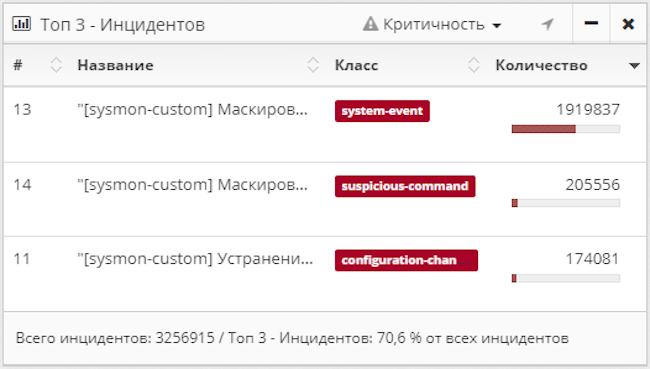

- Топ-3 инцидентов

В виджете в виде перечня размещены сведения о наиболее часто фиксируемых SC SIEM инцидентах.

Рисунок 14. Виджет «Топ-3 инцидентов»

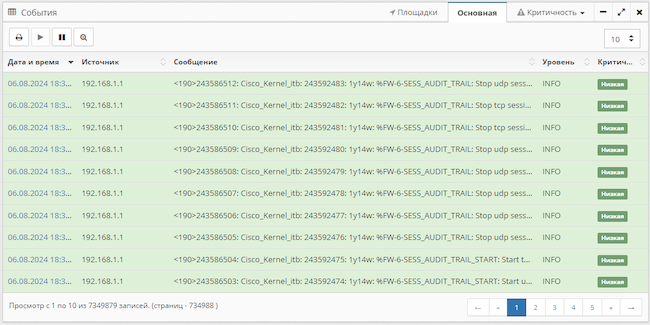

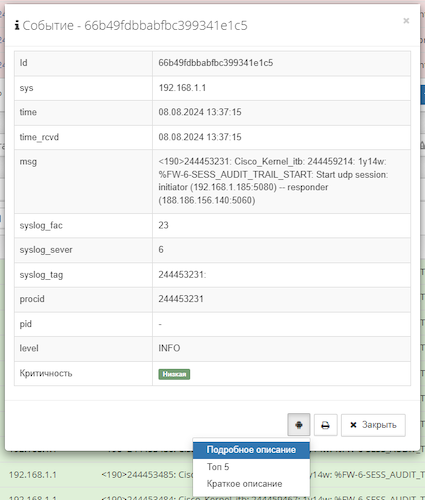

- События

Виджет в режиме реального времени отображает в виде списка все зафиксированные SC SIEM события от разных источников. Здесь оператор может получить полную информацию о событиях и вывести её на печать либо сохранить в формате PDF. Возможен поиск зарегистрированных событий по разным параметрам (дате, времени, источникам, сообщению, в том числе с применением Perl-совместимых регулярных выражений (PCRE)).

Рисунок 15. Виджет «События»

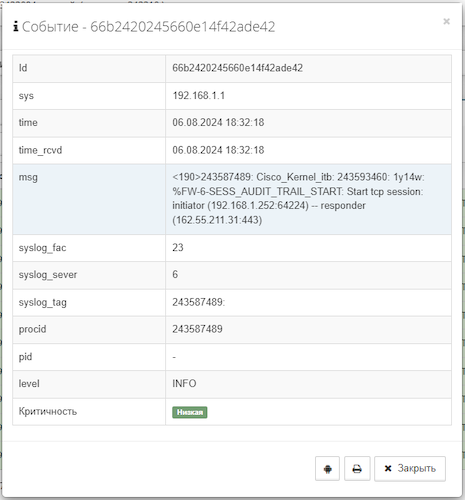

Чтобы посмотреть карточку события, следует нажать на поле «Дата и время» в его строке.

Рисунок 16. Карточка события в SC SIEM

Ретроспективный анализ

Раздел предназначен для повторного анализа событий и тестирования новых правил корреляции. Он позволяет обнаружить инциденты, которые не были зарегистрированы ранее.

Включает в себя виджеты:

- Инциденты ретроспективного анализа. Аналогичен виджету «Инциденты» в разделе «События». Сведения отображаются в виде списка. Карточку определённого инцидента можно посмотреть после нажатия на поле «Дата и время».

- Ретроспективный анализ. Содержит вкладки с информацией о текущих и архивных событиях, а также с результатами проверок.

Уязвимости

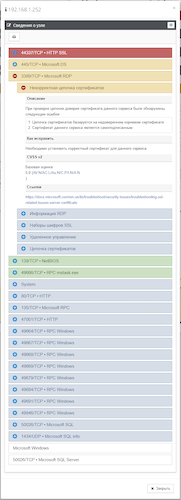

В разделе осуществлена интеграция со сканерами безопасности XSpider, MaxPatrol, «Сканер-ВС», в ближайшее время добавится RedCheck. Это позволяет получать более детальную информацию о выявленных уязвимостях в едином интерфейсе. Стоит отметить компактность представленных данных. Например, информация об обнаруженных открытых портах, запущенных службах и выявленных у них уязвимостях собрана в карточки активов, в том числе с возможностью открытия нескольких карточек одновременно. Все данные от сканеров безопасности также могут быть применены для написания правил корреляции с целью выявления инцидентов.

Рисунок 17. Вкладка «Уязвимости»

В случае если на объекте информатизации применяется несколько сканеров безопасности, их все можно подключить к SC SIEM в качестве источников данных, с последующим просмотром информации от каждого из них.

Для выбора сканера необходимо нажать на его название в основном меню SC SIEM.

Рисунок 18. Меню выбора сканера безопасности

Сведения на вкладке «Уязвимости» представлены виджетами:

- Проведённые сканирования

Можно выбрать отчёты о ранее проведённых сканированиях.

- Статистика уязвимостей

Размещены сведения о выявленных уязвимостях, которые ранжируются по степени значимости.

- Распределение уровней опасности

Раскладка уязвимостей по уровням их критической значимости.

- Уязвимости объектов

Отображаются сведения об уязвимостях, которые ранжируются по степени значимости для служб / ПО и узлов.

- Рейтинг уязвимых узлов

В табличном формате размещена информация по самым уязвимым узлам, обнаруженным в рамках текущего сканирования.

- Рейтинг уязвимых служб / ПО

В табличном формате размещена информация по самым уязвимым службам / ПО применительно к проверенным узлам.

- Рейтинг уязвимостей

В табличном формате опубликованы сведения по наиболее часто встречающимся уязвимостям, обнаруженным на узлах в ходе текущего сканирования.

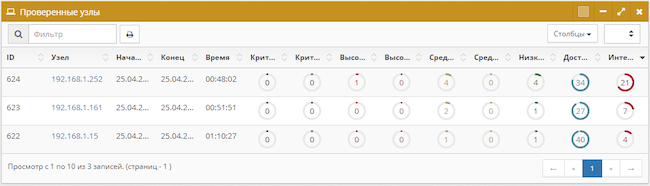

- Проверенные узлы

В табличном формате показаны данные обо всех узлах, которые были проверены в ходе текущего сканирования.

Рисунок 19. Виджет «Проверенные узлы»

В SC SIEM операторы могут также просмотреть детальную информацию по каждому узлу. Для этого следует открыть карточку, нажав на IP-адрес в столбце «Узел».

Рисунок 20. Карточка узла

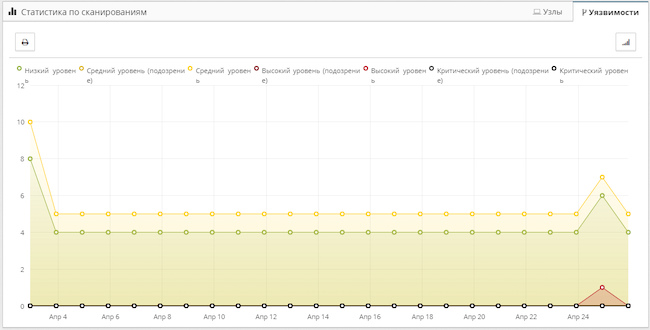

- Статистика по сканированиям

Можно посмотреть графики по выявленным уязвимостям согласно проведённым ранее сканированиям в рамках задачи. Для выбора вида отображаемых сведений следует нажать на одну из вкладок: «Узлы» или «Уязвимости».

Рисунок 21. Виджет «Статистика по сканированиям»

При нажатии на «Узлы» пользователь увидит сведения о числе узлов с уязвимостями разной степени значимости по каждому из ранее проведённых сканирований в пределах одной задачи. При нажатии на «Уязвимости» на графике появится информация о числе обнаруженных уязвимостей разной степени значимости по каждому из ранее проведённых сканирований в пределах одной задачи.

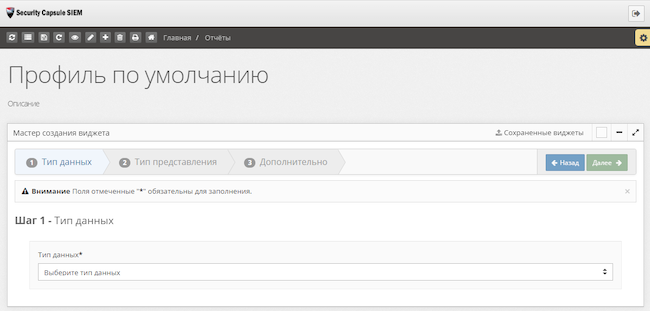

Отчёты

Предоставляет возможность формировать отчётность по зафиксированным SC SIEM данным.

Рисунок 22. Раздел «Отчёты»

Базовые настройки раздела включают в себя следующие возможности (в навигационной цепочке расположены слева направо):

- Сбросить все настройки виджетов.

- Открыть профиль отчёта.

- Сохранить профиль отчёта.

- Загрузить сохранённые данные отчёта.

- Добавить виджеты.

- Редактировать заголовок и описание отчёта.

- Добавить новый профиль отчёта.

- Удалить профиль отчёта.

- Печать.

- Вернуться в главный раздел системы.

Формировать отчёты можно несколькими способами:

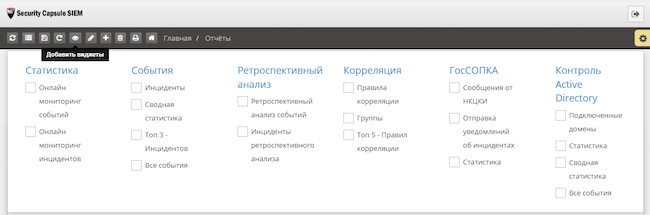

- Вывод виджетов, которые уже представлены в системе. Для вывода стандартных виджетов следует нажать на «Добавить виджеты» и выбрать один либо несколько вариантов.

Рисунок 23. Добавление стандартных виджетов в разделе «Отчёты»

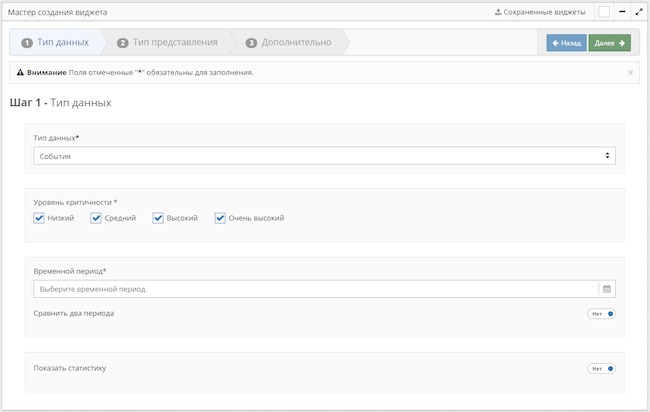

- Формирование пользовательских виджетов. Для этого оператору необходимо воспользоваться «Мастером создания виджетов».

Шаг 1 — выбрать тип данных, уровень значимости и временной отрезок.

Рисунок 24. Шаг 1 при формировании пользовательского виджета

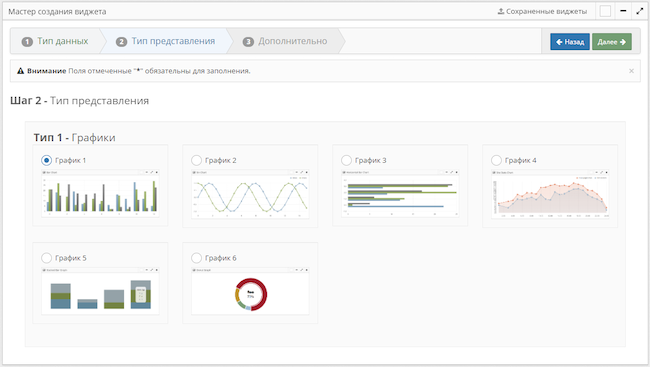

Шаг 2 — выбрать тип представления информации.

Рисунок 25. Шаг 2 при формировании пользовательского виджета

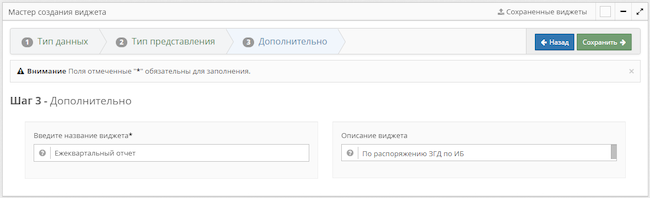

Шаг 3 — ввести название и описание и сохранить виджет.

Рисунок 26. Шаг 3 при формировании пользовательского виджета

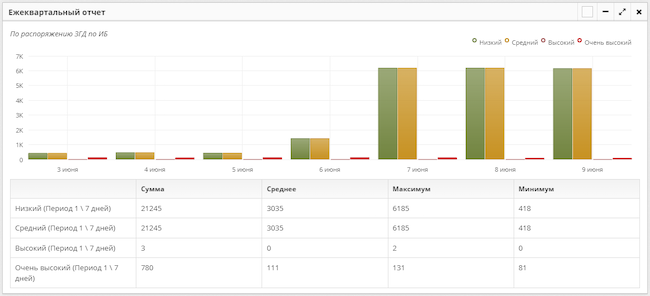

В результате получается отчёт, сформированный с учётом запросов пользователя.

Рисунок 27. Пример созданного пользовательского виджета в разделе «Отчёты»

Все пользовательские виджеты сохраняются в рамках текущего профиля. При необходимости их можно удалить или вызвать снова.

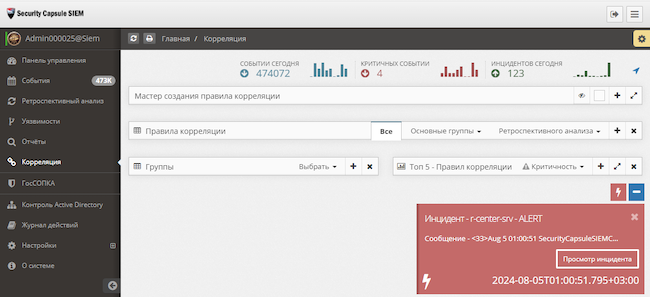

Корреляция

Предоставляет возможность создавать новые правила корреляции, просматривать и редактировать уже существующие, а также отслеживать статистику по их срабатыванию.

Рисунок 28. Раздел «Корреляция»

Включает в себя четыре виджета.

Виджет «Мастер создания правил корреляции»

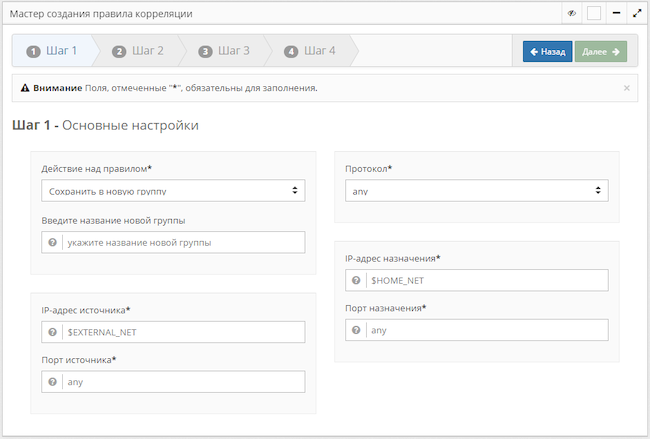

Чтобы создать собственное правило, следует выполнить четыре шага. Отмеченные звёздочкой поля обязательны для заполнения.

Шаг 1 — основные настройки. Необходимо выбрать действие и протокол, указать IP-адреса и порты источника и назначения.

Рисунок 29. Основные настройки в мастере создания правил корреляции

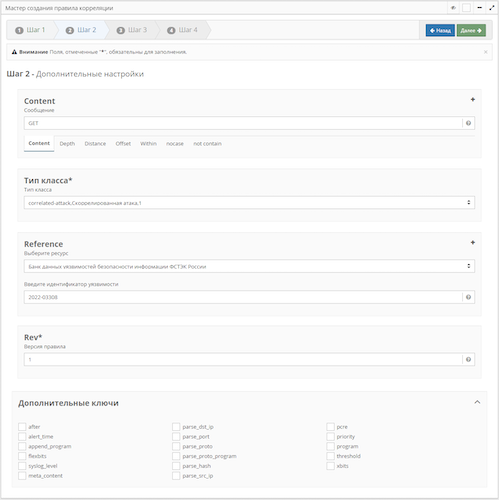

Шаг 2 — дополнительные настройки. Следует заполнить поля и, при необходимости, выбрать ключи. С помощью дополнительных ключей возможно выявлять сложные инциденты.

Рисунок 30. Дополнительные настройки в мастере создания правил корреляции

На этом шаге заполняются поля:

- «Content». Позволяет искать угрозы по одному или нескольким шаблонам. Можно добавить символ «!» — логическое отрицание, т. е. найти сообщения, которые не содержат введённых значений. Доступно также комбинирование разных условий поиска. Для «Content» можно подобрать дополнительные опции:

- «Depth». Уточняет, сколько байтов от начала пакета должно быть считано для сопоставления с шаблоном.

- «Distance». Указывает максимальное расстояние в байтах между шаблонами, которые коррелятор должен найти.

- «Offset». Применяется для указания смещения в байтах относительно начала пакета, с которого следует искать указанный шаблон.

- «Within». Определяет максимальную длину последовательности байтов, которая будет искаться в пакете начиная с указанного смещения.

- «Nocase». Показывает, что не надо обращать внимание на регистр в строках.

- «Тип класса». Связывает правило корреляции с классификацией.

- «Reference». Позволяет добавить ссылки на дополнительные ресурсы (базы уязвимостей / угроз или иные) к карточке угрозы.

- «Rev». Применяется для учёта правил.

В системе можно выбрать один или несколько из 17 предлагаемых ключей, каждый из которых расширяет возможности создаваемого правила корреляции. Например, ключ «After» отследит события по IP-адресу источника или назначения, а ключ «Alert_time» будет активировать правило только в заданные дни и часы.

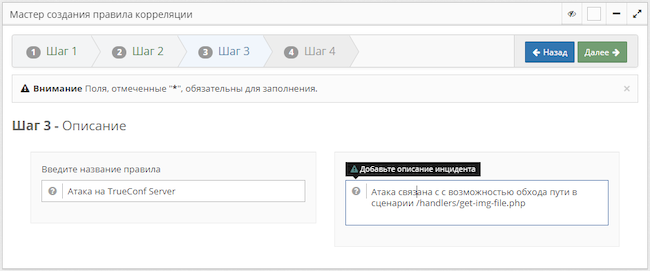

Шаг 3 — описание. Следует ввести название правила, описание инцидента.

Рисунок 31. Описание в мастере создания правил корреляции

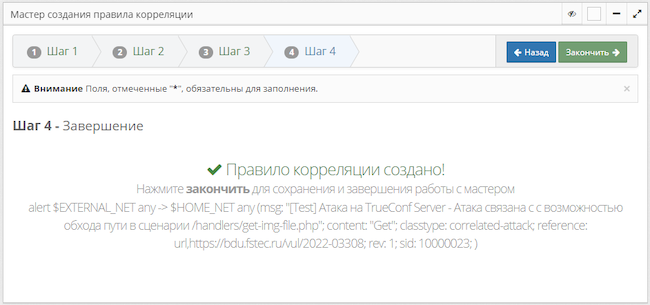

Шаг 4 — завершение. Необходимо вверху справа нажать «Закончить», чтобы сохранить правило и закрыть мастер.

Рисунок 32. Завершение в мастере создания правил корреляции

На момент написания обзора созданное правило корреляции протестировать перед запуском нельзя. Можно, однако, приостановить его действие, удалить его или скорректировать, нажав на SID правила в виджете «Правила корреляции».

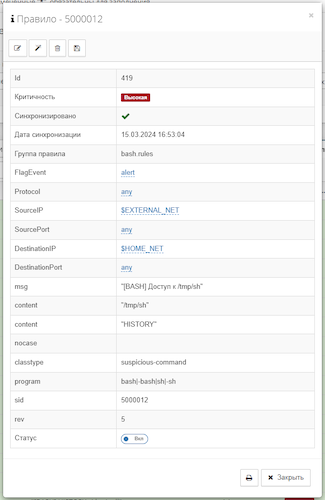

Рисунок 33. Удаление / редактирование правила корреляции

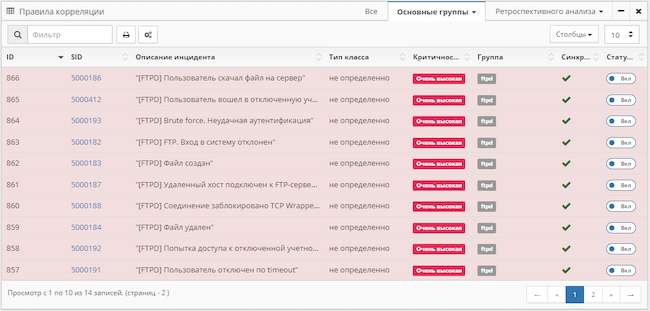

Виджет «Правила корреляции»

В виде списка отражены имеющиеся в SC SIEM правила корреляции, в том числе и созданные оператором.

Рисунок 34. Виджет «Правила корреляции»

Сведения можно сортировать по ID, SID, описанию инцидента, типу класса, значимости, группе, системе и статусу синхронизации. Здесь же можно включить или выключить синхронизацию правила.

Для получения развёрнутой информации о правиле необходимо нажать на его SID. В результате пользователь увидит карточку правила корреляции, через которую становятся доступны следующие функции:

- Редактирование текущих настроек.

- Глобальное изменение правила при помощи мастера создания правил корреляции.

- Удаление правила.

- Включение / выключение правила.

- Печать правила.

После редактирования правила для сохранения внесённых изменений необходимо вверху слева нажать «Сохранить».

Виджет «Группы»

Предоставляет оператору возможность просматривать все группы правил корреляции. Их можно сортировать по ID, названию, количеству правил, включённости / выключенности, синхронизации и статусам групп.

Здесь можно удалить, включить и выключить группы правил, а также синхронизировать изменившиеся правила.

Виджет «Топ-5 правил корреляции»

В виде списка отображены сведения о наиболее часто срабатывающих правилах корреляции.

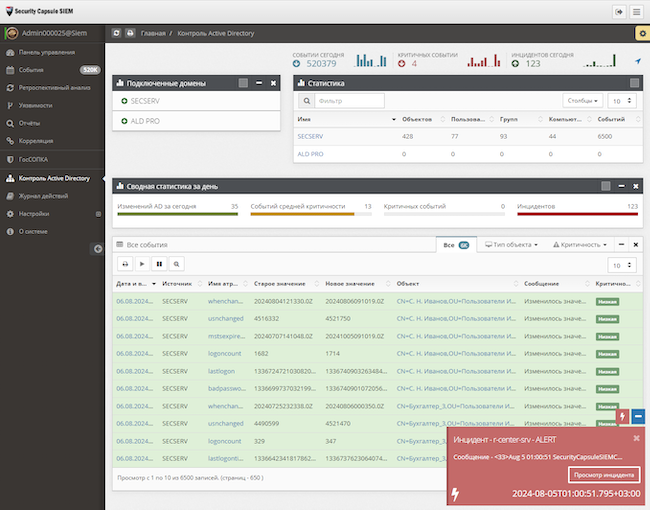

Контроль Active Directory

Отличительной особенностью SC SIEM является возможность отслеживания изменений, которые произошли на контроллерах доменов в части значений атрибутов объектов. Для реализации всеобъемлющего контроля защищённости в SC SIEM потребуется указать учётную запись пользователя контроллера домена с правами на чтение. Стоит отметить, что эта функциональность не заменяет классический сбор событий из журналов ОС, а дополняет его.

Рисунок 35. Раздел «Контроль Active Directory»

Раздел представлен четырьмя виджетами:

- Подключённые домены

Отображает список подключённых к SC SIEM контроллеров доменов с возможностью раскрытия дополнительных сведений по каждому из них. При неудачном подключении оператор увидит сообщение «Не в сети» и причину неудачного подключения.

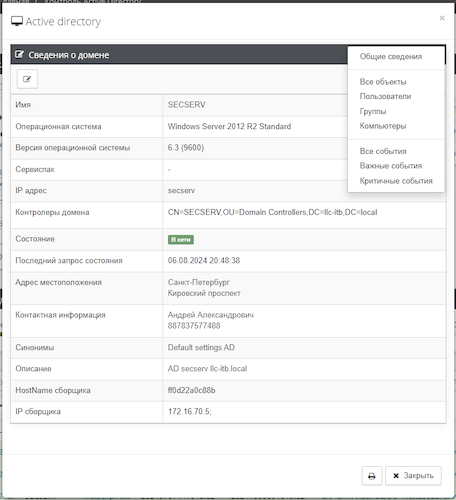

- Статистика

Отображает в виде списка статистику по подключённым к системе контроллерам доменов. При нажатии на имя контроллера пользователь получает возможность ознакомиться с его карточкой.

Рисунок 36. Пример карточки контроллера домена

Для получения дополнительных сведений необходимо нажать в карточке на меню вверху справа. Благодаря ему можно ознакомиться с объектами созданными в контроллере домена, их атрибутами, а также значениями. В случае необходимости возможно проследить, как менялось состояние того или иного объекта, атрибута, значения с течением времени.

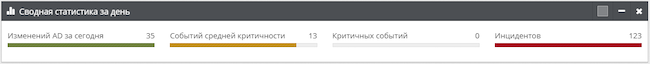

- Сводная статистика за день

Отображает статистику за день в числовом выражении изменений за сутки, событий разной степени значимости, а также инцидентов.

Рисунок 37. Виджет «Сводная статистика за день»

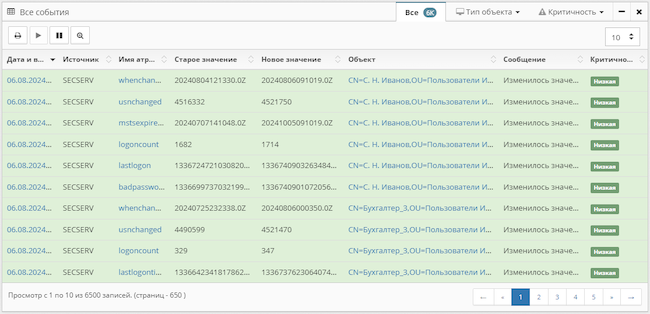

- Все события

Показывает в виде таблицы в режиме реального времени все изменения состояния подключённых к SC SIEM контроллеров доменов. Информацию можно сортировать по типу объекта, значимости событий, дате совершения события, имени, старому / новому значению, названию объекта.

Рисунок 38. Виджет «Все события»

Реализована функция подробного просмотра изменений, произошедших в указанный день, при нажатии на дату.

Подробные сведения об объекте можно получить нажав на его имя. Информацию можно сортировать с помощью меню вверху справа.

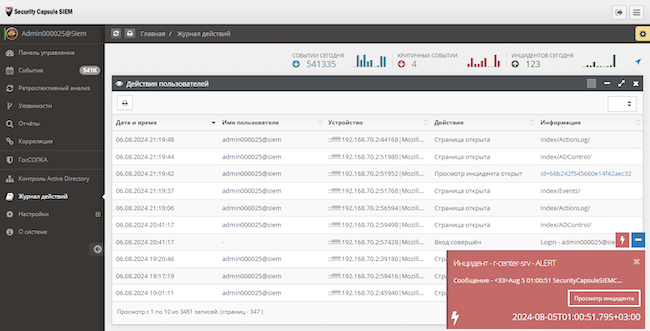

Журнал действий

Отображает действия пользователей, зарегистрированных в SC SIEM.

Рисунок 39. Раздел «Журнал действий»

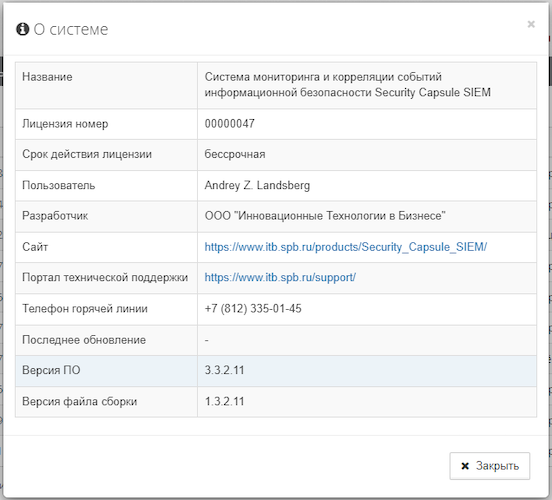

О системе

Содержит общую информацию о Security Capsule SIEM, контактные данные разработчиков.

Рисунок 40. Раздел «О системе»

Описание элементов интерфейса Security Capsule SIEM

Навигационная цепочка

Элемент показывает путь от главного окна системы до уровня иерархии, который на текущий момент просматривает пользователь (открытого окна).

Рисунок 41. Навигационная цепочка SC SIEM

Перед навигационной цепочкой могут быть размещены другие кнопки (сброса настроек, вывода на печать и прочие).

Блок оперативной статистики

В настоящем времени отражает доли в процентах относительно предыдущего дня:

- Событий сегодня.

- Критических событий.

- Инцидентов за сегодня.

Оператор SC SIEM по умолчанию может отслеживать статистику собранных событий за предыдущие 13 дней после наведения курсора на спарклайн (количество дней может быть изменено в разделе «Настройки»).

Рисунок 42. Блок оперативной статистики SC SIEM

При наличии в составе SC SIEM подключённых территориально удалённых площадок оператор может просматривать оперативную статистику по одной или нескольким из них.

Основной блок вывода информации

Блок состоит из набора виджетов — информационных блоков других разделов.

Рисунок 43. Основной блок вывода информации раздела «События»

Оператор может индивидуализировать виджеты, изменяя их цветовое оформление и размеры, разворачивать на весь экран, исключая отвлечение внимания на малозначимые сведения. У пользователя есть возможность удалить виджет или переместить его.

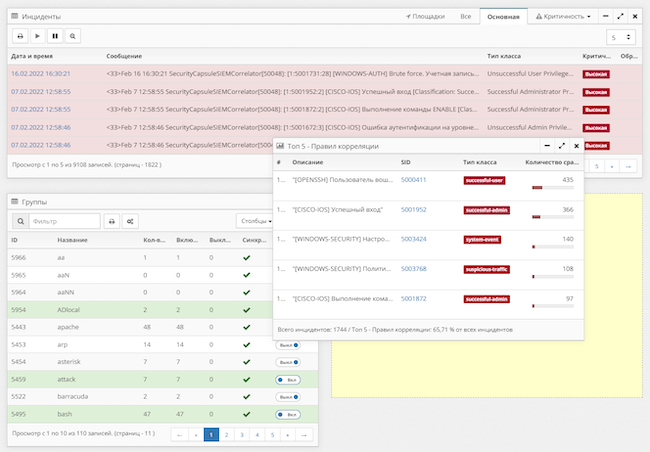

Для восстановления прежнего вида виджетов и их численного состава оператору достаточно воспользоваться кнопкой «Сброс», которая расположена перед полем «Навигационная цепочка».

Рисунок 44. Восстановление прежнего вида виджетов

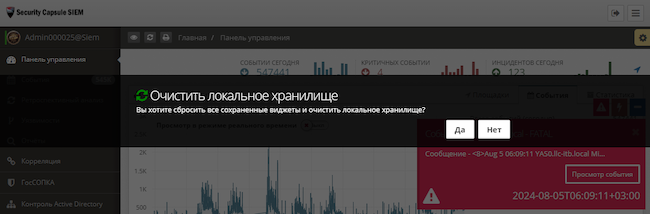

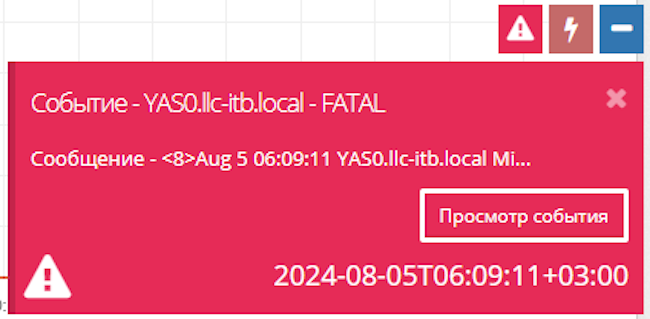

Уведомления об инцидентах

О зафиксированных инцидентах SC SIEM уведомляет следующими способами:

- В консоли. Не имеет значения, в каком разделе системы находится оператор. Сообщение отобразится в нижнем углу консоли. Если в блоке будет несколько уведомлений, то оператор сможет переключаться между ними, просматривая подробные сведения о каждом. Если инцидент закрыть, то в виджете «Инциденты» он получит статус «Обработано».

Рисунок 45. Отображение уведомления в консоли

- По почте.

В ближайшее время в SC SIEM будет реализована возможность отправки уведомлений через телеграм-бот.

В разделе «Настройки» → «События / Инциденты» оператор может изменить параметры отображаемых уведомлений:

- число дней, за которые следует выводить сообщения;

- уровень значимости, при превышении которого нужно показывать информацию;

- максимальное количество уведомлений, которое будет отображаться одновременно.

Архитектура Security Capsule SIEM

Security Capsule SIEM имеет модульную архитектуру, что предоставляет возможность адаптировать её к инфраструктуре и потребностям организации. Заказчик может приобрести систему в виде целостного решения или в виде отдельных модулей. Все компоненты устанавливаются на один или несколько серверов. При необходимости программа может быть развёрнута в виртуальной среде. Ограничений по масштабированию и числу обрабатываемых событий Security Capsule SIEM не имеет.

Типовыми вариантами поставки являются:

- Передача неисключительных прав на программные модули.

- Поставка программно-аппаратного комплекса с предустановленными компонентами Security Capsule SIEM.

Модули Security Capsule SIEM

В базовый состав системы входят модули сбора, нормализации, корреляции и хранения. В Security Capsule SIEM можно использовать дополнительно лицензируемый модуль ГосСОПКА или модуль искусственного интеллекта (ИИ).

Модуль сбора событий

Собирает события от более чем 40 типов программных и программно-аппаратных источников данных (серверов, APM, ПО, СЗИ, коммутационного оборудования). Увеличение числа модулей сбора событий позволяет реализовать территориально распределённую топологию. Написание нестандартных коннекторов к источникам проходит на этапе пусконаладки силами специалистов вендора или партнёров.

Модуль нормализации

Преобразовывает поступающие данные из неоднородного формата к структурированному. При необходимости правила нормализации настраиваются на этапе пусконаладки. По умолчанию SC SIEM поставляется с универсальным предустановленным правилом нормализации.

Модуль корреляции

Анализирует события в режиме реального времени и в ретроспективе. У системы мощное корреляционное ядро и гибкий мастер создания правил корреляции. База программы включает в себя более 1000 правил корреляции, которые обновляются по мере обнаружения новых сценариев компрометации.

В SC SIEM реализована интеграция с отечественными сканерами безопасности, что позволяет из единого веб-интерфейса просматривать результаты поиска инцидентов и формировать пользовательские правила корреляции в контексте выявления уязвимостей.

У заказчика есть возможность создавать собственные правила корреляции и вносить изменения в уже существующие. Правила корреляции настраиваются на этапе пусконаладки.

На момент написания обзора подходила к завершению реализация интеграции с системой обогащения инцидентов информацией об угрозах — F.A.C.C.T. Threat Intelligence.

Модуль хранения

Модуль хранения Security Capsule SIEM — это база данных «сырых» событий, инцидентов и другой системной информации. Технические характеристики серверного оборудования оцениваются на этапе обследования объекта информатизации заказчика. Они зависят от объёмов и сроков хранения сведений о событиях и инцидентах.

Модуль ГосСОПКА

В системе дополнительно реализован модуль ГосСОПКА, который обеспечивает полуавтоматическую отправку уведомлений о зафиксированных на объекте инцидентах в НКЦКИ по почте и по API. Модуль предназначен для ответственных за информационную безопасность, руководителей и администраторов. Работа с системой доступна после приобретения соответствующей лицензии.

Рисунок 46. Модуль ГосСОПКА

Модуль ГосСОПКА уведомляет о зарегистрированных SC SIEM инцидентах, сформированных на основании результатов работы модуля корреляции. Уведомления отправляются по определённому НКЦКИ регламенту. Этот процесс проходит в полуавтоматическом режиме, что требует участия сотрудников ответственных за обеспечение режима защиты информации. Перед отправлением сведений им необходимо проверить данные в карточке инцидента и заполнить остальные поля.

Техническая инфраструктура НКЦКИ и личный кабинет субъекта ГосСОПКА постоянно совершенствуются, поэтому заказчику необходимо будет регулярно обновлять систему.

Модуль искусственного интеллекта

На момент написания обзора модуль предоставляется для пилотного тестирования. По словам вендора, он расширит функциональность SC SIEM — улучшит процессы мониторинга и управления, обеспечивая обогащение инцидентов более подробной информацией о них.

Интеграционный модуль позволяет взаимодействовать с GigaChat — сервисом на базе искусственного интеллекта, способным генерировать тексты по запросу. Работает модуль следующим образом: он пересылает сообщение со справочной информацией об инциденте или событии в GigaChat и ожидает ответа, который далее передаётся в карточку события или инцидента. У оператора появляется возможность изучить справку от ИИ и предпринять действия для решения инцидента.

Рисунок 47. Пример получения справки от ИИ по зарегистрированному SC SIEM инциденту

Рисунок 48. Пример получения справки от ИИ по событию, полученному от источника

Модуль интеграции с системой F.A.C.C.T. Threat Intelligence

Модуль интеграции с F.A.C.C.T. Threat Intelligence реализовывает возможность обогащения инцидентов по индикаторам следующих типов:

- Хеш.

- IP-адрес.

- Имя файла.

- Домен.

Стоит отметить, что в следующих обновлениях разработчик SC SIEM планирует углублять интеграцию в части обогащения инцидентов по иным возможным индикаторам (сетевым, хостовым).

Рисунок 49. Пример обогащения инцидента из F.A.C.C.T. Threat Intelligence по индикатору «IP-адрес»

Рисунок 50. Пример получения информации по индикатору «IP-адрес» из F.A.C.C.T. Threat Intelligence

На данный момент реализована возможность запроса информации по следующим категориям:

- Публичные утечки.

- Атаки с целью вызвать отказ в обслуживании.

- Фишинг.

- Командные серверы вредоносных программ.

- Сканирование IP-адресов.

Развёртывание модулей Security Capsule SIEM

Компоненты SC SIEM могут быть установлены на один либо несколько серверов. В случае необходимости SC SIEM можно развернуть в среде виртуализации. Но в любом случае развёртывание Security Capsule SIEM условно проходит в четыре этапа:

- Обследование объекта информатизации.

- Определение списка источников событий, подключаемых к SC SIEM.

- Установка компонентов.

- Настройка модулей и источников инцидентов.

Работы по пусконаладке выполняются специалистами вендора и / или с привлечением аттестованных специалистов компаний-партнёров.

Возможно вертикальное масштабирование — при помощи увеличения аппаратных ресурсов — и горизонтальное, при помощи увеличения числа компонентов SC SIEM.

Обследование объекта информатизации

Системные интеграторы при содействии сотрудников заказчика обследуют объект информатизации. Допускается проведение обследования посредством заполнения опросного листа.

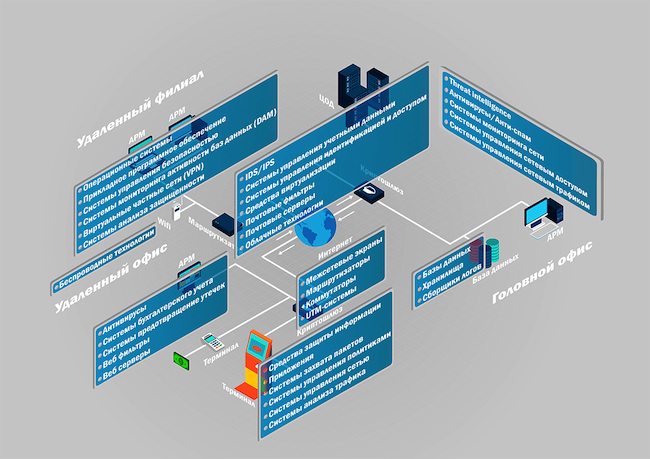

Рисунок 51. Типовая модель территориально распределённого объекта информатизации

На этом этапе специалисты получают сведения о целях и задачах организации, бизнес-процессах и ландшафте информационных систем. Определяются модель построения локальной вычислительной сети объекта, применяемые заказчиком средства защиты, программное обеспечение.

В результате совместных действий формируется предварительная конфигурация поставляемых модулей Security Capsule SIEM.

Определение списка источников событий, подключаемых к SC SIEM

На втором этапе определяется и согласовывается список подключаемых источников событий. Типовые категории подключаемых источников приведены ниже.

Рисунок 52. Типовые категории подключаемых к SC SIEM источников событий

По результатам выполненной работы будет уточнена конфигурация поставляемых модулей SC SIEM.

Если возникнет необходимость подключения к системе источника, который не поддерживает отправление инцидентов по протоколам Syslog и SNMP, заказчику поставят дополнительный лицензируемый коннектор.

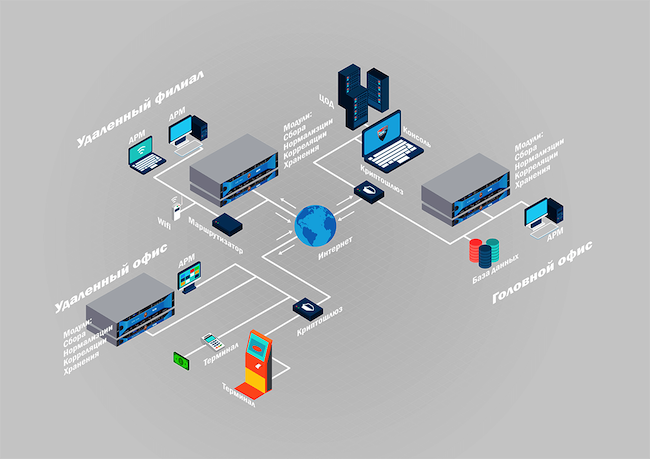

Установка компонентов

Специалисты развёртывают модули SC SIEM в инфраструктуре объекта. Типовая схема установки приведена на рисунке ниже.

Рисунок 53. Типовая схема установки модулей на территориально распределённом объекте информатизации

При наличии сетевой доступности и достаточной пропускной способности каналов связи между площадками есть возможность реализовать централизованный сбор событий, что ускорит выявление угроз и реагирование на инциденты.

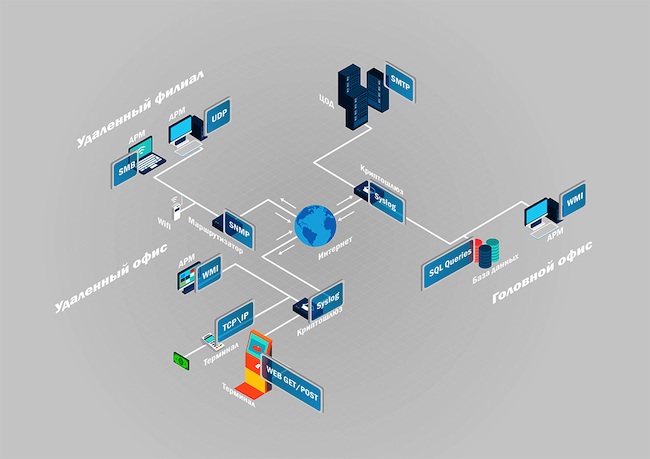

Настройка модулей и источников

Этап включает в себя настройку взаимодействия модулей системы, определение транспортов и конфигурирование источников событий для передачи сведений в Security Capsule SIEM. Список возможных транспортов указан ниже.

Рисунок 54. Перечень возможных транспортов

Специалистами проводится опытная эксплуатация SC SIEM. При необходимости пишутся правила нормализации и корреляции, отрабатываются ложноположительные срабатывания правил.

Системные требования Security Capsule SIEM

Для своей работы решение требует выделения памяти и дискового пространства под хранение и обработку данных, объём которых зависит от числа источников и количества событий.

Таблица 1. Требования для SC SIEM при её функционировании в ЛВС при обработке 3000 событий в секунду

Компонент | Требования |

Сервер сбора, нормализации и корреляции | Silver 4210 (2,2 GHz, 10 C), 32 GB х 1 RDIMM, 2666 MT/s, 960 GB х 2 SSD SATA |

Сервер хранения | Silver 4210 (2,2 GHz, 10 C), 32 GB х 1 RDIMM, 2666 MT/s |

Сценарии использования Security Capsule SIEM

Высокая степень автоматизации SC SIEM позволяет оператору своевременно получать оповещение об угрозе и оперативно выполнять конкретные действия в одной консоли, легко связывая разные аспекты инцидента в единое целое.

SC SIEM собирает данные о событиях, происходящих в инфраструктуре заказчика, и анализирует их. При обнаружении инцидента SC SIEM отправляет уведомление администраторам безопасности, предоставляя детали угрозы. На вкладке «Управление» карточки инцидента оператор может назначить ответственного, указать сроки рассмотрения и, при необходимости, оставить комментарий. После этого ответственные за безопасность будут принимать меры по реагированию на инцидент.

Выводы

Система мониторинга и корреляции событий Security Capsule SIEM — российская разработка, учитывающая потребности государства и бизнеса. Совместима с российскими операционными системами, средствами защиты информации и базами данных. Соответствует требованиям ФСТЭК и ФСБ России. Зарегистрирована в реестре российских программ для электронных вычислительных машин и баз данных Минцифры России.

Продукт внедряется с 2009 года. Перспективы развития и выпуск обновлений Security Capsule SIEM определяются запросами заказчиков и мировыми трендами — всем, что сможет улучшить производительность системы и точность обнаружения инцидентов. Именно поэтому система от компании «Инновационные Технологии в Бизнесе» имеет характеристики соответствующие самым высоким требованиям в сфере обеспечения безопасности, включая функциональные, архитектурные и пользовательские аспекты.

Достоинства:

- Выполнение требований ФЗ (152, 187), ФСТЭК России (17, 21, 239), ФСБ России (77, 187, 367, 282, 368).

- Сопоставление событий и инцидентов по матрице MITRE ATT&CK.

- Возможность использования дополнительных лицензируемых модулей, горизонтального и вертикального масштабирования.

- Бессрочная лицензия исключает возникновение ситуаций, в которых работа программы может быть остановлена по причине окончания срока действия лицензии.

- Единая точка анализа событий в гетерогенной инфраструктуре.

- Обнаружение инцидентов в режиме реального времени.

- Ретроспективный анализ событий.

- Удобный механизм формирования отчётов с возможностью сохранять собственные профили.

- Техническая поддержка 24×7.

- Обновление баз на основе опыта пользователя, обогащение сведениями об угрозах из сторонних сервисов.

- Интеграция со сканерами безопасности XSpider, MaxPatrol, «Сканер-ВС».

- Полуавтоматическая отправка уведомлений в НКЦКИ.

- Беспрецедентный уровень контроля Active Directory.

- Поддержка мультиарендности (multitenancy).

- Бесплатный обучающий онлайн-курс по работе с системой, с получением сертификата.

Недостатки:

- Отсутствует возможность тестирования созданного правила корреляции.

- Модуль ИИ для интеграции с нейросетью GigaChat в настоящее время предоставляется для пилотного тестирования.

В планах вендора — реализовать тестирование создаваемых правил корреляции в течение года.

На момент написания обзора SC SIEM поставляется конечным пользователям через официального дистрибьютора — компанию MONT.