В первой части рассказа о Kaspersky GReAT шла речь о том, как к 2010 году обнаружились сложные киберугрозы, которые не детектировались обычными антивирусами. ИБ-вендорам пришлось развернуть более активную работу по противодействию киберпреступникам. В качестве примера рассматривается становление команды GReAT в составе Kaspersky. Каких успехов она достигла?

- Введение

- Stuxnet: кто стоит за первым кибероружием?

- Противодействие кибероружию: Kaspersky GReAT сегодня

- Многоуровневая структура для исследования сложных угроз

- Расследование непонятной активности

- Схемы классификации угроз, используемые экспертными командами

- Процесс обработки сложных киберинцидентов

- Кто же создает APT-угрозы?

- Выводы

Введение

В начале 2010-х годов специалисты компаний, выпускающих антивирусы, обнаружили изменения в сегменте киберугроз. Накопилось немало примеров с признаками активности, которая, казалось, не была нацелена на выполнение вредоносных задач. Эти «следы» сначала расценивались как артефакты ошибок в программах. Их появление уже тогда вызывало опасения.

Когда подозрительную активность изучили, стали очевидны интересные детали. Новые угрозы отличались повышенной сложностью, удалось найти признаки того, что создавали их люди с глубокими экспертными знаниями.

Когда произошли кибератаки на промышленные объекты в Иране (2010), возник вопрос, кто мог выступить разработчиком и/или заказчиком. Стало ясно, что неизвестные программы были нацелены против объектов критической информационной инфраструктуры. Умение отражать соответствующие атаки стало принципиально важной частью работы службы ИБ любого предприятия. Об этом было рассказано в первой части.

Остались вопросы, ответы на которые только предстоит найти. Кто же разработал эти инструменты? Насколько они управляемы? Может ли ситуация выйти из-под контроля? Как бороться с новыми угрозами? Как выявлять их вредоносное содержание?

Stuxnet: кто стоит за первым кибероружием?

Расследованием, кто запустил APT-червя Stuxnet, занимались многие компании, выпускающие антивирусные программы. Публично об этом заявили Symantec, McAfee, «Лаборатория Касперского».

Информация стала публичной, и аудитория ждала ответа. Насколько целесообразно публично объявлять об этом заранее? Очевидно, что по другую сторону баррикад находится грамотный и опытный заказчик. Это повышало требования: любое утверждение без должных доказательств было бы воспринято как спекуляция на актуальной теме.

Уже на этапе развития истории со Stuxnet стало понятно, что заказчик не намерен раскрывать себя и умеет хорошо заметать следы.

Как Kaspersky GReAT исследовал вирус Stuxnet?

В 2014 году специалисты «Лаборатории Касперского» формулировали следующие выводы об авторах и заказчиках:

«Кто создал Stuxnet и с какой целью — достоверно неизвестно. Есть предположения ряда зарубежных вендоров, что таким образом американские и израильские спецслужбы хотели притормозить иранскую ядерную программу».

Внимание было сосредоточено на поисках «технических следов» и группировок, которые могли быть причастны к созданию вредоносных объектов или позднее пользовались ими. В частности, удалось выявить группировку, получившую название Equation.

Преступное сообщество действовало с 2001 года. Для заражений применялись «имплантаты». В GReAT утверждали, что были заражены «десятки тысяч жертв по всему миру». Среди пострадавших:

«…правительственные и дипломатические учреждения, телекоммуникации, авиакосмическая промышленность, энергетика, ядерные исследования, нефть и газ, вооружённые силы; нанотехнологии; исламские активисты и учёные, СМИ, транспорт, финансовые учреждения; компании, разрабатывающие технологии шифрования».

Сообщалось, что группировка пользовалась «собственными» инструментами: SKYHOOKCHOW, UR, KS, SF, STEALTHFIGHTER, DRINKPARSLEY, STRAITACID, LUTEUSOBSTOS, STRAITSHOOTER, DESERTWINTER и GROK. О выявлении непосредственных участников кибератак не говорилось ни слова.

По всей видимости, собственно исполнителей, которые управляли атакой, не получилось идентифицировать. Удалось «подловить» только разработчика, поскольку он забыл удалить ссылку на личную папку («c:\users\rmgree5\»), которую ОС создает в системе автоматически по выбранному пользователем логину. Но это имя пользователя — не фамилия.

GReAT смогла выявить сеть управляющих серверов. По этим данным были подготовлены индикаторы компрометации. Их добавили в антивирусные базы. Заказчики получили возможность обеспечить себе безопасность в случае распространения новых APT-кибератак.

Как Der Spiegel раскрыл тайны АНБ США?

Российский вендор выбрал «непровокационный подход к противодействию». Он предпочёл избегать «недоказуемых заявлений» о причастности каких-либо властных структур к Stuxnet. Почему? Может быть потому, что всё уже было «известно»?

Чтобы понять, о чём идёт речь, нужно вернуться к последним числам декабря 2013 года. Тогда немецкое издание Der Spiegel опубликовало материал, в котором возложило ответственность за совершение многочисленных секретных операций с применением новых информационных технологий на АНБ США.

Рисунок 1. Расследование деятельности группы TAO в составе АНБ

Зачем публиковать такое обвинение? Есть версия, что в то время Германию сильно беспокоило тотальное господство американских спецслужб на своей территории. Немецких государственных служащих особенно раздражала активная разведывательная деятельность американских секретных подразделений.

Можно считать, что деятельность США направлена исключительно против России. Но немцы могли увидеть угрозу и для собственной национальной безопасности.

The Office of Tailored Access Operations

В 2013 году Der Spiegel сообщил, что его журналистам удалось познакомиться с предназначенными для служебного пользования презентациями американской разведки. За проведение секретных операций отвечало подразделение The Office of Tailored Access Operations (TAO) в структуре американской разведслужбы.

По косвенным данным сейчас можно сказать, что в руки журналистов Der Spiegel попал отчёт о деятельности TAO за период до 2010 года. Как утверждало немецкое издание, TAO неоднократно проводило скрытые кибератаки против промышленных компаний, используя технические ошибки в программах различных производителей, от Microsoft до Cisco и Huawei. По мнению Der Spiegel, кибератаки предпринимались в рамках разведывательной деятельности NSA, рассматриваемой как «неотъемлемая часть военных операций».

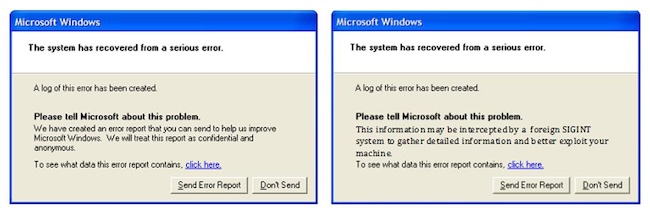

В 2016 году, после публикаций Э. Сноудена, структуры NSA были значительно реорганизованы. Появилось новое агентство NSA21, его название отражало специализацию на кибервызовах XXI века. Хакерская группа TAO была переименована в Computer Network Operations (CNO). Новая структура приведена в оперативную готовность в декабре 2017 года. Её расположение не называется, но подходящим местом выглядит, например, построенный в 2018 году центр Integrated Cyber Center and Joint Operations Center (ICC/JOC).

Рисунок 2. Киберцентр ICC/JOC в кампусе NSA (Форт-Мид)

Из статьи Der Spiegel следовало, что до 2010 года TAO сумело получить «доступ во внутреннюю сеть 258 организаций в 89 странах мира». В частности, министерство внутренней безопасности США и разведка хотели «знать всё о торговле наркотиками, людьми и фактах нарушения границы между США и Мексикой».

Для проникновения во внутренние сети мексиканских компаний была разработана собственная технология компрометации конечных устройств. К ним были отнесены: «серверы, рабочие станции, брандмауэры, маршрутизаторы, телефоны, телефонные коммутаторы, системы SCADA и т. д.». Созданные хакерские инструменты позволяли собирать сведения об IP-адресах, компьютерах, трафике электронной почты, решать другие задачи.

Кибервойна и шалости

Как утверждал Der Spiegel, к 2010 году хакеры NSA уже активно взламывали маршрутизаторы. Они перехватывали запросы пользователей, за которыми планировалось установить слежку, и переадресовывали их на собственные сервера. Происходила классическая кибератака MITM (Man-In-The-Middle, «человек посередине»). Таким образом в распоряжении хакеров оказывались запросы в том числе к популярным социальным сетям, например Facebook (продукт компании Meta, деятельность которой запрещена в России как экстремистская), LinkedIn и другим.

Интересным механизмом оказалось использование сообщений об ошибках Windows. Как стало известно журналистам, разведка получала автоматические уведомления каждый раз, когда целевой компьютер отправлял сведения об ошибках в Microsoft. Таким образом был обеспечен пассивный доступ (сбор информации без влияния на устройство).

Der Spiegel отметил шалости сотрудников NSA, явно получавших удовольствие от работы. В одной из внутренних презентаций, попавших в руки журналистов, вместо стандартного сообщения Microsoft был размещён шутливый текст: «Эта информация может быть перехвачена иностранной системой SIGINT для сбора подробной информации и более эффективного взлома вашего компьютера» (SIGINT означает «сигнальная разведка»).

Рисунок 3. Стандартная (слева) и шутливая (справа) формы сообщения об ошибке (Der Spiegel)

Из материалов Der Spiegel также следовало, что NSA выстроила систему шпионажа за кабельной системой SEA-ME-WE-4. Она используется для передачи трафика интернета между Европой, Северной Африкой и странами Персидского залива. К началу 2013 года, по слухам, NSA уже научилась перехватывать трафик на канальном уровне (L2).

NSA и Stuxnet

Der Spiegel упоминает Stuxnet как часть разработки «других задач» TAO. Напомним, что основная фаза кибератаки на ядерные объекты Ирана произошла в 2010 году. Той же датой ограничены сведения в отчётах NSA, с которыми ознакомились журналисты Der Spiegel. Это может наводить на мысль о преднамеренной утечке. Поэтому всё, что касалось Stuxnet, могло быть искажено или намеренно скрыто в публикации Der Spiegel.

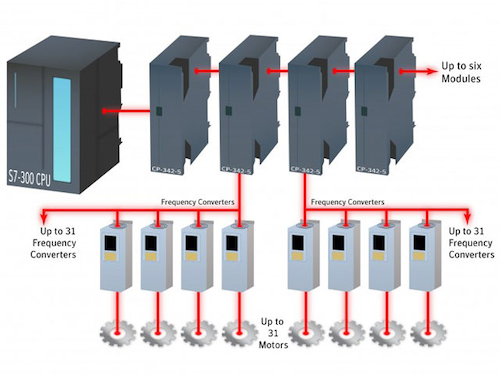

Червь Stuxnet смог перехватить и модифицировать информационный поток между программируемыми контроллерами Simatic S7 и рабочими станциями SCADA-системы Simatic WinCC фирмы Siemens. Это привело к многочисленным разрушениям центрифуг для обогащения урана.

Тем, кто занимался расследованием инцидента, было очень сложно понять причины произошедшего. Например, по коду червя удалось выяснить, что Stuxnet проявлял своё присутствие только при обнаружении блоков частотных конверторов, насчитывающих не менее 33 элементов и работающих в диапазоне частот 807–1210 Гц. В остальных случаях Stuxnet не срабатывал, оставаясь невидимым для экспериментального анализа.

Рисунок 4. Stuxnet проявлял своё присутствие только на промышленных объектах (Ars Technica)

В январе 2024 года были опубликованы результаты расследования, проведённого голландскими журналистами. По их данным, заражение сети АСУ ТП в Иране вирусом Stuxnet провёл 36-летний голландец Эрик ван Саббен. Он был завербован национальными спецслужбами AIVD и MIVD в 2005 году по заданию американских коллег. Через две недели после совершения кибератаки ван Саббен разбился на мотоцикле недалеко от своего дома в Дубае.

Таким образом, расследование по Stuxnet пришло к печальному итогу: жертвы есть, виновных нет. В интервью изданию Wired Костин Раю, тогдашний глава группы Kaspersky GReAT, оценил положение дел следующим образом:

«По мере того как мы раскрываем всё больше таких операций по кибершпионажу, мы понимаем, как мало мы знаем об истинных возможностях этих субъектов угроз».

Противодействие кибероружию: Kaspersky GReAT сегодня

История со Stuxnet наглядно иллюстрирует уровень исследований, которыми может заниматься российская команда GReAT. До 2022 года к ней принадлежали 42 эксперта, работавших по всему миру.

Что представляет собой Kaspersky GReAT в начале 2025 года? Мы расспросили об этом Дмитрия Галова, руководителя Kaspersky GReAT в России.

Сейчас команда GReAT стала немного меньше. В ней работают 37 экспертов со всего мира. Самый большой офис (12 сотрудников) находится в Москве, остальные расположены в Южной Корее, Японии, Европе, Латинской Америке. Это по-настоящему международная команда, которую возглавляет директор Игорь Кузнецов. Ключевые регионы для исследования атак— это Россия и другие страны СНГ, Ближний и Дальний Восток, Турция, Африка, страны азиатско-тихоокеанского региона (Asia-Pacific Countries, APAC).

Рисунок 5. Игорь Кузнецов, директор Kaspersky GReAT

От других подразделений российских исследователей сложных киберугроз и TI команда GReAT отличается тем, что не делает региональной привязки при оценке киберугроз. Подразделение сосредоточено на систематизации раскрываемых киберугроз и помогает развивать бизнес компании Kaspersky по всему миру, для чего оценивает потенциал распространения выявляемых сложных угроз.

О специфике работы на конкретном континенте рассказывает Дмитрий Галов:

«Для примера можно назвать Латинскую Америку, где у нас работает команда из шести человек. Кибератаки в финансовом секторе в этом регионе практически всегда отстают по времени от событий в России и Европе. При этом латиноамериканские компании обычно хуже защищены. Но зато их рядовые пользователи сталкиваются со значительно более интенсивным фродом, чем в других регионах мира.

Наша экспертиза, которая накапливается во время расследований инцидентов в других регионах, позволяет действовать значительно эффективнее, чем локальные исследователи угроз. Мы помогаем местным компаниям перестраивать защиту с учётом прогноза прихода новых волн кибератак. Это помогает лучше подготовиться к ожидаемым кибератакам».

Благодаря такой модели бизнеса бонусы получают и российские компании. Например, угрозы для мобильных устройств чаще всего распространяются начиная с Азиатского региона. Собранная там информация после анализа передаётся в Россию и другие страны, что помогает заранее подготовиться к угрозам.

Многоуровневая структура для исследования сложных угроз

Как показал опыт исследования Stuxnet, сегодня можно бороться со сложными угрозами, только обладая комплексной экспертизой по нескольким направлениям. Недостаточно знать приёмы кибератак. Необходимо проводить анализ с различных точек зрения, чтобы использовать накопленную экспертизу в прикладных областях. Предстоит создать развитую, многоуровневую структуру для проведения исследований сложных угроз.

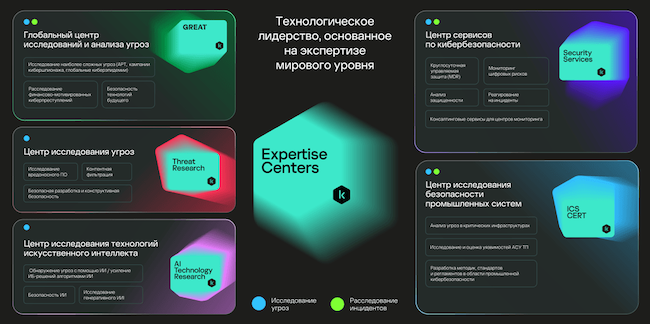

Новый формат исследования киберугроз привёл к тому, что в «Лаборатории Касперского» создали пять Центров экспертизы:

- Глобальный центр исследований и анализа угроз (GReAT) препарирует и исследует наиболее сложные инциденты, выявляет APT-атаки, кампании кибершпионажа, появление нового вредоносного кода и программ-вымогателей, изучает тренды в киберпреступности по всему миру.

- Центр исследования угроз (Kaspersky Threat Research) проводит детальное исследование тактики, методов и процедур злоумышленников, разрабатывает новые технологии для создания защитных механизмов.

- Центр исследования технологий ИИ (Kaspersky AI Technology Research) разрабатывает технологии применения ИИ для повышения безопасности, занимается развитием механизмов обнаружения и приоритизации угроз с помощью алгоритмов машинного обучения (ML) и создает прототипы новых средств аналитики угроз на основе генеративного ИИ.

- Центр сервисов по кибербезопасности (Kaspersky Security Services) отвечает за полноту сбора разнообразной, в том числе вспомогательной информации для обнаружения инцидентов, выявления их особенностей и реагирования на них, проведения учений и совершенствования процессов.

- Центр исследования безопасности промышленных систем (Kaspersky ICS CERT) занимается поиском новых уязвимостей «нулевого дня» в продуктах для АСУ ТП и выработкой прикладных рекомендаций по снижению риска для конечных пользователей.

«Каждый центр Kaspersky в некотором плане обособлен с точки зрения фокусировки на том направлении, в котором проводятся исследования. В то же время мы готовы делиться накапливаемой экспертизой внутри компании», — отметил Дмитрий Галов.

Рисунок 6. Центры экспертизы «Лаборатории Касперского»

Расследование непонятной активности

При выявлении неизвестных угроз всегда есть неопределённость. Факт кибератаки не всегда очевиден. Возникшие неполадки могут быть объяснены техническими причинами и сбоями. Как тогда происходит выявление новых угроз?

«Наша работа не похожа на отражение кибератак, совершаемых силами центров мониторинга (SOC). От SOC мы очень далеки. SOC реагирует на текущие инциденты, возникающие, когда кто-то пытается атаковать и уже проник в инфраструктуру. Мы же находим новые, неизвестные угрозы через выстроенную систему эшелонированной оценки вредоносов и деятельности хакерских групп», — отметил Дмитрий Галов.

В компании приняты следующие принципы. Распознавание угроз происходит автоматически.

«У нас выстроена система, которая позволяет путём присвоения регистрируемым инцидентам определённого набора признаков распознать случаи, когда мы имеем дело с новой угрозой. Это большой конвейер. Он собирает данные из разных источников, от заказчиков, из открытых баз. При её разработке мы стремились достичь определённой полноты охвата информации, чтобы потенциально учесть все возможные признаки, благодаря которым в любом регистрируемом инциденте может быть распознано новое вредоносное явление».

Далее запускается конвейер сигнатурного и поведенческого анализа, машинное обучение. Производится разбор информации, ставятся красные флажки для выявления признаков вредоносности. Проводится анализ и систематизация накопленных данных. Это позволяет атрибутировать получаемую информацию и выявлять угрозу по совокупности признаков.

Схемы классификации угроз, используемые экспертными командами

В первой части этого материала мы рассказали, что уже на начальном этапе развития антивирусных технологий были созданы международные организации (Virus Bulletin, CARO, EICAR, Wildlist), которые стали систематизировать собираемые данные об угрозах. Они наполняли актуальную базу данных вирусных сэмплов и проводили сравнение антивирусных движков для выявления лидеров. Эти компании до сих пор существуют, но больше сосредоточены на научных исследованиях.

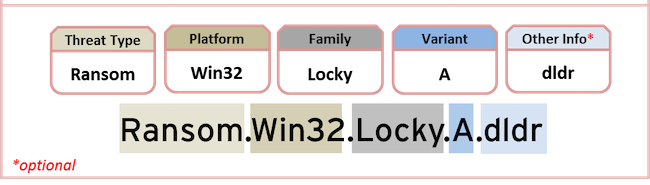

Напомним о системе классификации вирусов, упомянутой в первой части. Опираясь на исследования CARO, компания Trend Micro ввела новую схему именования угроз (2018). Указываются: тип угрозы, платформа, семейство вредоносных программ, вариант, другая информация.

Рисунок 7. Формат классификации угроз (Trend Micro)

Группа The Microsoft Threat Intelligence работает в той же нише, что и GReAT. Она использует собственную, но значительно более «политизированную» классификацию угроз. С медийной точки зрения там приняты более привлекательные обозначения: в оценке угроз задействованы явления природы. Благодаря ассоциациям становится понятен намек на то, кто «виноват» в реализации конкретной угрозы. Например, «российский след» с подачи Microsoft описан с упоминанием слова Blizzard (метель).

Рисунок 8. Признаки для классификации угроз (The Microsoft Threat Intelligence)

Правильность классификации угроз чрезвычайно важна для эффективного проведения расследований. На этапе развития антивирусов имела место тщательная координация заинтересованных экспертов. Сегодня её уже нет. Это порождает много кривотолков в отношении угроз, отражения характера их распространения, выявления источников кибератак. Если пользоваться подобными схемами классификации, могут возникнуть иллюзии, но зато по сделанному выбору можно лучше понимать подход компании.

Например, «Лаборатория Касперского» предпочла вариант Trend Micro (как, например, при недавнем расследовании в отношении вируса Backdoor.Win64.PhantomDL). Компания BI.ZONE продвигает собственную систему именования злоумышленников на ИБ-рынке, разделив их на Wolves (финансовая мотивация), Werewolves (шпионаж), Hyenas (хактивизм). Формально последняя больше похожа на модель Microsoft, но российский вендор сознательно избегает присваивать названию атрибут страны, даже когда национальная принадлежность очевидна.

Рынок меняется, но по-прежнему существуют разные системы для наименования угроз. Тот, кто сумеет придумать схему, которая окажется универсальной и получит признание отрасли в глобальном масштабе, несомненно, приобретёт значительные маркетинговые преимущества.

Процесс обработки сложных киберинцидентов

Допустим, речь идёт об угрозах, разработкой которых занимались на профессиональном уровне. Как показал анализ Stuxnet, в таком случае сохраняется риск, что компания, ставшая объектом атаки, может не заметить её.

«Если автоматика не смогла однозначно понять, что это за угроза, если её не удалось задетектировать и путём простановки атрибутов не удалось отнести к определённому семейству, то информация передаётся на ручной анализ», — продолжает Дмитрий Галов.

В первом эшелоне ручной анализ выполняют смены вирусных аналитиков. Они в режиме 24/7 отрабатывают кейсы, где автоматика детектировала признаки, указывающие на возможное развитие угрозы.

«Аналитики смотрят и понимают, к примеру, что это известное семейство шифровальщиков, в котором чуть-чуть поменяли защиту для затруднения детектирования вредоносной активности. Получив такой результат, они передают информацию команде, которая занимается задачами улучшения методов защиты в продуктах Kaspersky».

Если же и после этого в совокупности кейсов, переданных на ручной анализ, остаются элементы, которые действительно непонятны, то они попадают на ещё более детальный ручной разбор в GReAT.

«Нам приходится разбираться, что это за зверь».

Рисунок 9. Дмитрий Галов, руководитель Kaspersky GReAT в России

Вот как Дмитрий Галов рассказывает о повседневной работе:

«Бывают случаи, когда до нас доходят новые или сильно затаргетированные кейсы, очень сложные с точки зрения их технического разбора. Здесь проявляется разница с процессом выявления угроз в SOC и GReAT. В конвейере SOC на первой и второй линиях сидят сотрудники, которые должны быстро понять, с чем они столкнулись, и расследовать инцидент.

У GReAT задача может быть совсем другой. У нас ресёрчер может исследовать проблему неделю. Иногда расследование затягивается на месяцы, а в самых сложных случаях — на годы. Например, проектом «Триангуляция» занимались несколько человек в течение года. Для нас это нормально, потому что мы хотим максимально подробно разобрать собранные признаки. Результаты передаём заказчикам, у которых был зарегистрирован инцидент. Эти новые знания внедряются в наши продукты».

Кто же создает APT-угрозы?

С кем же всё-таки борются исследователи сложных угроз?

Группа Microsoft Threat Intelligence называет предметом своей работы «более 300 уникальных субъектов угроз, включая 160 субъектов национальных государств, 50 групп вымогателей и сотни других».

Дмитрий Галов дал другой портрет самых сильных соперников, кому противостоит команда GReAT:

«Есть два разных мира. Первый— это группировки с господдержкой. Они существовали и будут существовать. Они могут позволить себе разрабатывать инструменты in-house для себя, поддерживать их развитие. Они находятся на “собственном” обеспечении или зависят от госструктур.

Второе направление — это коммерческое кибершпионское ПО (Pegasus и другие). Это огромная индустрия. Разработки ведутся сначала “для себя”, но в дальнейшем используются как дорогой инструмент, который предлагается заказчикам.

Эти два мира практически никогда не пересекаются между собой. Точно так же не пересекаются по своим задачам и разные APT-группировки. Исключение представляют разве что говорящие на корейском языке группировки, где нередко занимаются одновременно и кибершпионажем и финансовыми преступлениями. Там хакеры находятся на самообеспечении и мотивированы на самостоятельные заработки».

Выводы

На примере Stuxnet мы рассказали, как происходит выявление и устранение киберугроз нового типа, отличающихся высокой сложностью и таргетированностью. Для противостояния им ИТ- и ИБ-компании создают собственные структуры.

Сейчас нет централизованных органов управления или хотя бы координации между отдельными профильными компаниями, как было на заре развития антивирусного рынка. Каждой фирме приходится создавать собственные структуры. Одна из них — это система из пяти центров компетенций, выстроенная в «Лаборатории Касперского». О том, как работает группа GReAT, мы рассказали более подробно.