Команда GReAT (Global Research and Analysis Team) в составе «Лаборатории Касперского» занимается расследованием наиболее сложных кибератак. Узнать в деталях о её деятельности непросто, ведь раскрытие информации может нанести ущерб. Для чего была создана эта группа? Что известно о первых исследованиях Kaspersky GReAT?

- Введение

- Картина в целом: развитие бизнеса Kaspersky в России

- Деятельность GReAT после 2022 года

- Новые угрозы для пользователей

- Предпосылки появления элитных команд киберреагирования

- Вирусы остались, но добавились киберпреступные угрозы

- История Stuxnet и создание команд для борьбы с APT-угрозами

- Первые расследования по угрозам «нового поколения»

- Кто же стоит за разработкой сложных киберугроз?

- Выводы

Введение

В канун китайского Нового года компания «Лаборатория Касперского» провела встречу с журналистами, где подвела итоги 2024 года и предложила обсудить интересующие журналистов вопросы. Мы захотели спросить о работе команды GReAT, одного из наиболее закрытых подразделений в компании Kaspersky. Там занимаются исследованием сложных APT-угроз.

Это могут быть новые угрозы, с которыми эксперты ещё не сталкивались. Или же целевые кибератаки, направленные против конкретных жертв либо представляющие особый интерес для определённых групп и заказчиков. Расследования могут длиться неделями или даже годами, но они важны для отрасли. Инциденты, которые рассматривает это подразделение, могут выявить признаки новых трендов, которые способны оказать сильное влияние на развитие антивирусной отрасли на годы вперёд.

В первой части статьи мы расскажем о становлении GReAT и её наиболее значимом расследовании – червя Stuxnet. История хотя и давняя, но за ней всё ещё тянется шлейф гипотез. Не зная подробностей, некоторые люди порой спекулируют ими и указывают на ту или иную гипотезу как на аксиому. Подчас высказываются подробности и «очевидные» выводы, которые лучше оценивать более «приземлённо», по конкретным деталям, а не домыслам.

Забегая вперёд, скажем, что мы поговорили о деятельности команды GReAT с Дмитрием Галовым, руководителем Kaspersky GReAT в России. Это будет во второй части статьи. Интервью позволило лучше понять, как значимость направления GReAT оценивают в компании Kaspersky.

Мы оценим также перспективы развития мирового рынка защиты от киберугроз и как скажется на этом развитие ИИ и LLM. Ведь скоро заинтересованные лица будут изучать ИИ с точки зрения его применения не только для защиты, но и для атак. Пока неизвестно, чего ожидать от такого нового поколения APT-угроз.

Нас также интересовало, в каком направлении должны развиваться команды типа GReAT. Ведь это — независимые исследователи. Есть ли у них шанс противостоять силам, за которыми маячит след «всесильных спецслужб с неограниченным бюджетом»? Или речь идёт о мифах и пугалках, а APT-кампании — всего лишь эксперименты талантливых хакеров на этапе роста? Им хочется попробовать то, что запрещено, но ещё нет понимания, к какой беде это может привести?

Картина в целом: развитие бизнеса Kaspersky в России

Деятельность команды GReAT является частью бизнеса компании Kaspersky, которая сейчас работает по всему миру. Если заказчики сталкиваются с признаками инцидентов, которые они не могут идентифицировать, то один из возможных выходов — проведение исследования силами GReAT.

Как рассказала Анна Кулашова, вице-президент «Лаборатории Касперского» по развитию бизнеса в России и СНГ, рост продаж за 2024 год (YoY) составил 28 %. Наиболее существенная динамика наблюдалась в сегменте компаний малого и среднего бизнеса (37 %), рост в сегменте крупного бизнеса несколько меньше (26 %).

Kaspersky получил от ФСТЭК России подтверждение соответствия процессов разработки национальному стандарту ГОСТ Р 56939 «Защита информации» в действующей (2016) и новой (2024) редакциях. «Лаборатория Касперского» стала первой в стране, кто получил этот сертификат. Он гарантирует, что процессы безопасной разработки в компании соответствуют требованиям регулятора.

Соответствие ГОСТ Р 56939 относится к обязательным требованиям для участников тендеров в таких отраслях, как банковское дело, КИИ, транспорт, медицина. Сертификацию Kaspersky проводил Институт системного программирования им. В. П. Иванникова РАН (ИСП РАН).

Это имеет прямое отношение к работе группы GReAT. Прежде всего потому, что проводимые ею расследования могут приводить к расследованию угроз, выходящих за рамки обычной работы с пользовательскими данными на конкретном компьютере. Соответствие стандартам безопасности и наличие сертификатов указывает на то, что компания может проводить расследования в полном объеме с соблюдением требований законодательства.

Рисунок 1. Анна Кулашова, вице-президент «Лаборатории Касперского» по развитию бизнеса в России и СНГ

Деятельность GReAT после 2022 года

Полтора года назад организационная структура GReAT претерпела изменения. Тогда свой пост покинул руководитель этой команды, румынский исследователь Костин Раю (Costin Raiu). Он возглавлял это подразделение с начала 2010-х годов.

В интервью Костин Раю заявил, что его отставка никак не связана с политикой. Он уволился из-за усталости, накопившейся за многие годы работы. Сама компания Kaspersky не раз повторяла, что сосредоточена на поиске глобальных угроз и не связана с деятельностью спецслужб. То же самое касается и GReAT.

Новые угрозы для пользователей

Рядовые пользователи чаще всего сталкиваются с угрозами, которые не попадают на рассмотрение группы GReAT. Они не менее опасны, но особенности их распространения и их активность уже изучены. Понятно также, как противостоять им. Неизвестные угрозы более опасны, но часто они используют данные, которые удалось получить с помощью уже известных угроз.

Например, Сергей Голованов, главный эксперт «Лаборатории Касперского», выделил три наиболее массированные финансовые угрозы, с которыми столкнулись российских пользователей мобильных устройств на Android в прошлом году:

- SpyNote — шпион для кражи финансовой информации с Android-устройств; количество зарегистрированных атак выросло за год в девять раз;

- Mamont — банковский троян, который угрожает Android; за четвёртый квартал атак стало в три раза больше, чем за первые три месяца года;

- NFCGate — набор утилит для анализа NFC-трафика; количество зарегистрированных образцов выросло за год в два раза.

Казалось бы, опасность каждой угрозы названа. Но, например, данные пользователей, собранные SpyNote для совершения банковского мошенничества, могут применяться также для шпионских кампаний. Приложение NFCGate, используемое для вредоносных действий, является общедоступным и его исходный код лежит на GitHub уже на протяжении восьми лет. Это позволяет каждому использовать его «для собственных целей», отличные от того, что делает «обычный» вредонос NFCGate.

Рисунок 2. Сергей Голованов, главный эксперт «Лаборатории Касперского»

Сфера интересов группы GReAT особая — наиболее сложные кибератаки, о которых заранее ничего неизвестно либо ещё не собрано достаточно информации. Примеры исследований команды GReAT из прошлого: инциденты Stuxnet, Duqu, Flame, Gauss, Red October, MiniDuke, Mask, операция «Триангуляция».

Предпосылки появления элитных команд киберреагирования

Долгое время развитие рынка кибербезопасности выглядело как соревнование между компаниями, которые выпускали антивирусы. Они соревновались между собой по скорости «синхронизации» с «эталонной» базой обнаруженных вирусов. Если какая-то фирма оказывалась выше в рейтинге, то она могла называть свой продукт «наилучшим». Пользователи были для злоумышленников массовыми жертвами, не выделяющимися среди остальных. Злоумышленники атаковали пользователей массово, а антивирусные команды занимались защитой от распространённых вредоносных программ.

Поставщиками баз вирусов и арбитрами в этих «соревнованиях» выступали международные организации: Virus Bulletin, Computer Antivirus Research Organization (CARO), European Institute for Computer Anti-Virus Research (EICAR), Wildlist Organization. Перечисленные центры собирали информацию об обнаруженных вирусах по всему миру. После массовых заражений вирус выявляли, заносили в базу и обновляли антивирусные базы, которые пострадавшие пользователи могли задействовать для восстановления штатной работы.

Названные организации во многом определили развитие, благодаря чему рынок антивирусов стал более организованным. Благодаря общим усилиям, удавалось побеждать эпидемии разнообразных вредоносных программ: вируса CIH (известен также как Chernobyl), Spacefiller, вымогателя Petya и многих других.

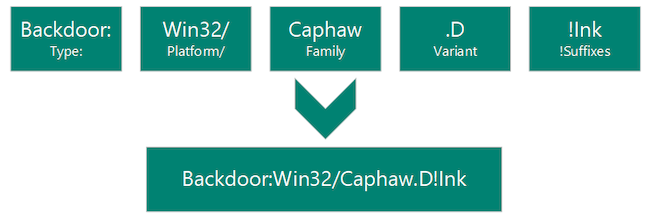

Проведенная стандартизация названий вирусов стала одним из достижений названных международных организаций. Её предложили в CARO. Эта схема отражала ряд важных признаков вирусов: тип, платформу, семейство, разновидность, дополнительные признаки.

Рисунок 3. Названия вируса по схеме CARO

Разработчики средств для противодействия вирусному заражению в России во многом повторили путь своих зарубежных коллег. За право стать национальным центром боролись несколько организаций, чьи подразделения по работе с антивирусами оказались наиболее продвинутыми: ИПМ им. М. В. Келдыша РАН, ВЦ им. А. А. Дородницына РАН и другие. Но коммерческие антивирусные компании, которые занимались непосредственной разработкой средств лечения, предпочли развивать средства борьбы с компьютерными вирусами вместе с мировым сообществом. Для российских AVP («Лаборатория Касперского») и Dr.Web такой площадкой стало участие в рейтингах Virus Bulletin.

Вирусы остались, но добавились киберпреступные угрозы

Приблизительно в 2007–2008 годах на рынке ИБ произошли события, которые в дальнейшем повлияли на создание команды GReAT.

Уже задолго до этого исследователи «Лаборатории Касперского» все чаще стали обнаруживать на клиентских компьютерах объекты, которые не были похожи ни на забытые артефакты, ни на следы неудачных попыток вирусных атак. По совокупности признаков они в итоге были отнесены к «сложным шпионским инструментам». Именно тогда на рынке заговорили о «вредоносных закладках», предположительно, связанных с государственными спецслужбами, такими как Агентство национальной безопасности США (NSA).

Среди обнаруженных позднее угроз оказался Stuxnet – червь, который впоследствии стал знаковым примером кибероружия. Позднее, получив свидетельства его вредоносного применения, даже попробовали говорить о создании «цифрового оружия», но скорее всего, это было преувеличением.

Стало понятно, что в киберпространстве наступила новая реальность. После того как были выявлены неоднократные попытки применения «заранее заложенного кода» против ядерных объектов в Иране, вряд ли у кого-то остались сомнения. Ядерные объекты Ирана были полностью и профессионально защищены всеми доступными на тот момент средствами. Тем не менее предотвратить кибератаку не удалось. Последующие исследования показали, что посягательства на особо охраняемые объекты начались с начала 2007 года.

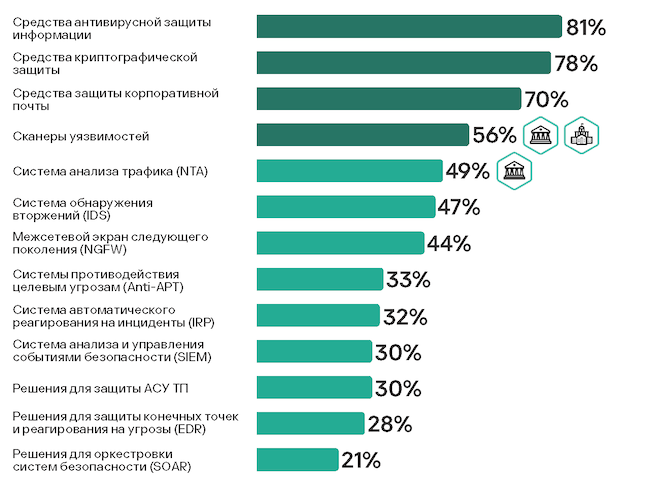

Команда GReAT была создана в 2008 году. Тогда стало понятно, что существующие системы защиты бесполезны для отражения новых угроз. Но их масштаб полностью проявился уже в наше время. Существующее разнообразие угроз отражает, например, рейтинг популярности средств защиты информации (СЗИ), используемых российскими компаниями.

Рисунок 4. Оценка заказчиками полезности СЗИ для выполнения требований регулятора по ИБ (Kaspersky)

История Stuxnet и создание команд для борьбы с APT-угрозами

Но вернемся к началу нового периода развития рынка ИБ, когда появился Stuxnet. Публичная история его обнаружения развивалась очень динамично.

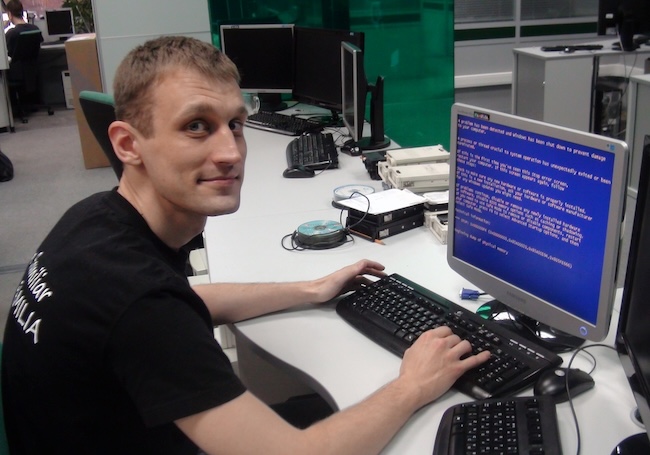

В 2010 году иранская фирма, занимающаяся поддержкой сетей на индустриальных объектах, попросила своего ИБ-партнёра, белорусскую компанию «ВИРУСБЛОКАДА», разобраться с аномалией, которая была обнаружена в работе настольных систем на ОС Windows 7. Удалось выявить необычные имена среди временных папок и файлов. В Беларуси инцидент изучил Сергей Уласень. Вместе со своим иранским коллегой он выявил факт злонамеренного применения легального сертификата, зарегистрированного на другого разработчика ПО.

Рисунок 5. Сергей Уласень, первооткрыватель Stuxnet

Исследователи отправили запросы к производителям пострадавших систем (Microsoft, Siemens, Realtek), но не получили ответа. Предполагать причастность названных вендоров к кибератаке из-за их пассивности не стоит. Заявка пришла от небольших компаний, и, возможно, вендоры просто не стали разбираться, важное ли это сообщение или нет.

Исследователи из Беларуси и Ирана разместили информацию на форуме Wilders Security, известном среди разработчиков и специалистов ИБ. На их сообщение очень быстро отреагировал Брайан Кребс (Brian Krebs), недавно покинувший The Washington Post.

Активность популярного ИБ-журналиста позволила вовремя начать расследование и обнаружить значимость признаков, на которые не обратил внимания ни один из вендоров.

Брайан Кребс сумел привлечь внимание исследователей со всего мира к опубликованной информации. Коллективное участие ИТ-сообщества позволило провести совместное исследование: найти подходящее оборудование, создать стенды для разбора ситуаций. В результате удалось узнать много подробностей, которые в итоге сыграли важную роль в раскрытии функции червя Stuxnet.

Расследованием в отношении Stuxnet занимались сразу несколько антивирусных компаний. Публично о своей миссии сообщили Symantec и McAfee. По оценкам Symantec, в создании Stuxnet участвовали как минимум от шести до десяти человек, работа над проектом могла занять от шести до девяти месяцев. На разработку Stuxnet, согласно оценкам Symantec, было потрачено не менее 3 млн долл. Называлась даже цифра «3 млрд долл.», но это больше было похоже на недопонимание со стороны журналистов.

Но ключевую роль в разборе этой угрозы, расшифровке кода и понимании его операционных целей сыграло расследование команды GReAT. Это было настоящее раскрытие технологической угрозы, с которой до этого никто не сталкивался.

В 2010 году Virus Bulletin сообщил, что Stuxnet был признан первым общеизвестным червём, нацеленным на атаку против промышленных систем управления (SCADA-систем). Но это явление было совсем другим, чем прежде. Позднее стало понятно, что появились «вирусы нового поколения» — киберпреступные угрозы, сложные по своей конструкции и способам применения, недоступным для прежних злоумышленников.

Но самым важным стало то, что прежняя модель «коллекционирования вредоносов» в общей базе больше не была эффективной. Теперь рынку требовались команды ИБ нового типа.

Первые расследования по угрозам «нового поколения»

Уже в первые годы после создания группы GReAT экспертам было чем заняться. Stuxnet был далеко не единственным объектом изучения. Выделим для примера ещё одно расследование, которое развернула команда GReAT в тот период. Речь идёт о наборе хакерских инструментов, получивших название Regin (Prax или QWERTY). Соответствующие данные были раскрыты в 2014 году.

Исследования по этой теме впервые упомянуты GReAT весной 2012 года. Тогда появилось сообщение о необычных фактах в работе вредоносной программы Duqu. С этого началось расследование, которое привело к раскрытию Regin.

По оценкам Kaspersky, опубликованным в 2014 году, Regin был предназначен для ведения разведки, сбора данных и упрощения дальнейшей компрометации целей. Основными жертвами вредоносного инструмента стали госструктуры, телекоммуникационные операторы, финансовые и исследовательские учреждения. Заражённые компьютеры оказались распределены следующим образом: 28 % находились в России, 24 % — в Саудовской Аравии, по 9 % — в Мексике и Ирландии, по 5 % — в Индии, Афганистане, Иране, Бельгии, Австрии и Пакистане.

Считается, что первые экземпляры кода Regin датируются 2003 годом. Источником распространения были названы NSA и Центр правительственной связи Великобритании (Government Communications Headquarters). Предполагалось, что именно там находились разработчики Regin.

Рисунок 6. Дмитрий Галов, руководитель Kaspersky GReAT в России

Кто же стоит за разработкой сложных киберугроз?

Разработчики Stuxnet и других обнаруженных APT-инструментов предпочитали держаться в тени. Никто официально не подтверждал причастность к этим разработкам со стороны NSA и подобных организаций. Почему тогда многие считают, что именно их силами создавались и/или через них распространялись эти вредоносные средства?

Главный аргумент — беспрецедентная сложность организации кибератаки. Это могло свидетельствовать о вовлечении политической силы (например, NSA), хотя прямых доказательств не было.

Некоторые спикеры возлагали ответственность за разработку Stuxnet на спецслужбы Израиля и США, поскольку «очевидно, кому это было выгодно». Появились также другие «доказательства». Например, в коде червя Stuxnet обнаружили слово MYRTUS. Это — мирт, растение, которое распространено в Южной Европе, Северной Африке и отчасти в Азии, в том числе в Израиле. Слово было преподнесено как доказательство причастности. Оно годится для доказательства?

В коде нашли также последовательность чисел (19790509), которую «расшифровали» как «9 мая 1979 года»: в этот день был казнен Хабиб Элганян, еврей по национальности, известный иранский промышленник. Веский аргумент?

Есть еще один аргумент. После выявления неправомерного использования легального сертификата в первых версиях Stuxnet компания Realtek, на которую документ был выписан, отозвала его. В следующей версии Stuxnet был обнаружен новый сертификат, который снова оказался украден. На этот раз пострадала компания JMicron Technology. Её штаб-квартира находилась в том же бизнес-парке, что и офис компании Realtek. Чем не доказательство?

Конечно, о причастности американских спецслужб к разработке Stuxnet сообщали массовые издания, например The New York Times. Об этом говорили известные ИБ-эксперты, бывший аналитик ЦРУ, госсекретарь США Хиллари Клинтон. Проводилось даже журналистское расследование на эту тему.

Тем не менее, прямых доказательств причастности NSA к разработке Stuxnet так и не обнаружено. Присутствовала только совокупность косвенных признаков. Очевидно было только следующее: APT-вредоносы действительно кто-то разработал, и это был явно не «любитель».

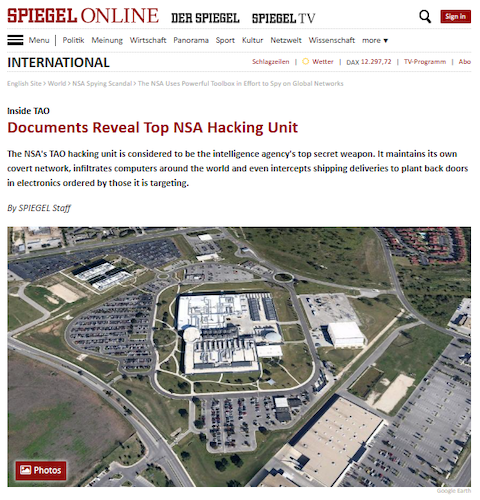

Кто был создателем Stuxnet, до сих пор остаётся неясным. Однако заслуживает внимания расследование, проведённое немецким изданием Der Spiegel. Но об этом и о том, что было дальше, мы расскажем во второй части.

Рисунок 7. Снимок места, откуда по данным Der Spiegel шло управление Stuxnet

Выводы

К 2010 году стало ясно, что среди компьютерных вирусов появились новые «особи», которые не были похожи на обычные вирусы. Вредоносные угрозы фактически становились частью компьютерных APT-атак. Исследователям была видна только «клиентская» часть этих объектов, но это не делало угрозы менее опасными. Для борьбы с ними не было «противоядия», а заражение могло нанести непоправимый вред.

Для поиска таких вредоносных экземпляров, изучения и разработки методик противодействия, в различных ИТ- и ИБ-компаниях были созданы специальные группы. GReAT стала профильной командой в составе «Лаборатории Касперского».

Как изменились система выявления новых угроз и подготовка средств для их отражения? Насколько эффективны эти команды? Удалось ли повысить безопасность компаний? Об этом пойдёт речь во второй части статьи.