Согласно отчёту Curator, где приведена оценка DDoS- и бот-атак за 2024 год, Россия заняла первое место, опередив США в 1,5 раза. Для того чтобы разобраться в ситуации, стоит учесть особенности сбора данных. Как это может быть связано с переименованием Qrator Labs?

- Введение

- Ребрендинг Curator

- Архитектура сети фильтрации компании Curator

- Как Curator обнаруживает DDoS-атаки

- Кибератаки ботов для кражи данных

- Связь ребрендинга Qrator Labs и трендов вредоносной веб-активности

- Оценки ботогенерации в российском сегменте со стороны внешнего мира

- Выводы

Введение

Компания Qrator Labs хорошо известна в России как провайдер услуг доступа к интернет-ресурсами и нейтрализации DDoS-атак. Её экспертиза получила признание не только в нашей стране, но и по всему миру.

В декабре 2024 года компания опубликовала сразу два релиза за один день. Первый представлял собой новость о появлении гиперлокальной компании Curator, которая будет предлагать сервис Qrator Labs в полном объёме для российских пользователей. Вторым стал аналитический отчёт о DDoS- и бот-атаках, зарегистрированных компанией за год. Предлагаемые данные являются важным источником для оценки функционирования интернет-сетей регионального и глобального масштаба.

Сразу возникает вопрос: почему два релиза появились одновременно? Совпадение или они связаны между собой?

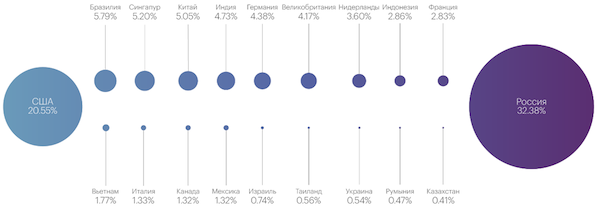

В разделе «Страны — источники DDoS-атак» отчёта сообщается: «В списке стран, которые чаще всего служили источниками DDoS-атак, в 2024 году произошли небольшие изменения по сравнению с 2023 годом. На первых двух местах по-прежнему находятся Россия (32,4 %) и США (20,6 %). Однако Китай, который достаточно долго стабильно занимал третье место, начиная со второго квартала покинул топ-3. Его место по итогам года заняла Бразилия (5,8 %).

Также в топ-10 источников вредоносного трафика в 2024 году вошли Сингапур (5,2 %), Китай (5,1 %), Индия (4,7 %), Германия (4,4 %), Великобритания (4,2 %), Нидерланды (3,6 %) и Индонезия (2,9 %)» (рис. 1).

Рисунок 1. Географическое распределение источников ботов DDoS-атак, по данным Curator за 2024 год

Оценка может оказаться странной или даже политически ангажированной, если не учитывать особенности работы сервиса предотвращения DDoS-атак. Стоит остановиться на этом вопросе более подробно. Далее будет показано, как это отразилось на появлении российской компании Curator, а также на трендах развития интернета в целом и вредоносной активности, связанной с DDoS-атаками и ботами для кражи данных, в 2025 году.

Ребрендинг Curator

Прежде чем объяснять причины ребрендинга Qrator Labs, расскажем о том, в чём он состоит.

Компания Qrator Labs ведёт свой бизнес на нескольких рынках, географически отдалённых друг от друга. Для них характерны разные требования заказчиков к продуктам и сервису, своеобразное отношение к партнёрству и задачам регулирования.

Оптимизация глобальной структуры Qrator Labs проводится для того, чтобы обеспечить объединение всех гиперлокальных «подразделений», использующих одни и те же методики и стандарты. Формально они остаются самостоятельными и независимыми друг от друга юрлицами. Российская компания получила название Curator.

Qrator Labs поможет обеспечить высокую эффективность фильтрации в своих сервисах на уровне региональных и глобальных сетей. В каждом региональном сегменте будут применяться единые проприетарные алгоритмы фильтрации. Головная компания придерживается принципа гиперлокальности в отношении сети фильтрации: её сервисы будут обрабатывать трафик только в пределах региона конечного пользователя. Это позволит получать максимально точные оценки текущего трафика с учётом потребностей заказчика.

Ожидается, что такой формат позволит сохранить достигнутый уровень сервиса на региональных рынках и собирать унифицированные данные, позволяющие оценить состояние сети как в региональном масштабе, так и на глобальном уровне.

Архитектура сети фильтрации компании Curator

Сеть Curator включает пять собственных центров очистки трафика и 13 интегрированных с ними партнёрских. Совместная деятельность налажена для бесшовной фильтрации. Предприятия расположены в России и других странах СНГ, Северной и Южной Америке, Европе, Юго-Восточной Азии и на Ближнем Востоке.

Каждый центр очистки трафика имеет прямую связь с магистральными провайдерами уровня Tier-I, что гарантирует высокую доступность сети даже в случае сбоев у отдельных поставщиков услуг. Общая пропускная способность составляет более 4000 Гбит/с.

Для направления трафика в ближайший центр очистки применяется технология BGP Anycast. Маршрутизаторы автоматически выбирают тот центр очистки трафика, который ближе всего к пользователю в плане топологии. Благодаря этому клиентам обеспечивается высокий уровень доступности приложений (текущий параметр SLA оценивается как 99,95 %), обмен трафиком осуществляется максимально быстро.

Как Curator обнаруживает DDoS-атаки

Для обнаружения кибератак Curator использует поведенческие, эвристические и сигнатурные алгоритмы, а также машинное обучение. Выбор методов фильтрации осуществляется автоматически, с учётом сравнений с профилем трафика пользователей, снятым в периоды отсутствия DDoS-атак.

Как рассказал Эдгар Микаелян, руководитель pre-sales отдела в компании Curator, за последние годы в методологии защиты от DDoS-атак произошли серьёзные изменения. В 2010-е годы распространился формат, где основной упор делался на обнаружение сигнатур и признаков уже известных методов DDoS-атак. По данным сигнатурам блокировался похожий на них интернет-трафик.

Рисунок 2. Эдгар Микаелян, руководитель отдела технического пресейла Curator

Однако в последние годы, когда интернет стал активно развиваться в странах Латинской Америки, Африки, Азии, появилась большая сеть новых устройств, которые легко взломать и использовать в качестве бота для кибератак. ИИ позволяет изменить трафик от взломанного устройства таким образом, что последний можно счесть за «хорошего пользователя». По своим характеристикам отправляемый злоумышленниками поток данных практически не отличается от трафика легитимного клиента.

Теперь Curator оценивает трафик иначе. «Мы смотрим, насколько хорошо работает конкретный ресурс под текущей нагрузкой, насколько быстро он отвечает на запросы пользователей, — рассказал Эдгар Микаелян. — Если обнаруживаются задержки в ответах сервера, то они не всегда будут реакцией на DDoS-атаку.

Они могут зависеть от того, какое приложение и какой сервер используются, откуда был направлен запрос и так далее. Помимо учёта скорости получения ответов также необходимо проверять, какие ошибки генерирует сервер, и оценивать причины их появления. При обнаружении изменений в поведении алгоритмы на основе ML начинают искать причину».

Сервер отвечает пользователю медленнее обычного по разным причинам, далеко не всегда они связаны с DDoS-атаками. Например, сервер испытывает повышенные нагрузки, или у него есть проблемы с аппаратным обеспечением. Методика Qrator Labs содержит несколько десятков параметров, по которым определяют причину изменений трафика. Если в результате обнаруживают признаки активности злоумышленников, в том числе DDoS-атаки, то блокируют вредоносные источники.

Как отметил Эдгар Микаелян, «наша работа не направлена на тотальное выявление всех вредоносных ботов и их блокировку. Этот путь чреват рисками блокировки полезных ботов, чего следует категорически избегать. Наша основная цель — обеспечить доступность сервера при таких характеристиках, которые приемлемы для заказчика и пользователей».

Благодаря новому подходу удаётся с высокой точностью обнаруживать атаки L7, отделяя их от ситуаций, когда пользователи внезапно проявляют повышенный интерес к определённому сайту. По оценкам Curator, в период, когда идёт DDoS-атака, количество ложных срабатываний не превышает 5 %.

Кибератаки ботов для кражи данных

Оборона в условиях вредоносных кибератак требует развития средств защиты от ботов, выполняющих парсинг веб-контента и крадущих данные. В арсенале Curator есть также услуги по контролю этого трафика ботов.

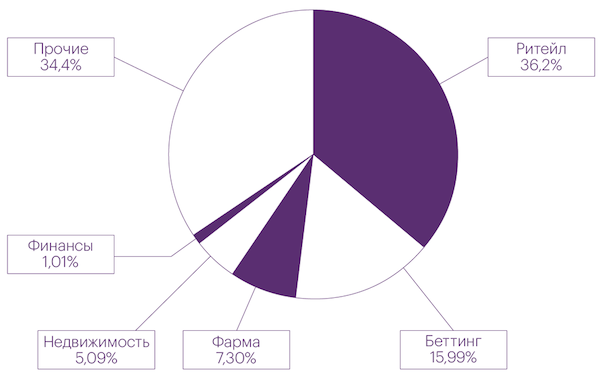

В отчёте за 2024 год отмечается, что средствами фильтрации удалось остановить вредоносную ботогенерацию против российских веб-ресурсов в объёме, который на 30 % больше, чем в предыдущем году (в среднем 1,69 млрд против 1,3 млрд блокировок, соответственно). Векторы бот-атак были направлены главным образом против банков, онлайн-букмекеров и онлайн-аптек, компаний в онлайн-ритейле, недвижимости. На эти объекты пришлось приблизительно две трети (65,6 %) всех кибератак с помощью ботов кражи данных.

Рисунок 3. Главные цели онлайн-краж в России при кибератаках ботами в 2024 году (Curator)

В кибератаках с помощью ботов используются в основном скрипты (67,5 %), значительная доля атак приходится на API (27,1 %), меньше всего задействованы браузерные боты (5,4 %). Многие версии последних работают интерактивно, но именно эти атаки больше всего заметны для пользователей и вызывают громкий общественный резонанс.

Незначительная доля кибератак за счёт браузерных ботов указывает на то, что большинство таких нападений остаются незамеченными для пользователей и видны только службам ИБ.

Если рассматривать мощность бот-атак, наиболее производительная была выявлена 19 февраля: тогда пиковая скорость генерации достигала 79 300 запросов в секунду. Объектом оказался онлайн-букмекер. 2 марта ещё одна подобная организация стала жертвой кибератаки, наиболее серьёзной по количеству запросов (22 258 587).

Крупнейший по числу задействованных устройств ботнет обнаружен в IV квартале 2024 года. Его атака была нацелена против банка и проходила в несколько этапов. В нападении участвовали 227 тыс. устройств, или на 67 % больше, чем годом раньше. Они располагались по всему миру: Бразилия (77,4 %), Вьетнам (5,7 %), Аргентина (1,7 %), Россия (1,3 %), Эквадор (1,1 %).

Связь ребрендинга Qrator Labs и трендов вредоносной веб-активности

Изменения на рынке вредоносной активности не ограничились переходом на новые алгоритмы отражения кибератак. Эдгар Микаелян обратил внимание на изменение локализации центров вредоносной активности в мировом масштабе.

По оценкам Curator, парсингом ресурсов сейчас обычно занимаются местные боты, а не подключаемые со всего мира, как раньше. Прежде всего, сказывается то, что все компании научились пользоваться геоблокировкой. Если бизнес-модель не предусматривает интерес к запросам из других регионов (обычно стран), то запросы оттуда автоматически отбрасываются.

Применение бот-сетей, построенных из endpoints в разных странах (прежде всего, в Китае, Вьетнаме, США, где очень востребован IoT), стало неэффективным. Как и раньше, такая тактика требует меньше затрат на аренду, но подобные кибератаки перестают достигать цели. Начинают преобладать локальные (для атакуемого веб-ресурса) endpoints, которые обходят геоблокировку, хотя управление ими по-прежнему осуществляется из-за границы.

В результате кибератака обходится инициаторам дороже, заметна сильная территориальная фрагментация вредоносной активности в интернете. Её уровень не отражает степень заинтересованности злоумышленников. В кибератаках на российские веб-ресурсы первое место занимают отечественные боты, но это не значит, что в основном работают местные злоумышленники. Просто нарушители поменяли тактику и используют приёмы кибератак, которые эффективны в нашей стране.

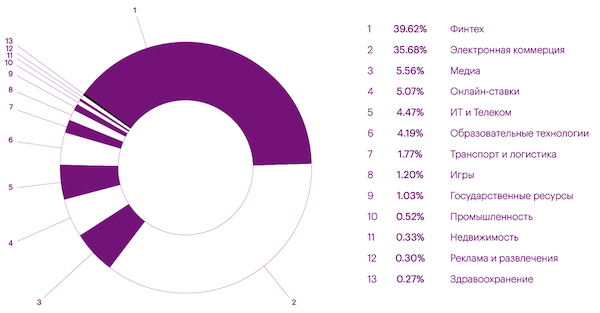

Рисунок 4. Макросегментация по отраслям DDoS-атак (L3 / L4) в 2024 году (Curator)

Этим можно также объяснить и причину ребрендинга Qrator Labs. Чтобы защищать российских пользователей, нужна компания, которая сосредоточит свою деятельность на территории страны. Таким образом ей удастся повысить эффективность в отражении кибератак.

Эдгар Микаелян отметил, что, согласно прогнозам, будет возрастать не только локализация кибератак, но и их продолжительность. Прежняя модель аренды бот-сетей постепенно теряет актуальность. Это касается в первую очередь стран, где активно развивается парк IoT-устройств. Скорее всего, пострадают государства, где отсутствует развитый сервис технической поддержки для устаревших гаджетов, подключенных к интернету (например, роутеров). Поскольку там не устанавливают патчи обновления, оборудование легко взламывается и годами используется злоумышленниками для построения своих вредоносных бот-сетей.

Популярность атаки ботами поддерживается благодаря тому, что за противоправное использование этих устройств часто не надо платить. В результате их будут задействовать для нападения ещё чаще. Технически можно сделать такие атаки неограниченными по времени и даже мигрирующими, потому что смена владельца на вторичном рынке (и, соответственно, замена IP) приведёт к появлению нового источника атаки и его восстановлению как элемента бот-сети.

В таких условиях борьба с бот-активностью невозможна по юридическим соображениям: необходимо получить согласие существующего владельца, иначе неизбежно нарушение права собственности.

Внешние оценки ботогенерации в российском сегменте

В отчёте Curator за 2024 год дана оценка вредоносной ботогенерации в российском сегменте интернета изнутри, потому что все выводы сделаны на основе анализа трафика местных клиентов.

Для полноты картины полезно знать, как оценивают отечественный трафик, получаемый клиентами за пределами страны. Это тоже важная характеристика российского интернета. Соответствующие данные публикует американский провайдер Cloudflare. Основным маркером для сбора такой статистики являются запросы к адресу 1.1.1.1 для выдачи DNS-адресов.

Рисунок 5. Изменение внешнего российского интернет-трафика за 2024 год (по данным Cloudflare)

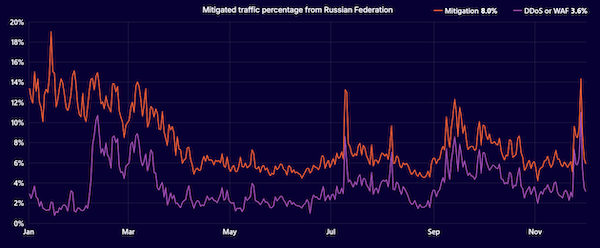

Согласно этим данным, суммарный внешний российский интернет-трафик претерпел существенное (около 25 %) падение. Как видно на рис. 5, оно началось со II квартала 2024 года.

На рис. 6 показано изменение объёма трафика, который шёл из России и ежедневно подвергался митигации со стороны Cloudflare в течение года. Также видна доля вредоносного трафика из России (DDoS-атаки или другие негативные признаки, которые вызывают блокировку через WAF).

Рисунок 6. Трафик из России, попавший в Cloudflare под очистку (митигацию) и блокировку (DDoS-атаки и WAF)

Следует отметить важное отличие между оценками бот-трафика, которые дают Curator и Cloudflare. Первая компания специализируется на задачах безопасности, поэтому данные касаются трафика ботов, признанного вредоносным. Вторая работает как облачный провайдер интернет-услуг, предоставляет различные услуги, относящиеся не только к ИБ. Соответственно, данные по ботам и их точкам локализации охватывают все типы такого инструмента. Это не только вредоносные, браузерные, скриптовые, но и поисковые боты, для поддержки AI/LLM и прочие.

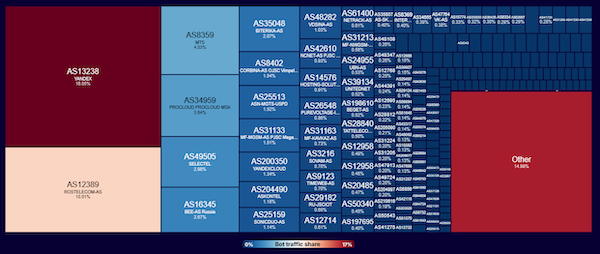

Рисунок 7. Популярные российские веб-площадки для размещения ботов (Cloudflare)

Выводы

Компания Qrator Labs провела ребрендинг и теперь будет работать в России по именем Curator. Кроме того, проведена реорганизация бизнеса в целом. Выбрана новая модель бизнеса — группа юридически независимых , самостоятельных компаний, придерживающихся принципа гиперлокальности. Цель реорганизации — соответствовать изменениям, которые происходят на глобальном рынке услуг защиты от DDoS-атак и вредоносной бот-активности.