Ботнет (Botnet)

Ботнет (botnet) — компьютерная сеть из устройств, зараженных вредоносной программой. Термин состоит из частей английских слов "robot" («робот») и "network" («сеть»).

Ботом в этом контексте обычно называют устройство (компьютер, смартфон), находящееся под управлением скрытой программы, которая получает команды от своего хозяина через интернет. Ботнеты применяют для DDoS-атак, подбора паролей методом брутфорса, майнинга биткоинов или других криптовалют, распространения спама. Ботами могут быть и IoT-устройства: так, именно из них состоит известный ботнет Mirai.

В связи с тем, что зараженное устройство выполняет любые инструкции злоумышленника, его нередко называют зомби-машиной, а ботнет, соответственно, — зомби-сетью. Проникновение вредоносных программ может случиться при недостаточной бдительности пользователя: киберпреступники маскируют их под полезное ПО. Также бот-агент может внедриться через уязвимость любого программного обеспечения, путем подбора пароля к сетевым ресурсам, имеющим общий доступ. В редких случаях он устанавливается во время открытого доступа к компьютеру.

Вредоносные программы для организации бот-сетей самостоятельно запускаются на устройстве, защищаются от удаления. Механизм защиты заключается в применении нетрадиционных способов запуска, замене файлов системы, перезагрузке машины при доступе к ключам автоматической загрузки. Агенты мимикрируют под системные процессы, могут использовать два процесса, которые перезапускают друг друга.

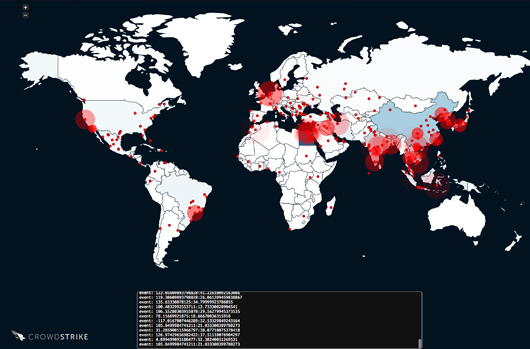

Ботнет (botnet) имеет огромные вычислительные ресурсы, приносит ощутимую прибыль киберпреступникам. Зараженными компьютерными устройствами злоумышленник может анонимно руководить из любого места земного шара.

Классификация ботнетов

Ботнеты классифицируются по архитектуре и сетевым протоколам.

С точки зрения архитектуры можно выделить ботнеты с центром управления и децентрализованные. В первом случае все компьютеры объединены вокруг одного контрольного центра (Command & Control Centre, C&C). Это — самая распространенная разновидность. Центр ждет откликов от ботов, фиксирует их, раздает инструкции, которые определяет владелец. Иногда злоумышленник создает несколько центров, на случай их вывода из строя или блокировки. Зомби-сети такого типа легки в создании и управлении, более оперативно реагируют на команды, но и бороться с ними отчасти проще, чем с другими типами ботнетов: достаточно добиться уничтожения командного центра, и сеть рассыпается. Впрочем, задача может усложниться из-за миграции центров или шифрования трафика.

Децентрализованные вредоносные сети еще называют P2P-ботнетами — от английского термина «peer-to-peer», означающего соединение вида «точка-точка». В таких системах бот-агенты соединяются не с центром управления, а с определенным числом других зараженных компьютеров. Получив команду, вредоносная программа передает ее следующей машине, и так происходит распространение инструкций по всей зомби-сети. Таким образом, киберпреступник может управлять всеми инфицированными компьютерами через любой узел ботнета. Сеть такого типа менее удобна в эксплуатации, но из-за отсутствия центра бороться с ней тоже труднее.

Классификация зомби-сетей по протоколам объясняется наличием взаимодействия между машиной, подающей команду, и компьютерами жертв. Оно строится на сетевых протоколах, которые определяют порядок коммуникации между узлами. По этому признаку ботнеты разделяют на четыре группы.

К первой группе относятся IRC-ориентированные зомби-сети. Они характеризуются соединением каждого зараженного устройства с IRC-сервером, перемещением на указанный канал и ожиданием команды владельца. Вторую группу составляют сети, использующие каналы IM-служб. Необходимость создания отдельного аккаунта для каждого узла снижает популярность таких ботнетов. Третья группа — веб-ориентированные ботнеты, где управление компьютерами осуществляется через Всемирную паутину. Они легко разрабатываются, в интернете много веб-серверов, управлять ими очень просто; по этим причинам подобные вредоносные сети пользуются спросом. К четвертой группе следует отнести другие виды систем с собственными, нестандартными протоколами.

Объект воздействия

Объектами воздействия ботнетов являются государственные структуры и коммерческие компании, обычные пользователи интернета. Киберпреступники применяют боты для достижения целей разного содержания и величины. Например, самое простое и популярное применение ботнетов, приносящее большую прибыль, — расылка спама. Не всегда этим занимается сам владелец зомби-сети: часто спамеры арендуют ботнет (botnet).

Ботнеты применяются и для осуществления DDoS-атак. Атакуемый сервер не справляется с потоками запросов с зараженных компьютеров и останавливается, пользователи не могут получить к нему доступ. За то, чтобы восстановить работу веб-ресурса, злоумышленники требуют заплатить выкуп. Кибершантаж такого рода очень распространен, так как сегодня все компании активно используют интернет для ведения бизнеса, а некоторые организации и вовсе работают только через Всемирную сеть. Также владельцы или арендаторы ботнетов могут использовать DDoS-атаки для политических акций или провокаций. Объектами атак ботов становятся правительственные, государственные, военные и прочие организации.

Ботнеты используют в майнинге биткоинов. Проникая в компьютер пользователя, бот-агент использует ресурсы машины в своих целях. Чем больше зараженных устройств, тем больше валюты «чеканит» злоумышленник. Мощность графического процессора может использоваться во время простоя компьютера, так что наличие вредоносной активности замечается не сразу.

Также бот-сети используются для анонимного доступа в интернет с целью взлома веб-сайтов, перевода денег. Активно применяются они и для кражи секретной информации. Преимущество зомби-сети перед другими вредоносными агентами заключается в способности собирать информацию с огромного количества компьютеров одновременно. Часто эти сведения продаются или эксплуатируются для расширения ботнета.

Источник угрозы

Бот-агенты создаются злоумышленниками, например, с целью воровства. Обычно взломщики похищают данные доступа к той или иной системе, желая получить денежную прибыль или какую-либо иную личную выгоду. Зомби-сетями пользуются представители незаконного бизнеса, продвигая свой товар и услуги.

Самой опасной группой разработчиков таких программ являются организованные киберпреступники, применяющие зараженные сети для атак, краж данных и денежных средств, рассылки рекламы, шантажа, провокаций и т.д. Кроме того, они формируют ботнеты для продажи и сдачи в аренду.

Анализ риска

Статистика показывает, что в составе ботнетов находится огромное количество самых разных компьютерных устройств. Последствия заражения компьютера бот-агентом могут меняться в зависимости от владельца ботнета и целей, которые он преследует. Самыми заметными действиями зомби-сети являются DDoS-атаки. Опасность зараженных сетей возрастает и от того, что с каждым годом упрощается их создание, находятся новые способы внедрения вредоносных программ, а значит, появляются новые ботнеты, расширяются имеющиеся.

В начале марта 2017 года исследователи обнаружили уязвимость в системе безопасности DVR и камер наблюдения китайской компании Dahua. Это означало, что устройства с легкостью могли оказаться исполнителями команд злоумышленников. Подробнее об этом рассказывается в статье «Китайские камеры и DVR могут стать частью ботнетов».

Несмотря на устрашающую статистику, защитить свой компьютер можно. Для этого необходимо:

- пользоваться эффективной антивирусной защитой,

- своевременно обновлять операционную систему и все приложения,

- использовать программу-шифровальщик при передаче личных данных,

- соблюдать общие меры разумной предосторожности при работе в интернете.

Полезно также наблюдать за активностью устройства. Если оно напряженно работает во время простоя или передает слишком много данных, то возможно, что на нем находится вредоносный агент.