Количество сбоев информационных систем растёт как в мире, так и в России. Это обусловлено сочетанием множества факторов. К сожалению, перспектив перелома данной тенденции в течение ближайших лет не видится. О каких рисках в этой сфере важно знать?

- Введение

- Когда подводит оборудование

- Проблемы с ПО

- Ошибки и саботаж персонала

- Сбой как результат кибератаки

- Выводы

Введение

Предпосылки возникновения различных аварийных ситуаций в информационно-технологических и телекоммуникационных инфраструктурах в целом одни и те же: износ оборудования, физические повреждения кабелей связи, проблемы с работой ПО, ошибки или саботаж персонала, кибератаки, действия властей разных стран. Последнюю тему мы, впрочем, оставим за скобками.

В России, как показало исследование Monq Digital Lab, количество сбоев по итогам 2024 года выросло на 22 % в годовом выражении. Только с серьёзными инцидентами сталкивались 93 % компаний, средний ущерб составил около 2 млн рублей, а продолжительность — около 4 часов. По миру в целом статистики пока нет, но предпосылок к тому, что данные будут радикально отличаться, тоже нет.

В России сложилось весьма неблагоприятное сочетание нескольких факторов. В исследовании Monq Digital Lab основной причиной сбоев назвали, с одной стороны, проблемы с техническим обслуживанием зарубежного оборудования и ПО, и, с другой, недостаточную отладку отечественных аналогов.

Другим фактором риска является продолжающийся рост числа атак на российские компании, причём даже о стабилизации тяжёлой ситуации говорить пока не приходится. И, наконец, дефицит кадров приводит к снижению требований по отбору и к перегрузке имеющихся людей, что ведёт к росту количества их ошибок, в том числе с тяжёлыми последствиями.

Плюс ко всему, часто возникает сочетание сразу нескольких факторов. Скажем, ИТ-персонал не успел вовремя закрыть уязвимость, чем воспользовались злоумышленники, или бизнес-руководство проигнорировало сигналы ИТ-службы о том, что тот или иной критический ресурс требует ремонта. Не всегда у персонала есть опыт работы с новым оборудованием и ПО, использование которого требует учитывать определённые особенности.

Когда подводит оборудование

Согласно статистике, собранной Monq Digital Lab за 2024 год, на аппаратные и программные сбои в России приходится в общей сложности пятая часть всех инцидентов. Это связано с тем, что заменить зарубежное оборудование и ПО, в том числе от компаний, которые ушли с российского рынка, часто нечем. Обратным эффектом является сложность технического обслуживания и поддержки, тогда как естественный износ идёт своим чередом.

Если же оборудование заменить удаётся, то и это не гарантирует, что проблем удалось избежать, причём иногда они всплывают в самых неожиданных местах. Так, многие эксперты в области строительства центров обработки данных (ЦОД), анализируя причины роста аварийности, обнаружили, что многие кондиционеры, которые можно приобрести в России, температурный режим обеспечивают, а вот с поддержанием влажности в диапазоне 40–60 % уже не справляются. Но слишком низкая влажность создаёт риск пробоя электронных компонентов из-за статического электричества, а высокая — снижает эффективность систем охлаждения. И то и другое ведёт к росту аварийности серверов и систем хранения данных.

Также участились ошибки при размещении климатического оборудования, из-за чего оно работает неэффективно. Итог — перегрев и ускорение износа серверов, СХД, сетевого оборудования.

Имеет место и падение качества продукции. Если раньше охладители работали без больших проблем годами, то сейчас они выходят из строя намного чаще.

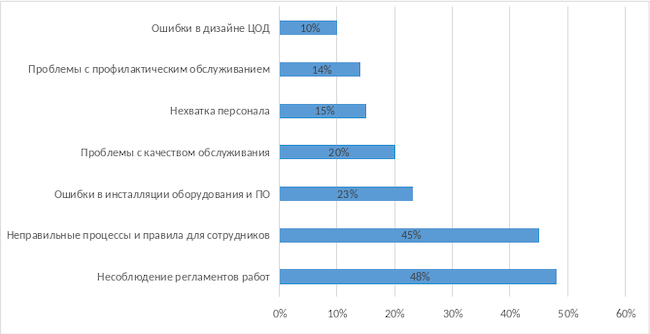

За рубежом также наблюдается рост аварийности. Именно из-за этого в основном недовольны пользователи зарубежных облачных сервисов. Основные причины аварий, согласно статистике Uptime Institute, приведены на рисунке 1.

Рисунок 1. Основные причины сбоев оборудования в ЦОД по данным Uptime Institute

Перестала быть сугубо теоретической угроза возгорания батарей, по мере того как привычные кислотные аккумуляторы заменяются литий-ионными. Этот тип батарей не прощает ошибок в проектировании подсистем бесперебойного питания, особенно если речь идёт о высоконагруженных площадках. Потушить же горящие литий-ионные батареи крайне сложно, плюс при горении они выделяют токсичные продукты, которые даже в небольшой концентрации могут вывести из строя электроизделия и электронику.

Именно из-за неисправности литиевых батарей сгорел ЦОД французского хостера OVH, причём 4 помещения из 12 были уничтожены полностью. Усугубили последствия пожара также ошибки в проектировании ЦОД, в частности использование горючих материалов для фальшполов и отсутствие изоляции кабелей. Всё это способствовало распространению огня и затрудняло работу пожарных.

Скорее всего, по той же причине сгорел ЦОД SK C&C в Южной Корее. Этот инцидент оставил без востребованных цифровых сервисов всё население этой страны на несколько часов. Итоги расследования компания не раскрыла, однако по оценке Uptime Institute наиболее вероятной причиной пожара стала опять же неисправная литий-ионная батарея.

Часто причиной сбоев оказываются проблемы с сетевым оборудованием. Именно такой была причина сбоя в работе Yandex Cloud 29 ноября 2024 года. Он затронул ещё целый ряд сервисов множества компаний, включая банки, розничные сети, службы доставки.

Инциденты, связанные с авариями в ИТ-инфраструктурах, очень редко предаются гласности. Плюс ко всему, далеко не всегда аварийная ситуация может быть связана именно с аппаратными проблемами. Последствия ряда атак, например связанных с использованием инфостилеров (вредоносных программ, уничтожающих данные) или удалённым сбросом сетевого оборудования, практически неотличимы от аппаратных сбоев. И даже если причиной того или иного инцидента оказывается авария, то деталей не сообщают. Ровно так произошло со сбоем Telegram 1 октября 2024 года. Его причиной назвали аварию в ЦОД DC2, но никаких деталей администрация мессенджера не обнародовала.

С авариями сетевой инфраструктуры ситуация отличается — по крайней мере если речь идёт о серьёзных инцидентах, когда без связи остаются целые регионы, страны или даже группы стран. Пример — авария в августе, которая оставила без доступа к скоростному интернету Чукотку и часть Камчатки. Уже в текущем году авария на магистральной оптоволоконной линии в Татарстане сказалась на жителях более чем 20 регионов Поволжья и Урала.

Аналогичного рода инциденты происходили и за рубежом. Сразу несколько аварий произошло с подводными каналами, проложенными по дну Балтийского моря. Они сказались на странах Балтии и Скандинавии, существенно замедлив скорость работы онлайн-сервисов вследствие перенаправления трафика по другим маршрутам.

Однако большая часть инцидентов является мелкими, они затрагивают лишь один населённый пункт или его часть. Обычно они являются следствием земляных работ, поэтому последствия таких аварий часто называют «эффектом пьяного экскаваторщика». В крупном городе-миллионнике такие аварии возникают в среднем раз в месяц.

Проблемы с ПО

Программные сбои нередко становятся источником проблем как в России, так и за рубежом. При этом они могут быть весьма масштабными. Можно вспомнить неудачное обновление Falcon Sensor 19 июля 2024 года, из-за которого была парализована работа облачных сервисов Microsoft во многих странах. В результате перестали работать банки, авиакомпании, железные дороги, медицинские учреждения, телеканалы.

Менее масштабный сбой облачных сервисов Microsoft произошёл в ночь на 26 ноября. Он затронул сервисы на платформе Microsoft 365, включая Teams, Exchange Online и Outlook. Как сообщила сама Microsoft, проблемы возникли из-за нештатной ситуации во время планового обновления.

В России, по оценке Monq Digital Lab, причиной программных сбоев являются издержки того, что компании продолжают эксплуатировать зарубежные системы, своевременно их не обновляя. Это обусловлено опасениями, связанными с тем, что после обновления ПО может утратить работоспособность. Такие прецеденты уже были.

Импортозамещение тоже влечёт за собой проблемы. Как обратили внимание в Monq Digital Lab, многие отечественные решения, которые разрабатывались на замену зарубежному ПО, недостаточно хорошо отлажены. Особенно такое характерно для самописных систем.

Генеральный директор облачного провайдера Nubes Василий Степаненко в интервью Anti-Malware.ru назвал источником потенциальных проблем продукты на базе открытого исходного кода. Они не всегда хорошо оттестированы, что также может стать источником разного рода неприятностей. В случае так называемого «ванильного» Open Source, как особо отметил Василий Степаненко, ещё и нельзя рассчитывать на полноценную техническую поддержку.

Кроме того, открытый код сам стал инструментом атак. Уже в середине 2022 года «Лаборатория Касперского» констатировала 20-кратный рост количества программных «закладок», которые были внедрены в проекты с открытым кодом, общее количество таких случаев превысило 100. В большинстве случаев это были разного рода баннеры или демонстрация политических лозунгов, но встречались и примеры включения деструктивных функций, направленных против пользователей из России и Белоруссии.

Ошибки и саботаж персонала

Ситуация с кадрами остаётся в России крайне тяжёлой. В особенности это касается нехватки сотрудников, которые призваны обслуживать всевозможные системы. Фактически один ИТ-администратор выполняет работу, которую должны делать двое.

По части ИБ-персонала ситуация ещё более драматическая. Как показал опрос в одном из эфиров AM Live, постоянные переработки стали главным фактором психологического давления на работе, обойдя враждебный настрой, постоянное недовольство и критику, прилюдные унижения или угрозу увольнения.

Прямым следствием перегрузок являются ошибки. В результате, как показало исследование BI.ZONE, две трети рабочих станций и серверов имеют небезопасные настройки. Речь идёт, в частности, о применении небезопасных парольных политик, принятых по умолчанию, отключении защит, применении ненадёжных методов аутентификации для удалённых пользователей или отключении автоматического обновления системы и прикладного ПО.

Согласно результатам опроса «Лаборатории Касперского», к разряду типичных ошибок ИБ-специалистов относятся не проведённое вовремя обновление ПО (43 %), ненадёжные пароли (42 %), пренебрежение резервным копированием (40 %). Всего признались, что совершали ошибки, ровно половина опрошенных ИБ-специалистов.

По результатам исследования «СёрчИнформ», причиной двух третей инцидентов являются нарушения со стороны пользователей. 43 % связаны с халатностью или низким уровнем квалификации, 13 % — с умышленным нарушением норм и политик, а 9 % — с атаками посредством социальной инженерии. На внешние кибератаки приходится лишь треть инцидентов.

Импортозамещение, опять же, может стать дополнительным источником проблем — из-за того что возрастает риск пользовательских ошибок, обусловленных особенностями отечественного ПО, которое непривычно. В особенности это касается российских операционных систем, где подход к работе с файлами серьёзно отличается от принятого в Windows.

Так, нет видимых различий между локальными и сетевыми устройствами, что создаёт риск случайного удаления данных в файловых хранилищах, если не принять должных мер. Не исключена угроза того, что пользователи могут вместо флешки или внешнего диска отформатировать сетевое устройство.

Надо отметить, что кадровая проблема не является сугубо российской. К примеру, в США огромный дефицит персонала по обслуживанию ЦОД — причём проблема так остра, что приходится брать на работу людей буквально с улицы, и это часто приводит к непредсказуемым последствиям. Не так давно, например, в штате Мэриленд принятый на одну из «синеворотничковых» должностей сотрудник, как оказалось наркозависимый, украл большое количество оборудования, которое переправил своему драгдилеру в счёт долга.

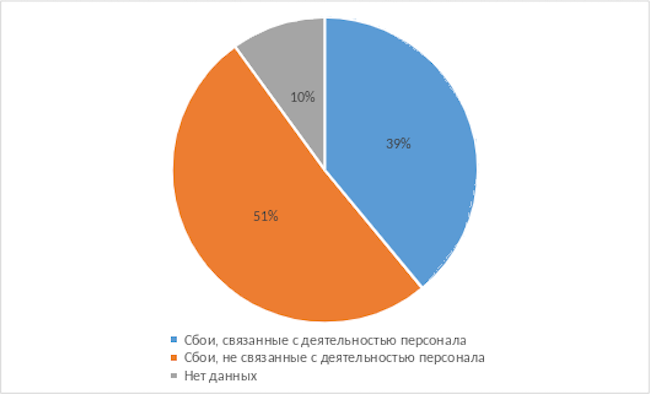

В целом, по статистике Uptime Institute, на человеческий фактор приходится 39 % сбоев (рис. 2).

Рисунок 2. Оценка доли сбоев, связанных с человеческим фактором, по статистике Uptime Institute

Среди нетехнического персонала тоже есть желающие умышленно нанести вред. Как правило, такую склонность имеют «обиженные» сотрудники. Обычно они пытаются уничтожить или исказить важные данные, до которых им удаётся добраться. Также бывали случаи, когда такие сотрудники умышленно организовывали утечки данных, причём так, чтобы ненавистный работодатель получил максимальный возможный штраф. Особенно «популярна» такая практика была в ЕС после введения норм GDPR, согласно которым ответственность за разглашение персональных данных была радикально ужесточена.

В России также не исключён похожий сценарий развития событий. Плюс ко всему, не изжито отношение к данным, особенно клиентским, как к личному активу. Это приводит в том числе к саботажу использования корпоративных CRM-систем.

Бывают и более экзотические случаи саботажа. Например, в одной из подобных историй уволенный администратор внёс все почтовые адреса компании в базы распространителей спама.

Сбой как результат кибератаки

Кибератаки уже давно стали значимым фактором, влияющим на бизнес во всём мире. Наряду с геополитикой и изменениями климата, угрозы кибербезопасности вошли в топ-3 основных рисков для бизнеса уже в начале прошлого десятилетия и не покидали его все эти годы. С появлением массовых атак вымогательских программ в 2017 году ситуация усугубилась ещё больше.

Для России, которая с 2022 года попала в перечень наиболее активно атакуемых стран, тема защиты от кибератак стала особенно острой. Уже в начале и середине 2022 года атаковать начали даже СМБ-компании или муниципальные учреждения, на которые до того никто не обращал внимания.

Значимую долю атак совершали политически мотивированные хакеры, так называемые хактивисты. В 2024 году, по оценкам BI.ZONE, на них пришлось 12 % от всех атак на российские организации. Если в 2022 году такие злоумышленники часто ограничивались демонстративными акциями, направленными на пропагандистский эффект, то затем, по мере повышения квалификации, они перешли к атакам направленным на достижение максимального ущерба.

По оценкам «Информзащиты», наиболее высока злонамеренная активность в отношении госучреждений, организаций финансового сектора и энергетики. Так, почти три четверти энергетических компаний считают реальной угрозу кибератак. Рост числа кибератак на отрасль в 2024 году составил 67 %. По данным Red Security, в перечень наиболее активно атакуемых хактивистами отраслей входят промышленность и розничная торговля. В пиковые периоды, которые приходятся на февраль и май, в тройку наиболее атакуемых также попадают СМИ и медиа.

По оценке BI.ZONE, наиболее часто злоумышленники для проникновения в ИТ-инфраструктуры атакуемых компаний используют фишинг, эксплуатацию уязвимостей, проникновение через подрядчиков. Схожие оценки дают и другие ИБ-компании.

Так, по оценкам Positive Technologies, фишинг стал основным каналом распространения вредоносных программ класса RAT, предназначенных для удалённого управления заражёнными системами. Именно такую тактику использует, в частности, кибергруппировка Hive0117. Наиболее часто подобные схемы применяются в шпионских кампаниях, направленных на кражи данных, а не нанесение ущерба.

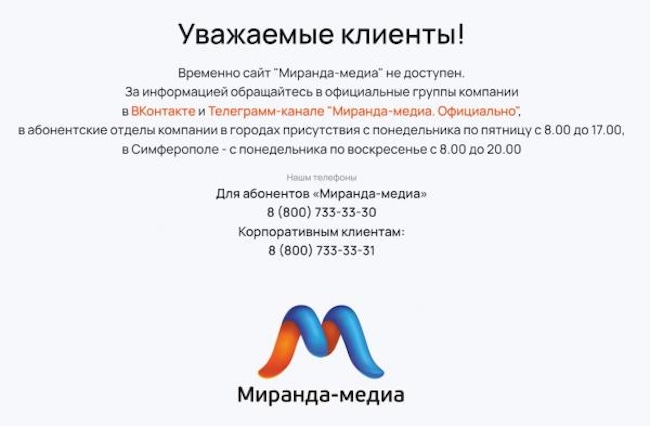

А вот среди инцидентов, где злоумышленники использовали эксплуатацию уязвимостей, был целый ряд историй, вызвавших широкий резонанс. Так, в мае 2023 года проукраинские хактивисты взломали внутреннюю сеть работающего в Крыму интернет-провайдера «Миранда-медиа» (рис. 3). По неофициальным данным, злоумышленникам удалось не только вывести из строя все ключевые системы оператора, но и сбросить настройки всего сетевого оборудования, включая клиентское. На полное восстановление работы биллинговой системы и сайта компании ушло больше месяца.

Рисунок 3. Сайт оператора «Миранда-медиа» в момент атаки в мае-июне 2023 года

В марте 2024 года злоумышленники воспользовались уязвимостью в не пропатченной вовремя VMware для атаки на MTS Cloud. Хакеры уничтожили значительную часть виртуальных машин, где размещались ресурсы заказчиков, на трёх площадках в России и Казахстане. Восстановление заняло несколько недель, причём у ряда клиентов часть данных оказалась безвозвратно утеряна. Среди пострадавших компаний оказалось и прежнее место работы автора этих строк. Если работоспособность сайта была восстановлена на третий день, то корпоративная почта не функционировала без малого месяц.

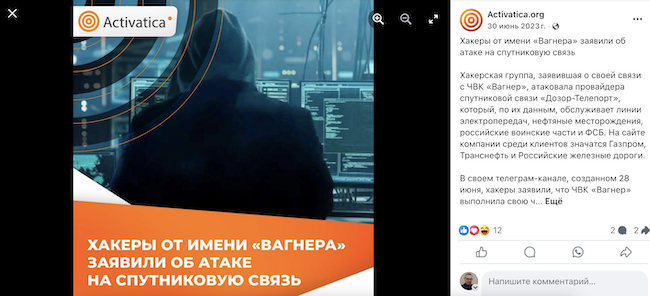

Примером атаки через партнёров стал инцидент с одним из крупнейших российских спутниковых интернет-провайдеров «Дозор Телепорт» в июне 2023 года (рис. 4). Злоумышленники внедрили шифровальщик в инфраструктуру оператора через облачного провайдера, услугами которого пользовался «Дозор Телепорт». Предоставление услуг компания смогла восстановить через 15 часов после начала атаки, однако злоумышленники украли значительный массив данных, которые они разместили в специально открытом общедоступном телеграм-канале.

Рисунок 4. Сообщение об атаке на «Дозор Телепорт»

Также с 2022 года Россия подвергается интенсивным DDoS-атакам (устойчиво входя с тех пор в первую десятку целей). По статистике StormWall, их количество в 2024 году удвоилось в годовом выражении. При этом против России наиболее широко применяют технические новинки вроде многовекторных или ковровых атак с наиболее тяжёлыми последствиями.

По некоторым данным, именно DDoS-атакой на стыки «МегаФона» с европейскими сетями связи был вызван сбой мобильной связи утром 24 января. Ответственность за атаку взяла на себя тесно связанная с украинской военной разведкой хактивистская группировка «ИТ-армия Украины». Сбой затронул не только мобильную связь, но и многие другие цифровые сервисы, включая мессенджеры и онлайн-сервисы ряда банков.

В новогодние каникулы хактивисты активно пытались атаковать онлайн-кассы. Пик DDoS пришёлся на 1 и 3 января. Однако основную массу атак составляли финансово мотивированные. В рознице и электронной коммерции DDoS давно уже стал методом конкурентной борьбы. Не меньше проблем для работы сайтов интернет-магазинов в предновогодний период доставляли боты-парсеры, с помощью которых компании одного профиля пытались собирать данные о товарном предложении и ценах. Высокая интенсивность запросов создавала эффект, сравнимый с DDoS-атакой.

Выводы

В России из-за сочетания целого комплекса факторов вероятность возникновения аварийных ситуаций остаётся чрезвычайно высокой. Это износ оборудования на фоне сложностей закупки запасных частей, сложности с обновлением и поддержкой зарубежного ПО, издержки спешной разработки отечественных замен для иностранного софта, в том числе самописных, дефицит кадров.

Кроме того, угроза кибератак, в том числе направленных на нанесение максимального возможного ущерба, не просто остаётся на высоком уровне: наблюдается явная тенденция к росту. Исправление этой ситуации, по крайней мере радикальное, невозможно в краткосрочной перспективе.

В связи с этим следует максимально, насколько это возможно, диверсифицировать риски. Необходимо сочетание использования локальных и облачных сервисов, лучше сразу нескольких.