Стеганография позволяет скрывать вредоносные данные внутри изображений, аудиофайлов и даже сетевого трафика, делая их незаметными для традиционных систем защиты. Разбираемся, как стеганография применяется в кибератаках, какие инструменты используют злоумышленники и что поможет обнаружить скрытые угрозы.

- Введение

- Что такое стеганография и как она работает?

- Легитимные сценарии использования стеганографии

- Как стеганография используется в кибератаках?

- Как защититься от атак с использованием стеганографии?

- Выводы

Введение

Согласно формальному определению, стеганография представляет собой способ тайной передачи информации, направленный на сокрытие самого факта такой передачи. Само сообщение скрыто от посторонних внутри другой информации или объекта. Причем содержимое сообщения не шифруется. Хотя в более поздние времена стеганография не исключала применения криптографии для кодирования сообщений.

Термин появился в средневековье, его ввел в оборот аббат Иоганн Тритемий (рис. 1) в 1499 году, назвав таким образом свой трактат, содержимое которого он скрыл. Однако методы сокрытия сообщений использовали и до Тритемия. Еще Геродот в своем труде «История», написанном в 440 году до н. э., описал как минимум две техники, которые использовали греки во время войн с Персией. В одном случае текст татуировали на бритой голове курьера и ждали, пока отрастут волосы, после чего он отправлялся по назначению. При втором способе на деревянную вощеную табличку наносили текст, который скрывали за вторым слоем воска.

Рисунок 1. Скульптурный портрет Иоганна Тритемия

Археологи уже в XIX веке обнаружили, что как минимум в III тысячелетии до н. э. в Междуречье на таблички с сообщениями наносили второй слой глины и делали другие надписи, чтобы скрыть ранее нанесенный текст. Впрочем, историки и археологи до сих пор дискутируют, является ли такая техника примером стеганографии или вторичным использованием глиняных табличек.

Классическим способом стеганографии является использование симпатических чернил, бесцветных при обычных условиях, но проявляющихся при воздействии температуры или при обработке определенным реактивом. Были примеры использования чернил с нестабильным пигментом, который терял цвет от времени, причем быстро.

Распространенным способом, авторство которого приписывают скандально известному маркизу Донатьену де Саду, стало написание текста внутри другого, где нужные буквы выделялись с помощью малозаметных меток, сделанных, например, рыбной костью. Таким образом автор, скажем так, неоднозначных произведений передавал их из тюрьмы и сумасшедшего дома.

Изобретение фотографии, телеграфа, а затем радио дали жизнь новым способам стеганографии, которые интенсивно использовались, в основном спецслужбами. Например, стеганографию в сочетании с криптографией применяли агенты ЦРУ для связи с одним из ценнейших агентов в СССР Александром Огородником («Трианоном»).

Однако по-настоящему массовой использование стеганографии стало в цифровую эпоху, когда эти технологии начали массово использоваться как в злонамеренных, так и в легитимных целях.

Что такое стеганография и как она работает?

Самыми первыми способами цифровой стеганографии стали методы сокрытия информации на носителях. Для этого использовали либо служебные области дискового пространства — например, нулевые сектора, — или незанятые фрагменты, которые, вследствие кластерных правил файловых систем, нельзя было использовать напрямую. Такая практика не была массовой, поскольку требовала наличия определенных навыков и высокой цены возможных ошибок, чреватых потерей информации на всем диске.

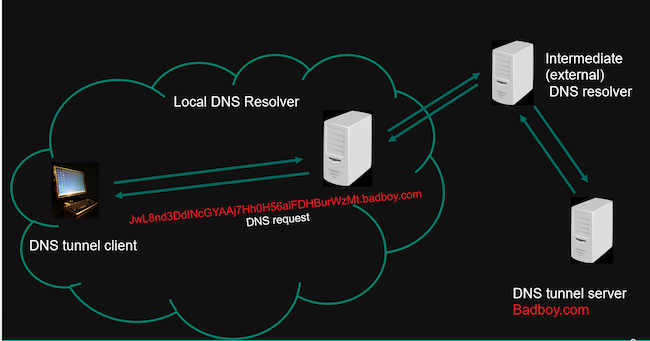

Поэтому большее распространение получили другие техники, например размещение информации в служебных областях файлов или сетевых пакетов. Но так можно было передавать только относительно небольшие объемы данных, особенно в ранние периоды развития вычислительной техники. Однако методы сетевой стеганографии применяются и до сих пор. Модифицированной формой такого метода стало DNS-туннелирование (рис. 2), когда для передачи данных в зашифрованном виде используются DNS-запросы.

Рисунок 2. Схема работы DNS-туннелей

С появлением контейнерных файловых форматов, содержащих разнородные данные, данные начали прятать внутри них, но такую стеганографию легко обнаружить. Хотя для того, чтобы скрыть любовную переписку от ревнивой жены (мужа) или родителей данный метод вполне применим.

Также для передачи текстовых данных довольно быстро освоили сокрытие внутри объемных текстовых документов. Тут используются те же принципы, как и в методе, описанном выше, изобретение которого приписывают маркизу де Саду. В электронном тексте, в отличие от бумажного носителя, невозможно использовать метки, поэтому применяли другие способы, например слова или буквы располагались через определенные интервалы.

С массовым распространением оцифровки изображений, звука и видео их начали активно применять для скрытия данных. Все они содержат большое количество элементов, внутри которых можно спрятать другие данные.

При сокрытии данных внутри изображений, как статичных, так и динамичных (анимации, видео) обычно используется техника LSB (least significant bit, наименее значащий бит). Каждый элемент изображения кодируется тремя или четырьмя байтами, каждый из которых соответствует одному из базовых цветов и прозрачности. Последний бит в каждом из этих байтов меняется на тот, который соответствует фрагменту данных, которые необходимо вставить в изображение, аудио- или видеоролик.

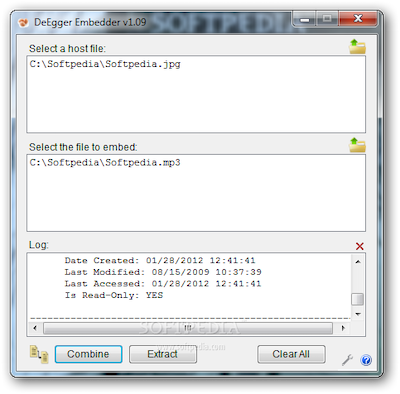

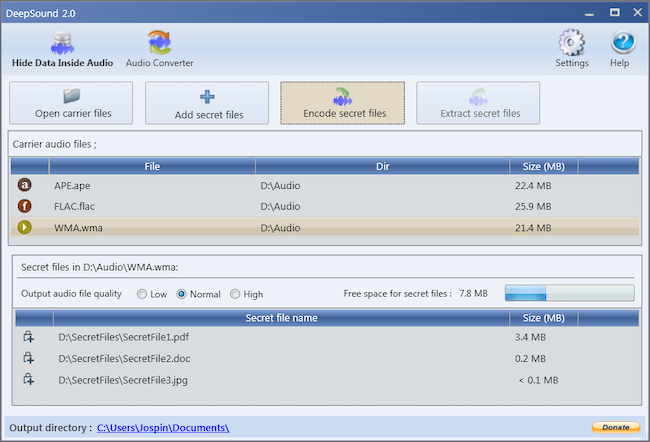

Имеется множество приложений, которые позволяют внедрять те или иные данные в медиафайлы и извлекать их. Для платформы Windows чаще всего рекомендуют использовать бесплатное приложение DeEgger Embedder (рис. 3). Есть его более продвинутый аналог DeepSound (рис. 4), который к тому же позволяет лучше маскировать скрываемые данные. Он также бесплатен, но несколько сложнее в обращении и работает только с аудиофайлами.

Рисунок 3. Одно из приложений, предназначенных для сокрытия данных внутри графических и медиафайлов

Рисунок 4. Приложение DeepSound

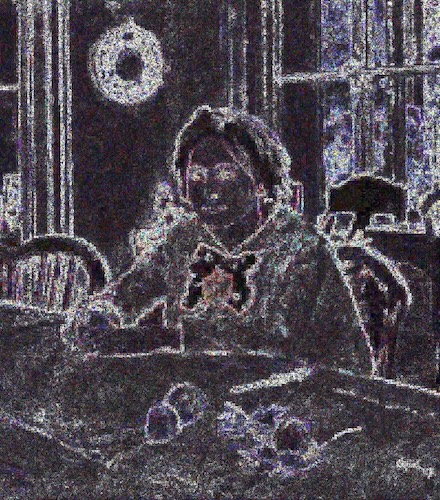

При этом визуально изображение неотличимо от оригинала, хотя специальные технические средства, например, анализ шумов, позволяют обнаружить посторонние включения (рис. 5). Однако если внедрять данные в сжатые файлы, то такой метод менее эффективен.

Рисунок 5. Анализ шумов: оригинальное изображение

Рисунок 6. Анализ шумов: то же изображение с вложенными данными

Легитимные сценарии использования стеганографии

В наши дни никуда не исчезла традиционная сфера применения стеганографии – передача данных так, чтобы об этом не узнали посторонние. Например, когда нужно передать значимую информацию ограниченного доступа из одной организации в другую. Или из одного подразделения в другое, если речь идет об одной компании или госструктуре. Так, например, отечественный продукт DSS от компании Crosstech Solutions позволяет использовать в том числе стеганографию для защиты данных.

Другим легитимным сценарием стало применение стеганографии для размещения своего рода цифрового водяного знака. Например, как элемент DRM-систем для управления воспроизведением контента, защищенного авторскими правами. Данный метод внедрения цифровых меток хорош тем, что не влияет на качество контента и не приводит к разрастанию объемов файлов.

Технология цифровых водяных знаков может применяться и для защиты потокового видео и аудио от несанкционированного воспроизведения или в качестве указания на права новостных материалов информационных агентств. Применяют данную технологию и для контроля выхода рекламы на телевидении и радио в указанное в контрактах время.

Крупнейшие производители фототехники также в 2023 году объявили о встраивании цифровых меток в изображения, полученные на их фото- и видеокамерах. Целью данной меры является помочь выявлению поддельных изображений и видео, сгенерированных нейросетями, или дипфейков.

Как стеганография используется в кибератаках?

Уже в нулевые злоумышленники начали использовать методы стеганографии. Так, на одной из первых конференций DLP Russia глава ИБ-департамента одного из банков делился опытом расследования инцидента, связанного со сливом данных конкурентам. Инсайдер прятал данные в совершенно не относящихся к банку фотографиях детей. Для переписки он (или она, не суть важно) использовал доску объявлений, предназначенную для поиска нянь и репетиторов. Злоумышленник был пойман с поличным, когда он, что называется, расслабился. Но такую практику нельзя было назвать массовой среди инсайдеров.

Зато такой метод активно применяют террористические группировки. Так, стеганографию довольно широко используют разного рода джихадистские сетевые организации для распространения своих пропагандистских материалов.

В середине 2010-х технологию стеганографии освоили вирусописатели. Зловред Lurk прятал свою нагрузку в графических файлах еще в 2014 году. Годом позже методы стеганографии использовали инструмент для DDoS-атак Foreign и банковский троянец Gozi для связи с управляющими серверами.

Загрузчик, скорее всего, китайского происхождения ZeroT появился в 2016 году. Для доставки нагрузки он использовал графические изображения, которые служили контейнером для зловреда-троянца. Один из инструментов, связанных с группировкой APT10, которая специализируется на кибершпионаже, использовал для маскировки логотип Windows.

Самой громкой атакой с использованием стеганографии стал взлом SolarWinds. Злоумышленники в качестве контейнеров для украденных данных применяли XML-файлы.

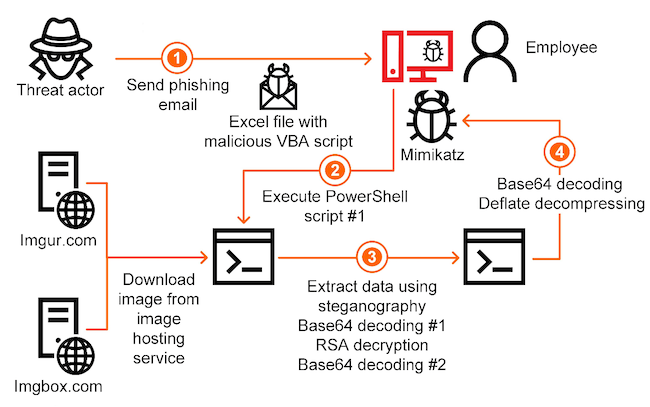

В 2020 году графические файлы, в которые был внедрен Mimikatz, были использованы для атаки на промышленные компании в Европе и Японии. Для загрузки зараженных изображений атакующие использовали специальный скрипт на PowerShell (рис. 7).

Рисунок 7. Развитие атаки на промышленные компании в Европе и Японии 2020 года

В 2021 году исследователь Денис Синегубко обнаружил атаку на веб-сайты, где для сокрытия вредоносного кода использовались каскадные таблицы стилей (CSS) и PHP. Там содержалась веб-оболочка, которая предоставляла злоумышленникам целый спектр инструментов, включая доступ к файлам, сбор конфиденциальной информации, брутфорс. Также в каскадных таблицах стилей злоумышленники внедряли вредоносный JavaScript-код.

В 2024 году была обнаружена кампания SteganoAmor, за которой стояла группировка TA558. Для маскировки 8 зловредов, которые были использованы в ходе атак в общей сложности на 320 различных организаций по всему миру, злоумышленники использовали методы стеганографии. В качестве контейнеров были применены файлы JPEG.

Как защититься от атак с использованием стеганографии?

Выявление стеганографии – непростая задача. Средства стегоанализа существуют, и уже давно. Выше уже приводился пример того, как можно выявить внедрение в изображение постороннего включения по анализу шумов. Но сложность состоит в том, чтобы проверить все графические, аудио и видеофайлы. Причем аудио и видео может быть и потоковым, и его сложно анализировать «на лету».

Как оказалось, даже такие продвинутые инструменты как системы глубокой инспекции пакетов (DPI) не в состоянии выявить трафик, который маскируется внутри сетевых пакетов. Не является исключением и техники DNS-туннелирования, которые уже около 10 лет злоумышленники применяют для организации связи участников зомби-сетей с ботнетами. Практические рекомендации по выявлению злонамеренной активности в сетевом трафике есть в статье аналитика Positive Technologies Екатерины Калюшиной.

Среди массовых продуктов наибольшую эффективность против стеганографических методов маскировки демонстрируют системы мониторинга и корреляции событий (SIEM), песочницы, средства детектирования и предотвращения вторжений (IDS/IPS). Антивирусные средства с встроенным поведенческим анализатором также довольно эффективны, в отличие от традиционных сигнатурных.

Positive Technologies рекомендует применять для защиты от атак с использованием стеганографии также системы класса «анализ сетевого трафика» (Network Traffic Analysis, NTA) и решения класса «детектирование и реагирование на конечных точках» (Endpoint Detection & Response, EDR). Как отметил заместитель директора Solar JSOC Тимур Ниязов, их применение позволяет сократить время реагирования на сложную атаку, в том числе если злоумышленники применяют технологии стеганографии, с часов до минут, то есть на два порядка.

Выводы

Технологии стеганографии применяют во вполне легитимных целях, в том числе направленных на защиту от довольно серьезных угроз вроде атак с применением дипфейков. Однако получил распространение целый ряд сценариев применения стеганографии для злонамеренной активности. Это может быть использование внешне безобидных файлов в качестве контейнеров для распространения зловредов, маскировка украденных данных или взаимодействия с центром управления.

Причем применение данных техник не требует высокой квалификации и довольно эффективно помогает маскировать злонамеренную активность, в том числе от средств защиты. Положение осложняет трудоемкость использования инструментов, позволяющих выявлять стеганографию, особенно при большом трафике обмена данными.

Между тем, современные системы, например, SIEM, IDS/IPS, NTA или EDR/XDR позволяют детектировать, а в ряде случаев и пресекать такую активность. Но такое решение должно быть комплексным. Также важным направлением остается повышение осведомленности персонала об основных угрозах и том, как на них необходимо реагировать.