В 2015 году в Kaspersky появилось подразделение, занимающееся ИБ для подключённых автомобилей. Была разработана уникальная платформа безопасности, начат выпуск бортового шлюза для российской машины Atom. В части 1 мы расскажем о проблемах, наиболее важных инцидентах и общей методологии защиты.

- Введение

- «Танцуют все» (кроме России и Китая)

- Конкуренция или принуждение

- Концепция подключённого автомобиля

- Уровни автоматизации для подключённых автомобилей

- Развитие регуляторной базы по ИБ

- Публичные инциденты удалённого взлома автомобилей престижных марок

- Риски удалённого взлома

- Схема типовой кибератаки

- Оценка кибератак против подключённых автомобилей по матрице MITRE

- Обобщённая оценка ИБ-инцидентов

- Выводы

Введение

В автомобилестроении, как и в любых других промышленных отраслях, развитие всегда происходит на основе принципов партнёрства. Сложность готовых продуктов и их совершенствование требуют высокой компетенции по разным направлениям. Сам по себе автомобильный рынок очень динамичный и массовый, поэтому в новых продуктах следует внедрять решения, использующие только хорошо отработанные технологии. И хотя потребители часто думают, что их автомобиль полностью выпущен одной фирмой под конкретным брендом (BMW, Audi, Lada, Atom), при «распаковке» машины можно обнаружить продукты и технологии разных компаний.

Развитие «умных» систем для автомобилей, превращение последних из средства передвижения в своего рода «гаджет» с большим набором функций, в том числе развлекательных, потребовали внедрения технологий безопасности в автомобилестроении. Если прежде безопасность ограничивалась только вопросами уверенного вождения и блокировки доступа к автомобилю, то теперь это полноценное направление ИБ для подключённых автомобилей.

Уже более 10 лет компании, специализирующиеся на ИБ, выстраивают партнёрство с производителями автомобилей. Чаще всего первые предоставляют вторым услуги консалтинга, хотя в сфере ИБ уже появились компании, которые заявили о своих разработках и экспертизе в автопроме. Среди первых на этот рынок пришли российская компания «Лаборатория Касперского» и американская фирма Trend Micro.

В последние годы крупные ИТ- и ИБ-компании проявляют заинтересованность в более плотном сотрудничестве. Например, Microsoft активно подготавливает почву для внедрения систем на базе GenAI в автомобилях. Динамичное развитие рынка сопровождают своего рода подводные течения. Для того чтобы понимать, что происходит и куда движутся компании, нужно рассказать о выявлении новых рисков для подключённого автомобиля и развитии новой методологии анализа кибератак в отношении него, опираясь на подход MITRE.

Рисунок 1. Опытный экземпляр первого российского подключённого автомобиля Atom завода АО «Кама»

«Танцуют все» (кроме России и Китая)

Взятый США курс на лоббирование собственных технологий и проводимая политика санкций против стран, рассматриваемых как конкуренты (прежде всего, Китая, России), способны оказать серьёзное влияние на развитие индустрии автомобилестроения, в частности на поддержку функций безопасности.

14 января 2025 года Агентство по промышленности и безопасности (Bureau of Industry and Security), входящее в состав Министерства торговли США, объявило о вводе ограничений на использование программных и аппаратных продуктов в автомобилях. Запрет касается использования машин, где установлены высокотехнологичные узлы, к разработке или производству которых имеют прямое или косвенное отношение Россия и Китай. Ограничения будут касаться не только автомобилей, производимых и/или импортируемых в США, но также логистики поставок узлов для них.

Под запрет попали:

- все программные и аппаратные системы класса VCS (Vehicle Connectivity System), которые позволяют транспортному средству взаимодействовать с внешним миром: блоки управления телематикой, модули Bluetooth, сотовой связи, спутниковой связи и Wi-Fi;

- устройства класса ADS (Automated Driving System) — различные компоненты, позволяющие транспортному средству работать автономно, то есть без участия водителя.

Причиной ввода запрета Агентство по промышленности и безопасности назвало угрозы для национальной безопасности:

- злонамеренное использование доступа к критически важным цепочкам поставок;

- извлечение конфиденциальных данных, включая персональные данные водителей и владельцев транспортных средств;

- удалённую манипуляцию транспортными средствами.

На принятый закон повлиял общий политический контекст: Россия и Китай названы в документе «иностранными противниками» (foreign adversaries). Таким образом, российские и китайские компании не смогут участвовать в выпуске автомобилей, которые будут поставляться на рынок США (если закон не будет отменён).

Запрет на продажу подключённых автомобилей будет распространяться на машины, начиная с модельного ряда 2027 года, а для грузовых и иных транспортных средств — начиная с моделей 2030 года.

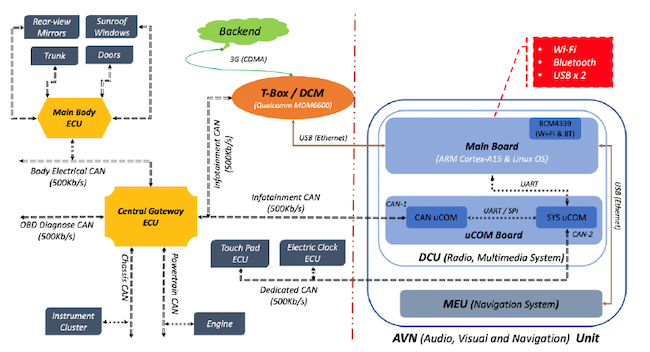

Рисунок 2. Архитектура сетевых устройств автомобиля Lexus, взломанного в 2020 году (Tencent Keen Security Lab)

Конкуренция или принуждение

Важным признаком запрета является то, что речь идёт исключительно о подключённых автомобилях. «Лаборатория Касперского» даёт определение этого класса машин: «Подключённый автомобиль — это автомобиль, который имеет возможность беспроводной связи с другими устройствами, сетями и сервисами, включая облачные сервисы, мобильные устройства и элементы дорожной инфраструктуры».

Эти транспортные средства могут «общаться» с другими автомобилями, интернетом и внешними устройствами. Обмен данными осуществляется благодаря оснащению блоками управления, которые допускают получение данных извне. В компании Kaspersky их также называют «автомобили-гаджеты».

Для наглядности приведём сравнение: если раньше у нас был радиоприёмник с заранее заданным набором принимаемых радиоканалов, то теперь в таком качестве мы используем медиаплеер с возможностями эквалайзера, улучшенной настройкой по рекомендациям друзей, гибким выбором прослушиваемых каналов и прочими инструментами. Аналогичная разница заметна, если сравнивать обычный и подключённый автомобиль.

Технологии подключённых автомобилей только развиваются, новые машины ещё не вытеснили обычные. Однако всё ещё впереди. Введенный США нормативный акт не препятствует продвижению технологий предыдущих поколений, он не является актом конкурентной борьбы автопроизводителей. США принуждают компании из России и Китая, занимающиеся разработкой инновационных продуктов, менять свою юрисдикцию, чтобы не терять возможности продвигать свои продукты на авторынок США в будущем.

Со стороны США принята очень жёсткая мера. Пока ограничение регулирует будущие поставки и производство автомашин с высокотехнологичными узлами, произведёнными в России и Китае. Но есть ли гарантии, что в этом списке не окажутся другие страны? А российским разработчикам надо создавать новые технологии и патентовать их, чтобы вынудить США снять свои ограничения.

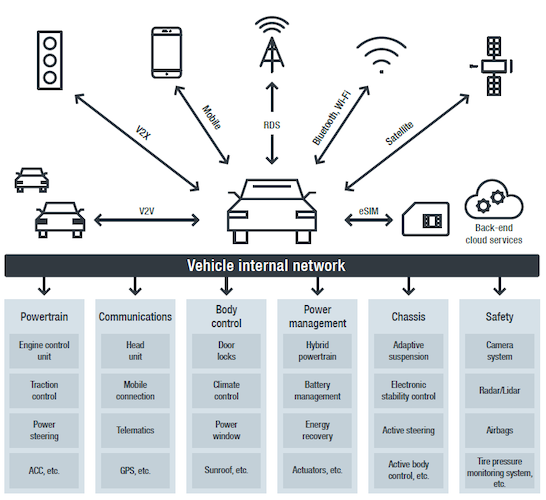

Рисунок 3. Информационные потоки во внутренней сети современного автомобиля

Концепция подключённого автомобиля

Почему США проявляют такое пристальное внимание к технологиям для подключённых автомобилей? По сути, речь идёт о развитии концепции интернета вещей — набора технологий и устройств, имеющих разное назначение, но обладающих общим признаком: они умеют обмениваться данными между собой и с внешним миром. Внедрение профильных технологий и устройств происходит всё быстрее. Их многообразие на борту автомобиля — это не какая-то отдалённая перспектива, а уже существующая реальность. Повышенное внимание обусловлено не столько их новизной, сколько нарастающими рисками для безопасности. ИБ впервые становится важной частью автомобиля, а не дополнительной опцией, как было до сих пор.

Согласно оценкам Trend Micro, сделанным ещё в 2021 году, даже в самом простом оснащении современного автомобиля насчитывается не менее 30 электронных блоков управления, в продвинутых версиях — около 100. Все блоки соединены между собой через различные цифровые шины. Список шин тоже достаточно большой: CAN (Control Area Network), LIN (Local Interconnect Network), MOST (Media Oriented Systems Transport), Ethernet, FlexRay. Через шины осуществляется обмен данными.

Таким образом поддерживается контроль за тем, как работают критически важные функции автомобиля: управление трансмиссией, кузовом, подключение подсистем и связь между ними, управление питанием, шасси, контроль безопасности и многие другие.

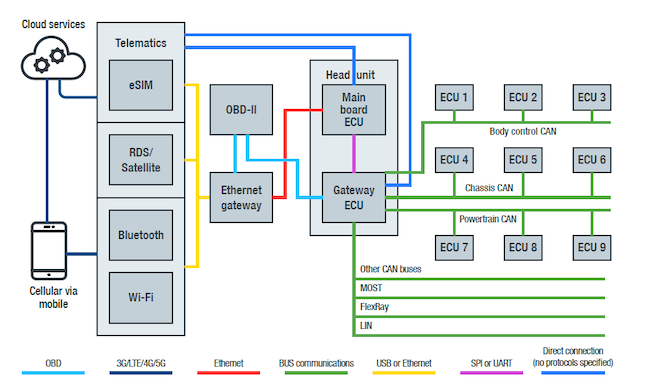

Рисунок 4. Архитектура применяемых сетевых служб в подключённом автомобиле (Trend Micro)

Главным нововведением стал переход от автономной работы его подсистем подключённого автомобиля к двусторонней доступности через интернет или WLAN (беспроводную сеть). В результате система безопасности автомобиля перестала быть автономной, что требуется полноценной защиты её информационной безопасности.

Вряд ли кого-то удивляет использование координат GPS для отслеживания маршрута, прослушивание интернет-радио, применение технологий M2M (Machine-to-machine) для контроля загрузки автопарка, применение SIM-карт (eSIM) для передачи телематических данных, связь с облачными серверами, создание точек доступа Wi-Fi в автомобиле, получение информации о дорожном движении в режиме реального времени. Но это только начало. Рынок использования данных в самом автомобиле стремительно расширяется.

На подходе — выстраивание данных, получаемых с орбитальных группировок на низких околоземных орбитах (Amazon, OneWeb и SpaceX), покрытие спутниковым интернетом территории всей Земли и подключение современных автомобилей к этой системе.

Развитие происходит постепенно, но уже сегодня говорят о новой концепции связи. Межмашинное взаимодействие (M2M) со временем должно уступить место более развитой технологии Vehicle-to-everything (V2X) с её новыми стандартами, касающимися в том числе безопасности данных. В рамках развития концепции V2X создаются технологии беспроводной связи 802.11p (модернизация Wi-Fi) и 5G. Технологии V2X должны объединить все существующие и перспективные технологии беспроводной связи (eSIM, мобильные сети, RDS-TMC, Wi-Fi, 802.11p), обеспечив автомобилисту полный контроль над дорожной ситуацией.

Уровни автоматизации для подключённых автомобилей

Прежде чем рассказать о безопасности подключённых автомобилей, представим описание новой архитектуры в целом.

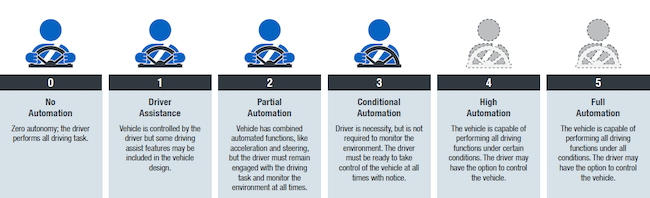

Данные, которые получает подключённый автомобиль, нужны для автоматизации его функций. Совершенствование автоматизации требует введения единой шкалы (стандартизации), которая позволяла бы оценить достигнутый уровень. Такую модель разработало Общество инженеров-автомобилестроителей (The Society of Automotive Engineers, SAE). Оно определило шесть уровней автоматизации: от L0 до L5. Уровню L0 соответствует отсутствие каких-либо развитых средств автоматизации. Уровень L5 описывает полную автоматизацию.

Рисунок 5. Уровни автоматизации подключённого автомобиля (по SAE)

Деление на уровни достаточно условное, тем не менее оно помогает определить, какой прогресс достигнут. Например, современные модели автопилотов в «самоуправляемых» автомобилях (Mercedes Drive Pilot, Tesla Autopilot, Cadillac Super Cruise), которыми многие уже давно пользуются, отнесены к уровню L2. Главный признак: несмотря на внедрение системы автоматизированного управления, водитель всё равно должен сидеть за рулём и контролировать процесс вождения, следить за тем, чтобы окружающие условия не препятствовали штатному движению.

Первая версия Tesla Autopilot (AP1) появилась в конце 2014 года. Её уровень по SAE был оценён как «не выше L1». Позднее появились важные обновления — версии AP2 и AP2.5, в апреле 2019 года было выпущено мажорное обновление AP3 (Full Self Driving Computer, FSD Computer). По классификации SAE эти версии отнесены к уровню L2. Если вы где-то прочитаете: «ИИ автомобиля Tesla не сумел…», автор просто не знает, как автопроизводители оценивают уровень интеллектуальности Tesla Autopilot.

Впрочем, всегда важны детали. Например, в 2023 году появился Tesla Autopilot версии AP4. Он позволяет выполнять маневры на городских дорогах с использованием GPS, камер, радаров и ультразвуковых датчиков. В данной версии уже не предусмотрено применение лидаров, кооперативное вождение и даже V2X. Модель уже можно отнести к уровню L3.

Дальнейшее развитие автоматизации автомобилей потребует серьёзной модернизации дорожной инфраструктуры. Для поддержки связи типа V2X придётся повсеместно внедрить 5G.

Даже на уровне консорциума автопроизводителей (SAE) до сих пор возникают разногласия, какому стандарту следовать: C-V2X, 802.11p или обоим. Возникает насущная потребность в стандартизации, пока разные производители автомобилей могут применять разные подходы и технологии.

На рынке есть понимание необходимости единой стандартизации. Если другие страны не участвуют в этом процессе, то… они не могут поставлять свою продукцию. Или всем надо вводить полномасштабную сертификацию на соответствие. Проще запретить! Так сейчас решили в США, запретив доступ производителей из Китая и России. Геополитика просто задействована в нужном месте в нужное время.

Развитие регуляторной базы по ИБ

Технологии, которые задействованы в современном автомобиле, сами по себе чрезвычайно сложны. Ни один автопроизводитель не имеет возможности самостоятельно развивать их все в одиночку. Вместе с тем очевидна необходимость введения стандартизации и соблюдения требований регулятора. Если в подключённых автомобилях положено обеспечивать ИБ, то для этого нужна законодательная база, которая задаст требования к новым системам.

До сих пор кибербезопасность ограничивалась только противоугонными системами и отдельными функциями блокировки. Развитие подключённых автомобилей качественно меняет роль ИБ в автомобилестроении. Теперь ИБ напрямую связана с вопросами обеспечения личной мобильности, автономным вождением, работой электросистем транспортных средств, то есть всем, что определяет новая концепция.

Согласно оценкам Trend Micro 2021 года, в современных автомобилях насчитывалось в среднем до 150 электронных блоков управления. Общий объём программного кода в ПО доходил примерно до 300 млн строк. Согласно прогнозу, к 2030 году он увеличится ещё в три раза.

Для сравнения: программное оснащение пассажирского самолёта оценивается в 15 млн строк кода, современного истребителя — около 25 млн строк, современной ОС для настольных ПК — около 40 млн строк. Делайте выводы!

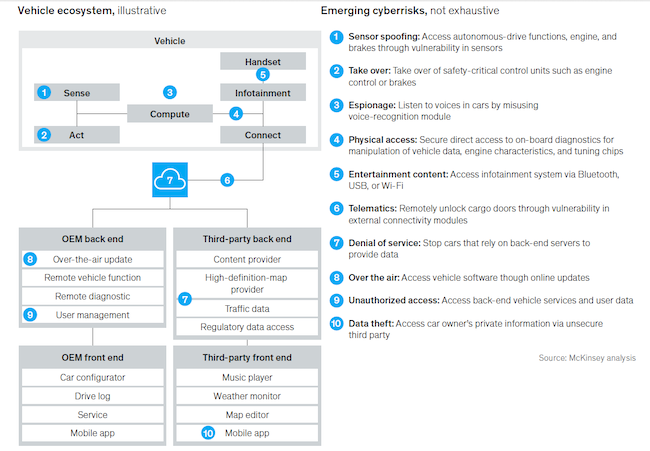

Рисунок 6. Возможные уязвимости в работе электросхем и программных систем подключённого автомобиля (McKinsey&Co)

Масштабные исследования по внедрению ИБ в автомобилях стартовали приблизительно в начале 2010-х годов. Тогда многие ИБ-компании заявили о своих намерениях стать лидерами в этом направлении; в России на этот статус претендовала «Лаборатория Касперского», например. Практика сразу выявила множество проблем. Эксперты Kaspersky обнаружили многочисленные проблемные места в работе шины CAN, которая активно использовалась в автомобилях. По сравнению с привычными настольными компьютерными системами это было «сплошное решето» с точки зрения ИБ.

Обнаруженные уязвимости не обсуждались широко и публично. Для этого были веские причины: существующая система технической поддержки позволяла устранять уязвимости только при участии сетей автомастерских и станций техобслуживания. Пришлось бы менять требования к ним, проводить обучение и сертификацию. Задача оказалась чрезвычайно трудной, в чём-то даже нерешаемой. Оставалось только обсуждать найденные уязвимости в узком кругу экспертов и на уровне отраслевых мероприятий.

Публичные инциденты удалённого взлома автомобилей престижных марок

К концу 2010-х годов накопились первые публичные свидетельства инцидентов, связанных с дистанционным взломом ряда престижных марок автомобилей. Ещё в 2015 году произошёл масштабный инцидент с автомобилем Jeep Cherokee компании Chrysler. Тогда хакерам удалось дистанционно взломать систему в том момент, когда автомобиль двигался по трассе со скоростью около 100 км/ч. По оценкам Trend Micro, последствия обнаружения бага принесли Chrysler почти 600 млн долларов убытка. Компании пришлось отозвать около 1,4 млн проданных и выставленных в салонах автомобилей Jeep Cherokee для устранения бага.

Рисунок 7. Автомобиль Jeep Cherokee, взломанный хакерами в 2015 году

Многие тогда недоумевали: «А чем собственно ИБ для автомобилестроения должно отличаться от ИБ для ИТ? Применяйте успешные практики из ИТ! Поставьте антивирус, назвав его “для автомобилей”! Какие проблемы?» В меру своих сил производители старались противодействовать злоумышленникам.

В 2019 году Tesla выставила свою новую машину Tesla Model 3 на ежегодном хакерском состязании Pwn2Own в Ванкувере. Компания решила продемонстрировать передовой и недосягаемый для других уровень надёжности: её представители предложили хакерам поискать уязвимости в новой модели.

Команда Fluoroacetate состояла из двух хакеров. Им потребовалось всего несколько минут для подготовки взлома. После этого хакеры успешно перехватили контроль над информационно-развлекательной системой электромобиля, воспользовавшись уязвимостью в бортовом веб-браузере. Хакеры уехали с конкурса на собственной Tesla Model 3 и с подарками. Tesla тогда пришлось выпустить обновление для смягчения проблемы.

Рисунок 8. Призы команды Fluoroacetate в багажнике Tesla Model 3 на Pwn2Own 2019

Производители автомобилей выработали собственные подходы к решению сложных проблем, к стандартизации реагирования на инциденты. Соответствующая практика сильно отличалась от того, что было принято в ИТ-сфере. Для автопроизводителей кибербезопасность была нестандартной задачей, она плохо вписывалась в привычную модель взаимоотношений с клиентами и поставщиками.

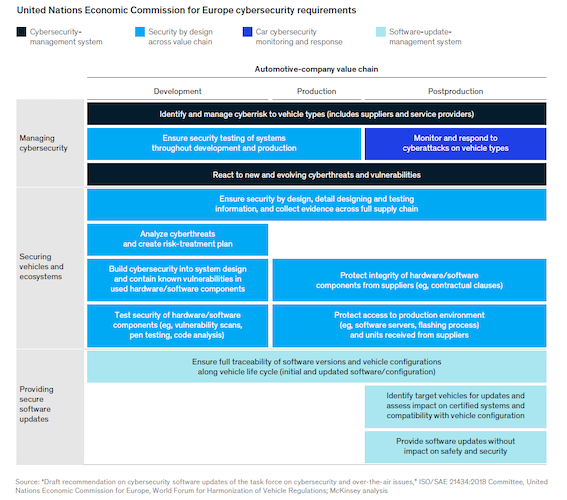

Стало очевидно, что регулятору предстоит создать минимальные стандарты, которым должно соответствовать ПО для транспортных средств. Задачи обеспечения кибербезопасности автомобилей были решены в 2018–2020 годах в рамках законодательных инициатив ООН и Еврокомиссии.

Всемирный форум по гармонизации правил в области транспортных средств при Европейской экономической комиссии ООН разработал положения по кибербезопасности и обновлениям ПО. Более чем 60 стран, в том числе Россия, должны были одобрить их.

К сожалению, в нашей стране принятия новых нормативов не произошло. Даже после внесения изменений (от 24.07.2023 № 374-ФЗ) в Федеральный закон «Об автомобильных дорогах и о дорожной деятельности в Российской Федерации» инновации ограничились развитием системы видеофиксации транспорта и нормализацией правил оплаты проезда и взимания штрафов. Ни о каких подключённых автомобилях пока не идёт речи. Трудно также предположить, когда в России повсеместно появится 5G, на базе которого предполагается развивать инфраструктуру поддержки современных автомобилей.

Рисунок 9. Регуляторные требования по ИБ для автомобилей (Европейская экономическая комиссия ООН)

Риски удалённого взлома

В начале 2020-х годов компания Trend Micro взяла на себя задачу разработать матрицу угроз для экосистемы подключённых автомобилей. Её модель охватывала:

- риски развёртывания традиционных вредоносных программных средств против автомобилей;

- виды кибератак на облачные сервисы;

- возможности визуализации ИТ-атак на «подключённые» автомобили.

Trend Micro изучала также варианты монетизации кибератак на подключённые автомобили, поскольку экономическая причина рассматривалась тогда как основная для хакеров (изменения на рынке кибербезопасности в последние годы показали, что диапазон возможных причин для кибератак существенно расширился).

Для классификации модели угроз ещё в 2014 году была введена DREAD-модель. Она позволяет оценить степень риска для автомобиля, опираясь на описание угрозы по пяти направлениям (оценки даются экспертами на интуитивном уровне):

- Damage — оценка размера нанесённого ущерба;

- Reproducibility — возможность легко повторить кибератаку;

- Exploitability — удобство запуска кибератаки;

- Affected users — количество пользователей, которых затронет кибератака;

- Discoverability — возможность легко обнаружить уязвимость.

Предложены три градации: 3 — высокий, 2 — средний, 1 — низкий уровень. После экспертной оценки по каждому пункту значения складывались. Итоговый результат позволял описать уровень риска: высокий (12–15 баллов), средний (8–11 баллов) и низкий (5–7 баллов).

Рисунок 10. DREAD-оценки для типовых кибератак на подключённые автомобили

Схема типовой кибератаки

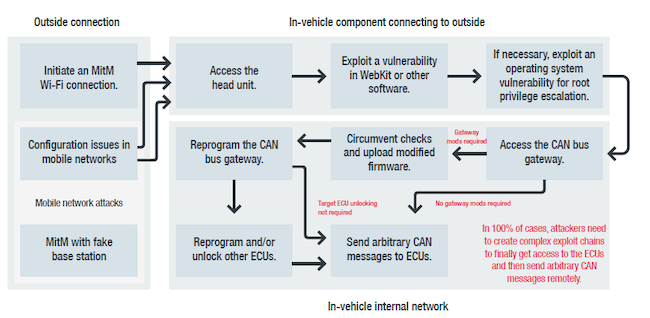

Пока статистика кибератак против подключённых автомобилей очень ограничена. Но разработчикам систем ИБ для автомобилей уже сейчас нужен сценарий, по которому они могли бы выстраивать новые системы защиты. Исследователи проблем безопасности в ИТ обычно опираются на модели кибератак и матрицу MITRE ATT@CK. Имея эти данные, они подбирают необходимые меры защиты.

Эксперты Trend Micro решили создать нечто аналогичное и для автомобилестроения. Им были доступны только четыре известных инцидента удалённого взлома автомобилей: Jeep Hack 2015, Tesla Hack 2016, Tesla Hack 2017 и BMW Hack 2018. Опираясь на эти данные, они построили шаблон кибератаки, который повторялся в этих инцидентах:

Рисунок 11. Типовой сценарий кибератаки против подключённого автомобиля (Trend Micro)

Сначала компрометация осуществлялась путём атаки через мобильную или беспроводную сеть Wi-Fi по типу MitM («человек посередине»). Злоумышленники всегда стремились получить контроль над главным компьютерным устройством в автомобиле — информационно-развлекательным центром. Такие устройства разных моделей установлены во всех современных автомобилях. Они умеют взаимодействовать со средствами управления шлюзом, что позволяет (в случае успешного взлома) получить доступ к шине обмена данными внутри автомобиля. Через него уже можно атаковать любые подключённые устройства.

Получив доступ к головному устройству, хакеры запускали программный агент браузера (например, WebKit), используя ранее выявленную и уже известную уязвимость. Поскольку на этой стадии прав доступа ещё недостаточно для развития атаки, хакеры старались перейти на более высокий уровень привилегий и захватить управление над шлюзом к шине CAN. Если это удавалось, они приступали к перепрошивке ядра шлюза, хотя иногда можно было обойтись и без этой операции. Как только хакеры получали доступ к системе отправки сообщений по шине CAN, взлом можно было считать успешным.

Важно отметить, что в случае любой ошибки хакеров на этапе разработки схемы кибератаки происходит общий сбой в работе шлюза. Исправить проблему и отработать технологию можно только путём перепрошивки в автомастерской. То есть хакеры должны были каким-то образом общаться с этими службами или иметь у себя необходимое оборудование. Это существенно сдерживает распространение кибератак в отношении современных автомобилей. Поэтому они до сих пор не стали такими массовыми, как вирусы для настольных систем.

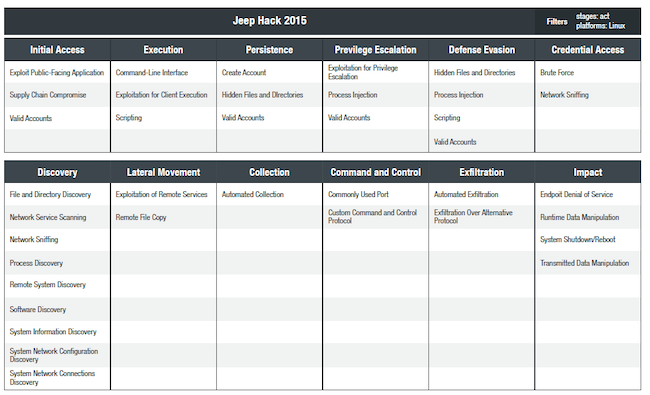

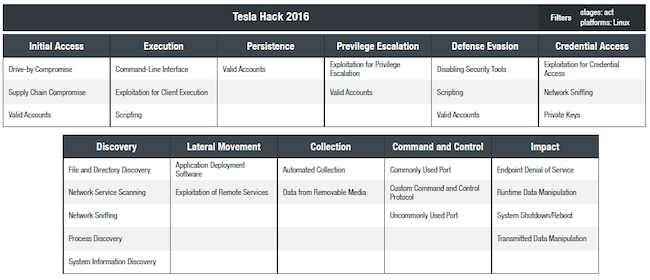

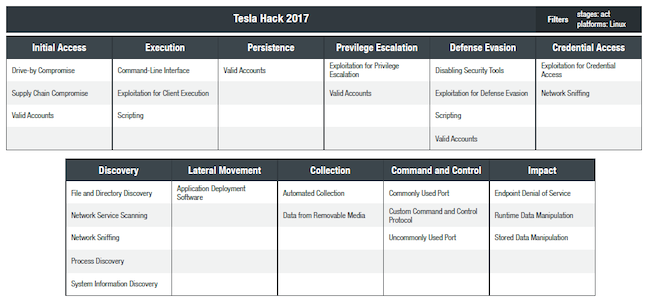

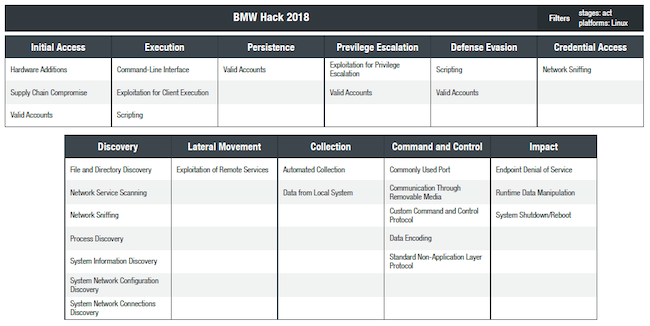

Оценка кибератак против подключённых автомобилей по матрице MITRE

Эксперты по ИБ давно применяют матрицу MITRE ATT&CK для обобщённой классификации кибератак и лучшего понимания логики их исполнения. В глобальной базе знаний собраны сведения о тактиках и методах кибератак, которые имели место в реальной практике. С её помощью специалисты могут прорабатывать методологию при оценке угроз, задавать метрики соответствия для оценки применимости различных продуктов ИБ для отражения кибератак и нейтрализации угроз.

Допустимо ли использовать MITRE ATT&CK для оценки рисков для подключённых автомобилей? Эксперты Trend Micro попробовали сделать это. Они подготовили таблицы и описали процедуры кибератак для четырёх известных им инцидентов.

Рисунок 12. Описание кибератаки Jeep Hack 2015 через MITRE (Trend Micro)

Рисунок 13. Описание кибератаки Tesla Hack 2016 через MITRE (Trend Micro)

Рисунок 14. Описание кибератаки Tesla Hack 2017 через MITRE (Trend Micro)

Рисунок 15. Описание кибератаки BMW Hack 2018 через MITRE (Trend Micro)

Обобщённая оценка ИБ-инцидентов

Проведя анализ четырёх инцидентов с подключёнными автомобилями (Jeep Hack 2015, Tesla Hack 2016, Tesla Hack 2017 и BMW Hack 2018), эксперты Trend Micro сделали в 2021 году общие выводы:

- Все четыре взломанные аппаратные платформы работали под управлением ОС типа UN*X, поэтому исследования проводились только для оценки устойчивости ко взломам для Linux-систем.

- Анализ затрагивал только оценку реальных действий, которые хакеры совершали в процессе реализации кибератаки. Этапы подготовки хакеров к кибератаке не оценивались.

- На начальном этапе всех кибератак применялась компрометация цепочки поставок. Это выражается в определённых манипуляциях с механизмами обновления/распределения ПО.

- Для получения доступа к основному управляющему устройству автомобиля всегда использовались известные уязвимости, после чего выполнялись операции по эскалации привилегий до уровня root.

- В трёх из четырёх исследованных случаев использовался тот или иной способ отключения действующих механизмов защиты. Например, в атаках против электромобилей Tesla отключали AppArmor.

- При реализации всех кибератак совершалось множество различных операций типа Discovery, связанных с исследованием атакуемой программной среды. Для атаки незнакомой системы, имеющей индивидуальную настройку, необходимо сначала тщательно изучить её. Соответственно, можно было ожидать такого рода действий хакеров.

- Данные, собранные на этапе исследования системы, хакеры задействовали для уточнения её характеристик и выбора новых векторов для продолжения атаки.

- Целью перехвата управления над системой C&C (перехвата управления и выдачи команд) была отправка сообщений с вредоносным действием по шине CAN. Команды направлялись в различные подсистемы и затем исполнялись.

- Хотя конкретные цели атак были разными в каждом случае, общая цель состояла в том, чтобы добиться отказа (DoS) элемента управления и перейти к подмене исполняемых им команд.

Благодаря исследованию Trend Micro была создана основа, на базе которой появились новые продукты и методологии. Например, «Лаборатория Касперского» предложила применять методологию создания кибериммунных систем для защиты подключённых автомобилей, создала специализированную платформу Kaspersky Automotive Adaptive Platform и на её базе создала автомобильный шлюз безопасности Kaspersky Automotive Secure Gateway (KASG). Новым шлюзом будет комплектоваться первый российский подключенный автомобиль «Атом», выпуск которого намечено начать в середине 2025 года. Благодаря KASG, будет обеспечен высокий уровень его защиты от внешних угроз. Архитектура, подходы, особенности реализации и внедрения новых кибериммунных технологий безопасности будут рассмотрены во второй части.

Выводы

Мы рассказали о направлении создания подключённых автомобилей и развитии систем безопасности для них. Прослежен большой путь: поводы для начала разработок, накопление знаний в новой области, наиболее значимые инциденты. Наступил стратегический важный этап: именно сейчас решаются вопросы, кто и как будет влиять на развитие этого направления.