Создание Security Operations Center (SOC) — это сложно, долго и дорого. В студии AM Live эксперты постарались определить основные проблемы, которые возникают при построении собственного центра мониторинга и реагирования на киберинциденты, а также обсудили тенденции и основные классы применяемых продуктов.

- Введение

- С чего начать построение собственного SOC?

- Как определить зону покрытия SOC?

- Технологии и продукты SOC

- Новинки в мире технологий безопасности

- Где взять детектирующую логику для внутреннего SOC?

- Измерение и повышение эффективности SOC

- Прогнозы экспертов

- Выводы

Введение

В условиях стремительной цифровизации и роста киберугроз центр мониторинга и реагирования становится критически важным элементом защиты организаций. SOC — это централизованная система, где технологии, процессы и специалисты сосредоточены на том, чтобы обеспечить непрерывный мониторинг, обнаружение инцидентов информационной безопасности и реагирование на них.

Эффективность защиты напрямую зависит от используемых инструментов, которые должны справляться с возрастающими объёмами данных, сложностью атак и необходимостью мгновенно принимать решения.

Тема SOC поднимается в эфирах AM Live не впервые, поэтому эксперты в самом начале договорились обсудить строительство внутреннего SOC (in-house). Другие варианты, например аутсорсинг, останутся на этот раз за скобками.

Рисунок 1. Эксперты эфира AM Live

Участники эфира:

- Роман Трушкин, эксперт, RED Security.

- Николай Казанцев, генеральный директор (CEO), SECURITM.

- Станислав Грибанов, руководитель продукта «Гарда NDR».

- Сергей Солдатов, руководитель центра мониторинга кибербезопасности, «Лаборатория Касперского».

- Дмитрий Черников, бизнес-руководитель департамента детектирования и предотвращения угроз, F6.

- Николай Гончаров, директор департамента мониторинга кибербезопасности, Security Vision.

- Даниил Белицкий, ведущий аналитик SOC, SolidLab.

Ведущий эфира — Екатерина Сюртукова, независимый эксперт.

С чего начать построение собственного SOC?

Строительство SOC сопровождается большими вложениями. Чтобы не просадить бюджет компании, нужно определить приоритеты в плане защиты и основные угрозы, от которых предполагается защищаться с помощью SOC. Далее выстраивается план работы SOC: какие средства защиты внедрить, какой элемент настроить первым, какие и откуда собирать события. Потом нужно определить состав рабочей группы, которая займётся развёртыванием и поддержанием работы SOC, оформить её обязанности документально. Можно добавить плейбуки, но это необязательный шаг на старте. Такую дорожную карту предлагает Николай Казанцев.

Николай Казанцев, генеральный директор (CEO) SECURITM

Сергей Солдатов считает, что при строительстве SOC собственными силами первый этап — это определение охвата, функционально-географической этапности и типовых площадок. После этого становится понятно, какими компетенциями должна обладать команда. Эксперт добавил, что не нужно планировать первый этап дольше, чем на полгода. По его опыту выстраивание системы занимает как минимум год.

Построение SOC — это постоянное развитие и долгий процесс. За полгода можно выстроить базовые процессы, полноценный центр мониторинга создаётся в течение трёх лет, — так оценил сроки Даниил Белицкий.

Николай Гончаров подчеркнул, что всё зависит от компании и её потребностей, скоупа и событий, которые планируется мониторить, бизнес-рисков. Выбор одного продукта может занимать до года. Средний срок, на который стоит ориентироваться, — 1,5–2,0 года. На сроки внедрения влияет зрелость самой организации: должны быть выстроены процессы работы ИТ, взаимодействие между подразделениями, описана бизнес-логика.

Николай Гончаров, директор департамента мониторинга кибербезопасности, Security Vision

Первый опрос среди зрителей AM Live показал, на какой стадии создания SOC они находятся: изучение темы создания SOC — 38 %, эксплуатация — 34 %, планирование — 14 %, внедрение — 8 %, проектирование — 6 %.

Рисунок 2. На какой стадии создания SOC вы находитесь?

Как определить зону покрытия SOC?

Дмитрий Черников советует сначала сконцентрироваться на том, что сейчас актуально для компании, учитывать прежде всего угрозы. Можно узнать у коллег, как атакуют компании из этой отрасли, изучить отчёты, доступные в интернете. Далее необходимо обратить внимание на периметр и проанализировать уязвимости, выявленные за последний год. И наконец, стоит проверить подрядчиков, с которыми работает компания.

Дмитрий Черников, бизнес-руководитель департамента детектирования и предотвращения угроз, F6

По мнению Романа Трушкина, строить SOC целесообразно только очень крупным компаниям, у которых есть ресурсы, чтобы позволить себе команду специалистов. Владельцы ИТ-инфраструктуры должны понимать, как она работает и какое состояние для неё нормальное, на это указал Станислав Грибанов.

Сергей Солдатов считает, что выстраивать систему защиты нужно в следующем порядке: периметр, инфраструктура, критичные бизнес-системы. Построение SOC можно рассматривать как бизнес-функцию, у которой есть определённые задачи. Есть компании, в которых функцию SOC выполняет ИТ-отдел. В какой-то момент сотрудники ИТ перестанут справляться со своими обязанностями и компания будет вынуждена нанимать людей специально для SOC.

Сергей Солдатов, руководитель центра мониторинга кибербезопасности, «Лаборатория Касперского»

Технологии и продукты SOC

Эксперты обсудили минимальную базу для построения SOC. Роман Трушкин уверен, что система управления информацией и событиями (SIEM) — это ядро SOC. Также нужна платформа реагирования на инциденты (Incident Response Platform, IRP). На такой основе можно дальше выстраивать систему.

Станислав Грибанов рассказал о способе построения системы безопасности в соответствии с подходом компании Gartner. Два ядра, на которых строится SOC на Западе, — это EDR и NDR. В сочетании с SIEM и поведенческой аналитикой (UEBA) такой набор делает SOC более эффективным.

Сергей Солдатов считает, что основа построения SOC — это SIEM, тикетинг и база знаний.

Какие дополнительные расширенные технологии нужны после внедрения базовых?

По мнению Даниила Белицкого, после построения основы можно добавить ханипоты, UEBA. Часто по разным причинам не получается быстро внедрить SIEM, поэтому нужны другие средства, которые позволяют реагировать на события, например SOAR с выстроенными логикой и правилами.

Даниил Белицкий, ведущий аналитик SOC, SolidLab

Николай Гончаров добавил, что до внедрения SIEM требуется где-то хранить логи, поэтому нужен продукт класса Log Management. В качестве дополнительных элементов SOC можно использовать Breach and Attack Simulation, системы мониторинга.

Говоря о хранении и обработке логов, Роман Трушкин привёл интересный пример из практики: у заказчика эксперт видел подобие SIEM, реализованное на базе Excel.

Ведущая Екатерина Сюртукова провела блиц-опрос спикеров: какое средство защиты достаточно внедрить, если нет бюджета и специалистов?

Дмитрий Черников:

«XDR, который обязательно включает EDR и системы, генерирующие определённый набор телеметрии».

Роман Трушкин:

«Многофакторная аутентификация на всё принудительно».

Станислав Грибанов:

«База знаний, Asset Management и описание работы инфраструктуры. Встроенный простой антивирус».

Сергей Солдатов:

«Современный EDR со встроенным сетевым IDS — это база».

Николай Казанцев:

«Если есть минимальная база, то следующим этапом должен быть SIEM, который собирает данные не только со средств защиты, но и со всей инфраструктуры».

Николай Гончаров:

«SOAR, NG SOAR, который объединяет несколько классов продуктов (Asset Management, работу с инцидентами), что позволяет выстроить процессную часть, работать с событиями».

Даниил Белицкий:

«Платформа по управлению уязвимостями (VM). Это средство позволяет экономить время аналитиков. Можно просканировать систему и выявить слабые места».

Новинки в мире технологий безопасности

XDR — новый класс решений, который сейчас активно развивается. По словам Станислава Грибанова, его очень активно используют западные вендоры для SOC на базе своих продуктов. Сейчас XDR — это три среды: сети, конечные точки и виртуализация. Для них задействуют специализированные средства защиты. Главное отличие XDR от классического SOC на базе SIEM — это работа преимущественно с телеметрией. В перспективе 5–6 лет российские SOC ждут большие технологические изменения, предстоит работать с телеметрией средств защиты.

Кроме того, активно внедряется ИИ и машинное обучение (ML). Самый простой вариант использования — автоматические расследования, когда при обработке инцидента действия аналитика автоматизированы. Это различные запросы обогащения данных и автоматическая сборка последовательности событий с оценкой рисков и цепочки угроз (Kill Chain).

Станислав Грибанов, руководитель продукта «Гарда NDR»

Даниил Белицкий рассказал, что ML сейчас частично используется в некоторых решениях, например для антифрода. ИИ можно применять для облегчения работы сотрудников первой и второй линий, написания корреляционных правил. Это мощный помощник, который экономит время на поиске информации, формировании рекомендаций, написании базовых правил и других подобных задачах.

По словам Николая Гончарова, нужно воспринимать ИИ не как замену людей, а как помощника или подчинённого, который берёт на себя рутинные обязанности. Для работы с ним нужны эксперты. Если у сотрудника нет должных компетенций, инструмент бесполезен.

Сергей Солдатов подчеркнул, что системы BAS (Breach and Attack Simulation) становятся более умными и автоматизированными, они могут заменить пентесты.

Второй опрос в прямом эфире AM Live показал, как зрители относятся к использованию ML/AI в SOC. Планирует задействовать его 21 % ответивших, оставляют эту работу вендорам — 19 %, уже используют — 14 %. Затруднились ответить большинство респондентов — 37 %.

Рисунок 3. Как вы относитесь к использованию ML/AI в SOC?

Где взять детектирующую логику для внутреннего SOC?

Самый простой подход для корпоративного сегмента — взять коробочный вариант или подписаться на потоки данных киберразведки (Threat Intelligence). На это указал Сергей Солдатов. Также важно анализировать прошлые инциденты, извлекать из них знания и формировать правила корреляции. Результаты проведённых пентестов и проверок по методу Red Teaming полезно разбирать по техникам и тактикам, создавать правила в своих системах. Даниил Белицкий добавил, что нужно выстраивать логику, опираясь на собственный опыт и открытые источники.

Роман Трушкин рассказал о то, что для настройки детектирующей логики обычно достаточно двух недель. Многие сервис-провайдеры SOC продают свои правила корреляции и могут даже обучить клиентов, как с ними работать. Чтобы развить готовый, зрелый SOC, нужно найти хороших специалистов или повысить свои компетенции с помощью тренировок в смешанном формате (Purple Teaming).

Роман Трушкин, эксперт, RED Security

Измерение и повышение эффективности SOC

Для измерения эффективности подходят типовые метрики: работа аналитика (ошибки, пропуск инцидентов и прочее, в том числе в сравнении с другими аналитиками), скорость реагирования (время обнаружения и локализации). На это указал Сергей Солдатов.

Николай Казанцев считает, что потребуются метрики по покрытию инфраструктуры, средствам защиты. Важно правильно использовать все метрики и постоянно пересматривать их целесообразность: со временем та или иная метрика становится не нужна. Такое уточнение сделал Николай Гончаров. Даниил Белицкий считает, что нужно различать, на что ориентирован SOC — только на обнаружение или и на реагирование тоже, от этого зависит, какие метрики стоит использовать.

Екатерина Сюртукова поинтересовалась, как компания, которая строит свой SOC, может определить, какие метрики ей нужны. Предлагаемые варианты: смотреть, что важно для топ-менеджмента, или выбирать консалтинг.

Екатерина Сюртукова, независимый эксперт

Станислав Грибанов напомнил, что все метрики есть в открытом доступе. Для крупной компании они должны быть утверждены приказом или нормативным актом, за это отвечает руководитель SOC.

Эксперты сошлись во мнении, что лучше начать с консалтинга. По мере повышения экспертизы целесообразно модифицировать процесс и учиться понимать, какие метрики полезны, а какие — неэффективны.

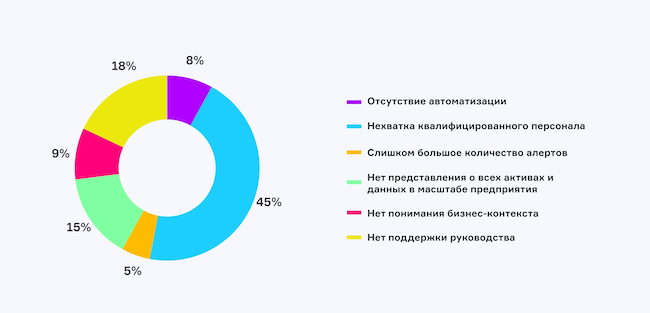

В рамках третьего опроса зрители ответили, что мешает их SOC быть более эффективным. Самые популярные варианты: нехватка квалифицированного персонала — 45 %, нет поддержки руководства — 18 %, нет представления обо всех активах и данных — 15 %.

Рисунок 4. Что мешает вашему SOC быть более эффективным?

Прогнозы экспертов

Дмитрий Черников:

«Каждый из подходов, базирующихся на использовании SIEM, SOAR или XDR, имеет свои плюсы и минусы. Компаниям, которые сейчас планируют строить SOC, стоит рассмотреть разные варианты и понять, в какую сторону двигаться в первую очередь».

Роман Трушкин:

«Компании, которым нужен SOC, обязательно построят его несмотря на высокую стоимость и другие факторы».

Станислав Грибанов:

«Будут развиваться технологии ML и AI, способные автоматизировать процессы и увеличить скорость работы. Изменится подход в построении SOC или нет — зависит от того, насколько эффективно будет применяться XDR».

Сергей Солдатов:

«Любая система требует поэтапного подхода. Нужно начинать с малого и постепенно развиваться, подключая новые элементы».

Николай Казанцев:

«Построение SOC — долгий, дорогой и трудоёмкий процесс. Не у всех компаний есть соответствующие ресурсы. Но это не значит, что не нужно заниматься управлением инцидентами. Можно построить свой “мини-SOC”, начав с антивируса и межсетевого экрана, выстроив систему инцидент-менеджмента».

Николай Гончаров:

«Многие компании сейчас начинают проявлять интерес к SOC и погружаться в эту тему. Новые технологии будут активно внедряться, детектирующая логика будет смещаться с тяжёлых инструментов, таких как SIEM, в сторону мониторинга на самом средстве защиты, эндпоинте. Это позволит качественнее выявлять инциденты и снижать нагрузку на всю систему сбора и передачи логов. Также важно формирование учебных программ в вузах с участием ИТ-компаний».

Даниил Белицкий:

«Рано или поздно все придут к решениям с AI, это охватит весь мир. Будут появляться новые продукты, о которых мы сейчас даже не знаем».

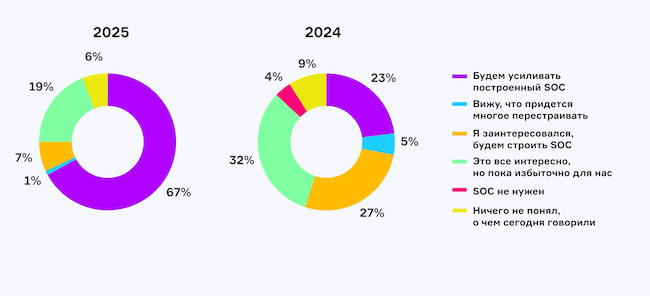

Последний опрос показал, как изменилось мнение зрителей после эфира. Будут усиливать существующий SOC 67 % респондентов, 19 % считают эту систему избыточной для своей компании, 7 % заинтересовались и намерены создать свой SOC.

Рисунок 5. Каково ваше мнение относительно строительства корпоративного SOC?

Выводы

Современный Security Operations Center — это не просто набор технологий, а сложная экосистема, где инструменты, процессы и экспертиза объединены для противодействия киберугрозам. Внедрение SIEM, SOAR, EDR позволяет организациям перейти от реактивной к проактивной модели безопасности, сокращает время обнаружения и нейтрализации атак. Однако эффективность SOC зависит не только от качества используемых продуктов, но и от их грамотной интеграции, адаптации к специфике бизнеса и постоянного развития в соответствии с меняющимися угрозами.

В условиях, когда кибератаки становятся всё более изощрёнными, успех SOC определяется синергией трёх элементов: инновационных технологий, отлаженных процессов и непрерывного развития навыков команды. Инвестируя в эти направления, организации не только укрепляют свою защиту, но и превращают SOC в стратегический актив, способный обеспечить устойчивость бизнеса в цифровую эпоху.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!