Сертификат AM Test Lab

Номер сертификата: 494

Дата выдачи: 04.12.2024

Срок действия: 04.12.2029

- Введение

- Функциональные возможности Ideco NGFW

- 2.1. Основные возможности

- 2.2. Востребованные бизнесом функции NGFW в 2024 году

- 2.2.1. Виртуальные контексты VCE

- 2.2.2. Концепция ZTNA

- 2.2.3. GRE-туннели

- 2.2.4. Модуль DNS Security

- 2.2.5. Авторизация RADIUS

- Новые возможности Ideco NGFW 18

- Системные требования Ideco NGFW

- Программно-аппаратные комплексы Ideco NGFW

- Лицензирование

- Сценарии использования Ideco NGFW

- Выводы

Введение

В эру цифровизации, бурного распространения и доступности интернета к Сети подключается всё больше мобильных устройств и IoT-гаджетов, запускаются «умные города», формирующие сложнейшие многоуровневые сетевые топологии.

Комплекс мер по защите периметра корпоративной сети является одним из базовых элементов архитектуры безопасности любой современной компании.

Для выполнения требований по защите сети специалисты применяют как программные, так и программно-аппаратные средства:

- IPS / IDS (Intrusion Prevention / Detection System, система предотвращения / обнаружения вторжений);

- UTM (Unified Threat Management, универсальный шлюз сетевой безопасности);

- NTA / NDR (Network Traffic Analysis / Network Detection and Response, средство анализа сетевого трафика / средство обнаружения сетевых угроз и реагирования на них);

- NGFW (Next Generation Firewall, межсетевой экран нового поколения).

Преследуя те или иные задачи, специалисты могут по-разному сочетать устройства для защиты внутреннего и внешнего периметров. На текущем этапе эволюции аппаратных и сетевых технологий оптимальным СЗИ для корпоративного сегмента можно назвать NGFW.

Рисунок 1. Возможности NGFW на примере Ideco NGFW

Современные межсетевые экраны нового поколения включают в себя мощный набор необходимых бизнесу функций, обеспечивают производительность и стабильность работы в условиях высокой нагрузки на корпоративную сеть.

На встречах в рамках телепроекта AM Live мы неоднократно обсуждали с экспертами самые актуальные аспекты безопасности корпоративных сетей: защиту дистанционного доступа, VPN-решения и криптошлюзы для бизнеса, отдельно рассматривали требования к NGFW в 2024 году, а в сентябрьском эфире поднимали тему выбора межсетевых экранов.

Также на нашем портале опубликованы полезные аналитические материалы: обзор сертифицированных ФСТЭК России МЭ и варианты выбора отечественного NGFW.

Российская компания «Айдеко» (с 2005 года разрабатывает популярные средства сетевой защиты) представила новую версию флагманского продукта — Ideco NGFW 18. Продуктам «Айдеко» доверяют более 5000 компаний, некоторые кейсы заказчиков опубликованы на официальном сайте вендора.

Рисунок 2. Внешний вид ПАК Ideco NGFW LX+ для малого и среднего бизнеса

В конце 2023 года мы уже проводили подробный обзор Ideco NGFW (UTM) 15, поэтому сделаем акцент на новых возможностях, которые инженеры Ideco внедряли в течение года, а также отметим наиболее востребованные бизнесом функции NGFW в 2024 году.

Увидеть работу Ideco NGFW на практике нам поможет демостенд, где мы осуществим ряд действий в веб-консоли администратора на базе популярного кейса.

Функциональные возможности Ideco NGFW

Начнём с основных функций, которые были доступны до релиза Ideco NGFW 18.

Основные возможности

Базовые функциональные возможности Ideco NGFW:

- Глубокая инспекция пакетов (Deep Packet Inspection, DPI), файрвол веб-приложений (Web Application Firewall, WAF) и почтовый узел пересылки (релей).

- VPN-протоколы IKEv2/IPsec, L2TP/IPsec, WireGuard, PPTP, SSTP, VPN site-to-site и client-to-site с двухфакторной аутентификацией.

- Поддержка гипервизоров VMware, Microsoft Hyper-V, VirtualBox, KVM, Citrix XenServer.

- Интеграция с Zabbix, DLP-системами (по протоколу ICAP), системами управления информацией и событиями (Security Information and Event Management, SIEM).

- Фильтрация на уровне L7 сетевой модели OSI.

- 145 категорий сайтов для контентной фильтрации (более 500 млн URL в обновляемой базе).

- Отчёты по событиям и пользовательскому трафику.

- Взаимодействие с различными сервисами аутентификации пользователей: RADIUS, Active Directory, ALD Pro, FreeIPA.

- Антивирусная проверка веб-трафика на базе технологий «Лаборатории Касперского».

Важно отметить, что Ideco NGFW отвечает требованиям регуляторов для защиты объектов КИИ, ГИС, ИСПДн, соответствует указам Президента от 01.05.2022 № 250 и от 30.03.2022 № 166.

Ideco NGFW находится в реестре Минцифры, а также имеет сертификацию ФСТЭК России и может заменить зарубежные СЗИ таких поставщиков, как Cisco, Palo Alto, Fortinet, GFI Kerio и другие.

Востребованные бизнесом функции NGFW в 2024 году

NGFW становятся всё более востребованными, особенно в контексте некоторых функциональных возможностей.

Виртуальные контексты VCE

Технология виртуальных контекстов (Virtual Context Engine, VCE) позволяет создавать виртуальные серверы на одном корневом NGFW без необходимости устанавливать и настраивать для этого отдельные физические серверы. Как следствие, появляется возможность быстро сегментировать одну локальную сеть на несколько независимых подсетей, а также задавать для каждой из них индивидуальные политики безопасности и разграничивать доступ, независимо управляя дочерними VCE.

Концепция ZTNA

В Ideco NGFW вендор реализовал концепцию сетевого доступа с «нулевым доверием» (Zero Trust Network Access, ZTNA). Перед получением доступа к ресурсам корпоративной сети пользователь проходит проверку на соответствие требованиям политик безопасности. На основе этих проверок формируются разнообразные профили устройств.

Администраторы могут анализировать процессы, службы, записи реестра, обновления, антивирусные программы, межсетевые экраны, операционные системы и принадлежность к домену на подключаемых устройствах.

GRE-туннели

GRE (Generic Routing Encapsulation, общая инкапсуляция маршрутов) — протокол туннелирования сетевых пакетов, разработанный компанией Cisco Systems. GRE-туннель представляет собой соединение типа «точка — точка» с возможностью передавать широковещательный трафик.

Во многих корпоративных сетях России использовались зарубежные межсетевые экраны с поддержкой механизма GRE, но после демарша западных поставщиков появилась необходимость реализовать эту функцию в отечественных продуктах.

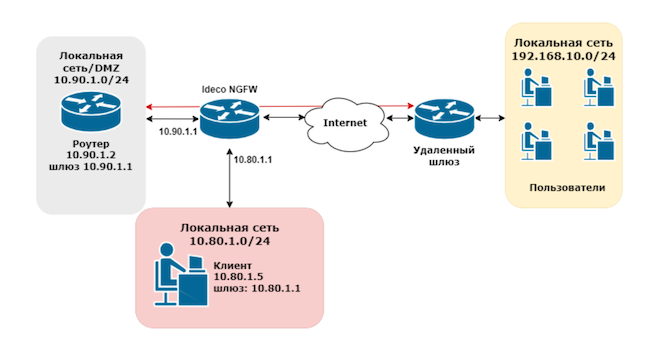

Рисунок 3. Пример топологии небольшой корпоративной сети

К пакетам внутри GRE не применяется шифрование, поэтому инженеры Ideco реализовали более безопасный механизм «GRE через IPsec», что позволило обеспечить зашифрованное соединение между географически удалёнными маршрутизаторами без привязки к сетевому оборудованию.

Модуль DNS Security

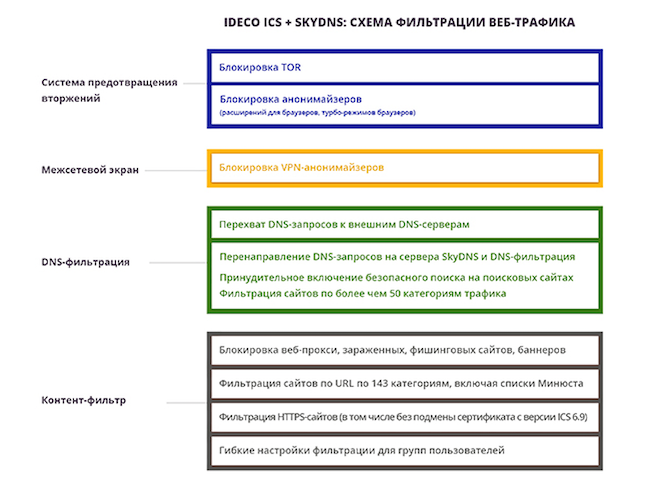

Функция DNS-фильтрации присутствует во всех зарубежных NGFW корпоративного сегмента. Среди российских продуктов этого класса DNS-фильтрацию на данный момент обеспечивает только Ideco NGFW.

Интеграция NGFW и SkyDNS помогает обеспечить защиту от заражённых веб-сайтов и бот-сетей, ограничивает доступ к выявленным серверам для управления бот-сетями — в случае успешной атаки злоумышленники не смогут управлять заражённым устройством. SkyDNS фильтрует интернет-ресурсы по более чем 50 категориям.

Рисунок 4. Схема фильтрации веб-трафика при использовании SkyDNS

Сервис SkyDNS полностью соответствует требованиям «Правил подключения общеобразовательных учреждений к единой системе контент-фильтрации доступа к сети Интернет, реализованной Министерством образования и науки Российской Федерации» и помогает соблюдать закон № 436-ФЗ «О защите детей от информации, причиняющей вред их здоровью и развитию».

Реализация DNS-фильтрации в Ideco NGFW также обеспечивает дополнительный рубеж защиты от обхода NGFW.

Авторизация RADIUS

В ИТ-инфраструктурах больших компаний встречаются самые разнообразные устройства сотрудников. Наиболее удобным протоколом для аутентификации, авторизации и управления доступом в таких средах на текущий момент является RADIUS (Remote Authentication Dial-In User Service, расширенный протокол удалённой аутентификации пользователя).

RADIUS обеспечивает стандартный метод проверки подлинности и предоставляет доступ к сетевым ресурсам. Авторизация через RADIUS также поддерживает применение политик безопасности и мониторинг пользовательской активности, снижая вероятные риски несанкционированного доступа к корпоративным ресурсам.

Среди прочих возможностей Ideco NGFW также отметим:

- Режим кластера с синхронизацией сессии.

- Возможность управления доступом групп пользователей к личному кабинету.

- Экономный режим работы процессора.

- Добавлены формат CEF и выбор TCP / UDP для взаимодействия со внешними сервисами по протоколу Syslog.

- Восстановление конфигурации из бэкапа возможно без перезагрузки сервера.

- В отчёты добавлен журнал работы веб-антивируса.

Вендор принял решение отказаться от поддержки антивируса ClamAV из-за его низкой эффективности.

Переходим к новейшим крупным обновлениям и изменениям в Ideco NGFW версии 18.

Новые возможности Ideco NGFW 18

Вендор отмечает, что в ходе работ над 18-м релизом инженеры выполнили более 1500 как простых, так и самых сложных задач по внедрению и оптимизации функций, что выделяет этот релиз среди предыдущих и делает его наиболее масштабным.

Раскроем ключевые обновления в продукте отдельно, а менее значительные изменения и прочие оптимизации сгруппируем в виде списка.

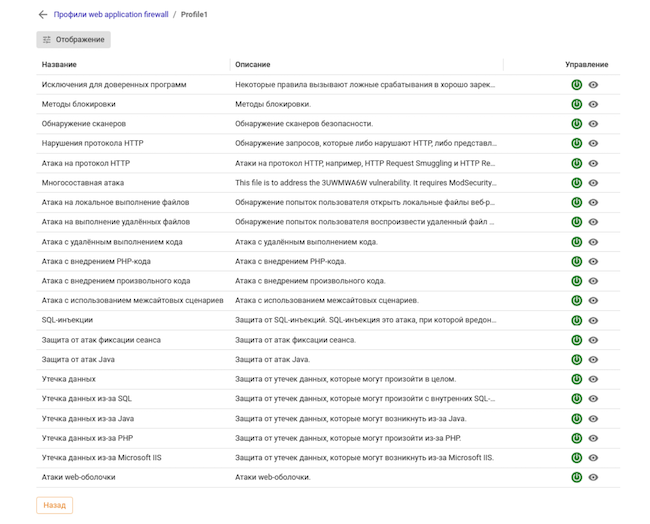

Профили безопасности

Этим термином названы наборы параметров для фильтрации трафика различными модулями. Профили дают администратору возможность выбирать, какой трафик отправится на глубокий анализ, что снижает нагрузку на модули фильтрации, а также настраивать независимые друг от друга политики безопасности.

Профили могут применяться к модулям DPI, IPS и WAF.

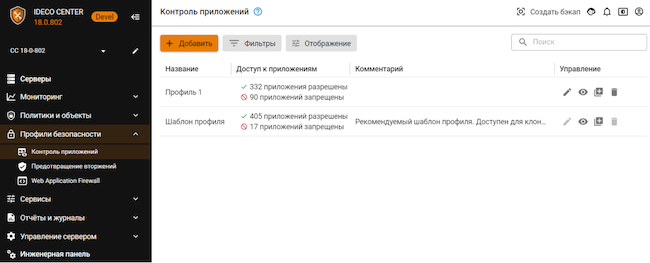

Контроль приложений

Для модуля «Контроль приложений» создаются профили, разрешающие или запрещающие доступ пользователя к заданному администратором набору приложений и протоколов. Выявление протоколов приложений осуществляется посредством механизма DPI.

Рисунок 5. «Профили безопасности» → «Контроль приложений» в Ideco NGFW

Отметим, что в предыдущих версиях FORWARD- и INPUT-трафик сначала проходил через модуль «Контроль приложений», а затем — через файрвол. В версии 18 сделано наоборот: в модуль «Контроль приложений» отправляется трафик, который соответствует только разрешающему правилу файрвола со включённой проверкой через профиль «Контроля приложений». Запрещающие правила файрвола сразу блокируют соответствующий поток данных, и он не проходит дополнительную проверку в модуле «Контроль приложений».

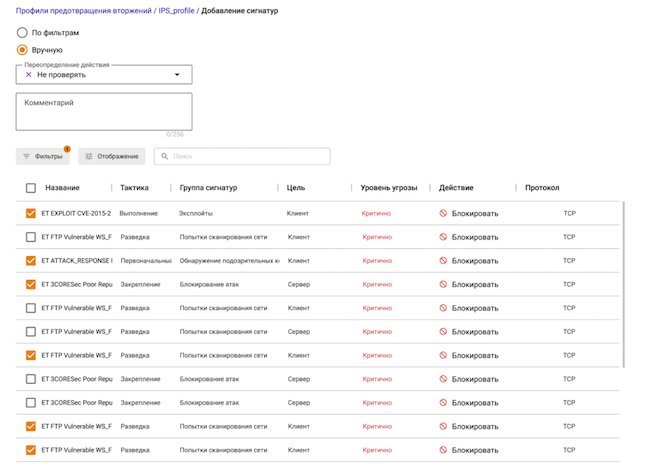

Предотвращение вторжений

Для модуля «Предотвращение вторжений» администратор может создать профили с правилами выбора сигнатур и действиями, которые NGFW будет применять к соответствующему этим сигнатурам трафику.

Рисунок 6. Пример сигнатур для модуля IPS в Ideco NGFW

В предыдущих релизах Ideco NGFW трафик FORWARD и INPUT сначала проходил через модуль IPS, а затем — через файрвол. В 18-й версии IPS обрабатывает только тот трафик, который соответствует разрешающему правилу файрвола со включённой проверкой через «Предотвращение вторжений».

WAF

Корпоративные веб-ресурсы и сервисы представляют особый интерес для злоумышленников. Использование WAF-профилей позволяет задать параметры защиты для опубликованного веб-ресурса.

Рисунок 7. Настройка правил фильтрации для профиля WAF в Ideco NGFW

В каждый профиль WAF можно добавить не более 2000 источников в белых и чёрных списках. Списки позволяют удобно блокировать / разрешать трафик, например, из определённой страны.

Профили безопасности дают возможность гранулированно применять правила файрвола к различным объектам и сегментам сети. Внедрение профилей позволило увеличить производительность Ideco NGFW: скорость обработки трафика увеличилась в четыре раза.

С подробными данными по пропускной способности ПАКов можно ознакомиться на официальном ресурсе вендора.

Device VPN

Вендор оптимизировал реализацию концепции ZTNA с проверкой соответствия требованиям (комплаенса), внедрив поддержку Device VPN.

Device VPN — это режим работы другого продукта, Ideco Client, в котором клиентское устройство авторизовывается в Ideco NGFW без входа пользователя в систему.

Функция Device VPN даёт администратору больше контроля над подключаемыми к корпоративной сети устройствами и позволяет:

- Применять групповые политики.

- Отслеживать активность устройств и управлять устройствами за пределами внутренних сетей.

- Устанавливать на устройства программы и обновления.

- Блокировать / деблокировать устройства и пользователей.

- Получать доступ ко внутренней инфраструктуре.

В частности, Device VPN полезен для защищённого взаимодействия администратора с удалённой рабочей станцией без участия пользователя.

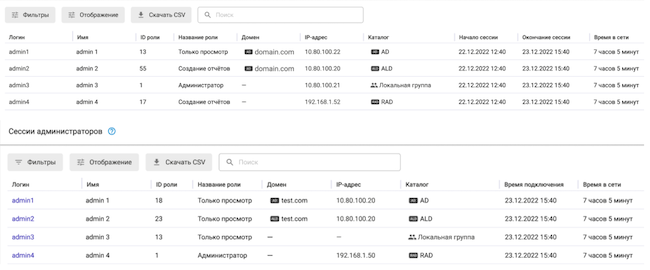

Расширение ролевой модели администрирования

Ролевая модель также была оптимизирована и расширена: в Ideco NGFW теперь возможно создать локальных администраторов или импортировать их из сервисов Active Directory, ALD Pro, RADIUS.

Рисунок 8. Сведения об авторизованных администраторах в Ideco NGFW

Ideco NGFW не только блокирует попытки авторизации с неправильными логином или паролем, но и обнаруживает случаи, когда не удаётся получить информацию об администраторе из контроллера домена.

Если администратор не соответствует ни одному из правил авторизации, то Ideco NGFW считает попытку авторизации неудачной и блокирует доступ в случае превышения лимита на неудачные попытки авторизоваться.

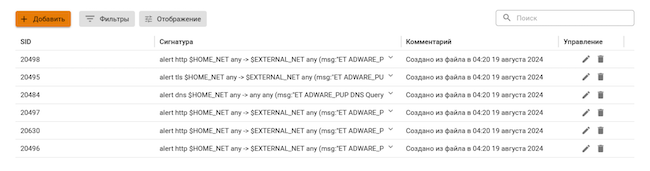

Загрузка пользовательских сигнатур IPS

Как было отмечено выше, в версии Ideco NGFW 18 механизм работы IPS изменился. Появились возможности составлять независимые друг от друга наборы правил IPS и применять их только к необходимому трафику (за счёт реализации «Профилей безопасности»), а также работать с правилами IPS на уровне сигнатур, фильтровать их и просматривать в удобном виде.

Сигнатура представляет собой шаблон, который позволяет идентифицировать определённые виды вредоносного трафика, аномалии в протоколах или известные атаки.

Добавленные пользователем валидные сигнатуры отображаются в таблице «Группы сигнатур» в соответствующем разделе.

Рисунок 9. Пример добавленных пользовательских сигнатур в Ideco NGFW

Добавленные сигнатуры можно далее использовать при создании профилей «Предотвращения вторжений».

Прочие возможности и оптимизации

Среди новых возможностей и сетевых функций можно выделить зеркалирование портов SPAN, Loopback-интерфейс, расширенные функции механизма VCE и инструмент проверки прохождения трафика через МЭ.

Также были расширены возможности функций безопасности:

- Улучшена устойчивость веб-интерфейса и SSH к DoS-атакам.

- Реализована предварительная фильтрация в файрволе с возможностью проверки TCP-флагов (SYN, ACK, FIN, RST, URG, PSH) и размера пакетов.

- Добавлен морфологический анализ в контент-фильтре.

- В файрволе теперь возможно указать порт источника.

- Реализована фильтрация по HTTP-методам (GET, POST, PUT, DELETE, HEAD, OPTIONS, PATCH, TRACE, CONNECT) и MIME-типам.

- Произведена интеграция с песочницей.

Также выполнено обновление базовых системных пакетов и ядра Linux до версии 6.8.

Переходим к системным требованиям.

Системные требования Ideco NGFW

Выбор оптимальной аппаратной конфигурации сервера напрямую зависит от нагрузки, возлагаемой на Ideco NGFW, поэтому необходимо учитывать следующие факторы:

- Нагрузку на модуль IPS. При высокоскоростном подключении IPS требует высокой производительности процессора — рекомендуется применение как минимум четырёх ядер с частотой 3 ГГц и выше — и не менее 16 ГБ ОЗУ.

- Число авторизованных в NGFW пользователей в один момент времени.

- Применение прочих модулей NGFW: контентной фильтрации, файрвола, прокси, антивирусной проверки трафика, антиспама и др.

Приведём минимальные системные требования для организации с контингентом до 50 сотрудников и с небольшой нагрузкой на различные службы Ideco NGFW.

Таблица 1. Минимальные аппаратные и системные требования Ideco NGFW

Компонент | Требования |

ЦП | Intel i3 / i5 / i7 / i9 / Xeon с поддержкой SSE 4.2 |

ОЗУ | 16 ГБ |

Диск | SSD от 150 ГБ с поддержкой интерфейса SATA / SAS / mSATA / NVMe. При запущенном почтовом сервере необходим дополнительный SSD |

Сеть | Два сетевых интерфейса 100 / 1000 Мбит/с на чипах Intel. Поддерживаются также Realtek, D-Link и другие |

Гипервизор | VMware, VirtualBox, Citrix XenServer, KVM или Microsoft Hyper-V второго поколения |

Вендор также отмечает дополнительные обязательные условия для развёртывания Ideco NGFW:

- Поддержка UEFI.

- Применение фиксированного (не динамического) размера хранилища и оперативной памяти для виртуальных машин.

- Загрузочный режим «Legacy» (или «Compatibility Support Module») должен быть отключён.

- Опция Secure Boot в UEFI также должна быть деактивирована.

Кроме того, необходимо учесть, что для хранения статистики веб-отчётности за один год для 1000 пользователей требуется дополнительно примерно 10–15 ГБ пространства на жёстком диске.

Программно-аппаратные комплексы Ideco NGFW

Ideco NGFW имеет широкую линейку программно-аппаратных комплексов, что позволяет компании любого размера (от 50 сотрудников) выбрать устройство оптимальной производительности.

Подробнее ознакомиться с характеристиками производительности и особенностями ПАКов можно на официальном сайте вендора.

Сертифицированные ПАК не поддерживают технологию IPMI (Intelligent Platform Management Interface, интеллектуальный интерфейс управления платформой) согласно требованиям ФСТЭК России.

Лицензирование

Ideco NGFW лицензируется по максимальному количеству одновременно авторизованных (подключённых к интернету) пользователей из локальной сети клиента либо VPN-пользователей, чей трафик анализируется и управляется шлюзом.

Сравнительная таблица возможностей Ideco NGFW разных редакций представлена в удобном формате на сайте вендора. Срок действия лицензии в редакции «Free» составляет 5 лет, в редакции «Enterprise» — 20 лет.

Лицензирование модуля «Кластеризация»

Произошли изменения в системе лицензирования модуля «Кластеризация»:

- Все лицензии «Enterprise» с действующей подпиской на обновления получат включённый в лицензию кластер до 1 июля 2029 года.

- Стоимость продления этих лицензий не изменится до 1 июля 2025 года, после чего начнёт учитываться включённый модуль кластера. При этом сама лицензия на кластеризацию станет бессрочной.

- При покупке новой лицензии на Ideco NGFW модуль «Кластеризация» необходимо заказывать дополнительно.

- После окончания срока действия лицензии на кластеризацию работа кластера не нарушается.

Все варианты сроков подписки и итоговая цена лицензии обсуждаются и согласовываются с отделом продаж компании.

Рассмотрим работу Ideco NGFW в практическом блоке обзора.

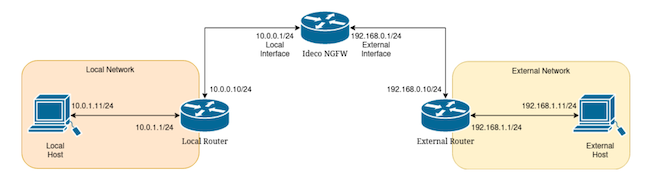

Сценарии использования Ideco NGFW

Допустим, что Ideco NGFW находится внутри сетевого периметра компании и не расположен на границе с интернетом.

В этом случае администратор может:

- Организовать прямой доступ к ресурсам внешних по отношению к Ideco NGFW сетей без использования NAT.

- Разрешить доступ из внешних относительно Ideco NGFW сетей в локальную сеть с прямым обращением к локальным IP-адресам.

Настроим доступ ко внешней сети без преобразования сетевых адресов.

Доступ из внешней сети без NAT

Для настройки доступа на демостенде развернём небольшую сеть.

Рисунок 10. Топология сети для настройки доступа без NAT

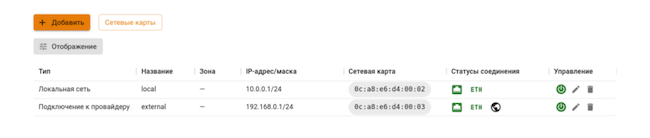

Переходим в раздел «Сервисы» → «Сетевые интерфейсы» и добавляем интерфейсы: внешний — для подключения ко внешней пользовательской сети, внутренний — для доступа в локальную сеть.

Рисунок 11. Сетевые интерфейсы в разделе «Сервисы» в Ideco NGFW

Индикаторы статусов правильно настроенных сетевых интерфейсов подсвечиваются зелёным цветом в соответствующем столбце.

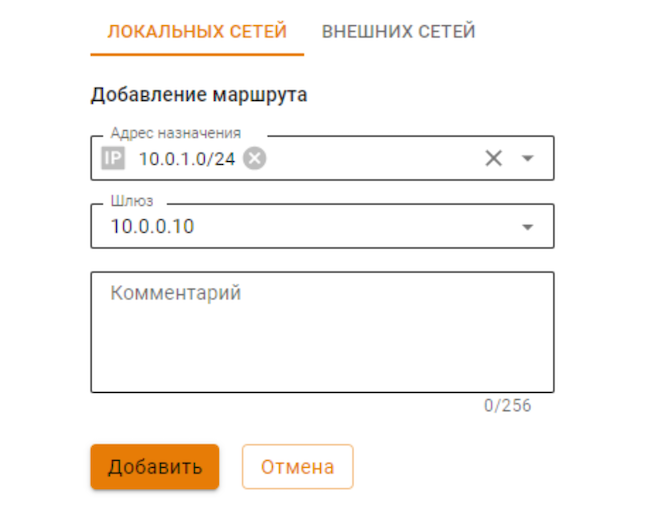

Далее в разделе «Сервисы» → «Маршрутизация» задаём правила доступа к IP-адресам пользователей, которые расположены за маршрутизатором.

Рисунок 12. Правила доступа для локальных сетей в Ideco NGFW

Прописываем IP-адреса локальной сети за маршрутизатором (10.0.1.0/24) и шлюза. На соседней вкладке указываем данные для внешней сети по такому же принципу.

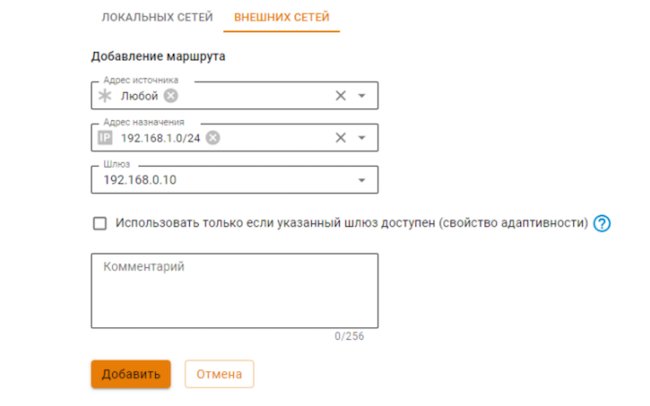

Рисунок 13. Правила доступа для внешних сетей в Ideco NGFW

Поля «Адрес назначения» и «Шлюз» заполняем согласно схеме нашей сети, «Адрес источника» — любой.

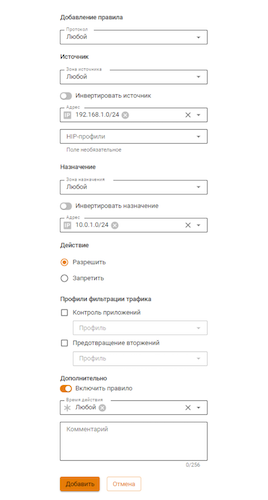

Далее в разделе «Правила трафика» → «Файрвол» → «FORWARD» задаём и активируем правило для доступа хостов из сети 192.168.1.0/24 (внешняя) к объектам в сети 10.0.1.0/24 (локальная).

Рисунок 14. Настройка «Правил трафика» в Ideco NGFW

Здесь же мы можем применить профили IPS или «Контроля приложений» в случае необходимости более тонкой обработки трафика.

В разделе «Правила трафика» → «Файрвол» → «SNAT» деактивируем опцию «Автоматический SNAT локальных сетей».

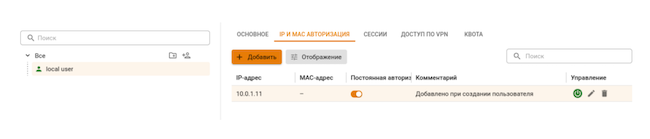

Завершаем настройку в разделе «Пользователи» → «Учётные записи», где включаем опцию «Постоянная авторизация» для пользовательских хостов 10.0.1.0/24 (локальная сеть).

Рисунок 15. Настройки в разделе «Пользователи» → «Учётные записи» в Ideco NGFW

Важно отметить, что устройства локальной сети должны быть авторизованы в NGFW. В нашем примере правила фильтрации трафика в Ideco NGFW применяются только к входящему трафику из внешней сети, направленному в локальную сеть.

Выводы

Высокопроизводительный программный и программно-аппаратный комплекс Ideco NGFW 18 от российской компании «Айдеко» отвечает всем современным требованиям для построения защищённой сетевой инфраструктуры любой топологии и пропускной способности.

В Ideco NGFW реализован актуальный и востребованный набор различных функциональных возможностей: межсетевое экранирование, контентная фильтрация, прокси-сервер, VPN-доступ и VPN-портал, модуль DPI, система предотвращения вторжений, WAF, антивирусная проверка трафика, технология виртуальных контекстов (VCE), концепция ZTNA, а также узкопрофильные функции. Всё это позволяет специалистам решать самые сложные задачи и производить гранулированные настройки на стыке ИБ (безопасность сети) и ИТ (сетевая архитектура компании).

Удобная интеграция в сетевую инфраструктуру и предустановленные правила модулей глубокого анализа трафика обеспечивают базовую защиту сети на этапе внедрения.

Ideco NGFW является полностью российской разработкой, находится в реестре сертифицированного ПО, отвечает требованиям по защите ИСПДн, КИИ и ГИС, а также имеет сертификат ФСТЭК России.

Широкая линейка сертифицированных ПАК Ideco NGFW и гибкое лицензирование позволяют заказчикам подобрать оптимальную производительность и перечень функций для предприятия любого размера (от 50 до 10 000 сотрудников).

Продукт будет интересен крупным корпорациям с географически распределёнными филиалами, активно растущим компаниям, а также промышленным предприятиям всех отраслей, медицинским, учебным, государственным учреждениям и ведомствам.

Достоинства:

- Высокая производительность.

- Взаимодействие с Active Directory, Samba DC и ALD Pro, а также системами SIEM и DLP.

- Сертифицирован ФСТЭК России.

- Быстрое и удобное развёртывание в любой ИТ-инфраструктуре.

- Оперативное внедрение новых функций и удобное безопасное обновление системы до последней версии.

- Модуль DNS-фильтрации (SkyDNS).

- Механизмы кластеризации и отказоустойчивости с синхронизацией сессий.

- Богатая отчётность о различных событиях (трафик, пользователи, безопасность, нагрузка и другое).

- Технология виртуальных контекстов.

- VPN-сервер и NAC-клиент с поддержкой ZTNA.

Недостатки:

- Нет возможности проверить наличие или отсутствие файла на конечном устройстве пользователя при подключении через Ideco Client.

- Нет поддержки кластера типа «актив — актив».

- Нет централизованного управления пользователями системы.