Функция мониторинга и реагирования в области информационной безопасности всё чаще передаётся на аутсорсинг — полностью или частично. Эксперты в студии AM Live обсудили преимущества коммерческого и гибридного SOC, распределение зон ответственности между провайдером и заказчиком, форматы услуг и риски.

- Введение

- Что такое гибридный центр мониторинга и реагирования на ИБ-инциденты?

- Влияет ли использование коммерческих SOC на выполнение требований регулятора?

- Распределение ответственности между провайдером SOC и заказчиком

- Блиц: как оценить эффективность коммерческого SOC?

- SLA: что прописать в сервисном контракте?

- Какие риски возникают при привлечении коммерческого SOC?

- Прогнозы экспертов: как будет меняться рынок SOC?

- Выводы

Введение

Современные киберугрозы требуют от компаний надёжной системы мониторинга и реагирования на инциденты. Security Operations Center (SOC) — это ключевой элемент защиты, который обеспечивает круглосуточный контроль безопасности. Однако перед многими организациями встаёт вопрос: выбрать коммерческий (аутсорсинговый) SOC, развернуть внутренний (инхаус) или остановиться на гибридной модели? Эксперты рассмотрели плюсы и минусы каждого подхода и ключевые критерии выбора, чтобы помочь заказчикам определить, какое решение лучше подойдет для их бизнеса.

Рисунок 1. Эксперты в студии AM Live

Участники эфира, справа налево:

- Евгений Грязнов, менеджер продуктов безопасности, Yandex Cloud.

- Сергей Солдатов, руководитель центра мониторинга кибербезопасности, «Лаборатория Касперского».

- Марсель Айсин, руководитель BI.ZONE SOC Consulting, BI.ZONE.

- Ильназ Гатауллин, технический руководитель RED Security SOC.

- Константин Мушовец, директор USSC-SOC, УЦСБ.

- Евгения Хамракулова, руководитель направления SOC, ГК «Солар».

- Денис Иванов, руководитель по развитию центра мониторинга информационной безопасности, «Бастион».

Ведущий и модератор эфира — Екатерина Сюртукова, независимый эксперт.

Что такое гибридный центр мониторинга и реагирования на ИБ-инциденты?

Константин Мушовец объяснил, что формат инхаус-SOC — это когда инструменты и команда находятся внутри компании. На их базе строится весь мониторинг, вся ответственность за процессы управления ИБ возлагается на заказчика. Аутсорсинговый SOC — это когда заказчик обращается к провайдеру или интегратору за выстраиванием процесса управления инцидентами. Внешняя компания делает это на базе своих инструментов, экспертизы и команды.

В этом случае заказчик только предоставляет поток событий, которые исполнитель превращает в алерты и рекомендации, управляя процессом. Есть промежуточный вариант — гибридный, в котором важно разграничение ответственности между заказчиком и исполнителем. Есть разные формы его реализации. В классическом варианте ядро центра мониторинга (SIEM-система) принадлежит заказчику, а провайдер или интегратор с экспертизой им управляет.

Константин Мушовец, директор USSC-SOC, УЦСБ

Марсель Айсин добавил, что в гибридной модели технологии находятся на стороне заказчика, а в облачной — на стороне коммерческого SOC, при этом есть много вариаций. С точки зрения операционной деятельности может быть разделение функций (кто чем занимается).

Какой вариант сейчас более востребован? Евгения Хамракулова объяснила, что это зависит от масштаба бизнеса. Крупные корпорации переходят от использования облачного SOC к собственному, некоторые даже имеют стратегию построения инхаус-SOC. В этом случае внешний SOC служит промежуточным этапом. В B2B-сегменте наблюдается больший спрос на облачные варианты SOC в соотношении 80 на 20%. У энтерпрайза ситуация обратная.

Евгения Хамракулова, руководитель направления SOC ГК «Солар»

Сергей Солдатов говорит, что полный аутсорсинг возможен только с помощью облаков. Как понять, внешний вариант нужен или внутренний? Это зависит от специфики компании, её бизнес-процессов и систем. Если всё стандартно, можно отдать в аутсорсинг, если уникально — придётся делать самому. Также важно учитывать критическую важность данных.

Денис Иванов добавил, что в сегменте B2G есть постоянный спрос на построение гибридных моделей SOC, госструктуры редко используют облака. Ильназ Гатауллин считает, что на текущий момент преобладают облачные SOC, при этом активно возрастает спрос на гибридную модель.

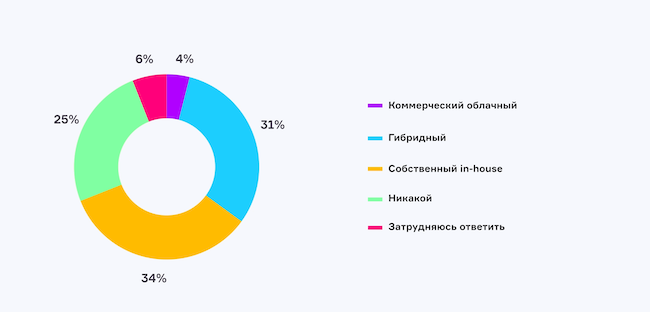

Первый опрос показал, какой вариант SOC используют зрители AM Live: собственный in-house — 34%, гибридный — 31%, коммерческий облачный — 4%, никакой — 25%.

Рисунок 2. Какой вариант SOC вы используете?

Влияет ли использование коммерческих SOC на выполнение требований регулятора?

Константин Мушовец указывает на ответственность, которая всегда будет на владельце критической инфраструктуры. Регулятор выставляет требования по времени выявления инцидента и по реагированию на него. Как это будет реализовано, решает сам владелец информационных систем. Есть коммерческие центры ГосСОПКА, с которыми регулятор общается и на которые возложена функция аккумулировать сведения об инцидентах в зоне ответственности компаний, обеспечивая регулярный и понятный канал предоставления информации. Денис Иванов уверен, что заказчикам нужно самим общаться с регулятором и понимать, как с ним взаимодействовать.

От чего зависит стоимость коммерческого SOC?

Сергей Солдатов уверен, что внутренний SOC всегда дороже. Нужно поддерживать команду, набирать и учить людей, масштабировать технические средства. Евгений Грязнов добавил, что в инхаус-SOC есть риск, что команду уведёт конкурент и людей потребуется набирать снова, а эта задача быстро не решается.

Евгений Грязнов, менеджер продуктов безопасности, Yandex Cloud

Евгения Хамракулова объяснила, что в расчете на три года облачная модель SOC получается дешевле за счёт того, что SOC от MSS-провайдера обеспечивает вычислительные мощности, технологии. Это более масштабируемая модель. Если рассматривать перспективу более трёх лет, то инхаус-SOC может быть выгоднее.

Марсель Айсин считает, что внутренний SOC дороже. Компания должна понимать, готова ли она инвестировать в него и видит ли в этом необходимость. Константин Мушовец добавил, что инхаус-SOC становится ещё дороже, если его реализовать на «бесплатном» опенсорсе.

Сроки старта мониторинга

Денис Иванов предупредил, что построение инхаус-SOC — это очень долгий процесс, стратегическая задача на несколько лет. Нужно сначала использовать облако или гибрид, а построение собственного SOC вести постепенно, с проверенным партнёром и при этом не надеяться на быстрый результат.

Денис Иванов, руководитель по развитию центра мониторинга информационной безопасности, «Бастион»

Константин Мушовец объяснил, что на сроки внедрения влияют некоторые исходные параметры: как выстроен процесс управления ИТ-инфраструктурой внутри компании, насколько большая и разнообразная инфраструктура подлежит мониторингу, как выстроена коммуникация между службами ИТ и ИБ.

Компанию со средним уровнем инфраструктуры можно подключить к системе мониторинга аутсорсингового SOC за 1-1,5 месяца. В случае с гибридным SOC сроки больше — 3–4 месяца, так как требуется время на внедрение SIEM, развёртывание системы и настройку технологии на площадке. При дальнейшей эксплуатации переход от одного SOC к другому будет простым и быстрым (до 1 месяца). Все это — при условии, что компания и её процессы находятся на высоком уровне зрелости.

Распределение ответственности между провайдером SOC и заказчиком

Кто отвечает за покрытие инфраструктуры мониторингом и какие есть варианты контроля? Ильназ Гатауллин считает, что это совместная работа с заказчиком. Нужно собрать инвентаризационную информацию, сверить, что уже поступает в системы мониторинга и итеративно подключить дополнительные источники. За разработку плейбуков по реагированию отвечает сервис-провайдер. Могут быть нюансы в рамках инфраструктуры заказчика, особенности бизнес-процессов, всё это нужно кастомизировать.

Ильназ Гатауллин, технический руководитель RED Security SOC

Денис Иванов уверен, что взаимодействие с регулирующим органом должно оставаться на стороне заказчика. Каждый сервис-провайдер может оказывать практически любые услуги по модели аутсорсинга или MSSP, но главная обязанность, которая должна оставаться у заказчика — знания об инфраструктуре и учёт её особенностей. Также на стороне заказчика должно оставаться выстраивание внутренних процессов ИБ.

Как должен быть выстроен процесс реагирования — за что отвечают заказчик и сервис-провайдер? Марсель Айсин считает, что у компании должно быть понимание, какие есть средства реагирования, доступны ли они команде, которая будет заниматься реагированием, есть ли плейбуки. Также необходимо наличие специализированных решений: на конечных машинах — EDR, на инфраструктурных средствах защиты и оборудовании — интеграция с комплексами оркестровки и автоматизации (SOAR). Они нужны, чтобы значительно увеличить скорость реагирования.

Марсель Айсин, руководитель BI.ZONЕ SOC Consulting, BI.ZONЕ

Константин Мушовец добавил, что задача SOC — помочь заказчику разобраться, даже если у него нет управления ИТ-инфраструктурой. Если есть проблема с инвентаризацией, нужно попытаться привести всё в порядок, критическую часть инфраструктуры поставить на мониторинг.

Сергей Солдатов полагает, что нужно смотреть, какие есть потенциальные векторы проникновения, и их начало ставить на мониторинг. Обычно это касается в первую очередь инфраструктуры — она обеспечивает связность всех систем. Злоумышленник скорее всего пройдет через инфраструктурные сервисы, где его можно увидеть.

Во втором опросе зрители AM Live ответили, как по их мнению должна разделяться ответственность между сервис-провайдером и заказчиком коммерческого SOC. Большинство (47%) считают, что мониторинг должен быть на стороне провайдера, а реагирование полностью на стороне заказчика.

Рисунок 3. Как должна разделяться ответственность между сервис-провайдером и заказчиком?

Блиц: как оценить эффективность коммерческого SOC?

Евгений Грязнов:

«Вариантов много, самые очевидные — проверить, сколько инцидентов пропустил коммерческий SOC, насколько часто имеют место ложные срабатывания».

Сергей Солдатов:

«Дебрифинги — хороший метод: смотреть по каждому инциденту, что было хорошо, что плохо, что можно улучшить».

Марсель Айсин:

«Эффективность коммерческих SOC должна всегда совершенствоваться. Важно смотреть, как обстоят дела с точки зрения развития».

Ильназ Гатауллин:

«Можно проверить эффективность редтимингом, чтобы оценить возможности решения задач, которые возлагаются на SOC».

Константин Мушовец:

«Не стоит использовать искусственный интеллект для оценки эффективности SOC. Важно учитывать объём сервисов, которые есть у SOC. Задачи ИБ растут в геометрической прогрессии, велика вероятность, что понадобится что-то новое».

Евгения Хамракулова:

«Основная метрика — Time to Detect (TTD): насколько быстро инциденты выявляются сервис-провайдером. Нужно смотреть на реакцию коммерческого SOC, если он что-то пропустил — будет ли он участвовать в решении инцидента».

Денис Иванов:

«Нужно понять, насколько SOC нестатичен в рамках своих детектов, сценариев, поддерживаемых источников. Также SOC покажет свою компетентность, если будет участвовать в написании кастомных сценариев под конкретного заказчика».

SLA: что прописать в сервисном контракте?

Константин Мушовец назвал классические параметры — Time to Response, Time to Detect, время локализации инцидента. Уровень информатизации растёт, в бизнес-процессах появляется много информационных систем, поэтому требуется прописать отсутствие ограничений по разработке нестандартных коннекторов.

Сергей Солдатов подчёркивает, что нужно смотреть на разделение ответственности, обязательства сторон. Учитываются и временные параметры. Результат работы зависит от совместной эффективности.

Сергей Солдатов, руководитель центра мониторинга кибербезопасности, «Лаборатория Касперского»

Евгения Хамракулова уверена, что типовые временные параметры, которые прописываются в контрактах коммерческих SOC, зависят от степени важности инцидента: для высокозначимых — 20 минут, средней важности — 60 минут. В гибридной модели нужно обращать внимание на работоспособность SIEM, подключение всех источников. Хорошо, когда у сервис-провайдера есть выделенный сервис-менеджер и аналитик для понимания инфраструктуры клиента.

Третий опрос в прямом эфире AM Live показал, чего, по мнению зрителей, не хватает в услугах коммерческих SOC: глубины анализа инцидентов и детальных рекомендаций по реагированию — 32%, понимания бизнес-контекста и инфраструктуры заказчика — 25%, ответственности за пропуск инцидента — 21%, скорости реакции — 4%. Всего хватает 14% ответивших.

Рисунок 4. Чего, на ваш взгляд, не хватает в услугах коммерческих SOC?

Какие риски возникают при привлечении коммерческого SOC?

Евгения Хамракулова считает важным оценивать риски с точки зрения технологий. Если технологии и мощности находятся у провайдера, то для клиента они недоступны. Если компания спустя несколько лет захочет построить свой SOC, тогда работа с внешним SOC на неизвестной ему технологии будет большим риском, так как внутренние аналитики или служба ИБ не будут понимать, что делать.

Сергей Солдатов напомнил об опасности атак через доверительные отношения. Были случаи взлома через MSS-провайдера его клиентов, и наоборот.

Марсель Айсин добавил, что компании, обращаясь к коммерческому SOC, боятся, что он займёт место подразделения кибербезопасности, и это приведёт к увольнению сотрудников. На самом деле этого не произойдёт, так как SOC становится функцией подразделения ИБ, выявляя инциденты, с которыми далее предстоит огромная работа.

Екатерина Сюртукова спросила: как успокоить заказчиков? Как убедить, что все риски с взаимными атаками или открытыми доступами не будут реализованы? Дают ли сервис-провайдеры подобные гарантии?

Екатерина Сюртукова, независимый эксперт

Сергей Солдатов заявил, что таких гарантий нет и быть не может. В вопросах безопасности должна быть некая область доверия, без этого ничего не получится. Пациент доверяет врачу, пассажир доверяет водителю или пилоту, и точно так же заказчик доверяет производителю софта либо поставщику услуги.

Прогнозы экспертов: как будет меняться рынок SOC?

Евгений Грязнов:

«Несмотря на опасения, есть тренд на переход заказчиков в облака. Крупный энтерпрайз будет строить собственные SOC, а средний бизнес — частично делегировать облачным провайдерам».

Сергей Солдатов:

«Гибридная модель — самая гибкая и перспективная. Тренд на облака сохранится. Возникают новые требования, нишевые игроки будут объединяться».

Марсель Айсин:

«Компаний, которые заинтересованы в построении SOC, с каждым годом будет всё больше. Возможны сложности в построении SOC, в том числе гибридных, из-за нестабильности с персоналом. Существенных изменений не предвидится на ближайшие два года».

Ильназ Гатауллин:

«Появится модульность: если у заказчика нет каких-то СЗИ, у коммерческого SOC будет возможность наращивания технических средств, которые позволят больше видеть и выявлять, дадут большее погружение».

Константин Мушовец:

«Есть высокий уровень недоверия к аутсорсинговым компаниям. Но дефицит кадров и растущая цифровизация способствуют обращению к аутсорсинговым компаниям хотя бы для решения частных задач. Есть движение в сторону мировых трендов передачи чувствительных ИБ-процессов на аутсорсинг. Обращений к облачным сервисам станет больше».

Евгения Хамракулова:

«Всё больше клиентов сектора B2B будет приходить в коммерческие и облачные SOC, а энтерпрайз — в гибрид или инхаус. Много компаний будет только начинать заходить на этот рынок. С точки зрения крупных инхаус-SOC потребуется больше экспертизы от MSSP».

Денис Иванов:

«Количество компаний, которые идут в облако, будет становиться больше. Экспертиза внутри сервис-провайдеров по постройке процессов эффективного мониторинга чаще всего превалирует над инхаусом. Чем дальше и быстрее развиваются облачные SOC, тем больше они становятся экономически выгодными для конечного заказчика. В ближайшей перспективе B2E тоже начнёт смотреть в сторону облаков».

Екатерина Сюртукова заметила, что пока наблюдаются нереализованные взаимные ожидания с обеих сторон — заказчиков и сервис-провайдеров. Будущее за гибридным подходом к решению проблем и задач.

Четвёртый вопрос показал, как изменилось мнение зрителей о коммерческих и гибридных SOC после эфира: наконец поняли, какие варианты SOC бывают — 37%, поняли, что надо строить собственный SOC — 32%, будут двигаться в сторону гибридного SOC — 21%.

Рисунок 5. Каково ваше мнение о коммерческих и гибридных SOC после эфира?

Выводы

Выбор между коммерческим, внутренним и гибридным SOC зависит от множества факторов: бюджета, уровня киберугроз, требований регуляторов и возможностей компании.

Коммерческий (аутсорсинговый) SOC — хороший вариант для малого и среднего бизнеса, который хочет получить профессиональную защиту без больших затрат на инфраструктуру и персонал. Внутренний SOC подходит для крупных компаний с высокими требованиями к безопасности, где важен полный контроль над процессами. Гибридная модель — оптимальный баланс для организаций, которым нужна гибкость: часть задач можно передать провайдеру, а ключевые процессы оставить внутри.

В конечном счёте, правильный выбор модели SOC поможет не только снизить риски кибератак, но и оптимизировать затраты на безопасность. Главное — чётко оценить свои потребности и возможности перед принятием решения.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!