Как меняются концепция и технологический стек безопасной разработки приложений (DevSecOps) в России в условиях новой реальности 2022 года? Возможно ли провести импортозамещение в этом сегменте и какие отечественные средства тестирования, анализа исходного кода и автоматизации существуют на рынке?

- Введение

- DevSecOps, SecDevOps, DevOpsSec…

- Изменения в DevSecOps в 2022 году

- Элементы DevSecOps и очерёдность их выбора

- Регулятор и безопасная разработка

- Изменения в инструментах DevSecOps

- Растущие тренды в структуре DevSecOps

- Прогнозы развития DevSecOps

- Выводы

Введение

Условия новой реальности в России заставляют компании повышать требования к безопасности применяемого ПО и процессов его создания. Под влиянием этого эволюционирует процесс непрерывной безопасной разработки приложений (DevSecOps), меняются его концепция и технологический стек, происходит импортозамещение.

Как изменился спрос на технологии и решения DevSecOps? Возможен ли импортонезависимый DevSecOps? Какие отечественные средства тестирования, анализа исходного кода и автоматизации уже существуют на рынке? Насколько они готовы к широкому внедрению?

Эти и другие вопросы, связанные с DevSecOps и его адаптацией к новым условиям, стали темой обсуждения в эфире AM Live, которое состоялось 25 октября 2022 года.

Для участия в студию AM Live были приглашены ведущие эксперты российского рынка:

- Илья Поляков, руководитель отдела анализа кода, Angara Security.

- Евгений Тодышев, ведущий инженер DevSecOps, УЦСБ.

- Анна Архипова, ведущий менеджер по развитию продуктовых решений, ITD Group.

- Антон Гаврилов, руководитель направления DevSecOps центра информационной безопасности, «Инфосистемы Джет».

- Дмитрий Шмойлов, руководитель отдела безопасности программного обеспечения, «Лаборатория Касперского».

- Алексей Смирнов, основатель CodeScoring, «Профископ».

- Дмитрий Евдокимов, основатель и CTO Luntry (онлайн).

- Денис Кораблев, управляющий директор и директор по продуктам Positive Technologies (онлайн).

- Кирилл Демьянов, руководитель отдела архитектуры ИБ центра кибербезопасности и защиты ПАО «Ростелеком» (онлайн).

Модератором дискуссии выступил Лев Палей, начальник службы информационной безопасности АО «СО ЕЭС».

Рисунок 1. Участники дискуссии в эфире AM Live

DevSecOps, SecDevOps, DevOpsSec…

Первым вопросом для обсуждения стала оценка того, что именно следует относить к DevSecOps. Существующие термины требуют пояснений.

Как отметил Евгений Тодышев (УЦСБ), различия обусловлены тем, на каком этапе жизненного цикла разработки проявляется внимание к вопросам безопасности:

- SecDevOps — на этапе архитектурной проработки нового продукта. Дополнительные работы направлены на обеспечение безопасности до начала разработки или непосредственной эксплуатации.

- DevSecOps — на этапе сборки программного пакета. Эти работы обеспечивают применение различных методик контроля безопасности на этапе завершения разработки. Они также охватывают этап проверки и автоматизации при развёртывании и эксплуатации нового решения.

- DevOpsSec — речь идёт о внедрении практики контроля безопасности на всех этапах жизненного цикла разработки и эксплуатации продукта. Как показывает практика, если проводить проверки безопасности короткими небольшими шагами, то результат оказывается значительно лучшим по сравнению с тестированием безопасности на завершающем этапе.

- DevSecOpsSec — подразумевается непрерывная деятельность по обеспечению безопасности, которая охватывает все этапы жизненного цикла продукта.

Применение этих аббревиатур не должно подменять смысл, связанный с контролем безопасности продуктов, считает Алексей Смирнов («Профископ»). «В манифесте DevSecOps Manifesto имеется прямая отсылка к тому, что работы, связанные с обеспечением безопасности, должны осуществляться непрерывно на всём цикле разработки DevOps. Помимо этого есть также более широкая область — SSDL (Software Security Development Lifecycle), где безопасность рассматривается шире, чем в DevSecOps Manifesto».

В манифесте DevSecOps изложен набор тезисов, которые указывают на то, от чего следует отказаться для оптимизации безопасности при разработке, отметил Алексей Смирнов. В частности, там сказано, что 1) не надо заниматься безопасностью по чек-листам, т. е. приоритетной является непрерывная безопасность, и 2) не надо заниматься безопасностью «под отчётность», когда признаки нарушения просто отражаются в отчёте без какого-либо практического результата. DevSecOps Manifesto ломает стереотипы «бумажной» безопасности и заставляет перейти к реальной защите, дающей действенные результаты.

Эту оценку DevSecOps поддержал Дмитрий Шмойлов («Лаборатория Касперского»): «безопасность должна не накладываться сверху, а быть интегрирована изнутри». Антон Гаврилов («Инфосистемы Джет») добавил, что создатели DevSecOps Manifesto стремились вложить в концепцию важный тезис: повышенное внимание к безопасности при разработке ПО ведёт к повышению качества последнего.

Изменения в DevSecOps в 2022 году

Анна Архипова (ITD Group) считает, что изменения в DevSecOps стали активно происходить раньше, с начала пандемии. «Бизнес стал уходить в онлайн. Интернет стал торговой площадкой для большинства компаний, даже тех, которые раньше не уделяли ему много внимания. Вместе с этим пришла и потребность в безопасности. Она рассматривалась компаниями прежде всего в связи с рисками появления простоев, потери репутации и возникновения финансовых потерь на фоне роста активности злоумышленников. Все изменения стимулировались кризисом 2022 года».

Однако Дмитрий Шмойлов («Лаборатория Касперского») считает, что не стоит связывать происходящие в DevSecOps изменения в первую очередь с кризисными событиями. «Это — закономерное развитие индустрии, которое идёт через автоматизацию и прогресс различных сервисов».

Как бы то ни было, сейчас в России создаётся огромное количество новых стартапов, которые занимаются разработкой аналогов тех продуктов, которые ушли с рынка. «То, что сейчас происходит, есть результат возникшего спроса на ставшие недоступными функции, — считает Алексей Смирнов («Профископ»). — Однако рынок формируют не создаваемые инструменты, а соответствующие компетенции внутри компаний».

Рисунок 2. Результаты первого опроса зрителей AM Live (25.10.2022)

Элементы DevSecOps и очерёдность их выбора

Проводимые в рамках DevSecOps работы принято делить на ряд элементов. Для них существует определённая очерёдность внедрения, считает Анна Архипова (ITD Group).

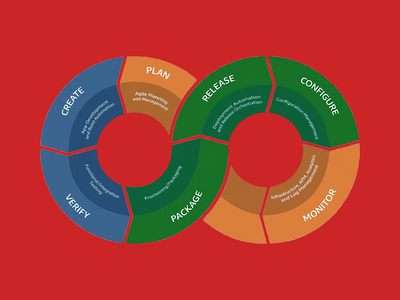

Рисунок 3. Основные элементы DevSecOps

В первую очередь выполняются работы связанные со статическим анализом кода — SAST. Следом идёт контроль Open Source — OSA. Параллельно выполняется контроль компонентов ПО — SCA. Это объясняется тем, что что вместе с уязвимостями необходимо оценивать также вероятность появления вредоносного кода.

Следующий этап — динамический / интерактивный анализ приложений, DAST / IAST. Эти операции предназначены для работы с исполняющимися программами.

На этапе развёртывания проводится анализ бинарного кода и контейнеров на наличие уязвимостей — BCA. Далее наступает очередь классического файрвола для веб-приложений — WAF.

По словам Евгения Тодышева (УЦСБ), WAF относятся к превентивным средствам. Они позволяют реагировать на потенциальные инциденты. Поэтому их применение можно начать раньше. Это важно, потому что SAST, DAST, IAST не могут помешать атаке, если она уже началась. Защищать надо также тестовые системы.

«При внедрении этой модели необходимо уделять внимание тренингам и обучению, в том числе после внедрения продуктов», — считает Алексей Смирнов («Профископ»).

Рисунок 4. Результаты второго опроса зрителей AM Live (25.10.2022)

Регулятор и безопасная разработка

Об участии регуляторов в реализации функций DevSecOps рассказал Денис Кораблев (Positive Technologies).

«Банк России предъявлял раньше обязательные требования к финансовым организациям по сканированию их инфраструктуры. Однако с приходом ковида эти требования были переведены в статус рекомендательных.

Деятельность ФСТЭК России направлена прежде всего на компании, которые занимаются разработкой средств защиты информации и нуждаются в получении сертификата. Однако их методики оценки ориентированы на системный уровень применения. Выстраивать бизнес-процессы с их помощью крайне затруднительно».

В то же время применять требования DevSecOps желательно всем разработчикам, считает Дмитрий Шмойлов («Лаборатория Касперского»). Это повышает качество самих продуктов с точки зрения безопасности. По его словам, более половины российских разработчиков не делают этого.

Рисунок 5. Результаты третьего опроса зрителей AM Live (25.10.2022)

Изменения в инструментах DevSecOps

По мнению Ильи Полякова (Angara Security), сейчас наблюдается рост сложности инфраструктуры. Появляются мультиоблачные системы. В России также обострились проблемы связанные с миграцией из одного облака в другое. На этом фоне всё чаще возникают проекты Infrastructure-as-Code.

Однако процесс развития технологий несколько замедлился в последнее время из-за февральских событий.

«На первых порах после февральских событий создалось впечатление, что провал с технологической поддержкой DevSecOps неизбежен и будет значительным, — поделился своим мнением Антон Гаврилов («Инфосистемы Джет»). — Но с течением времени стало ясно, что можно говорить о появлении двух самостоятельных признаков развития DevSecOps в России. Первый — в России имеются достойные аналоги продуктов, вендоры которых покинули страну. Второе — есть интересные проекты Open Source, которые доступны без ограничений».

По мнению Кирилла Демьянова («Ростелеком»), в связи с уходом западных вендоров происходит перестройка технологического стека DevSecOps в стране. Прежде всего российские компании уделяют сейчас повышенное внимание решениям Open Source. Однако они придерживаются должной осторожности в отношении перехода на эти продукты. «Мы внедрили безопасный репозиторий на уровне компании. Он позволяет разработчикам проверять “на лету” наличие уязвимостей в продуктах. Мы используем открытые базы уязвимостей Snyk Vulnerability и другие средства».

Растущие тренды в структуре DevSecOps

По мнению Алексея Смирнова («Профископ»), в последнее время набирают популярность такие направления DevSecOps, как контроль Open Source и компонентов ПО (OSA / SCA). Рост объясняется прогрессом угроз.

Рисунок 6. Результаты четвёртого опроса зрителей AM Live (25.10.2022)

Прогнозы развития DevSecOps

Дмитрий Евдокимов (Luntry):

— В связи с уходом западных вендоров отечественные производители ПО получили возможности для создания новых решений. Для рынка важно то, что разработка большинства западных продуктов велась 5–10 лет назад. Они применяли приёмы и технологии того времени. Но технологии не стоят на месте. Сейчас у российских производителей есть хороший шанс сделать свои продукты опираясь уже на новые технологии.

Денис Кораблев (Positive Technologies):

— Если западные решения были очень специализированными, то российские вендоры могут сделать акцент на создании экосистемных продуктов. Эффект от атомарных технологий невысок, тогда как в случае совместного применения разных инструментов DevSecOps можно получить большой бонус.

Анна Архипова (ITD Group):

— Важным для российских разработчиков станет создание систем оркестровки инструментов DevSecOps. До сих пор их появление сдерживалось отсутствием доступных продуктов.

Илья Поляков (Angara Security):

— Сейчас основная беда для России в области DevSecOps — это отсутствие кадров. Спрос на них в ИТ и ИБ продолжает расти. Это приведёт к появлению новых бизнес-моделей. В дополнение к SOC появятся центры компетенций Secure Development. Обладая более высокой эффективностью, они смогут компенсировать предложения на рынке ИБ.

Рисунок 7. Результаты пятого опроса зрителей AM Live (25.10.2022)

Евгений Тодышев (УЦСБ):

— Сотрудников ИБ не хватает. Поэтому новые центры компетенций будут возникать у интеграторов или крупных айти-компаний. Безопасность небольших предприятий будет переведена на сервисную модель.

Алексей Смирнов («Профископ»):

— Для выстраивания многовендорных экосистем и решения проблемы кадрового голода необходимо появление профессионального сообщества DevSecOps. Оно будет способствовать росту компетенций внутри компаний и обмену лучшими практиками.

Дмитрий Шмойлов («Лаборатория Касперского»):

— В краткосрочной перспективе будет расти популярность бесплатных решений Open Source. Будет повышаться также роль консалтинга в имплементации DevSecOps внутри компаний.

Антон Гаврилов («Инфосистемы Джет»):

— В течение ближайшего года будет происходить смещение интереса в сторону безопасности процессов сборки приложений. Эта тема сейчас активно обсуждается на специализированных форумах. В перспективе на пять лет развитие новых продуктов будет идти по пути развития интеграции разных решений.

Рисунок 8. Результаты шестого опроса зрителей AM Live (25.10.2022)

Выводы

Оказавшись в условиях массового ухода западных вендоров решений для безопасной разработки приложений (DevSecOps) с отечественного рынка, российские разработчики и заказчики вынуждены менять свои подходы. По мнению участников дискуссии AM Live, у них появилась возможность активно развивать собственные продукты, опираясь на новые технологические решения. В то же время заказчики будут ориентироваться в ближайшем будущем прежде всего на решения Open Source.

Самые горячие для российского рынка информационной безопасности темы мы обсуждаем в прямом эфире онлайн-конференции AM Live. Чтобы не пропускать свежие выпуски и иметь возможность задать вопрос гостям студии, не забудьте подписаться на YouTube-канал Anti-Malware.ru. До встречи в эфире!