Как компании справляются с киберугрозами в современном цифровом мире? При чём тут пентесты, Bug Bounty, Red Teaming и как с их помощью укрепить кибербезопасность своего бизнеса?

- Введение

- Окунёмся в историю

- Кто такой пентестер и зачем он нужен компании

- Что такое Red Teaming и как это связано с пентестами

- Что такое Bug Bounty и как это помогает компаниям

- Смежные практики

- Выводы

Введение

Offensive Security (OffSec) — проактивный подход к кибербезопасности, цель которого — находить и устранять уязвимости в системах и приложениях до того, как ими воспользуются злоумышленники. Для этого специалисты по OffSec имитируют действия хакеров, проводя контролируемые атаки на инфраструктуру компании, и находят бреши в защите (уязвимости «нулевого дня», изъяны в конфигурациях, результаты воздействия человеческого фактора и др.).

Например, классикой Offensive Security считается тестирование на проникновение (пентесты). А вот простое сканирование портов уже не относят к OffSec в чистом виде, потому что там нет активной эксплуатации найденных «точек входа».

Можно сказать, что Offensive Security — это легальное хакерство. Данный тезис поддерживает и государство. Так, 16 октября 2024 года Госдума приняла в первом чтении законопроект № 509708-8 «О внесении изменений в статью 1280 части четвёртой Гражданского кодекса Российской Федерации (об использовании программ для ЭВМ и баз данных)». Он даёт право легально искать уязвимости в ПО без согласия правообладателя.

Окунёмся в историю

Никто не знает точной даты появления Offensive Security, концепция формировалась постепенно. Одни считают отправной точкой 1971 год, когда Боб Томас создал первый вирус Creeper. Другие ведут отсчёт с 80-х, когда стали звучать культовые имена хакеров-одиночек вроде Кевина Митника. Третьи называют переломным 1988-й — год знаменитой атаки червя Морриса на UNIX-системы. Но, пожалуй, все сойдутся во мнении, что 90-е стали временем, когда представления о кибербезопасности изменились необратимо. Системные администраторы испытали на собственной шкуре, насколько беспомощны незащищённые сети перед умелым хакером.

Рисунок 1. Экран, выводимый Creeper Malware

В ответ на растущие угрозы компании принялись судорожно внедрять брандмауэры, антивирусы, системы обнаружения вторжений. Но хакеры раз за разом обходили периметр, используя социальную инженерию (обман пользователей для получения доступа), бэкдоры (лазейки в коде для скрытого проникновения), эксплойты (инструменты, которые помогают воспользоваться уязвимостью). Ни брандмауэры, ни антивирусы, ни строгие корпоративные политики не могли полностью защитить от утечек данных, заражений вредоносным кодом, промышленного шпионажа.

Вспомним хотя бы легендарный взлом Sony Pictures в 2014 году, обошедшийся компании в 100 млн долларов США, или эпидемию вируса-шифровальщика WannaCry в 2017-м, парализовавшую работу десятков тысяч организаций. К концу 2010-х стало очевидным: представление о цифровой безопасности как о неприступной крепости — иллюзия, причём дорогостоящая.

Рисунок 2. Экран WannaCry, требующий выкуп в биткоинах

И тут на сцену вышли этичные хакеры. «Хочешь победить врага — думай как враг», говорил Сунь-цзы. Первые «белые» хакеры стали проверять безопасность со стороны атакующего, моделируя стратегии реальных взломщиков. Они намеренно искали уязвимости и бреши, чтобы устранить их до реальных атак. Так появилась культура Offensive Security — проактивного поиска и устранения брешей в защите. В 90-х появились первые инструменты OffSec, например сканеры уязвимостей, а к 2000-му оформились столпы проактивной кибербезопасности:

- пентесты — поиск недостатков защиты и попытки воспользоваться ими;

- Red Teaming — имитация организованных атак для проверки качества их выявления и реагирования на них;

- баг-баунти — поиск уязвимостей независимыми хакерами за вознаграждение.

В 2010-х благодаря облачным технологиям и DevOps наступательная кибербезопасность стала неотъемлемой частью стратегии защиты любой серьёзной организации. OffSec доказал: недостаточно пассивно защищаться, нужно активно искать и устранять бреши, моделируя логику хакеров. Так компании перешли от модели «непробиваемой брони» к концепции «активного цифрового иммунитета». Как биологический иммунитет находит аномалии, изучает их и учится противодействовать, так и «белые хакеры» непрерывно исследуют периметр, выискивают уязвимости, находят новые векторы атак. В бесконечной гонке брони и снаряда побеждает тот, кто предугадывает действия противника и не даёт ему стрелять.

Кто такой пентестер и зачем он нужен компании

Пентестер — это специалист, который тестирует систему или приложение на предмет возможностей проникновения (англ. penetration test) с целью найти уязвимости. Для этого он имитирует действия потенциального злоумышленника, пытаясь всеми правдами и неправдами получить несанкционированный доступ к защищаемым активам.

В арсенал пентестера входят сканеры портов и уязвимостей, эксплойты, методы социальной инженерии, фаззинг, реверс-инжиниринг и многое другое. Задача всегда одна: обойти существующие меры защиты, повысить привилегии и получить контроль над целевой инфраструктурой. Однако, в отличие от злоумышленника, пентестер делает это легально и контролируемо, в рамках договора с компанией.

Хороший пентестер — всегда одновременно хороший психолог. Он должен уметь думать как хакер, предвосхищать слабые звенья в цепи безопасности, находить нетривиальные способы их эксплуатации, оставаясь при этом в правовом поле и следуя профессиональной этике.

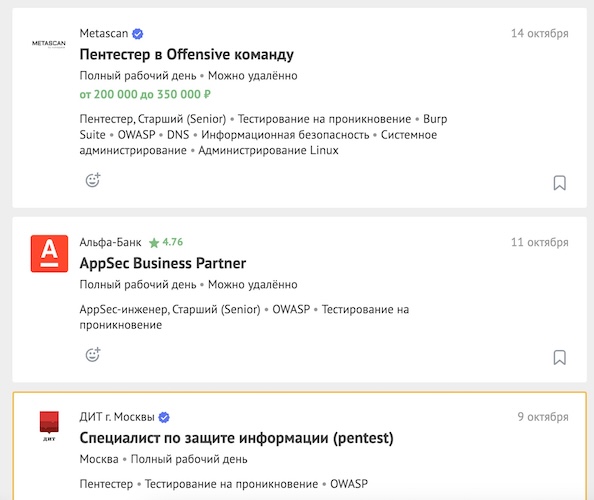

Пентестерам приходится постоянно самосовершенствоваться: отслеживать новейшие техники и инструменты взлома, оттачивать навыки на CTF-соревнованиях и программах баг-баунти, о которых будет сказано чуть ниже. Но оно того стоит: по данным «Хабр Карьеры», зарплаты пентестеров в России достигают 350 тыс. рублей в месяц, а в западных компаниях 100 тыс. долларов в год считаются стандартом для опытных специалистов в этой сфере.

Рисунок 3. Вакансии для пентестеров (источник: «Хабр Карьера»)

Сегодня регулярное тестирование на проникновение стало неотъемлемым элементом зрелой стратегии информационной безопасности. Подобно тому, как регулярные медосмотры помогают выявить проблемы со здоровьем на ранней стадии, пентесты позволяют вовремя обнаружить и устранить бреши в киберзащите компании. Да, для этого нужны финансовые вложения, но они несоизмеримы с потенциальным ущербом от успешной кибератаки.

Итак, пентест — это санкционированная и контролируемая попытка взлома инфраструктуры, в рамках которой эксперты проверяют системы и приложения компаний, находят бреши и помогают их закрыть до того, как ими воспользуются злоумышленники.

Что такое Red Teaming и как это связано с пентестами

Спланированная имитация организованной кибератаки, или Red Teaming, — это комплексная проверка системы безопасности компании, где «красная» команда имитирует действия злоумышленников, пытаясь любыми способами преодолеть защиту. Пентестеры могут быть частью Red Team, но фокусируются на поиске конкретных технических уязвимостей. Есть ещё Blue Team (команда защитников) и комбинированный метод Purple Teaming; о них — чуть позже.

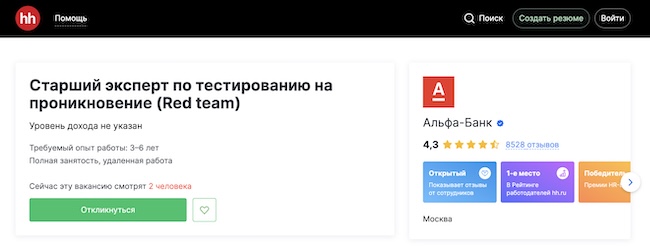

Концепция Red Teaming из военной сферы перекочевала в ИТ, когда компании осознали важность практической проверки киберзащиты. В России эта практика поначалу воспринималась как чистая формальность и что-то несерьёзное. Но сегодня редтимер — это полноценная и высокооплачиваемая профессия в сфере ИБ. Так, по данным той же «Хабр Карьеры», зарплаты лидеров Red Team в России могут превышать 350 тыс. рублей в месяц. В США руководитель Red Team зарабатывает 250–300 тыс. долларов в год! Поэтому сегодня легальное хакерство иногда даже выгоднее, чем криминальное.

Рисунок 4. Вакансия специалиста Red Team в Альфа-Банке (источник: hh.ru)

В арсенале типичного члена Red Team — преодоление периметра, использование уязвимостей «нулевого дня», социальная инженерия высокого уровня, похищение данных и другие векторы кибератак. Редтимер высокого уровня имеет знания в области криминальной психологии и разведки (для анализа мотивов и методов реальных хакеров).

Если пентест — это локальная прививка для укрепления иммунитета, то Red Teaming — комплексная проверка всего организма на устойчивость к масштабной инфекции. Регулярные имитации атак дают отточить навыки Blue Team (защищающей инфраструктуру команде) и создать для компании непробиваемую систему кибербезопасности. Если вы давно хотите стать хакером, но не желаете играть за «тёмную сторону», участие в Red Team — лучший выбор. Это уникальная возможность легально применять все свои навыки взлома, получая при этом солидный доход и корпоративные бонусы.

Что такое Bug Bounty и как это помогает компаниям

Баг-баунти (или программы вознаграждения за найденные уязвимости) — относительно новый, но быстро набирающий популярность подход к проверке безопасности. В отличие от пентестов и редтиминга, в Bug Bounty нет чёткого разделения на «белых» и «чёрных» хакеров. Здесь могут быть задействованы все специалисты, способные выявить бреши, вне зависимости от мотивации. Главное — навыки и умения.

Программы Bug Bounty стали логичным дополнением Offensive Security в части массовости и доступности. Если пентесты и редтиминг — это всегда работа «белых» хакеров в рамках какой-то компании или по договору аутсорсинга, то в баг-баунти участвуют взломщики из любой точки мира. Этичный хакер может найти уязвимость в приложении, сообщить вендору и получить легальное вознаграждение, а его «коллега» с другого континента — выявить брешь в инфраструктуре и продать её в даркнете. При разности мотивов технический инструментарий в обоих случаях одинаков.

Для компаний Bug Bounty — палка о двух концах. С одной стороны, они получают возможность протестировать свои системы силами огромного сообщества с минимальными затратами. Платишь только за результат — найденные уязвимости. С другой — открываются риски репутационных потерь и утечки информации о проблемах в защите третьим лицам.

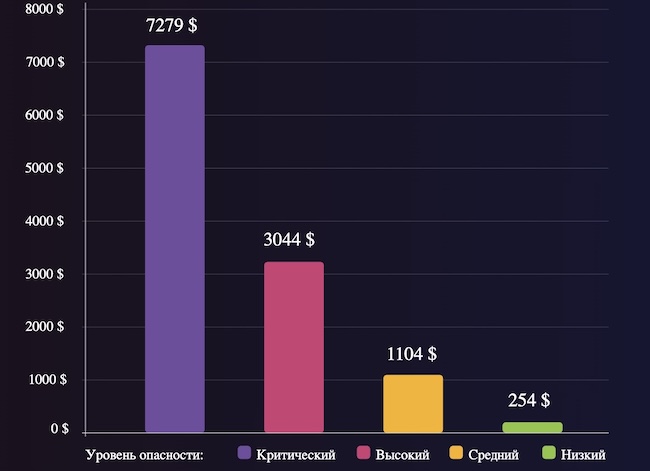

Рисунок 5. Вознаграждения за обнаружение уязвимостей (источник: Standoff 365)

По данным Standoff (Positive Technologies), в среднем компании платят 7279 долларов США за критически опасную уязвимость (около 700 тыс. рублей по текущему курсу). Уязвимости высокого уровня риска стоят в среднем 3044 доллара (300 тыс. рублей). И если на Западе баг-баунти уже стало нормой, то в РФ и СНГ это — только набирающий обороты тренд с большими перспективами.

В целом, Bug Bounty сегодня — это пограничная территория, где всё решают навыки, а границы между белым и чёрным размываются. В конечном счёте важен результат. И пока мир спорит, хорошо или плохо заниматься хакингом, специалисты просто делают своё дело и находят уязвимости в коде: кто за деньги, кто за идею. В этом вся суть баг-баунти.

Смежные практики

Погружаясь глубже в Offensive Security, нельзя не упомянуть киберразведку (Threat Intelligence), исследование уязвимостей (Vulnerability Research), Blue Teaming и Purple Teaming. Можно отнести сюда анализ вредоносного кода, соревнования на захват флага (CTF), управление инцидентами и многое другое. Но обо всём сразу не расскажешь.

Threat Intelligence

Специалисты по Threat Intelligence собирают и анализируют данные о потенциальных угрозах и злоумышленниках, чтобы прогнозировать возможные атаки и выстраивать превентивную защиту. Для этого они отслеживают даркнет и хакерские форумы, анализируют утечки, отслеживают индикаторы компрометации и новые техники APT-группировок.

В их задачи входит выявление трендов киберпреступности, анализ тактик, приёмов и процедур (TTP) и схем атак, составление стратегических и тактических отчётов об угрозах. Качественная киберразведка — основа для принятия решений по модернизации защиты и противодействию целевым атакам.

Vulnerability Research

Эта дисциплина ориентирована на поиск, анализ и оперативное устранение уязвимостей в программных и аппаратных системах. Специалисты по VR анализируют исходные коды, разбирают бинарные файлы, проверяют на прочность протоколы и интерфейсы, проводят инструментальный анализ.

По сути, они находятся на переднем крае борьбы с киберугрозами, исследуя все потенциальные векторы атак и помогая вендорам оперативно выпускать патчи. Их открытия ложатся в основу сигнатур IDS / IPS, WAF, песочниц и других средств защиты.

Blue Teaming и Purple Teaming

Если Red Teaming, о котором говорилось выше, имитирует действия злоумышленников для проверки периметра, то Blue Teaming — это самооборона. Специалисты строят защитный периметр, разворачивают и настраивают системы безопасности, обнаруживают атаки, реагируют на инциденты.

Purple Teaming объединяет усилия «красных» и «синих» для постоянного совершенствования системы безопасности. Они совместно моделируют сценарии атак, отрабатывают детектирование и реагирование, выявляют пробелы и недостатки в защите.

Каждая из практик вносит свою лепту в общее дело укрепления киберзащиты. Вместе они формируют единый фронт проактивной безопасности в непрерывной войне цифровой эпохи.

Выводы

Подводя итог этому погружению в мир Offensive Security, можно сказать, что кибербезопасность сегодня — не просто набор технологий и практик, а целая вселенная, живущая по своим законам хакерской этики, превосходства интеллекта и бесконечной гонки брони и снаряда. В этой вселенной уживаются «белые», «серые» и «чёрные» хакеры. Одни взламывают, чтобы защищать, другие защищают, чтобы однажды взломать. Это вечный цикл и, по сути, двигатель прогресса в ИБ.

Конечно, не всё так радужно в нашем киберпанке. APT наступают, уязвимостей — как звёзд на небе, эксплойты 0-day утекают на чёрный рынок. И всё же «белые» не сдаются: развивают навыки, следят за трендами, собираются на конференциях и CTF-соревнованиях, потому что понимают: чтобы быть на шаг впереди хакера, нужно думать как хакер. И пусть где-то в дарквебе опытный киберпреступник сейчас создаёт ботнет из взломанных IoT-устройств. Пусть точит 0-day под SAP, выставляя ценник с шестью нулями. Им не сломить боевой дух сообщества ИБ!