Offensive Security, или наступательная кибербезопасность, позволяет взглянуть на компанию глазами атакующего. О том, как извлечь из этого подхода максимум пользы, рассуждали участники очередного эфира AM Live.

- Введение

- Быть впереди хакера

- Новые требования в изменившейся среде

- Особенности выбора поставщика услуг

- Этика «белого хакинга»

- Отчёт. Как это делается

- Проблематика регулярности

- Прогноз — позитивный

- Выводы

Введение

Наступательная кибербезопасность направлена на то, чтобы устранить угрозу до того, как её воплотят злоумышленники. При этом она охватывает и те сферы, которые формально к ИБ не относятся: разного рода манипулятивные технологии вроде социальной инженерии, попытки использования прорех в охранном периметре для физического проникновения на объект и многое другое.

Рисунок 1. Участники эфира в студии AM Live

В качестве экспертов на встречу были приглашены:

- Ольга Ринглер, руководитель группы исследовательских проектов, Positive Technologies.

- Александр Колесов, руководитель отдела анализа защищённости Solar JSOC, ГК «Солар».

- Василий Кравец, начальник отдела исследований информационных технологий, «Перспективный мониторинг».

- Дмитрий Зубарев, заместитель директора аналитического центра, УЦСБ.

- Алексей Осипов, руководитель отдела тестирования на проникновение, «Лаборатория Касперского».

Ведущим выступил директор по кибербезопасности «Сбертеха» Всеслав Соленик.

Быть впереди хакера

По мнению Дмитрия Зубарева, задача специалистов по наступательной безопасности состоит в том, чтобы моделировать действия злоумышленников в ходе атак. Это должно помочь заказчику вывести защиту на новый уровень при минимуме затрат.

Начальник отдела исследований информационных технологий «Перспективного мониторинга» Василий Кравец

Василий Кравец:

— Мы встаём на место хакера для того, чтобы его ограничить на том или ином объекте. Наша задача — найти то место у заказчика, где дела плохи, и помочь ему устранить брешь в защите. При этом речь идёт не только о тех или иных информационных системах или средствах защиты, но и о бизнес-логике.

Руководитель отдела анализа защищённости Solar JSOC ГК «Солар» Александр Колесов

Александр Колесов:

— Тестирование не сводится только к сканированию и выявлению уязвимостей. Нужно учитывать и то, что злоумышленники могут применять методы социальной инженерии или вмешаться в работу оборудования через физический доступ, проникнув в организацию. Плюс ко всему, нужно постоянно расширять и углублять анализ на каждом новом этапе.

Руководитель отдела тестирования на проникновение «Лаборатории Касперского» Алексей Осипов

Алексей Осипов:

— Надо помогать заказчикам не только найти проблему, но и устранить её. Часто люди этого сделать не могут или не умеют.

Не нужно противопоставлять себя «синей» команде. Мы делаем одно дело.

Руководитель группы исследовательских проектов Positive Technologies Ольга Ринглер

Ольга Ринглер:

— Следующий уровень — проверка на недопустимые события с привлечением неограниченного количества исследователей. Это сближает наступательную безопасность с баг-баунти.

Новые требования в изменившейся среде

Изменившиеся условия, по мнению участников дискуссии, способствовали существенному росту зрелости и расширению требований потенциальных заказчиков. Александр Колесов также обратил внимание на то, что появился запрос на тестирование не только своей инфраструктуры, но и контрагентов, что стало реакцией на увеличение количества атак на цепочки поставок. В итоге, как посетовал Дмитрий Зубарев, существенно усложнилось согласование тестирований, которое охватывает несколько компаний. Впрочем, долго уговаривать никого не приходится.

Директор по кибербезопасности «Сбертеха» Всеслав Соленик

Всеслав Соленик:

— Вся страна последние два с лишним года живёт в состоянии постоянного пентеста — по крайней мере если речь идёт о крупных компаниях. Появился запрос на стресс-тесты ИБ в компаниях.

По мнению Ольги Ринглер, появился запрос на то, чтобы научиться противостоять атакам. Вопрос о необходимости того, чтобы найти свои слабые места, по её оценке, больше не стоит.

Александр Колесов, однако, общий оптимизм разделил не в полной мере. По его мнению, у небольших компаний понимания необходимости Offensive Security по-прежнему нет, как и выделенных бюджетов.

Это мнение в отношении СМБ-компаний, которые не всегда легко заинтересовать, отчасти поддержал Алексей Осипов. Положение, по его оценке, также осложняют не вполне добросовестные игроки, которых на рынке немало. Но, с другой стороны, как подчеркнул спикер, очень многие заказчики действуют, что называется, от противного, чтобы не было как у «соседа», который пострадал из-за атаки.

Заместитель директора аналитического центра УЦСБ Дмитрий Зубарев

Дмитрий Зубарев:

— Нестандартные прежде запросы всё чаще становятся стандартными для рынка. Сейчас запрос на тестирование моделей машинного обучения стал стандартным, хотя в прошлом году был большой редкостью. Как мне кажется, скоро станут стандартными тесты с использованием дипфейков при атаках на сотрудников.

По мнению Ольги Ринглер, изменения носят естественный характер из-за смены ИТ-ландшафта и охвата его средствами защиты. Тестирования в том числе помогают заказчикам работать с новыми техническими средствами. Кроме того, инструментарий наступательной безопасности, по мнению спикера, позволяет оценить эффективность работы ИБ-службы заказчика, включая реальный уровень сервиса (SLA).

Как показал первый опрос аудитории (рис. 2), уровень осведомлённости о технологиях наступательной кибербезопасности вполне высок. По оценке Всеслава Соленика, ситуация мало изменилась в сравнении с той, что была год назад.

Рисунок 2. Уровень осведомлённости зрителей о наступательной кибербезопасности

Особенности выбора поставщика услуг

По мнению Дмитрия Зубарева, лучшим способом проверить профессионализм потенциальных исполнителей работ по проверке защищённости является разговор. Александр Колесов уточнил, что надо проводить не собеседование, а полноценный диалог.

Не менее важно, по мнению представителя ГК «Солар», изучать отзывы. Он обратил внимание на то, что нужно делать акцент не на компании, а на специалистах, которые в ней работают. Также полезно изучение опыта уже проведённых проектов, особенно в компаниях схожего профиля.

Василий Кравец назвал референсы одной из форм «сарафанного радио». По его оценке, эта форма донесения информации — не самая оптимальная, но лучше неё пока ничего нет.

Ольга Ринглер обратила внимание на то, что многое в работе команд зависит не только от специалистов по тестированию, но и от аналитиков. Именно аналитики разрабатывают программы тестирований, куда включают актуальные векторы атак, в том числе и те, которые находятся вне диапазона, установленного заказчиком первоначально. Его расширение, однако, требует обязательного согласования.

Александр Колесов назвал ситуацию, когда команде тестирования защищённости дают проверить всё, что она хочет, идеальной. Именно это является основным предметом переговоров, которые начинаются задолго до начала реальных работ по такому проекту.

Алексей Осипов обратил внимание на следующее: не стоит ожидать того, что действия специалистов по тестированию защищённости будут полностью совпадать с тем, как ведут себя настоящие злонамеренные хакеры. По мнению Александра Колесова, такой разрыв носит объективный характер, поскольку проекты по наступательной безопасности ограничены по времени, тогда как у хакеров этот ресурс ничем не ограничен.

Всеслав Соленик посетовал на то, что спрос существенно опережает предложение, из-за чего работа многих команд расписана на месяцы вперёд.

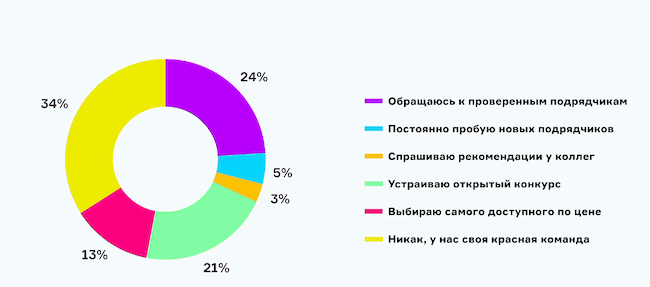

Как показал второй опрос (рис. 3), большинство зрителей предпочитают опираться на собственные силы при проверке защищённости. Второе место заняло привлечение проверенного подрядчика. По мнению Ольги Ринглер, результаты этого опроса наглядно показывают уровень зрелости отечественного рынка.

Рисунок 3. Как вы выбираете подрядчика для проектов по наступательной кибербезопасности?

Этика «белого хакинга»

Как отметил Всеслав Соленик, одним из наиболее часто встречающихся опасений потенциальных заказчиков является то, что участники тестирований защищённости могут применять полученные знания во вред компании. Ольга Ринглер напомнила, что специалисты по наступательной безопасности не могут участвовать в программах Bug Bounty. Также существуют и другие фильтры, например по гражданству или возрасту. Кроме того, в целом подрядчики следят за тем, как их сотрудники себя ведут.

Представитель Positive Technologies обратила внимание и на то, что информация об инфраструктурах компаний и используемых ими средствах защиты сейчас очень быстро теряет актуальность. Это происходит на фоне идущих процессов импортозамещения.

Алексей Осипов признал, что многие ограничения (в том числе на участие в программах Bug Bounty) легко обойти. Внутренние проверки, часто — строгие, применяют, по его мнению, все игроки рынка, но не менее серьёзным сдерживающим фактором служат, как подчеркнул представитель «Лаборатории Касперского», этические установки специалистов по тестированию защищённости.

Отчёт. Как это делается

Как отметил Василий Кравец, отчёты мало кто читает полностью. Однако, по его оценке, часто формирование такого документа — просто формальность, поскольку все мероприятия в ходе тестирования и их промежуточные результаты всегда обсуждаются с заказчиком. С другой стороны, нередко согласование отчёта занимает столько же времени, столько и сами работы. Часто, по оценке спикера, затягивает формирование этого документа непонимание со стороны ИТ-службы заказчика. Плюс ко всему, в ходе работ часто всплывают разного рода неожиданности, когда устранение той или иной проблемы тянет за собой целую цепочку различных мер.

Ольга Ринглер назвала важной задачей предложить несколько альтернативных вариантов решения особо сложных проблем, которые выявило тестирование. Кроме того, не стоит оставлять заказчика наедине с проблемами после окончания проекта.

Дмитрий Зубарев назвал согласование отчёта важной частью работ по проекту, а для заказчика — и вовсе главной. «Притирку» мнений исполнителя и заказчика между собой он назвал естественным процессом.

Дмитрий Зубарев согласился с тем, что отчёт целиком читают не все. Однако нужно сделать так, чтобы правильные места в этом документе прочитали нужные люди. Спикер посоветовал выделять в отчётах фрагменты, которые ориентированы на руководство компаний, на ИТ- и ИБ-специалистов.

Александр Колесов назвал согласование отчёта основной точкой приложения сил со стороны заказчика в ходе проекта. Он также назвал полезным выделение в отчёте тех или иных фрагментов, ориентированных на разные категории сотрудников заказчика, включая бизнес и ИТ-службу.

Алексей Осипов назвал отчёт важнейшей частью проекта, без которого тот попросту бесполезен. Результат пентеста — лишь «сырые» данные, которые требуют серьёзной обработки и правильной интерпретации, чтобы заказчик смог устранить выявленные проблемы.

Однако устранение проблем не всегда зависит только от заказчика. Нередки ситуации, когда проблемы обусловлены ошибками в той или иной системе, которые может исправить только вендор, но он далеко не всегда делает это в разумные сроки. Тут, как отметил Александр Колесов, важно предложить заказчику компенсационные меры, которые позволят минимизировать риски эксплуатации такой уязвимости.

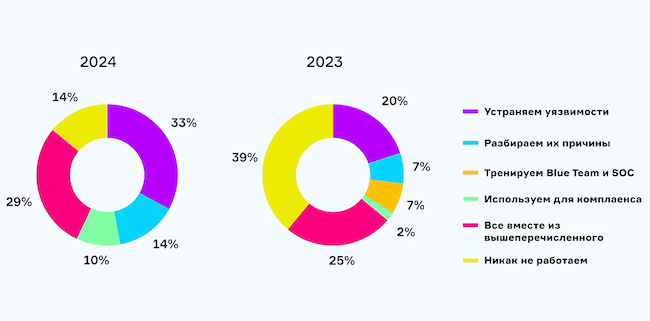

Результаты третьего опроса (рис. 4), как отметил Всеслав Соленик, демонстрируют очень хорошую динамику относительно 2023 года. Количество тех, кто никак не использует результаты тестирований защищённости, снизилось втрое.

Рисунок 4. Формы работы с результатами практик Offensive Security

Проблематика регулярности

В целом участники дискуссии сошлись на том, что оптимальный интервал между тестированиями — шесть месяцев. Более частые проверки грозят снижением качества подготовки тестирований, а более длительные — притупляют бдительность сотрудников, прежде всего в отношении атак на персонал с использованием манипулятивных технологий.

Вместе с тем тут очень много оговорок. Василий Кравец обратил внимание на то, что ряд отраслевых регуляторов регламентирует периодичность тестирований, и если компания под такое регулирование подпадает, то следует ориентироваться на установленные нормы. Однако те тестирования, которые связаны с соблюдением норм кибергигиены, можно, по мнению представителя «Перспективного мониторинга», проводить и чаще, в т. ч. без привлечения внешнего подрядчика.

По мнению Ольги Ринглер, в ряде случаев тестирование нужно проводить ежеквартально. В целом же, по её мнению, регулярность тестов зависит от динамики развития компании-заказчика.

По оценке Всеслава Соленика, тестирования нужно проводить несколько раз в год. Однако Александр Колесов обратил внимание на то, что слишком часто реализовывать мероприятия по защите от атак методами социальной инженерии не стоит, поскольку излишняя бдительность сотрудников может привести к непредсказуемым для бизнеса результатам.

Алексей Осипов напомнил, что OffSec является очень небольшой частью ИБ. Если тестирование не повышает уровень реальной защищённости, то проводить его не нужно. Он сослался на личный опыт, когда тестирования защищённости использовали как лоббистский инструмент для повышения ИБ-бюджетов.

Прогноз — позитивный

По оценке участников дискуссии, нынешняя ситуация будет способствовать существенному росту спроса на услуги OffSec. Этому будут способствовать в том числе новые требования регуляторов, направленные на контроль не только собственных ресурсов, но и внешних подрядчиков и партнёров. Всеслав Соленик среди потенциальных клиентов также назвал зависимые и дочерние общества крупных корпораций, уровень защищённости которых будут «подтягивать» материнские структуры.

Ольга Ринглер назвала важным драйвером роста спроса серьёзное усиление требований по защищённости ИТ-инфраструктуры тех учреждений и компаний, которым необходимо подключаться к государственным информационным системам. Дмитрий Зубарев видит рост спроса прежде всего со стороны средних компаний. По его мнению, это связано с тем, что именно их сейчас атакуют более активно, и рост имеет тенденцию к продолжению.

По мнению Алексея Осипова, новым серьёзным вызовом могут стать последствия импортозамещения. Много потенциальных проблем, по его мнению, таит отход от службы каталогов Active Directory.

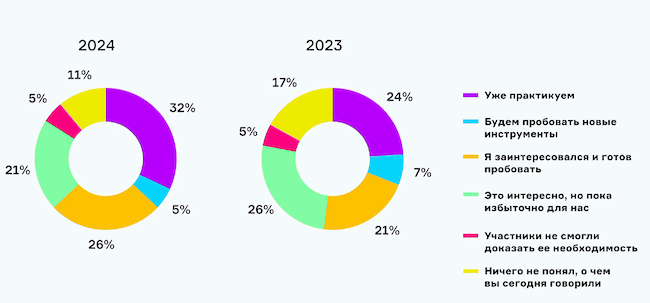

Финальный опрос (рис. 5), как отметил Всеслав Соленик, показал значительное снижение количества скептиков по сравнению с прошлогодним эфиром.

Рисунок 5. Мнение об Offensive Security после эфира

Выводы

Российский рынок начинает осознавать необходимость регулярного тестирования защищённости. Этому способствуют как активность атакующих, которые всё чаще обращают свой взор на относительно небольшие компании, так и заинтересованность крупных заказчиков, которые в рамках предотвращения атак на цепочки поставок включают в программы тестирований и исследования защищённости свои дочерние и зависимые структуры, а также поставщиков и подрядчиков.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий! Для этого подпишитесь на наш канал в YouTube.