Тестирование на проникновение помогает оценить устойчивость инфраструктуры к различным сценариям атак. Но нерегулярных пентестов недостаточно при постоянно меняющемся ИТ-окружении и ограниченности ресурсов. Как автоматизация поможет изменить это?

Введение

Что произойдёт, если злоумышленник преодолеет внешний периметр организации и попадёт внутрь её инфраструктуры? Справятся ли внедрённые средства защиты? Насколько эффективно отработают процессы? На все эти вопросы даёт ответ качественно проведённое тестирование на проникновение.

Первое и главное преимущество пентеста — это практическая проверка. Она показывает, насколько инфраструктура компании защищена в условиях, максимально приближённых к реальным. Второе — это гибкость и творческий подход, который имеет место, когда говорится об экспертной команде: начиная от нестандартных приёмов социальной инженерии, заканчивая изменением подходов или инструментов по факту продвижения к цели.

В большинстве случаев работы по тестированию на проникновение оказываются успешными в плане атаки. «Согласно результатам пентестов, проведённых компанией Positive Technologies в 2023 году, в 100 % случаев тестировщикам удалось получить контроль над доменом организации, а у 81 % проектов общий уровень защищённости был оценен как низкий», — Игорь Фиц, лидер продуктовой практики PT Dephaze, Positive Technologies.

Проведение регулярных тестирований на проникновение и внедрение мер по повышению безопасности на основе полученных результатов способны вывести общую защищённость на более высокий уровень.

В отличие от разовых тестов, системный подход к пентесту даёт возможность учитывать динамику изменения ИТ-ландшафта и корректировать стратегию кибербезопасности в соответствии с актуальными вызовами. Это не только минимизирует вероятность успешной атаки, но и поддерживает и развивает культуру кибербезопасности внутри организации, повышает уровень осведомлённости сотрудников и качество управления процессами защиты инфраструктуры.

Организация регулярных тестирований на проникновение

Эффективность тестирований на проникновение складывается из двух факторов. Во-первых, это регулярность проведения пентеста, которая заключается как в «перепроверке», так и в постоянном расширении зоны тестирования. Во-вторых, это работа с результатами тестирования: от анализа полученной информации до способности найти общий язык с ИТ-департаментом при внесении изменений.

Внедрение изменений — сложный процесс, но несмотря на все трудности, это полностью контролируемый этап, замкнутый в рамках организации, чего нельзя сказать об организации регулярных тестирований. Тестирование на проникновение обычно проводится внешней командой, и тут могут возникнуть трудности.

- Квалификация специалистов. Хорошие команды по пентесту востребованы, их расписание часто заполнено на месяцы или даже годы вперёд. Компании приходится либо долго ждать своей очереди, либо идти на компромисс, выбирая менее опытных специалистов.

- Сложные согласования. Подписание договоров и NDA, определение границ тестирования и перечня допустимых действий может затянуть выполнение работ на месяцы.

- Ограниченность по времени и объёму работ. Обычно работы по тестированию на проникновение проходят в сжатые сроки в установленном сегменте, что не позволяет обнаружить все угрозы, которые были бы выявлены при детальном анализе.

Часть перечисленных проблем удаётся решить выделением отдельной команды внутри организации, но это могут позволить себе не все компании. Также квалифицированной команде иногда скучно выполнять операции, связанные с применением банальных техник атак, которые до сих пор актуальны. Как показывают исследования Positive Technologies, злоумышленник с низкой квалификацией может получить контроль над ИТ-инфраструктурой, используя базовые методы, такие как BruteForce или Credential Dumping, в 63 % организаций.

Минимизировать влияние перечисленных трудностей позволяет автоматизация, она обеспечит регулярность и снизит зависимость от человеческого фактора. Автоматизация активно применяется при реализации отдельных атак уже давно. Можем ли мы превратить это в конвейер, тем самым перейдя от атомарных действий к реальной и постоянной проверке безопасности? Некоторые вендоры уже задумались над вопросом, стремясь повысить эффективность и управляемость пентестов.

Так, осенью 2024 года Positive Technologies анонсировала разработку PT Dephaze — решения, позволяющего автоматизировать процесс тестирования на проникновение, сделав его регулярным и доступным.

Автоматизация на примере PT Dephaze

PT Dephaze — инструмент для контролируемого автоматического внутреннего тестирования на проникновение для проверки защищённости инфраструктуры. Решение самостоятельно подбирает инструменты и методы атаки, анализируя возможные пути компрометации и выбирая наиболее эффективный сценарий продвижения по инфраструктуре. Это позволяет не только ускорить процесс обнаружения слабых мест в защите, но и получить доказательную базу — результаты тестирования формируются на основе практической реализации атак.

Разработка Positive Technologies обеспечивает:

- Регулярность. Анализ защищённости инфраструктуры можно выполнять с той периодичностью, которая необходима: с учётом исправления уязвимостей, изменения политик безопасности, появления новых узлов и систем. Повторный запуск тестов обеспечивает понимание изменений защищённости в динамике.

- Охват. Анализируется безопасность на большем количестве хостов, включая системы, которые, на первый взгляд, могут показаться незначительными, но способны представлять скрытые риски или хранить информацию, которая может быть использована в других атаках.

- Экспертизу. Не требуется высокая квалификация специалистов. Полная автоматизация и получение понятных результатов работы упрощают интерпретацию данных и принятие решений.

- Оптимизацию трудозатрат. Даже при наличии внутренней команды пентестеров PT Dephaze позволит автоматизировать рутинные задачи, высвобождая ресурсы для решения сложных задач.

PT Dephaze позволит не просто автоматизировать внутреннее тестирование, но и сделать его регулярным. По результатам выполнения отдельных атак система фиксирует как успешные, так и не успешные действия, что позволяет оценить эффективность применения тех или иных атак максимально детально. По окончании тестирования пользователь может оценить защищённость анализируемых сегментов, например проанализировав отчёт. После внесения исправления или обновления экспертизы необходимо будет запустить повторное тестирование, чтобы оценить качество изменений и проверить устойчивость сегмента к новым атакам.

PT Dephaze может быть развёрнут как в среде виртуализации, так и на ноутбуке, что позволяет реализовать различные варианты тестирования исходя из особенностей архитектуры и решаемых задач.

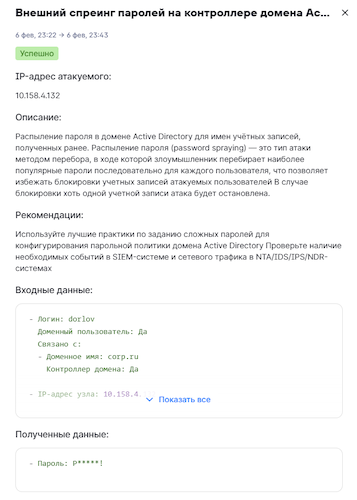

Рисунок 1. Результат тестовой атаки

«Автоматизация позволяет моделировать множество сценариев атак, охватывая большую часть инфраструктуры и снижая нагрузку на специалистов по анализу защищённости. Мы понимаем, что применение продуктов автоматизированного тестирования должно быть безопасно для инфраструктуры. Поэтому в PT Dephaze реализованы различные механизмы безопасности: внесение исключений, настройки параметров отдельных экспертиз, согласование действий, — и это не весь список.

Детальные настройки позволяют пользователю системы выбрать, как ему удобнее работать при выполнении тестирования. Например в случае выбора опции “Согласование критичных действий” решение по запуску отдельных атак остаётся за человеком: PT Dephaze запрашивает подтверждение на выполнение потенциально опасных действий, например завершение пользовательской сессии или перезагрузку системы. Это делает тестирование исключительно безопасным», — Игорь Фиц, лидер продуктовой практики PT Dephaze, Positive Technologies.

Выводы

Автоматизированные решения для тестирования на проникновение, такие как PT Dephaze, — это не замена традиционных методов тестирования, а инструмент, позволяющий проводить регулярные проверки безопасности без сложных процедур согласования и наличия уникальной экспертизы.

Проведение разовых тестов на проникновение даёт нам оценку текущего состояния отдельной части сети и позволяет понять, насколько инфраструктура защищена от современных угроз. Регулярные автоматизированные тесты снижают риск компрометации сети на основе лучших практик пентеста, только в более масштабном формате — включая в области тестирования не только отдельные сети, но и всю инфраструктуру организации.

Сочетание автоматизированного и ручного пентеста позволит компаниям максимально эффективно оценивать общий уровень защищённости инфраструктуры и минимизировать риски компрометации, своевременно корректируя свою стратегию безопасности.