Виртуализация повышает эффективность и производительность ИТ-инфраструктуры и при этом снижает расходы на программное и аппаратное обеспечение. Однако риск нарушения информационной безопасности для виртуальных сред выше, поскольку они имеют более сложную структуру, требующую защиты от кибератак и утечек данных. Стандартные средства защиты информации не подходят или малоэффективны для защиты виртуальных сред. В статье рассматривается решение компании Fortinet для защиты облачной инфраструктуры и платформ виртуализации VMware.

2.1. Состав компонентов FortiGate-VMX

2.2. Внедрение FortiGate-VMX в виртуальную среду VMware

2.3. Политики безопасности FortiGate-VMX

3. Варианты использования FortiGate-VMX

3.2. Межсетевой экран внутренней сегментации для SDDC

3.3. Многоуровневая защита по группам приложений

3.4. Использование Fortinet Virtual Domains (VDOMS)

Введение

Компания Fortinet представила запатентованную технологию виртуальных доменов Virtual Domain (VDOM) в 2004 году. С этого времени Fortinet провела масштабную работу по разработке консолидированной системы безопасности, базирующейся на платформе FortiGate, для защиты существующих виртуальных и облачных инфраструктур. Виртуализированные решения Fortinet обеспечивают защищенный обмен информацией между виртуальными машинами за счет применения политик безопасности на уровне гипервизоров и обладают теми же функциями обеспечения безопасности сети, что и классические программно-аппаратные комплексы FortiGate. Решения Fortinet предназначены для обеспечения безопасности облаков, центров обработки данных (ЦОД) и программно-определяемых сетей.

Таким образом, физические и виртуализированные решения Fortinet могут функционировать в сети одновременно и управляться централизованно с помощью единого интерфейса администратора.

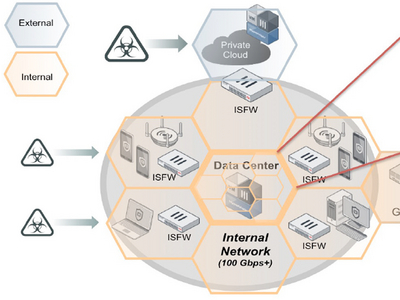

Рисунок 1. Комплексные виртуализированные решения компании Fortinet для центров обработки данных

В настоящее время компания Fortinet предлагает более 10 различных виртуализированных решений для сред VMware, среди которых выделяется межсетевой экран нового поколения FortiGate-VMX.

FortiGate-VMX

FortiGate-VMX является специализированным решением для защиты виртуальных сред VMware. Оно поддерживает интеграцию с Software-Defined Data Center (SDDC) VMware и совместимо с платформами VMware NSX и vSphere. Благодаря прямой API-интеграции FortiGate-VMX автоматически разворачивается в инфраструктуре и имеет возможность просматривать трафик между виртуальными машинами внутри виртуальной инфраструктуры, а не за ее пределами.

VMware NSX перехватывает трафик на уровне гипервизора и передает его в FortiGate-VMX для обеспечения выполнения политик безопасности.

В FortiGate-VMX доступны следующие функции безопасности:

- межсетевое экранирование;

- предотвращение вторжений;

- антивирусная защита;

- предотвращение утечки информации;

- веб-фильтрация;

- контроль приложений;

- фильтрация электронной почты.

FortiGate-VMX обеспечивает защиту от потенциальных уязвимостей виртуальных технологий, предоставляя:

- анализ трафика виртуальных машин;

- автоматическое развертывание узлов безопасности в кластере безопасности для расширяющихся рабочих нагрузок, уменьшающее ручное вмешательство и человеческие ошибки;

- эффективную микросегментацию;

- управляемые службы и сегментацию за счет использования виртуальных доменов (VDOM).

Управление функциями безопасности FortiGate-VMX осуществляется посредством операционной системы FortiOS. Ранее мы уже писали о ней. FortiOS эффективно реализует архитектуру, оптимизированную для аппаратного ускорения механизмов обработки пакетов и проверки содержимого сетевого трафика с помощью процессоров FortiASIC, устанавливаемых на платформах FortiGate. Это позволяет обеспечить комплексную защиту в режиме реального времени на уровне сети, приложений и данных.

Состав компонентов FortiGate-VMX

FortiGate-VMX представляет собой двухкомпонентную систему, состоящую из консоли управления FortiGate-VMX Service Manager и узлов безопасности FortiGate-VMX Security Node.

Узлы безопасности — это виртуализованные экземпляры межсетевого экрана FortiGate-VMX, развернутые на каждом хосте и обеспечивающие выполнение политик безопасности.

Консоль управления напрямую взаимодействует со средой платформы для виртуализации сети программного центра обработки данных VMware NSX, выступая в качестве интерфейса между узлами безопасности FortiGate-VMX и виртуальной средой VMware. Консоль управления предоставляет менеджеру NSX перечень оказываемых сервисов, в то время как менеджер NSX передает на консоль управления FortiGate-VMX данные о новых или обновленных динамических группах и объектах безопасности. Кроме того, консоль управления регистрирует автоматическое развертывание необходимых узлов безопасности и осуществляет централизованное управление лицензиями.

Рисунок 2. Консоль управления FortiGate-VMX

Консоль управления получает проактивные обновления безопасности от исследовательской группы FortiGuard Labs и синхронизирует их со всеми узлами безопасности.

Дополнительно может применяться система централизованного управления событиями FortiAnalyzer для журналирования событий сетевой безопасности, их анализа и агрегации данных журнала FortiGate-VMX.

Внедрение FortiGate-VMX в виртуальную среду VMware

FortiGate-VMX интегрируется с VMware NSX Service Composer для внедрения новой модели использования сети и служб безопасности. Это позволяет администраторам сети назначать политики межсетевого экрана и служб безопасности для прикладных рабочих нагрузок в режиме реального времени.

Одним из ключевых компонентов VMware NSX является концепция Service Insertion (внедрения службы). Этот компонент предоставляет API и интерфейс, позволяющий FortiGate-VMX регистрироваться в среде в качестве службы. После разрешения, полученного на основе конфигурации системы, службы безопасности FortiGate-VMX контролируют поток трафика между виртуальными машинами на уровне гипервизора.

Рисунок 3. Процесс внедрения FortiGate-VMX в виртуальную среду VMware

Узлы безопасности FortiGate-VMX разворачиваются автоматически на каждом хосте VMware ESXi в указанном кластере, также автоматически происходит лицензирование и обмен политикой безопасности между сервис-менеджером FortiGate-VMX и узлами безопасности. Любые новые хосты, добавленные к кластеру ESXi, немедленно попадают под ту же политику безопасности без ручного вмешательства администратора.

Политики безопасности FortiGate-VMX

Политики безопасности FortiGate-VMX основаны на динамических группах безопасности NSX и связанных с ними объектах. Любые дополнения или другие изменения в этих группах безопасности в менеджере NSX автоматически ассоциируются с соответствующей политикой безопасности FortiGate-VMX без каких-либо действий администратора в сервис-менеджере FortiGate-VMX. Политики применяются независимо от широковещательного домена или порта соединения. Политика также следит за рабочей нагрузкой виртуальных машин во время живой миграции (VMotion).

Рисунок 4. Политики безопасности FortiGate-VMX

Варианты использования FortiGate-VMX

Ранее представленные на рынке решения (например, FortiGate-VM) по защите виртуальных и облачных сетей столкнулись с рядом трудностей:

- межсетевой экран, установленный на границе сети, не обеспечивает защиту и контроль трафика между виртуальными машинами;

- нет защиты трафика потока North-South (виртуальный трафик в физический);

- сложная схема защиты трафика потока East-West (трафик в рамках виртуальной инфраструктуры);

- высокие затраты на администрирование и развертывание;

- возможные сбои при миграции защищаемых ресурсов;

- отсутствие микросегментации.

FortiGate-VMX разработан для решения этих проблем. Среди них выделим наиболее значимые типовые задачи.

Защита информации

Прежде всего, FortiGate-VMX — это средство защиты информации, обладающее широким набором функциональности и адаптированное для виртуальных и облачных сетей.

Система предотвращения вторжений для предприятий, облаков и частных облаков на платформе FortiGate-VMX обеспечивает:

- защиту от атак и угроз сетевого уровня;

- детектирование и блокирование атак в реальном времени;

- захват пакетов и их карантин;

- автоматические обновления от лаборатории Fortinet Global Threat Research Team.

Контроль приложений FortiGate-VMX позволяет оперативно определить сетевое приложение, соответствующее сессии, и далее применять ответные меры (например, блокировать сессию или отслеживать действия пользователя). Контроль приложений опирается на декодеры протоколов, что позволяет выявлять приложения независимо от порта.

Система защиты от утечек информации позволяет определить и контролировать трафик во время его передачи по сети. Система поддерживает основные форматы файлов, регулярные выражения и архивацию контента.

Функции веб-фильтрации распределены на три компонента — веб-фильтр содержимого, фильтр URL и блокирование Java Applet, Cookies и Active X.

Антиспам FortiGate-VMX поддерживает настраиваемые политики фильтрации.

Межсетевой экран внутренней сегментации для SDDC

Использование межсетевого экрана внутренней сегментации (Internal Segmentation Firewall, ISFW), находящегося в стратегически важных участках внутренней сети, обеспечивает сегментацию сети внутри периметра безопасности. Посредством применения принципа ISFW в сетях SDDC с помощью VMware NSX и интеграции FortiGate-VMX обеспечивается высокая скорость выполнения функций межсетевого экрана между виртуальными микросегментами.

Рисунок 5. Расширение внутренней сегментации с помощью FortiGate-VMX

Многоуровневая защита по группам приложений

Традиционно, для обеспечения защиты от угроз для различных приложений необходимо произвести сегментацию сети так, чтобы различные приложения находились в разных виртуальных сетях.

Использование VMware NSX и FortiGate-VMX позволяет определить микросегменты таким образом, что сервисы, требующие различные уровней защиты, защищены с помощью соответствующей политики безопасности.

Рисунок 6. Микросегментация и многоуровневая защита приложений от угроз

Эффективность данного подхода достигается путем настройки статических и динамических групп безопасности NSX Security Groups для каждого типа приложения. После завершения настройки на FortiGate-VMX конфигурируются соответствующие политики безопасности для каждой группы.

Использование Fortinet Virtual Domains (VDOM)

VDOM позволяют сетевым администраторам делить узлы безопасности FortiGate-VMX для изолированной обработки различных потоков трафика. Данная возможность обеспечивает большую гибкость как для решений корпоративного уровня, так и для провайдеров управляемых сервисов.

Рисунок 7. Использование VDOM и микросегментации NSX

Расширение технологии VDOM в FortiGate-VMX позволяет сегментировать функции безопасности с возможностью выделения отдельной сущности для конкретной функции безопасности. При использовании различных VDOM для различных функций безопасности можно гарантировать, что корректные функции используются для корректных потоков и групп безопасности.

Рисунок 8. Виртуализация функций безопасности с использованием виртуальных доменов и групп безопасности NSX

Выводы

Межсетевой экран нового поколения FortiGate-VMX, интегрированный с VMware NSX в сетях SDDC, расширяет функциональные возможности NSX передовыми средствами обеспечения безопасности. В частности, он защищает и контролирует виртуальный трафик в режиме реального времени. Функционирование FortiGate-VMX под управлением специализированной ОС FortiOS и постоянное получение обновлений безопасности от FortiGuard Labs позволяет противодействовать современным угрозам и кибератакам.

FortiGate-VMX идеально подходит для использования в центрах обработки данных, в масштабируемых виртуальных, облачных и частных сетях. Интеграция FortiGate-VMX с VMware NSX гарантирует, что любые новые рабочие нагрузки и внесенные изменения в существующие рабочие нагрузки автоматически будет учтены FortiGate-VMX для предоставления услуг безопасности.

Подведя итог, еще раз подчеркнем ключевые особенности FortiGate-VMX:

- видимость и прозрачность виртуального сетевого трафика;

- автоматическое развертывание и выделение узлов безопасности FortiGate-VMX для новых хостов;

- контроль рабочих нагрузок при миграции в реальном времени;

- средство защиты информации, объединяющее разные функции безопасности на одной платформе.