Эксперты «Лаборатории Касперского» назвали восемь самых активных в мире киберпреступных группировок, занимающихся вымогательством с помощью программ-шифровальщиков (Ransomware). Анализ охватил период с марта 2021 г. по март 2022 г.

- Введение

- Сyber Kill Chain: тактики, применяемые вымогателями

- Рынок под давлением кибератак шифровальщиков

- Платить или не платить вымогателям?

- Выводы

Введение

Наиболее активными группировками в исследовании названы Cont/Ryuk, Pysa, Clop (TA505), Hive, LockBit 2.0, Ragnar Locker, BlackByte и BlackCat. Они наиболее часто встречались при разборе атак с распространением программ-вымогателей (ransomware) среди клиентов «Лаборатории Касперского» по всему миру. Как показывают опросы, бизнес-пользователи считают кибератаки этого типа наиболее чувствительными.

Рисунок 1. Топ-8 группировок-вымогателей по версии «Лаборатории Касперского»

Результаты исследования были представлены в ходе вебинара, проведённого 22 декабря экспертами «Лаборатории Касперского». В нём приняли участие старший исследователь по безопасности Дмитрий Галов, тимлид группы Threat Intelligence Никита Назаров и аналитик группы Threat Intelligence Владислав Буртцев.

Отчёт с рейтингом группировок-вымогателей был выпущен на английском языке в июне 2022 года. На следующей неделе появится русскоязычная версия.

Сyber Kill Chain: тактики, применяемые вымогателями

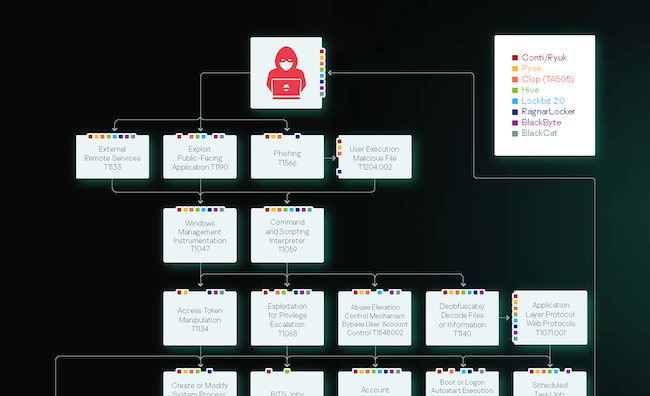

Результаты исследования указывают на то, что хакерские группировки, несмотря на отсутствие прямой координации между ними, придерживаются известных тактик для проведения атак, применяют техники и процедуры, отражённые в матрице MITRE ATT&CK.

Эксперты «Лаборатории Касперского» собрали воедино применяемые вымогателями тактики, представив их в диаграмме Сyber Kill Chain.

Оригинальная концепция Сyber Kill Chain была разработана специалистами американской корпорации Lockheed ещё в 2011 году. Она предназначена для служб безопасности и помогает им проводить оценку угроз, с которыми приходится встречаться на практике, чтобы заранее понимать направления дальнейшего развития атак. Популярная сегодня среди команд SOC матрица тактик, техник и процедур MITRE ATT&CK представляет собой по сути детализацию списка Сyber Kill Chain.

Новая диаграмма Сyber Kill Chain, представленная в ходе вебинара экспертами «Лаборатории Касперского», будет полезна службам ИБ для оценки текущих кибератак и выбора применяемых средств защиты. Используя собранные данные, можно быстро выявить группировку и оценить её специализацию, а также применяемые ею техники, чтобы подобрать тактику для противостояния.

Рисунок 2. Диаграмма Сyber Kill Chain «Лаборатории Касперского»

В дополнение к схеме Сyber Kill Chain подготовлен также набор правил SIGMA, которые можно применять для выстраивания правил в SIEM. Это поможет службам безопасности своевременно обнаруживать активность противника в инфраструктуре.

Рынок под давлением кибератак шифровальщиков

Согласно проведённому «Лабораторией Касперского» анализу, атаки с применением шифровальщиков распределены в целом ровно по миру; незначительное опережение наблюдается только в странах СНГ (27,8 %) и Ближнего Востока и Африки (26,8 %). Для Европы этот показатель составляет 24,7 %, для Северной и Южной Америк — 16,5 %.

Шифровальщики представляют основную угрозу для промышленных предприятий (22 %) и государственного сектора (19 %). Среди атакуемых также значительна доля компаний, которые представляют финансовый сектор (13 %) и телекоммуникации (13 %).

Рисунок 3. Рынок киберугроз с применением шифровальщиков

Оценивая вектор проникновения, эксперты «Лаборатории Касперского» выделили атаки совершаемые путём подбора паролей методом брутфорса (31,6 %) или за счёт эксплуатации уязвимостей на периметре сети (31,5 %). Существенна также доля кибератак с применением фишинга через корпоративную почту (23,7 %).

Целью вымогателей чаще всего становится шифрование корпоративных данных (37,9 %). Преодолев защиту на периферии, злоумышленники также занимаются кражей информации (14,7 %). Кроме того, встречаются успешно проведённые кибератаки (10,5 %), которые не связаны с нанесением вреда пострадавшей компании. В этих случаях злоумышленники стремятся закрепиться в сети для размещения там своих инструментов. Это указывает на выстраивание сети для будущих злонамеренных действий в том случае, если найдётся заказчик.

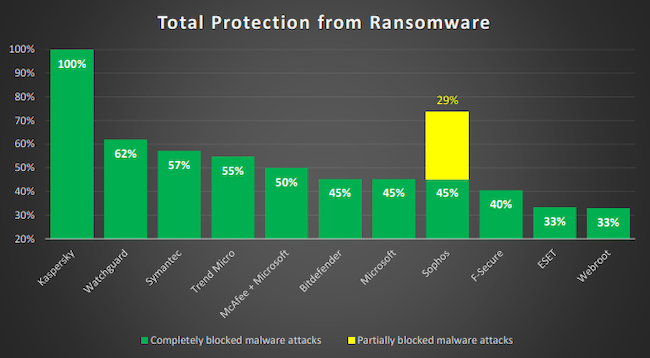

Участники вебинара отметили, что по данным исследования немецкой ИБ-лаборатории AV Test за июнь–август 2021 года наилучшую защиту от ransomware-атак предоставляют решения «Лаборатории Касперского». Они существенно опережают по качеству защиты других конкурентов.

Рисунок 4. Рейтинг средств защиты от программ-вымогателей за июнь–август 2021 года от AV Test

Платить или не платить вымогателям?

Опрос, проведённый среди клиентов «Лаборатории Касперского», показал, что более 80 % компаний, столкнувшись с фактом шифрования данных и шантажа со стороны хакерской группировки, предпочитают соглашаться на выкуп (сразу или по истечении времени), считая такой выбор оптимальным для выхода из сложившейся ситуации. Это вызывает озабоченность со стороны разработчиков средств ИБ, потому что подобные выплаты фактически стимулируют эскалацию киберугроз.

Эксперты «Лаборатории Касперского» отмечают, что средний размер выкупа весьма высок. Это объясняется прежде всего тем, что группировки проводят предварительный анализ финансовых возможностей своих потенциальных жертв и осуществляют кибератаки против тех компаний, которые реально могут заплатить требуемый выкуп.

В число атакуемых наиболее часто попадают компании крупного бизнеса, имеющие развитую филиальную сеть и большое число точек сопряжения с внешней сетью. В такой инфраструктуре трудно отслеживать происходящие в ней изменения; злоумышленники пользуются этим и активно сканируют сети для выявления точек возможного проникновения.

Выводы

«Лаборатория Касперского» продолжает отслеживать появление новых группировок, но не даёт оценки развития киберугроз со стороны вымогателей на 2023 год. Эксперты компании считают, что атакующие всегда идут на шаг впереди обороняющихся, поэтому важно заранее собирать информацию о действующих группировках. Это поможет быстро реагировать на новые угрозы и опережать защитными действиями активность группировок-вымогателей.