Компании из всех отраслей ощущают на себе рост числа атак на свои веб-приложения. Рассказываем о распределении атак на телеком-компании и интернет-площадки, зафиксированных среди пользователей платформы «Вебмониторэкс» в 2023 году, по типам, а также о способах защиты от них.

В настоящее время веб-приложения являются неотъемлемой частью инфраструктур многих компаний и одной из основных целей атак злоумышленников. Сотрудники «Вебмониторэкса» провели анализ атак на веб-приложения телекоммуникационных компаний и интернет-платформ.

В качестве источников статистических данных была использована аналитика компании «Вебмониторэкс» по трафику за весь 2023 год. Анализ включал в себя оценку различных типов атак и рисков в целях определения общего уровня безопасности приложений. На основе анализа исходных данных был определён топ-3 видов атак и рисков для компаний из каждой отрасли.

Отметим, что в этом месяце Anti-Malware.ru подготовил обзор рынка защиты веб-приложений (WAF), где представлены решения, среди которых российские заказчики могут выбирать в 2024 году.

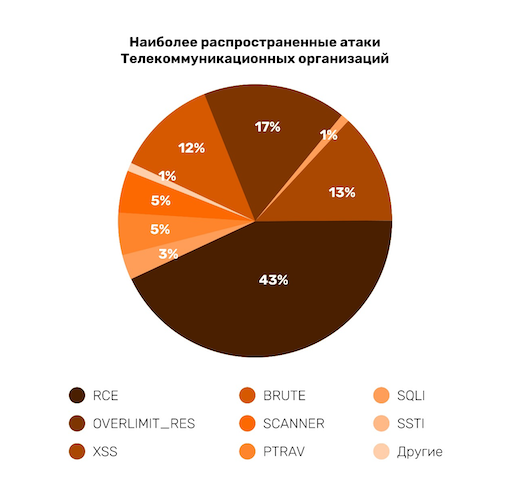

Телекоммуникационные компании. За 2023 год стало заметно, что телекоммуникационные организации чаще всего подвергаются атакам связанным с удалённым выполнением кода (RCE) и межсайтовым запуском скриптов (XSS), составившим 43 % и 13 % от общего числа событий соответственно. Это обусловлено следующими факторами: телекоммуникационные организации могут хранить и обрабатывать ценные данные пользователей, такие как платёжная информация или личные сведения. Это делает их привлекательной целью для злоумышленников, которые могут попытаться получить доступ к этим данным для финансовой выгоды. Также для телекоммуникационных компаний характерны события связанные с превышением лимита ресурсов (OVERLIMIT_RES), которые составляют 17 % от общего количества.

Рисунок 1. Распространённые атаки на телекоммуникационные организации

Атака типа «RCE» направлена на использование уязвимостей для удалённого выполнения кода в веб-приложениях. Злоумышленники стремятся внедрить вредоносный код, который может быть удалённо запущен на сервере, что позволит им манипулировать системой для получения несанкционированного доступа. Это представляет серьёзную угрозу конфиденциальности данных и стабильности телекоммуникационных систем.

События связанные с превышением лимита ресурсов (OVERLIMIT_RES) могут свидетельствовать об атаке с целью искусственно увеличить нагрузку на сервер, исчерпать доступные ресурсы и вызвать отказ в обслуживании. Телекоммуникационные организации обладают большим объёмом данных и трафика, что делает их потенциальной целью для атак направленных на истощение ресурсов. Такие события далеко не всегда связаны с атаками, но свидетельствуют о риске нехватки мощностей имеющейся инфраструктуры вследствие обслуживания большого количества пользователей.

Атака типа «XSS» направлена на внедрение и распространение вредоносных скриптов. Целью является кража пользовательских данных, таких как авторизационные куки-файлы, сессионные токены, пары «логин — пароль» и другие конфиденциальные данные.

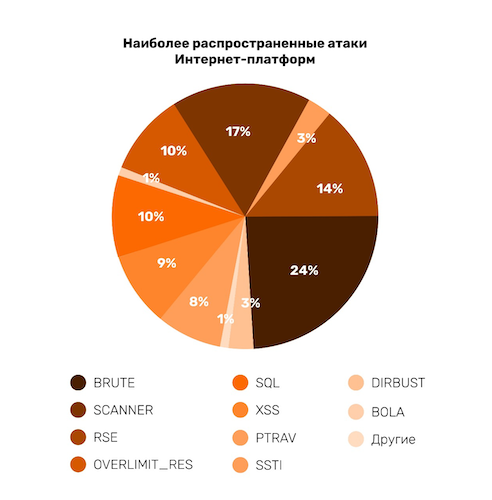

Интернет-платформы. За рассматриваемый период для интернет-платформ наиболее распространёнными атаками стали брутфорс (24 %), сканирование (17 %), удалённое выполнение кода (14 %). Добавим, что брутфорс-атаки (BRUTE) направлены на эксплуатацию риска «API5:2023» («Недостатки контроля доступа на функциональном уровне») из OWASP API Security Risks Top 10.

Рисунок 2. Распространённые атаки на интернет-платформы

Брутфорс-атаки против интернет-платформ могут быть направлены на служебные аккаунты, учётные записи пользователей или другие важные сущности. В случае успеха они могут дать злоумышленникам несанкционированный доступ к аккаунтам и конфиденциальным данным, что представляет серьёзную угрозу для безопасности.

Атака типа «SCANNER» направлена на сканирование приложения / интернет-платформы с использованием различных инструментов и методов автоматизированного поиска уязвимостей.

Атаки типа «RCE» уже были описаны выше.

Защита от упомянутых атак и событий может быть обеспечена путём выполнения ряда мероприятий, указанных ниже.

Механизмы защиты от брутфорс-атаки на программный интерфейс (API):

- Использование многофакторной аутентификации, а также дополнительных инструментов удостоверения личности, таких как API-ключи и токены.

- Реализация блокировки учётных записей после нескольких неудачных попыток входа.

- Использование временной задержки между попытками входа для замедления потенциальных атак методом перебора.

- Использование CAPTCHA.

- Избегание стандартных учётных данных, особенно для пользователей с правами администратора.

- Применение политики по паролям. Рекомендации по длине, сложности и периодичности смены паролей помогают повысить безопасность учётных записей.

- Проведение регулярных проверок паролей на слабость и на присутствие в базах утечек.

- Журналирование и мониторинг событий в информационной системе.

- Использование безопасного серверного менеджера сессий обеспечивает защиту от перехвата сеансов и повышает общую безопасность приложения.

Для минимизации рисков событий вида «превышение лимита ресурсов системы» (OVERLIMIT_RES) рекомендуется принимать следующие меры:

- Ограничение количества запросов. В API можно внедрить лимиты на количество запросов от одного и того же источника (например, IP-адреса) за определённый интервал времени. Это поможет предотвратить DoS и другие атаки, направленные на превышение лимита ресурсов. Подробнее об этом можно прочитать в нашей документации.

- Мониторинг использования API для выявления аномалий. Применение продукта «ПроAPI Структура» от компании «Вебмониторэкс» позволяет улучшить наблюдаемость ваших API.

- Автоматическая блокировка. Реализация системы автоматической блокировки для исключения доступа от тех IP-адресов, которые превысили установленные лимиты, может помочь в предотвращении атак. На платформе «Вебмониторэкс» вы можете настраивать доступ к вашим приложениям по IP‑адресам, добавляя их в белый, чёрный и серый списки. Подробнее о том, как это может быть реализовано с использованием платформы «Вебмониторэкс», рассказано по ссылке.

- Обновление и мониторинг безопасности. Регулярное обновление программного обеспечения, библиотек и фреймворков, используемых в API, для устранения уязвимостей.

Защита от удалённого выполнения кода (RCE) подразумевает следующие меры безопасности, которые могут быть включены в защиту API:

- Правильная разработка API, фильтрация и санация входных данных.

- Использование средств веб-безопасности, таких как брандмауэр веб-приложений (WAF), для обнаружения и блокирования потенциально вредоносных запросов.

- Использование белых списков: доступ только к разрешённым ресурсам и функциям API.

- Мониторинг безопасности API для обнаружения подозрительной активности и вмешательства в случае атаки.

- Использование механизмов контроля целостности данных.

- Использование принципов безопасной разработки.

Для защиты от XSS-атак рекомендуются следующие мероприятия:

- Экранирование ненадёжных данных HTTP-запроса на основе контекста вывода HTML.

- Использование политики безопасности контента (Content Security Policy, CSP).

- Использование WAF и подобных ему инструментов тоже позволяет обнаруживать и блокировать подобные атаки.

- Проведение регулярных аудитов безопасности веб-приложений для выявления и устранения уязвимостей.

- Использование фреймворков, которые исключают XSS, таких как последняя версия Ruby on Rails, React JS.

- Регулярное обновление браузеров и веб-приложений.

Компания «Вебмониторэкс» предлагает платформу для обеспечения безопасности веб-приложений и API. В её состав входят, в частности, следующие компоненты:

- «ПроAPI Структура». Обеспечивает построение и визуализацию структуры всех API в формате OpenAPI v3. Кроме того, «Структура API» позволяет сравнивать загруженную спецификацию с реальным трафиком.

- «ПроAPI Защита» реализовывает позитивную модель безопасности, разрешая только те вызовы, которые соответствуют предварительно определённой спецификации API.

Регистрируйтесь на вебинар 16 мая об управлении и защите API. На нём заказчик расскажет о своём кейсе внедрения продуктов компании «Вебмониторэкс».

Подпишитесь на телеграм-канал, где мы рассказываем всё об API Security и Web Security, публикуем актуальные анонсы изменений в продукте, говорим ещё немного об уязвимостях и представляем технические изыскания команды «Вебмониторэкс».

Читайте наши обзоры, оставайтесь защищёнными и помните: API-First ближе, чем вы думаете!

Авторы:

- Сергей Одинцов, системный аналитик, «Вебмониторэкс»

- Анастасия Травкина, младший системный аналитик, «Вебмониторэкс»

Реклама. Рекламодатель ООО “Вебмониторэкс”, ИНН 7735194651, ОГРН 1227700238545