Проработанный план действий помогает свести ущерб от утечки данных к минимуму. Обсудим меры, которые нужно будет принять, если киберпреступники доберутся до конфиденциальных сведений.

Введение

Статистика кибератак на российские компании говорит о том, что утечки данных становятся угрозой национального масштаба. Хотя количество самих инцидентов в 2024 году несколько сократилось по сравнению с 2023-м, объём украденного продолжает расти многократно.

В такой ситуации нужно думать не только о том, как защитить информацию от злоумышленников, но и о том, что делать, если преступники всё-таки доберутся до ваших данных. Этот анализ позволяет сократить ущерб от инцидента, избежать проблем с регуляторами и срыва договорных обязательств, а также повысить осведомлённость сотрудников о существующих угрозах. План реагирования на утечки не помешает и частным пользователям, которые не хотят лишиться доступа к онлайн-банку и заполучить на своё имя чьи-то кредиты.

Советы компаниям

Логика действий при обнаружении утечки корпоративных данных укладывается в следующую цепочку:

- определить источник утечки;

- заблокировать развитие инцидента;

- обеспечить нормальную работу компании;

- провести расследование;

- устранить риски и уязвимости, которые привели к утечке.

Пройдёмся по этим шагам по порядку.

Что делать сразу при обнаружении утечки

Первое, что нужно сделать, — локализовать и изолировать источник утечки: сервер, веб-приложение, базу данных, учётные записи. Если на рабочих компьютерах обнаружены вредоносные программы, машины нужно отсоединить от сети: выдернуть Ethernet-шнур, выключить Wi-Fi и даже Bluetooth. При этом не следует отключать питание: на устройствах могут остаться артефакты, которые позже помогут расследовать атаку, а перезагрузка нередко уничтожает подобные улики.

Необходимо отключить затронутые учётные записи или ограничить их разрешения, обновить пароли авторизованных пользователей. По возможности эту операцию стоит проделать со всеми потенциально затронутыми корпоративными учётными записями, поскольку в первое время может быть трудно определить, какие аккаунты скомпрометированы, а какие — нет. Если же оставить злоумышленникам возможность вернуться в инфраструктуру, все действия по устранению последствий атаки окажутся бессмысленными.

Не забудьте о физической безопасности: заблокируйте серверные помещения, архивы документов и прочие области, которых потенциально может коснуться инцидент, обновите коды доступа. Вполне возможно, что, прежде чем компания вернётся к нормальным процессам, с этими помещениями нужно будет поработать представителям правоохранительных органов и экспертам по киберкриминалистике.

На этом этапе можно подвести промежуточные итоги: инцидент локализован, его развитие заблокировано. Следующие шаги должны быть направлены на обеспечение непрерывности бизнеса, и в идеальных условиях у компании уже должен быть план действий для подобных сценариев.

Что входит в план обеспечения непрерывности бизнеса

Обеспечение непрерывности бизнеса (Business Continuity Management) — это проактивный процесс, который позволяет компании заранее определить потенциальные угрозы, уязвимости и слабые стороны во время кризиса. Наша статья посвящена работе с утечками, однако план обеспечения непрерывности (Business Continuity Plan, BCP) охватывает самые разные риски: пандемии, стихийные бедствия, финансовые кризисы, человеческие ошибки.

BCP определяет основные функции бизнеса в критической ситуации, подробно описывает, какие системы и процессы должны оставаться в рабочем состоянии и как это обеспечить. Благодаря ему компания сможет продолжить обслуживание клиентов и минимизировать вероятность их ухода к конкурентам.

Рисунок 1. Цикл работы над рисками при подготовке BCP. Источник: akrogoniaios.com

Составляют такой план зачастую специалисты ИТ-подразделений. Однако руководство ключевых департаментов должно активно участвовать в этой работе, доносить информацию до своих подчинённых, обеспечивать регулярное обновление BCP.

При подготовке плана обеспечения непрерывности можно отталкиваться от следующих вопросов:

- Как бы функционировала организация, если бы компьютеры, ноутбуки, серверы, электронная почта и интернет были недоступны?

- Какие потенциальные точки отказа существуют в корпоративных процессах?

- Кто из контрагентов и партнёров играет ключевую роль в нормальном функционировании компании?

- Какие ресурсы есть у компании во время сбоя ключевых бизнес-процессов: люди, резервные каналы связи, провайдеры мощностей?

- Какое минимальное количество сотрудников необходимо для управления центром обработки данных и ИТ-операциями, какие функции им следует выполнять и какие инструменты для этого необходимы?

- Какие основные навыки нужны для восстановления нормальной деятельности? Есть ли у компании штатные сотрудники с такими знаниями и опытом или нужно привлечь внешних специалистов?

Кроме того, компании следует изучить международные стандарты, которые объединяют в себе лучшие практики по обеспечению непрерывности бизнеса. В первую очередь это ISO 22301:2019, который помогает организациям выявлять и приоритизировать угрозы. Это позволяет разработать систему управления непрерывностью бизнеса, чтобы оперативно реагировать на инциденты и восстанавливаться после них с минимальными перебоями в работе.

Дополнением к ISO 22301 служат другие стандарты:

- ISO 22313 — содержит рекомендации по применению требований ISO 22301;

- ISO 22317 — описывает внедрение и поддержание процессов анализа влияния различных событий на бизнес (Business Impact Analysis);

- ISO 22318 — посвящён обеспечению непрерывности цепочек поставок;

- ISO 22398 — описывает основные принципы планирования, проведения и развития тренировочных программ, которые можно использовать для отработки действий в критических ситуациях;

- ISO 22399 — предоставляет общие рекомендации по разработке собственных конкретных критериев эффективности для обеспечения готовности к инцидентам и непрерывности работы;

- NIST SP 800-34 — содержит инструкции и рекомендации по планированию действий с ИТ-системами в чрезвычайных ситуациях;

- BS 25999 — набор указаний по обеспечению непрерывности бизнеса от Британского института стандартизации.

В BCP содержатся конкретные инструкции для разных подразделений компании: что делать на своём участке ответственности, чтобы сократить ущерб от негативной ситуации. Основную роль на этом этапе берёт на себя группа реагирования на инцидент, которая контролирует все усилия по реагированию и восстановлению.

Кто входит в группу реагирования на утечку

Эта команда объединяет специалистов с достаточными полномочиями для принятия мер реагирования без запроса дополнительных разрешений. Только так в условиях кризиса компания может оперативно отреагировать на нарушение.

Состав группы может меняться в зависимости от особенностей компании. Однако в большинстве случаев в команду реагирования входят:

- руководитель группы — топ-менеджер, директор подразделения, старший сотрудник, который принимает решения по реагированию и отчитывается перед высшим руководством;

- менеджер проекта, обеспечивающий координацию работы группы;

- сотрудник ответственный за работу с конфиденциальной информацией (персональными данными, коммерческой тайной и т. д.);

- специалист по юридическим вопросам;

- специалист ИТ-подразделения;

- представитель кадрового департамента;

- пиар-специалист.

Группа реагирования должна взять на себя полномочия буквально с первых минут после подтверждения утечки данных. Она консолидирует все решения в связи с инцидентом, контролирует определение его причин, формулирует коммуникацию со внутренними аудиториями (например, сотрудниками и акционерами) и внешними сторонами (сюда входят партнёры, представители регуляторов и т. д.).

BCP предоставляет рекомендации по организации функционирования компании. Чтобы грамотно отработать именно ситуацию с компрометацией данных, группе кризисного реагирования понадобится ещё один документ — план реагирования на утечку.

Как подготовить план реагирования на утечку

Если в BCP содержатся инструкции для самых разных кризисов, то план реагирования на утечку описывает шаги для снижения ущерба именно от инцидентов с корпоративной информацией.

Информация, которую охватывает такой план, включает в себя:

- чёткие критерии относительно того, что необходимо считать утечкой данных,

- стратегию оценки утечек данных и управления ими, в том числе описание действий сотрудников и группы кризисного реагирования,

- договорные требования, которые компании необходимо выполнять несмотря на инцидент,

- требования законодательства, учитывая характер утёкших данных,

- стратегию коммуникаций с пострадавшими лицами, партнёрами и контрагентами,

- критерии определения того, с какими внешними сторонами следует связаться и в каких случаях (например, правоохранительные органы, регуляторы, средства массовой информации).

По сути, к этому моменту компания возвращает себе контроль над ситуацией, в том числе с точки зрения взаимодействия со внешними сторонами. Дальнейшая работа связана с определением и устранением причин утечки.

Что делать после утечки

После того как нарушение будет локализовано, сохраните и изучите имеющиеся улики: журналы событий, системные логи, записи авторизации в корпоративных системах и т. д. Необходимо установить все обстоятельства утечки и воссоздать хронологию событий.

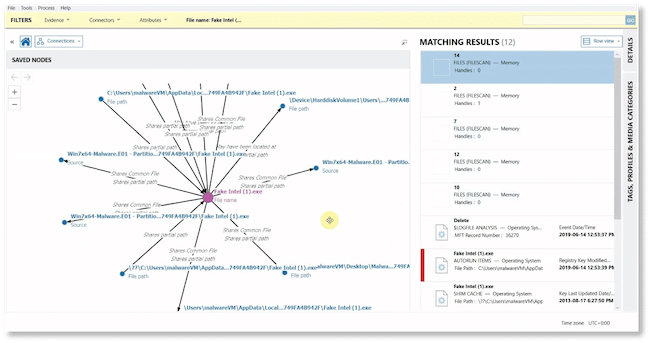

Для этого может понадобиться привлечь внешние команды, в том числе экспертов по цифровой криминалистике (читайте наш обзор рынка решений по расследованию инцидентов) и киберразведке. Эти специалисты следят за теневыми ресурсами, собирают информацию о хакерских группировках, методах и приёмах злоумышленников. В их распоряжении есть инструменты, которые зачастую помогают отследить источник до конкретного сотрудника, который сознательно или случайно допустил раскрытие информации.

Рисунок 2. Определение связей между данными с помощью средств цифровой криминалистики. Источник: Magnet Forensics

Ещё до подключения цифровых криминалистов компания может провести расследование своими силами и устранить обнаруженные пробелы в безопасности. Начать стоит с проверки векторов атаки, которыми чаще всего пользуются организаторы утечек.

Слабые и украденные пароли. Согласно исследованиям, четыре из пяти нарушений частично связаны с использованием скомпрометированных учётных данных. Эксперты Digital Shadows Photon Research подсчитали, что в интернете и даркнете циркулирует более 15 миллиардов украденных паролей.

Чтобы укрепить безопасность на этом направлении, сразу после инцидента компании стоит сбросить пароли к корпоративным учётным записям и внедрить политику, которая, например, не позволит сотрудникам установить на рабочем компьютере пароль типа «qwerty». В дальнейшем компания также может использовать системы многофакторной аутентификации, чтобы дополнительно затруднить доступ третьих лиц к корпоративным ресурсам.

Уязвимости веб-приложений. Атаки на веб-приложения сейчас входят в топ-3 причин инцидентов. По оценкам исследователей, на уязвимости в веб-приложениях нацелены 17 % всех кибератак. Число подобных случаев в 2023 году выросло по сравнению с 2022-м на 80 %, а количество зарегистрированных уязвимостей — на 25 % (25 тыс. уязвимостей в 2023 году против 20 тыс. в 2022-м).

Для того чтобы злоумышленники не могли вмешаться в работу веб-приложений, эксперты советуют использовать файрвол уровня веб-приложений (Web Application Firewall, WAF). Он служит барьером между веб-приложениями и интернетом, определяя в трафике следы кибератак.

Вредоносные программы. По данным Parachute, в 2023 году каждую минуту обнаруживалось по 1,7 новых образцов опасных приложений. Главные каналы их доставки в корпоративные инфраструктуры — это электронная почта и механизмы загрузки во внешние системы.

В первую очередь бороться с ними помогают антивирусные решения, системы мониторинга, средства обнаружения угроз на конечных точках (Endpoint Detection and Response, EDR).

Однако эксперты не зря подчёркивают, что преступники активно применяют фишинг и электронные рассылки. Методы социальной инженерии позволяют обойти технические средства безопасности. По данным Verizon, в 2023 году социальная инженерия стала причиной 17 % утечек данных, а средняя организация за год подвергается более чем 700 подобным атакам.

Против социнженерии наиболее эффективны обучение киберграмотности, повышение осведомлённости о существующих угрозах, регулярные учебные атаки с применением писем максимально похожих на те, которыми пользуются киберпреступники.

Неверные настройки прав. По данным Gartner, сейчас только 1 % компаний следует модели «нулевого доверия» (Zero Trust), предоставляя пользователям минимальный набор необходимых привилегий. В результате сотрудники получают возможность менять системные настройки рабочего компьютера, устанавливать сторонние приложения, создавать новые учётные записи — в общем, обычный корпоративный аккаунт в руках злоумышленника превращается в оружие против компании.

Внедрить подход «нулевого доверия» можно и техническими методами, и организационными. Существуют решения, которые позволяют ИТ-специалистам в несколько щелчков мышью настроить права доступа для тысяч корпоративных пользователей. Эту же работу можно сделать и вручную.

Для упрощения контроля действий в корпоративной сети рекомендуется не только применять защитные решения, но и повышать видимость событий за счёт микросегментации. Это сокращает вал информации, с которой приходится работать специалистам, а также затрудняет злоумышленникам перемещение по инфраструктуре.

Установив источник утечки, спланируйте действия по устранению пробелов в безопасности. Следуйте принципу разумности: в одних случаях нужно установить обновление ПО, до которого по каким-то причинам не дошли руки у ИТ-службы, в других — отказаться от локального решения в пользу провайдерского сервиса, в третьих — пересмотреть внутрикорпоративные процессы.

Чтобы система корпоративной безопасности развивалась, рассмотрите возможность запуска программы вознаграждений за обнаружение уязвимостей (Bug Bounty), организуйте регулярные пентесты, а также уже упомянутые курсы повышения осведомлённости о кибербезопасности и антифишинговые учения.

Последним этапом работы над последствиями утечки будет информирование третьих лиц о мерах, которые вы приняли. Чтобы инцидент не остался в памяти клиентов, партнёров, контрагентов и прочих заинтересованных сторон, компании стоит подробно рассказать, как она определила и устранила его причины. Это поможет бизнесу выйти из кризиса с минимальными репутационными издержками.

Советы частным пользователям

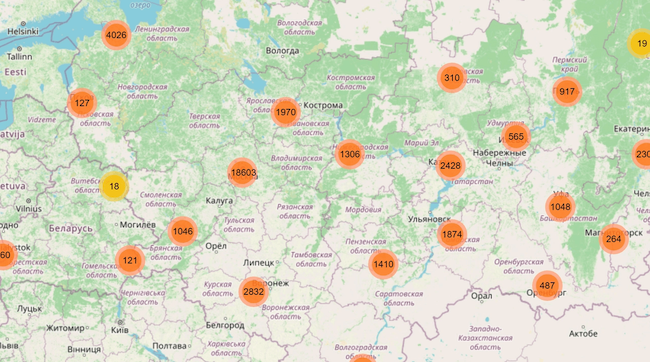

Хотя злоумышленники похищают данные из корпоративных инфраструктур, беспокоиться о последствиях приходится не только компаниям, но и простым пользователям. История с утечкой из «Яндекс.Еды» в 2022 году показала, как киберпреступники могут использовать персональную информацию из одного сервиса для атак на пользователей других площадок, аккумуляции сведений, проведения фишинговых атак.

Рисунок 3. Визуализированная карта 58 000 адресов из утечки данных «Яндекс.Еды». Источник: «Тинькофф Журнал»

Поэтому частные пользователи, так же как и компании, должны понимать, как действовать, когда их информация попадает в чужие руки.

- Обновите свои пароли. В первую очередь это касается затронутой учётной записи, однако в идеале стоит взять за привычку регулярно менять пароли на своих основных сервисах. Следуйте правилам для надёжного пароля: он должен насчитывать 8–12 символов и содержать прописные и строчные буквы, цифры и специальные знаки. Лучший пароль представляет собой случайную строку символов, а не узнаваемое слово или фразу, поэтому применяйте менеджер паролей, чтобы упростить себе жизнь. И, разумеется, не используйте один пароль на нескольких ресурсах.

- Включите многофакторную аутентификацию. Не все сервисы позволяют это сделать, однако основные соцсети и цифровые магазины такую функцию поддерживают. Многофакторная аутентификация добавляет ещё один уровень безопасности помимо пароля: код из СМС-сообщения или электронного письма, отпечаток пальца и т. п.

- Проверьте свою кредитную историю и следите за своими счетами. Обнаружить себя должником по чужому кредиту — хоть и маловероятный, но крайне неприятный сценарий. Если об утечке сообщил сервис, который хранил ваши финансовые или паспортные данные, отправьте запрос в Бюро кредитных историй, чтобы удостовериться, что мошенники не взяли от вашего лица деньги взаймы. Кстати, с 1 марта 2025 года у граждан РФ будет возможность установить самозапрет на взятие кредитов. Воспользуйтесь этой опцией, чтобы защититься от неправомерных действий.

- Помните об угрозе фишинга. Киберпреступники пытаются использовать информацию из утечек, чтобы сделать достовернее фишинговые письма или сообщения в соцсетях. Узнав ваш адрес или круг общения, они постараются сделать текст-наживку более похожим на правду. В первые недели после «слива» данных вероятность получить подобное сообщение сильно возрастает — будьте к этому готовы.

Чтобы оперативно отслеживать утечки, которые могут вас коснуться, можно пользоваться сервисом проверки от Национального координационного центра по компьютерным инцидентам. Этот ресурс начал работу в 2024 году и позволяет пользователям узнать, попадали ли их персональные данные в публичный доступ.

Выводы

Проработанные меры безопасности не только помогают справиться с последствиями кибератаки — они сокращают и вероятность такой ситуации. Проработав план реагирования, вы наверняка увидите простые способы застраховаться от утечки: внедрить в компании парольную политику, провести инвентаризацию ИТ-активов и закрыть доступные из интернета порты, наладить процессы работы со внешними носителями и т. д.

И компаниям, и частным пользователям следует развивать грамотный подход к защите своих данных. Киберпреступники чаще всего выбирают простые цели, а если вы следуете правилам информационной безопасности, то, скорее всего, такой целью не станете.