Первый осенний месяц принёс с собой множество новых проблем, с которыми столкнулись пользователи. Среди них были и почтовые рассылки со ссылками на вредоносные программы, и трояны, которые шифруют документы, и лже-антивирусы. Специалисты технической поддержки компании "Доктор Веб" в круглосуточном режиме помогали пользователям, а специалисты вирусной лаборатории постоянно совершенствовали методы противодействия новым видам вредоносных программ. Рассмотрим более подробно значимые события прошедшего месяца.

В начале месяца появились сразу 2 новые модификации трояна-вымогателя, шифрующего на компьютерах документы и требующего за расшифровку выкуп. Ранее компания "Доктор Веб" сообщала про эти модификации в своих новостях - Trojan.Encoder.20 и Trojan.Encoder.21. Компания «Доктор Веб» оперативно отреагировала на новые угрозы и предложила пострадавшим воспользоваться бесплатной утилитой-дешифратором.

Следует отметить, что рассылка последних модификаций данной вредоносной программы в последнее время происходит более интенсивно, чем прежде. После того, как все документы на компьютере зашифрованы, вирус выводит на Рабочий стол представленную ниже картинку, предлагающую прочитать текстовый файл, в котором описана процедура отправки денег авторам трояна.

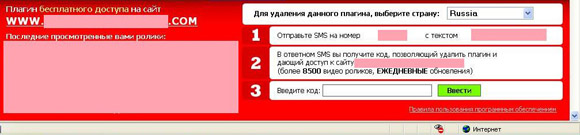

Продолжая тему программ-вымогателей, можно отметить рост количества обращений пользователей с проблемой появления в браузере Internet Explorer плагинов, которые, занимая значительную часть экрана, требует отправки SMS-сообщения с мобильного телефона для того, чтобы получить инструкции по деинсталляции. Ниже показан один из вариантов отображения такого плагина в браузере. Специалисты вирусной лаборатории компании «Доктор Веб» своевременно добавляли в вирусную базу всё новые модификации данного плагина, который получил название Trojan.Blackmailer. Также была создана специальная запись Trojan.Blackmailer.origin, позволяющая удалять из системы множество модификаций плагинов-вымогателей.

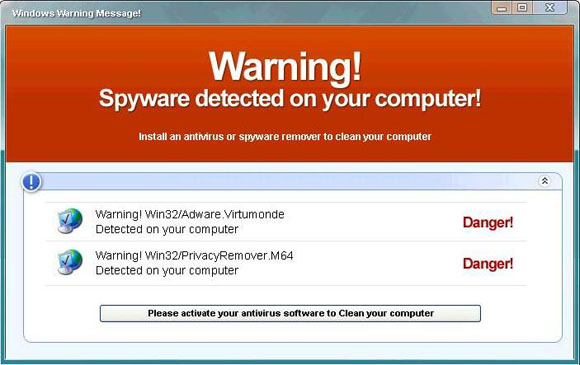

Актуальной в сентябре стала и тема лже-антивирусов. Данные программы устанавливаются на систему и проявляют свою активность в виде демонстрации на рабочем столе сообщения о якобы найденном вирусе, для удаления которого из системы предлагают пользователю совершить определённые действия – скачать полную версию данной «антивирусной» программы и т.д. Данный вирус, как правило, отличается способностью отключать некоторые вкладки стандартного окна Windows, отвечающего за смену изображения на Рабочем столе - сообщение о «заражении» выводятся с помощью изменения данного изображения. Пример такого сообщения приведён ниже. По классификации Dr.Web данный вирус получил название Trojan.Fakealert.

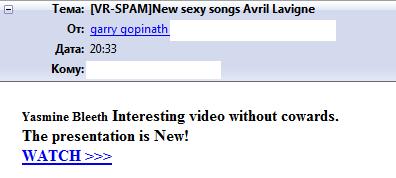

Что касается спама, то наиболее заметными были рассылки нескольких типов, связанные с распространением вирусов. В частности, речь идет о сообщениях якобы содержащих ссылки на эротические ролики с участием известных людей. На деле же «ролики» оказы-вались вирусами, которые Dr.Web определяет как Trojan.DownLoad.4419. Данный троян довольно часто меняет используемые упаковщики и своё содержимое, так что в день мо-жет появляться до нескольких новых модификаций. Для определения более широкого класса троянов данного типа специалистами вирусной лаборатории «Доктор Веб» были разработаны специальные записи Trojan.Packed.628, Trojan.Packed.642 и Trojan.Packed.648. Пример соответствующего спам-сообщения показан ниже.

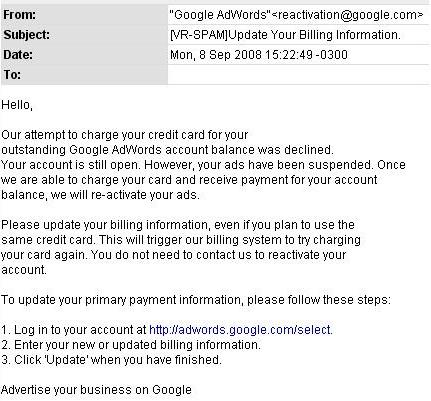

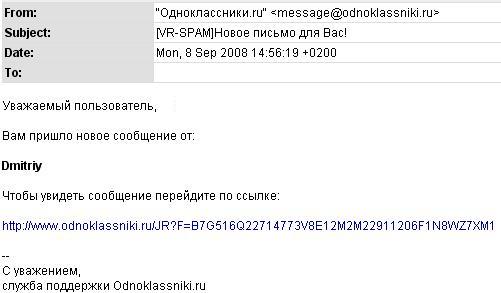

Как обычно, в спаме присутствовали сообщения, призванные заставить пользователя ввести приватные данные на подставном сайте. Для таких сообщений характерно наличие ссылок, которые якобы ведут на известный сайт, но фактически открывают подставную страницу. Поэтому следует всегда следить за тем, какой фактически сайт открывается в браузере после перехода по ссылке из почтового сообщения. Похожий тип спама служит для завлечения пользователя на сайты, содержащие рекламу. Ниже приведены примеры таких спам-писем. Первый из них демонстрирует письмо якобы от имени службы поддержки Google AdWords, рекламного сервиса Google. Второй демонстрирует поддельное письмо от имени службы поддержки социальной сети Odnoklassniki.ru .

Не обошлось в сентябре и без «штормовых» писем. «Источником» сообщения в основном выступала одна известная телекомпания – в письме содержались ссылки на «ролики», рассказывающие о выдуманных событиях. Для просмотра роликов предлагалось скачать «кодек», который, как правило, являлся одной из модификаций Trojan.DownLoad по классификации Dr.Web.

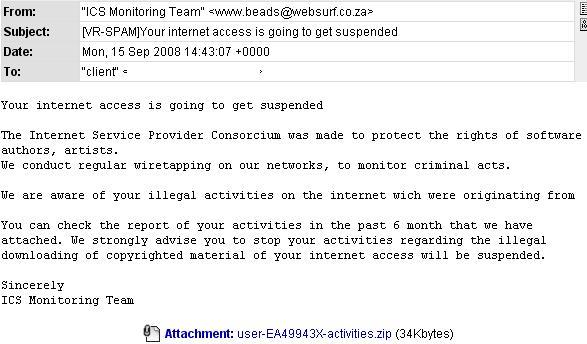

В первый осенний месяц увеличилось количество рассылок писем с приложенными к ним файлами. Как правило, это были исполняемые файлы, заархивированные с помощью ZIP. Обычно в таких письмах содержится короткое сообщение, побуждающее пользователя, не колеблясь ни секунды, открыть вложение и просмотреть его содержимое. Это может быть информация о «задолженности», которую получатель должен погасить в ближайшее время, или предупреждение о приостановке доступа в Интернет в связи с нелегальной деятельностью пользователя, а также другие уловки. Данные вложения определяются антивирусом Dr.Web как одна из модификаций Trojan.Inject или Tro-jan.PWS.GoldSpy. Пример такого письма приведён ниже.

Примечательной оказалась русскоязычная рассылка, которая содержала в себе якобы заказанный пользователем прайс на полиграфические услуги. Файл был приложен к письму в формате Microsoft Excel и запакован архиватором ZIP. При открытии документ выглядел как спам, но содержал в себе макрос, который автоматически активировался. Макрос восстанавливал исполняемый файл, записывал его во временную папку профиля пользователя и запускал его. Восстановленный исполняемый файл определяется Dr.Web как Trojan.EmailSpy.136. Эта вредоносная программа собирает информацию об электронных адресах, содержащихся на компьютере пользователя, и передаёт автору вируса. Впоследствии эти адреса могут использоваться для дальнейшей рассылки спама.

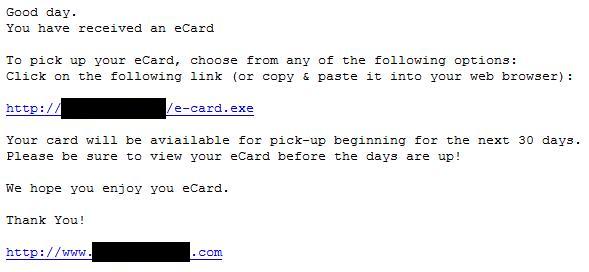

Необходимо отметить, что в сентябре был довольно большой поток писем со ссылкой на «электронные открытки». Как правило, сообщение представляет из себя небольшой текст со ссылкой на файл e-card.exe. Пример такого письма представлен на следующем рисун-ке. В последнее время размер таких исполняемых файлов достигал 300-400 Кб и более. Данные файлы при запуске извлекают из себя целый комплект вредоносных программ. В качестве примера можно привести экземпляр, занесённый в вирусную базу Dr.Web под именем Trojan.MulDrop.19265, который после начала свой работы устанавливает в сис-тему Trojan.MulDrop.19266, Trojan.Siggen.252 и Trojan.Sentinel.based. Вариантов комплектации таких вредоносных программ может быть великое множество - практически каждая такая рассылка содержит в себе неповторяющийся набор вирусов.

К заметным тенденциям сентября можно отнести возрастающую популярность языка программирования AutoIt, который всё чаще используется для создания вирусов. Данный язык распространяется свободно и служит обычно для автоматизации задач в ОС Windows. Его последние версии обладают настолько широкими возможностями (связь по протоколам TCP и UDP, включение файлов в компилированный файл, которые можно извлекать при запуске, возможность посылать нажатия клавиш в другие приложения и пр.), что вкупе с простотой в использовании язык привлекает к себе внимание всё большего числа вирусописателей.

Наиболее массовые рассылки сентября содержали в себе вредоносные программы Win32.HLLW.Autoruner.2640 и Trojan.Recycle.

В целом вирусная обстановка в сентябре мало отличалась от таковой в августе. В некоторых случаях мы увидели дальнейшее развитие уже известных технологий. Компания «Доктор Веб», как и прежде, не рекомендует пользователям переводить денежные средства авторам вредоносных программ, поддаваться на используемые ими методы социальной инженерии. В случае подозрительного поведения ПО, установленного на компьютере, обращаться в службу технической поддержки компании.

Вредоносные файлы, обнаруженные в сентябре в почтовом трафике

| 01.09.2008 00:00 - 01.10.2008 00:00 | ||

| 1 | Trojan.Recycle | 131718 (17.07%) |

| 2 | Win32.HLLW.Autoruner.2640 | 78433 (10.16%) |

| 3 | Win32.HLLO.Black.2 | 69899 (9.06%) |

| 4 | Win32.Alman | 46045 (5.97%) |

| 5 | Win32.HLLM.Beagle | 23793 (3.08%) |

| 6 | Trojan.Inject.3763 | 21415 (2.78%) |

| 7 | Win32.HLLW.Gavir.ini | 19981 (2.59%) |

| 8 | Win32.HLLM.MyDoom.based | 16084 (2.08%) |

| 9 | VBS.Autoruner.8 | 15813 (2.05%) |

| 10 | Trojan.Kllem.1 | 15410 (2.00%) |

| 11 | Trojan.PWS.GoldSpy.2268 | 13000 (1.68%) |

| 12 | Win32.HLLM.Lovgate.2 | 12651 (1.64%) |

| 13 | Trojan.Fakealert.1264 | 12411 (1.61%) |

| 14 | Win32.Sector.20480 | 11778 (1.53%) |

| 15 | Win32.Virut | 11156 (1.45%) |

| 16 | Trojan.PWS.GoldSpy.2259 | 10954 (1.42%) |

| 17 | Trojan.Click.19624 | 9253 (1.20%) |

| 18 | Program.RemoteAdmin | 8935 (1.16%) |

| 19 | Win32.HLLP.Sector | 8393 (1.09%) |

| 20 | Win32.Sector.28682 | 7964 (1.03%) |

Вредоносные файлы, обнаруженные в сентябре на компьютерах пользователей

| 01.09.2008 00:00 - 01.10.2008 00:00 | ||

| 1 | Win32.HLLW.Gavir.ini | 1385449 (21.47%) |

| 2 | Win32.HLLM.Generic.440 | 425750 (6.60%) |

| 3 | Trojan.DownLoader.62844 | 250612 (3.88%) |

| 4 | Trojan.DownLoader.46199 | 215546 (3.34%) |

| 5 | Win32.HLLP.Whboy | 196865 (3.05%) |

| 6 | Win32.HLLW.Autoruner.2339 | 172038 (2.67%) |

| 7 | Win32.HLLO.Black.2 | 162074 (2.51%) |

| 8 | Win32.Alman | 145801 (2.26%) |

| 9 | Win32.HLLP.Jeefo.36352 | 124307 (1.93%) |

| 10 | Trojan.MulDrop.6474 | 121329 (1.88%) |

| 11 | Trojan.DownLoader.22881 | 113971 (1.77%) |

| 12 | Trojan.Starman | 100355 (1.56%) |

| 13 | VBS.Autoruner.10 | 94128 (1.46%) |

| 14 | Win32.HLLP.Neshta | 92017 (1.43%) |

| 15 | Trojan.Recycle | 83549 (1.29%) |

| 16 | BackDoor.Bulknet.233 | 76660 (1.19%) |

| 17 | Win32.HLLW.Autoruner.2688 | 75273 (1.17%) |

| 18 | Win32.HLLW.Autoruner.1236 | 64908 (1.01%) |

| 19 | Win32.HLLM.Lovgate.2 | 60629 (0.94%) |

| 20 | Win32.Sector.20480 | 51266 (0.79%) |