Разработчики WhatsApp (принадлежит компании Meta, признанной экстремистской и запрещенной в России) решили не отставать от трендов и готовятся задействовать генеративный ИИ для создания изображений.

Как отмечает WABetaInfo, соответствующую функциональность можно найти в бета-версии WhatsApp для Android под номером 2.24.14.13.

При этом издание The Verge объясняет, что бетка мессенджера использует комбинацию изображений, текстовых запросов и ИИ-модель компании Meta (признана экстремистской и запрещена в России) под названием Llama.

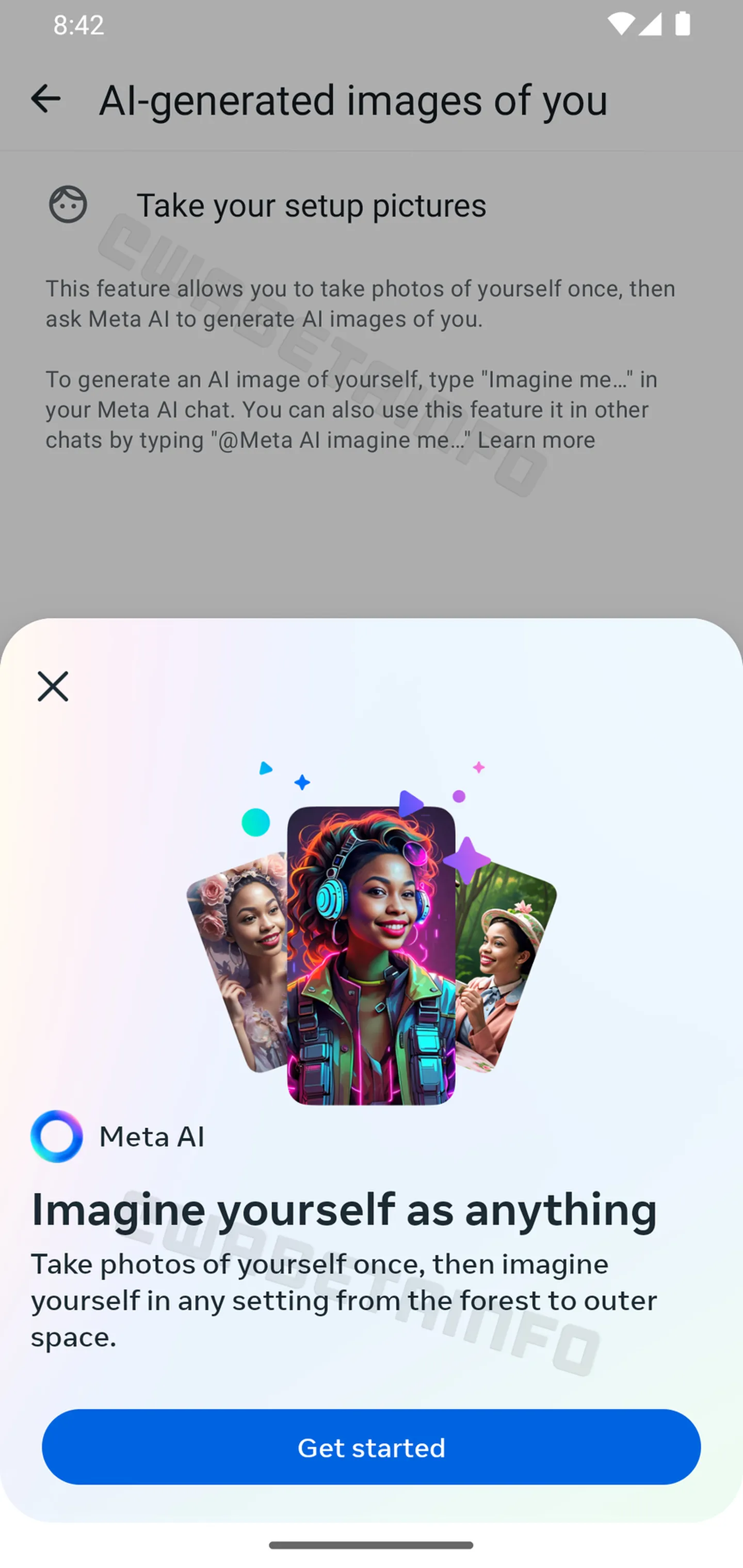

Судя по всему, пока речь идёт о создании аватаров с помощью генеративного ИИ. Скриншот, снятый в бета-версии, гласит:

«Сфотографируйте себя один раз, а после меняйте антураж как вам угодно: рисуйте себя в любой обстановке — от леса до космоса. Вот как это работает: пишете “Представь меня в…“ в поле ввода, после чего изображение подстроится под запрос пользователя».

Пока непонятно, когда новую функциональность собираются представить в стабильном релизе WhatsApp, однако уже сейчас известно, что она будет опциальной.