Как управлять жизненным циклом средств аутентификации и обезопасить себя от атак киберпреступников, обходящих многофакторную аутентификацию? В каких случаях есть смысл использовать биометрическую идентификацию? Эксперты в студии AM Live рассказали, как не ошибиться при внедрении MFA-системы.

- Введение

- Понятие многофакторной аутентификации

- Использование биометрии: за или против?

- Как усилить политики многофакторной аутентификации?

- Можно ли использовать ИИ в процессе аутентификации?

- Влияние MFA на общую безопасность системы и управления рисками

- Решения облачной аутентификации

- Особенности масштабируемости системы

- Можно ли использовать opensource для построения элементов MFA?

- Что нужно для защиты от злоумышленников, которые обходят MFA?

- Прогнозы экспертов

- Выводы

Введение

Цифровые технологии проникают во все сферы бизнеса, безопасность личных данных и конфиденциальной информации становится одной из ключевых задач. С ростом числа кибератак и утечек данных традиционные методы защиты, например пароли, уже не могут обеспечить достаточный уровень безопасности. Именно здесь на помощь приходит многофакторная аутентификация (MFA) — современный эффективный способ защиты учётных записей и систем от несанкционированного доступа.

Рисунок 1. Участники эфира AM Live

Участники эфира:

- Василий Огнев, руководитель направления MFA, компания RED Security.

- Андрей Лаптев, директор продуктового офиса, компания «Индид».

- Денис Спиридонов, руководитель разработки Контур.ID, компания «Контур».

- Андрей Шпаков, руководитель проектов по информационной безопасности, компания «Актив».

- Дмитрий Грудинин, руководитель по развитию продуктовой линейки по аутентификации Avanpost FAM/MFA+, компания Avanpost.

- Сергей Груздев, генеральный директор компании «Аладдин Р.Д.».

Ведущим и модератором эфира выступил Сергей Халяпин, директор по развитию новых рынков и технологических партнёров, компания «Увеон — Облачные технологии» (входит в «Группу Астра»).

Понятие многофакторной аутентификации

Аутентификация — процедура подтверждения идентификационных данных пользователя для предоставления доступа в систему. Для этого требуются атрибуты идентификации: пароль, общий секрет. Если неправильно проведена процедура идентификации, снижается общий уровень защиты. Критерии надёжности должны быть одинаковыми, без слабых звеньев. Есть всего три фактора аутентификации: знание (общий секрет, пароль), владение устройством и биометрия. Такую краткую справку предоставил Сергей Груздев.

Сергей Груздев, генеральный директор компании «Аладдин Р.Д.»

Ведущий Сергей Халяпин интересуется, является ли геопозиционирование четвёртым фактором аутентификации. Андрей Шпаков ответил, что факторы часто путают с методами. Указанные выше факторы присутствуют в отечественных и зарубежных стандартах. Параметры: геолокация, временной пояс — относятся к сценариям использования многофакторной аутентификации.

Василий Огнев подтвердил, что раньше геолокация рассматривалась в качестве возможного фактора, но при наличии VPN её сложно контролировать. Действия пользователя сейчас активно используются для поведенческого анализа и в этом смысле они близки к биометрии, потенциально их можно использовать как вид дополнительной защиты. Но официально геолокация, действия пользователя не относится к аутентификации.

Строгая и усиленная аутентификация

По словам Андрея Шпакова, терминология регулируется ГОСТ Р 58833–2020, где описаны три класса аутентификации: простая (на базе одного фактора), усиленная (использование двух факторов) и строгая, предусматривающая обязательное использование асимметричной криптографии как технологии, принятой в мире для аутентификации. Многие заказчики пока не владеют этой терминологией. В России стандарты классов аутентификации утверждены Росстандартом, но пока нет документов, которые ссылаются на эту терминологию.

Андрей Шпаков, руководитель проектов по информационной безопасности, компания «Актив»

Андрей Лаптев дополнил, что при строгой аутентификации важно требование взаимной аутентификации субъекта и объекта. Сергей Груздев напомнил об уровнях доверия, или надёжности системы. Есть три уровня — низкий (логин и пароль), средний (двухфакторная аутентификация — знание и владение или биометрия), высокий (строгая аутентификация — как минимум двухфакторная аутентификация, обязательно взаимная, наличие в инфраструктуре третьей доверенной стороны — корпоративного нотариуса, функции которого выполняет корпоративный центр выпуска и обслуживания сертификатов).

Василий Огнев не согласен с тем, что в процедуре строгой аутентификации обязательна третья сторона. Есть общепризнанный стандарт FIDO2, который во всём мире считается строгой аутентификацией, документ соответствует российским определениям аутентификации, и в нём нет третьей стороны. Строгая аутентификация — взаимная и многофакторная, с определёнными криптоалгоритмами. Третья сторона не так уж важна при аутентификации пользователя.

Аутентификация для малого бизнеса

Денис Спиридонов считает, что энтерпрайз может себе позволить больше кадров, у него есть экспертиза и понимание своих потребностей. У малого бизнеса меньше систем, которые нужно защищать. Для этой категории предпринимателей не стоит вопрос о PKI (инфраструктуре открытых ключей). Они используют штатные пары «пароль + одноразовый пароль (OTP)» или «пароль + push».

Денис Спиридонов, руководитель разработки Контур.ID, «Контур»

Василий Огнев считает, что любая брешь может нарушить безопасность системы независимо от размеров компании.

Андрей Шпаков: «PKI обеспечивает наибольший уровень доверия к аутентификации. По возможности нужно использовать его, но в реальности далеко не всегда компании имеют хотя бы минимальный уровень защиты и соблюдают принципы безопасности. В этом случае даже простое использование пароля и push значительно улучшит ситуацию, повысит надёжность и качество аутентификации».

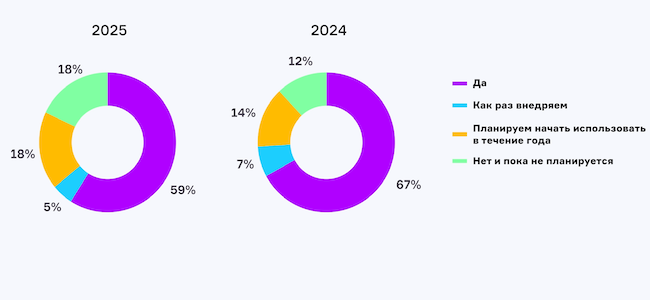

По результатам первого опроса выяснилось, что 59 % ответивших используют в своей компании многофакторную аутентификацию. Планируют внедрить в течение года и пока не планируют — по 18 %. Находятся на этапе внедрения 5 % респондентов.

Рисунок 2. Используется ли в вашей компании многофакторная аутентификация?

Использование биометрии: за или против?

Сергей Груздев уверен, что бесконтактные биометрические данные нельзя использовать для идентификации и аутентификации, так как их легко подделать. Кроме того, базу невозможно надёжно защитить. В отличие от аппаратного токена или перевыпуска сертификатов (и в то и в другое можно внести исправления), биометрические данные изменить нельзя, и нет технических способов защитить их.

Визуальная и голосовая биометрия используется для верификации, последняя уже становится неактуальной с появлением дипфейков. Такое уточнение привёл Василий Огнев. В Федеральном законе от 29.12.2022 № 572 ФЗ утверждены два компонента — голос и визуал, которые используются для идентификации пользователя в различных системах.

Все данные хранятся в хэшированном, зашифрованном и подписанном виде, утечка такой базы не даст возможности использовать её. Отпечатки пальцев — другой уровень биометрии, но уже сейчас есть потенциал для их подделывания. Для личного использования защита по отпечаткам пальцев правильна и применима, для корпоративной аутентификации может быть небезопасно.

Василий Огнев, руководитель направления MFA, RED Security

Андрей Шпаков: «Есть две основные модели использования биометрии. “Один к одному” — в конкретном устройстве находятся биометрический вектор, отпечаток пальца и другие данные одного человека. “Один ко многим” — есть централизованное хранилище, где находятся биометрические векторы большого количества людей. Первый вариант существенно надёжнее, риски ниже, но есть нюансы с ФЗ № 572, который сформулирован размыто, и его можно понимать двояко».

Сергей Халяпин рекомендовал использовать биометрию не в качестве второго основного фактора, а только как дополнение к двум существующим.

Сергей Халяпин, директор по развитию новых рынков и технологических партнёров, «Увеон — Облачные технологии» (входит в «Группу Астра»)

По мнению Дениса Спиридонова, подделать можно любые биометрические данные, это только вопрос времени. Андрей Лаптев добавил, что биометрию следует рассматривать только с точки зрения идентификации и упрощения пользовательского опыта.

Как усилить политики многофакторной аутентификации?

Дмитрий Грудинин провёл мини-экскурс в историю вопроса. Раньше вопрос аутентификации решался однолинейно: применялись два конкретных фактора без каких-либо альтернатив. По мере развития и распространения Identity & Access Management решений, систем двухфакторной и многофакторной аутентификации, которые стали централизовать процедуры доступа в систему, у Identity-провайдера появилась возможность диктовать, как аутентифицировать пользователя в каждом конкретном случае.

Допустимо добавить атрибуты и наборы признаков, которые помогают принять решение о прерывании сессии, снизить или сохранить уровень доверия.

Дмитрий Грудинин, руководитель по развитию продуктовой линейки по аутентификации Avanpost FAM/MFA+, компания Avanpost

Сергей Халяпин напомнил, что управление доступом — это сложный, многоступенчатый процесс, частью которого выступает аутентификация. Сама по себе, без остальных элементов защиты, она не представляет ценности.

Можно ли использовать ИИ в процессе аутентификации?

Андрей Лаптев уверен, что для аутентификации не всегда нужны сложные технологии, например искусственный интеллект. Для обработки атрибутов аутентификации, которые накоплены в процессе работы информационной системы, достаточно обычных статистических методов, чтобы выявлять аномалии в поведении пользователя. Иногда можно ограничиться анализом временных рядов.

Основа работы всех алгоритмов по выявлению аномалий — это накопление данных. Нужно научиться получать атрибуты, проводя саму процедуру предоставления доступа, аутентификации, собирать контекст пользователя. Когда есть эта информация, все отклонения в поведении дают основания использовать политики предоставления доступа. При необходимости можно добавить ещё один этап или, наоборот, упростить вход, если система, которая получает доступ, не критична.

Андрей Лаптев, директор продуктового офиса, компания «Индид»

Влияние MFA на общую безопасность системы и управления рисками

Классический метод эксплуатации системы многофакторной аутентификации — это сбор событий и логов с помощью SIEM-систем, реагирование на инциденты. Приобретает актуальность концепция, когда IAM-система на стороне заказчика выступает в качестве Identity-провайдера. В сочетании со строгой аутентификацией (использованием токена и PKI) можно получить высокий уровень доверия к аутентификации и использовать такое свойство криптографических операций, как неотрекаемость. Об этом рассказал Андрей Шпаков.

Василий Огнев добавил, что без подтверждения факта владения методами биометрии сложно утверждать, что вход владельца токена в систему имеет юридическое значение. Пин-код или пароль — самое слабое звено токена, и то и другое легко может стать доступным посторонним лицам.

По мнению Сергея Груздева, для подтверждения факта владения следует использовать биометрию, так как важен фактор неотторгаемости и связывания с человеком.

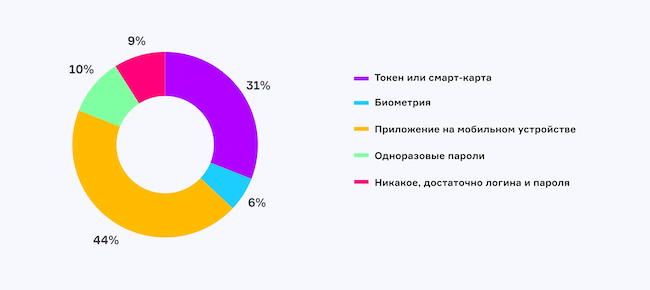

По результатам второго опроса о средствах MFA 44 % ответивших предпочли приложение на мобильном устройстве, 31 % — токен или смарт-карту. За одноразовые пароли проголосовало 10 % зрителей, за биометрию — 6 %.

Рисунок 3. Какое из средств MFA является для вас наиболее предпочтительным?

Решения облачной аутентификации

Клиент должен решить сам, что он будет использовать — On-Premise- или On-Cloud-версию. В случае с On-Premise центр обработки данных должен взять на себя всю поддержку. Также нужно учитывать доверие к системе хранения данных пользователя. С On-Cloud внедрение проще: достаточно провести интеграцию систем, не нужно разворачивать все сервисы внутри своей инфраструктуры. Такие рекомендации дал Денис Спиридонов.

Дмитрий Грудинин уточнил, что неправильно говорить, какой вариант хуже или лучше. Заказчик должен решить сам, что для него приемлемо. Для задач аутентификации сейчас не важно, какое решение используется — On-Premise или On-Cloud, принципиальной разницы нет.

По мнению Андрея Лаптева, прежде чем выбирать облако, нужно ответить на вопрос: как повлияет на бизнес-процессы внезапная потеря доступа к этому облаку? Андрей Шпаков напомнил, что есть приватные облака, которые строят на базе On-Premise-решений свою IAM-систему, последняя является внутренним облаком и внутренним оператором. Нужно смотреть на сценарии, которые допустимы в каждом конкретном случае.

Особенности масштабируемости системы

Облако — один из способов быстрой масштабируемости для заказчика. Компаниям с инфраструктурами On-Premise стоит обратиться к решениям, которые построены на последних современных микросервисных архитектурах: Docker, Kubernetes, Docker Compose. Всё это позволяет очень быстро разворачивать и обновлять системы.

Такое масштабирование — несложный процесс, так как горизонтальное или вертикальное расширение — это простое добавление ресурсов в эту систему. Целесообразно перейти от монолитных систем к более современным, основанным на виртуализации — такой совет дал Василий Огнев.

Можно ли использовать opensource для построения элементов MFA?

Дмитрий Грудинин считает, что для небольших компаний использование open source — хорошее решение. Тем не менее open source не даёт построить экосистему аутентификации в своей инфраструктуре, об этом сказал Денис Спиридонов.

Андрей Лаптев: «Есть хорошие open source-решения, такие как Keycloak, LinOTP, Authentic Group. Проблема их использования в том, что они сосредоточены только на веб-приложениях».

Сергей Груздев напомнил, что внедрение системы аутентификации — лицензируемый вид деятельности. Есть требования, необходимость соответствовать стандартам. Использование открытого кода ведёт к нарушению законодательства в части разработки средств защиты, за что предусмотрена ответственность.

Сертификация — достаточно сложный процесс: предъявляется исходный код, проводятся разного рода тестирования. Нужно доказать, что этот продукт безопасен и относится к определённому классу. Системы защиты должны быть сертифицированы, подчеркнул Василий Огнев.

В третьем опросе зрители AM Live ответили, что для них самое сложное при создании системы многофакторной аутентификации: обеспечение совместимости с различными устройствами и платформами — 34 %, стоимость реализации и обслуживание системы — 23 %, удобство для пользователей — 22 %.

Рисунок 4. Что для вас самое сложное при создании системы многофакторной аутентификации?

Что нужно для защиты от злоумышленников, которые обходят MFA?

Дмитрий Грудинин: «Для критичных систем и пользователей нужна строгая аутентификация, а также обучение».

Василий Огнев: «Security Awareness, обучение людей».

Андрей Шпаков: «Обучение пользователей».

Сергей Груздев: «Надёжность среды исполнения и первичной идентификации (последняя должна быть личной)».

Денис Спиридонов: «Обучение и проведение тренировок».

Андрей Лаптев: «Не ограничиваться использованием многофакторной аутентификации, все аспекты работы пользователя должны быть покрыты средствами информационной безопасности».

Прогнозы экспертов

Дмитрий Грудинин: «Фишинг на основе искусственного интеллекта будет настоящей проблемой в ближайшие полтора-два года. Нужно придумать, как с этим бороться».

Василий Огнев: «У заказчиков растёт осознанность, в ближайшей перспективе большинство компаний поймут необходимость защищать вход путём внедрения различных систем, в том числе MFA».

Андрей Шпаков: «Технология беспарольной аутентификации FIDO существенно шагнёт вперёд и станет более востребованной у заказчиков, в том числе из энтерпрайза».

Сергей Груздев: «Наблюдается взросление корпоративного рынка и понимание необходимости внедрения двухфакторной аутентификации. Не стоит сильно рассчитывать на искусственный интеллект. В сфере ИБ решения должны принимать человек и алгоритмы».

Денис Спиридонов: «Двухфакторная аутентификация должна стать обязательной базой для всех. Компании, которые уже внедрили MFA, могут рассмотреть использование PAM-систем и Security Awareness».

Андрей Лаптев: «Заказчики перестанут смотреть на MFA как на изолированное решение, а будут использовать её в комплексе системы управления доступом».

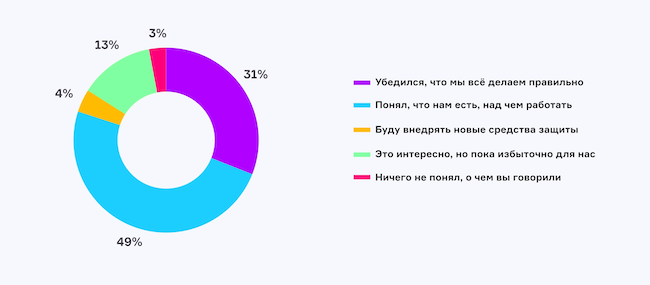

Последний опрос в прямом эфире AM Live показал, как изменилось мнение зрителей о применении многофакторной аутентификации после эфира. Поняли, что есть над чем работать, 49 % ответивших. Убедились, что всё делают правильно, — 31 %. Интересно, но пока избыточно для 13 % респондентов.

Рисунок 5. Каково ваше мнение о применении многофакторной аутентификации после эфира?

Выводы

Многофакторная аутентификация давно перестала быть опциональной мерой безопасности, очевидна её необходимость для защиты личных данных, корпоративных систем и конфиденциальной информации. В условиях растущего числа кибератак и изощрённых методов взлома традиционные пароли больше не могут считаться надёжным барьером. MFA предлагает дополнительный уровень защиты, значительно усложняя злоумышленникам доступ к учётным записям и данным.

Использование нескольких факторов аутентификации — будь то пароль, одноразовый код, биометрические данные или физический токен — делает процесс проверки подлинности более безопасным и устойчивым к взлому. Даже если один из факторов будет скомпрометирован, злоумышленнику придётся преодолеть дополнительные уровни защиты, что существенно снижает вероятность успешной атаки.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!