Технология защиты от кибератак Deception (в переводе — обман) применяется как ловушка для киберпреступников и позволяет на ранней стадии обнаружить направленные атаки или угрозы нулевого дня. Рассмотрим подробнее TrapX DeceptionGrid — инструмент, который использует такую технологию.

- Введение

- Технология Deception

- Решения, реализующие технологии Deception

- 3.1. Общие сведения

- 3.2. TrapX DeceptionGrid

- 3.3. Как это работает?

- Выводы

Введение

В настоящее время хакеры используют передовые технологии и инструменты для проникновения в защищенный периметр и получения доступа к необходимой информации. Перед направленными атаками, такими как APT или Zero-day, современные методы и стратегии защиты корпоративного периметра оказались бессильны. Кроме того, современные решения оказались недостаточно гибкими для минимизации рисков, связанных с этими угрозами. Подобные проблемы могут быть решены с применением технологии Deception.

Технология Deception

Технология Deception — это использование техник активного обмана атакующих с применением специализированных ловушек, приманок и других методов дезинформации.

Применение техник обмана внутри корпоративного периметра предоставляет предприятиям возможность раннего обнаружения наиболее опасных направленных атак, которые не были отслежены превентивными механизмами, такими как межсетевые экраны, системы предотвращения вторжений и антивирусные решения.

Кроме того, использование этой стратегии позволяет значительно затруднить и снизить скорость продвижения атакующего внутри сети, существенно ограничить возможности использования автоматизированных инструментов атаки, которые были использованы в ходе нашумевшей атаки Petya.A. Поэтому решения, использующие обманные технологии, можно отнести не только к классу мониторинговых систем, но и к инструментам активного противодействия.

Несмотря на то, что сам термин Deception еще достаточно новый, в основе технологии лежит известная концепция Honeypot (ловушка), но с принципиально другим уровнем реализации, возможностями масштабирования и автоматизации. Существует несколько бесплатных продуктов, однако возможность их применения в корпоративной среде остается под вопросом. Среди коммерческих систем отмечаются такие как TrapX DeceptionGrid, Illusive Networks, TopSpin Security, Attivo Networks. Так что сама идея не нова, но продукты, которые позволяют ее успешно реализовать в корпоративной среде, появились относительно недавно.

В прошлом году такие решения применялись в предвыборной гонке президента Франции. Специалисты избирательного штаба Эммануэля Макрона партии En Marche!, учитывая высокий профессиональный уровень хакеров, решили использовать иную тактику — контратаку, в ходе которой применялась стратегия с ловушками. Для ее реализации было создано множество поддельных почтовых ящиков с ложной информацией, которая, как и предполагалось, была украдена и обнародована. Но, естественно, вреда для предвыборной кампании это не принесло — Макрон стал президентом Франции.

Решения такого типа могут стать отличным выбором для тех предприятий, в инфраструктуре которых есть много встроенных, специализированных компьютеров, SCADA-устройств с ограниченными возможностями защиты.

Решения, реализующие технологии Deception

Общие сведения

Многочисленные публикации и открытые кейсы успешных взломов самых защищенных систем в разных странах мира свидетельствуют о том, что традиционные превентивные техники уже не работают. Злоумышленники рано или поздно находят способ проникнуть в периметр. После этого начинается так называемый период скрытого распространения. Например, в ходе атаки на энергосистемы Украины злоумышленники были в сети около года.

Задача атакующей стороны состоит в том, чтобы подобраться к ИТ-активам и остаться незамеченными. Соответственно, главная задача защищающейся стороны обратная — максимально быстро обнаружить злоумышленника в сети.

В наше время атакующие стараются не использовать таких «шумных» инструментов, как активное сетевое сканирование, взлом паролей методом перебора и т. п. Они стремятся максимально использовать информацию, которую они могут собрать на скомпрометированных рабочих станциях — пароли, сетевое окружение, закладки, файлы пользователей и конфигурации систем. При этом они исходят из того, что эта информация подлинная. А что если это не так?

Используя современные системы такого класса, любая компания может создать виртуальное «минное поле» для атакующей стороны, насытить информационное пространство атакующего ложной информацией, использование которой приведет к его мгновенному обнаружению. Это позволит поймать атакующего за считанные часы, а то и минуты.

Например, если атакующий сканирует сеть или осуществляет пассивный сбор сетевых пакетов, его можно обмануть, показав множество поддельных устройств, привлекательных для атаки, на которых активны сервисы с уязвимостями. Современные Deception-решения позволяют генерировать такие ловушки, которые невозможно отличить от реальных Windows/Linux/Mac-устройств, сетевого оборудования, банкоматов, POS-устройств, SCADA-устройств, баз данных, корпоративных приложений (Oracle, SAP, CyberArk и т. п.) и даже SWIFT-инфраструктуры. Любая попытка взаимодействия с этими «сенсорами» приведет к обнаружению атакующего.

На этапе сбора паролей с захваченной рабочей станции атакующему будут доступны ложные пароли, использование которых моментально и со стопроцентной достоверностью проинформирует об атаке.

Можно создать множество таких приманок в виде паролей, закладок, сохраненных сессий различных сервисов, конфигурационных файлов, присоединенных сетевых дисков и т. п.

Весь дополнительный «маскировочный» информационный слой не виден обычным пользователям. Поэтому любое взаимодействие с подобной сенсорной системой точно просигнализирует о начавшейся атаке. Все шаги и действия злоумышленника протоколируются, данные о тактике атакующей стороны автоматически собираются и по ним проводится автоматический анализ инструментария хакеров.

TrapX DeceptionGrid

TrapX DeceptionGrid сочетает в себе разнообразные возможности маскировки для отвлечения, дезинформирования и обнаружения взломщиков, предлагая им целую сеть ложных векторов атак. Такая многоуровневая архитектура создает привлекательную с точки зрения взломщиков среду внутри сети. Везде, куда бы они не направились, они будут моментально обнаружены. Такие приманки, как кэшированные пароли, связи с базами данных, серверами, сетевые ресурсы и прочее привлекают взломщиков в ловушки. На рисунке 1 представлена концептуальная архитектура решения.

Система выполняет сканирование сети и создает от сотен до тысяч компонентов маскировки. Маркеры маскировки, или приманки выглядят как обычные файлы, закладки, ссылки, базы данных, встраиваются в существующие IT-активы. Ловушки имитируют серверы, рабочие станции, сетевые коммутаторы, медицинские устройства, банкоматы, торговые терминалы, компоненты финансовой сети SWIFT™ и пр.

Рисунок 1. TrapX DeceptionGrid: архитектурное решение

Application Traps (Full OS) — традиционные ловушки на базе Windows-серверов. Их основная задача — предоставить ИТ-сервисы следующему уровню сенсоров. Консоль управления показана на рисунке 2.

Рисунок 2. Мониторинг протоколов и приложений в TrapX DeceptionGrid

Emulated traps — основной компонент решения, который позволяет с помощью одной виртуальной машины создать очень плотное «минное поле» для атакующих и насытить сеть предприятия сенсорами. Консоль управления представлена на рисунке 3.

Рисунок 3. Консоль управления Emulated traps в TrapX DeceptionGrid

Показанные на рисунке 3 хосты для атакующей стороны являются привлекательными, так как содержат уязвимости и выглядят относительно легкими целями. Хакер видит сервисы на определенном хосте, может с ними взаимодействовать и атаковать их, используя стандартные или кастомизированные инструменты и протоколы (smb/wmi/ssh/telnet/web/dnp/bonjour/Modbus и т. п.), но для развития атаки они не пригодны. Каждый такой хост — это один процесс в виртуальной машине системы.

Именно эта технология позволяет экономически эффективно масштабировать концепцию ловушек в масштабах любого крупного распределенного предприятия.

Сочетание этих двух технологий позволяет достичь высокой статистической вероятности, что атакующий все-таки рано или поздно столкнется с каким-либо элементом построенной сигнальной сети. Но как сделать так, чтобы эта вероятность была близка к 100%?

С этой целью применяются токены — Deception Tokens, см. рисунок 1. Благодаря им можно включить в состав распределенного IDS все имеющиеся компьютеры и серверы предприятия. В данной концепции токены — это пассивные информационные элементы, которые ведут в ловушку. Их использование вызовет срабатывание сценариев и многое другое, см. рисунок 4.

Рисунок 4. Использование токенов в TrapX DeceptionGrid

Таким образом, атакующий оказывается в искаженной среде, насыщенной теми векторами атак, которые на самом деле не представляют угрозы для предприятия, а, скорее, наоборот. При этом он не сможет определить подлинность представленной информации. Это обеспечивает не только быстрое превентивное обнаружение атак, но и замедляется ход атаки, позволяя получить полную информацию об атакующей стороне.

Решение может использоваться как компенсирующий detective-контроль, который вступает в игру, когда периметр уже «пробит». Он позволяет выявлять атаки на самых ранних стадиях внутри инфраструктуры. События классифицируются по типам, это позволяет команде ИБ фокусироваться в первую очередь на самых опасных действиях, когда атакующая сторона пытается поднимать управляющие сессии (interaction) или в трафике появляется бинарные пейлоады (infection). Вся информация о событиях читаема и представляется в легком для понимания виде даже пользователю с базовыми знаниями в области ИБ. Есть возможность просмотра любого события и экспорта в форматы stix/json, см. рисунок 5.

Рисунок 5. Подробности событий в TrapX DeceptionGrid

Информация о событиях Interaction и Infection позволяет сразу автоматически изолировать скомпрометированные рабочие станции в карантинной подсети за счет интеграции с NAC-системами.

Рисунок 6. Статистика событий в TrapX DeceptionGrid

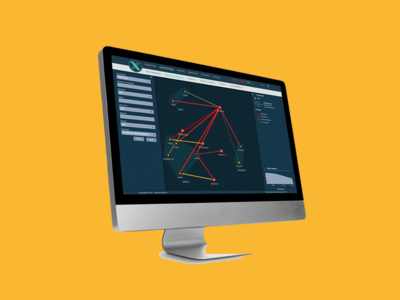

Создается интерактивная карта атаки, как показано на рисунке 7.

Рисунок 7. Интерактивная карта атаки в TrapX DeceptionGrid

Также решение позволяет автоматически провести статический и динамический анализ вредоносного кода для того, чтобы быстро сформировать индикаторы компрометации (IoCs) и с помощью, например, SIEM, проверить весь парк компьютеров и серверов на их наличие, выявить, изолировать и восстановить все подвергшиеся атаке активы.

Быстро определить масштаб угроз поможет встроенная система корреляции событий.

Рисунок 8. Система корреляции событий в TrapX DeceptionGrid

Благодаря широким возможностям интеграции с другими защитными решениями, такими как песочницы, SIEM, NAC, антивирусные решения, можно создавать сценарии автоматического реагирования на угрозы сразу в момент их появления. С помощью такой системы можно строить и эксплуатировать массированные распределенные IDS централизованно без увеличения лицензионной нагрузки и требований к аппаратным ресурсам.

Рисунок 9. Настройка интеграции с различными решениями в TrapX DeceptionGrid

В решении предусмотрена ролевая модель доступа, интеграция с AD, развитая система отчетов и триггеров (событийных оповещений), оркестрация — для крупных холдинговых структур или MSSP-провайдеров, см. рисунок 10.

Рисунок 10. Настройка интеграции TrapX DeceptionGrid с Cisco

Как это работает?

Рассмотрим действие системы на примере частного случая. Во время распространения атаки Petya.A, нашумевшей в прошлом году, с помощью этого решения специалистам удалось быстро выявить и ликвидировать угрозу. Выглядело это следующим образом.

При попадании в систему вирус выполнял сканирование сети на наличие доступных хостов через вызов NetServerEnum, после чего выполнялся поиск открытого TCP 139/445 порта. На этом этапе система позволяет выявить факт сетевого сканирования и прекратить атаку, изолировав скомпрометированную рабочую станцию.

После этого вирус выполнял поиск уязвимости MS 17-010 на доступных хостах. Это событие однозначно распознается как Reconnaissance с соответствующим уведомлением ИТ-служб.

Параллельно с поиском уязвимостей вирус выполнял сбор паролей, далее использовал полученные учетные данные и заражал рабочие станции, неуязвимые для EternalBlue/EternalRomance.

На этом этапе решение использует заранее подготовленные и размещенные учетные данные, взаимодействуя с сенсорами через управляющие интерфейсы, что является точным индикатором атаки.

Выводы

В отличие от существующих средств защиты, для которых высока вероятность обхода, решения, использующие технологии ловушек — в частности, TrapX DeceptionGrid, — позволяют максимально быстро обнаружить злоумышленника в случае успешной атаки. Это дает возможность специалистам по информационной безопасности поймать злоумышленника фактически с поличным, остановить дальнейшее распространение атаки и предупредить кражу конфиденциальных данных в автоматическом режиме. По сути, такие решения реализуют автоматизацию процесса Threat Hunting, который до последнего времени проводился преимущественно вручную. Среди основных достоинств:

- Высокая скорость и вероятность обнаружения атак на ранней стадии.

- Отсутствие зависимости от сигнатур /правил/сценариев/политик/профилей и прочих статичных вещей.

- Не требует наличия больших массивов данных и их источников для анализа.

- Позволяет определить атаки не как риск-скоринг, а практически как бинарное событие — «Да, нас атакуют» или «Нет, все ОК!».

- Является универсальным, эффективно масштабируемым и внедряемым в любой гетерогенной среде, независимо от используемой физической и логической топологии сети.

- Может быть внедрено достаточно быстро и не используют агентов. Поэтому отсутствует риск негативного влияния на работу существующих информационных систем.