Как организовать защиту конечных точек от направленных атак и шифровальщиков, если они физически находятся в локальной сети или в облаке, как повысить уровень информационной безопасности информационных систем предприятий и избежать рисков без снижения производительности работы пользователей и администраторов? На примере CyberArk Endpoint Privilege Manager рассмотрим, как именно осуществляется защита конечных точек от целевых атак — с какими проблемами придется столкнуться и как их решить.

- Введение

- Проблемы при построении защиты конечных точек

- Рекомендации организациям по разработке системы многоуровневой безопасности и усилению защиты конечных точек

- Как CyberArk Endpoint Privilege Manager помогает защищать конечные точки от направленных атак

- Выводы

Введение

Специалисты в области информационной безопасности всё чаще обращают внимание на то, что злоумышленники почти всегда ищут возможности для эксплуатации уязвимостей конечных точек, и поэтому многие из них ставят защиту конечных точек во главу угла при реализации своих программ по информационной безопасности. Для многих организаций защита привилегированных учетных записей крутится вокруг передачи прав. Но на деле, как правило, передача прав часто производится по принципу «всё или ничего» — это означает, что пользователи внутри организаций обычно или имеют полные администраторские права, или не имеют администраторских прав вовсе. В результате бизнес-пользователи и ИТ-администраторы часто получают больше прав, чем им необходимо, создавая при этом большую и часто эксплуатируемую брешь в защите. Проблема заключается в том, что процесс удаления администраторских прав в целях снижения рисков организации непрост. На рынке в связи с этим появляются инструменты для того, чтобы решать соответствующие проблемы при внедрении сбалансированного, многоуровневого контроля над правами и привилегиями.

Когда атака обходит ваш периметр и защиту конечных точек, вы полагаетесь на то, что технологии обнаружения среагируют быстро и постараются предотвратить ее распространение. Злоумышленники крадут параметры доступа, чтобы получить достаточные права и продвигаться вперед через вашу сеть в попытках найти ценную информацию. Ужесточение защиты прав на конечных точках уменьшает возможности злоумышленника при атаке, это фундаментальная часть вашей программы безопасности, которая защищает настольные компьютеры, ноутбуки и сервера, в результате чего снижается риск появления брешей и потенциального ущерба бизнесу. Однако недостатком этого подхода является потенциальное отрицательное воздействие на продуктивность пользователей, он повышает накладные расходы, а также траты на службу поддержки пользователей компьютеров.

Перечислим основные проблемы, которые возникают на этом пути.

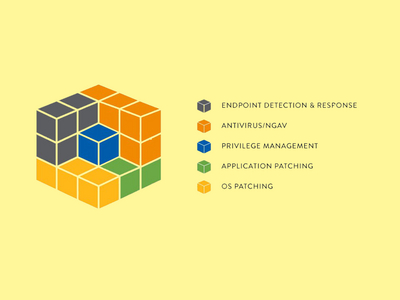

Рисунок 1. Место CyberArk Endpoint Privilege Manager в структуре защиты конечных точек предприятия

Проблемы при построении защиты конечных точек

Проблема 1. Ландшафт угроз постоянно изменяется

В попытках обойти систему информационной безопасности организаций киберпреступники постоянно изменяют тактику. В настоящее время большинство профессионалов в области информационной безопасности понимают, что наличие брешей неизбежно. Злоумышленник будет обходить существующие системы безопасности и перемещаться по сети, совершая кражу параметров доступа и повышая права, пока не найдет конфиденциальную информацию для кражи или шифрования с целью получения выкупа. Определение типа угрозы и мгновенный ответ на нее сейчас являются важнейшими компонентами любой системы безопасности.

Проблема 2. Привилегированные учетные записи являются важным вектором атаки

Учетные записи с правами локального администратора являются популярным вектором атаки, т. к. они существуют на каждой конечной точке и сервере внутри окружения. А индивидуальные пользовательские учетные записи — на тех же самых машинах, — которые имеют права администратора, только увеличивают возможности атакующего.

Проблема 3. Сложно найти баланс между защитой и продуктивностью

Несмотря на то, что считается хорошей практикой отбирать административные права у бизнес-пользователей, многие организации на самом деле не спешат проводить такие изменения. Без всех административных прав у бизнес-пользователей могут возникать проблемы с выполнением некоторых задач или запуском определенных приложений, которые им требуются для выполнения повседневных ролей.

Например, пользователю может потребоваться использовать приложение для рабочих нужд, которое для запуска требует определенные права. Или пользователю могут потребоваться определенные права для установки или обновления авторизованного доверенного приложения. Если полностью отобрать административные права у этих пользователей, они будут вынуждены звонить в поддержку каждый раз, когда им требуются такие права всего лишь для того, чтобы иметь возможность выполнять ежедневную работу.

Проблема 4. Слишком малые права могут привести к «ползучести» прав и возрастанию рисков

Когда организации решаются отобрать все административные права у бизнес-пользователей, ИТ-отдел будет периодически возвращать эти права обратно, чтобы пользователи могли совершать определенные действия. Например, многие устаревшие или сделанные самостоятельно «на коленке» приложения, используемые в ИТ-окружениях, требуют права для запуска, как требуют их и многие коммерческие узкоспециализированные приложения. ИТ-отделы должны выдавать права локального администратора этим пользователям для запуска таких приложений.

Так как эти права были возвращены, они редко снова отбираются, и со временем это может приводить к тому, что в организациях почти все пользователи имеют права локальных администраторов. Эта «ползучесть» прав повторно открывает лазейки в безопасности, связанные с чрезмерными административными правами, и снова делает организации, которые обычно думают, что хорошо защищены, более уязвимыми к угрозам.

Проблема 5. Слишком много прав могут увеличить риск вреда от инсайдеров и сложных угроз

В дополнение к компромиссу продуктивности, связанному с ограничением прав бизнес-пользователей, многие организации также не спешат ограничивать права ИТ-администраторов на серверах Windows. При идеальных настройках системные администраторы, владельцы приложений и администраторы базы данных имеют каждый свой набор разрешений на каждом сервере, к которому у них есть доступ. На практике это разделение зон ответственности может быть сложно организовать, и у администраторов остается существенно больше прав, чем им действительно необходимо для работы.

Без политики прав на основе ролей для разделения зон ответственности ИТ-администраторов чувствительные системы могут быть легко повреждены неопытными пользователями, им может быть причинен ущерб инсайдерами-злоумышленниками или они могут быть скомпрометированы опытными киберпреступниками, которые получают неавторизованный доступ к привилегированным учетным записям.

Проблема 6. На каждой машине всегда будет учетная запись «Администратор»

Так уж вышло, что на всех конечных точках и серверах есть пользователь Администратор, root или другая учетная запись того же уровня, которая позволяет любому пользователю обладать администраторскими правами над машиной. Даже если вы удалите администраторские права у индивидуальной учетной записи пользователя, полноценные учетные записи с именем Администратор все еще остаются. «Плохие» политики управления паролями для таких учетных записей могут привести при использовании одинаковых паролей на многих системах, что облегчает задачу для злоумышленников, скомпрометировавших одну систему, передвигаться по всему окружению — повышая права, совершая кражу данных и нанося вред системам на своем пути.

Проблема 7. Несмотря на ограниченные права некоторые вредоносные программы все еще могут проникнуть

Ограничивая права до уровня тех, которые абсолютно необходимы, организации могут ограничить вероятную поверхность атак и заблокировать вредоносные приложения, которые пытаются использовать права для установки вредоносных программ или принести вред машине. Проблема в том, что не всем вредоносным приложениям требуются права для запуска, и по мере того, как злоумышленники все больше узнают об обходе защитных механизмов, организации становятся все более уязвимыми к таким типам вредоносных программ.

Практика показывает, что большинство сложных атак начинаются с отправки электронных писем в адрес непривилегированных бизнес-пользователей, а кампания всего из 10 электронных писем обычно дает свои плоды в более чем 90 % случаев, когда по крайней мере один человек становится жертвой преступника. В таких пуш-атаках могут использоваться весьма изощренные вредоносные программы, и т. к. они находятся внутри сети, они могут компрометировать машины, совершать кражи данных, захватывать параметры доступа или наносить вред системам, совершенно не используя никаких администраторских прав.

Проблема 8. Сложно достоверно отследить, какие приложения находятся в окружении, и понять, какие из них хорошие, а какие плохие

Согласно исследованию конечных точек сотрудников, проведенному компанией CyberArk, достаточно часто можно найти более 20 тыс. различных приложений на одном предприятии, что говорит о том, что вредоносные программы могут легко укрыться от глаз, потому ИТ-отделы просто не обладают достаточным временем, чтобы вручную все анализировать. В таких масштабах определить, какое приложение хорошее, плохое или неизвестное — задача, которая представляется невозможной для решения или же будет стоить баснословных денег. Еще больше усложняет дело то, что кроме очевидно необходимых и очевидно подозрительных приложений существуют десятки таких, для которых все не очевидно, и администраторы просто не обладают достаточным временем для того, чтобы справиться с процессом разнесения приложений по категориям. Это приводит к тому, что традиционная технология белого списка, которая входит в функциональность многих продуктов для защиты конечных точек, де-факто становится устаревшей.

Рекомендации организациям по разработке системы многоуровневой безопасности и усилению защиты конечных точек

Для того чтобы достичь оптимального баланса между безопасностью и удобством использования, организации должны рассмотреть вариант адаптации интегрированного управления правами и решения для контроля приложений, который будет в себя включать следующие возможности:

Автоматическое создание прав и политик контроля над приложениями, основанных на доверии.

Автоматическое определение того, какие приложения являются доверенными на предприятии, какие права требуются каждому из этих приложений, и создание политик, основанных на этих правилах доверия для сохранения ценного времени и усилий ИТ-специалистов.

Бесшовное повышение прав бизнес-пользователей в случае необходимости.

Удаление прав локального администратора у бизнес-пользователей, но включение бесшовного повышения прав, основанных на политике, для того чтобы пользователи оставались продуктивными без увеличения поверхности атак.

Принудительные политики гранулированных минимальных прав для администраторов Windows.

Гранулированный контроль того, какие команды и задачи может выполнять каждый ИТ-администратор на основе своей роли для эффективного разделения зон ответственности и уменьшения риска вреда от потенциальных инсайдеров и сложных угроз.

Контроль над тем, какие приложения могут запускаться в ИТ-окружении.

Включение возможности доверенным приложениям бесшовно запускаться в окружении и при этом автоматическая блокировка вредоносных программ и ограничение прав для неизвестных приложений, а также опциональная принудительная политика белого списка в случае необходимости.

Запрет злоумышленнику на побочные действия и повышение прав.

Автоматическое определение и блокировка попыток кражи паролей/хешей и прочих атрибутов учетных записей, которые могут позволить злоумышленнику повысить права во время перемещения по сети в поисках чувствительной информации.

Перейдем к рассмотрению возможностей одного из представленных на рынке инструментов, в которых предлагается функциональность, обозначенная выше.

Как CyberArk Endpoint Privilege Manager помогает защищать конечные точки от направленных атак

CyberArk Endpoint Privilege Manager помогает убрать барьеры, мешающие назначить минимально необходимые права и позволить организациям блокировать атаки на конечных точках, уменьшая риск кражи или шифрования информации ради требования выкупа. Комбинация управления правами, контроля приложений и целевая защита от кражи параметров доступа останавливает вредоносные атаки на конечных точках. Неизвестные приложения запускаются в ограниченном режиме, чтобы противодействовать угрозам, а защита от кражи паролей и хешей учетных записей препятствует таким попыткам. Эти критически важные технологии защиты разворачиваются в виде единого агента, чтобы усилить защиту всех рабочих станций, ноутбуков и серверов.

Рисунок 2. Веб-консоль управления CyberArk Endpoint Privilege Manager

CyberArk Endpoint Privilege Manager также позволяет специалистам по информационной безопасности создавать гранулированные политики назначения минимальных прав для ИТ-администраторов, помогая организациям эффективно разделить обязанности по работе с Windows-серверами.

Увязывая эти инструменты контроля прав, данное решение также предоставляет контроль приложений для управления запуском приложений на конечных точках и серверах.

Что позволяет делать организациям CyberArkEndpointPrivilegeManager?

Автоматическое создание политик на основе бизнес-требований позволяет создавать контроль приложений и политики повышения привилегий на основе таких доверенных источников, как System Center Configuration Manager, дистрибьюторы программного обеспечения, программы обновления, URL-адреса и других параметров. Шаблоны политик обеспечивают быстрое внедрение для специальных типов серверов, таких как Microsoft SQL Server, позволяя сэкономить время и исключить временные задержки при реализации политик защиты привилегий для всех пользовательских ролей.

Назначение гранулированных политик минимальных прав для Windows-администраторов позволяет специалистам по информационной безопасности контролировать, какие команды и задачи может выполнять каждый ИТ-администратор Windows-серверов на основе его роли.

Безопасное управление локальным администратором заключается в том, чтобы использовать CyberArk Enterprise Password Vault для управления паролями учетных записей локального администратора на конечных точках, что будет гарантировать необходимую сложность, уникальность паролей и безопасное хранение этих учетных записей.

У бизнес-пользователей удалены права локального администратора, поэтому CyberArk Endpoint Privilege Manager позволяет поднимать уровень прав на основе политики, если этого требуют доверенные приложения. Этот процесс происходит непрерывно и автоматически, т. е. незаметно для пользователей.

Усиление CyberArk Endpoint Privilege Manager с помощью Application Risk Analysis позволяет быстро определить риск, связанный с определением любой политики на основе поведения приложений и позволяет пресекать запуск в окружении вредоносных приложений.

Кража паролей и прочих атрибутов доступа играет важную роль в любой атаке. Усиленная защита в виде определения и блокировки попыток украсть атрибуты учетной записи помогает организации пресечь подобные действия для учетных записей, используемых при доступе к Windows-ресурсам и прочим ресурсам, учетные записи от которых хранятся в популярных веб-браузерах, приложениях и т. д.

Реализована защита от мошенничества из коробки на базе OOTB-политики для защиты от мошеннических программ, которая включает полноценный контроль за минимально необходимыми правами, протестированный на сотнях тысяч образцов вредоносных программ.

CyberArk Endpoint Privilege Manager позволяет безопасно работать с неизвестными приложениями в режиме ограничения прав приложений. Неизвестные приложения, которые не находятся в доверенных и неизвестны как вредоносные, могут запускаться в ограниченном режиме, что не позволяет им получать доступ к корпоративным ресурсам, чувствительным данным и к интернету.

В CyberArk Endpoint Privilege Manager реализована интеграция с инструментами определения угроз для анализа неизвестных приложений. В частности, имеется возможность отправлять неизвестные приложения в решения Check Point, FireEye и Palo Alto Networks, в которых реализован автоматический анализ файлов на наличие угроз.

Использование агента на каждой защищаемой машине позволяет CyberArk Endpoint Privilege Manager немедленно локализовать все расположения приложения в окружении, а также его происхождение.

CyberArk Endpoint Privilege Manager поставляется для установки непосредственно в локальной сети предприятия, так и в качестве облачной услуги. Это позволяет масштабировать данный продукт, варьируя параметры стоимости, удобства использования и следования политикам безопасности предприятия, а также локальному законодательству.

Рисунок 3. Схема работы CyberArk Endpoint Privilege Manager при установке решения в локальной сети предприятия

Рисунок 4. Схема работы CyberArk Endpoint Privilege Manager при поставке в качестве облачной услуги

Среди основных преимуществ использования CyberArk Endpoint Privilege Manager на предприятии можно отметить следующие:

- Предоставление защиты на наиболее критичном этапе, т. е. на этапе, когда атака уже обошла традиционный периметр и все средства защиты и стоит задача обеспечить контроль прав на конечных точках.

- Эффективная комбинация технологий для защиты, блокировки и остановки атак на конечных точках, что снижает потенциальный ущерб для бизнеса.

- Решение позволяет при приложении незначительных усилий выстроить политику безопасности с минимальным влиянием на бизнес-процессы.

- Решение позволяет запрещать пользователям устанавливать несанкционированные приложения и те приложения, которые вызывают нестабильную работу рабочих станций и приводят к увеличению нагрузки на техподдержку.

- Удаление у бизнес-пользователей прав локального администратора не приводит к снижению продуктивности их работы и увеличению количества звонков в поддержку.

- Относительно быстрое развертывание с автоматическим созданием политики, шаблоны OOTB-политики снижают нагрузку на службу поддержки, а автономный агент позволяет обеспечивать поддержку в условиях отделения безопасных сетей от небезопасных.

- Решение препятствует распространению вредоносных программ по сети предприятия, снижая время и сложность восстановления.

CyberArk Endpoint Privilege Manager защищает конечные точки, работающие под управлением Windows и macOS, при этом поддерживается распознавание и категоризация всех популярных типов дистрибутивов, приложений, скриптов и других исполняемых объектов. Правила для регулируемых объектов могут быть составлены на основе множества различных параметров, например, доверенный издатель или доверенная система доставки приложений.

Решение CyberArk Endpoint Privilege Manager используется для различных задач, связанных с контролем привилегий приложений и привилегий пользователей при работе с приложениями на конечных целевых системах.

Один из кейсов использования решения CyberArk Endpoint Privilege Manager — это внедрение продукта в IT-компании, которая имеет более 100 офисов в различных странах и предоставляет услуги и техническую поддержку своим клиентам по всему миру.

В компании разнообразная ИТ-среда, более 85% пользователей имеют административные права на своих рабочих станциях и это является высокой угрозой для безопасности инфраструктуры. Чтобы уменьшать поверхность атаки, компания была вынуждена изменить политику безопасности и удалить административные права бизнес-пользователей на конечных точках. Вместо этого была принята новая политика безопасности с применением политик наименьших привилегий для конечных пользователей, что должно было уменьшить поверхность атаки как со стороны пользователей, так и со стороны зловредных программ, которые могут попасть на конечную точку.

Компании было важно определять конкретные приложения, которые должны иметь повышенные привилегии при работе, не предоставляя одинаковых привилегий для всех приложений, а также ограничить пользователей в использовании приложений.

С помощью CyberArk Endpoint Privilege Manager было обнаружено, какие конечные пользователи совместно использовали приложения для обмена файлами на корпоративных компьютерах, что явно нарушало политики безопасности. После этого приложение было заблокировано. Кроме того, ИТ-компания может в автоматическом режиме записывать и сохранять видео работы пользователя с определенным приложением или политикой и вести журналы аудита действий администратора. Это помогает соблюдать требования по политике безопасности и совместного использования клиентов.

Благодаря мгновенному оповещению о нарушениях политик работы с приложениями администраторы безопасности имеют возможность реагировать в режиме реального времени на нарушения и решать проблемы, при этом компания и администраторы экономят время и деньги.

Данный способ ограничения привилегий в приложениях с помощью решения CyberArk Endpoint Privilege Manager является наиболее эффективным и экономически выгодным для любой ИТ-компании.

Решение CyberArk Endpoint Privilege Manager также имеет примеры использования в сфере защиты банкоматов, работающих под Windows, от различного рода атак с использованием вредоносных программ, в том числе от шифровальщиков, которые могут попасть на банкоматы, нанося финансовый и репутационный ущерб банку. Используя модуль EPM, возможно настроить политики таким образом, что только разрешенные приложения и службы будут взаимодействовать между собой, тем самым блокируя любые вредоносные действия и возможность злоумышленников влиять на банкоматы при помощи софта.

Дополнительно необходимо защищать те сервера во внутренней сети банка, которые управляют банкоматами и которые дают команды и подтверждают операции по выдаче ими денег. При запуске вредоноса на сервере возникает возможность кражи денег с использованием поддельных банковских карт. Контроль приложений на сервере уменьшит площадь атаки на банкоматы.

Система с использованием EPM будет иметь единую консоль, через которую можно контролировать работающие приложения на банкоматах и серверах, давать разрешение на запуск того или иного программного обеспечения, видеть атаки в режиме реального времени и противодействовать.

Выводы

CyberArk Endpoint Privilege Manager, являющийся частью CyberArk Privileged Account Security Solution, представляет собой полноценное решение, разработанное для проактивной защиты против серьезных атак, которые эксплуатируют административные привилегии для получения доступа к «сердцу» предприятия, кражи конфиденциальных данных и повреждения критически важных систем.

Решение помогает организациям снизить поверхность атаки, исключая использование без необходимости прав локального администратора и усиливая защиту привилегированных учетных записей. Продукты, входящие в данное решение, могут управляться независимо или комбинированно для интегрированной защиты привилегированных учетных записей.

Продукты класса CyberArk Endpoint Privilege Manager в настоящее время являются необходимым новым звеном в защите информационных сетей предприятий.