Сертификат AM Test Lab

Номер сертификата: 493

Дата выдачи: 03.12.2024

Срок действия: 03.12.2029

- Введение

- Функциональные возможности BI.ZONE EDR

- Архитектура BI.ZONE EDR

- Системные требования BI.ZONE EDR

- Сценарии использования BI.ZONE EDR

- Выводы

Введение

Современный ландшафт киберугроз во многом складывается из целевых человекоуправляемых атак, которые невозможно остановить такими средствами защиты, как, например, антивирусные программы. После проникновения в инфраструктуру жертвы злоумышленнику необходимо совершить большое количество действий для реализации цели атаки. По данным BI.ZONE, около 85 % этих действий происходят на конечных устройствах. Для защиты последних нужно использовать систему, которая позволяла бы производить непрерывный мониторинг и оперативно реагировать на возникающие угрозы. Пример такой системы — продукт класса EDR, способный обнаруживать сложные и целевые атаки на конечных точках.

В сентябре 2023 года мы уже публиковали статью о необходимости использования EDR для противодействия сложным современным атакам. Этот же тезис выдвигают аналитики Gartner, назвавшие системы этого класса стандартом для организации защиты хостов.

В отличие от антивирусного ПО, EDR позволяют обнаруживать и обрабатывать сложные угрозы, которые не получается заблокировать в автоматическом режиме.

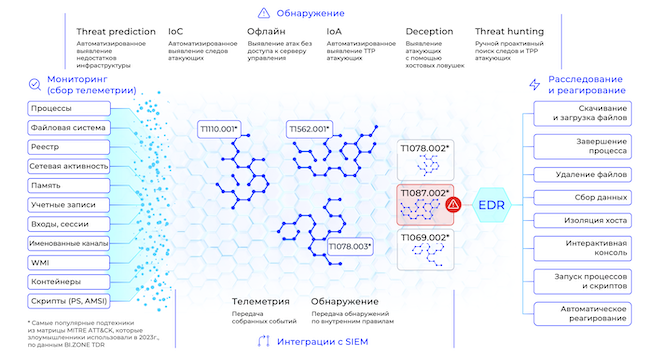

Рисунок 1. Различные подходы к мониторингу угроз и их недостатки

Система BI.ZONE EDR, разработанная российской компанией BI.ZONE, доступна на всех популярных операционных системах — Windows, Linux (включая российские дистрибутивы) и macOS. Система собирает большой объём телеметрии, за счёт чего фиксирует всё происходящее на конечных точках и с помощью разнообразных технологий детектирования позволяет выявить атаку любой сложности, в том числе в контейнерных средах, отреагировать на неё, обнаружить недостатки в конфигурациях и уязвимости, которые могут привести к развитию атаки.

Функциональные возможности BI.ZONE EDR

BI.ZONE EDR предоставляет функциональные возможности, на каждом этапе жизненного цикла инцидента позволяющие собирать широкий спектр телеметрии с конечных устройств, обнаруживать угрозы и реагировать на них, а также находить слабые места ИТ-инфраструктуры и давать рекомендации по их исправлению.

Рисунок 2. BI.ZONE EDR на каждом этапе жизненного цикла инцидента

Threat Prediction, автоматизированное выявление неудачных конфигураций

Для ограничения возможностей злоумышленника по развитию атаки BI.ZONE EDR использует модуль Threat Prediction. Он выявляет небезопасные настройки ПО и ОС и предоставляет рекомендации по их устранению.

Типичные примеры изъянов в конфигурациях — слабые пароли учётных записей, слишком широкие права доступа к службам, небезопасные настройки SSH-сервера, в том числе для доменной инфраструктуры.

Threat Detection, обнаружение атак

Сбор телеметрии

Для обнаружения угроз BI.ZONE EDR собирает большой объём телеметрии с конечных точек. На компьютерах под управлением Windows используется собственный драйвер, подписки на произвольные провайдеры ETW (Event Tracing for Windows) или журналы WEL (Windows Event Log). На Linux используется технология eBPF (Enhanced Berkeley Packet Filter), а на macOS события собираются из ESF (Endpoint Security Framework). Таким образом собирается более 160 типов событий мониторинга, а также более 40 разновидностей исторических данных и событий инвентаризации системы. Каждое событие содержит контекст, обеспечивающий обнаружение большого количества угроз. Если штатных событий не хватает, они могут быть расширены событиями из ОС.

Политика сбора телеметрии может быть адаптирована для разных систем, в том числе высоконагруженных. Существует большое количество готовых профилей для хостов с разным типом нагрузки. Также пользователи могут разрабатывать собственные политики сбора телеметрии и выявления угроз в зависимости от особенностей инфраструктуры и типов конечных точек. В существующие политики могут быть добавлены исключения по любому доступному в событии свойству.

Рисунок 3. Сбор телеметрии

Мониторинг контейнерных сред

BI.ZONE EDR позволяет осуществлять мониторинг активности не только в самой хостовой системе, но и внутри запущенных на ней контейнеров. Каждое такое событие содержит информацию о целевом контейнере, например его идентификатор и имя родительского образа, а также прочие атрибуты. Помимо обогащения событий, BI.ZONE EDR собирает события запуска и остановки контейнеров, проводит их периодическую инвентаризацию. Поддерживаются среды запуска контейнеров Docker и Containerd, а вскоре к ним добавятся Podman и CRI-O. При реагировании на инциденты в контейнерных средах важно понимать, в каком конкретно контейнере произошёл инцидент.

Обнаружение угроз

В основе технологии обнаружения угроз лежит опыт BI.ZONE как сервис-провайдера SOC, обслуживающего более 150 клиентов, а также экспертиза команд реагирования на инциденты, киберразведки и анализа защищённости.

Система содержит регулярно обновляемый набор правил. Вендор предоставляет описание всех правил — как поставляемых вместе с продуктом, так и получаемых при обновлениях.

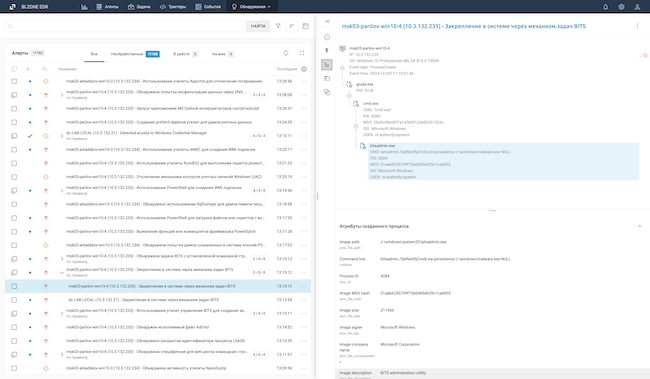

Рисунок 4. Окно описания правила

Описание правила содержит:

- наименование;

- критическую значимость и достоверность;

- классификацию по MITRE ATT&CK;

- подробное описание;

- инструкции по воспроизведению техники атаки для тестирования.

Обнаружение угроз происходит на основе более чем 700 IoA-правил (IoA — индикатор атаки), 2500 YARA-правил и индикаторов компрометации. При потере связи агента с сервером сбор телеметрии, выявление угроз и автоматическое реагирование не нарушаются.

Помимо вендорских правил обнаружения, продукт предоставляет возможность писать собственные правила сбора телеметрии и детектирования (корреляционные, YARA-правила), которые будут работать на узле.

Deception

Для того чтобы можно было выявлять действия злоумышленников на ранних этапах атаки, в BI.ZONE EDR предусмотрен модуль «Deception», позволяющий создавать подложные объекты‑приманки, которые неотличимы от реальных объектов инфраструктуры заказчика как на конечных точках, так и в домене Active Directory. Приманка привлекает злоумышленника, поскольку содержит потенциально полезную для развития атаки информацию. В момент взаимодействия с приманками или попытки использования полученных из них подложных данных действия атакующего будут обнаружены, и у команды безопасности будет больше времени для противодействия атаке.

Threat Response, реагирование на инциденты

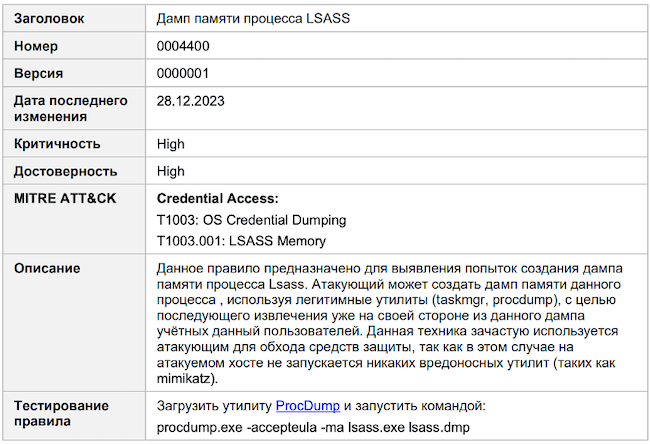

BI.ZONE EDR предоставляет широкие функциональные возможности как автоматического, так и ручного реагирования. Вместе с продуктом поставляется обширная библиотека готовых задач для расследования и реагирования на инциденты, расширяемая в рамках регулярных обновлений пакетов экспертизы. Для ручного реагирования на инциденты можно использовать как атомарные задачи, например запуск произвольной команды или удаление файла, так и полноценные плейбуки, состоящие из нескольких шагов. В качестве примера такого плейбука можно привести задачу «Сбор данных для проведения расследования (триажа)», состоящую из следующих шагов:

- Загрузить специализированную утилиту, собирающую данные для проведения расследований (форензики).

- Запустить утилиту с заданными параметрами командной строки.

- Передать полученный в результате работы утилиты архив с данными на сервер управления.

- Удалить с конечной точки утилиту с результатами её работы.

Рисунок 5. Многошаговая задача (плейбук)

В рамках автоматического реагирования, работающего по заранее заданным правилам и не зависящего от связи с сервером, можно использовать большое количество действий — от базовых, например завершения процесса и удаления файла, до более сложных, таких как приостановка процесса / потока или запуск произвольной команды.

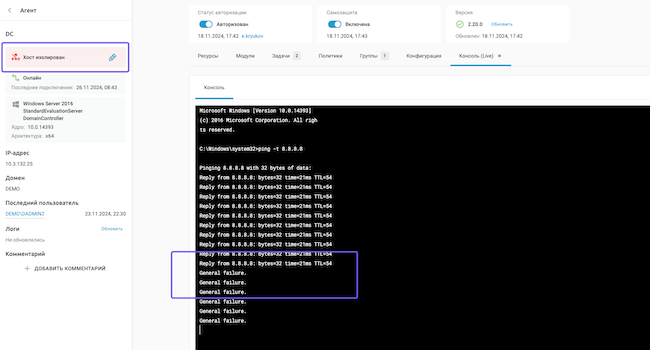

Для оперативного реагирования в продукте предусмотрена возможность сетевой изоляции хоста и подключения в режиме интерактивной консоли, которая даёт аналитику возможность выполнять команды на хосте и получать результат в режиме реального времени.

Рисунок 6. Интерактивная консоль на изолированном хосте в BI.ZONE EDR

BI.ZONE EDR был разработан с применением подхода «API-First». Это позволяет выполнять любые доступные действия через API, что, в свою очередь, даёт возможность гибко связывать систему с SOAR, SIEM или другими средствами защиты и автоматизации.

Threat Archeology, выявление старых компрометаций

Система позволяет производить ретроспективный поиск артефактов прошлых атак, например следов использования хакерских утилит и других признаков присутствия злоумышленников в инфраструктуре.

Рисунок 7. Возможности BI.ZONE EDR

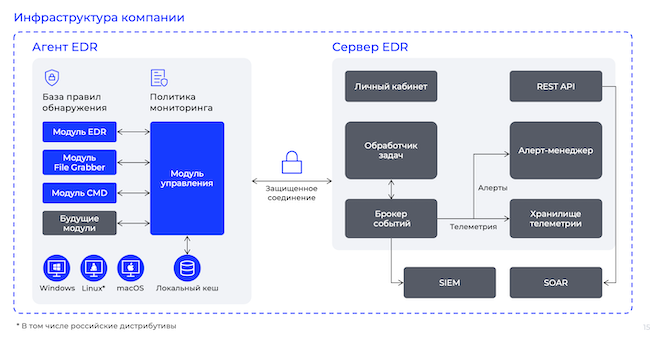

Архитектура BI.ZONE EDR

BI.ZONE EDR имеет клиент-серверную архитектуру.

Сервер отвечает за централизованное управление агентами и их группами, запускает задачи на агентах, хранит результаты выполнения задач и конфигурации последних (в том числе профили сбора телеметрии и выявления угроз), предоставляет интерфейс для доступа к собранной телеметрии, оповещениям (алертам) и рекомендациям по безопасности, управляет политиками сбора телеметрии и обнаружения угроз (IoA, YARA).

Клиент (EDR-агент) устанавливается на конечном устройстве, периодически обращается к серверу за новыми задачами, передаёт результаты выполненных задач, осуществляет непрерывный сбор телеметрии (в том числе событий инвентаризации), по собранной телеметрии выявляет угрозы и неудачные конфигурации, а также осуществляет автоматическое реагирование на выявленные угрозы по заранее описанным правилам. Взаимодействие клиентов и сервера осуществляется посредством защищённого соединения (mTLS).

При отсутствии соединения с сервером для хранения собранных данных используется локальный кеш.

Рисунок 8. Архитектура BI.ZONE EDR

Агент EDR — компонент, который исполняет получаемые с сервера задачи, хранит промежуточные результаты в защищённом виде и отправляет их на сервер. Агент предоставляет возможность расширения функциональности с помощью следующих модулей:

- EDR — отвечает за сбор телеметрии, детектирование и реагирование.

- File Grabber — отвечает за получение информации о файловой системе, скачивание и загрузку файлов и директорий.

- CMD — отвечает за запуск консольных команд на конечном устройстве.

Сервер EDR обеспечивает централизованное управление агентами и задачами, состоит из различных подсистем, которые можно бесконечно масштабировать горизонтально, благодаря чему позволяет реализовывать огромные инсталляции на сотни тысяч агентов.

Продукт не полагается на сторонние инструменты вроде Sysmon, вся логика сбора событий и реагирования реализовывается компонентами собственной разработки.

Системные требования BI.ZONE EDR

EDR-агент может быть установлен на конечные устройства под управлением следующих операционных систем:

- Windows: 7 SP1 и выше, Server 2008 R2 и выше.

- Linux: Ubuntu 16.04 и выше, Debian 9 и выше, CentOS 7 и выше, RHEL 7.2 и выше, Alt Linux 8 СП, Astra Linux Special Edition 1, РЕД ОС. Обязательно наличие systemd, Linux Kernel 2.6.32 и выше.

- macOS: Catalina 10.15 и выше.

Для российских операционных систем пройдена сертификация совместимости:

- Ready for Astra — https://astragroup.ru/ready-for-astra/compatible-software/30726/

- РЕД ОС — https://redos.red-soft.ru/compatible/?SECTION=&q=bi.zone

- Alt Linux — https://www.basealt.ru/product-compatibility

Минимальные системные требования для установки EDR-агента:

- процессор — 2 ядра;

- объём оперативной памяти (ОЗУ) — от 150 МБ;

- диск — от 500 МБ.

Сервер может быть установлен на операционные системы CentOS 8+, RHEL 8+, Ubuntu 22+, ALT 9, SP+, Astra Linux 1.8.0+, РЕД ОС 7.3+.

Минимальные системные требования разнятся в зависимости от числа подключаемых агентов.

Таблица 1. Аппаратные требования к серверу

Количество агентов | Деление на ноды | ЦП (ядер) | ОЗУ (ГБ) | Диск (ГБ) |

|---|---|---|---|---|

До 100 | - | 8 | 32 | 512 |

До 500 | - | 16 | 32 | 512 |

До 1000 | - | 16 | 64 | Диск HDD (system) — 100, HDD (data) — 1024, SSD (WAL) — 100 |

До 1000 | 1 сервер приложений | 8 | 32 | 100 |

1 сервер БД | 8 | 32 | 1024 | |

От 1 000 до 5 000 | 1 сервер приложений | 16 | 32 | 100 |

1 сервер БД | 16 | 32 | HDD — 1024 + опционально SSD (WAL) — 100 | |

От 5 000 до 10 000 | 1 сервер приложений | 16 | 64 | 1024 |

1 сервер БД | 16 | 32 | HDD — 1024 + опционально SSD (WAL) — 100 | |

От 10 000 до 50 000 | 2 сервера приложений | 32 | 64 | 100 |

1 сервер БД | 16 | 64 | HDD — 1024 + опционально SSD (WAL) — 100 | |

Более 50 000 | 2 сервера приложений | 64 | 128 | 100 |

1 сервер БД | 32 | 128 | HDD — 1024 + опционально SSD (WAL) — 100 |

Сценарии использования BI.ZONE EDR

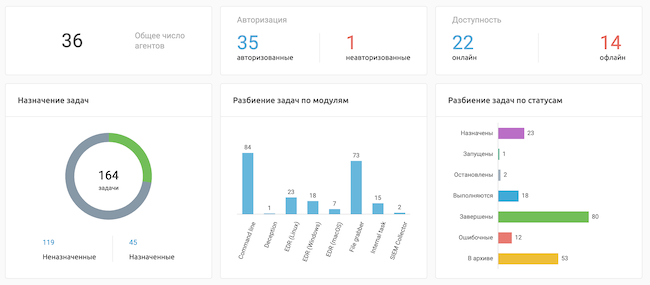

Рассмотрим базовый сценарий работы с BI.ZONE EDR, при котором осуществляются создание и выполнение задач на агенте, а также просмотр результатов.

На стартовой странице BI.ZONE EDR размещены дашборды, содержащие статистику по агентам и задачам в системе.

Рисунок 9. Панель дашбордов BI.ZONE EDR

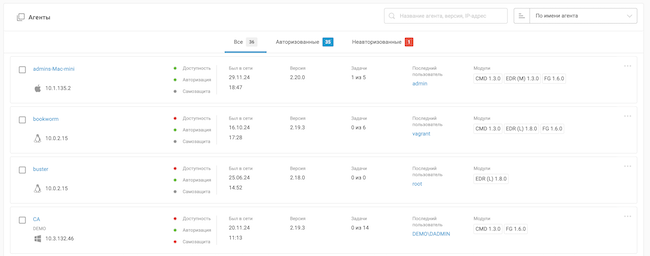

Работа с агентами

Для работы с агентами в системе выделен особый раздел. Там можно искать, просматривать, фильтровать, авторизовывать и деавторизовывать агенты, обновлять их, просматривать свойства хостов, реагировать на инциденты и совершать другие действия по отношению к защищаемому хосту.

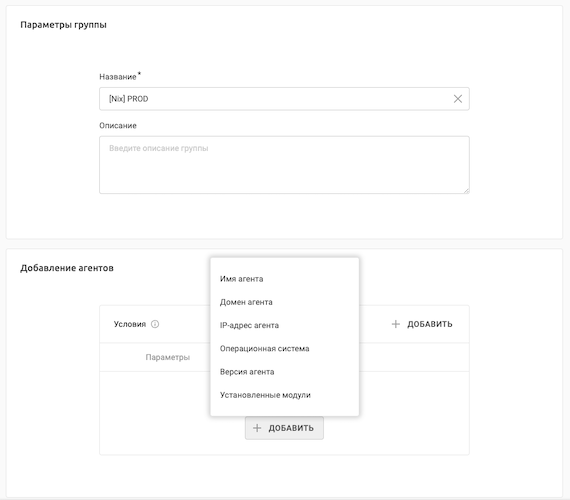

Для удобства назначения политик и работы с хостами агенты можно объединять в группы в соответствии со структурой, намеченной администратором системы — например, в зависимости от типа ОС, установленного на защищаемом активе. Также можно создавать ключ группы, который позволяет управлять распределением по группам при установке агента. Другим способом автоматического распределения является использование настраиваемых на сервере параметров динамической группы.

Рисунок 10. Автоматическое распределение агентов по группам в зависимости от свойств агента

Рисунок 11. Раздел «Агенты» в BI.ZONE EDR

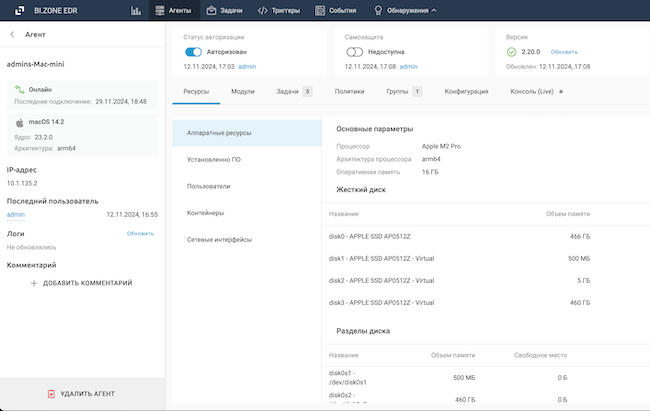

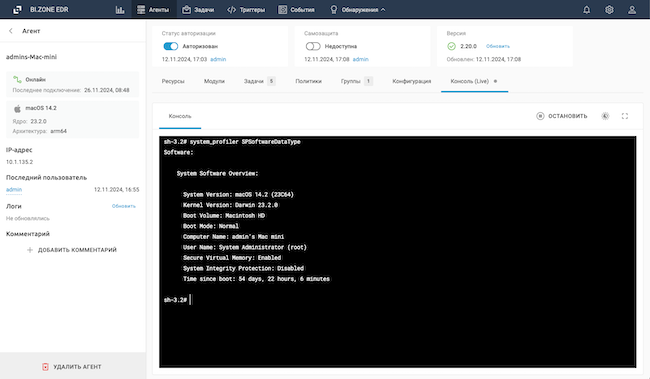

Перейдём в один из агентов. Здесь можно детально изучить информацию об агенте и его статусе, состоянии самозащиты, установленной версии. Помимо этого, можно назначить задачу и в случае необходимости запустить её, а также посмотреть результат ранее запущенной задачи.

Рисунок 12. Информация об агенте на хосте в BI.ZONE EDR

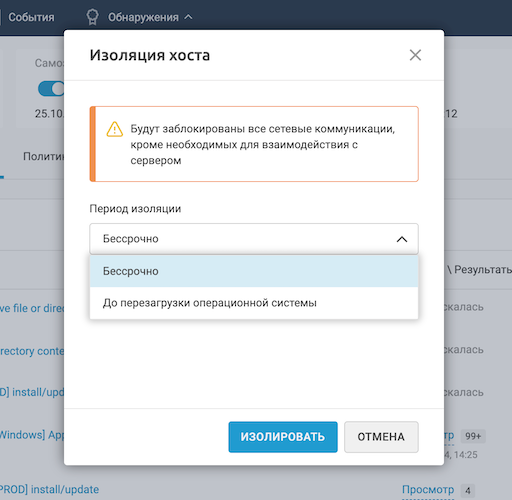

Предположим, что при работе с инцидентом требуется сетевая изоляция хоста, на котором он выявлен. В разделе «Агенты» можно дать системе такую команду. При этом связь с управляющим сервером остаётся.

Рисунок 13. Изоляция хоста в BI.ZONE EDR

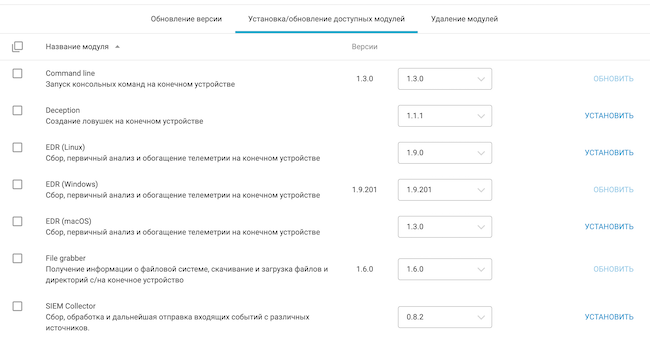

Здесь же можно установить модули, необходимые для эффективного выполнения возложенных на BI.ZONE EDR задач.

Рисунок 14. Установка модулей в BI.ZONE EDR

Например, с помощью модуля CMD можно подключиться в режиме интерактивной консоли.

Рисунок 15. Интерактивная консоль на macOS с BI.ZONE EDR

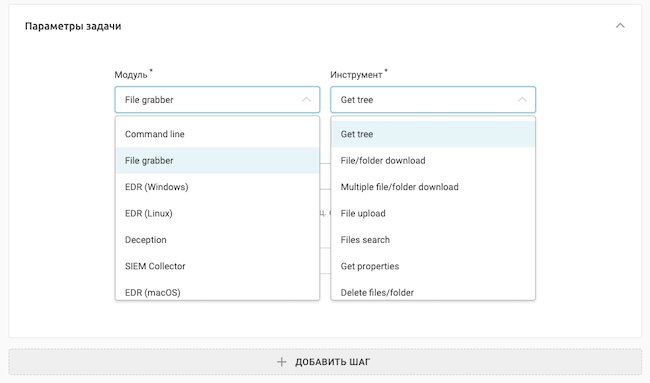

Работа с задачами

Перейдём в раздел «Задачи». Здесь можно создавать новые и редактировать ранее созданные задачи. Разработка новых задач ведётся на основании модулей, имеющихся в системе: консольные команды, работа с файлами или файловой системой хоста, EDR, собирающий телеметрию и осуществляющий выявление подозрительных событий вкупе с реагированием на них, упомянутый ранее модуль Deception. Есть и внутренние задачи, такие как управление авторизацией и самозащитой, обновление агентов и др.

Пакет предустановленных задач выстроен на основе опыта, полученного как внутри самой BI.ZONE, так и при работе с клиентами в рамках сервиса TDR.

Рисунок 16. Параметры задач в BI.ZONE EDR

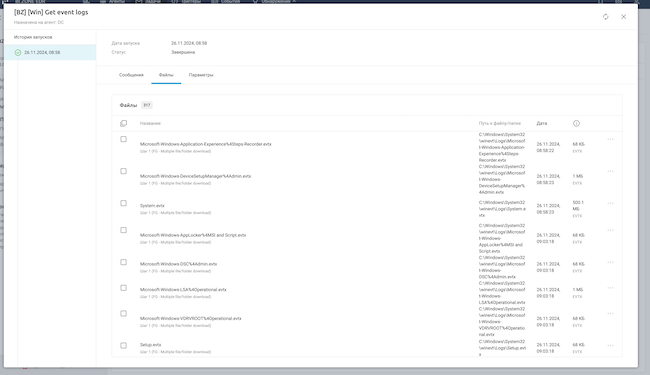

Допустим, необходимо получить с хоста определённый файл для проведения расследования. Задача в BI.ZONE EDR позволит выгрузить его.

Рисунок 17. Пример выполнения задачи по выгрузке журналов в BI.ZONE EDR

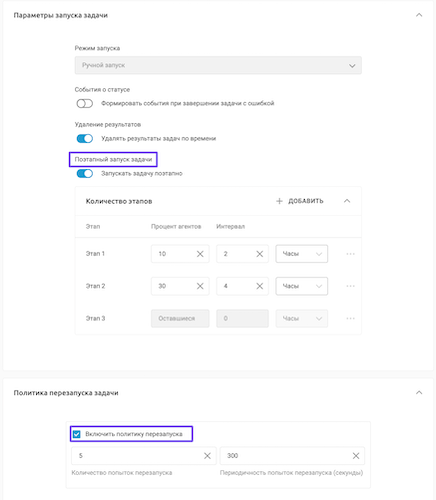

Ещё одной интересной опцией является создание многоэтапных задач, назначаемых последовательно на определённую долю агентов. Такой подход позволяет минимизировать негативное влияние на инфраструктуру, оказываемое тяжеловесными проверками или массовым обновлением агентов, путём контроля очерёдности и объёма задач.

Рисунок 18. Настройка этапов выполнения задачи в BI.ZONE EDR

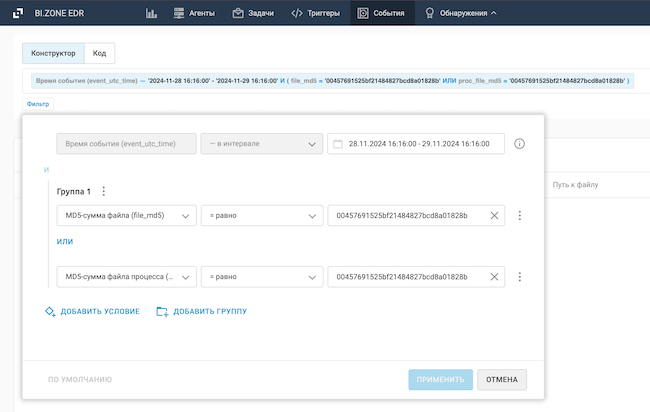

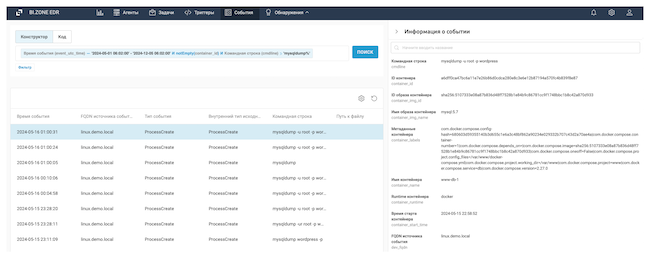

Работа с событиями

На сервере есть компонент для централизованного хранения телеметрии с хостов. В веб-интерфейсе предусмотрен раздел для удобной работы с такими событиями, позволяющий просматривать карточку события, осуществлять поиск и фильтрацию по необходимым условиям как в режиме конструктора, так и в режиме кода.

Рисунок 19. Фильтр событий в BI.ZONE EDR

Рисунок 20. Просмотр событий в BI.ZONE EDR

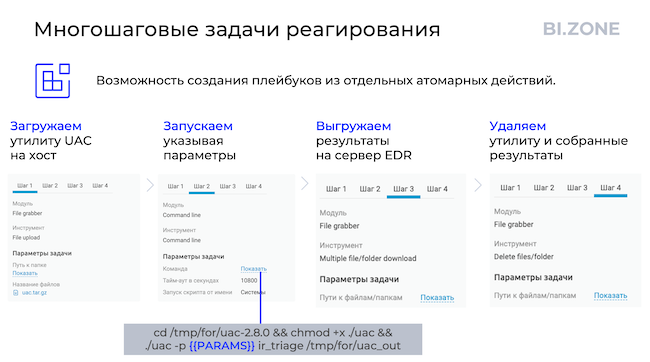

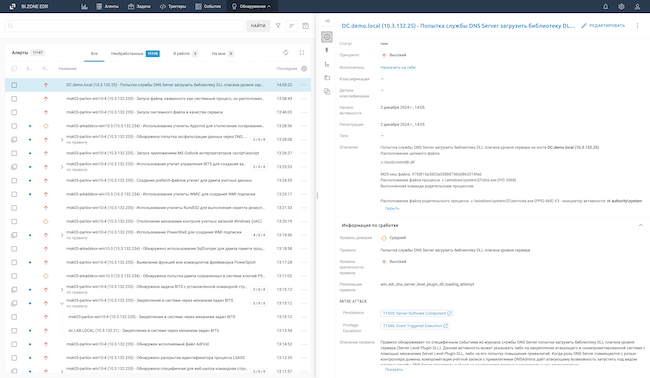

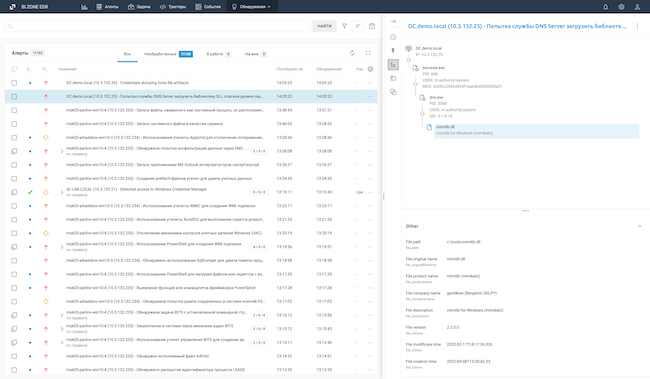

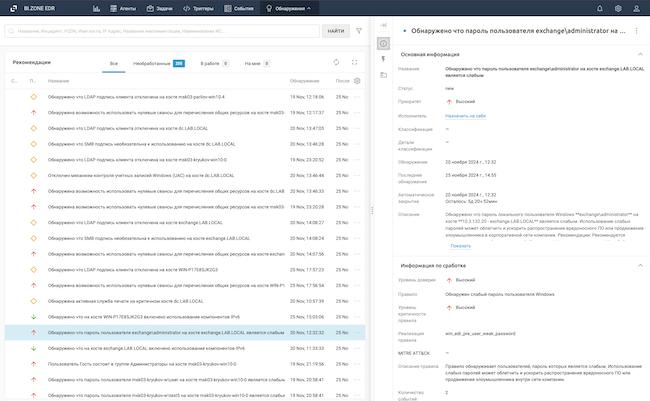

Обнаружение

Обнаружение в BI.ZONE EDR делится на два блока: «Алерты» и «Рекомендации безопасности».

В раздел «Алерты» попадают индикаторы атак, выявленные на основании настроенных техник детектирования (IoC, IoA, YARA-правила) и телеметрии на хосте.

В карточке оповещения есть вся необходимая информация для принятия решений:

- все поля исходного события,

- графовое представление осуществлённой активности,

- перенос (маппинг) на тактики и техники MITRE ATT&CK,

- наименование сработавшего правила,

- описание и рекомендации по реагированию / расследованию.

Множественные срабатывания различных правил на одной конечной точке или одного правила на множестве конечных точек объединяются в группы для удобства анализа.

Рисунок 21. Работа с алертами в BI.ZONE EDR

Рисунок 22. Графовое представление алерта в BI.ZONE EDR

В разделе «Рекомендации безопасности» представлены выявленные недостатки конфигурации, которые могут быть использованы злоумышленниками при реализации атак: слабые пароли, некорректно настроенные сервисы, отключённые механизмы безопасности операционной системы и пр.

Рисунок 23. Рекомендации по безопасности в BI.ZONE EDR

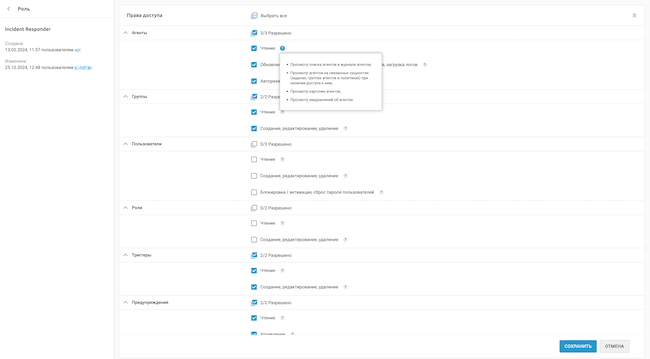

Ролевая модель

Система обладает гибкой ролевой моделью, настраиваемой под конкретную группу сотрудников. Предусмотрено более 50 параметров доступа, для каждого из которых в интерфейсе есть мини-справка о предоставляемых возможностях.

Рисунок 24. Создание роли в BI.ZONE EDR

В системе предусмотрена возможность доменной, локальной или смешанной авторизации.

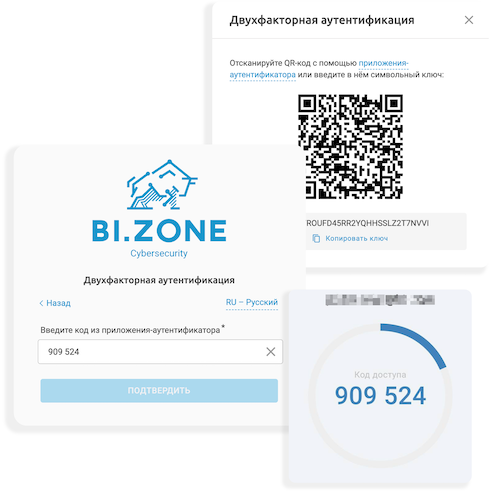

Двухфакторная аутентификация

Для повышения безопасности на сервере управления в BI.ZONE EDR есть функция двухфакторной аутентификации. Если включить её, то при доступе в интерфейс сервера будет запрашиваться не только пароль учётной записи, но и одноразовый код, сгенерированный по алгоритму TOTP (Time-based One-Time Password) и действительный только в течение короткого промежутка времени. Таким образом, даже если злоумышленник получит пароль пользователя, учётная запись будет защищена от несанкционированного доступа.

Рисунок 25. Двухфакторная аутентификация

Выводы

BI.ZONE EDR — активно развивающийся продукт, который предоставляет широкий спектр возможностей и технологий по выявлению комплексных атак и оперативному реагированию на них. Продукт включает в себя не только собственные программные разработки компании, но и большой объём экспертизы, который передаётся вместе с дистрибутивом.

Достоинства:

- Работа на всех популярных ОС (Windows, Linux, macOS). Совместимость с отечественными дистрибутивами Linux подтверждена сертификатами соответствия от компаний-разработчиков.

- Реализация сбора телеметрии и функций мониторинга на базе собственных компонентов, без использования решений от сторонних разработчиков. Следует отметить широкую номенклатуру собираемой телеметрии и данных инвентаризации, наличие готовых профилей мониторинга для высоконагруженных систем.

- Выявление не только атак, но и недостатков конфигурации. Производитель также планирует добавить функциональность выявления уязвимостей ОС и установленного ПО.

- Возможность мониторинга активности внутри контейнеров.

- Возможность обнаружения атак и автоматического реагирования на них в случае недоступности сервера.

- Предоставление документации на пакет экспертизы, содержащей описание всех правил, необходимых для принятия верных решений при реагировании.

- Гибкая ролевая модель.

- Наличие в реестре отечественного ПО.

Недостатки:

- Даже при наличии подробной документации администратору нужна хорошая техническая база.

- Отсутствие поддержки операционных систем мобильных устройств, а также ОС на базе FreeBSD.

Сертификация на соответствие требованиям ФСТЭК России к СОВ 4-го класса находится в процессе. Ожидаемый срок получения сертификата — II квартал 2025 года.