Сертификат AM Test Lab

Номер сертификата: 495

Дата выдачи: 05.12.2024

Срок действия: 05.12.2029

- Введение

- Функциональные возможности CICADA8 ETM

- Архитектура CICADA8 ETM

- Сценарии использования CICADA8 ETM

- Выводы

Введение

По мере того как растёт цифровизация жизни компаний и общества, увеличивается и количество криминальных группировок, использующих современные инструменты для совершения компьютерных атак.

В соответствии с исследованием Gartner, за 2021–2023 гг. 45 % компаний столкнулись с проблемами в работе вследствие атак на их контрагентов (supply chain). По данным из другого отчёта, прирост атак шифровальщиков в 2023 г. по сравнению с 2022 г. составил 81 %. Специалисты компании Positive Technologies на «SOC-Форуме» представили статистику, из которой следует, что каждая вторая атака привела к нарушению бизнес-процессов.

Россия — не исключение из общемировых тенденций. Так, в 2024 году стали известны случаи кибератак на СДЭК, ВГТРК, World Class и другие компании.

Платформа управления цифровыми угрозами CICADA8 ETM предназначена для постоянного анализа брешей в ИТ-инфраструктуре и минимизации рисков их использования для дальнейших неправомерных действий.

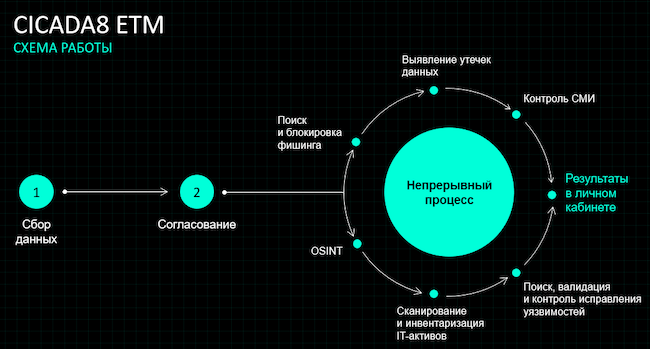

Работа в системе начинается со сбора данных и согласования выявленных активов с заказчиком. После этого в рамках сервиса происходит непрерывная работа по поиску утечек данных, публикаций в СМИ, фишинговых ресурсов, уязвимостей, с которыми можно ознакомиться в личном кабинете.

Рисунок 1. Схема работы CICADA8 ETM

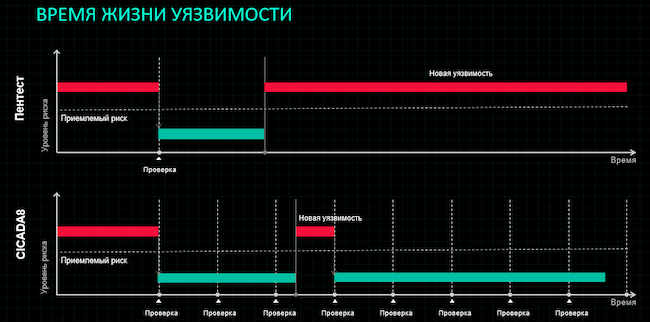

В отличие от тестирования на проникновение, где информация об уязвимостях актуальна только на момент проведения испытания, CICADA8 ETM анализирует информацию о трендовых уязвимостях, которым могут быть подвержены пользователи сервиса, на протяжении всего срока действия контракта.

Рисунок 2. Преимущества сервиса CICADA8 ETM перед пентестом

Сервис построен на опыте команды CICADA8 в разных сферах ИБ. В области наступательной кибербезопасности компания производит оценку защищённости, включая тестирование на проникновение, Red Teaming, Purple Teaming, AppSec, Mobile AppSec и др. Оказываются услуги по расследованию инцидентов и предотвращению компрометации инфраструктуры. В рамках консалтинга производятся работы по оценке эффективности и последующей оптимизации процессов обеспечения ИБ.

Функциональные возможности CICADA8 ETM

Для обеспечения безопасности цифровых активов система предоставляет возможность взглянуть на них глазами хакера и принимать меры исходя из обнаруженных недостатков.

Управление площадью атаки

В рамках сервиса производятся непрерывная регулярная инвентаризация внешнего периметра, контроль и управление «теневыми» цифровыми активами. Управление ими очень важно, т. к. многие из них представляют собой забытые ресурсы, о которых действующие сотрудники ИТ и ИБ могут не знать.

Сканирование на уязвимости

В CICADA8 ETM используется собственное ядро, которое по запросу заказчика может быть дополнено сканером уязвимостей другого производителя. В режиме непрерывного сканирования система выявляет недостатки как опубликованных приложений, так и сервисов. В продукте используется собственная база знаний, за счёт чего могут быть выявлены неизвестные другим сканерам уязвимости. Относительно обнаруженных брешей предоставляются экспертные рекомендации по возможным способам их устранения.

Управление уязвимостями

После поиска уязвимостей начинается процесс управления ими, который включает в себя запуск подпроцессов по их валидации, устранению и повторной проверке, идущих параллельно и непрерывно. Результаты сканирования актуализируют информацию, а интерфейс даёт возможность управлять найденными уязвимостями в любое время. Система позволяет организовать всё это «под ключ» в соответствии с выстроенными у заказчика бизнес-процессами.

Результаты сканирования попадают в CICADA8 ETM, после чего к их обработке подключаются специалисты провайдера услуги. Они анализируют полученные данные, ранжируют обнаруженные бреши по степени опасности, выставляют отметки об их актуальности и передают отчёт клиенту. Таким образом, заказчику услуги не потребуется тратить время на обработку ложноположительных срабатываний сканера. Экспертная поддержка отслеживает трендовые уязвимости, для того чтобы в течение первых суток предупредить клиентов об их наличии на периметре организации.

Работа с утечками

Одним из путей проникновения хакеров в инфраструктуру жертвы является покупка «слитых» учётных данных. Используя CICADA8 ETM, клиент может узнавать о появлении корпоративной информации такого рода в публичных и закрытых источниках (даркнет). Система обладает функциональной возможностью взаимодействия с сервисами наподобие Active Directory; это позволяет ей проверять актуальность найденных связок «логин — пароль».

Защита бренда

Процесс защиты бренда важен для любой компании, заботящейся о собственной репутации. Эксплуатируя чужой бренд, мошенники могут продавать несуществующие товары и организовывать фишинговые атаки. От подобных действий всегда страдают как сама компания, так и её потенциальные и действующие клиенты. В CICADA8 ETM используется комплексный подход на базе машинного обучения. Производится визуальный и контекстный анализ интернет-страниц, после чего выносится вердикт об их легитимности.

Возможности интеграции и отчётность

Сервис обладает программным интерфейсом (API), что позволяет ему взаимодействовать с системами класса ITSM, SOAR, CMDB и другими.

CICADA8 ETM поддерживает генерацию отчётности разного уровня детализации. Для руководства предназначен верхнеуровневый отчёт, содержащий информацию об общем состоянии защищённости и описание мер, необходимых для приведения объекта оценки к допустимому уровню кибербезопасности.

Детальный отчёт об уязвимостях адресован техническим специалистам заказчика сервиса. В нём описываются сценарии и способы эксплуатации выявленных уязвимостей, а также даются рекомендации по их устранению.

Архитектура CICADA8 ETM

Сервис находится в сертифицированном российском облачном хранилище и предоставляется по модели SaaS (Software-as-a-Service). Основным инструментом является портал CICADA8. Там собираются результаты сканирования внешнего периметра инфраструктуры, происходит общение заказчиков с экспертами CICADA8, ведётся работа с личным кабинетом. API позволяет порталу взаимодействовать с инструментами мониторинга и другими системами, имеющимися у заказчика услуги.

Рисунок 3. Архитектура CICADA8

Сценарии использования CICADA8 ETM

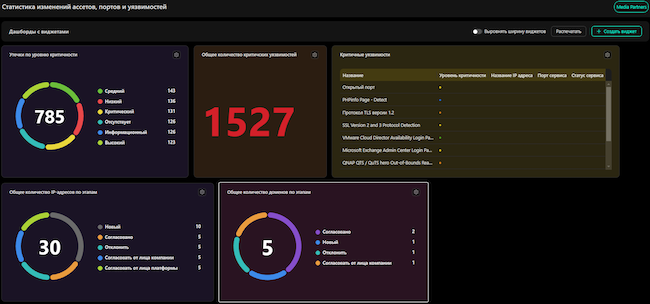

Стартовая страница портала содержит визуализацию статистики в виде дашбордов. Можно менять дашборды местами, удалять их и добавлять новые — предустановленные в системе или созданные своими силами.

Рисунок 4. Стартовая страница CICADA8 ETM

Работа с активами

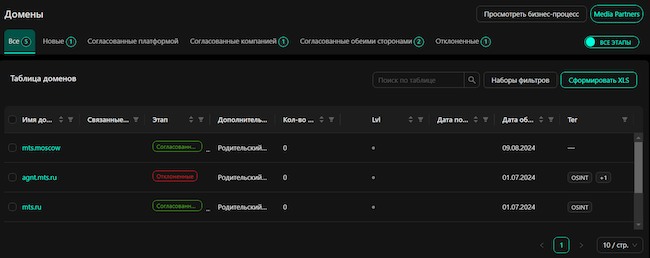

Активы в системе делятся на IP-адреса и домены. Они попадают в раздел «Согласованные обеими сторонами» после проведения соответствующих процедур со стороны заказчика и сервиса. Такой подход позволяет избежать сканирования чужих ресурсов. Для обогащения информации и для выявления тех активов, которые неизвестны службе информационной безопасности (забытых, теневых и др.), в сервисе используются автоматизированные процессы на базе технологий Open Source Intelligence (OSINT). Таким образом, в системе реализован комплексный подход, сочетающий автоматизированные инструменты, экспертизу и опыт специалистов CICADA8, что позволяет достичь максимальной площади охвата с точки зрения разведки.

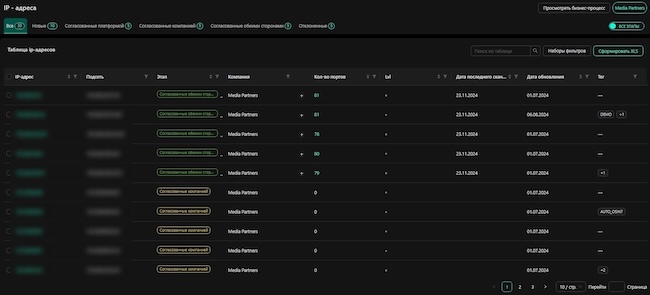

Рисунок 5. Раздел IP-адресов в CICADA8 ETM

Рисунок 6. Раздел доменов в CICADA8 ETM

Активы представлены в табличной форме, каждая строчка соответствует IP-адресу или домену. Для каждого из активов указаны статус, количество выявленных уязвимостей, информация о датах обновления статуса и сканирования актива, присвоенных тегах.

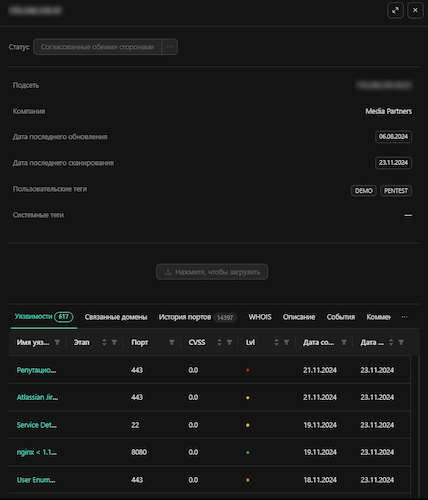

Нажав на адрес, пользователь сервиса получает детальную информацию по нему: дату последнего сканирования, обнаруженные уязвимости, связанные домены, историю портов и многое другое.

Рисунок 7. Информация об IP-адресе в CICADA8 ETM

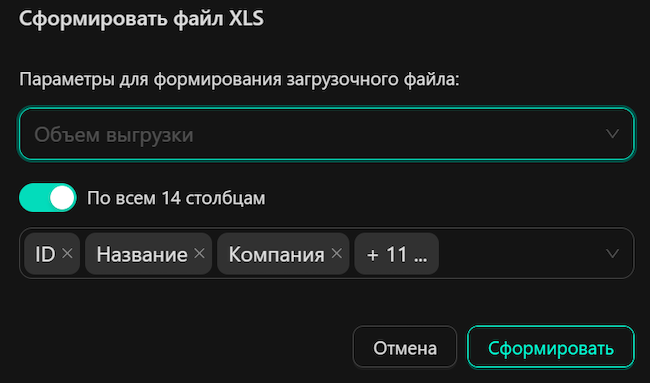

CICADA8 ETM предоставляет возможность гибкой фильтрации данных и, что важно, сохранения наборов фильтров для их дальнейшего использования. Информацию можно выгрузить в формате XLS. Выгрузка также обладает гибкостью: можно выгрузить только те столбцы, которые в дальнейшем будут полезны при работе с файлом.

Рисунок 8. Выгрузка активов в формате XLS в CICADA8 ETM

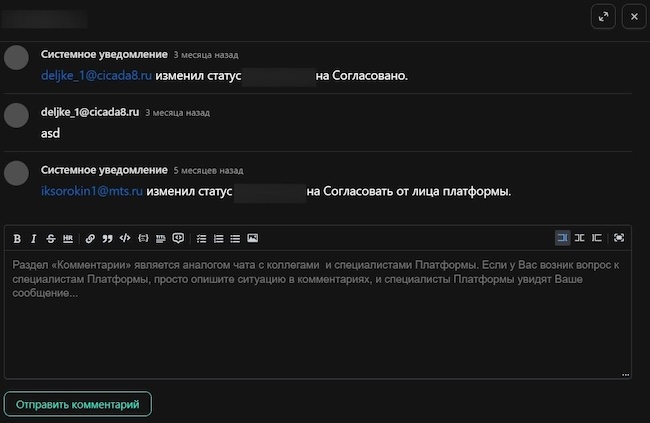

В случае возникновения вопросов относительно конкретного актива можно задать их в соответствующем разделе его карточки.

Рисунок 9. Раздел комментариев в карточке актива из CICADA8 ETM

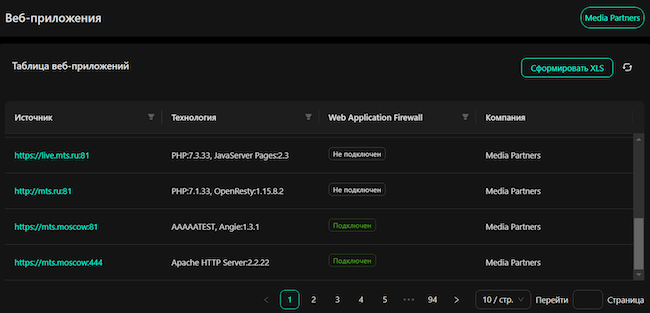

Работа с сервисами

В терминологии CICADA8 ETM под сервисом понимается веб-приложение или другая подобная сетевая сущность, сопоставленная с сочетанием IP-адреса и порта, где она запущена и функционирует. Интерфейсы для работы с веб-приложениями и портами отделены друг от друга. В первом из них обозначены используемые технологии (PHP, Node.js и другие) и наличие систем класса WAF для защиты опубликованных сервисов, а во втором размещена информация по портам, включая историю сканирований.

Рисунок 10. Раздел сервисов в CICADA8 ETM

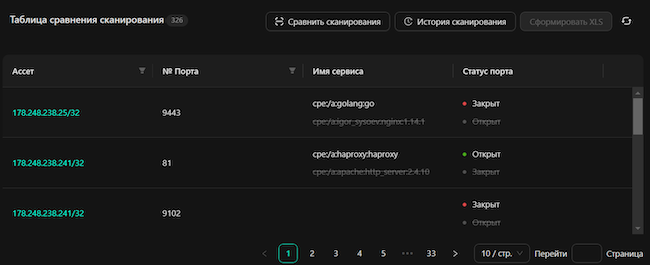

Таким образом, относительно каждого IP-адреса можно посмотреть детальную информацию об имени сервиса, функционирующего на нём, уязвимостях, которым подвержены опубликованные сервисы, статусе порта (открыт, закрыт).

Для отслеживания статусов опубликованных портов в CICADA8 ETM есть возможность сравнивать результаты их сканирования в разные периоды работы активов.

Рисунок 11. Таблица сравнений сканирования в CICADA8 ETM

Из раздела «История сканирования» можно получить результаты проверки за определённую дату.

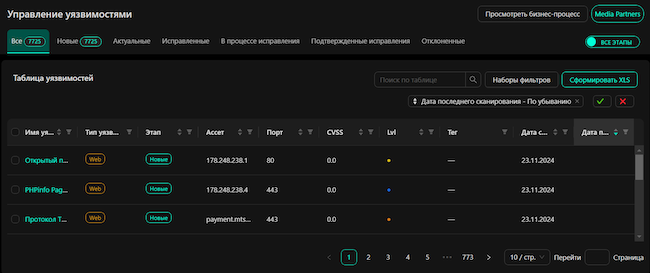

Работа с уязвимостями

Уязвимости позволяют злоумышленникам пробираться внутрь периметра, похищать и шифровать информацию, поэтому данному направлению в сервисе уделено особое внимание.

Рисунок 12. Управление уязвимостями в CICADA8 ETM

Как и в других разделах, можно сортировать и фильтровать информацию по необходимым признакам, сохранять выбранные фильтры и выгружать сведения в формате XLS.

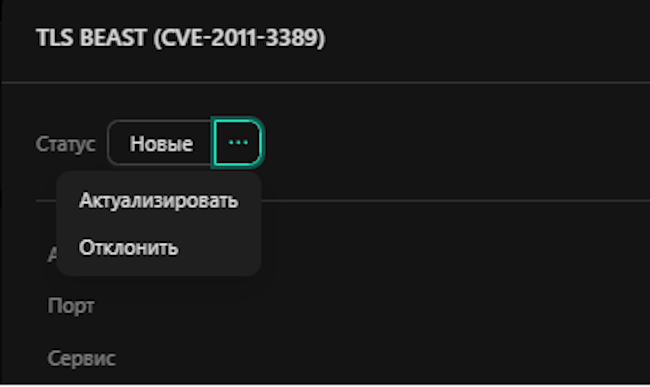

Для удобства в интерфейсе реализован жизненный цикл уязвимостей, включающий в себя этапы обнаружения, отсеивания ложных срабатываний, исправления, верификации устранения.

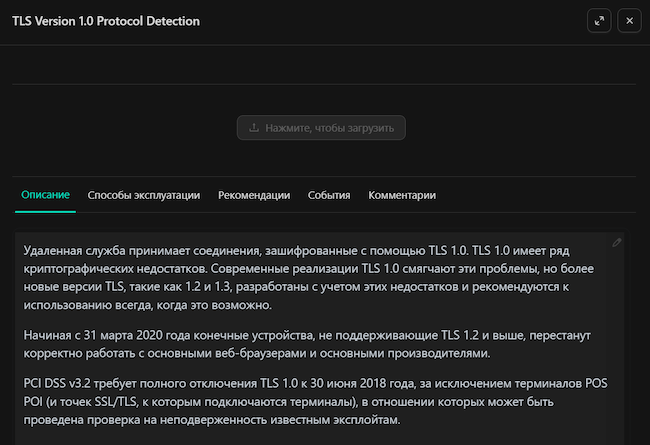

Карточка уязвимости содержит описание выявленной проблемы и способа её эксплуатации, а также рекомендации по её устранению.

Рисунок 13. Карточка уязвимости в CICADA8 ETM

Администратор системы берёт информацию об обнаруженных уязвимостях в работу, присваивая карточке соответствующий статус.

Рисунок 14. Смена статуса уязвимости

Работа с утечками данных

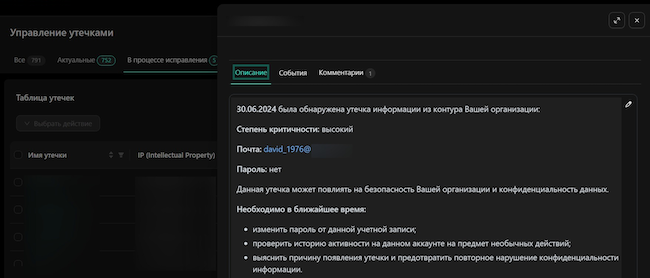

В CICADA8 ETM содержится информация о корпоративных учётных записях из баз данных, размещённых в даркнете и хакерских сообществах. В карточках утечек указаны источник сведений, наличие пароля и его актуальность, а также рекомендации по мерам, которые необходимо принять в ближайшее время.

Рисунок 15. Карточка утечки в CICADA8 ETM

Так же как и при работе с уязвимостями, в описываемом разделе можно отследить жизненный цикл обнаруженных утечек.

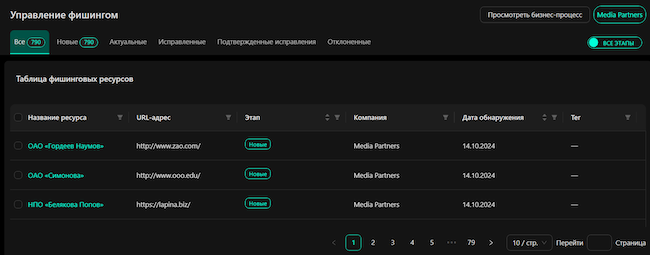

Управление фишингом

Управление фишингом в сервисе включает в себя поиск ресурсов, где используется товарный знак заказчика, доменов, которые похожи по написанию (тайпсквоттинг), и других ресурсов, копирующих или заимствующих наполнение оригинального сайта. За поиск фишинга в сервисе отвечает в том числе и система собственной разработки с машинным обучением.

Поиск таких ресурсов помогает снизить вероятность их использования для реализации атак через социальную инженерию, мошеннических действий и пр.

Для блокирования выявленных нелегальных сайтов заказчик услуги может обратиться в службу регистрации доменных имён или провайдеру самостоятельно либо обратиться за помощью в блокировке ресурса к специалистам CICADA8.

Рисунок 16. Управление фишингом в CICADA8 ETM

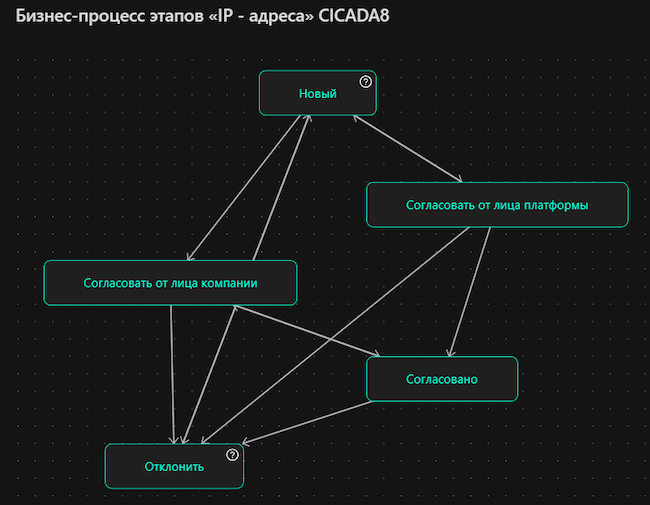

Управление бизнес-процессами

Управление бизнес-процессами есть в каждом функциональном блоке системы. Используя эту функцию, заказчик может видоизменять процессы в соответствии с тем, как ведутся дела в компании.

Рисунок 17. Управление бизнес-процессом

Если у заказчика в системе заведено несколько организаций, в CICADA8 ETM можно реализовать бизнес-процесс под каждую из них.

Выводы

CICADA8 ETM обладает функциональными возможностями, позволяющими обеспечивать защиту от таких цифровых угроз, как уязвимости в опубликованных ресурсах, компрометация учётных записей, подделка товарных знаков и других элементов, использование которых может привести к негативным последствиям для заказчика и его клиентов.

Достоинства:

- Комплексный подход к работе с уязвимостями, утечками и другими угрозами.

- Своё ядро и собственная архитектура системы.

- Валидация уязвимостей со стороны сервиса для минимизации ложноположительных срабатываний.

- Возможность настройки бизнес-процессов и дашбордов.

- Детальное описание выявленных уязвимостей и возможностей их эксплуатации.

- Удобная документация.

- Работа с трендовыми уязвимостями.

- Возможность подключения многофакторной аутентификации.

- Ролевая модель доступа.

Недостатки:

- Отсутствие сертификата ФСТЭК России (процесс сертификации идёт).

- Нет возможности задать расписание сканирования.

- Параметры сканирования не настраиваются.