Сертификат AM Test Lab

Номер сертификата: 262

Дата выдачи: 31.07.2019

Срок действия: 31.07.2024

- Введение

- Архитектура Cisco Threat Response

- 2.1. Интеграционная платформа Cisco Threat Response

- 2.2. Cisco Talos

- 2.3. Базы данных AMP

- 2.4. Cisco Umbrella

- 2.5. Cisco Email Security

- 2.6. Cisco Firepower

- 2.7. Threat Grid

- 2.8. VirusTotal

- 2.9. Сторонние источники

- Функциональные возможности Cisco Threat Response

- Работа с Cisco Threat Response

- 4.1. Выбор индикаторов компрометации

- 4.2. Поиск следов компрометации

- 4.3. Анализ результатов исследования

- 4.4. Реагирование на инциденты

- Выводы

Введение

На рынке кибербезопасности укрепилось убеждение, что защитные меры всегда находятся на шаг позади возможностей злоумышленников. И за то время, пока общество обучается приемам борьбы с очередной актуальной угрозой, киберпреступники изобретают более совершенные методы нападения. Применяемая в таких случаях логика последовательна и применяется, по-видимому, с древнейших времен: доспехи были изобретены позднее мечей и копий, бронежилет — позднее огнестрельного оружия, а антивирусные средства — позднее вредоносных программ. Таким образом, мы можем повсюду наблюдать отношение к угрозам, основанное скорее на принципах реагирования, нежели упреждения.

Межсетевые экраны, системы обнаружения вторжений, системы менеджмента журналов аудита и поиска аномалий предназначены для обнаружения и противодействия угрозам, включая ранее неизвестные разновидности угроз и так называемые угрозы нулевого дня. Компании, которые приняли на вооружение эти и другие средства, действительно обладают мощным потенциалом для успешного противодействия атакам. Но корень проблемы кроется на концептуальном уровне, возможно, даже в области психологии: если принять за аксиому, что невозможно полностью исключить риск проникновения нарушителя внутрь периметра ИС, то каким образом можно в произвольный момент времени, здесь и сейчас, получать уверенность, что ИС организации не подвергается атаке?

Для иллюстрации рассмотрим следующий типовой сценарий. Из новостных сводок становится известно о появлении новой троянской программы, оказывающей вредоносное воздействие на автоматизированные банковские системы. Рабочие места сотрудников организации оснащены современным антивирусным программным обеспечением, но ИТ-директор, памятуя об указанной выше аксиоме, задается резонным вопросом: «нас это касается, мы уже атакованы или еще нет?» Часто дело обстоит хуже: персонал компании, оснащенной богатым арсеналом различных современных средств защиты информации, ощущает себя в полной безопасности, и, неожиданно оказавшись под воздействием атаки, демонстрирует растерянность и неготовность к адекватному реагированию.

Возникает вопрос, могут ли организации защитить свои конфиденциальные данные и получить уверенность в том, что в некоторый момент времени активы действительно не подвергаются известной атаке?

Есть все основания полагать, что в компании Cisco, как и в ряде других производителей защитных решений, к настоящему времени сложилось убеждение, что нужно пересмотреть традиционные подходы к обеспечению кибербезопасности, дополнив практику реагирования на атаки методами принципиально иного типа.

Необходимо средство, которое работало бы уровнем выше традиционных средств защиты и могло применяться в качестве инструмента упреждения из пессимистического предположения, что ИС уже скомпрометирована, защитные механизмы не сработали, в сети компании уже активно эксплуатируются уязвимости, и потому актуальна задача максимально оперативного обнаружения соответствующих угроз безопасности. Изложенная концепция имеет общие черты с известной детской развивающей игрой по нахождению на картинке заданных предметов, замаскированных среди множества других отвлекающих графических изображений. При этом задача поиска усложняется тем, что фактически эти предметы на картинке могут отсутствовать, при этом может иметь место множество предметов, по виду очень напоминающих заданные, но на самом деле таковыми не являющихся.

Казалось бы, наиболее очевидное для большинства компаний решение, — обеспечить более качественную проверку уже собранных данных, включая глубокое погружение в лог-файлы, анализ заблокированных попыток входа в систему и т.д. Однако на практике этот подход не позволяет обнаружить скрытые угрозы.

Более радикальный подход заключается в том, чтобы принять как данность существование угрозы и необходимость отыскать в системе ее проявления. Процесс предполагает одновременную обработку множества источников данных и поиск в них взаимных зависимостей с данными о целевой системе как инфраструктуре, производящей информационные потоки.

Интересно, что SIEM-системы не справляются в полном объеме с поставленной задачей, поскольку реализуют ограниченное маркирование данных в зависимости от источника и типа применительно к бизнес-элементам, и не учитывают человеческий фактор. Автоматизация с помощью средств поведенческого анализа или машинного обучения несколько повышает качество обнаружения за счет выявления шаблонов повторяющихся последовательностей операций, но тоже не позволяет достичь цели, поскольку эти средства не в состоянии определить смысл обнаруженных шаблонов.

Одно из возможных решений заключается в том, чтобы начать процесс обнаружения с гипотезы о том, что атака уже имеет место, а затем посредством сочетания известных шаблонов с ручным анализом данных прийти к некоему обоснованному заключению.

Cisco Threat Response представляет собой облачную платформу, позволяющую воплотить в жизнь концепцию Threat Hunting. В нашем материале мы предлагаем как в теории, так и на практике рассмотреть, каким образом с помощью Cisco Threat Response достигается поставленная цель и каковы основные преимущества и ограничения платформы.

Архитектура Cisco Threat Response

Интеграционная платформа Cisco Threat Response

Cisco Threat Response — это интеграционная платформа, развернутая в облаке Cisco, с помощью которой можно обнаруживать, исследовать, анализировать и реагировать на угрозы, используя данные, агрегированные из различных продуктов информационной безопасности и других источников в ИТ-инфраструктуре.

Архитектура решения, предлагаемого Cisco, по сути предопределена проблематикой предметной области.

С одной стороны, известен типовой устоявшийся порядок действий, выполняемых при исследовании угроз:

- поиск в различных источниках актуальной информации об угрозе;

- выявление индикаторов компрометации (Indicator of Compromise — IoC) — наблюдаемых в компьютерной сети артефактов (IP-адрес, раздел реестра, хеш файла и др.), наличие которых позволяет предположить возможную компрометацию компонентов ИС;

- поиск в ИС операций, ассоциированных с выявленными IoC;

- проверка успешного блокирования существующих угроз;

- трассировка угрозы посредством исследования связанных операций;

- исследование и блокирование любых новых угроз, имеющих отношение к связанным операциям.

С другой стороны, в ходе исследования аналитику информационной безопасности (ИБ) даже для того, чтобы получить ответы на простые вопросы, зачастую приходится работать с большим множеством разнородных внутренних и внешних источников, средств и интерфейсов:

- Threat Intelligence (TI),

- SIEM,

- системы предотвращения вторжений,

- системы защиты конечных точек,

- антивирусные средства,

- межсетевые экраны,

- шлюзы безопасности e-mail,

- системы управления учетными записями,

- сторонние источники и т. п.

Если даже принимать в расчет портфель решений безопасности одной только компании Cisco, все равно получается внушительный список, охватывающий сетевую инфраструктуру, облака, электронную почту, конечные точки и др. По-видимому, в Cisco с течением времени сложилось понимание, что работать с множеством средств и сервисов различного назначения, во-первых, психологически трудно (разные точки контроля, разные пользовательские интерфейсы, необходимость постоянного переключения внимания аналитика ИБ, постоянный риск что-то упустить из виду), а во-вторых, крайне неэффективно (реагирование на атаки требует максимальной оперативности, а с увеличением количества различных консолей управления существенно возрастают накладные расходы на ручное внесение входных данных, переключение между консолями, координационные действия).

В связи с этим было принято решение о необходимости создания на фундаменте Cisco Talos (одна из крупнейших в мире коммерческих команд TI) платформы, которая собрала бы все точки контроля в единое целое.

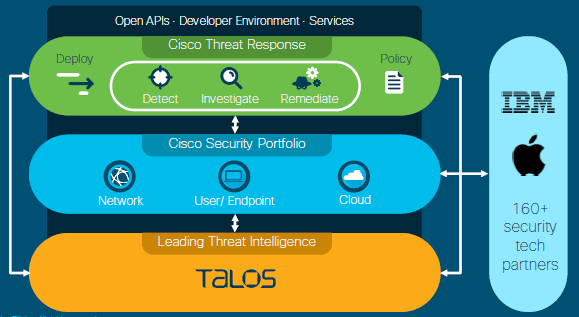

Рисунок 1. Архитектура интеграционной платформы Cisco Threat Response

В Cisco Threat Response каждому локальному или глобальному источнику данных об угрозах соответствует свой модуль. Некоторые из модулей TI предоставляются по умолчанию, некоторые добавляются и настраиваются потребителем. Для обеспечения возможности интеграции собственных решений потребителя с порталом Cisco Threat Response реализуется модель Bring-Your-Own-API, при которой достаточно предоставить API-ключ (API key) сервисов, которые необходимо интегрировать.

Благодаря модульной архитектуре достигаются следующие преимущества:

- заказчики получают единую точку входа для получения данных об угрозах, собранных различными продуктами Cisco и других производителей;

- повышается операционная эффективность исследовательской деятельности за счет сокращения времени обнаружения и реагирования на угрозы;

- повышается общая эффективность функционирования подсистемы безопасности за счет того, что мощности Cisco Talos становятся доступны для каждого потребителя интеграционной платформы;

- становятся более понятны и наглядны для заказчика все преимущества портфеля решения Cisco.

Рассмотрим немного подробнее состав модулей Cisco, с которыми уже сейчас интегрирована платформа Cisco Threat Response.

Cisco Talos

Пожалуй, самое главное преимущество заключается в том, что платформа Cisco Threat Response интегрирована с TI Cisco Talos, и обеспечение данного взаимодействия не требует какого-либо ручного конфигурирования. Cisco Talos объединяет огромное множество исследователей, аналитиков и технических специалистов. Команда Cisco Talos готова поставлять точные и оперативные TI-сведения для продуктов и сервисов Cisco. Talos поддерживает официальные наборы правил Snort.org, ClamAV и SpamCop, а кроме того, множество open-source-средств анализа.

Базы данных AMP

Платформа Cisco Threat Response по умолчанию интегрирована с базами данных Cisco AMP (Advanced Malware Protection):

- базой данных «репутации файлов», содержащей миллиарды записей о местоположениях и хешах различных файлов;

- базой данных глобальных сведений об угрозах, связанных с применением вредоносных программ, в которой аккумулирована информация из десятков независимых источников.

Cisco Umbrella

Модуль интеграции с Umbrella позволяет предсказывать, обнаруживать и исследовать источники атак в интернете с использованием технологий интеллектуального анализа данных и алгоритмической классификации, включая возможности машинного обучения, теории графов, обнаружения аномалий и временных структур в сочетании с контекстным поиском и визуализацией. Модуль интеграции с Umbrella в пользовательском интерфейсе Cisco Threat Response предоставляет как возможности обогащения сведений об угрозах, так и реагирования. Функции обогащения не требуют использования API-ключа, а вот для возможности выполнения операций по реагированию он потребуется.

Cisco Email Security

Интеграция с модулем Cisco Email Security обеспечивает возможность применения целостного подхода к обеспечению безопасности сервисов электронной почты. С помощью этой интеграции обеспечивается эшелонированная защита от вредоносных программ, фишинга, спуфинга, действий программ-вымогателей и компрометации корпоративной электронной почты. При этом из единой консоли Cisco Threat Response легко реализуются следующие сценарии:

- можно запросить в Cisco Email Security сведения обо всех электронных письмах, имеющих отношение к подозрительному файлу, информация о хеше которого, в свою очередь, может быть получена, например, от модуля интеграции AMP;

- можно узнать, откуда исходит подозрительное электронное письмо, рассматриваемое как потенциальная угроза безопасности информационной системе организации, а также отследить и изолировать пользователя, получившего письмо с заданным вложением. Кроме того, можно заблокировать домен или источник вредоносной активности и предотвратить дальнейшее распространение вредоноса в сети организации;

- можно создавать контекстные графы, схемы телеметрии и получать советы по применению способов адекватного реагирования;

- можно создавать облачные журналы регистрации (casebook), в которые аналитики ИБ могут записывать сведения о процессах реагирования на угрозы и об артефактах.

Cisco Firepower

Данный вид интеграции позволяет направлять в Cisco Threat Response поддерживаемые типы событий безопасности со стороны устройств NGFW/NGIPS совместно с данными от других продуктов и из других источников. Вредоносные IP далее потенциально могут быть заблокированы средствами Cisco Firepower из единой консоли Cisco Threat Response.

Устройства Firepower отправляют события через портал обмена Security Services Exchange либо с помощью syslog, либо непосредственно.

Threat Grid

Интеграция с платформой Threat Grid позволяет Cisco Threat Response дополнительно обогащать информацию, представленную на графах, за счет обращения к автоматизированным средствам анализа вредоносных программ, с помощью которых подозрительные файлы и веб-ресурсы могут быть подвергнуты испытаниям без опасности нанесения вреда пользовательскому окружению.

VirusTotal

VirusTotal проверяет объекты с помощью десятков антивирусных сканеров и сервисов, реализующих ведение черных списков URL, вкупе с огромным множеством средств для извлечения из переданного контента различной сигнальной информации. С точки зрения реагирования на инциденты данная функциональность позволяет пользователям получать дополнительные контекстные данные для URL, IP-адресов, доменных имен или хешей файлов, ассоциированных с подозрительным образцом.

Сторонние источники

Как мы уже отмечали, помимо возможностей интеграции с продуктами и сервисами Cisco, доступно API для подключения сторонних источников TI, таких как ГосСОПКА, ФинЦЕРТ, BI.ZONE, Group-IB, «Лаборатория Касперского» и пр. С помощью API-ключей можно организовать также и автоматическое реагирование на обнаруженные индикаторы с помощью сторонних средств.

Поддержка взаимодействия со сторонними источниками позволяет Cisco Threat Response не полагаться на вердикты, полученные только от какой-либо одной системы защиты, а перепроверять гипотезы посредством обращения к внешним TI-сервисам, что существенно снижает число ложных срабатываний.

Подытоживая описание интеграционных возможностей Cisco Threat Response, можно отметить, что интеграция с такими модулями, как AMP для конечных точек, Umbrella, Email Security, позволяет аналитику ИБ получить ответы на следующие вопросы:

- можно ли наблюдать в информационной системе организации заданные артефакты (хеш файла, IP-адрес, доменное имя и др.) некоей известной угрозы;

- где именно можно наблюдать эти артефакты;

- какие именно конечные точки связаны с подозрительными IP/URL.

Интеграция с Cisco Talos, Threat Grid, VirusTotal в свою очередь позволяет понять, свидетельствует ли в действительности наличие этих артефактов о ведении вредоносной деятельности в информационной системе организации.

Функциональные возможности Cisco Threat Response

Cisco Threat Response обеспечивает выполнение следующих основных функций:

- Выявление артефактов, ассоциированных с известным субъектом, включая просмотр:

- задействованных целевых объектов;

- связанных IP-адресов и программ;

- масштабов влияния на организацию;

- детальных сведений об исполняемых программах;

- детальных сведений об артефактах с неизвестным расположением.

- Блокирование и разблокирование доменов и операций, связанных с исполнением файлов:

- инициирование операции блокирования непосредственно из Cisco Threat Response;

- инициирование операции блокирования средствами Cisco Umbrella и Cisco AMP for Endpoints;

- предоставление интеграционного API для реализации операций блокирования и разблокирования средствами сторонних решений.

- Сохранение мгновенных снимков (snapshot) текущего состояния процесса исследования для последующего анализа.

- Документирование процесса анализа посредством возможности создания журналов регистрации (Casebook) с помощью специального плагина для браузера. Далее эти сборники доступны в рамках всего портфеля решений Cisco.

В следующем разделе остановимся подробнее на практических аспектах, связанных с реализацией перечисленных функций.

Работа с Cisco Threat Response

В общем случае работа с Cisco Threat Response состоит из следующих основных шагов:

- выбор предмета исследования — IoC;

- поиск следов компрометации с использованием заданных IoC;

- анализ результатов исследования;

- реагирование на инциденты.

Остановимся подробнее на каждом из указанных шагов.

Выбор индикаторов компрометации

Как мы уже знаем, пользователь Cisco Threat Response может использовать в качестве предмета исследования данные об опасных объектах, полученные из:

- Cisco Talos Weekly Threat Roundup — сводка угроз безопасности, которые были наиболее актуальны за прошедшую неделю. Информация публикуется на сайте http://www.talosintelligence.org/ и основана на результатах работы продуктов Cisco,

- НКЦКИ,

- ГосСОПКА,

- ФинЦЕРТ,

- BI.ZONE и других источников TI.

В качестве признаков компрометации могут выступать:

- хеш подозрительного файла,

- IP-адрес,

- URL,

- e-mail,

- имя файла и пр.

При использовании указанных источников для выбора IoC необходимо самостоятельно найти их в рассылаемых специальных документах, скопировать в буфер обмена и приступить к следующему этапу — поиску следов компрометации.

При этом работа с IoC существенно облегчается при использовании бесплатного плагина Cisco Threat Response для браузеров Chrome и Firefox. Если используется этот плагин, достаточно нажать на его иконку, выбрать кнопку поиска, и далее он выполнит всю работу по поиску IoC на текущей веб-странице. Пользователю не потребуется просматривать документ целиком, достаточно обратиться к результатам поиска, предоставленным плагином, и выбрать необходимые объекты исследования.

В качестве источника информации об IoC может использоваться журнал регистрации, сформированный с помощью продуктов Cisco. Журнал регистрации представляет собой набор обнаруженных объектов, которым можно поделиться с другими пользователями или передать в другой модуль для дополнительного исследования. С помощью этого своего рода «блокнота аналитика» можно воспользоваться собственными заметками в рамках всего интегрированного набора продуктов.

Журналы регистрации обеспечивают:

- объединение артефактов в группы;

- добавление/удаление/обновление заметок о процессе обнаружения или реагирования на инциденты;

- выполнение действий из журнала регистрации;

- исследование всех артефактов за один раз одним щелчком мыши и др.

С помощью этих функций значительно повышается гибкость реагирования на инциденты и обнаружения угроз, а также обеспечивается возможность обмена знаниями между специалистами.

Поиск следов компрометации

Для работы с платформой Cisco Threat Response необходимо войти в систему по ссылке https://visibility.amp.cisco.com/#/login, используя учетную запись Cisco Security, AMP for Endpoints или Threat Grid Cloud. В будущем производитель анонсирует поддержку возможности входа с использованием учетных записей Cisco Email Security и Cisco Umbrella.

Далее необходимо инициировать новое обследование (нажать кнопку New investigation) и указать признаки компрометации. Признаки компрометации могут быть введены вручную или добавлены автоматически при условии, что данные сохранены в программно-читаемом формате (например, в формате журнала регистрации).

По нажатию соответствующей кнопки выполняется поиск следов компрометации устройств сети с использованием всех подключенных модулей, и на экране появляется граф связей устройств сети с заданными для исследования объектами.

Рисунок 2. Результат выполнения исследования Cisco Threat Response

В первую очередь следует обратить внимание на раздел Targets, поскольку в нем содержится информация об устройствах, для которых обнаружена связь с объектами исследования. Эти устройства выделены фиолетовым цветом на графе связей.

Различные цветовые решения могут помочь в визуальном определении опасности связанных объектов на основе информации от подключенных модулей:

- красный — вредоносный файл;

- оранжевый — подозрительный;

- зеленый — безопасный;

- серый — безопасность файла пока неизвестна подключенным модулям.

Анализ результатов исследования

По щелчку кнопки мыши можно просмотреть краткие сведения о том или ином объекте.

Рисунок 3. Краткая информация о связанном объекте в Cisco Threat Response

Информацию об обнаружении взаимодействия также можно посмотреть на графике. Под графиком размещается информация об источниках — модулях, предоставивших информацию об IoC.

Рисунок 4. График обнаружений информации об объектах в Cisco Threat Response

Для каждого объекта доступен поиск дополнительной информации в подключаемых модулях по обращению к меню объекта.

Рисунок 5. Меню объекта в Cisco Threat Response

Например, можно обратиться к AMP for Endpoints для получения подробной информации по любому из объектов.

Применительно к Cisco Threat Response особый интерес в AMP for Endpoints представляет меню со списком опасных файлов, в котором можно просмотреть, что собой представляет файл и чем он опасен. В нашем случае мы видим, что файл является загрузчиком троянской программы.

Рисунок 6. Информация об объекте в AMP for Endpoints

Из вызванного меню можно снова вернуться к Cisco Threat Response путем выбора пункта Visibility.

При обращении к Threat Grid можно просматривать уровень угрозы, создавать сигнатуры для загрузки в собственные системы обнаружения вторжений.

Рисунок 7. Информация об объекте в Threat Grid

В верхней части окна размещены метрики, из которых видно, что выбранный для просмотра дополнительной информации файл не был обнаружен внутри сети организации.

Рисунок 8. Граф связей для отдельного объекта исследования в Cisco Threat Response

В Cisco Threat Response можно также инициировать исследование того или иного IoC из вызываемого меню. Например, можно выбрать один из связанных индикаторов на графе.

На отобразившемся графе можно просмотреть путь к файлу, его имя, способы распространения и другую полезную информацию.

Сохранить результаты обследования можно с помощью мгновенного снимка текущего состояния процесса исследования. Снимок содержит данные в формате JSON. При создании моментального снимка ему присваивается уникальный идентификатор. Аналитик может также присвоить ему имя и дать краткое описание.

Рисунок 9. Свойства снимка состояния в Cisco Threat Response

С помощью мгновенных снимков аналитики могут сохранять текущее состояние своих расследований, чтобы затем группа аналитиков могла пользоваться ими для отслеживания динамики расследования, для передачи расследования следующей смене или в другое подразделение.

Пользователь также может отправить мгновенный снимок, например, в НКЦКИ, пополнив базу известных IoC. При создании снимка формируется ссылка на готовое описание.

Рисунок 10. Сформированная ссылка на снимок состояния в Cisco Threat Response

Реагирование на инциденты

В качестве реакции на обнаруженный объект можно, вызвав меню, просмотреть трассировку файла, обратиться за подробной информацией в другие модули, добавить объект в существующий или новый журнал регистрации.

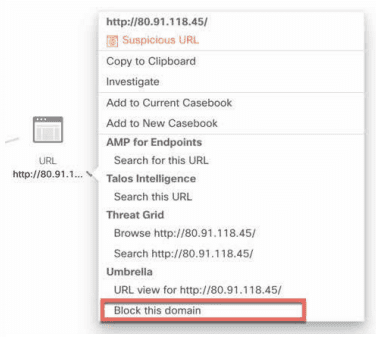

Очень важно, что можно также добавить опасный объект в список блокируемых с помощью подключенных модулей.

Cisco Threat Response позволяет аналитикам ИБ блокировать домены и хеши файлов непосредственно из главного меню, если такое действие предусмотрено утвержденным организацией порядком реагирования на инциденты. На рисунке ниже показана возможность блокирования домена на платформе Cisco Umbrella.

Рисунок 11. Блокирование домена на платформе Cisco Umbrella (интеграция через API)

Рассмотренные шаги позволяют реализовать, например, следующий вполне типичный сценарий:

- От модуля Cisco Email Security получено оповещение об обнаружении в одном из почтовых сообщений вредоносного вложения.

- Администратор желает понять масштабы бедствия. Для этого он загружает хеш файла вложения в Cisco Threat Response.

- Cisco Threat Response отображает информацию обо всех почтовых ящиках в системе, в которые попал вредоносный файл.

- Далее администратор может получить данные о том, на каких внутренних узлах сети и под каким именем был обнаружен этот файл.

- Затем за счет возможностей интеграции может быть проведен еще более глубокий анализ. Например, можно получить информацию о связях атакованного внутреннего узла с внешними вредоносными узлами; связь внешних вредоносных узлов с другими подозрительными файлами и т.д.

- После проведения расследования можно внести обнаруженные подозрительные файлы в черный список AMP for Endpoints из консоли Cisco Threat Response.

Выводы

Cisco Threat Response целесообразно рассматривать в первую очередь в качестве инструмента упреждения инцидентов информационной безопасности, основанного на данных Threat Intelligence и позволяющего:

- Реализовать концепцию «гипотеза — обоснованное заключение», позволяющую повысить уверенность в том, что компоненты информационной системы организации функционируют в штатном режиме.

- Увеличивать возможности обнаружения и идентификации угроз безопасности в ИС организаций.

- Определять взаимозависимости в данных об инцидентах, полученных из различных источников, и приоритизировать инциденты.

- Расширять возможности обнаружения за счет использования данных TI и контекстной информации системы для уменьшения числа ложноположительных срабатываний.

- Отличать целевые атаки от веерных.

- Автоматизировать и упорядочивать меры реагирования для сокращения времени восстановления системы после атаки.

Преимущества:

- Единая интеграционная консоль анализа данных для множества продуктов и сервисов Cisco и сторонних решений от более чем 160 партнеров (доступен API).

- Облачная архитектура, не требующая выделения дополнительных аппаратных ресурсов для развертывания в инфраструктуре заказчика.

- Бесплатность (предоставляется свободный доступ при наличии лицензии на другие продукты безопасности Cisco).

- Возможность интеграции с зарубежными и отечественными сервисами TI (VirusTotal, Cisco Talos, ГосСОПКА, ФинЦЕРТ, BI.ZONE, Group-IB, «Лаборатория Касперского» и пр.).

- Минимальные временные затраты на внесение исходных данных об индикаторах компрометации и оперативное реагирование.

- Наличие плагина для браузера, позволяющего легко извлекать индикаторы компрометации с любой веб-страницы и добавлять их в журналы регистрации.

Недостатки:

- Отсутствие русификации интерфейса платформы.

- Облачная реализация платформы может оказаться сдерживающим фактором в ее использовании для защиты КИИ и государственных организаций.

- Ограниченные возможности непосредственного реагирования на обнаруженные угрозы из консоли Cisco Threat Response (политики применяются отдельно в средствах управления продуктов безопасности).