Сертификат AM Test Lab

Номер сертификата: 107

Дата выдачи: 19.09.2012

Срок действия: 19.09.2017

На протяжении последних десяти лет количество DDoS-атак неуклонно растет.. Их жертвами становятся как крупные мировые компании, так и сайты небольших фирм, в связи с чем защита от DDoS-атак становится все актуальнее. До недавнего времени на российском рынке были доступны только зарубежные решения. Однако отечественные разработчики в лице компании "МФИ Софт" оперативно среагировали на изменение обстановки и представили собственную систему защиты от DDoS-атак. Речь идет об АПК "Периметр", который нам предоставили на изучение и описание.

4. Внедрение и эксплуатация системы "Периметр"

5. Стандартные варианты поставки комплекса "Периметр"

Введение

Рассмотрим непосредственно проблему DDoS-атак как явление. В течение последних нескольких лет можно наблюдать постоянный рост количества DDoS-атак, наращивание их мощности и повышение уровня сложности. За 2011-2012 гг. в мире было зафиксировано более 2500 DDoS-атак средней мощностью от 0,3 до 5-10 Гбит/сек. Злоумышленники отдают предпочтение высокоуровневым атакам транспортного и прикладного уровня, рассчитанным на исчерпание ресурсов сервера. Под угрозой оказываются как международные гиганты, например, Mastercard, LiveJournal или Twitter, так и небольшие региональные компании.

Например, в ноябре прошлого года одна из крупнейших компаний азиатского региона, занимающихся электронной коммерцией, подверглась масштабной атаке. Ее мощность в определенные часы достигала 45 Гб/с. В целом, атаки, зафиксированные за последний квартал были более интенсивными по сравнению с данными на начало года - количество передаваемых пакетов в секунду выросло на 63%. DDoS-атаки изменяются не только по мощности, но и по длительности. При продолжительности средней атаки порядка одного рабочего дня, были и атаки-рекордсмены. Так, например, сайт одной туристической компании из-за DDoS-атаки был недоступен более 80 дней!

С увеличением мощности и длительности DDoS атак, наблюдается явная коммерциализация данного сектора теневого ИТ-бизнеса. Атакуя сайты интернет-магазинов и различных коммерческих компаний, хакеры чаще всего преследуют не какие-то личные цели. Они выполняют заказы от конкурирующих фирм на проведение атак подобного рода. В этом плане показателен начавшийся в июне судебный процесс над владельцем процессинговой компании Chronopay Павлом Врублевским. Ему предъявлено обвинение в связи с организацией DDoS-атаки на сайт конкурента (платежной системы Assist) во время проведения "Аэрофлотом" тендера по выбору процессингового оператора. Впрочем, немало остается и "некоммерческих" атак, направленных на сайты госучреждений, электронных СМИ и пр.

Приведенные в отчете данные свидетельствуют о том, что подвергнуться DDoS-атаке может практически любой сайт. И, как следствие этого утверждения, защита от такого рода воздействий может потребоваться любой компании. Однако, обеспечить ее своими силами может только действительно очень крупный проект. Основная проблема здесь заключается в пропускной способности канала до вышестоящего провайдера, а также в ограниченных возможностях сетевого оборудования и серверов приложений обрабатывать большое количество одновременно поступающих запросов. На сегодняшний день мощность атак возросла настолько, что большинство из них легко забивают весь выделенный канал к серверу либо полностью загружают сетевую карту количеством обрабатываемых пакетов в секунду. Соответственно, меры, предпринимаемые на уровне сервера, могут оказаться недостаточно эффективными: запросы от легитимных пользователей просто-напросто "не влезут" в канал, переполненный пакетами злоумышленников.

В настоящее время максимально надежная защита от DDoS-атак возможна на уровне интернет-провайдеров, хостинг-провайдеров, а также специализированных центров очистки трафика. Они, в свою очередь, могут обезопасить серверы клиентов на согласованных с ними условиях. Также системы защиты от DDoS-атак могут эффективно работать на крупных проектах, обладающих значительными серверными мощностями и надежными каналами связи, а также применяться корпоративными клиентами с крупными веб-порталами, небольшими интернет-операторами, центрами обработки данных.

На сегодняшний день на российском рынке присутствует единственная отечественная система защиты от DDoS-атак в виде аппаратно-программного комплекса, способная, по утверждению производителя, осуществлять зачистку на высоких скоростях (свыше 10 Гбит/с, до 14 млн. pps). Это предоставленная на обзор система "Периметр" от компании "МФИ Софт". В Рунете можно найти множество проектов, предлагающих услуги по защите от DDoS-атак. Однако все они предоставляют услуги именно конечным пользователям путем размещения сайтов на своих серверах (защищенный хостинг) или переадресации трафика с использованием DNS (трафик направляется сначала на серверы оператора и только после очистки на веб-сервер клиента).

Система операторского класса "Периметр" представляет собой программно-аппаратный комплекс, в задачи которого входит анализ трафика в сетях передачи данных, предупреждение, обнаружение и подавление DDoS-атак разного типа. Рассмотрим более подробно это решение.

Состав системы "Периметр"

Система "Периметр" состоит из двух модулей: "Анализатор" и "Очиститель".

Первый, как видно из его названия, предназначен, в первую очередь, для мониторинга состояния защищаемой сети. Кроме того, именно он управляет одним или несколькими (при построении масштабированной системы защиты) "Очистителями".

Модуль "Анализатор" предназначен для отображения информации в режиме реального времени, а также для составления соответствующих отчётов. Помимо этого, данный модуль может взаимодействовать с сетевым оборудованием оператора с целью осуществления первичной фильтрации входящего трафика.

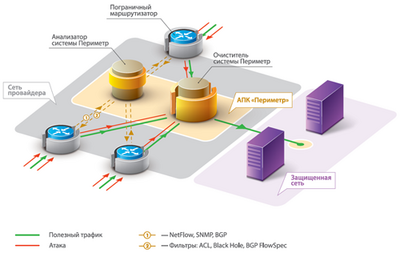

Рисунок 1. Функциональная схема системы «Периметр»

Модуль "Очиститель" является фильтром, который отсеивает вредоносные пакеты, пропуская трафик от легитимных пользователей. Такой подход позволяет защищаемым сервисам постоянно оставаться доступными даже во время DDoS-атаки.

Для исследования мы получили программно-аппаратный комплекс в виде готовой серверной платформы 2U с предустановленной операционной системой и обоими модулями.

Работа системы "Периметр"

Несмотря на то, что для исследования был получен вариант комплекса на одном аппаратном сервере, для наглядности схем будем графически разделять модули «Анализатор» и «Очиститель». Тем более, что в мощных системах, требующих большой производительности, они могут быть размещены на разных аппаратных платформах. Более того, "Очистителей" в них может быть несколько, что предоставляет широкие возможности по масштабированию.

В процессе работы с решением мы решили проверить работоспособность комплекса на следующих атаках:

- SYN-flood;

- UDP-flood;

- некорректные DNS-запросы;

- распределенный HTTP-flood.

Для исследования функциональности «Очистителя» по очистке от SYN-flood соберём следующую схему:

Рисунок 2. Схема тестового стенда для подавления атаки

SYN-flood

Некоторые типы DDoS-атак осуществляются при помощи TCP и/или UDP «флуда».

Проверим, способен ли "Очиститель" подавлять атаки типа SYN-flood. Для этого на компьютере «Хакер» мы запустили генератор SYN-пакетов с подменой IP адреса источника (hping3) и посмотрели, что этому сможет противопоставить «Периметр». Администратор системы может, используя предоставляемые ему этой системой инструменты, производить первичный анализ трафика, выявляя закономерности атаки и активируя подходящие к данному случаю методы противодействия. В этом случае мы, увидев поток SYN-пакетов, активировали метод очистки «TCP-аутентификация», чтобы «спасти» «Жертву». Через веб-интерфейс администратора (см. рис. 4) результат будет выглядеть следующим образом.

Рисунок 3. Фильтрация SYN-flood «Очистителем»

На графике видно, как отбрасываются вредоносные пакеты, при этом функционирование компьютера «Жертва» не нарушается. Мы убедились в этом, просмотрев поступающий на сетевой интерфейс «Жертвы» трафик с помощью программы tcpdump.

UDP-flood

Попробуем иной случай - UDP-flood. Как и ранее, мы запустили генератор “плохих” пакетов на компьютере “Хакер” и проанализировали с помощью "Периметра". Для защиты от такого нелегитимного трафика мы использовали контрмеру «Зомби», и вот что получилось на веб-интерфейсе «Периметра» (рисунок 4).

Рисунок 4. Фильтрация UDP-flood «Очистителем»

Компьютер «Хакер», отправляющий UDP-flood, по выставленным нам критериям классифицирован как «Зомби» (зараженный участник ботнета), и весь трафик от него блокируется "Очистителем".

Некорректные DNS-запросы

Другие, более сложные атаки, связаны с генерацией вредоносного трафика на уровне приложений. Для проверки противодействия таким атакам мы запустили на компьютере «Хакер» генератор некорректных DNS-запросов (nemesis). Использовав метод защиты «DNS аутентификация» с проверкой корректности DNS rfc, мы увидели следующее (рисунок 65:

Рисунок 5. Фильтрация некорректных DNS-запросов «Очистителем»

Распределенные атаки

Для отражения распределённых атак усложним наш тестовый стенд (см. рисунок 6):

Рисунок 6. Схема тестового стенда для подавления распределённых атак

Увеличив количество машин «Зомби/Боты», мы сгенерируем настоящую распределённую атаку и проверим, сможет ли «Периметр» отличить «легитимного пользователя» от других атакующих. На машине «Жертва» мы запустили веб-сервер, а на «Хакерах» создали на него повышенную нагрузку (httperf --hog). Без защиты веб-сервер «Жертвы» быстро вышел из строя и перестал обслуживать http-запросы. Мы активировали метод защиты «HTTP-аутентификация» (см. рисунок 7).

Рисунок 7. Фильтрация некорректных HTTP-запросов «Очистителем»

После включения этого метода защиты мы увидели, что трафик от «Хакеров» отбрасывается, а запросы от компьютера «Белый пользователь» пропускаются «Периметром» к «Жертве», его браузер получает ответы от защищаемого веб-сервера.

Помимо перечисленных выше контрмер, в системе "Периметр" реализовано еще достаточное количество инструментов, среди которых можно отметить ограничение количества TCP-сессий, HTTP regexp (для защиты HTTP-серверов), Payload regexp (фильтрация любых сетевых пакетов по наличию в них заданной строки байтов), расширенные методы защиты веб-серверов и пр. Контрмеры могут включатся как самостоятельно, так и в совокупности с другим набором контрмер, что позволяет эффективно бороться с комбинированными DDoS-атаками. Все они могут включаться и отключаться администратором в любой момент времени.

Открытым остался вопрос с производительностью. Понятно, что тестовый стенд, состоящий из нескольких виртуальных или реальных машин, не может создать атаку такой же мощности, как бот-сеть из десятков тысяч компьютеров. Поэтому, за информацией мы обратились к внешнему эксперту, пользователю АПК «Периметр» Меджлумову Муслиму Асфендеровичу, руководителю отдела безопасности сети компании РТКомм.РУ. И вот какой ответ мы получили.

"АПК "Периметр" обладает высокой производительностью системы очистки, которая достигает заявленной разработчиками мощности (10 Гбит/с, 14,8 Mpps – один модуль очистки). Эти значения не раз подтверждались при защите от DDoS-атак на реальные клиентские ресурсы. Решение легко масштабируется на сети оператора связи. "Периметр" обладает широким выбором алгоритмов фильтрации, позволяющим противостоять современным DDoS-атакам, возможностью тонкой фильтрации по необходимым низкоуровневым параметрами, хорошей и грамотной технической поддержкой, постоянным развитием системы, включая регулярные выпуски bugfix-релизов продукта, а также возможностью получать более 250 разных отчетов о структуре и особенностях трафика в сети".

Итак, мы проверили способность решения отражать атаки и готовы сделать вывод, что «Периметр» может быть успешно применен для защиты в автоматическом режиме. И при этом система предоставляет широкие возможности для тонкой работы компетентным специалистом.

Рассмотрим прочие возможности решения, которые предоставляет «Периметр» потребителю:

Постоянный мониторинг сети и сетевого трафика

Нам была предоставлена возможность увидеть как система "Периметр" осуществляет постоянный мониторинг сетевого трафика. При этом используются такие инструменты, как анализ всех проходящих через сеть соединений, контроль состояния сети в режиме реального времени, анализ маршрутов прохождения сетевого трафика и пр.

Большое количество разнообразных отчетов по данным мониторинга

В рассматриваемой системе реализовано более 250 отчетов по результатам мониторинга сетевого взаимодействия. Предоставляемая системой информация может оказать помощь администраторам в контроле сети, планировании и оптимизации ее структуры. Это особенно актуально в крупных корпоративных информационных системах, сетях хостинг-провайдеров и пр.

Управление сетевым оборудованием

Входящий в состав "Периметра" модуль "Анализатор" может осуществлять управление сетевым оборудованием (маршрутизаторами и межсетевыми экранами), подавая им команду на первичную очистку входящего трафика с использованием технологий ACL, BGP Black-hole, BGP flowspec.

Сбор данных с маршрутизаторов

Система может детектировать большой спектр событий на сетевых интерфейсах маршрутизаторов, получать от них сетевую информацию (netFlow, SNMP, BGP) и анализировать ее на предмет аномалий.

Широкий спектр инструментов для работы с трафиком, помимо режима очистки

В модуле "Очиститель" реализовано большое количество инструментов: шейпинг, детектор простаивающих TCP-соединений и т.д.

Сбор статистики подавления атаки

В ходе подавления атаки система собирает подробную информацию о своей деятельности. Она может быть представлена администратору в режиме реального времени в виде наглядного графика, отображающего входящий и очищенный трафики, а также отфильтрованные пакеты.

Дампинг сырого трафика

Система "Периметр" позволяет администратору сохранять дамп входящего трафика в чистом виде. Записав его на жесткий диск, специалист может проанализировать сетевые пакеты. Это позволяет, например, найти у большого количества вредоносных пакетов общий набор байтов. После этого можно запустить фильтрацию по этому набору, эффективно защитившись от разворачивающейся DDoS-атаки.

Уведомление о событиях

В рассматриваемой системе реализованы функции уведомления администраторов о тех или иных событиях по электронной почте, путем отправки SMS-сообщений и пр. Это позволяет специалистам оперативно реагировать на появление большого количества аномального трафика, который может свидетельствовать о начале DDoS-атаки.

Многофункциональный веб-интерфейс консоли управления

Управление системой осуществляется удаленно с помощью многофункционального веб-интерфейса. При необходимости можно настроить возможность доступа к администрированию только с определенных адресов и по определенным портам. Веб-интерфейс отличается возможностью точной настройки прав доступа. В частности, с его помощью можно предоставить доступ владельцам защищаемых сервисов к данным, касающимся только их серверов.

Масштабирование системы защиты

Система "Периметр" является масштабируемой. В частности, можно наращивать мощность по очистке трафика путем кластеризации, увеличивая количество используемых "Очистителей" на отдельных серверных платформах.

Внедрение и эксплуатация системы "Периметр"

Как мы уже говорили, система "Периметр" поставляется в виде готовой серверной платформы с предустановленными модулями.

Процесс внедрения "Периметра" заключается в установке серверной платформы, необходимом изменении структуры сети, перенаправлении потоков трафика и настройки самой системы защиты (ввод учетных записей и настройки прав доступа, общих параметров работы "Очистителя" и "Анализатора" и пр.).

Для общего представления можно привести два варианта включения модулей системы защиты в сеть. Разработчики рекомендуют использовать обеспечивающие отказоустойчивость (по сравнению, например, со схемой включения «в разрыв канала» (IN-LINE)) BGP-offramp или ARP-Spoofing.

Работа с "Анализатором", в основном, сводится к просмотру предоставляемой им информации в режиме реального времени или к просмотру тех или иных отчетов по собранным данным. При этом может решаться целый комплекс задач, начиная с детектирования аномального или вредоносного трафика и заканчивая выявлением проблемных мест в структуре сети, некорректного сетевого взаимодействия и пр. Вне всякого сомнения, это весьма интересный модуль, который может предоставить немало поводов для размышления системным администраторам.

Ниже приведены несколько отчётов "Анализатора", из которых видно, насколько полезным может оказаться данный модуль для контроля и мониторинга сетевого трафика.

Рисунок 8. Отчёт «Анализатора» системы «Периметр»: прошедшие DoS аномалии

Рисунок 9. Отчёт «Анализатора» системы «Периметр»: состояние сети – размер пакетов

Рисунок 10. Отчёт «Анализатора» системы «Периметр»: топология роутинга – BGP нестабильность

Рисунок 11. Отчёт «Анализатора» системы «Периметр»: сырой NetFlow

Стандартные варианты поставки комплекса "Периметр"

Таблица 1. Сравнительные характеристики стандартных вариантов системы «Периметр»

| Параметры | "Периметр 600" | "Периметр-Мини |

| Характеристики серверной платформы | 2U, интерфейсы - два 10гбит/с, четыре 1гбит/с. | 1U, интерфейсы - шесть 1гбит/с. |

| Анализ трафика | до 600 Gbps | до 10 Gbps |

| Анализ BGP | до 5 роутеров (совмещенная конфигурация «Анализатор»+»Очиститель» до 10 роутеров (отдельный «Анализатор» | до 2 роутеров |

| Очистка трафика | до 10 Gbps/14.8 Mpps | до 1 Gbps/1.48 Mpps |

Помимо этого производитель может осуществлять нестандартные поставки в зависимости от типологии и размера сети клиента. В частности, возможен вариант, в котором "Очиститель" и "Анализатор" установлены на разных серверах.

Выводы

Как мы видим, в системе "Периметр" реализован весьма разнообразный набор инструментов фильтрации входящего трафика от аномалий и сетевых пакетов, используемых злоумышленниками для организации DDoS-атак. Принцип действия некоторых из них будет понятен большинству пользователей, с другими же знакомы опытные специалисты.

На первый взгляд такое функциональное наполнение может показаться даже избыточным. Но если вникнуть в тему, то становиться понятно, что простые методы могут помочь защититься лишь от примитивных DDoS-атак, когда атакуемый сервер пытаются просто завалить массой запросов. Для защиты от таких воздействий действительно достаточно несложной фильтрации. Лишь бы хватило пропускной способности канала до вышестоящего провайдера и мощности аппаратной платформы фильтра.

Однако DDoS-атаки постоянно усложняются и усовершенствуются. Современные бот-сети способны выполнять широкий спектр команд своих операторов. Это позволяет злоумышленникам прямо в ходе атаки менять принцип воздействия на атакуемый сервер. Так что если оператор бот-сети видит, что сервис не удается вывести из строя атакой SYN-flood, он может переключиться на HTTP-flood или на еще более сложную технологию, от которой простой фильтр уже не спасет. Именно поэтому система защиты от DDoS-атак в автоматическом режиме не гарантирует защиту. Ее можно настроить так, чтобы она самостоятельно отражала простейшие атаки. Но при столкновении с более подготовленным злоумышленником потребуется перейти на ручной режим управления.

Таким образом, атаку на удаленный сервер можно сравнить с противостоянием двух сторон. С одной стоит хакер, имеющий под управлением различных размеров бот-сеть. С другой находится администратор, стремящийся всеми доступными методами сохранить работоспособность вверенных серверов. Ему также нужен инструмент, который позволит достичь поставленных целей. Именно таким инструментом и является "Периметр". В решении реализованы достаточные для отражения любых DDoS-атак фильтры. Однако эффективность их использования может зависеть от администратора. Наверное, именно поэтому компания-производитель обеспечивает поддержку клиентов собственным «Центром Компетенции» по подавлению атак.

Таким образом, наш общий вывод таков. Рассмотренный сегодня комплекс может использоваться как крупными проектами и организациями для защиты своих собственных ресурсов, так и интернет/хостинг-провайдерами, дата-центрами и другими операторами для защиты ресурсов клиентов.