Сертификат AM Test Lab

Номер сертификата: 480

Дата выдачи: 20.08.2024

Срок действия: 20.08.2029

- Введение

- Функциональные возможности KICS XDR

- Сценарии использования KICS XDR

- Практика использования KICS XDR

- Выводы

Введение

Промышленные системы остаются для хакеров весьма желанной целью. Причин для этого несколько. Во-первых, остановка и простой производства — прямой ущерб для предприятия, в случае успешной атаки владельцы бизнеса охотнее пойдут на выплату выкупа. Во-вторых, специфика работы АСУ ТП, ставящая во главу угла непрерывность производства, препятствует не только частому патчингу уязвимых компонентов операционных систем, но и обновлению самих ОС. В-третьих, зачастую для защиты производственного сегмента используются корпоративные СЗИ, чьи функциональные возможности не учитывают особенностей протоколов в АСУ ТП.

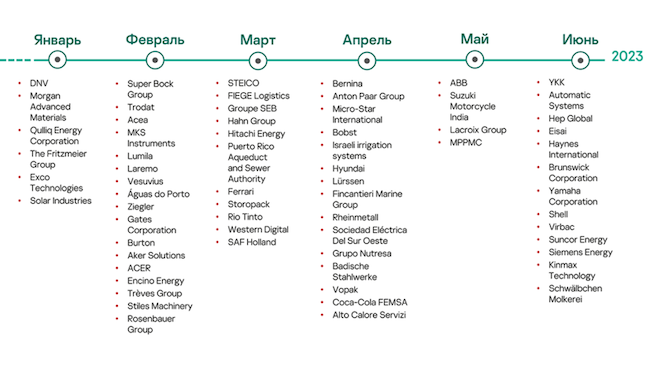

Как показывают отчёты «Лаборатории Касперского», за первое и второе полугодие 2023 г. было совершено немало успешных атак на промышленные предприятия, окончившихся утечками данных клиентов, деградацией, остановкой и простоем производств и отгрузок продукции, что привело к прямым убыткам в сотни миллионов долларов. Среди жертв киберпреступников оказались такие компании, как Ferrari, Shell, Yamaha, ABB, Acer и другие.

Рисунок 1. Компании, пострадавшие от кибератак в I полугодии 2023 г.

Рисунок 2. Компании, пострадавшие от кибератак во II полугодии 2023 г.

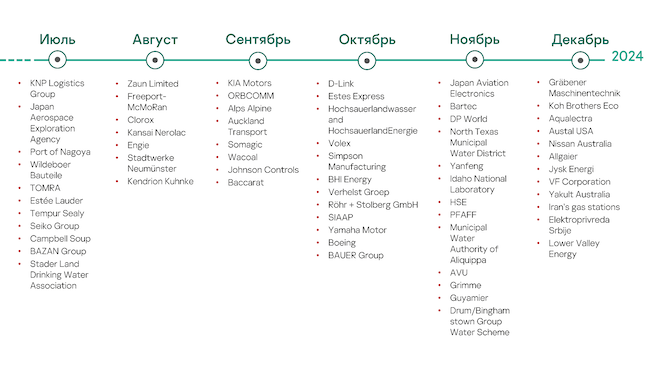

Наибольшая доля атак пришлась на отрасль производства, куда входят предприятия разного рода деятельности, начиная от изготовления хрусталя и заканчивая авиастроением. На втором месте по «популярности» у киберпреступников — коммунальные предприятия, на третьем — производители электроники.

Рисунок 3. Распределение атак по отраслям промышленности

Таким образом, с ростом внимания киберпреступников к системам автоматизации выросли и требования к средствам защиты. На смену привычным антивирусам пришли продукты класса Extended Detection and Response (XDR). Этот класс СЗИ предназначен для проактивного выявления угроз на разных уровнях инфраструктуры (конечные точки, сеть, облачные ресурсы, серверы электронной почты) и реагирования на них.

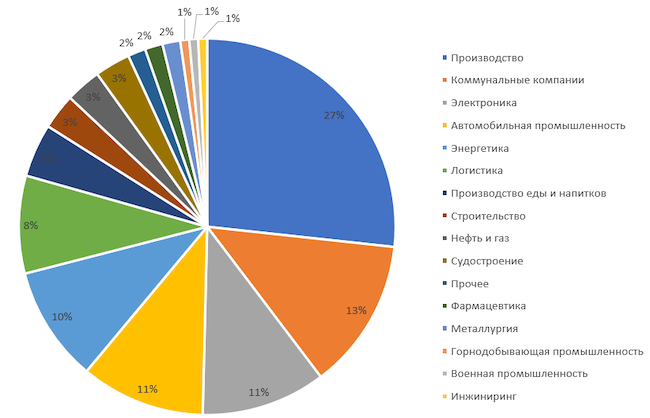

Для минимизации рисков, связанных с ИБ-инцидентами в промышленной среде, «Лаборатория Касперского» развивает собственную систему защитных решений Kaspersky OT CyberSecurity, состоящую из трёх стеков: технологического, знаниевого и сервисного, включающего в себя услуги экспертов вендора.

Рисунок 4. Kaspersky OT CyberSecurity

Kaspersky Industrial CyberSecurity прошёл эволюционный путь от набора разрозненных продуктов для обеспечения безопасности промышленного сегмента до единой XDR-платформы, состоящей из интегрированных друг в друга систем.

В соответствии с подходом «Лаборатории Касперского», в зависимости от размеров компании и уровня зрелости информационной безопасности в ней промышленный XDR можно разделить на три категории: нативный, открытый и единый. Различия представлены на иллюстрации.

Рисунок 5. Сравнение вариантов OT XDR

Рассмотрим функциональные возможности нативного OT XDR — KICS XDR.

Функциональные возможности KICS XDR

До недавнего времени KICS for Nodes и KICS for Networks были обособленными продуктами. Ролью KICS for Nodes была защита конечных точек за счёт использования инструментов класса Endpoint Protection Platform (EPP) и Endpoint Detection & Response (EDR), а назначением KICS for Networks — анализ сетевого трафика на предмет аномалий и вторжений.

Теперь эти системы интегрированы друг с другом и вместе являются полноценной XDR-платформой с единой консолью, кросс-продуктовыми сценариями, общим представлением о цепочке угроз (kill chain) и рядом реализованных интеграционных возможностей, таких как передача расширенной телеметрии о конфигурации хостов и дополнительной информации о событиях на конечных точках, построение карты сетевых взаимодействий без анализа трафика и т. д.

Усиление NTA-функциональности

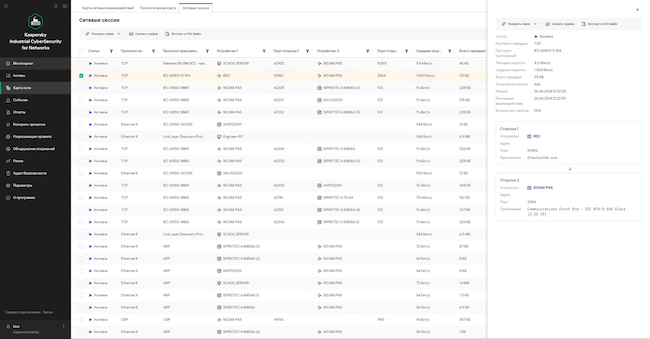

Анализ сетевых сессий

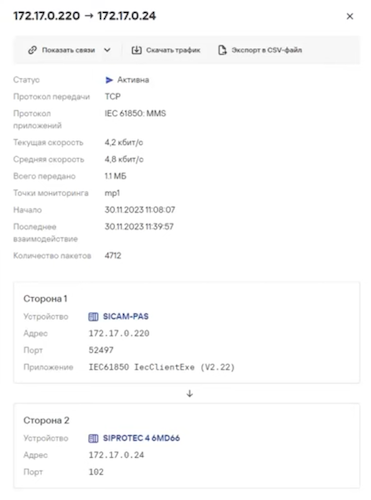

Анализ трафика в технологических сетях позволяет выявить небезопасные сессии, обращённые к таким ключевым элементам АСУ ТП, как контроллеры, инженерные станции, пульты управления и т. д. Модуль Network Traffic Analysis (NTA) в KICS XDR детектирует сетевые сессии с их ключевыми атрибутами, статусом (открыта / закрыта), а также протоколами и приложениями, которые их используют. Эта информация позволяет проводить аудиты, строить карту сети и формировать профиль сетевой активности в АСУ ТП для выявления аномалий в дальнейшем. Информация о сетевом взаимодействии извлекается как из сетевого трафика, так и из результатов анализа телеметрии на хостах.

Рисунок 6. Информация о сессии в KICS XDR

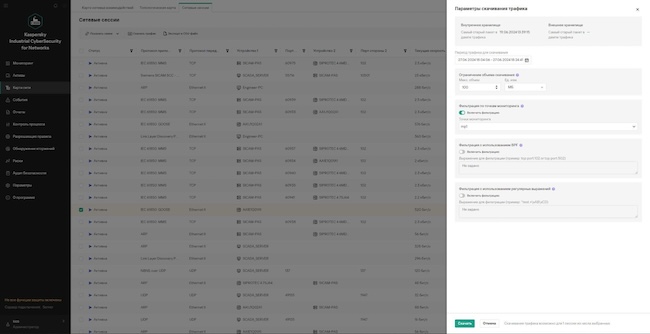

Работа с трафиком

Работа с трафиком и его хранение — один из ключевых аспектов при расследовании инцидентов по части информационной безопасности. Если раньше для хранения в KICS XDR можно было использовать только встроенные ресурсы, то в новом релизе появилась возможность подключения внешнего хранилища для больших объёмов трафика. Для экономии места доступна фильтрация сохраняемого потока данных на основании BPF и регулярных выражений.

Если трафик необходимо выгрузить, то для оптимизации процесса система автоматически определяет его нахождение; кроме того, можно выбрать трафик для выделенного сегмента сети либо осуществлять его поиск по регулярным выражениям, чтобы не выгружать избыточную информацию для анализа.

Рисунок 7. Настройки хранения трафика в KICS XDR

Новые XDR-сценарии

Функции узлового сенсора

Использование узловых сенсоров позволяет передавать в KICS for Networks информацию об активах, проводя таким образом их инвентаризацию. В совокупности со сведениями о трафике это позволяет KICS for Networks, выступающему единой точкой сбора всех событий, отображать сетевые и узловые сигналы (алерты) в виде цепочки атаки с графом для поиска точки проникновения в систему.

В дальнейшем на основании этих сведений можно сформировать индикаторы компрометации для проверки других хостов либо запустить механизмы реагирования для предотвращения эскалации инцидента. Механизмы реагирования, предоставляемые системой, обеспечивают точечную блокировку запуска приложений, перемещение вредоносного файла в карантин либо сетевую изоляцию хоста по заранее определённому сценарию. В последнем случае ради непрерывности технологического процесса хост изолируется частично: ему оставляют минимум сетевых соединений.

Рисунок 8. Граф цепочки атаки на узле и возможность реагирования в KICS XDR

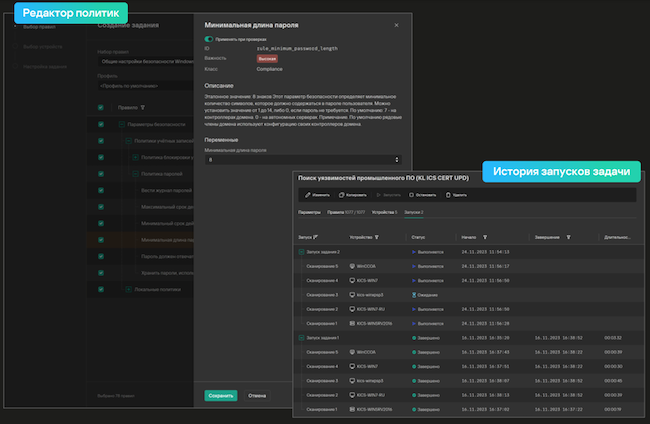

Аудит безопасности

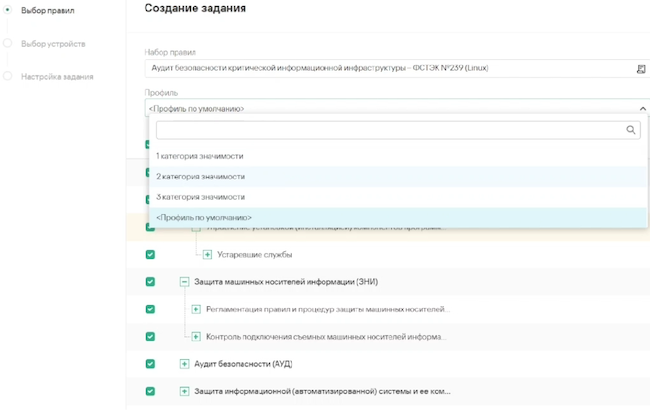

Аудит безопасности — новое функциональное направление в линейке продуктов KICS. Эта централизованная автоматизированная подсистема предназначена для выявления расхождений с политиками безопасности, для инвентаризации программного обеспечения, для поиска уязвимостей, обнаружения установленных обновлений и т. д. В ней выделяются три основных компонента.

Первый из них — совокупность механизмов сканирования, которые используют в своей работе как агентский подход (на базе агента KICS for Nodes), так и неагентский. Вторым компонентом является контент, используемый в работе KICS XDR, правила для которого пишутся на открытом языке описания уязвимостей и оценки соответствия OVAL. В KICS XDR есть встроенная база уязвимостей для промышленного ПО от Kaspersky ICS CERT. Поддерживается подключение сторонних и пользовательских баз OVAL, например БДУ ФСТЭК России.

Для проведения проверок вендор предоставляет ряд конфигураций безопасности. Сюда входят проверки на соответствие требованиям пользовательских / серверных ОС (Windows XP, 7, 8.1, 10, 11 / Windows Server 2012 (R2), 2016, 2019, 2022, а также Linux, CentOS, Ubuntu и др.), маршрутизаторов и коммутаторов Cisco, FortiGate и других устройств. В рамках обновления баз продуктов поставляются и новые конфигурации безопасности.

Для адаптации конфигураций владелец системы может использовать редактор политик, на базе которых проводятся проверки. Редактор является третьим ключевым компонентом подсистемы аудита безопасности. В момент создания задачи аудита администратор может просмотреть всю структуру выполняемых проверок, отключить группу проверок или одну проверку из группы, отредактировать настройки запуска заданий и осуществить другие необходимые действия.

Рисунок 9. Редактор политик KICS XDR

Обновления продуктов KICS

Если рассматривать обновления самих продуктов KICS, можно выделить ряд реализованных изменений.

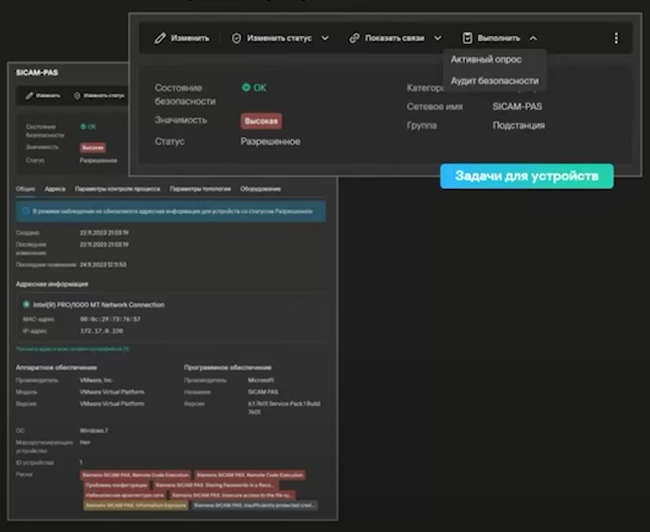

Обновление дизайна карточек устройств и событий

В KICS for Networks значительно переработан интерфейс, что более всего заметно в карточках устройств и событий. Теперь там содержится больше информации, разнесённой по разным секциям. Обновлённая структура карточек позволяет производить с активом дополнительные действия напрямую, не переходя в другие разделы.

Рисунок 10. Обновлённый дизайн карточек в KICS for Networks

Рисунок 11. Обновлённая карточка актива в KICS for Networks

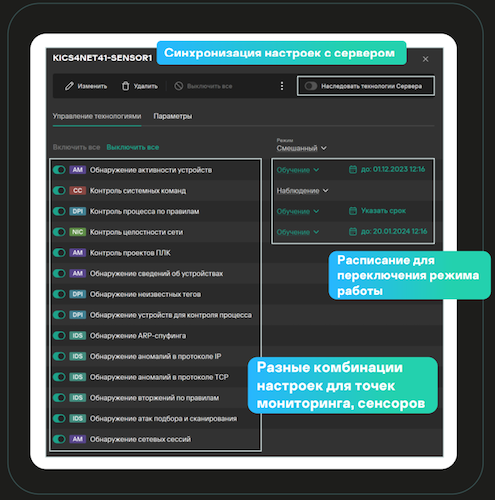

Гранулярное обучение системы

Для оперативного подключения сенсоров, работающих с сетевым трафиком в системе, и определения режимов их работы, настроек и т. д. предусмотрено гранулярное обучение. В соответствии с расписанием система автоматически переводит работу сенсоров в необходимый режим. Для проведения обучения в KICS for Networks предусмотрены разные комбинации настроек для точек мониторинга и сенсоров.

Рисунок 12. Настройка обучения в KICS for Networks

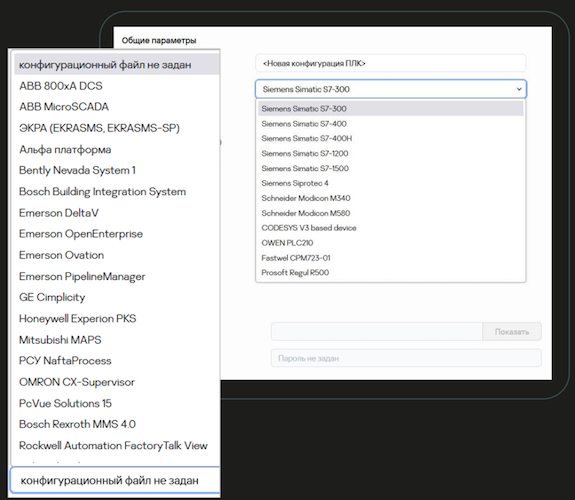

Обновлённый модуль контроля ПЛК и поддержка индустриальных систем

Модуль контроля ПЛК в KICS for Nodes обеспечивает контроль целостности проектов контроллеров и позволяет выявлять несанкционированные корректировки, которые могут привести к изменениям параметров технологического процесса. В последнем релизе значительно дополнен перечень ПЛК, в которых производится контроль целостности проектов.

Рисунок 13. Настройка обучения в KICS for Nodes

В KICS for Nodes расширен перечень индустриальных систем, для которых предустановлены конфигурационные файлы, что позволяет быстрее настраивать средство защиты под необходимую систему автоматизации.

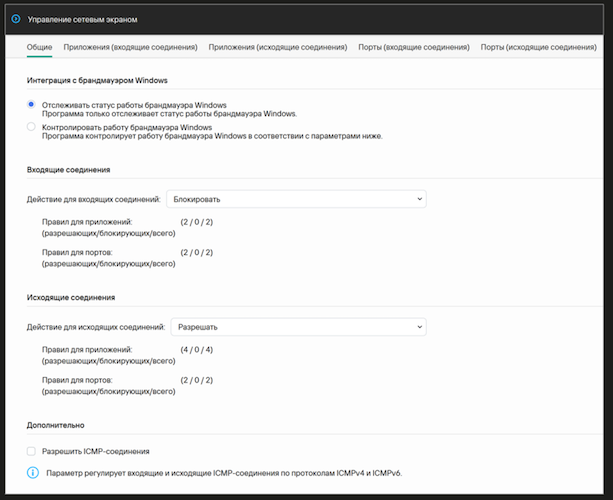

Контроль активности сети

Функциональные возможности обновлённого модуля межсетевого экранирования приближены к возможностям МСЭ уровня операционной системы. В модуле можно создавать правила для входящих и исходящих сетевых соединений, группы правил, правила по шаблонам, правила для приложений; есть возможность детектирования ряда атак, например спуфинга.

Рисунок 14. Модуль управления межсетевым экраном в KICS for Nodes

Защита Linux-систем

В связи с увеличением количества Linux-систем в производстве вендор выпустил продукт для их защиты — KICS for Linux Nodes. В рамках развития этого продукта планируется реализовать модули:

- антивирусной защиты,

- поведенческого анализа,

- контроля приложений, устройств и целостности файлов,

- телеметрии и управления межсетевыми экранами,

- защиты от шифрования и от сетевых угроз.

Рисунок 15. Концепция KICS for Linux Nodes

Сценарии использования KICS XDR

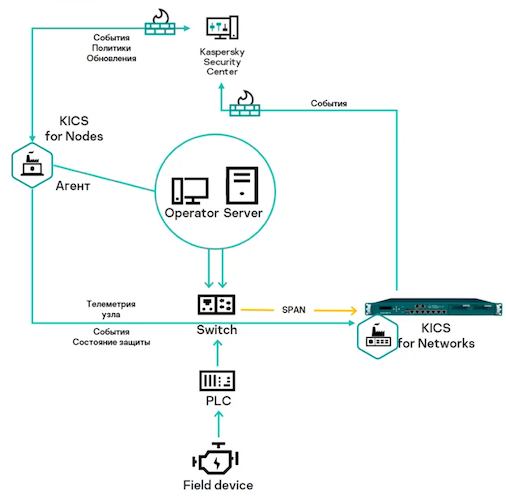

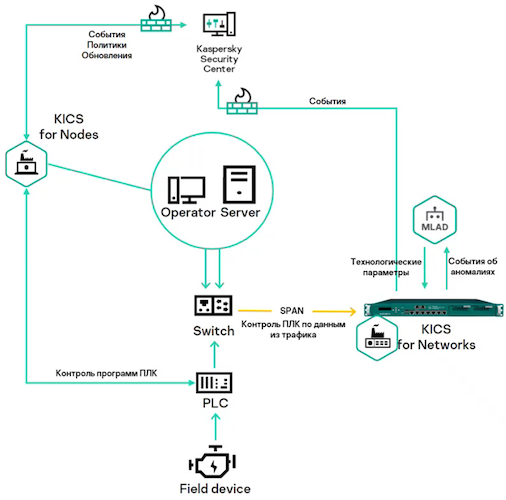

Мониторинг на базе телеметрии с узлов

При реализации мониторинга на базе телеметрии с узлов агент KICS for Nodes получает от Kaspersky Security Center политики управления и обновления и передаёт в KICS for Networks телеметрию, события по безопасности и состояние защиты узла. Поддерживается установка агентов на хосты под управлением Windows XP SP3 и новее. Использование агента KICS for Nodes не зависит от наличия на узле антивирусных программ.

В рамках этого сценария создаются карта сетевого взаимодействия и базовые правила взаимодействия узлов, выявляются узлы промышленного и сетевого оборудования по данным телеметрии. В системе реализована возможность отслеживания изменений и уточнения данных о пользовательских процессах. При наличии на узле KICS for Nodes передаётся информация о статусе защиты узла и о событиях при срабатывании модулей защиты, производится корреляция этих событий.

Функциональные возможности KICS for Networks позволяют подавать SPAN-трафик с сетевых устройств сегмента АСУ ТП, благодаря чему возможен мониторинг без узлов интеграции и доступны такие функциональные возможности, как контроль системных команд, Deep Packet Inspection (DPI), Intrusion Detection System (IDS).

Рисунок 16. Мониторинг на базе телеметрии с узлов и копии трафика

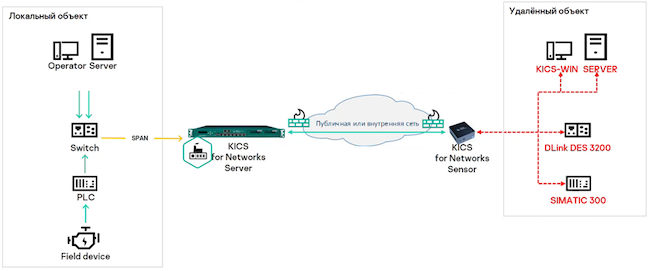

Обследование и инвентаризация инфраструктуры

В случае если предприятие имеет филиалы, KICS XDR поможет обследовать и с определённой частотой актуализировать информацию об инфраструктуре удалённых объектов. Для этого в сеть филиала устанавливается сенсор KICS for Networks, который путём активного опроса хостов обследует узлы, а затем передаёт информацию об инфраструктуре организации на сервер.

Рисунок 17. Схема обследования и инвентаризации удалённой инфраструктуры

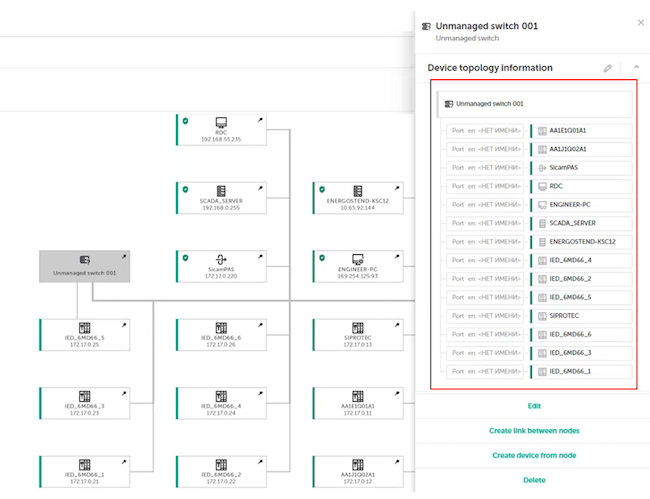

Построение топологии сети

Топология сети может быть составлена путём активного опроса либо вручную. При наличии данных система предоставит информацию о физических подключениях.

Рисунок 18. Пример построенной топологии сети в KICS XDR

Мониторинг нарушений и аномалий техпроцесса

Мониторинг нарушений и аномалий техпроцесса производится несколькими способами. Во-первых, KICS for Networks выполняет глубокий анализ пакетов (DPI) для анализа промышленных протоколов. Во-вторых, за счёт активного и пассивного контроля программ ПЛК проводится проверка их целостности. В третьих, может быть использована технология Machine Learning for Anomaly Detection (MLAD) для контроля технологических параметров. В результате, если по итогам вредоносного воздействия будут заданы недопустимые параметры, KICS XDR сможет предотвратить выполнение программы. Предотвращение, сетевая изоляция и другие действия по реагированию могут быть как автоматизированными, так и ручными, по решению заказчика.

Рисунок 19. Схема работы KICS XDR при выявлении нарушений и аномалий техпроцесса

Анализ безопасности и выявление рисков

Одна из основных задач KICS XDR — выявление рисков и отклонений от целевых параметров безопасности. На основании этой информации происходит планирование мер по обеспечению ИБ. Для решения этой задачи администратор, используя возможности системы, производит сканирование инфраструктуры АСУ ТП на уязвимости и ранжирует выявленные риски по уровням критической значимости.

По каждой выявленной уязвимости предлагаются рекомендации для смягчения её влияния на общий уровень информационной безопасности производственного сегмента. Базы для выявления уязвимостей поставляются с обновлениями системы либо могут быть получены из внешних источников.

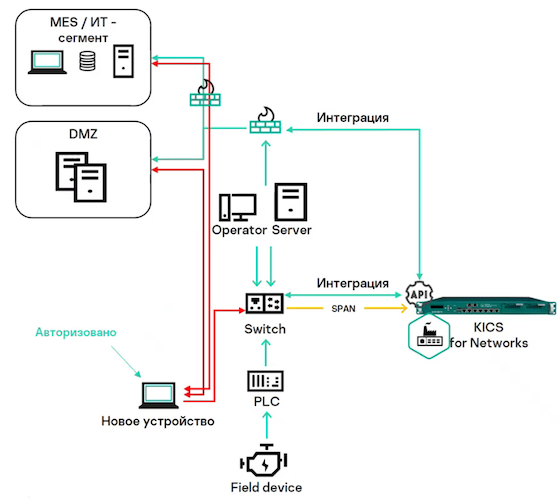

Контроль подключаемых к сети устройств

Для того чтобы предотвращать подключение неавторизованных устройств в сетях АСУ ТП, в KICS XDR реализована возможность интеграции с сетевым оборудованием с использованием API-коннекторов. За счёт этой интеграции есть возможность настроить систему так, чтобы авторизация устройств в KICS XDR влияла на допуск оборудования к работе в сети, на основе правил межсетевого экрана или путём открытия соответствующих портов на коммутаторе.

Рисунок 20. Контроль подключаемых устройств средствами KICS XDR

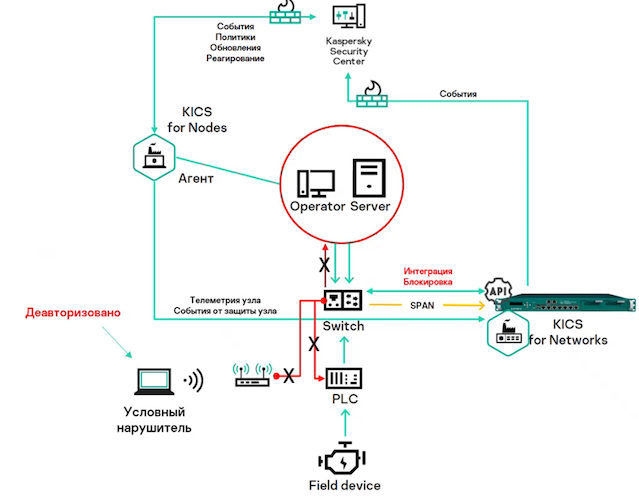

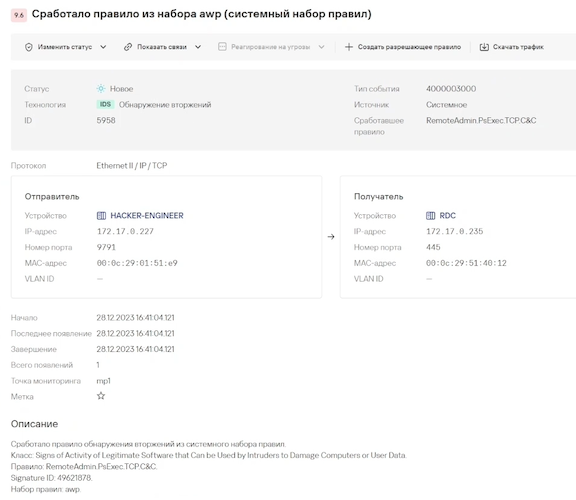

Обнаружение и предотвращение угроз

Предположим, что нарушителю каким-то образом удалось получить доступ ко внутренней сети предприятия; он подключился к ней и попытался вмешаться в работу промышленных устройств. В этом случае в KICS XDR выявляется новое сетевое соединение, агент KICS for Nodes собирает телеметрию на атакованном хосте и отправляет её в KICS for Networks. На основании анализа цепочки событий и их корреляции KICS for Networks предоставляет администратору системы возможность выбрать вариант реагирования — автоматическую или ручную деавторизацию устройства нарушителя, после чего его работа в сети предприятия станет невозможной.

Рисунок 21. Схема работы KICS XDR в части обнаружения и блокирования нарушителей

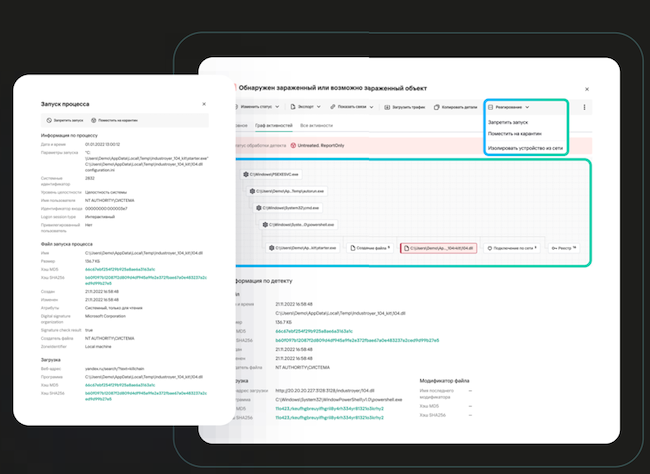

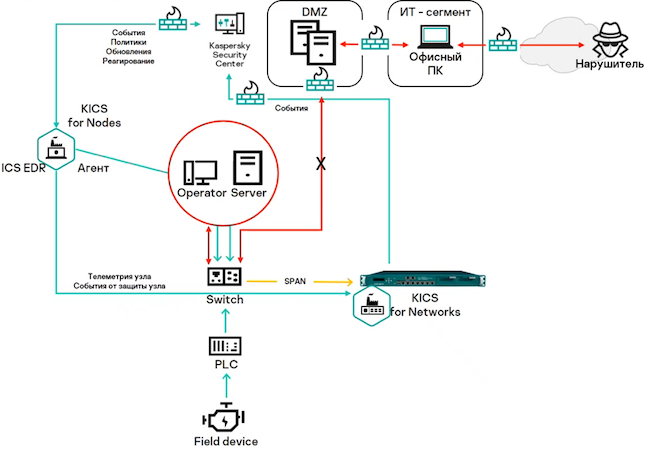

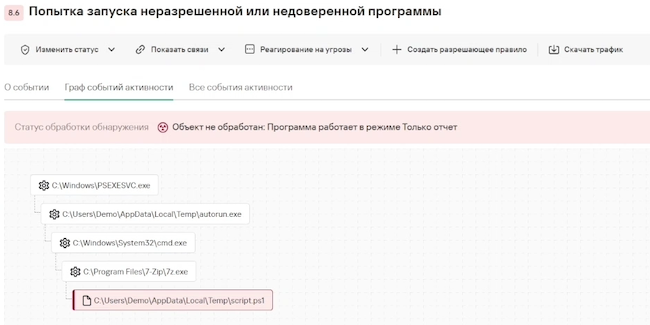

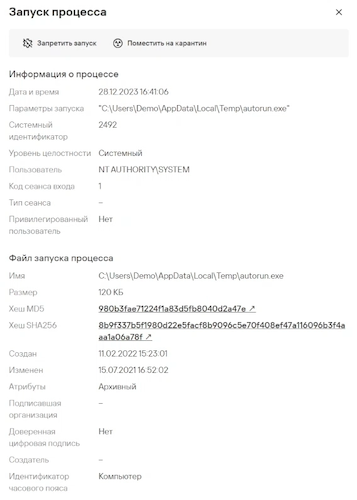

Рассмотрим сценарий, где нарушитель смог загрузить в инфраструктуру вредоносный файл и попытался его запустить на одном из хостов в «демилитаризованной зоне» (DMZ). В этом случае в KICS создаётся карточка инцидента, формируется визуальная цепочка с информацией о родительском и дочерних процессах, пользователях и совершённых действиях. Также создаётся индикатор компрометации для проверки других хостов. Инструменты KICS XDR позволяют локализовать и устранить пути проникновения и источник угрозы.

Рисунок 22. Схема работы KICS XDR в части обнаружения и предотвращения угроз

Практика использования KICS XDR

Рассмотрим, как на практике выглядит KICS XDR, дополненный новыми функциональными возможностями.

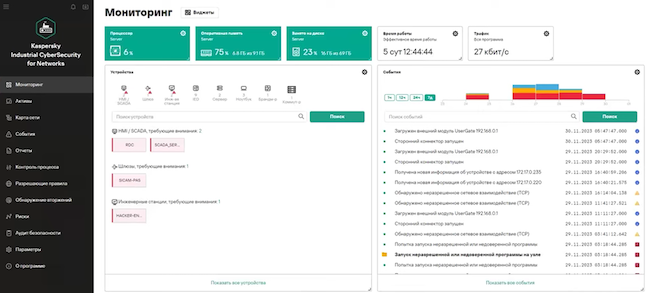

На вкладке мониторинга выводятся критические для владельца системы показатели, такие как количество ИБ-событий и их краткое описание, состояние безопасности устройств, информация об оценке рисков и т. д., а также данные о состоянии самой системы: загрузка процессора, оперативной памяти, диска и пр.

Рисунок 23. Панель мониторинга KICS XDR

Работа с активами

В разделе активов содержится информация обо всех хостах, инвентаризированных средствами KICS XDR.

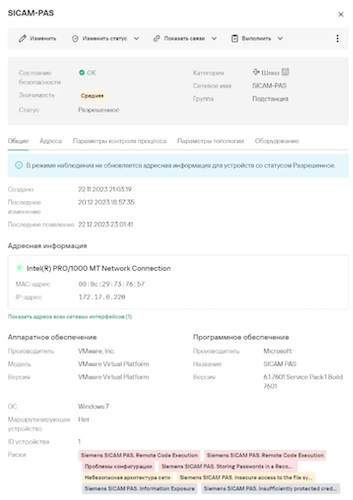

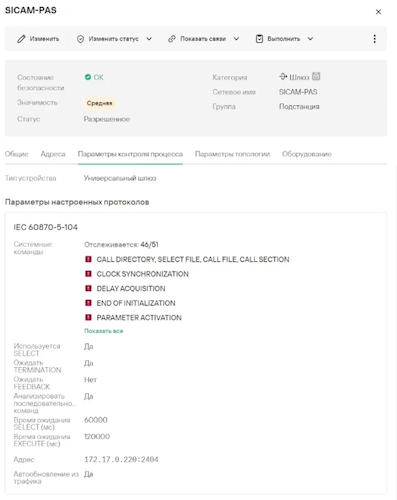

Выбрав актив, можно увидеть детальную информацию о нём. Работа с карточкой позволяет получить сведения об уязвимостях, установленных программах, технологических параметрах и т. д.

Рисунок 24. Детальная информация об активе в KICS XDR

Рисунок 25. Информация о технологических параметрах в карточке актива KICS XDR

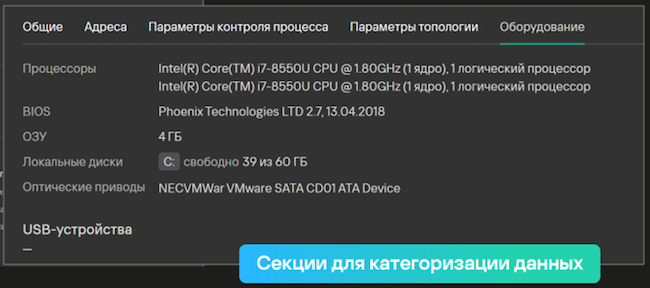

Среди новинок в информации об активе появились данные о хостовых процессорах, версии BIOS, объёме оперативной памяти и месте на жёстком диске.

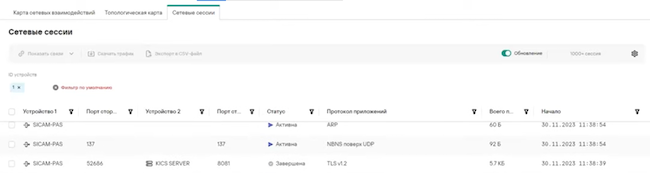

Работа с картой сети

Рассмотрим работу с этим модулем на примере сетевого шлюза. Выбрав соответствующий раздел продукта, можно увидеть сессии с указанием их состояния.

Рисунок 26. Информация о сетевых сессиях в KICS XDR

Выбрав требуемую сессию, можно получить детальную информацию о ней: время начала, объём переданного трафика, данные об участниках обмена. Из этого же меню можно скачать трафик выбранной сессии.

Рисунок 27. Информация о сессии в KICS XDR

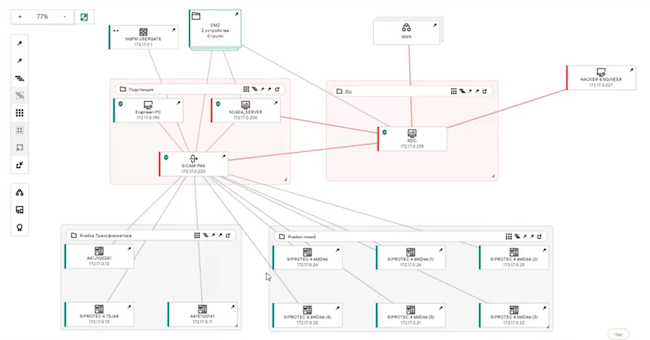

Также в этом разделе можно увидеть карту сети. Обратим внимание на узел «RDC», атакованный злоумышленником. Интерактивность карты позволяет выбрать нужный хост и перейти к информации о событиях на нём.

Рисунок 28. Карта сети в KICS XDR

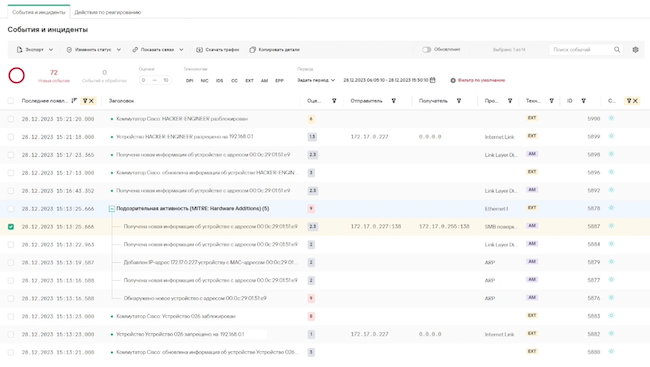

Работа с событиями

В соответствующем разделе видны события, которые поступают как с сетевой части KICS XDR, так и с хостовой. Обнаруженное средствами EDR помечается специальным значком. В событии можно узнать подробности атаки, посмотреть карточку инцидента и сформированный граф событий.

Рисунок 29. Раздел событий в KICS XDR

Рисунок 30. Сформированный инцидент в KICS XDR

Рисунок 31. Граф событий в карточке инцидента

Выбрав процесс, администратор системы может предпринять необходимые действия по реагированию.

Рисунок 32. Реагирование на инцидент в KICS XDR

События, которые указывают на инцидент, можно выгрузить для формирования индикаторов компрометации и последующего их поиска на других хостах.

Работа с аудитом безопасности

Как было сказано выше, KICS XDR имеет ряд собственных баз проверок, которые можно использовать в работе. Для примера выберем проверку соответствия инфраструктуры приказу ФСТЭК России от 25.12.2017 № 239 «Об утверждении Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации».

При создании задания есть возможность выбрать профиль и задать глубину проверки в соответствии со степенью критической значимости системы. Далее отмечаются устройства, на которых будет произведена проверка, задаются имя проверки, способ опроса хоста, периодичность запуска и, в случае необходимости, адрес электронной почты, куда будут отправляться отчёты.

Рисунок 33. Работа с аудитом безопасности в KICS XDR

Во время проверок можно проводить анализ хостов на наличие уязвимостей. Это позволит актуализировать карточку актива в части потенциальных угроз безопасности.

По окончании проверки формируется отчёт, который можно скачать либо выслать по почте.

Рисунок 34. Фрагмент отчёта по итогам проверки в KICS XDR

Выводы

Промышленный сегмент весьма консервативен в отношении традиционных средств защиты информации, поэтому там нужно использовать специализированные системы, не влияющие в штатном режиме на технологический процесс. При этом требуются и расширенные возможности — для сбора данных в АСУ ТП и реагирования на возникающие инциденты.

Во избежание негативного воздействия на промышленные системы каждый релиз KICS XDR проходит тщательное тестирование на совместимость с комплексами автоматизации. Продукт предоставляет значительный набор инструментов для работы с инцидентами, начиная от возможности формирования индикаторов компрометации и заканчивая гранулированной автоматизацией реагирования на обнаруженные события.

Достоинства:

- Проверка на совместимость с вендорами АСУ ТП.

- Переработанный интерфейс.

- Большое количество действий, доступных из карточки актива.

- Гибкий модуль аудита конфигураций.

- Функциональный граф для расследования инцидентов.

Недостатки:

- Версия для Linux уступает версии для Windows в части функциональных возможностей.

- Нет конфигураций аудита безопасности для ОС Linux.