Сертификат AM Test Lab

Номер сертификата: 276

Дата выдачи: 19.12.2019

Срок действия: 19.12.2024

- Введение

- Основные возможности Kaspersky Industrial CyberSecurity for Networks

- Архитектура Kaspersky Industrial CyberSecurity for Networks

- Поддерживаемые протоколы и устройства в Kaspersky Industrial CyberSecurity for Networks

- Установка и предварительная настройка Kaspersky Industrial CyberSecurity for Networks

- Работа с Kaspersky Industrial CyberSecurity for Networks

- 6.1. Мониторинг промышленной сети с помощью Kaspersky Industrial CyberSecurity for Networks

- 6.2. Контроль устройств в промышленной сети с помощью Kaspersky Industrial CyberSecurity for Networks

- 6.3. Контроль технологических процессов с помощью Kaspersky Industrial CyberSecurity for Networks

- 6.4. Обнаружение вторжений с помощью Kaspersky Industrial CyberSecurity for Networks

- 6.5. Обновление баз и модулей Kaspersky Industrial CyberSecurity for Networks

- Выводы

Введение

Современные киберугрозы АСУ ТП давно перестали ограничиваться случайными заражениями вредоносными программами. Сейчас предприятия всё чаще сталкиваются с целенаправленной зловредной активностью, будь то заражения шифровальщиком с целью получения выкупа, целевые атаки или неправомерные действия подрядчиков. Отчет об угрозах для систем промышленной автоматизации в первом полугодии 2019 года, выпущенный Kaspersky ICS CERT (Kaspersky Industrial Control Systems Cyber Emergency Response Team), говорит о том, что с каждым днем средствами защиты последней блокируется всё больше атак на объекты промышленной инфраструктуры, и даже если некоторые из угроз могут казаться незначительными, они могут вызывать проблемы доступности и целостности систем автоматизации внутри технологического контура, что является недопустимым.

Промышленная инфраструктура состоит из различных устройств. Помимо серверов, операторских и инженерных станций, на производстве присутствует сетевое оборудование, сенсорные панели, ПЛК и другие уязвимые компоненты, которые нельзя защитить антивирусной программой. Также существует ряд угроз, которые не могут быть однозначно распознаны антивирусом как вредоносная активность. Например, подключение подрядчика в несогласованное время, попытка негативного влияния на технологический процесс с операторской станции и т.д. Для защиты от подобного рода угроз важно понимать, что для сохранения целостности технологического процесса заложенная в ПЛК программа должна оставаться условно неизменной, а взаимодействие с контроллером не должно выходить за рамки сформированных регламентов. Таким образом, обнаружить зловредное воздействие возможно, анализируя сетевой трафик в промышленном сегменте.

Специально для этого «Лаборатория Касперского» разработала средство мониторинга промышленной сети и обнаружения вторжений под названием Kaspersky Industrial CyberSecurity for Networks (далее для краткости – «KICS for Networks»).

Основные возможности Kaspersky Industrial CyberSecurity for Networks

В отличие от корпоративной инфраструктуры, где грамотно сконфигурированное решение в виде IPS и NGFW может закрыть потребность в обеспечении сетевой безопасности, в промышленной инфраструктуре необходимо использовать совершенно иные средства защиты сети. Использование корпоративных средств защиты невозможно из-за высокой вероятности ложного срабатывания, отсутствия специфичного функционала анализа промышленного трафика и риска добавления чрезмерных задержек.

KICS for Networks создан для защиты промышленных сетей и способен анализировать любое Ethernet-общение. Анализ трафика исключительно пассивен, что позволяет полностью исключить возможность негативного влияния не технологический процесс. Алгоритмы обнаружения сетевых атак адаптированы под специфику АСУ ТП. Разбор промышленных протоколов до уровня тегов и команд к контроллеру, а также способность контролировать целостность сети позволяют уведомить ответственного специалиста предприятия об отклонении состояния технологического процесса от нормального.

KICS for Networks выполняет следующие функции.

Контролирует:

- целостность промышленной сети, оповещая о появлении новых устройств, обнаруживая ранее неизвестную сетевую активность;

- операции чтения и записи проектов ПЛК, сохраняя полученную информацию о проектах и сравнивая эту информацию с ранее полученной.

Анализирует:

- трафик промышленной сети на наличие системных команд, передаваемых или получаемых устройствами, которые участвуют в автоматизации технологического процесса на предприятии (позволяет обнаружить попытки влияния на технологический процесс), а также на наличие признаков атак, не оказывая влияния на промышленную сеть и не привлекая внимания потенциального нарушителя, с помощью заданных правил обнаружения вторжений и встроенных алгоритмов проверки сетевых пакетов;

- передаваемые в трафике значения тегов, что позволяет обнаружить факты изменения уставок и критические изменения в работе технологического процесса;

- зарегистрированные события, фиксируя инциденты по встроенным правилам корреляции при обнаружении определенных последовательностей событий.

Отображает сетевые взаимодействия между устройствами промышленной сети в виде карты сети, выделяя при этом проблемные объекты и сетевые взаимодействия.

Регистрирует события и передает сведения о них в сторонние системы, а также в Kaspersky Security Center.

Поддерживает работу через графический интерфейс пользователя и через интерфейс прикладного программирования (API).

Проверяет взаимодействия между устройствами промышленной сети на соответствие заданным правилам контроля, сообщая о фактах нарушения целостности промышленной сети.

Внедрение KICS for Networks для защиты промышленной инфраструктуры позволяет получить следующие возможности:

- обнаружение устройств и контроль целостности сети посредством пассивного выявления устройств и взаимодействий между ними, визуализации с помощью карты сети, белого списка сетевых взаимодействий;

- интеграция промышленной и корпоративной безопасности путем взаимодействия с Kaspersky Security Center, Syslog- и SIEM-сервером, а также путем интеграции через API;

- управление инцидентами за счет отображения наиболее важных событий, корреляции событий и управления их историей;

- мониторинг технологического процесса с помощью анализа значений передаваемых тегов и обнаружения попыток нелегитимного вмешательства в технологический процесс;

- мониторинг команд к ПЛК (Authentication on PLC, Start/Stop PLC, Read/Write PLC, Read/Write PLC configuration и др. в зависимости от используемого на объекте промышленного протокола).

Архитектура Kaspersky Industrial CyberSecurity for Networks

KICS for Networks состоит из следующих компонентов: сенсора, выполняющего мониторинг и анализ трафика промышленной сети, сервера, получающего от сенсоров информацию о трафике, консоли, устанавливаемой на рабочую станцию с сервером и реализующей графический интерфейс пользователя, и веб-сервера, отвечающего за подключение к серверу через веб-браузер.

Сенсор KICS for Networks выполняет следующие функции:

- анализ трафика промышленной сети и выделение данных о взаимодействиях устройств и о технологических параметрах, а также выявление признаков атак в трафике;

- регистрация событий по результатам анализа трафика, передача событий и информации о трафике и о технологических параметрах на сервер.

Сервер KICS for Networks выполняет следующие функции:

- получение и обработка информации от сенсоров KICS for Networks и сохранение в базу данных (СУБД PostgreSQL);

- обработка поступающих запросов от консоли и веб-сервера и предоставление запрашиваемых данных;

- передача событий в Kaspersky Security Center и сторонние системы (например, в SIEM-систему).

Консоль KICS for Networks предоставляет пользователю следующие возможности:

- настраивать правила контроля процесса, передачу событий в сторонние системы, а также правила обнаружения вторжений;

- формировать список регистрируемых типов событий.

Веб-сервер обеспечивает работу веб-интерфейса путем взаимодействия с сервером KICS for Networks. Он предоставляет следующие возможности:

- настраивать список контролируемых устройств и правила контроля сети;

- анализировать активность в защищаемом сегменте с помощью карты сети;

- обрабатывать зарегистрированные события, просматривать сведения об устройствах и событиях, значения технологических параметров.

Таким образом, консоль KICS for Networks позволяет производить часть настроек решения, а с помощью веб-интерфейса оператор системы может просматривать в онлайн-режиме сведения об устройствах и их взаимодействиях, события и значения параметров технологического процесса, а также управлять работой компонентов решения.

Основные опасения при внедрении сторонних решений и наложенных средств защиты информации в АСУ ТП связаны с тем, что они могут негативно влиять на технологический процесс. При внедрении KICS (всех его компонент: KICS for Nodes, KICS for Networks, KSC) стоит учитывать, что компоненты решения будут активно обмениваться между собой событиями, политиками и пр. Поэтому рекомендуемый вариант внедрения KICS предполагает создание выделенного сегмента сети для обмена служебным трафиком KICS. Это полностью исключает возможность влияния на технологический процесс.

На рисунке 1 представлен типичный вариант установки KICS for Networks.

Рисунок 1. Пример установки KICS for Networks в выделенной сети Kaspersky Industrial CyberSecurity

Компоненты выделенной сети Kaspersky Industrial CyberSecurity отмечены на рисунке справа зеленым цветом, а компоненты промышленной сети — слева синим цветом. KICS for Networks анализирует поступающую на сенсоры копию трафика промышленного сегмента сети. Копия трафика снимается с используемых в сегменте коммутаторов.

Поддерживаемые протоколы и устройства в Kaspersky Industrial CyberSecurity for Networks

В KICS for Networks поддерживаются как открытые, так и закрытые промышленные протоколы, разбор которых является ноу-хау «Лаборатории Касперского»:

- ABB SPA-Bus;

- Allen-Bradley EtherNet/IP;

- BECKHOFF ADS/AMS;

- CODESYS V3 Gateway;

- DCE/RPC;

- DMS для устройств ABB AC 700F;

- DNP3;

- Emerson ControlWave Designer;

- Emerson DeltaV;

- FTP;

- General Electric SRTP;

- IEC 60870: IEC 60870-5-101, IEC 60870-5-104;

- IEC 61850: GOOSE, MMS (включая MMS Reports), Sampled Values;

- Mitsubishi MELSEC System Q;

- Modbus TCP;

- OMRON FINS;

- OPC UA Binary;

- Siemens Industrial Ethernet;

- Siemens S7comm, S7comm-plus;

- Yokogawa Vnet/IP;

- релематика BDUBus;

- модификация протокола MMS для устройств ABB AC 800M;

- модификация протокола Modbus TCP для устройств ЭКРА серии 200;

- протокол взаимодействия устройств Moxa серии NPort IA 5000;

- протокол начальной настройки устройств «Прософт-Системы»;

- протокол устройств с системным ПО Siemens DIGSI 4.

Поддерживаемые устройства:

- устройства с установленным серверным ПО (FTP-сервер, сервер OPC DA, сервер OPC UA);

- сетевое оборудование (Moxa серии NPort IA 5000, устройства ввода-вывода, поддерживающие протоколы DCE/RPC, FTP, IEC 60870-5-101, IEC 60870-5-104, Modbus TCP, OPC UA Binary).

Поддерживаемые устройства ПЛК:

- ABB AC 700F, 800M;

- Allen-Bradley серий ControlLogix, CompactLogix;

- BECKHOFF серий CX;

- Emerson DeltaV серий MD, MD Plus, MQ;

- Emerson серии ControlWave;

- General Electric RX3i;

- Mitsubishi System Q E71;

- OMRON серии CJ2M;

- Schneider Electric серии Modicon: M580, M340, Momentum;

- Siemens SIMATIC серий S7-200, S7-300, S7-400, S7-1200, S7-1500;

- Yokogawa ProSafe-RS;

- Yokogawa серий AFV10, AFV30, AFV40;

- ПЛК с системой исполнения для CODESYS V3;

- Прософт-Системы Regul R500.

Поддерживаемые интеллектуальные электронные устройства (Intelligent Electronic Device, IED):

- ABB серии Relion: REF615, RED670, REL670, RET670;

- General Electric серии MULTILIN: B30, C60;

- Schneider Electric Sepam серии 80 NPP;

- Siemens серии SIPROTEC 4: 6MD66, 7SA52, 7SJ64, 7SS52, 7UM62, 7UT63;

- релематика ТОР 300;

- ЭКРА серий 200, БЭ2502, БЭ2704;

- устройства, поддерживающие протокол DNP3;

- устройства, поддерживающие протоколы стандарта IEC 60870: IEC 60870-5-101, IEC 60870-5-104;

- устройства, поддерживающие протоколы стандарта IEC 61850: IEC 61850-8-1 (GOOSE, MMS), IEC 61850-9-2 (Sampled Values);

- устройства, поддерживающие протокол Modbus TCP.

Список поддерживаемых протоколов и устройств постоянно пополняется.

Установка и предварительная настройка Kaspersky Industrial CyberSecurity for Networks

KICS for Networks поставляется как программное обеспечение для Linux-платформ, которое можно установить как на «железный», так и на виртуальный сервер.

KICS for Networks поддерживает вариант распределенной установки, которая требует нескольких серверов (на одном из них устанавливаются сервер KICS for Networks, консоль и веб-сервер, а на остальных — сенсоры, которые будут получать копию трафика из распределенных сегментов промышленной сети), и вариант установки всех компонентов на одном сервере. В зависимости от требований и архитектурных особенностей промышленной инфраструктуры возможно выбрать наиболее подходящую архитектуру внедрения KICS for Networks.

Пассивный мониторинг сети осуществляется с помощью анализа зеркалированной копии трафика (SPAN). В случае если используемое коммутационное оборудование не позволяет зеркалировать трафик, рекомендуемым вариантом является замена коммутаторов на более функциональные. Также есть возможность анализировать трафик, поступающий через TAP-устройство. Этот способ не является рекомендуемым так как в данном случае KICS for Networks имеет активное включение в промышленную сеть. Кроме того, видимость трафика в данном случае сильно ограничена, так как TAP устройство передает копию трафика только одного канала связи.

Итак, установка программного обеспечения KICS for Networks подразумевает наличие выделенного сервера. Рекомендацией «Лаборатории Касперского» является использование операционной системы CentOS 7 или Astra Linux.

Рисунок 2. Окно установки образа операционной системы CentOS 7 с набором пакетов, необходимых для работы KICS for Networks

Таблица 1. Рекомендуемые аппаратные и программные требования к установке сервера и сенсоров KICS for Networks

| Процессор | Intel Core i7 (для сенсоров при распределенной установке возможен Core i5) |

| Оперативная память | 32 Гб |

| Свободный объем на жестком диске | 750 ГБ и дополнительно по 250 ГБ для каждого сенсора |

Установка KICS for Networks, включая все вышеперечисленные компоненты, выполняется с помощью одного скрипта на языке bash, распаковывающего и устанавливающего необходимые части программного обеспечения.

В целях разграничения доступа пользователей к функциональным возможностям программного комплекса в KICS for Networks реализована модель управления доступом на основе ролей (Role Based Access Control, RBAC) для подключения к серверу KICS for Networks через веб-интерфейс. Существует роль администратора, которую рекомендуется назначать учетным записям специалистов по информационной безопасности предприятия, а также роль оператора (для учетных записей специалистов, наблюдающих за состоянием технологического процесса на предприятии).

Рисунок 3. Работа с учетными записями в веб-интерфейсе KICS for Networks

Работа с Kaspersky Industrial CyberSecurity for Networks

Мониторинг промышленной сети с помощью Kaspersky Industrial CyberSecurity for Networks

Мониторинг в режиме реального времени предоставляет сведения об устройствах, событиях и инцидентах.

Событие в KICS for Networks представляет собой запись, содержащую информацию об обнаружении в трафике промышленной сети определенных изменений или условий, которые требуют внимания специалиста по безопасности АСУ ТП.

Инцидент, в свою очередь, регистрируется при получении определенной последовательности событий. Инциденты группируют события, имеющие некоторые общие признаки или относящиеся к одному процессу.

В блоке «Устройства» предоставляется информация о количестве известных KICS for Networks устройств по категориям, а также список категорий с объектами, требующими внимания (т.е. состояние безопасности устройства отличается от стандартного).

Блок «События» позволяет отследить информацию о последних происшествиях и инцидентах, зарегистрированных с помощью KICS for Networks. События отображаются в виде гистограммы, показывающей распределение событий и инцидентов по уровням важности за выбранный период, а также в виде списка. События и инциденты имеют 3 уровня важности: информационные (сведения справочного характера, которые не требуют немедленной реакции), важные (сведения о событиях, на которые нужно обратить внимание; могут потребовать реакции) и критические (сведения о событиях и инцидентах, которые могут оказать критическое влияние на технологический процесс и требуют немедленной реакции).

Рисунок 4. Мониторинг состояния безопасности промышленной системы с помощью KICS for Networks

В KICS for Networks, помимо отображения во вкладке «Мониторинг промышленной сети», события выведены отдельно для более подробного отображения и фильтрации. KICS for Networks регистрирует события посредством следующих технологий:

- контроль технологического процесса (DPI) — события, связанные с анализом значений тегов;

- контроль целостности сети (NIC) — события, связанные с нарушением целостности промышленного сегмента сети: появление новых устройств, новых сетевых взаимодействий;

- обнаружение вторжений (IDS) — события, свидетельствующие об обнаружении зловредной сетевой активности. Сюда относятся как распространенные сетевые атаки (типа brute force, networks scan и др.), так и целевые атаки, разработанные специально для АСУ ТП;

- контроль системных команд (CC) — события, связанные с появлением в трафике подозрительных команд к ПЛК. Это могут быть либо не встречавшиеся ранее команды, или факты обращения к ПЛК устройств, которые никогда до этого к нему не обращались;

- внешние системы (EXT) — инциденты и события, которые поступают в KICS for Networks через API;

- контроль устройств (AM) — события, связанные с активностью устройств и изменением сведений об устройствах.

Рисунок 5. Работа с событиями в промышленной сети с помощью KICS for Networks

Рисунок 6. Управление технологиями с помощью KICS for Networks

Через веб-интерфейс также возможно отследить сведения о состоянии KICS for Networks (общее и эффективное время работы, скорость поступления входящего трафика и обработки тегов), а также увидеть информацию о наблюдаемых тегах (имя тега, значение, идентификатор и краткое описание).

Рисунок 7. Контроль тегов с помощью KICS for Networks

KICS for Networks контролирует взаимодействия между устройствами промышленной сети по соответствующим правилам. Правило контроля сети может применять одну из двух технологий: NIC (контроль целостности сети) или CC (контроль системных команд).

В общем случае правило контроля сети содержит информацию о сторонах, принимающих участие в сетевом взаимодействии, а также о разрешенных протоколах или системных командах.

Компоненты «Контроль целостности сети» и «Контроль системных команд» могут работать как в режиме «обучения», так и в режиме «наблюдения». В режиме «Обучения» информация о всех сетевых взаимодействиях и командах к ПЛК заносится в «белый список». Этот режим нужен для предварительной настройки KICS for Networks. При переводе указанных компонент в режим «наблюдения» все новые сетевые взаимодействия и команды к ПЛК будут восприниматься как неразрешенные. Будут сформированы соответствующие события.

Рисунок 8. Контроль промышленной сети с помощью веб-интерфейса KICS for Networks

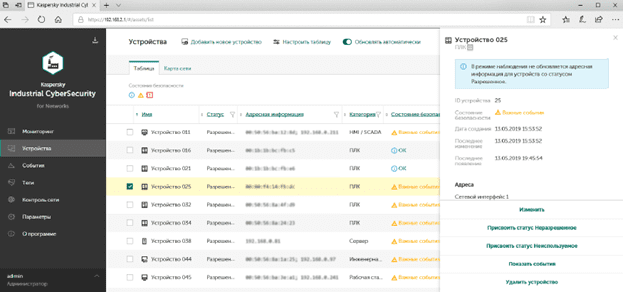

Контроль устройств в промышленной сети с помощью Kaspersky Industrial CyberSecurity for Networks

KICS for Networks позволяет контролировать устройства в промышленной сети, а именно — отслеживать их активность и изменение сведений о них.

В таблице устройств представлены следующие сведения: имя, идентификатор, статус устройства в промышленной сети (разрешенное, неразрешенное, неиспользуемое), адресная информация (MAC- и / или IP-адрес), категория (ПЛК, IED, HMI / SCADA, инженерная станция, сервер, сетевое устройство, рабочая станция, мобильное устройство, другое), состояние безопасности (разделяется в зависимости от уровней значимости событий и инцидентов: критические, важные и информационные), а также последнее появление устройства, последнее изменение сведений о нем, дата и время добавления устройства в таблицу, установленная операционная система, производитель, модель, сетевое имя.

Данные об устройствах заносятся в таблицу автоматически в результате анализа копии трафика. Также существует возможность изменения/дополнения характеристик устройств вручную.

Рисунок 9. Контроль устройств в промышленной сети с помощью KICS for Networks

Контроль устройств и сетевых взаимодействий также осуществляется через просмотр карты сети, которая формируется автоматически. Карта сети — это визуальное отображение устройств и обнаруженных взаимодействий между ними. Соединения между узлами также несут различную информацию: линия может быть окрашена в серый (взаимодействие не вызвало регистрацию событий либо уровень зарегистрированного события — информационный) или красный цвет (взаимодействие вызвало регистрацию событий с уровнем значимости «Важный» / «Критический»). Кроме того, отображается информация о том, по каким протоколам происходило общение и в каком объеме.

Карта сети поддерживает функционал «машины времени». Возможно посмотреть, как устройства взаимодействовали ранее. Также можно изменять продолжительность периода наблюдения. В нижней части карты сети отображается паттерн трафика.

Рисунок 10. Карта промышленной сети, контролируемой KICS for Networks

Стоит отметить, что в KICS for Networks применяются два метода получения информации об устройстве: обнаружение активности (отслеживает операции в трафике по полученным MAC- и / или IP-адресам устройств) и обнаружение сведений (автоматически получает и обновляет информацию об устройствах на основе полученных данных об их взаимодействиях).

Компонент «Обнаружение активности устройств» может работать в одном из двух режимов: обучения и наблюдения. В режиме обучения KICS for Networks считает разрешенными все устройства, активность которых обнаружена в трафике. Данный режим включается на определенное время и предназначен для первичной настройки KICS for Networks. Для постоянного использования применяется режим наблюдения, в котором KICS for Networks будет считать все новые устройства неразрешенными и оповещать об их появлении.

Контроль технологических процессов с помощью Kaspersky Industrial CyberSecurity for Networks

KICS for Networks позволяет контролировать технологический процесс. Функциональные возможности актуальны для поддерживаемого оборудования (см. список выше). Необходимо задать устройства (например, ПЛК) для которых будут анализироваться полученные и переданные команды, а также теги, значения которых необходимо отслеживать. Теги можно использовать для создания правил, описывающих технологический процесс. Для этого доступны следующие условия сравнения тега: равно/не равно (численному значению или другому тегу), больше/меньше чем (численное значение или другой тег), превышение допустимого отклонения значения тега, выход значения тега за заданные пределы, изменение значения тега, изменение значения бита тега и т.д. Всё это позволяет описать в виде правила критическую ситуацию в технологическом процессе. В этом случае срабатывание правила приведет к генерации соответствующего сообщения и будет сигналом о критически важном изменении в работе АСУ ТП.

На вкладке «Контроль процессов» отображаются две таблицы: слева — «Правила контроля процесса», описывающие условия для регистрации событий, а справа — таблица «Устройства и теги», отображающая связь соответствующих элементов технологического процесса.

Рисунок 11. Настройка параметров контроля процессов в консоли KICS for Networks

Итоговые списки с правилами, устройствами и тегами входят в политику безопасности.

Формирование тегов для промышленных устройств в политиках безопасности является одним из самых сложных процессов при настройке KICS for Networks, так как требует экспертных знаний в предметной области и привлечения специалиста по работе с АСУ ТП. Альтернативой ручной настройке правил, содержащих теги, является решение от «Лаборатории Касперского» под названием «Машинное обучение для обнаружения аномалий» (Machine Learning for Anomaly Detection, MLAD). MLAD содержит нейронную сеть, которая собирает значения тегов, заведенных в политику безопасности KICS for Networks, изучает их полугодовую историю, строит по ним модель технологического процесса и в конечном счете может предсказывать аномалии на основе принимаемого от KICS for Networks трафика.

Как отмечалось ранее, в случае регистрации события KICS for Networks отображает событие в консоли и оповещает о произошедшем путем его передачи в сторонние системы (адресаты), в роли которых могут выступать SIEM-сервер, Syslog-сервер, электронная почта и Kaspersky Security Center. Тип события представляет собой отображаемый текст с переменными, значения которых подставляются сервером.

Кроме того, KICS for Networks предоставляет возможность сохранения копии трафика для отдельного события. Для выбранных в настройках типов событий обрезается файл с дампом трафика (.pcap), который доступен пользователю через Веб-консоль. Этот файл можно передать группе расследования инцидентов для детального анализа.

Рисунок 12. Настройка событий в консоли KICS for Networks

Обнаружение вторжений с помощью Kaspersky Industrial CyberSecurity for Networks

В KICS for Networks встроена IDS Suricata, которая позволяет использовать правила (сигнатуры) для обнаружения сетевых атак. Кроме того, существуют дополнительные методы обнаружения вторжений по встроенным алгоритмам, действующим независимо от используемых сигнатур.

Решение поставляется с набором сигнатур. Это правила детектирования таких «стандартных» зловредных сетевых активностей как, например, сетевые сканирования, попытки перебора паролей, следы троянской активности и т.д. Стоит отметить, что наборы сигнатур сильно отличаются от «офисных», так как последние имеют большое количество ложных срабатываний при анализе промышленного трафика. Поставляемый с KICS for Networks набор сигнатур адаптирован для работы с промышленным трафиком. Кроме того, решение содержит набор сигнатур, наполняемых Kaspersky ICS CERT и содержащих описания целевых атак на АСУ ТП, расследованных командой экспертов «Лаборатории Касперского».

Также пользователю предоставляется возможность загружать дополнительные наборы сигнатур на его усмотрение.

Рисунок 13. Настройка параметров обнаружения вторжений в консоли KICS for Networks

Обновление баз и модулей Kaspersky Industrial CyberSecurity for Networks

Своевременное обновление баз и программных модулей обеспечивает максимальную защиту промышленной сети с помощью KICS for Networks. Актуализация доступна для системных правил обнаружения вторжений, правил получения сведений об устройствах и протоколах взаимодействий, правил корреляции событий для регистрации инцидентов, а также для модулей обработки протоколов прикладного уровня при контроле технологического процесса.

В связи со специфичностью промышленной инфраструктуры может возникнуть потребность в локальном обновлении баз и модулей. Поэтому KICS for Networks может получать обновления не только через интернет. Доступна возможность локального обновления. В этом случае базы скачиваются с помощью специальной утилиты Kaspersky Update Utility, копируются на USB-накопитель и доставляются на сервер KICS for Networks.

Выводы

Программное обеспечение Kaspersky Industrial CyberSecurity for Networks 2.8 входит в состав комплексного решения Kaspersky Industrial CyberSecurity и отвечает за защиту промышленной сети от угроз информационной безопасности без нанесения ущерба защищаемым объектам, а также способствует сохранению непрерывности технологического процесса. Путем пассивного анализа трафика KICS for Networks выполняет основные функции обеспечения безопасности промышленной сети: обнаружение устройств и контроль целостности сети, управление инцидентами, мониторинг технологического процесса и команд к ПЛК.

Достоинства:

- Автоматическое обнаружение новых устройств в промышленной сети.

- Контроль технологических параметров (тегов) и команд к ПЛК на предмет аномальных отклонений.

- Интеграция с Kaspersky MLAD для прогнозирования аномалий в технологическом процессе.

- Приоритизация событий и инцидентов по степени важности.

- Поддержка широкого спектра промышленных протоколов и устройств.

- Работа в режиме пассивного мониторинга, не вызывающая задержек и не нарушающая работу технологической сети.

- Обнаружение вторжений по базам различных сигнатур (включая базу Kaspersky ICS CERT), а также поддержка пользовательских сигнатур.

- Поддержка иерархической структуры устройств и тегов.

- Передача информации о событиях по электронной почте, в SIEM- систему, Syslog-сервер или в Kaspersky Security Center.

Недостатки:

- Наличие двух консолей (локальная консоль и веб-интерфейс) на момент написания обзора, что может быть не совсем удобно в ходе эксплуатации решения (на будущее запланирован релиз, в котором всё управление KICS for Networks будет организовано через веб-интерфейс).

- Отсутствие возможности управления через Kaspersky Security Center (на момент написания обзора KICS for Networks может только передавать события в KSC).

Реестр сертифицированных продуктов »