Сертификат AM Test Lab

Номер сертификата: 471

Дата выдачи: 05.07.2024

Срок действия: 05.07.2029

- Введение

- Функциональные возможности Kaspersky MDR

- Архитектура Kaspersky MDR

- Системные требования Kaspersky MDR

- Сценарии использования Kaspersky MDR

- Выводы

Введение

Еженедельные извещения об успешном проведении кибератак в отношении каких-либо организаций стали обыденными. Жертвами становятся представители малого, среднего, крупного бизнеса. В последнем случае, как правило, в наличии имеются и средства, и силы для организации эшелонированной защиты от кибератак, но на деле немногим удаётся противостоять действиям злоумышленников.

Ситуация усугубляется тем, что к проведению атак привлекаются современные технологии, изначально призванные расширить спектр легитимных услуг, обеспечить удобство их оказания. В частности, атакующие всё чаще прибегают к использованию технологий искусственного интеллекта, расширение их применения ожидается уже в текущем году.

Применение новых атакующих техник требует от подразделений по обеспечению информационной безопасности быстро ориентироваться в ситуации и вносить необходимые коррективы, включая переконфигурирование средств защиты и модификацию организационных мер. В такой ситуации держать оборону в одиночку возможно, но это сопряжено с принятием многих рисков, которые в своей совокупности могут при неблагоприятных обстоятельствах привести к масштабным финансовым потерям.

Наиболее перспективным кажется привлечение внешних экспертных решений, позволяющих, с одной стороны, вести дополнительный контроль уровня безопасности внутри корпоративной инфраструктуры, а с другой — получать дополнительную информацию от других специализированных систем и команд экспертов. Такая интегрированная система позволяет выявлять и останавливать кибератаки на начальной стадии, тем самым сводя их успешность к нулю, а финансовые потери организации — к приемлемому минимуму.

Одним из предложений такого рода является Kaspersky Managed Detection and Response (далее — Kaspersky MDR). Решение в круглосуточном режиме обеспечивает защиту ИТ-инфраструктуры организации от атак разной степени сложности, включая неизвестные, способные обходить автоматические средства обеспечения безопасности. Применяются технологии искусственного интеллекта, механизмы проактивного поиска угроз, управляемые пользователем автоматизированные инструменты реагирования.

Управление инцидентами с использованием Kaspersky MDR

Агенты на устройствах инфраструктуры клиента передают события в Kaspersky MDR. Под событиями понимаются идентифицированные внешние признаки определённого состояния системы, сервиса или сети.

В ходе автоматической обработки событий выявляются те, которые могут нарушить нормальную деятельность организации или безопасность информации, и в результате автоматической обработки создаются события по безопасности (алерты).

Команда, обеспечивающая работу Kaspersky MDR, приступает к анализу событий; в случае подтверждения аналитиком MDR, регистрируется инцидент, который публикуется для пользователя веб-консоли MDR, а самому инциденту присваивается статус «открыт». Далее вырабатывается комплекс мер, направленных на противодействие выявленной нежелательной или вредоносной активности, предотвращение или уменьшение возможного ущерба от её последствий.

Когда работа над инцидентом со стороны команды Kaspersky MDR завершается, ему присваивается статус «решён». Через три дня он автоматически переводится в статус «закрыт».

Если в процессе работы над инцидентом возникает необходимость получить какую-либо информацию со стороны клиента, то инцидент временно получает статус «в ожидании».

Рисунок 1. Схема работы команды Kaspersky MDR над инцидентом

Инцидент может быть переведён в состояние «закрыт» как командой Kaspersky MDR, так и самим клиентом. Другие переходы возможны исключительно на основании действий команды Kaspersky MDR.

Инцидент в статусе «закрыт» не может быть открыт снова. Если по какой-то причине требуется провести расследование повторно, то создаётся новый инцидент.

Рисунок 2. Схема жизненного цикла инцидента

Критическая значимость инцидентов

В Kaspersky MDR предусмотрены три уровня критической значимости инцидентов: высокий, средний и низкий.

Высокий уровень означает, что в ходе атаки ожидается значительное влияние на защищаемую ИТ-инфраструктуру. Предполагается, что такого эффекта злоумышленник может достичь в случае проведения целевых атак или при использовании вредоносных программ. Отметим, что в Kaspersky MDR под целевыми атаками понимаются любые атаки, осуществляемые при непосредственном участии человека, в том числе даже если в анализируемый момент времени они неактивны.

В отношении вредоносного кода определяющим является фактическое или потенциальное значительное влияние на инфраструктуру клиента (например, остановка или существенная деградация бизнес-сервисов). Примером атаки вредоносной программы без видимого участия человека, классифицируемой как инцидент высокой критической значимости, может служить инфильтрация программ-вымогателей с автоматическим распространением по сети.

В инцидентах среднего уровня, как правило, не наблюдается следов активного участия человека (злоумышленника), а при использовании вредоносного кода нет значительного влияния на защищаемую ИТ-инфраструктуру. К инцидентам среднего уровня относятся также различные действия, не имеющие развития в анализируемый момент времени (например, сетевые сканирования).

Инциденты с применением вредоносных программ, имеющие ещё менее значительное влияние на ИТ-инфраструктуру по сравнению с инцидентами среднего уровня, относят к низкому уровню. Например, это может быть обнаружение потенциально опасного и рекламного программного обеспечения.

Уровень критической значимости инциденту присваивает аналитик команды Kaspersky MDR на основании внутренних инструкций. В процессе расследования инцидента уровень его значимости может меняться по мере поступления уточняющей информации.

От уровня критической значимости инцидента зависит нормативное время реакции команды Kaspersky MDR, определённое соглашением об уровне сервиса (SLA). Под временем реакции понимается интервал от момента обнаружения самого первого события, имеющего отношение к инциденту, до момента публикации информации об этом инциденте на портале. Определено, что для инцидентов высокого уровня время реакции не должно превышать 1 час, для инцидентов среднего уровня — 4 часа, для инцидентов низкого уровня — 24 часа.

В соглашении об уровне сервиса также указывается, в каком количестве случаев допускается обработка инцидента с превышением времени реакции. Это отклонение обозначается параметром «целевое значение», выражается в процентах для каждого уровня критической значимости и составляет не менее 90 %.

Функциональные возможности Kaspersky MDR

Вся информация о работе Kaspersky MDR доступна через веб-консоль. Доступ к консоли предоставляется после прохождения процедуры аутентификации.

Параметры учётной записи

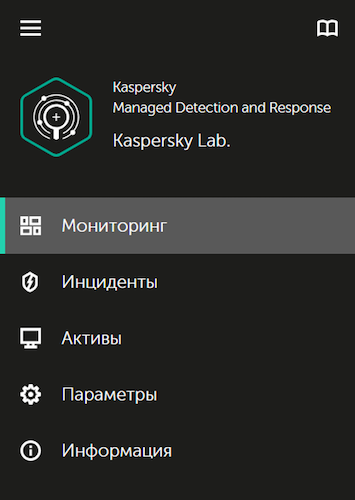

Слева, в нижней части веб-консоли, доступна ссылка «Параметры учётной записи».

Рисунок 3. Веб-консоль: вызов параметров учётной записи Kaspersky MDR

При выборе ссылки «Параметры учётной записи» откроется новое окно, предоставляющее возможности просмотра и изменения различных свойств аккаунта.

Рисунок 4. Веб-консоль: окно просмотра и настройки параметров учётной записи Kaspersky MDR

В открывшемся окне отображается текущая роль пользователя (на рисунке — «Администратор MDR»), доступны выбор языка интерфейса (русский или английский), переход в настройки профиля и выход из консоли.

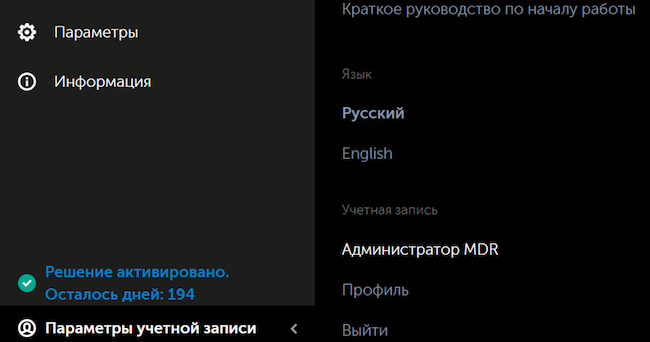

Рисунок 5. Окно настроек профиля

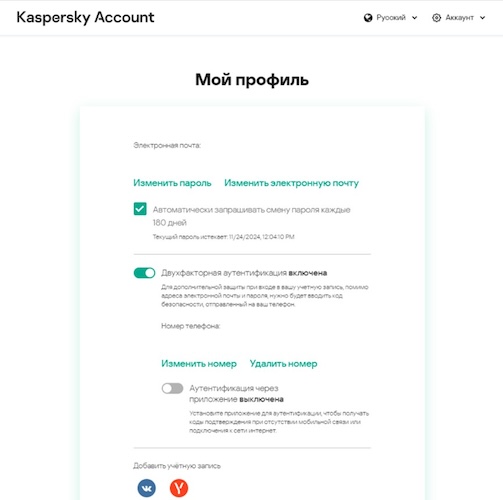

Сводная статистическая информация

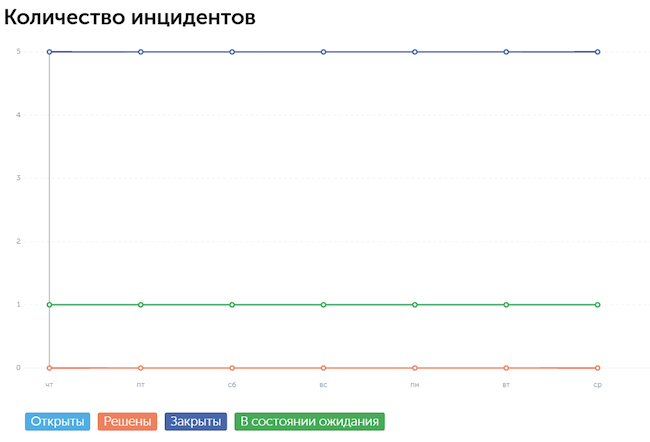

После завершения процедуры аутентификации осуществляется автоматический вход в раздел «Мониторинг». В этом разделе в окне «Общая информация» отображается набор виджетов, раскрывающих ситуацию по инцидентам в контролируемой ИТ-инфраструктуре.

Рисунок 6. Веб-консоль: сводная информация о работе Kaspersky MDR

Виджет «Активные инциденты» содержит сведения о количестве зарегистрированных инцидентов. Они сгруппированы по уровню критической значимости.

Рисунок 7. Веб-консоль: информация о количестве инцидентов

В виджете «Реагирование» отображается сводная информация о реагировании на зарегистрированные инциденты. Во-первых, это количество рассмотренных инцидентов, по которым клиенту были предложены действия, но он ещё не рассмотрел эти предложения («новые»). Во-вторых, отображается количество отклонённых и подтверждённых инцидентов.

Рисунок 8. Веб-консоль: информация о реагировании на инциденты

Ещё один виджет содержит общую информацию о том, как развивается ситуация с выявленными в ИТ-инфраструктуре инцидентами, а именно — сколько инцидентов находятся в том или ином состоянии.

Рисунок 9. Веб-консоль: информация о количестве инцидентов с привязкой к их состоянию

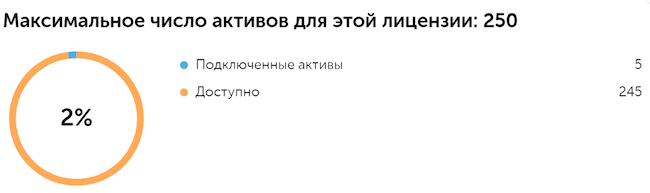

Предусмотрен виджет, содержащий количество устройств защищаемой инфраструктуры (активов), которые могут обслуживаться в рамках приобретённой лицензии.

Рисунок 10. Веб-консоль: информация о количестве контролируемых активов в рамках действующей лицензии

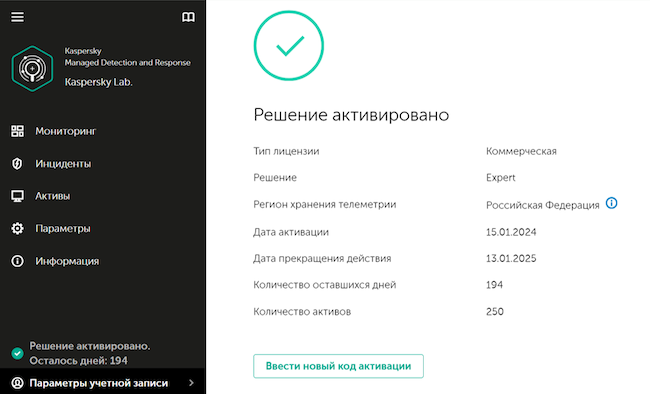

Также информацию о лицензии можно увидеть через ссылку в нижней левой части экрана.

Рисунок 11. Сведения о действующей лицензии Kaspersky MDR

Отчёты со сводной информацией

Подразделение по обеспечению ИБ может получать сводную информацию о своей инфраструктуре посредством сообщений по электронной почте. Доступны следующие виды отчётов:

- сводная информация обо всех активах;

- информация об инциденте;

- сводная информация обо всех инцидентах.

Рассылка уведомлений

О событиях, связанных с возникшим инцидентом, и о предпринимаемых действиях по реагированию можно получать уведомления по электронной почте или через мессенджер Telegram. В текстах уведомлений содержатся описание события и ссылка на тот объект, к которому оно относится.

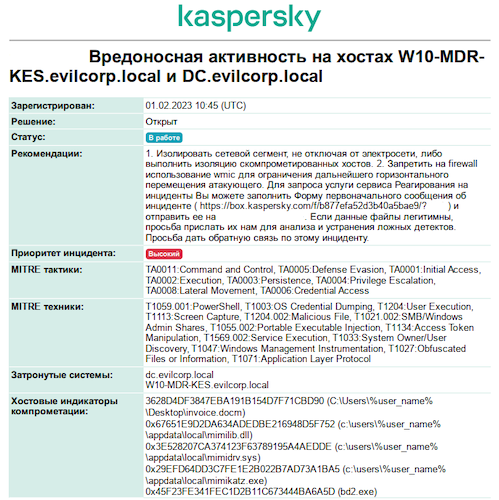

Дополнительно имеется возможность настроить получение расширенных уведомлений, в которых будут представлены описание выявленной атаки и рекомендации по реагированию в рамках рассматриваемого инцидента с необходимой степенью детализации.

Рисунок 12. Пример описания инцидента

Сведения о зарегистрированных инцидентах

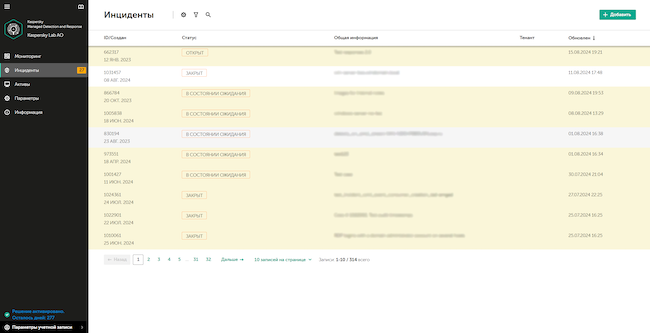

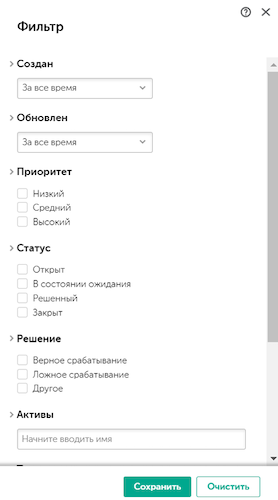

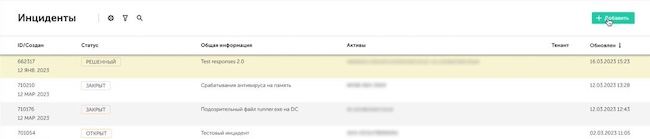

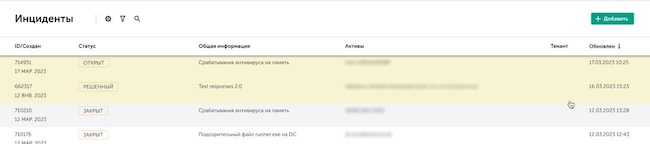

В разделе «Инциденты» отображаются все опубликованные когда-либо инциденты.

Рисунок 13. Пример перечня инцидентов, зарегистрированных в Kaspersky MDR

Для просмотра детализированной информации достаточно щёлкнуть по соответствующей записи. Механизм фильтрации предоставляет широкие возможности по управлению выборкой инцидентов.

Рисунок 14. Окно настройки механизма фильтрации

Работа с активами

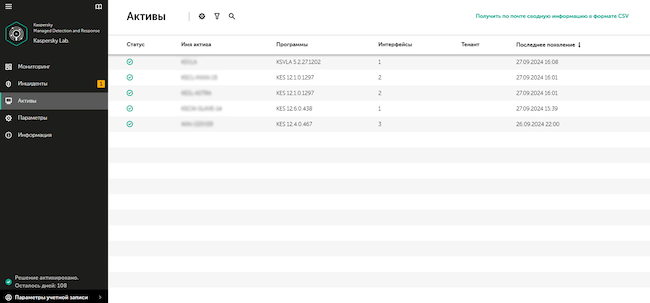

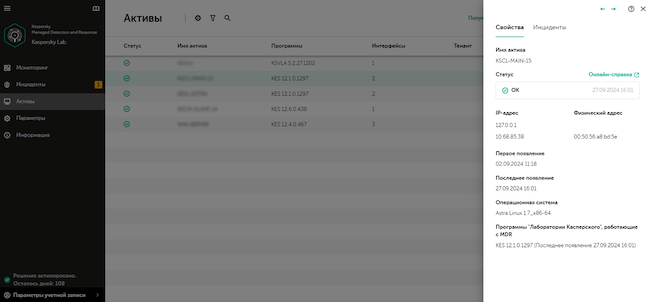

Для работы с активами необходимо перейти в раздел «Активы» портала Kaspersky MDR. В открывшемся окне доступен перечень узлов, находящихся под контролем.

Рисунок 15. Пример содержания главной страницы раздела «Активы»

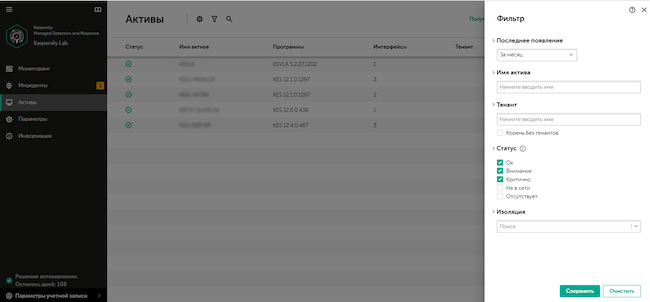

Отображение активов можно отфильтровать по определённым критериям. Для этого в заголовке таблицы следует щёлкнуть по значку воронки. В результате откроется окно, где потребуется указать значения параметров для поиска и фильтрации.

Рисунок 16. Пример задания фильтра для отображения определённых активов

Параметр «Последнее появление» показывает, когда в последний раз от этого актива поступала какая-либо информация (в терминах Kaspersky MDR — «телеметрия»).

В случае выявления на конечном устройстве каких-либо ошибок, в параметре «Статус» появится соответствующий значок красного цвета. Для открытия подробной информации о проблеме необходимо щёлкнуть по записи.

Рисунок 17. Пример описания выявленной проблемы

Настройка сервиса Kaspersky MDR

В разделе «Параметры» клиенту предоставляется возможность работать с учётными записями пользователей, параметрами уведомлений и инцидентов, настраивать расписание и логические объекты (тенанты), задействовать API.

Рисунок 18. Пример страницы раздела «Параметры»

Общая информация

В разделе «Информация» есть ссылки на условия предоставления услуг, онлайн-справку и материалы технической поддержки.

Рисунок 19. Раздел «Информация» в консоли Kaspersky MDR

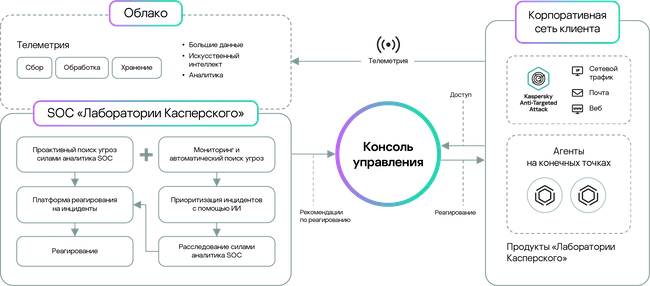

Архитектура Kaspersky MDR

Kaspersky MDR можно рассматривать как совокупность компонентов, которые размещаются внутри защищаемой инфраструктуры и на стороне центра мониторинга (SOC) «Лаборатории Касперского».

Обобщённая схема сервиса, опубликованная разработчиком, представлена на рисунке ниже.

Рисунок 20. Архитектура Kaspersky MDR

На сетевых узлах защищаемого сегмента устанавливаются сенсоры — Kaspersky Endpoint Security. Они являются источниками информации о событиях на конечных точках. Сведения о сетевых событиях в Kaspersky MDR отправляет развёрнутая внутри защищаемой инфраструктуры платформа Kaspersky Anti Targeted Attack.

На стороне «Лаборатории Касперского» установлены следующие основные компоненты:

- база знаний «Лаборатории Касперского» о репутации интернет-ресурсов и программного обеспечения (Kaspersky Security Network);

- конвейер обработки телеметрии MDR;

- система хранения телеметрии MDR, система IRP, внутренние интерфейсы аналитиков MDR;

- внешние интерфейсы пользователя решения MDR, в т. ч. веб-интерфейс для администрирования и обслуживания системы защиты (консоль MDR), а также программный интерфейс для тех же целей (MDR API).

Такая архитектурная организация даёт команде SOC «Лаборатории Касперского» возможность выполнять анализ данных от сенсоров защищаемой корпоративной сети на предмет инцидентов. В то же время собранные данные сопоставляются с результатами проведённых ранее расследований киберинцидентов, а также с известными индикаторами атак. Тем самым обеспечивается обнаружение в корпоративной сети скрытых угроз, имитирующих легитимную активность и не использующих вредоносного кода.

Обработка событий из корпоративной сети осуществляется с применением технологий искусственного интеллекта. По данным «Лаборатории Касперского», механизмы такой обработки позволяют снизить количество ложноположительных срабатываний в среднем на 30 %, разгрузить аналитиков MDR и ускорить расследование инцидентов.

Извещение о факте выявления потенциальной угрозы направляется по электронной почте или через бот в мессенджере Telegram. Помимо сведений о характере инцидента может предоставляться информация и о его источнике, что позволяет принимать меры по нейтрализации атакующего узла.

Если по решению аналитика MDR эффективное реагирование может быть обеспечено техническими средствами KES и MDR, то соответствующая реакция направляется на согласование в рамках карточки инцидента и в случае одобрения выполняется агентом MDR на конечной точке. Помимо инструментального реагирования карточка инцидента содержит рекомендации по управлению инцидентом со стороны подразделений ИТ и ИБ пользователя решения MDR. В веб-консоли MDR поддерживается функциональность обмена сообщениями и вложениями между командой MDR и пользователями решения в рамках инцидента.

Системные требования Kaspersky MDR

Для работы с Kaspersky MDR необходимо обеспечить соблюдение всех системных требований. Актуальные сведения содержатся в разделе «Аппаратные и программные требования» онлайн-справки по сервису.

Основные требования к используемому программному обеспечению «Лаборатории Касперского» представлены ниже в таблице. Оно может устанавливаться на сетевые узлы под управлением операционных систем семейств Windows, Linux и macOS.

Таблица 1. Основные требования к ПО «Лаборатории Касперского»

Наименование | Минимальная версия | Примечание |

Kaspersky Endpoint Security для Windows | 12 |

|

Kaspersky Endpoint Security для Windows в конфигурации EDR Agent | 12.3 |

|

Kaspersky Endpoint Security для Linux | 11.4 |

|

Kaspersky Endpoint Security для Mac | 11.3 |

|

Kaspersky Security для виртуальных сред. Лёгкий агент | 5.2 |

|

Kaspersky Endpoint Agent | 3.15 | Устанавливается только в случае использования Kaspersky Security для Windows Server |

Kaspersky Security для Windows Server | 12 |

|

Kaspersky Security Center для Windows | 14.2 | С плагином MDR для Kaspersky Security Center |

Kaspersky Security Center для Windows Cloud Console | - | Последней версии |

Плагин MDR для Kaspersky Security Center | - | Последней версии |

Агент администрирования Kaspersky Security Center | - | Та же версия, что у установленного Kaspersky Security Center для Windows |

Kaspersky Anti Targeted Attack Platform | 5.1 |

|

Kaspersky Endpoint Detection and Response | 5.1 |

|

Kaspersky Endpoint Detection and Response Optimum | 2.3 |

|

Сведения о сроках поддержки ПО «Лаборатории Касперского» представлены на сайте разработчика.

Минимальные аппаратные и программные требования к узлу, на котором используется консоль Kaspersky MDR:

- монитор, поддерживающий разрешение 1024 × 768;

- любой из следующих браузеров: Apple Safari 15 для macOS, Google Chrome 100 (официальная сборка), Microsoft Edge 100, Mozilla Firefox 91.8.

Минимальные требования к пропускной способности сетевого канала:

- в условиях средней нагрузки: полнодуплексный канал с пропускной способностью не менее 2 Мбит/с для 1000 активов;

- в условиях пиковой нагрузки: полнодуплексный канал с пропускной способностью не менее 4 Мбит/с для 1000 активов.

Сценарии использования Kaspersky MDR

Рассмотрим далее применение решения Kaspersky MDR в различных ситуациях.

Управление инцидентами при их выявлении командой Kaspersky MDR

Автоматизированная система MDR обнаруживает подозрительные действия и назначает соответствующие события по безопасности аналитику команды Kaspersky MDR. Аналитик проводит расследование: изучает имеющиеся данные, проходит в хранилище телеметрии и строит хронологию событий, а также анализирует последствия, заметные на данный момент.

Если в результате расследования аналитик понимает, что имеет дело с инцидентом, то он оформляет карточку инцидента, готовит инструментальное реагирование с помощью KES или агента MDR и рекомендации для ИТ- или ИБ-подразделения пользователя. Оформленная карточка инцидента публикуется в веб-консоли MDR. Если пользователь настроил оповещения в Telegram, будет отправлено соответствующее уведомление.

Рисунок 21. Пример информационного сообщения об инциденте

В результате перехода по ссылке из полученного сообщения откроется описание опубликованного инцидента на портале Kaspersky MDR.

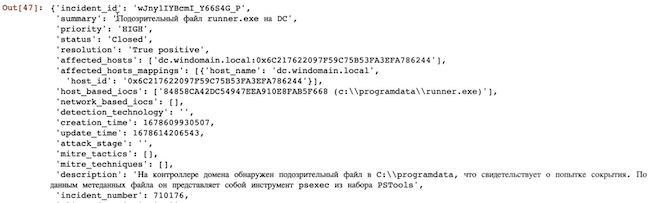

Рисунок 22. Пример описания инцидента на портале Kaspersky MDR

В открывшейся карточке инцидента необходимо изучить сведения на вкладке «Общая информация», чтобы получить представление о сути инцидента, его критической значимости и пр.

Например, на представленном выше рисунке отображается инцидент, суть которого состоит в выявлении подозрительного файла с именем «runner.exe» на контроллере домена. Этому инциденту присвоен высокий уровень значимости, а сам файл предлагается передать в SOC «Лаборатории Касперского» на анализ. В подразделе «Объекты, подвергшиеся влиянию» видно, что пока нет активов, которые попали бы под воздействие этого инцидента, но с ним связан известный индикатор компрометации.

Рисунок 23. Пример данных в подразделе «Объекты, подвергшиеся влиянию»

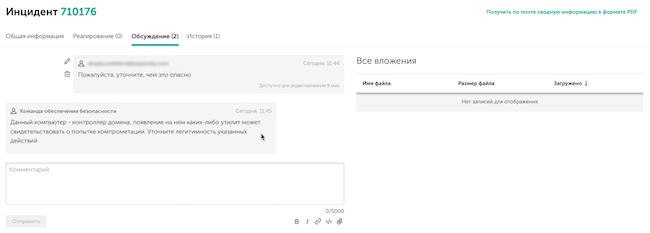

В окне карточки инцидента на вкладке «Обсуждение» можно получить уточняющую информацию от команды Kaspersky MDR. Например, на рисунке ниже представлен диалог о том, чем опасна сложившаяся ситуация.

Рисунок 24. Пример взаимодействия с командой Kaspersky MDR

Через карточку инцидента команда Kaspersky MDR может предписать выполнение определённых действий. Рекомендуемая инструментальная реакция отображается на вкладке «Реагирование».

На рисунке ниже представлен пример, где команде клиента советуют передать файл «runner.exe» в адрес команды SOC.

Рисунок 25. Пример отображения предписания на выполнение определённых действий в рамках инцидента

Щелчок на строке с предписанием откроет окно «Описание действия по реагированию», где можно либо согласиться с выполнением указанных действий, либо отказаться от них. Любое из действий можно дополнить комментарием.

Рисунок 26. Пример отображения информации в окне «Описание действия по реагированию»

При нажатии на кнопку «Подтвердить» файл будет направлен на анализ, а в статусе предписания появится запись «Подтверждено». О результатах проведённых исследований можно узнать на вкладке «Общая информация».

В рассматриваемом примере команда Kaspersky MDR выяснила, что файл является инструментом администрирования, и теперь уточняет легитимность его применения на контроллере домена.

Рисунок 27. Пример представления результатов анализа и запроса дополнительной информации

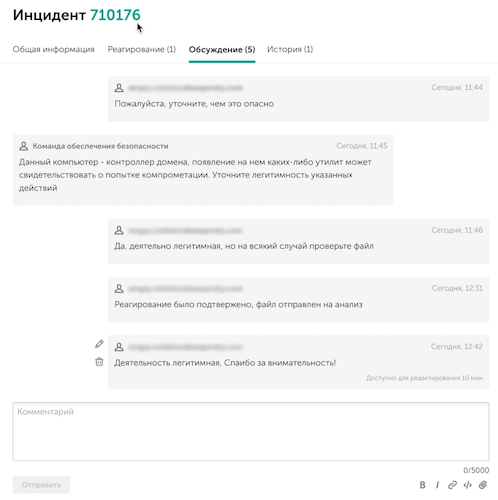

Ответы на запросы команды Kaspersky MDR направляются через вкладку «Обсуждение». Пока ответ от клиента не получен, инцидент находится в статусе «В состоянии ожидания».

На рисунке ниже представлен пример возможного диалога с командой Kaspersky MDR.

Рисунок 28. Пример диалога с командой Kaspersky MDR в рамках разбора инцидента

По окончании процесса расследования инцидента принимается решение о его закрытии. Клиент нажимает кнопку «Закрыть инцидент» на вкладке «Общая информация», указывает необходимые сведения в открывшемся окне.

Рисунок 29. Пример отображения карточки инцидента при его закрытии

Управление инцидентами при их выявлении командой клиента

Если инцидент выявлен на стороне клиента, то его ответственный сотрудник может самостоятельно зарегистрировать инцидент в Kaspersky MDR. Для этого потребуется подключиться к порталу, пройти аутентификацию, войти в раздел «Инциденты» и нажать там кнопку «Добавить».

Рисунок 30. Переход в режим регистрации инцидента

В карточке регистрации инцидента необходимо заполнить обязательные поля (отмечены звёздочкой), указав суть проблемы (поле «Общая информация»), подробности произошедшего (поле «Опишите случившееся»), ресурс, на котором обнаружен инцидент (поле «Активы», заполняется из перечня известных Kaspersky MDR конечных устройств), и щёлкнуть по кнопке «Отправить».

Рисунок 31. Пример заполнения карточки нового инцидента

В общем перечне инцидентов появится новая запись — инцидент зарегистрирован. Ему автоматически присваивается статус «Открыт».

Рисунок 32. Пример отображения вновь зарегистрированного инцидента

Нажав на созданный инцидент, клиент открывает его карточку. Начинается взаимодействие с командой Kaspersky MDR.

Рисунок 33. Пример отображения карточки вновь зарегистрированного инцидента

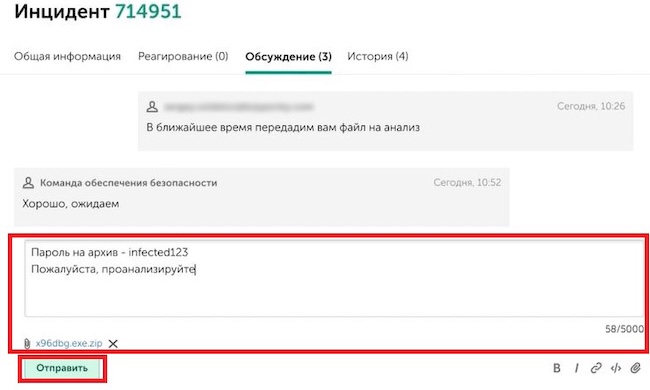

В частности, в представленном сценарии предполагается, что в адрес команды Kaspersky MDR требуется направить на анализ подозрительный файл. В этом случае клиенту следует выполнить его предварительное архивирование.

Для отправки на анализ архива с подозрительным файлом выполняется переход на вкладку «Обсуждение» карточки инцидента. Внизу нового сообщения требуется нажать на значок скрепки и выбрать целевой файл.

Рисунок 34. Пример прикрепления подозрительного файла к сообщению

В результате с новым сообщением будет связано вложение. В самом тексте сообщения следует указать пароль к архиву, а также иную информацию, которую клиент посчитает целесообразным сообщить.

Рисунок 35. Пример отправки сообщения с подозрительным файлом на анализ

Команда Kaspersky MDR получит сообщение, выполнит анализ подозрительного файла и проинформирует клиента. Всё дальнейшее взаимодействие по инциденту вплоть до закрытия будет осуществляться через его карточку ранее рассмотренным в предыдущем сценарии стандартным способом.

Интеграция Kaspersky MDR в существующую систему управления инцидентами

Интеграция Kaspersky MDR с развёрнутой на стороне клиента собственной системой управления инцидентами осуществляется с использованием REST API.

Потребуется создать специальный токен доступа. С этой целью необходимо открыть раздел «Параметры» портала Kaspersky MDR и перейти на вкладку «API».

Рисунок 36. Пример вкладки «API» раздела «Параметры»

Далее требуется щёлкнуть по кнопке «Добавить» и заполнить открывшуюся форму.

Рисунок 37. Пример заполнения параметров нового токена

Для удобства работы рекомендуется скопировать из открывшегося окна «Информация о токене» во внешний текстовый файл содержимое полей «Токен JWT» (токен обновления) и «Client ID» (идентификатор клиента).

Рисунок 38. Пример сформированной информации о токене

Далее необходимо отправить запрос POST на конечную точку. Полученный в ответ токен доступа будет использоваться в дальнейшем для работы. Вид запроса представлен на рисунке ниже.

Рисунок 39. Формат запроса POST к конечной точке

В этом запросе необходимо вместо {refresh_token} и {client_id} вставить сохранённые на предыдущем шаге значения токена обновления и идентификатора клиента соответственно. Для выполнения этой процедуры удобнее скопировать текст запроса из онлайн-справки и разместить его в том же файле, куда раньше были скопированы данные токена и идентификатора.

После подстановки требуемых значений запрос примет следующий вид (см. рисунок ниже).

Рисунок 40. Пример подготовленного запроса на токен доступа

Сформированный запрос следует выполнить из командной строки. В результате будут получены новые токены доступа и обновления.

Рисунок 41. Пример отработки запроса на получение новых токенов доступа и обновления

В результате появляется возможность через API управлять активами, вложениями, комментариями, инцидентами, реагированием и сессиями.

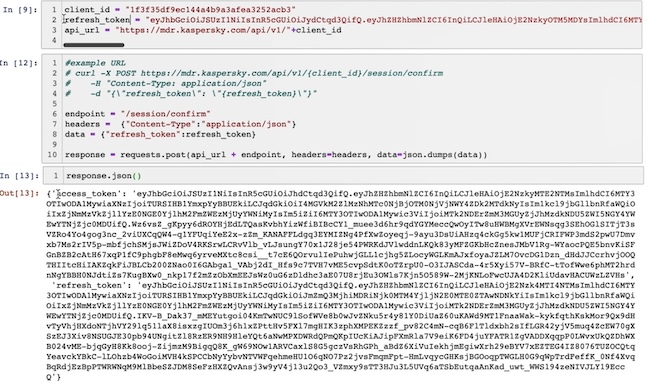

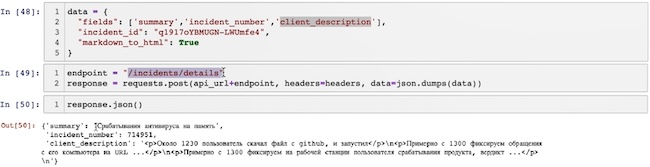

Проделанную выше операцию можно также выполнить из программного кода. Примеры основных фрагментов такого кода на языке Python с результатами выполнения представлены на рисунках ниже.

Рисунок 42. Пример программного кода и результата отработки запроса токенов

Рисунок 43. Пример программного кода для получения списка зарегистрированных инцидентов

На следующем рисунке представлен фрагмент вывода данных третьего элемента из массива зарегистрированных инцидентов (инцидент № 710176 из первого сценария).

Рисунок 44. Пример отработки запроса на вывод элемента массива

Пример кода (основных фрагментов) для получения значений отдельных параметров конкретного инцидента с результатом выполнения (инцидент № 714951 из второго сценария) представлен на рисунке ниже.

Рисунок 45. Пример отработки запроса на вывод третьего элемента массива

Выводы

Kaspersky MDR предоставляет широкий набор средств для решения задач по выявлению инцидентов и реагированию на них. Консоль управления имеет простой и интуитивно понятный интерфейс, поддерживает различные варианты настроек под потребности конкретного заказчика и обеспечивает возможность оперативного получения консультаций от команды MDR по каждому инциденту.

Само по себе использование сервисов такого класса позволяет заказчику сосредоточиться в большей степени на решении своих основных бизнес-задач, получить большую уверенность в том, что различные виды атак на инфраструктуру будут пресекаться на начальном этапе и возможный ущерб от них не приведёт к катастрофическим последствиям для бизнеса.

Достоинства:

- Работа поверх существующих решений KES и KSC, отсутствие требований по разворачиванию дополнительных инфраструктурных компонентов.

- Быстрое подключение путём распространения политики c KSC.

- Глубокая интеграция технологий EDR и EPP в рамках одного агента.

- Использование крупнейшей в мире базы знаний об угрозах для обогащения телеметрии и проверки репутации объектов (хеши, IP-адреса, URL).

- Автоматизированное выявление инцидентов с использованием передовых технологий.

- Возможность интеграции с инфраструктурой обеспечения ИБ заказчика по REST API.

- Интуитивно понятный интерфейс консоли.

- Унифицированный подход ко взаимодействию с клиентом при управлении инцидентами.

- Круглосуточная поддержка заказчика со стороны команды MDR.

Недостатки:

- Недостаточная функциональность пользовательского интерфейса веб-консоли.

- В русскоязычном интерфейсе отдельные параметры написаны на английском языке.

- В условиях оказания сервиса отсутствует объяснение, позволяющее понять, насколько объективным является мнение команды Kaspersky MDR при выставлении уровня приоритета. Например, ссылка на наличие утверждённых методик, алгоритмов или иных регламентирующих документов была бы вполне уместна.

- На момент публикации отсутствует описание того, каким образом достигается совместимость Kaspersky MDR со сторонними антивирусными сервисами.