Сертификат AM Test Lab

Номер сертификата: 473

Дата выдачи: 22.07.2024

Срок действия: 22.07.2029

- Введение

- Описание «Континента 4.1.9»

- Архитектура «Континента 4.1.9»

- Составляющие «Континента 4.1.9»

- Функции и возможности использования

- Технические характеристики и требования

- Политика лицензирования

- Выводы

Введение

«Континент 4.1.9» — новая версия межсетевого экрана нового поколения (NGFW) от отечественного ИБ-вендора «Код Безопасности». «Континент 4» представляет собой комплексное решение, предназначенное для защиты сложных и разветвлённых информационных сетей. Большое количество функций позволяет противостоять актуальным киберугрозам и гибко управлять подконтрольной ИТ-инфраструктурой.

Для подготовки обзора мы протестировали «Континент» версии 4.1.9. Ранее мы изучали версию 4.1.7. Выясним, каких улучшений добились разработчики и насколько это позволило повысить функциональность аппаратно-программного комплекса.

Описание «Континента 4.1.9»

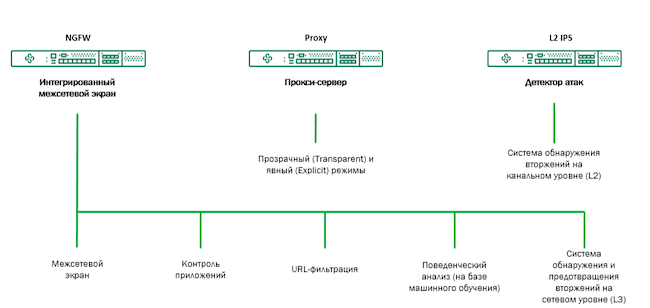

«Континент 4» (NGFW) — многофункциональный межсетевой экран с поддержкой алгоритмов ГОСТ. Может функционировать в трёх вариантах применения: интегрированный межсетевой экран (NGFW / UTM), явный прокси-сервер, система обнаружения и предотвращения вторжений на канальном уровне.

Рисунок 1. Режимы работы «Континента 4.1.9»

Для удобства платформа обеспечивает пользователя единой панелью управления всеми встроенными механизмами защиты. Интерфейс даёт возможность отслеживать происходящие в инфраструктуре процессы в настоящем времени. «Континент 4.1.9» поддерживает более 4000 приложений для фильтрации. Также он имеет виртуальные исполнения для гипервизоров VMware и KVM.

Для защиты сети комплекс использует большую базу сигнатур IPS. Её особенность состоит в том, что помимо набора данных с описанием известных атак в ней содержатся и разработки собственной лаборатории. Расширение спектра источников достигается за счёт использования киберразведки (Threat Intelligence); данные для исследований предоставляют «Лаборатория Касперского», ФинЦЕРТ, «Технологии киберугроз», а также сам разработчик. «Континент 4.1.9» имеет повышенную линейную производительность, которая достигается благодаря использованию брокера сетевых пакетов.

Многофункциональный межсетевой экран «Континент 4.1.9» подходит для защиты:

- центров обработки данных (ЦОД);

- внешнего периметра и внутренних сегментов корпоративной сети, в т. ч. малого или среднего бизнеса;

- технологических сетей;

- географически распределённых инфраструктур.

Напомним, что «Континент 4» принципиально отличается от АПКШ «Континент 3»: раньше продукт выполнял в основном функции криптошлюза, а теперь это NGFW.

Рисунок 2. Основные различия между «Континентами» версий 3 и 4

По сравнению с предыдущей версией (4.1.7) у «Континента 4.1.9» появились следующие функции и возможности.

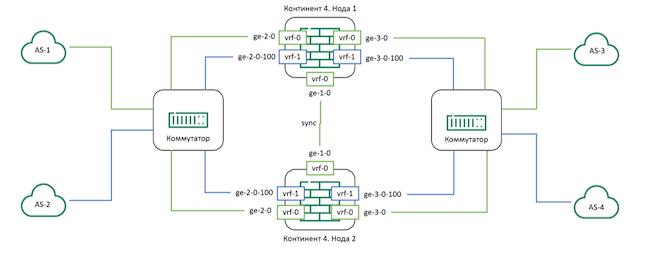

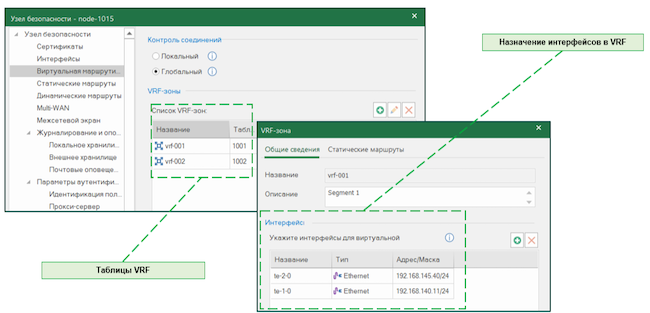

- Виртуальные маршрутизаторы (VRF). В новой версии используются изолированные таблицы маршрутизации, в то время как раньше таблица была общей для всех подключённых сетей. Теперь администраторы могут изолировать трафик между критическими сегментами на логическом уровне и использовать пересекающиеся IP-адреса. Использование VRF повысит уровень безопасности и сетевой функциональности.

Рисунки 3 и 4. Логика реализации VRF в «Континенте 4.1.9»

- Явный прокси-сервер. В предыдущей версии пользователям был доступен только прозрачный прокси. Теперь появилась возможность выбирать между двумя вариантами.

- Фильтрация и категоризация трафика с помощью технологии SNI (Server Name Indication) без вскрытия TLS / SSL. В дополнение к URL-фильтрации через SSL-инспекцию появилась возможность фильтровать трафик без его вскрытия. Теперь есть дополнительные фильтры и категории, а также доступны создание пользовательских списков для фильтрации и одновременное использование URL-категоризации и контроля приложений (для одинаковых отправителей).

- Расширение спектра источников Threat Intelligence. Как отмечалось выше, помимо потоков данных от центра мониторинга «Кода Безопасности» теперь используются фиды от «Лаборатории Касперского», ФинЦЕРТа Банка России, а также «Технологий киберугроз».

- Настройка правил межсетевого экрана с определённым сроком жизни. Ранее временные правила межсетевого экранирования приходилось удалять вручную, что снижало эффективность работы «Континента 4». Теперь же администраторы могут устанавливать временные рамки, за пределами которых правила фильтрации автоматически исчезнут из цепочки обработки трафика.

- Поддержка крупных доменов в SSO (до 40 000 групп) и сетевого сервиса Captive Portal. В предыдущей версии интеграция с доменами Active Directory позволяла импортировать не более одной тысячи групп. Теперь процесс администрирования стал более удобным.

- Поддержка протоколов BFD и статических записей ARP. Ранее в «Континенте 4» был разрешён только просмотр ARP-записей в локальном меню. В версии 4.1.9 реализовано пользовательское управление ARP-таблицами через менеджер конфигураций, который позволяет добавлять, удалять и менять существующие записи.

- Интеграция с российской системой централизованного управления учётными данными и правами доступа Avanpost. Это позволило расширить возможности интеграции и повысить безопасность.

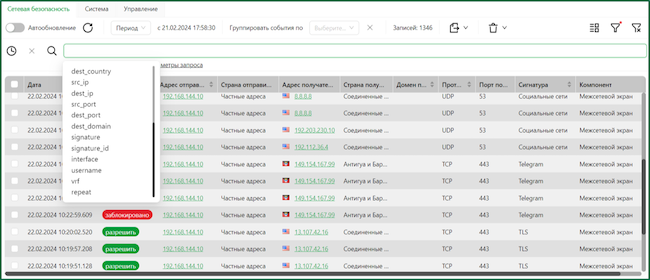

- Обновление системы мониторинга. В новой версии разработчики сделали более удобный интерфейс, а также увеличили производительность логирования.

Рисунок 5. Журнал трафика в «Континенте 4.1.9»

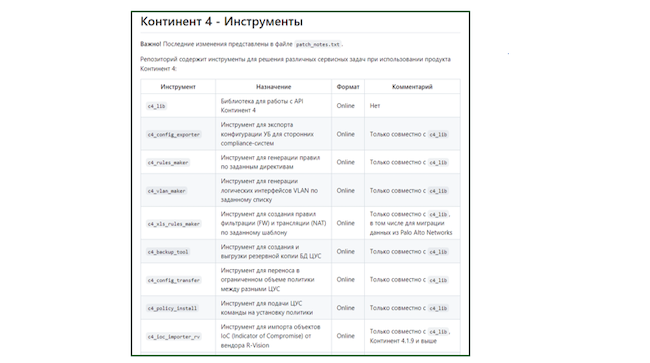

- Расширенный набор инструментов для администраторов. В его составе — функции импорта объектов, экспорт конфигураций, генерация правил и логических интерфейсов, автоматизированная миграция и др. Благодаря этому управлять «Континентом 4.1.9» может даже небольшая команда ИБ-администраторов.

Рисунок 6. Примеры инструментов автоматизации работы администраторов

Отметим, что на данный момент рассматриваемая версия сертифицирована ФСТЭК России по ряду требований:

- профилю МЭ 4-го класса защиты типов «А» и «Б»;

- 4-му уровню доверия;

- профилю СОВ 4-го класса защиты уровня сети.

Также ожидается сертификация для АСУ ТП 4-го уровня доверия (тип «Д»).

Имеющиеся сертификаты позволяют использовать «Континент 4.1.9» для защиты объектов критической информационной инфраструктуры (КИИ), автоматизированных систем, информационных систем персональных данных и государственных информационных систем.

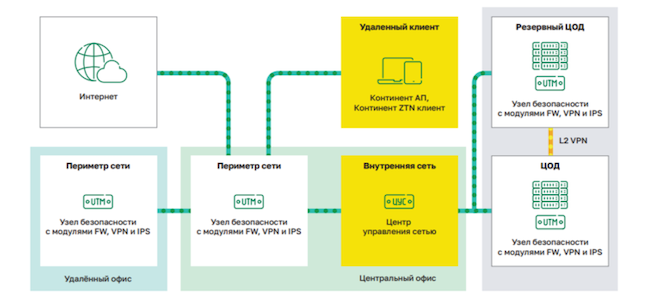

Архитектура «Континента 4.1.9»

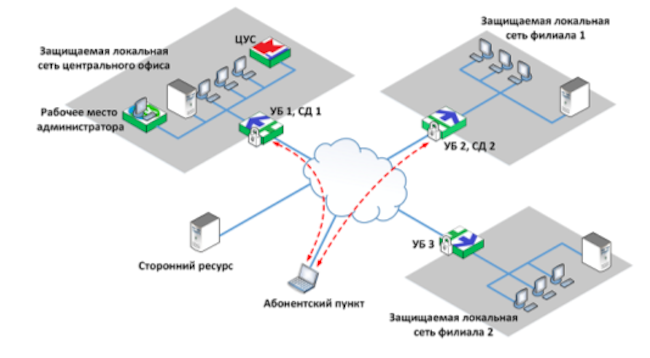

В состав комплекса «Континент 4.1.9» входят три компонента:

- Менеджер конфигурации — программа для управления политикой безопасности всего комплекса.

- Узел безопасности — совокупность аппаратно-программных средств, обеспечивающих защиту сетевого трафика.

- Агент идентификации — программа, которая связывает компьютер пользователя с узлом безопасности. Она отвечает за проверку учётных данных.

Рисунок 7. Архитектура «Континента 4.1.9» в режиме UTM

Такая архитектура обеспечивает надёжную защиту, удобство и гибкость в управлении. В ней используется комплекс сетевых технологий: динамическая маршрутизация, Milti-WAN, VRF, NAT и др.

Составляющие «Континента 4.1.9»

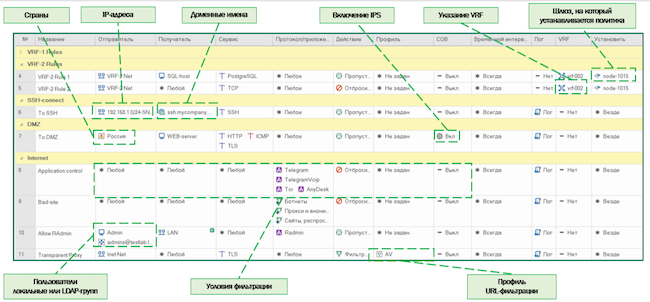

В NGFW «Континент 4.1.9» входит ряд компонентов, при помощи которых обеспечивается высокая степень защиты. Среди них — контроль приложений, URL-фильтр, прокси-сервер, система обнаружения и предотвращения вторжений (включая БРП и управление IPS), модуль поведенческого анализа, система управления доступом, VRF, VPN, QoS и Multi-WAN. Рассмотрим некоторые из них подробнее.

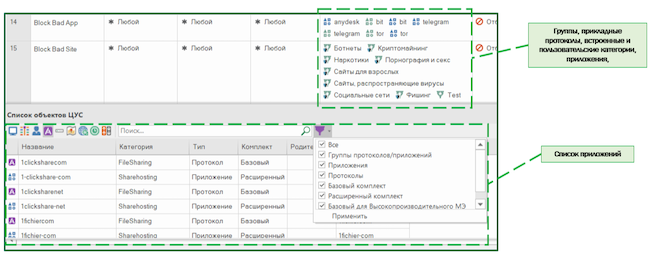

Контроль приложений и URL-фильтрация

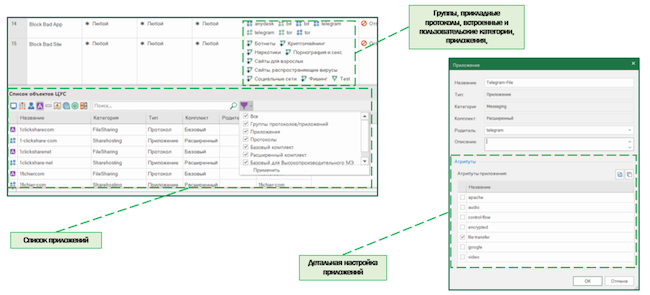

Межсетевой экран обрабатывает трафик в несколько этапов. Один из них — контроль приложений и протоколов. «Код Безопасности» предлагает два комплекта: «Базовый» и «Расширенный». Первый охватывает 1 700 приложений, второй — 4 000.

Рисунок 8. Контроль приложений в «Континенте 4.1.9»

Рисунок 9. Детальная настройка приложений в «Континенте 4.1.9»

При необходимости администратор может как полностью запрещать запуск определённых приложений, так и ограничивать лишь их отдельные функции. Примечательно, что при блокировке какой-либо программы перестанут работать все её разновидности: мобильная, настольная и даже веб-версия.

Рисунок 10. Настройка фильтров в «Континенте 4.1.9»

Фильтровать сетевой трафик можно в двух режимах: либо через инспектирование TLS / SSL, либо через новую функцию URL-фильтрации по SNI (без вскрытия трафика).

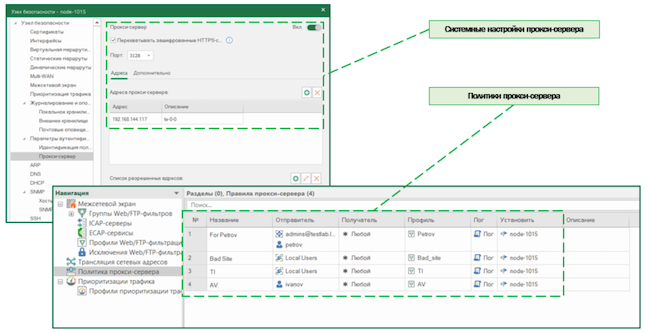

Прокси-сервер

Один из ключевых компонентов узла безопасности, играющий роль посредника между пользователем и сервером. Задавая настройки его политики, администратор может блокировать сайты для одних сотрудников и разрешать доступ другим. Также через прокси-сервер можно отслеживать запросы пользователей. Политика прокси-сервера меняется через «Менеджер конфигураций».

Рисунок 11. Настройка прокси-сервера в «Континенте 4.1.9»

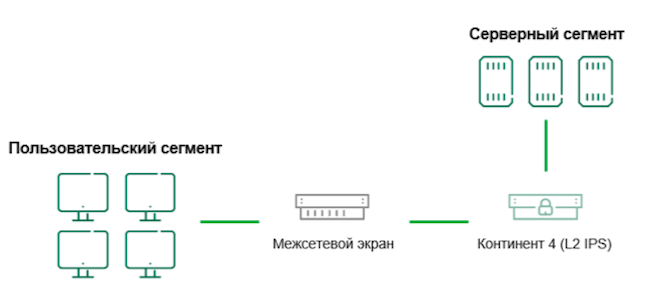

Система обнаружения вторжений (СОВ)

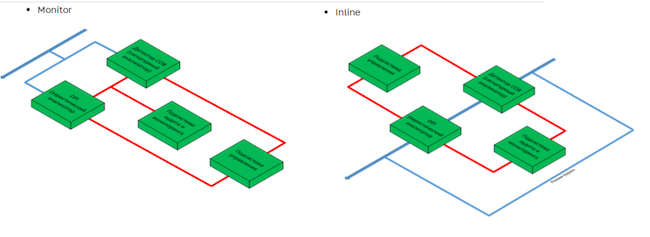

Задача компонента — вести непрерывный анализ сетевого трафика на наличие аномалий, выявлять и блокировать атаки. Система обнаружения и предотвращения вторжений может работать как в составе многофункционального межсетевого экрана (на сетевом уровне L3), так и в качестве детектора атак (на канальном уровне L2). В первом случае она функционирует совместно с модулями поведенческого анализа, идентификации пользователя, L2VPN, L3VPN. Детектор атак работает в режимах «Inline» и «Monitor».

Рисунок 12. Схемы режимов работы детектора атак в «Континенте 4.1.9»

В режиме «Monitor» трафик с коммутатора или маршрутизатора зеркалируется на детектор атак. При обнаружении подозрительной сигнатуры данные передаются в центр управления сетью. В этом режиме детектор атак может только оповещать об инциденте.

В режиме «Inline» детектор атак работает «в разрыв» соединения между защищаемой сетью и интернетом. При сбоях или перегрузке анализатора трафика компонент переходит в режим «Bypass». Это позволяет перенаправить поток и сохранить работоспособность системы. Важно, однако, отметить, что режим «Bypass» не включается по умолчанию. Чтобы активировать его, администратор должен задать соответствующие настройки.

Кроме того, в режиме «Inline» детектор атак фиксирует подозрительные сигнатуры и отправляет уведомления о них в центр управления сетью. Наряду с этим администратор может задать собственную политику СОВ, которая позволит автоматически приостанавливать и блокировать опасный трафик.

В основу работы системы обнаружения и предотвращения вторжений заложен сигнатурный метод. База решающих правил уже загружена в центр управления сетью. Чтобы она заработала, её необходимо привязать к профилю системы обнаружения вторжений и назначить правило на детектор атак.

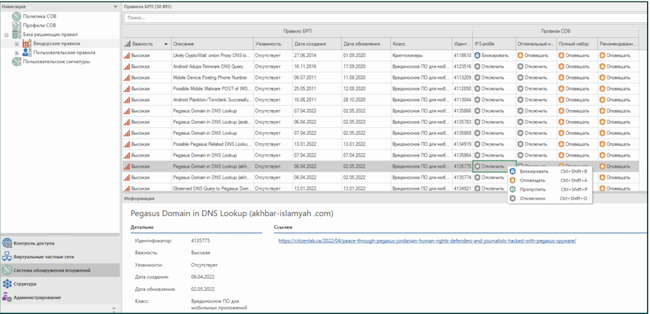

Рисунок 13. База решающих правил в «Континенте 4.1.9»

Базовые решающие правила для удобства поиска разбиты по группам. Можно редактировать их и заменять вид реагирования на потенциальную угрозу. Каждое решающее правило определяет действие, которое должно следовать при обнаружении той или иной сигнатуры. Возможны три варианта: «Alert» — оповестить об инциденте, «Drop» — заблокировать трафик, «Pass» — пропустить.

В системе управления сигнатурами предусмотрена возможность создания пользовательских решающих правил. Их задаёт администратор СОВ.

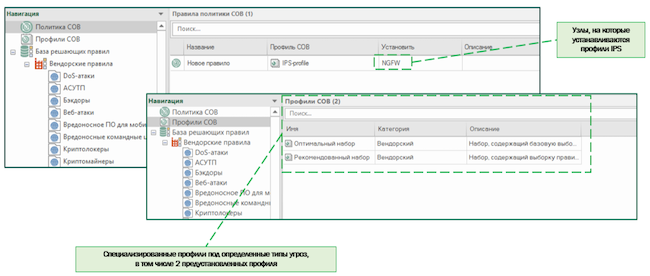

Рисунок 14. Управление профилями IPS в «Континенте 4.1.9»

В системе обнаружения и предотвращения вторжений есть возможность управлять профилями IPS. Для этого задаются правила политики СОВ. Администратор может задавать специализированные профили под определённые типы угроз.

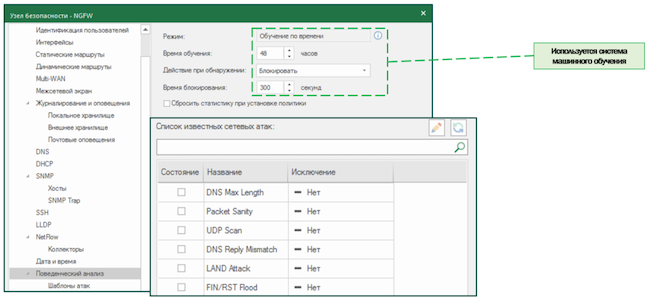

Модуль поведенческого анализа

Этот модуль отвечает за обнаружение и блокировку сетевых атак и использует технологии машинного обучения. Он анализирует характеристики сетевого трафика, оценивает их изменения во времени, а затем сравнивает их с набором заложенных в программу шаблонов атак, вычисляя угрозу.

Типы угроз, которые может вычислить модуль поведенческого анализа: сканирующие атаки, аномалии в трафике, DoS-атаки (отказ в обслуживании).

Рисунок 15. Модуль поведенческого анализа в «Континенте 4.1.9»

Компонент присутствует только в тех узлах безопасности, которые работают в режиме UTM. Он анализирует внутренний и внешний трафик сети. Под его мониторинг подпадают и данные поступающие через VPN-туннели.

То, как будет действовать модуль поведенческого анализа, зависит от заданных администратором настроек. Возможны три варианта: сбор статистики, регистрация инцидента в специальном журнале, регистрация инцидента плюс временная блокировка источника угрозы.

Важно отметить, что в базе «Континента» есть 15 шаблонов, но самообучение происходит только на трёх из них: «SYN-scan», «SYN-flood» и «FIN/RST-flood».

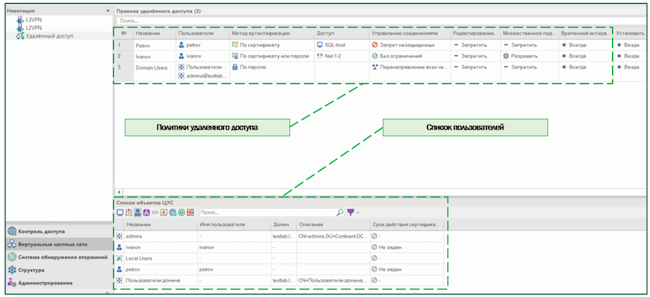

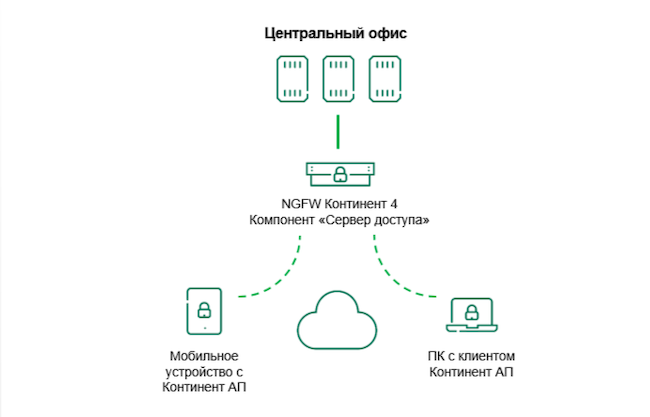

Система управления удалённым доступом

Управление осуществляется на основе правил. Они задают права, согласно которым удалённые клиенты могут пользоваться сетевыми объектами, хостами и подсетями.

В состав системы входят сервер доступа и программа криптографической защиты данных — абонентский пункт («Континент АП / ZTN»). Последняя развёртывается на компьютере удалённого пользователя. Сервер доступа устанавливает защищённое соединение и контролирует его состояние, идентифицирует удалённых пользователей, регистрирует связанные с его работой события, загружает правила фильтрации для подключившегося абонента.

Защищённое соединение с сервером возможно только после аутентификации удалённого пользователя. Возможные варианты — комбинация логина и пароля, сертификат, многофакторная аутентификация через Avanpost или Multifactor.

Абонентский пункт участвует в обмене зашифрованными данными, управляет инфраструктурой открытых ключей, контролирует целостность программ и передаваемой информации, а также регистрирует события, связанные с работой системы удалённого доступа. Есть возможность управлять соединениями в трёх режимах: «Без ограничений», «Запрет незащищённых соединений» и «Перенаправление через туннель».

Рисунок 16. Организация удалённого доступа в «Континенте 4.1.9»

Подключившемуся абоненту сервер доступа назначает IP-адрес (допускается как статическая адресация, так и динамическая). Далее через него будет происходить подключение удалённого пользователя к защищаемой сети. Для надёжности трафик шифруется по протоколу TLS.

Рисунок 17. Управление удалённым доступом в «Континенте 4.1.9»

Для подключения удалённого пользователя к серверу доступа администратор через менеджер конфигурации настраивает параметры. Указываются DNS-сервер, домен и пул адресов.

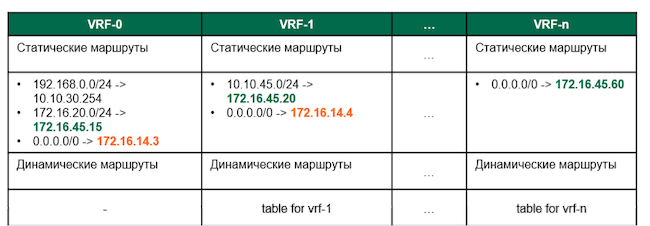

VRF

«Континент 4.1.9» поддерживает механизм виртуальной маршрутизации (VRF). Он доступен для узлов безопасности в UTM-режиме. Комплекс поддерживает статическую и динамическую маршрутизацию (протоколы BFD, BGP и OSPF).

В структуру компонента входят изолированные внутри узла безопасности VRF-зоны и связанные с ними таблицы маршрутизации. Они участвуют в обработке трафика, применении фильтров межсетевого экрана и трансляции IP-адресов.

Рисунок 18. VRF в «Континенте 4.1.9»

VRF-зоны создаются и настраиваются в менеджере конфигурации. Для них задаются название и краткое описание, список назначенных интерфейсов узла безопасности, используемые статические маршруты.

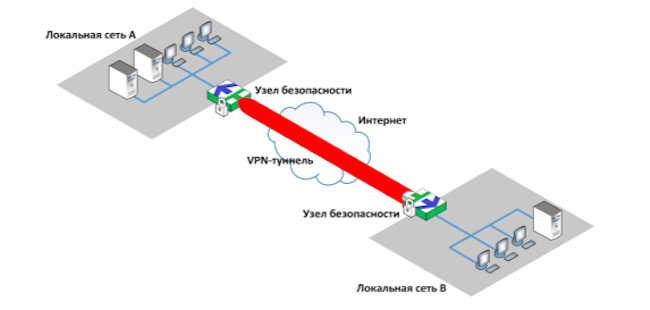

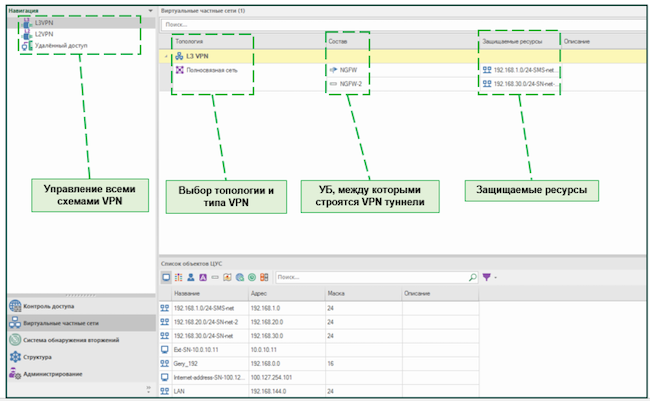

VPN

В версии 4.1.9 используются криптографические алгоритмы симметричного шифрования. Компоненты защищаемой сети (узлы безопасности) связываются VPN-туннелями на уровнях L2 и L3.

Рисунок 19. Принцип построения VPN-туннелей

VPN-сеть в комплексе «Континент» может выстраиваться в топологии «звезда» или «полносвязная сеть». Возможно комбинированное использование сегментов на основе базовых топологий.

Межсетевое экранирование для VPN описывает следующие параметры:

- типы передаваемых данных;

- расписание работы VPN;

- направляемые во внешнюю среду (интернет) интерфейсы;

- интерфейсы в локальной сети.

Создание и настройка VPN происходят в менеджере конфигурации. Соответствующие опции можно найти в разделе «Виртуальные частные сети».

Рисунок 20. Управление VPN в «Континенте 4.1.9»

Комплекс «Континент» поддерживает механизм NAT-трансляции внутри VPN. Тот позволяет при обращении ко внешней сети преобразовывать приватный адрес сервиса в публичный IP-адрес.

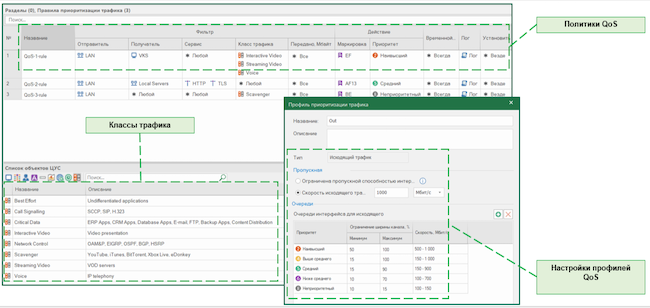

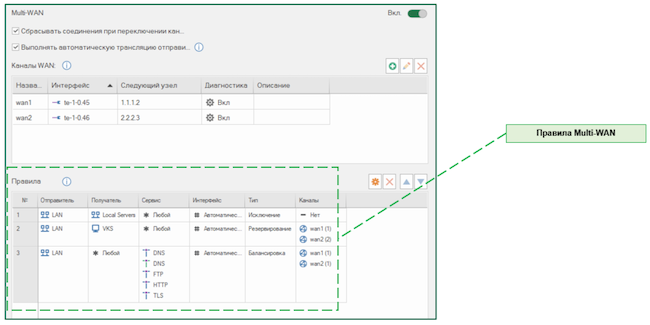

QoS и Multi-WAN

«Континент 4.1.9» поддерживает технологию приоритизации сетевого трафика (QoS). Предложенные разработчиками решения позволяют устанавливать приоритеты передачи данных (в т. ч. в VPN-туннелях), маркировать IP-пакеты, минимизировать джиттер (для трафика с приоритетом настоящего времени).

Приоритизация трафика устанавливается в настройках узла безопасности. Для обработки приоритетов используется алгоритм сетевого планирования HFSC.

Рисунок 21. Настройка политики QoS

В обновлённой версии комплекса продолжает поддерживаться технология Multi-WAN. Она позволяет сконфигурировать сеть так, чтобы узел безопасности мог одновременно подключаться к нескольким внешним сетям. Multi-WAN в «Континенте 4.1.9» работает в трёх режимах: «резервирование», «балансировка» и «передача трафика по таблице маршрутизации».

Рисунок 22. Настройка компонента Multi-WAN

Включение и настройка Multi-WAN производятся в окне свойств сетевого устройства. Администратор может создавать новые WAN-каналы и удалять существующие, а также редактировать их параметры.

Функции и возможности использования

«Континент 4.1.9» имеет три основных сценария применения: отслеживание вторжений, межсетевое экранирование и организация удалённого доступа. Именно на их реализацию в целом и направлены все функции комплекса.

Отслеживание вторжений

Выявление сетевых угроз может выполняться в двух режимах: IDS (простое отслеживание вторжений) и IPS (предотвращение атак в режиме реального времени).

Рисунок 23. Схема применения «Континента 4.1.9» в отслеживании вторжений

В реализации функции помогают автоматически обновляемые базы решающих правил.

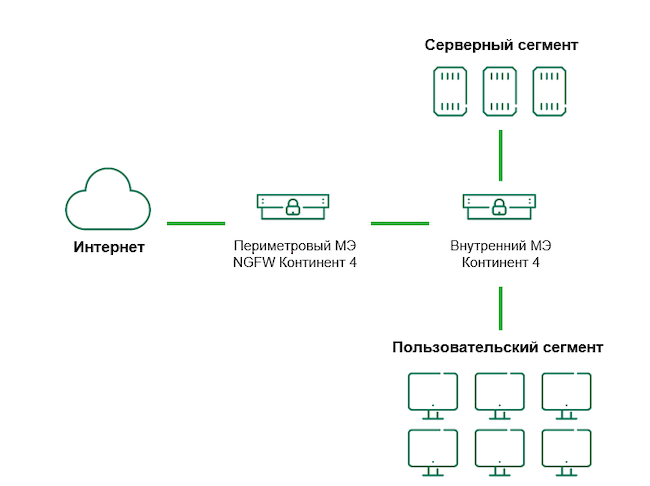

Межсетевое экранирование

Работа комплекса в виде межсетевого экрана позволяет решать задачи по защите взаимодействия с интернетом и изоляции сетевых сегментов. Эта функция доступна, если узел безопасности работает в режиме «Высокопроизводительный межсетевой экран» и / или «UTM».

Рисунок 24. Применение «Континента 4.1.9» в качестве межсетевого экрана

Защитные функции межсетевого экрана реализованы через такие инструменты, как URL-фильтрация и преднастройка категорий, контроль сетевых приложений, аутентификация пользователей через локальный агент и перехватывающий портал, блокировка доступа ко вредоносным сайтам, поддержка технологии Stateful Inspection. Есть возможность фильтрации трафика по местоположению и доменным именам. В комплексе организована поддержка Jumbo-кадра.

Встроенный модуль поведенческого анализа делает комплекс эффективнее. Теперь можно выявлять подозрительные аномалии. Кроме того, пользователи смогут добавлять новые сигнатуры в базу поточного антивируса.

Также в «Континенте 4.1.9» обеспечена возможность подключения удалённых пользователей и создания защищённых каналов связи. Разграничение доступа происходит на основе локальной базы данных или сведений из Microsoft Active Directory.

Сегментирование элементов сети при помощи межсетевого экрана позволяет повысить отказоустойчивость и пропускную способность. Возможность настройки политики фильтрации облегчает процесс администрирования.

Организация удалённого доступа

В «Континенте 4.1.9» реализованы концепция виртуальных рабочих мест и защищённый доступ к корпоративным ресурсам и терминальным серверам. Предусмотрена возможность подключения с компьютеров и мобильных устройств.

Рисунок 25. Применение «Континента 4.1.9» в организации удалённого доступа

При попытке подключения абонента к узлу безопасности запускается процедура его аутентификации. В обновлённой версии «Континента» сохранены прежние способы проверок пользователей (связка «логин + пароль» и обращение к сервису Multifactor), а также добавлена функция многофакторной аутентификации через Avanpost MFA.

Для повышения защищённости и удобства администрирования организована концепция Office Mode. Её суть состоит в том, что администратор при необходимости может разделять подсети под группы дистанционных пользователей. Права доступа задаются правилами фильтрации.

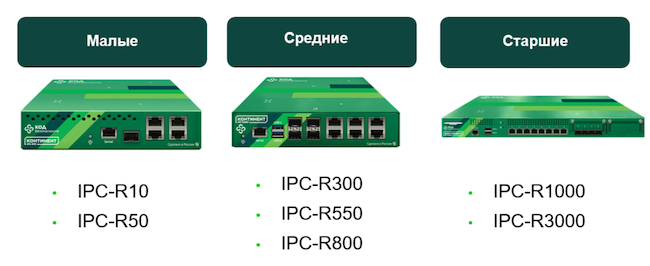

Технические характеристики и требования

Технические требования к комплексу «Континент 4.1.9» зависят от модели продукта. Минимальные системные требования указаны на сайте разработчика.

Рисунок 26. Модельный ряд аппаратных комплексов «Континент 4.1.9»

Технические характеристики платформ с разбивкой на три сегмента (малые, средние и старшие) приведены в таблицах.

Таблица 1. Малые платформы

Название | IPC-R10 | IPC-R50 |

Устройств под управлением ЦУС | До 5 | До 10 |

Производительность UTM, Мбит/с | До 630 | До 1000 |

Производительность МЭ, Мбит/с | До 1800 | До 2700 |

Производительность VPN, Мбит/с | До 250 | До 350 |

Производительность L2 IPS, Мбит/с | До 150 | До 900 |

Таблица 2. Средние платформы

Название | IPC-R300 | IPC-R550 | IPC-R800 |

Устройств под управлением ЦУС | До 40 | До 80 | До 200 |

Производительность UTM, Мбит/с | До 1250 | До 2300 | До 4800 |

Производительность МЭ, Мбит/с | До 5400 | До 9800 | До 24000 |

Производительность VPN, Мбит/с | До 450 | До 1000 | До 3500 |

Производительность L2 IPS, Мбит/с | До 1100 | До 2200 | До 5000 |

Таблица 3. Старшие (высокопроизводительные) платформы

Название | IPC-R1000 | IPC-R3000 | IPC-3000F40 |

Устройств под управлением ЦУС | До 500 | До 500 | До 150 |

Производительность UTM, Мбит/с | До 7000 | До 8000 | До 9000 |

Производительность МЭ, Мбит/с | До 40000 | До 50000 | До 55000 |

Производительность VPN, Мбит/с | До 7000 | До 9000 | До 8000 |

Производительность L2 IPS, Мбит/с | До 7000 | До 10000 | До 10000 |

Производительность NF2, Мбит/с | До 40000 | До 80000 | — |

Виртуальные платформы реализованы в трёх форматах:

- «SOHO» — для малого бизнеса;

- «SMB» — для средних предприятий;

- «ENT» — для крупных компаний.

Виртуальные машины можно использовать в средах VMware и KVM.

Рисунок 27. Производительность виртуальных платформ «Континент 4.1.9»

Для нормальной работы комплекса необходимо обеспечить хотя бы минимальную пропускную способность каналов. На участках между центром управления сетью, узлами безопасности и менеджером конфигурации требуется не менее 1024 кбит/с.

Политика лицензирования

Стоимость «Континента 4.1.9» зависит от нескольких параметров. Основной — тип комплекса: «Узел безопасности», «UTM Базовый» и «UTM Расширенный». Первый вариант — самый бюджетный, последний — самый дорогой. Для расчёта итоговой цены можно воспользоваться продуктовым калькулятором разработчика.

Кроме того, стоимость комплекса зависит от типа платформы, наличия модуля трансивера, тарифного плана технической поддержки.

Рисунок 28. Опции лицензирования в «Континенте 4.1.9»

На сайте разработчика представлена демоверсия продукта, но она содержит лишь малый набор функций, который не позволит обеспечить защиту сети.

Выводы

Комплекс «Континент 4.1.9» — многофункциональный межсетевой экран с поддержкой алгоритмов ГОСТ. В него заложены функции шифрования каналов связи, обеспечения удалённого доступа пользователей, обнаружения вторжений, поведенческого анализа и др. Разработчики предлагают широкий модельный ряд, способный обеспечить надёжную защиту сетей как малых предприятий, так и крупных.

Комплекс «Континент 4.1.9» соответствует требованиям ФСТЭК России по профилям МЭ и СОВ 4-го класса защиты, 4-му уровню доверия. Компания «Код Безопасности» не останавливается на достигнутом и постоянно совершенствует свои продукты. В ближайшей перспективе планируется выпуск комплекса «Континент» версии 4.2.

Достоинства:

- Применение технологии VRF.

- Удобные инструменты автоматизации работы администраторов.

- Возможность фильтровать URL со вскрытием и без вскрытия трафика.

- Высокопроизводительная система хранения и обработки событий.

- Возможность задать срок жизни правил межсетевого экрана.

- Расширенный спектр источников киберразведывательных данных.

- Модуль поведенческого анализа.

- Удалённый доступ по концепции Zero Trust.

- Собственная экспертиза в разработке сигнатур.

Недостатки:

- Невозможность использования Bond с поддержкой VLAN в режиме Multi-WAN.

- Компонент L2VPN на узле безопасности не работает в параллели с Multi-WAN.

- Нет поддержки протоколов динамической маршрутизации внутри VPN (появится в версии 4.2).

- Отсутствие пулов адресов для LDAP-групп (появятся в версии 4.2).