Сертификат AM Test Lab

Номер сертификата: 241

Дата выдачи: 26.12.2018

Срок действия: 26.12.2023

- Введение

- Назначение и сферы применения Secure Bank

- Общее описание работы и технологий

- Особенности построения и развертывания компонентов Secure Bank

- Примеры сценариев выявления работы мошенников

- Установка и настройка решения Secure Bank

- Установка и настройка Secure Bank Mobile SDK

- Выводы

Введение

Согласно данным опубликованных исследований, среди наиболее атакуемых ИТ-ресурсов выделяются платежные системы, системы электронной коммерции и прочие платформы, из которых мошенники могут извлечь материальную выгоду.

В числе различных мошеннических схем регулятор в лице Банка России выделяет «кибермошенничество», когда злоумышленники с использованием средств вычислительной техники и каналов связи осуществляют дистанционно хищение у финансовых организаций и их клиентов как денежных средств, так и персональных данных. Они создают фальшивые сайты, дублирующие интерфейс и функциональность легальных организаций, пытаются получить финансовые услуги, незаконно действуя от имени ничего не подозревающего клиента банка, и многое другое.

В отношении атакуемых систем в прошлом году 71% злоумышленников использовали целевой фишинг. Учитывая эту тенденцию, специалисты служб безопасности пытаются организовать противодействие подобным методам атакующих, выявляя интернет-ресурсы, используемые для проведения фишинговых атак.

По данным исследователей, 70% опрошенных высказались о значительном увеличении киберрисков в 2017 г. При этом в 69% случаев была отмечена обеспокоенность организаций тем, что предпринимаемые ими антивирусные меры защиты не смогут противостоять современным киберугрозам.

В свою очередь, в Концепции противодействия недобросовестным действиям на финансовом рынке Банка России утверждается, что расширение способов взаимодействия между финансовыми организациями и их клиентами, вместе с предложением новых финансовых продуктов, приводит к постоянному совершенствованию и появлению новых высокотехнологичных мошеннических схем.

Среди множества факторов, способствующих проведению мошеннических операций, называют отсутствие оперативного получения информации о клиенте в процессе оказания финансовой услуги, недостаточный объем информации о клиенте, сложность проверки получаемых данных через достоверные источники информации. Это свидетельствует об уровне недостоверности и необъективности информации, используемой для принятия решения финансовыми организациями, а также — о недостаточном уровне информационного обмена.

На сегодняшний день к ключевым направлениям, ориентированным на противодействие мошенничеству, в частности, относят:

- устранение недостоверности и необъективности данных, на основании которых принимаются решения по предоставлению финансовых услуг клиентам;

- повышение уровня информационного обмена между банками-клиентами при оказании финансовых услуг;

- оказание содействия правоохранительным органам при проведении ими мероприятий по предупреждению, расследованию и пресечению финансовых преступлений.

В рамках указанных направлений предлагаются следующие меры:

- использование новых технологий и создание на их основе более совершенного инструментария, обеспечивающего выявление и предотвращение мошеннических действий;

- формирование единой информационной системы проверки сведений о клиентах финансовых организаций;

- подключение финансовых организаций к информационному обмену с Центром мониторинга и реагирования на компьютерные атаки Банка России;

- внедрение в сформированной выдаче поисковых систем специальной маркировки официальных сайтов финансовых организаций, позволяющей формировать у пользователя интернета предварительный уровень доверия к тому или иному ресурсу;

- разработка подходов по противодействию трансграничному мошенничеству;

- обеспечение протоколирования проводимых финансовых операций и действий пользователей в автоматизированных системах.

Необходимость разработки новых технологий противодействия мошенническим операциям обусловлена осознанием того, что в действительности невозможно полностью исключить риски, связанные с мошенническими действиями. Нужно сосредоточить усилия в направлении устранения причин и условий возникновения рисков.

Действительно, несмотря на расширяющуюся функциональность, антивирусные решения показывают высокую эффективность в отношении известных вредоносных программ, классические антифрод-системы ориентированы на анализ транзакционной информации. Получается, что на момент проведения атаки эти системы не всегда могут помочь. Эти обстоятельства подталкивают к поиску новых подходов к распознаванию действий злоумышленников, в частности, выявлению фактов подготовки проведения атак, в том числе — проводимых с использованием техник социальной инженерии за счет т. н. поведенческого анализа.

Также перспективным направлением является интеграция технических решений с некой «базой знаний» тех специалистов, которые на практике занимаются расследованием инцидентов в финансовой сфере. Такая интеграция обеспечивается формализацией имеющихся знаний в виде решающих правил, а также — передачей отобранной по заданным критериям информации на анализ специально выделенной группе экспертов. Такой подход способствует выявлению атак на самых ранних стадиях, а иногда — еще на этапе подготовки. Отслеживание актуальной активности известных преступных группировок позволяет спрогнозировать их последующие цели для атак, а значит, осуществить предупреждающие действия, в том числе с привлечением правоохранительных органов.

Отличительной особенностью современных злоумышленников является их способность проводить масштабные атаки с использованием групп технических средств разного вида (компьютеры, смартфоны, планшеты), территориально распределенных, с возможностью автоматизации совершаемых операций. Обеспечение детектирования такой активности злоумышленников, с одновременным использованием нескольких каналов взаимодействия с финансовыми системами является непростой, но актуальной задачей противодействия мошенничеству.

Одно из решений, направленных на противодействие мошенничеству в финансовой сфере, предложено компанией Group-IB. Именно о его принципах работы и возможностях будет рассказано в данной статье.

Для начала рассмотрим, что представляют собой антифрод-системы. Во-первых, это компоненты, обеспечивающие мониторинг транзакций в автоматическом и/или ручном режимах, механизмы аутентификации владельца карты и проверки подлинности платежной карты.

В процессе мониторинга используется большой набор фильтров. Например, для защиты участников платежной системы могут устанавливаться различные ограничения по количеству платежей и проводимым суммам в течение определенного промежутка времени. Для отслеживания подобных ограничений используются фильтры лимитов авторизации.

Если для владельца платежной карты введена обязанность уведомления банка о выезде за пределы определенной географической области, то используется проверка соответствия страны по IP-адресу плательщика и страны эмитента банковской карты. В этой ситуации используют фильтры контроля соответствия параметров.

В случаях утери платежных карт информация о них поступает в банк-эмитент, а оттуда — в стоп-листы. Использование фильтров стоп-листов позволяет предотвратить попытки использования таких карт злоумышленниками.

Всего могут использоваться десятки и даже сотни фильтров. При этом требуется соблюдение компромисса: с одной стороны, если не использовать фильтры, то вероятность пропуска мошеннических транзакций устремится к единице, а если включить все фильтры — процент принятых легальных платежей резко упадет. Поэтому в организациях, эксплуатирующих антифрод-системы, специалистам приходится настраивать систему таким образом, чтобы максимально исключить возможность проведения мошеннических транзакций и при этом гарантировать проведение легитимных транзакций.

Тем не менее современные антифрод-решения не в полной мере противодействуют одновременно всему спектру актуальных угроз, связанных с активным использованием злоумышленниками вредоносных программ, техник, основанных на социальной инженерии, а также с кросс-канальными атаками и другими эффективными мошенническими схемами. Чтобы расширить функциональность антифрод-систем, необходимо обеспечить предоставление в режиме реального времени дополнительной информации, влияющей на качество принимаемых решений.

Такую поддержку антифрод-системам может оказать решение компании Group-IB, которое дополняет возможности антифрод-системы, установленной в ИТ-инфраструктуре банка, за счет обогащения ее новыми, дополнительными данными об устройствах клиентов и их поведении во время сессии, тем самым снижая процент успешных атак злоумышленников в отношении платежных систем.

Подобное интегрированное решение имеет низкие показатели по ложным срабатываниям и обладает другими чертами, повышающими привлекательность использования систем онлайн- и мобильного банкинга. Как отмечено разработчиками, Secure Bank не является классической антифрод-системой и по сути не является конкурирующим продуктом для антифрод-решений.

Назначение и сферы применения Secure Bank

Сводная информация по назначению Secure Bank и сферам его применения представлена в таблице ниже.

Таблица 1. Назначение и сферы применения Secure Bank

Противодействие | Защита от платежного мошенничества

Secure Bank помогает защитить электронные платежи и данные кредитной карты клиента | Защита от вредоносных программ

Система поведенческого анализа и технология цифрового отпечатка устройства позволяют отслеживать использование украденных учетных данных |

Выявление социальной инженерии

Создание единого профиля клиента и использование данных Group-IB Threat Intelligence предотвращает утечку данных и сетевое мошенничество, повышает точность выявления социнженерии | Выявление кросс-канальных атак

Secure Bank защищает клиента на всех мобильных и веб-платформах, включая онлайн-банкинг, мобильный банкинг, интернет-магазины и корпоративные порталы | |

Экономия | Оптимизация обслуживания клиентов

Оптимизация идентификации устройств клиентов в онлайн- и мобильном банкинге и предоставление банку их показателей доверенности, снижение количества ложных вердиктов до 79% и лимитов на операции для 70% клиентов | Защита от кредитного мошенничества

Анализ поведения клиента в ДБО и используемых им устройств и кредитный прескоринг значительно снижают риск кредитного мошенничества |

Адаптивная аутентификация

Предоставления банку показателей доверенности устройств пользователя и отправка кодов подтверждения только в случаях сомнительных сессий позволяют отказаться от 80% кодов подтверждения и сэкономить миллионы рублей в год | Противодействие отмыванию доходов

Анализ взаимодействий между счетами и другими банковскими структурами помогает выявить подозрительные транзакции |

Выявление схем мошенничества

По заявлению разработчиков, Secure Bank представляет собой решение, обеспечивающее проактивное предотвращение мошенничества в сфере оказания банковских услуг в случае проведения атак в отношении клиентов банков.

Это достигается за счет выявления следующих угроз:

- веб-инъекций и вредоносного кода в веб- и мобильных каналах на стороне клиента при совершении банковских операций;

- подложных (фишинговых) ресурсов;

- скрытых подключений злоумышленников к клиентским устройствам;

- перехвата и использования злоумышленниками учетных данных клиентов;

- фиктивных платежных поручений или подмены платежных реквизитов;

- работы мошенников с использованием технологий анонимного доступа и сокрытия местоположения (TOR, VPN, proxy, анонимайзеры);

- обращений из браузеров к ресурсам, распространяющим вредоносный код;

- использования техник социальной инженерии;

- использования веб- и мобильного API ботами или сторонними приложениями, другую бот-активность;

- доступа со скомпрометированных ресурсов и ресурсов, предоставляющих услуги хостинга и коллокации;

- подмены SIM-карты;

- запуска мобильного приложения на эмуляторе устройства или на неофициальной версии мобильной платформы;

- нелегитимного использования веб- и мобильного API ботами или сторонними приложениями;

- обнаружения новых типов атак в отношении клиентов банков.

Интеграция со сторонними антифрод-системами в части предоставления им дополнительных данных позволяет повысить общий уровень эффективности предотвращения мошенничества.

Противодействие отмыванию доходов

В части противодействия отмыванию доходов и финансированию терроризма Secure Bank строит связи между учетными записями юридических лиц и используемыми ими устройствами (учетные записи хранятся в обезличенном виде). По выявленному факту отмывания доходов он позволяет предоставить все связанные учетные записи юридических лиц, которые работали с тех же устройств «отмывщика», предоставить оценку схожести поведения с ранее известными случаями отмывания доходов. Это позволяет проактивно выявлять группы юридических лиц, которые находятся в распоряжении одного «отмывщика», и выполнить рекомендации 18-МР ЦБ РФ.

Также Secure Bank может быть размещен на онлайн-страницах открытия счета для анализа устройств, с которых заполняется заявка, на вхождение в список уже известных устройств «отмывщиков» в целях ограничения их обратного потока в банк.

Защита от кредитного мошенничества

Мошенники используют возможность получения экспресс-кредита, который доступен из системы дистанционного банковского обслуживания, для повышения конверсии своей кампании. Для этого используется весь ранее перечисленный арсенал средств.

Также мошенники активно используют онлайн-заявки на кредиты, доступные на официальных сайтах банков. Бот-активность, «серые» брокеры и лица, использующие чужие персональные данные, приводят к издержкам в анализе мошеннических заявок на стороне банка.

Технологии идентификации устройств и поведенческого анализа, используемые в Secure Bank, выявляют атаки такого типа и позволяют снизить издержки на анализ мошеннических заявок на кредиты.

Оптимизация обслуживания клиентов

Атакам подвергаются менее 1% клиентов банка, при этом ограничения и такие меры по защите от фрода, как SMS-подтверждения операций, применяются к 99% легитимных пользователей. Secure Bank и адаптивная аутентификация дают возможность отказаться от 80% кодов, что позволяет сэкономить миллионы рублей на SMS-рассылке.

Также Secure Bank идентифицирует устройства клиентов и предоставляет их показатели доверенности банку. При отсутствии каких-либо других признаков компрометации это позволяет ослабить проверки операций и снизить в несколько раз издержки банка на подтверждение транзакций.

Выполнение требований 167-ФЗ

Secure Bank позволяет банкам соответствовать требованиям 167-ФЗ о выявлении признаков мошенничества в отношении денежных переводов клиентов банков, в том числе:

- Определение устройств, ранее использовавшихся и замеченных в мошеннических атаках, что полностью удовлетворяет пункту №2 из списка признаков мошеннических переводов, утвержденного Банком России.

- Выявление подозрительных изменений в технических характеристиках устройства и в действиях пользователя во время сессии, отличающихся от стандартной работы, в соответствии с признаком №3 из списка Банка России.

Общее описание работы и технологий

Решение Secure Bank не требует от банка выделения ресурсов для развертывания всех компонентов в своей инфраструктуре. Нет потребности в большом количестве специалистов на техническое обслуживание и проведение аналитики. Также отсутствует проблема обеспечения совместимости с клиентскими техническими средствами. Рассмотрим, за счет чего это стало возможным.

С точки зрения банка, Secure Bank — это некий сетевой сервис. От специалистов банка требуется разовое встраивание JavaScript-кода на своем веб-портале или SDK в мобильное банковское приложение, через которые осуществляют доступ к платежным функциям клиенты банка. Дальнейшее сопровождение Secure Bank берет на себя команда Group-IB. Что обеспечивает эта команда?

Во-первых, полное техническое сопровождение, включая решение задач повышения надежности, обеспечения требуемых показателей по производительности, совершенствования функциональных возможностей, а также программного интерфейса.

Во-вторых, Secure Bank имеет аналитическую поддержку со стороны сотрудников Group-IB, выполняющих анализ огромного количества поступающих запросов, дополнительных данных о взаимодействующих сторонах. Они же отслеживают информацию, поступающую от других решений компании Group-IB, в части выявленных угроз ИБ, новых способов совершения мошеннических операций, вредоносных ресурсов. Обработка этих сведений порождает новые правила выявления фрода, которые затем вносятся в Secure Bank и используются при противодействии злоумышленникам.

В-третьих, в команде поддержки Secure Bank ведется исследовательская работа по поиску новых эффективных решений по выявлению злоумышленников. Ряд этих решений запатентованы и также расширяют функциональность Secure Bank.

Благодаря такой работе команды поддержки Secure Bank и реализованным антифрод- технологиям, включая поведенческий анализ, в адрес антифрод-системы банка поступают вердикты о легитимности различных действий клиента в платежной системе. Тем самым обеспечивается автоматизация процесса принятия решений о законности проведения операций, и, как следствие, снижается количество звонков в адрес клиентов с целью «ручного подтверждения» подлинности действий.

Что же видит клиент банка в случае применения Secure Bank? Ничего нового и необычного. Для него работа Secure Bank абсолютна незаметна.

В случае использования интернет-банкинга клиент, подключившись к веб-порталу банка, получает вместе с html-кодом JavaScript, обеспечивающий в фоновом режиме сбор данных об устройстве и поведении клиента на веб-странице. Этот же скрипт отправляет собираемую информацию в адрес банка, который перенаправляет ее на обработку в сторону ИТ-сервиса Group-IB. Таким образом, основная нагрузка по обработке данных находится на стороне банка и Group-IB.

При использовании мобильного банковского приложения клиент также «не загружается» лишней информацией. Специалисты банка заблоговременно встраивают в мобильное приложение специальный программный модуль, называемый Secure Bank Mobile SDK, который осуществляет в фоновом режиме (при запуске банковского приложения) сбор данных об устройстве и поведении клиента с их отправкой на сторону банка. Т. е. и в этом случае нагрузка по обработке происходит вне устройства, используемого клиентом для работы с платежным сервисом банка.

Такая на первый взгляд незаметная работа Secure Bank и его программного модуля Secure Bank Mobile SDK обеспечивает широкие функциональные возможности по противодействию мошенникам.

Рассмотрим кратко основные технологии, реализованные в Secure Bank.

Получение цифрового отпечатка устройства

Очевидно, что до проведения транзакции банк должен убедиться в том, что все команды идут от клиента. Суть традиционного подхода состоит в том, что клиент при получении доступа к интернет-банку вводит личный идентификатор и пароль. Кроме того, убедиться в подлинности клиента можно, отправив на его мобильное устройство одноразовый код для входа в систему, или при подтверждении проведения транзакции.

Если на клиентском устройстве установлено банковское мобильное приложение, то одноразовый код система аутентификации может направить непосредственно в это приложение. Клиент, получив код, должен для подтверждения подлинности ввести его в интернет-банке. Наличие на мобильном устройстве биометрических датчиков позволяет проводить биометрическую аутентификацию клиента по отпечатку пальца или лицу.

Но даже при данном уровне проверок возможны случаи мошенничества, например, с использованием подмены SIM-карт, вредоносного кода или приемов социальной инженерии. Добавление идентификации устройства позволяет сделать невозможным или существенно усложнить проведение таких атак. Также это позволяет сделать идентификацию пользователя более удобной за счет отказа или упрощения некоторых ее шагов.

Идентификация устройства состоит из сбора и анализа детализированной информации о технических характеристиках устройства, с которого клиент обращается за получением финансовых услуг. Т. н. цифровой отпечаток представляет собой совокупность данных об установленном системном программном и аппаратном обеспечении, сетевых настройках, характеристиках браузера, включая используемые им подключаемые модули, сведения о часовом поясе, наборах шрифтов и пр. На первый взгляд, такой набор сведений может показаться избыточным. На самом деле знание указанных характеристик позволяет понять, с того же устройства осуществляется доступ или с другого. Тем самым становится возможным выявить факт подмены устройства злоумышленником.

Важными характеристиками алгоритма Secure Bank по идентификации устройства являются:

- сохранение идентификатора устройства при изменении его параметров (обновлении браузера, изменении состава плагинов и т.д.);

- использование истории перемещения устройства и поведения пользователя;

- возможность кросс-банковской корреляции устройств как на мобильных платформах, где возможности глобальной идентификации ограничены (iOS, Android 8+), так и в браузере.

Технология цифрового отпечатка устройства, используемая в Secure Bank, позволяет банкам соответствовать требованиям 167-ФЗ о выявлении признаков мошенничества в отношении денежных переводов клиентов банков.

Выявление вредоносных программ

Выявление троянских программ, внедрений вредоносного кода в веб-приложениях осуществляется за счет автоматизированного анализа устройства клиента. Для этих целей на устройство пользователя в составе html-страницы загружается специально подготовленный скрипт, который, взаимодействуя с облачным сервисом антифрод-системы, передает в ее адрес необходимые данные, анализ которых и позволяет выявить вредоносную активность.

Аналогичный эффект достигается за счет использования на устройстве пользователя в составе мобильного приложения банка специального программного модуля — Secure Bank Mobile SDK.

Для выявления вредоносных активностей используется как сигнатурный, так и поведенческий анализ работы вредоносного кода. Последнее очень важно, так как позволяет выявлять как уже известный зловред, который был переупакован, так и совершенно новые экземпляры зловредов, которые тем не менее используют те же схемы мошенничества.

Выполнение поведенческого анализа

Важным является анализ того, какие типовые действия и как именно совершает пользователь в системе дистанционного обслуживания, связанные с вводом идентификатора и пароля, его «клавиатурным почерком» и другими поведенческими особенностями.

Технологии машинного обучения позволяют сформировать описание типичных действий пользователя в процессе его взаимодействия с системой дистанционного банковского обслуживания. Становится возможным учесть то, как именно он осуществляет свои действия: с какой скоростью нажимает клавиши в различных комбинациях, как работает с манипулятором, длительность пауз в различных ситуациях и пр. Построенный в результате индивидуальный профиль пользователя обеспечивает возможность отличить действия легитимного пользователя от действий злоумышленника или бота в случаях захвата учетной записи легитимного пользователя, проведения несанкционированных операций и т. д. Также производится сравнение текущей активности пользователя с типичными поведенческими профилями мошенника.

Выполнение кросс-канальной аналитики

Как было указано ранее, пользователь в процессе взаимодействия с финансовой системой может использовать различные устройства (стационарные компьютеры, мобильные телефоны, смартфоны, планшеты, банковские терминалы и пр.). При этом каждый канал взаимодействия может быть использован для проведения конкретного вида операций. Злоумышленники, отследив жертву, могут попытаться провести атаку, используя одновременно несколько каналов взаимодействия легитимного пользователя с банковской системой. Наличие клиентского модуля и дистанционного обслуживания, а также обработка данных в общем аналитическом ядре Secure Bank позволяют выявлять кросс-канальные атаки в режиме реального времени.

Формирование глобального профиля пользователя и устройств

В рассматриваемой системе происходит обобщение информации о действиях пользователя при использовании различных каналов доступа к банковским услугам разных банков. Корреляция осуществляется на основе обезличенных и технических данных, и только при согласии банка на такую обработку. В результате происходит формирование «глобального представления» о пользователе и его устройствах. Большинство банков заинтересованы в использовании такой аналитики, так как это позволяет использовать результаты «коллективной» работы Secure Bank и банков для проактивной защиты своих клиентов и выявления мошенников.

Использование продвинутого конструктора правил

У каждой организации есть свои нюансы дистанционного банковского обслуживания клиентов, свои бизнес-процессы. В результате один и тот же тип мошенничества в разных банках проходит со своими нюансами. Поэтому они должны учитываться в соответствующих правилах и моделях для получения максимальной эффективности выявления мошенничества в конкретном банке. Также по мере роста защищенности клиентов мошенники начинают искать новые пути хищения денежных средств. Реализованный в Secure Bank конструктор правил позволяет настроить частные правила, обеспечивающие выявление мошеннических действий, специфичных как для самой организации, так и для ее сферы деятельности.

Интеграция с системой Threat Intelligence

Интеграция с собственной системой Group-IB Threat Intelligence, входящей в число лучших мировых решений по версии Gartner, IDC, Forrester, Cyber Defense Magazine и SC Media, еще больше повышает вероятность выявления мошенничества. В этой системе реализована возможность оперативной корреляции получаемых данных с учетом информации о текущей вредоносной активности, проведении фишинговых атак, используемом инструментарии, типичном поведении преступных группировок, скомпрометированных данных и пр.

Особенности построения и развертывания компонентов Secure Bank

Системные требования со стороны решения Secure Bank:

На момент публикации статьи функционирование Secure Bank возможно в следующих программных средах на стороне клиентов банка:

- Windows Internet Explorer версии 5.0 и выше;

- Google Chrome версии 4.0 и выше;

- Mozilla Firefox версии 3.5 и выше;

- Apple Safari версии 4.0 и выше;

- Opera версии 10.5 и выше;

- iOS Safari версии 3.2 и выше;

- Opera Mobile версии 11.0 и выше;

- Google Chrome for Android версии 11.0 и выше;

- Mozilla Firefox for Android версии 26.0 и выше;

- Windows Internet Explorer Mobile версии 10.0 и выше.

При этом в браузерах на стороне клиентов должно быть разрешено исполнение скриптов JavaScript.

Системные требования при использовании Secure Bank Mobile SDK:

Существующая в настоящее время реализация приложения функционирует на платформах Android ICE Cream Sandwich (API 14) и выше, а также — на устройствах под управлением iOS (начиная с iOS 8).

Архитектура решения

В рассматриваемом решении выделяются три взаимодействующие стороны: банк (владелец защищаемого ресурса), компания Group-IB (предоставляет специализированный сервис) и клиент, обращающийся в банк для выполнения финансовых операций.

Взаимодействие указанных сторон может быть организовано несколькими способами. Гибкость решения состоит в том, что банк, использующий сервис Secure Bank, сам определяет для себя наиболее приемлемое расположение технических компонентов, порядок взаимодействия и характер оповещений о результатах анализа данных о клиентских сессиях.

Наиболее типичной является ситуация, когда клиент непосредственно взаимодействует с банком, а банк, получая данные от клиента, берет на себя вопросы взаимодействия со специализированным сервисом обработки данных, расположенном на стороне Group-IB. Именно этот наиболее распространенный вариант и рассматривается в дальнейшем.

Согласно указанному подходу клиент, используя браузер, обращается к веб-серверу банка и переходит на страницу платежной системы (рисунок 1).

Рисунок 1. Запрос соединения с платежным сервисом

В адрес клиента со стороны банка отправляется сформированная html-страница, содержащая встроенный JavaScript-модуль (рисунок 2).

Рисунок 2. Установление соединения между клиентом и веб-сервисом банка

Далее на протяжении всего взаимодействия клиента с банком JavaScript-модуль собирает детализированную информацию о браузере клиента, его поведенческих характеристиках, доступном программном окружении и периодически направляет ее в адрес веб-сервиса банка (рисунок 3). В свою очередь, банк транслирует ее в адрес специализированного сервиса Group-IB.

Рисунок 3. Взаимодействие JavaScript-модуля с веб-сервисом банка

Клиент в процессе сеанса связи направляет запросы в адрес веб-сервиса банка на выполнения различных действий в платежной системе. JavaScript самостоятельно собирает данные о запросах и направляет их и в собственную антифрод-систему (при наличии), и в адрес предоставляемого сервиса Group-IB. При этом никаких изменений в веб-приложение, за исключением единичной записи специальной директивы (описано далее), не вносится.

Сервис Secure Bank начинает сопоставлять информацию, связанную с данным клиентом, от различных источников: JavaScript-модуля, предпринимаемых запросах в отношении платежного сервиса, данных собственных внешних сервисов, собственной группы аналитики. Итогом сопоставления является вердикт о легитимности запросов в платежную систему и/или подлинности личности клиента банка.

Вердикт направляется в адрес банка (рисунок 4): его платежному сервису или антифрод-системе (при ее наличии). В результате банк имеет возможность принять наиболее верное решение: выполнить/отклонить запрос клиента или доуточнить данные по клиенту и его запросу путем личного контакта с ним по телефону.

Рисунок 4. Принятие решения на основе данных сервиса Secure Bank

Рассмотренное построение взаимодействия с клиентом является наиболее распространенным и защищенным. Тем не менее существуют варианты, когда клиент напрямую взаимодействует с инфраструктурой сервиса Secure Bank. Возможно определение операций, требующих обязательного подтверждения от Secure Bank, и пр. Предложенное решение хорошо адаптируется к различным условиям эксплуатации.

Защита JavaScript-модуля

Во всех архитектурных решениях участвует JavaScript-модуль. В связи с этим отметим некоторые особенности его реализации.

Во-первых, JavaScript-модуль подвергается обфускации, что обеспечивает его защиту от несанкционированного изменения со стороны злоумышленников.

Во-вторых, его функциональность, наряду со сбором необходимых данных о клиенте, обеспечивает контроль работоспособности своих функциональных модулей.

В-третьих, обеспечивается большой охват собираемых данных: это внедренные в web-страницы и подгружаемые скрипты, структуры и атрибуты форм страницы, URL-адреса, внедренных на страницу iframe’ов, различных элементов web-страниц и многое другое. При этом исключается передача каких-либо персональных данных и данных, связанных с банковской тайной.

Применяемое в составе интернет-банка решение с использованием Secure Bank обеспечивает защиту передаваемых данных от подмены, повторной отправки и раскрытия чувствительной информации.

Использование Secure Bank Mobile SDK

Наряду с использованием JavaScript-модуля в решении Secure Bank поддерживается использование программного модуля Secure Bank Mobile SDK. Для этого выполняется процедура «линковки» библиотеки модуля с мобильным приложением и последующая его инициализация. При этом логика работы мобильного приложения не затрагивается.

В результате никакой явной дополнительной установки программного обеспечения клиентом банка не выполняется: ему достаточно выполнить типовые шаги по инсталляции или обновлению мобильного приложения банка, и защита уже обеспечена.

В процессе взаимодействия клиента с банком встроенный модуль независимо от мобильного приложения устанавливает соединение с серверной частью системы Secure Bank: взаимодействие может происходить как напрямую со специализированным сервисом компании Group-IB, так и через банк.

Поскольку встраивание программного модуля Secure Bank Mobile SDK происходит на уровне мобильного приложения, то состав собираемых данных о программном окружении, поведенческих характеристик владельца мобильного устройства гораздо шире. Следовательно, принимаемое решение о легитимности устройства и передаваемых в платежную систему запросах будет более точным, а потому клиенту следует ориентироваться именно на использование мобильного приложения для взаимодействия с платежной системой банка.

Формирование вердиктов сервисом Secure Bank

Рассматривая архитектурные варианты решения Secure Bank, заметим, что процесс принятия решения о наличии попыток мошенничества или отсутствия таковых принимается специализированным сервисом Secure Bank.

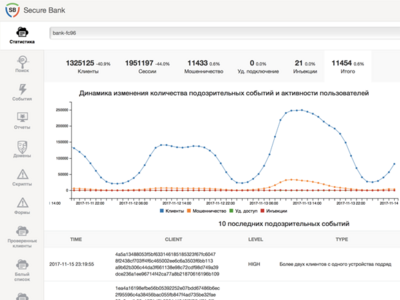

Как показано на рисунке 5, значимые данные, характеризующие клиента, работающего в активной сессии с банком, поступают в этот сервис от JavaScript-модуля или от модуля Secure Bank Mobile SDK напрямую или через ИТ-систему банка.

Рисунок 5. Работа специализированного сервиса Secure Bank

По полученным данным формируется так называемый профиль пользователя и его устройств.

Кроме того, в процессе своей работы сервис отслеживает действия пользователя по всем возможным каналам взаимодействия с банком, тем самым выстраивая единую сессию работы пользователя в защищаемой платежной системе.

Примечательно то, что с точки зрения Secure Bank сессия начинает анализироваться с момента входа пользователя на страницу интернет-банка и заканчивается только после того, как все вкладки браузера со страницами интернет-банка будут закрыты. Это важное отличие от «взгляда» платежной системы на понятие сессии: для нее сессия начинается с момента входа пользователя в интернет-банк и завершается по команде выхода, что является неприемлемым с точки зрения выявления мошеннических транзакций. Secure Bank обеспечивает высокий контроль за действиями клиента банка при его взаимодействии с платежной системой.

Уровень контроля значительно повышается за счет обработки дополнительной информации, поступающей в Secure Bank. Это данные от команд аналитиков Group-IB, занимающихся исследованиями вредоносных приложений, подразделений компьютерной криминалистики Group-IB, оказывающих услуги по расследованию компьютерных инцидентов, автоматизированной системы Group-IB Threat Intelligence, накапливающей и систематизирующей данные о скомпрометированных в различных ИТ-системах разных организаций учетных записях, банковских карт, SIM-карт, текущих активностях преступных группировок и характеристиках наиболее активных в данном регионе вредоносов, признаках компьютерных атак и мошеннических схем и многое другое.

Большой вклад в работу аналитической системы вносят сведения о реальных инцидентах, о которых на добровольных условиях сообщают финансовые организации, использующие в работе решение Secure Bank. При этом вся предоставляемая информация полностью деперсонализирована, этого достаточно для переобучения системы Secure Bank.

Обработка информации, поступающей в специализированный сервис Secure Bank, осуществляется в автоматическом режиме на основании заложенных в него правил принятия решений и алгоритмов машинного обучения.

Работающая с рассматриваемым сервисом команда аналитиков осуществляет постоянную корректировку системы автоматизации обработки данных, основываясь на анализе точности работы используемых правил и алгоритмов. По результатам обратной связи, получаемой от других команд Group-IB и банков, аналитиками выполняется корректировка и обновление используемых правил и алгоритмов по мере необходимости.

Взаимодействие с внешними системами

В решении Secure Bank предусмотрена возможность интеграции с внешними антифрод-системами. В частности, если в банке уже развернута какая-либо из антифрод-систем, то формируемые в Secure Bank вердикты могут направляться в такую систему для обогащения содержащихся в ней данных в режиме реального времени.

В этом случае вердикты Secure Bank будут служить основанием для формирования антифрод-системой банка решающих вердиктов с целью принятия решения по текущей транзакции с клиентом.

Поддерживается как RESTful API, который может быть использован в режиме poll, так и механизм очередей, через которые вердиты могут доставляться в режиме push.

Примеры сценариев выявления работы мошенников

В разделе выше было представлено детальное описание функционирование решения с привязкой к его архитектуре. Если кратко, то его суть состоит в следующем.

Программный JavaScript-модуль подгружается в браузер клиента при его обращении к защищаемому веб-ресурсу банка.

Альтернативой данному шагу является использование клиентом мобильного банковского приложения со встроенным программным модулем Secure Bank Mobile SDK, который включается в работу при запуске этого приложения.

В процессе своей работы JavaScript-модуль (или программный модуль Secure Bank Mobile SDK) осуществляет постоянный сбор данных об устройстве и рабочей программной среде. По мере накопления собранные данные отправляются в адрес серверного приложения на стороне Group-IB, работающего в связке с платежной системой банка, где происходит их анализ на предмет выявления признаков фрода.

При возникновении подозрений на попытку проведения мошеннических операций со стороны клиента или при выявлении на устройстве клиента вредоносных, потенциально опасных программ серверное приложение направляет в адрес банка соответствующее уведомление (вердикт).

Рассмотрим некоторые из примеров работы Secure Bank.

Подозрительные операции: использование буфера обмена в процедуре аутентификации

Злоумышленник, имеющий в своем распоряжении наборы, состоящие из нескольких сотен пар «идентификатор—пароль», с большой долей вероятности будет использовать буфер обмена для аутентификационных данных. Поэтому целесообразно обращать внимание на операции, связанные с использованием буфера обмена.

Итак, злоумышленник выбирает режим входа в систему при его подключении к некоторому типовому веб-серверу банка.На следующем шаге со стороны банка злоумышленнику направляется запрос на прохождение процедуры идентификации и аутентификации. Злоумышленник открывает внешний источник данных (файл, БД и пр.) и выполняет копирование данных в буфер обмена с их последующей вставкой в поля ввода системы интернет-банкинга и попыткой входа в систему (рисунок 6).

Рисунок 6. Инициализация процедуры идентификации и аутентификации

Использование буфера обмена в процессе прохождения процедуры идентификации и аутентификации будет отмечено в интерфейсе системы Secure Bank, и оператор обратит внимание на данный факт (рисунок 7).

Рисунок 7. Выявление фактов использования буфера обмена в Secure Bank

Подозрительные операции: последовательный вход в систему под разными учетными записями с одного устройства

Если ситуация с использованием буфера обмена может быть вполне обоснованной, то последовательные входы под разными учетными записями в платежную систему с одного и того же устройства за короткий промежуток времени выглядят очень странно.В связи с этим необходимость выявления данного факта вполне логична и требует обязательного внимания со стороны оператора платежной системы (рисунок 8).

Рисунок 8. Выявление фактов множественного входа с одного устройства в Secure Bank

Выявление уязвимостей конфигурации: разрешение удаленного доступа

Если в платежной системе работает клиент с устройства, на котором расположено уязвимое программное обеспечение (отсутствие критичных пакетов обновлений системного и прикладного программного обеспечения, наличие программ с функциональностью, обеспечивающей возможность нелегитимного использования устройства, задание значений параметрам настройки, снижающих общий уровень защищенности устройства и т. п.), то риск проведения незаконных операций резко возрастает.

Традиционные антивирусные решения не всегда в подобных ситуациях способны предупредить клиента о проблемах, а современные антифрод-системы не всегда реагируют на подобные ситуации.

Что же касается решения Secure Bank, то его система анализа проводит инспектирование устройства клиента и в случае обнаружения проблем извещает о них оператора.

В частности, на рисунке 9 представлена ситуация, когда пользователь сознательно разрешает удаленный доступ к своему устройству. Цель — получить помощь по удаленному каналу в случае возникновения на устройстве технических проблем. Поскольку используются штатные средства операционной системы, то такая ситуация будет считаться легитимной с точки зрения антивирусных средств клиента.

Рисунок 9. Пример установки небезопасных настроек

Желанию клиента войти в платежный сервис ничего не будет препятствовать. Тем не менее при нахождении клиента в активной сессии с указанными системными настройками существует вероятность использования RDP-канала злоумышленником.

В связи с этим экспертами компании Group-IB такая ситуация рассматривается как небезопасная, и об этом выводится предупреждение в интерфейс оператора Secure Bank (рисунок 10).

Рисунок 10. Пример выявления в программном обеспечении устройства клиента небезопасных настроек

Выявление средств автоматизации действий пользователей

При проведении атак злоумышленники используют различные инструментальные средства. В том числе средства подбора логинов/паролей или ботов для мониторинга баланса в уже скомпрометированных личных кабинетах ДБО.

На рисунке 11 показан пример использования средства автоматизации для прохода по типовому интерфейсу веб-сервиса банка.

Рисунок 11. Пример использования средства автоматизации ввода данных

Использование решения Secure Bank позволяет выявить указанную активность (рисунок 12).

Рисунок 12. Пример реакции Secure Bank на использование средства автоматизации

Также для этих же целей используются PhantomJS или Selenium. Как правило, они используются для тестирования и отладки веб-приложений — например, PhаntomJS имитирует действие обычных пользователей сайтов. Однако эта особенность позволила использовать PhаntomJS для реализации ботов.

На рисунке 13 представлен запуск PhantomJS.

Рисунок 13. Пример запуска PhantomJS на клиентском компьютере

Но в случае подключения компьютера с запущенным PhantomJS к веб-сервису банка система Secure Bank незамедлительно известит об этом оператора (рисунок 14).

Рисунок 14. Реакция Secure Bank в отношении приложения PhantomJS на клиентском компьютере

Обнаружение использования средств анонимного доступа

Для сокрытия следов, обеспечивающих выявление злоумышленников, последние широко используют средства анонимного доступа. Достаточно спорным является то, что легитимный клиент при подключении к сервису банка захочет скрывать от него свою личность. Поэтому факт использования средств анонимного доступа является одним из признаков попытки нелегитимного доступа.

В частности, рисунок 15 демонстрирует использование для доступа к веб-интерфейсу банка браузера TOR.

Рисунок 15. Использование средства анонимизации для доступа к веб-сервису

С точки зрения веб-сервиса банка никаких препятствий для использования браузера, отличного от традиционного Microsoft Edge или Google Chrome, нет. Следовательно, злоумышленник без труда инициирует процедуру аутентификации в платежной системе (рисунок 16).

Рисунок 16. Прохождение процедуры аутентификации с помощью средства анонимизации

Однако при использовании системы Secure Bank подобная активность будет выявлена, и оператор получит соответствующее предупреждение (рисунок 17).

Рисунок 17. Пример реакции Secure Bank на использование средства анонимизации доступа

Другой вариант анонимного подключения — использование VPN. На рисунке 18 демонстрируется настройка анонимного доступа с использованием встроенных системных средств, что с точки зрения традиционных средств защиты является допустимой операцией.

Рисунок 18. Пример настройки VPN-доступа

Использование решения Secure Bank позволяет определить такой доступ как подозрительный и обратить на него внимание оператора системы (рисунок 19).

Рисунок 19. Пример реакции Secure Bank на доступ клиента в систему ДБО через VPN

Аналогичным образом злоумышленники могут скрывать свой адрес за счет использования прокси-серверов. На рисунке 20 показан пример настройки такого режима работы с использованием штатных средств системы.

Рисунок 20. Пример настройки работы узла клиента через прокси-сервер

Использование решения Secure Bank позволяет также распознать и эту ситуацию (рисунок 21).

Рисунок 21. Выявление работы клиентского узла через прокси-сервер в Secure Bank

Обнаружение атак: изменение пользовательского окружения

Мошенники пытаются усложнить выявление их работы. В частности, они могут менять параметры браузера в попытке прикинуться новым устройством. Например, это делается сменой User-Agent — текстовой строки, включающей в себя информацию об активном программном окружении (например, наименование и версия веб-браузера, наименование и версию операционной версии узла и пр.).

Известно, что сменить значение User-Agent может и легитимный пользователь по собственному желанию, например, чтобы обеспечить совместимость своего браузера с каким-либо внешним веб-приложением (рисунок 22). Но маловероятно, чтобы он осуществлял подобные действия при работе с платежным сервисом, следовательно, изменение такой характеристики обязательно должно привлекать внимание специалистов по ИБ.

Рисунок 22. Пример действия, приводящего к смене текущего значения User-Agent

В частности, система Secure Bank успешно распознает подобную ситуацию и известит оператора (рисунок 23).

Рисунок 23. Пример реакции Secure Bank на использование средства анонимизации доступа

Установка и настройка решения Secure Bank

Порядок развертывания Secure Bank, его настройки и запуска в работу строго определен и в целом не должен вызывать каких-либо затруднений на стороне банка. Что касается клиента, то для него «установка и настройка» вообще прозрачны.

В общем случае, банк, защищая свой веб-ресурс, должен выбрать одну из возможных схем встраивания и далее:

- создать тестовые учетные записи защищаемого ресурса;

- передать в адрес Group-IB предопределенную информацию о своей инфраструктуре;

- выполнить конфигурирование веб-серверов с встраиванием ссылки на пользовательский модуль.

В дальнейшем от ИТ-службы банка потребуется только поддержание в рабочем состоянии защищаемых ресурсов.

Детально указанные шаги представлены в «Руководстве администратора» к Secure Bank. Далее кратко остановимся на основных из них.

Создание тестовых учетных записей

Этот шаг является типовым для соответствующего программного обеспечения банка и выполняется администратором системы.

Выделение IP-адресов для взаимодействия со специализированным сервисом Secure Bank

На данном шаге потребуется выделить IP-адреса, которые будут задействованы в информационном обмене между:

- веб-серверами и серверной инфраструктурой на стороне компании Group-IB;

- модулем автоматизации и сервером управления на стороне компании Group-IB;

- рабочим местом оператора и сервером управления на стороне компании Group-IB.

Отправка регистрационных данных

Отправка регистрационных данных в компанию Group-IB происходит через портал защищенной электронной почты, доступ к которому осуществляется по адресу https://smail.group-ib.ru.

Установка пользовательского модуля

После проведения необходимых работ специалистами компании Group-IB в адрес банка будет предоставлена ссылка на настроенный пользовательский модуль.

Его установка сводится к прописыванию специальной директивы в HTML-страницах защищаемого веб-сервиса и не имеет какой-либо явной специфики.

Как видно из представленного материала, процедура подключения сервиса Secure Bank для потребителя услуги максимально упрощена, а для клиента абсолютно прозрачна.

Установка и настройка Secure Bank Mobile SDK

Процесс установки и настройки программного модуля Secure Bank Mobile SDK сводится к его встраиванию в разрабатываемое мобильное приложение банка по поставляемому вместе с ним техническому руководству.

Процедура встраивания максимально проста и судя по описанию, полученному от разработчиков, не должна вызывать каких-либо явных проблем.

Что же касается клиента банка, то его этот процесс совершенно не затрагивает.

Выводы

Сегодня на рынке присутствует много игроков, деятельность которых направлена на предотвращение мошенничества в финансовой сфере. Все решения обладают своим набором функциональных возможностей, в ряде случаев совпадающих между собой, а в чем-то — отличающихся. Поэтому потребителю необходимо самостоятельно определиться с тем решением, которое ему ближе как с точки зрения технических возможностей, так и с точки зрения удобства, близости к тем задачам, которые приходится решать, каким конкретно клиентам приходится оказывать услуги и какова криминальная обстановка там, где находятся клиенты.

Решение Secure Bank (в совокупности с программным модулем Secure Bank Mobile SDK) компании Group-IB занимает достойное место в ряду средств противодействия мошенничеству в финансовой сфере. В большей степени оно является мощным дополнением к существующим на рынке системам антифрода и уже сейчас нашло своих потребителей, количество которых увеличивается.

Достоинства:

- Предоставление функциональности не только по выявлению мошенничества, но и сокращению издержек на обработку ложноположительных вердиктов транзакционных антифрод-систем.

- Наличие функций, позволяющих успешно противостоять различным схемам мошенничества в финансовой сфере, включая противодействие кросс-канальным атакам и попыткам внедрения вредоносных программ.

- Выявление схем, связанных с использованием технологий социальной инженерии.

- Предоставление пользователям дополнительной поддержки со стороны профессиональной команды аналитиков.

- Возможность обмена важной информацией с «коллегами по цеху», способствующая повышению эффективности работы модуля аналитики Secure Bank.

- Легкость интеграции программного модуля Secure Bank Mobile SDK с банковскими мобильными приложениями и настройки ИТ-инфраструктуры банка на взаимодействие с ядром Secure Bank.

- Прозрачность установки и работы для клиентов банков.

Недостатки:

- Отсутствие опубликованной технической документации на систему Secure Bank и клиента Secure Bank Mobile SDK затрудняет анализ решения для потенциального потребителя, что требует дополнительных усилий со стороны компании на продвижение своего решения.

- Отсутствие поддержки Secure Bank Mobile SDK мобильных платформ ниже ОС Android 4.0.3.

В заключение отметим, что в планах компании Group-IB заявлены работы по совершенствованию рассмотренного решения, затрагивающие и развитие алгоритмов машинного обучения в части выявления аномалий в поведении клиентов, и совершенствование алгоритмов выявления схем отмывания денежных средств, атак, основанных на техниках социальной инженерии, и модернизация системы анализа накапливаемых данных, и улучшение интерфейса для управления системой Secure Bank в целом, и многое другое.