2. Нововведения в Symantec DLP 12.5

3. Основные изменения в Symantec DLP 12.0

4. Архитектура Symantec Data Loss Prevention 12.5

5. Функциональные возможности Symantec DLP 12.5

6. Описание модулей Symantec DLP 12.5

7. Возможности интеграции в Symantec DLP 12.5

11. Основы работы с Symantec DLP 12

Введение

Компания Symantec давно присутствует на российском DLP-рынке и в целом она является признанным мировым лидером на рынке систем DLP. На протяжении многих лет решение Symantec занимает лидирующую позицию по версии аналитического агентства Gartner в исследовании Content-Aware Data Loss Prevention.

Решение Symantec Data Loss Prevention (DLP) ориентировано на внедрение в компаниях практически любых масштабов, начиная от небольших (с количеством пользователей от 100 и более) и заканчивая крупными компаниями (с количеством пользователей, превышающим отметку 10 и даже 100 тысяч).

Самое крупное внедрение Symantec DLP было произведено в компании, в которой работает более 300 тысяч сотрудников, к сожалению, название компании не разглашается. Самым крупным открытым внедрением было внедрение в консалтинговой компании Deloitte, в которой работает порядка 180 тысяч сотрудников.

Решение Symantec DLP обеспечивает защиту информации на всех ресурсах IT-инфраструктуры предприятия:

- Отслеживание и блокировка перемещения информации как внутри организации, так и за ее пределы;

- Обнаружение конфиденциальной информации в открытом доступе на файловых хранилищах, веб-серверах, базах данных, системах почтового обмена и документооборота;

- Защита конфиденциальной информации на рабочих станциях и ноутбуках, в том числе находящихся вне корпоративной сети;

- Контроль мобильных приложений, облачных и веб сервисов, а также получаемой и отправляемой электронной почты на смартфонах и планшетных компьютерах.

Сегодня мы расскажем о новой версии решения – Symantec Data Loss Prevention (DLP) 12.5, которое было представлено всего несколько недель назад.

Новые возможности Symantec Data Loss Prevention 12.5

В сравнении с предыдущей версией, в Symantec DLP 12.5 появился целый ряд новых возможностей и улучшений.

- Новый Self-Service Remediation Portal позволяет администраторам файловых хранилищ и сотрудникам отделов безопасности привлекать владельцев бизнес-данных для исправления ошибок размещения критичной информации и изменения прав доступа на важные данные, тем самым упрощая процесс сокращения рисков;

- Агент Symantec Data Loss Prevention может обнаруживать данные, хранящиеся на

устройствах под управлением Mac OS X. А также отслеживать и предотвращать события на компьютерах с установленной Microsoft Windows 8.1. Кроме этого, агент Symantec DLP позволяет контролировать виртуальные рабочие столы, инфраструктуру VDI (Citrix XenDesktop, VMware View и Microsoft Hyper-V) и приложения, опубликованные при помощи Citrix XenApp; - Появилась возможность контролировать пользователей и администраторов, удаленно подключающихся к серверам при помощи протокола Microsoft Remote Desktop Protocol (RDP);

- Новая система управления агентами Symantec Data Loss Prevention предоставляет более детальное представление о текущем статусе агентов и более гибкое назначение различных конфигураций на разные группы агентов с использованием только одного сервера управления агентами (DLP Endpoint Server);

- Новая система коммуникации агентов позволяет управлять большим количеством агентов при помощи одного сервера управления (до 30000 агентов на один сервер), а также контролировать в реальном времени пользователей, находящихся за пределами корпоративной сети;

- Механизм Indexed Document Matching (цифровые отпечатки) теперь работает на агентах Symantec Data Loss Prevention в режиме реального времени, что обеспечивает больший контроль над использованием данных, в том случае, когда пользователи отключены от корпоративной сети;

- Улучшенный механизм Exact Data Matching (цифровые отпечатки с табличных данных) упрощает процесс подготовки системы к детектированию структурированных данных (информация из баз данных, электронных таблиц). Теперь каждая ячейка подгружаемой таблицы может содержать сложные, состоящие из нескольких слов или фраз, блоки информации;

- Появилась поддержка устройств на базе Android в модуле Mobile Email Monitor, который анализирует скачиваемые по протоколу Microsoft Exchange ActiveSync на мобильные устройства конфиденциальные данные (скачиваемую на устройства электронную почту), тем самым обеспечивая контроль хранимых на мобильных устройствах критичных данных;

- Network Monitor способен обнаруживать конфиденциальные данные, передаваемые по новой версии протокола IP: IPv6;

- Модули Symantec Data Loss Prevention, включая сервер управления Enforce, модули детектирования и базу данных конфигурации и инцидентов теперь можно развернуть на одном физическом сервере, что значительно снижает требования к количеству аппаратного обеспечения при развертывании системы в филиалах или небольших организациях, а также снижает расходы на поддержку операционных систем и техническое обслуживание оборудования;

- Появилась поддержка новых платформ: Windows Server 2012, RedHat 5.7-5.10, 6.4-6.5, VMware Workstation, Mac OS X 10.8, 10.9, VMware ESX 5.x.

Основные изменения в Symantec DLP 12.0

- Новый модуль Mobile Email Monitor позволяет отслеживать электронную почту, скачиваемую на мобильные устройства из корпоративной сети через ActiveSync.

- Новый компонент Data Loss Prevention IT Analytics предназначен для создания расширенной отчётности и аналитики. Данный компонент предоставляет данные для топ-менеджеров и аудиторов, которые отображают динамику процессов, происходящих в инфраструктуре, а также помогают оценить эффективность настроенных политик безопасности и работу системы в целом.

- Появилась возможность обнаруживать неправомерный доступ пользователей к информации и корректировать избыточные права доступа через новую карту обращений к информации Social Network Map.

- Автоматическое обнаружение общих сетевых ресурсов позволяет быстро получить список серверов и сетевых ресурсов, о которых могут не знать сотрудники отделов ИТ и ИБ.

- Объединяя в себе нарушения, обнаруженные в сети и на конечных точках новая отчетность User Risk Summary позволяет сотрудникам отдела безопасности уделять более пристальное внимание пользователям, совершающим наибольшее количество нарушений регламентов ИБ.

- Новые возможности Encryption Insight позволяют системе расшифровывать зашифрованные при помощи Symantec File Share Encryption файлы для проверки их на совпадение с той или иной категорией конфиденциальных данных компании, а также для проверки легитимности их размещения на файловых ресурсах.

Архитектура Symantec Data Loss Prevention 12.5

Symantec DLP 12.5 - это распределённая модульная комплексная система, состав которой, приведён в таблице 1.

Таблица 1. Состав и назначение модулей Symantec DLP 12.5

| Группа модулей | Функциональный состав | Назначение |

| Enforce platform | Symantec DLP Enforce server | Центральная платформа управления Symantec DLP |

| Oracle Database for Symantec DLP* | База данных для хранения отчётности, инцидентов, конфигурации и настроек системы | |

| Endpoint | Symantec DLP Endpoint Discover | Обнаружение конфиденциальных данных на локальных дисках рабочих станций и ноутбуков |

| Symantec DLP Endpoint Prevent | Контроль и предотвращение утечек данных с рабочих станций и ноутбуков | |

| Storage | Symantec DLP Network Discover | Обнаружение конфиденциальных данных размещенных на корпоративных хранилищах информации (файловые серверы, веб-серверы, СУБД и т.д.) |

| Symantec DLP Data Insight | Отслеживание использования информации, размещенной на хранилищах, контроль прав доступа, определение владельцев данных т.д. | |

| Symantec DLP Self-Service Remediation portal | Привлечение владельцев к исправлению ошибок размещения КИ или изменению прав доступа на ресурсы | |

| Symantec DLP Network Protect | Автоматическое исправление размещения КИ на файловых серверах и порталах Sharepoint (карантин | |

| Symantec DLP Classification Server | Классификация электронной почты при помещении в архивы и журналы Symantec Enterprise Vault | |

| Network | Symantec DLP Network Monitor | Контроль перемещения конфиденциальных данных по сетевым каналам связи (пассивный) |

| Symantec DLP Network Prevent for Web | Контроль перемещения конфиденциальных данных по сетевым каналам связи (активный с возможностью блокировки и анализа шифрованного трафика) | |

| Symantec DLP Network Prevent for Mail | ||

| Mobile | Symantec DLP Mobile Prevent | Контроль отправляемой с мобильных устройств конфиденциальной информации (почта, приложения, веб-сервисы) |

| Symantec DLP Mobile Email Monitor | Контроль скачиваемой на мобильные устройства через почту конфиденциальные данные | |

| Symantec Management Platform | Symantec DLP IT Analytics | Дополнительный модуль (бесплатный) для расширенной отчетности |

| Symantec DLP Integration Component | Инструментарий автоматического развертывания агентов и контроля их работы (бесплатный) |

* Предусмотрена возможность использования уже существующей в компании СУБД Oracle

На рисунке 1 представлена принципиальная схема развёртывания и работы Symantec DLP 12.5.

Рисунок 1. Принципиальная схема работы Symantec DLP 12.5

В отличие от многих других решений, которые поставляются как программно-аппаратные комплексы, Symantec DLP 12.5 поставляется как набор программного обеспечения, готового для установки.

Модули Symantec DLP 12.5 можно устанавливать практически в любом составе на любое аппаратное обеспечение, которое соответствует системным требованиям, в том числе на виртуальные серверы.

Функциональные возможности Symantec DLP 12.5

Первичной задачей Symantec DLP является выявление и блокировка передачи (или помещение на карантин) конфиденциальной информации (КИ), содержащейся:

- В файлах различных форматов на всех ресурсах корпоративной сети, включая стационарные и мобильные компьютеры, серверы, хранилища данных и общие сетевые файловые ресурсы;

- В сообщениях электронной почты;

- Веб-трафике;

- При записи на съемные носители информации или компакт диски CD/DVD;

- При отправке документов на печать;

- При копировании в буфер обмена;

- При записи на локальные диски;

- При копировании с/в общие сетевые папки;

- При обращении приложений к конфиденциальным данным;

- В документах, отправляемых через интернет-пейджеры.

Для решения этой задачи Symantec DLP располагает несколькими технологиями обнаружения КИ, применяемыми совместно или по отдельности (в зависимости от характера защищаемых данных):

- Described Content Matching (DCM),

- Exact Data Matching (EDM),

- Indexed Document Matching (IDM),

- Vector Machine Learning (VML).

Вторая задача Symantec DLP – это оперативное реагирование на события, связанные с обменом, передачей или выявлением КИ на недопустимых ресурсах в соответствии с заданными правилами/политиками: предупреждение, перемещение в карантин, блокировка, изменение прав/списка доступа, перемещение из недоверенной среды на «правильные» ресурсы, шифрование и пр.

Для создания политик можно использовать готовые шаблоны, которые можно использовать без изменений (например, для контроля персональных данных) или же изменять в соответствии с текущими требованиями.

В случае срабатывания политики – потенциального или реального инцидента ИБ (утечки КИ), Symantec DLP включает механизм уведомления и контроля расследования инцидентов.

Symantec DLP содержит средства подготовки аналитической отчётности и визуального представления информации касательно рисков ИБ, динамики, тенденций и количественных характеристик.

Таким образом, основной целью Symantec DLP является предотвращение утечек конфиденциальной информации за счёт использования различных технологий и средств технического контроля, обучения сотрудников правилам обработки конфиденциальной информации и расследования каждого произошедшего инцидента.

Описание модулей Symantec DLP 12.5

Теперь перейдём к рассмотрению функциональных возможностей каждого модуля, который входит в состав Symantec DLP.

Начнём с Enforce Platform. Это основная интегрирующая и управляющая платформа Symantec DLP. Управление набором модулей DLP осуществляется через Web-интерфейс и позволяет выполнять следующие операции:

- Снятие цифровых отпечатков с неструктурированных данных. Снятие может производиться из следующих источников: общая сетевая папка, доступная по протоколу SMB, CIFS; локальная папка на сервере Enforce; в виде архива, загружаемого через web-интерфейс, содержащего необходимые документы;

- Снятие цифровых отпечатков со структурированных данных. Снятие производится через файл-выгрузку формата CSV, загружаемый через web-интерфейс;

- Создание профиля защиты данных с помощью технологии Vector Machine Learning. Создание происходит при обработке достаточно большого массива документов «позитивного» и «негативного» характера. Документы загружаются через web-интерфейс;

- Создание и редактирование идентификаторов, представляющих сочетание регулярных выражений и проверок;

- Создание политик на основе цифровых отпечатков, ключевых слов, профилей VML, регулярных выражений, идентификаторов, аттрибутов файлов, идентификаторов съемных носителей, расположения рабочей станции, протоколов, списков пользователей, доменов, адресов электронной почты и IP-адресов;

- Создание правил реагирования на срабатывание политики;

- Создание целей сетевого сканирования;

- Добавление, переназначение, управление и удаление серверов детектирования;

- Создание групп политик;

- Просмотр и управление уведомлениями о системных событиях;

- Просмотр статистики сетевого трафика;

- Сбор логов модулей системы;

- Просмотр состояния, удаление, изменение конфигурации и создания уведомления о состоянии агентов, устанавливаемых на рабочих станциях;

- Управление функционалом контроля приложений;

- Создание, изменение и удаление идентификаторов съемных устройств;

- Управление основными настройками системы, настройками сетевых протоколов, групп пользователей на основе групп Active Directory, хранением учетных записей и управление интеграцией с модулями Data Insight и Management Console, создание и изменение атрибутов инцидентов, управление выгрузок данных инцидентов в архив и управление пользователями и ролями;

- Просмотр инцидентов, создание отчётов.

СУБД Oracle представляет собой централизованное хранилище инцидентов, журналов событий, настроек системы, политики безопасности и теневых копий перехваченных данных.

Для отслеживания и контроля данных, передаваемых по сетевым каналам связи, предназначена группа модулей Network, в состав которой входят модули Symantec DLP Network Monitor, Network Prevent for Web и Network Prevent for Mail.

Network Monitor – модуль, предназначенный для анализа зеркалированного сетевого трафика, который передаётся на анализ с помощью дополнительного сетевого оборудования: коммутаторов или TAP устройств.

Модуль Network Monitor позволяет на основе сигнатур анализировать протоколы: SMTP, HTTP, NNTP, AOL, MSN, YAHOO. Другие сетевые протоколы анализируются, основываясь на используемых ими сетевых портах.

Network Prevent for E-Mail это модуль, который предназначен для анализа и блокирования электронной почты, передаваемой по протоколам SMTP или ESMTP. С технической точки зрения является (E)SMTP Proxy.

Предоставляет несколько вариантов интеграции в почтовую инфраструктуру – как в разрыв, так и параллельная обработка.

Последний модуль этой группы - Network prevent for Web. Он позволяет осуществлять анализ и блокировку трафика, передаваемого на него Proxy-серверами. Возможен анализ протоколов HTTP, HTTPS (при использовании proxy-серверов, имеющих функционал расшифровки SSL-трафика), FTP over HTTP. Интеграция с Proxy-серверами возможна по протоколу ICAP или с помощью дополнительного ПО, устанавливаемого на серверы Microsoft ISA 2004/2006 и TMG.

Теперь рассмотрим функциональность группы модулей Storage, в состав которой входят Symantec DLP Network Discover, Network Protect, Data Insight, Self-Service Remediation Portal, Classification server. Эта группа модулей предназначена для контроля данных, которые находятся на сетевых ресурсах компании, файловых хранилищах и в системах электронного документооборота.

Первым рассмотрим модуль Network Discover. Его предназначение - обнаружение данных на сетевых источниках хранения. Обнаружение возможно на файловых серверах, файловых системах серверов, в базах данных SQL, почтовых серверах и др.

Поддерживается сканирование следующих источников данных:

- Сетевые файловые системы (CIFS, NFS, DFS);

- Локальные файловые системы на серверах под управлением ОС Microsoft Windows, Linux, Solaris, AIX;

- Веб-сервера;

- Microsoft Exchange;

- Microsoft Sharepoint 2007/2010/2013;

- БД Lotus Notes;

- БД SQL;

- Livelink;

- Documentum;

- Пользовательские приложения, данные из которых могут быть извлечены и переданы Network Discover.

Сканирование источников осуществляется по расписанию с правами заданного пользователя.

Network Protect. Этот модуль является расширением модуля Network Discover и позволяет перемещать или копировать те данные, которые нарушают политики безопасности. В случае перемещения файлов предусмотрена возможность оставлять на их месте файл-заглушку, имеющий то же название, что и переносимый файл, но с заданным текстом внутри.

Data Insight – модуль, предназначенный для сбора информации о действиях (создание файла, запись, чтение и т.д.), совершаемых с файлами на уровне файловой системы. Данные могут собираться с файловых серверов на платформе Windows, серверов Microsoft Sharepoint, а также NAS-серверов компания NetApp и EMC. Кроме этого, можно сформировать отчетность по доступу к файлам, а также занятому месту на серверах. Также модуль Data Insight позволяет контролировать с помощью политик безопасности доступ к файлу, доступ к файлу пользователей, не находящихся в белых списках.

Возможности Data Insight позволяют определить нестандартное поведение пользователей в отношении доступа к данным.

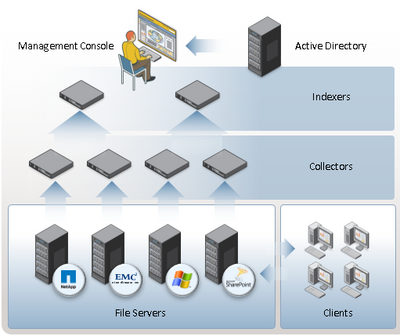

Data Insight состоит из следующих компонентов, которые могут устанавливаться как на одном, так и на разных серверах, в зависимости от инфраструктуры заказчика:

- Management – настройка, управление, хранение данных и предоставление отчетности;

- Indexer – индексирование и обработка данных, передаваемых с collector;

- Collector – сбор данных с серверов-источников.

На рисунке 2 показана принципиальная схема развёртывания и работы Data Insight в инфраструктуре заказчика.

Рисунок 2. Схема работы и развёртывания Data Insight из состава Symantec DLP 12.5

Data Insight Self-Service Remediation portal – это модуль с помощью которого администраторы файловых хранилищ и сотрудники отделов безопасности могут привлечь владельцев бизнес-данных для исправления ошибок размещения критичной информации и изменения прав доступа на важные данные при помощи веб-портала.

Последний модуль, который входит в группу Storage, это Classification Server. Его предназначение - классификация писем , которые помещаются в архивы и журналы почты Symantec Enterprise Vault.

Для защиты конечных точек инфраструктуры компании используются модули Symantec DLP Endpoint Discover и Endpoint Prevent.

Задачи модуля Endpoint Discover включают в себя поиск и анализ файлов, хранящихся на рабочих станциях. Поиск осуществляется установленным на рабочей станции Endpoint-агентом.

Анализ файлов происходит локально, за исключением анализа по цифровым отпечаткам, для чего данные передаются на Endpoint-сервер. Данные об инциденте передаются с агента на серверы Endpoint и далее на модуль Enforce по шифрованному каналу. Сертификат шифрования может использоваться как встроенный, так и созданный дополнительно.

Для контроля действий пользователей на рабочих станциях используется модуль Endpoint Prevent.. Контроль производится с помощью Endpoint-агента, который устанавливается на рабочие станции и серверы.

Endpoint-агент анализирует данные, передаваемые следующими способами:

- Запись на USB носитель;

- Запись на локальный диск;

- Запись на SD и CF карты памяти;

- Копирование в буфер обмена;

- Запись на CD/DVD носители;

- Запись на общие сетевые папки;

- Отправка через POST-запросы на веб-страницы. Анализу подлежит как HTTP протокол (для всех браузеров), так и HTTPS (для браузеров Microsoft Internet Explorer и Mozilla Firefox);

- Отправка данных по электронной почте через почтовые клиенты Microsoft Outlook и Lotus Notes;

- Отправка данных через интернет-пейджеры, такие как MSN, Yahoo, и др.

- Обращение программ к файлам и передача данных по сети (Application Control).

В случае нарушения политик на рабочей станции, с помощью агента может выдаваться диалоговое окно для пользователя с требованием объяснить необходимость совершаемого действия.

Для обеспечения защиты данных, которые передаются посредством мобильных устройств предназначены модули Symantec DLP Mobile Prevent и Mobile Email Monitor.

Symantec DLP Mobile Prevent предназначен для контроля информации отправляемой в сеть интернет через мобильные устройства iPad и iPhone по сетевым каналам HTTP/S, FTP. Он позволяет контролировать мобильную почту и мобильные приложения такие как: FaceBook, DropBox, Twitter, Gmail, GoodReader..

Для контроля почты, которая передаётся на мобильные устройства используется модуль Symantec DLP Mobile Email Monitor.

Дополнительный контроль и управление Symantec DLP 12.5 осуществляется при помощи Symantec Management Platform. В её состав входят Symantec DLP Integration Component и Symantec DLP IT Analytics. Рассмотрим функции этих модулей.

Symantec DLP Integration Component –это компонент, который предназначен для автоматизации развертывания, учета, обновления и удаления агентов Symantec DLP. Он может быть расширен до полноценного патч-менеджмент решения и решения по инвентаризации и т.д.

Symantec DLP IT Analytics позволяет получить расширенную отчетность. Также он предназначен для создания кастомизированной отчетности по многим продуктам Symantec, включая Symantec DLP 12.5.

В случае обнаружения неправомерных действий пользователя Symantec DLP 12.5 позволяет:

- Заблокировать передачу данных;

- Зарегистрировать нарушение с блокировкой передачи или без;

- Создать теневую копию данных;

- Уведомить пользователя о совершении неправомерного действия;

- Запросить объяснение у пользователя касательно совершаемых нарушений;

- Уведомить работника службы безопасности о нарушении;

- Запустить любое приложение или команду для реакции на инцидент.

Возможности интеграции в Symantec DLP 12.5

Базовую функциональность продукта Symantec Data Loss Prevention можно без труда расширить с помощью других решений Symantec в области обеспечения безопасности и хранения данных:

- Symantec Backup Exec System Recovery: интеграция для включения сканирования образов резервных копий на наличие конфиденциальных данных;

- Symantec Control Compliance Suite: данные об инцидентах Data Loss Prevention можно импортировать в Control Compliance Suite с целью обнаружения систем, по отношению к которым могут действовать политики технического контроля в зависимости от хранящихся в них данных;

- Symantec Endpoint Encryption: применяется для принудительного шифрования данных на основе политик при копировании файлов на устройства USB в реальном времени;

- Symantec FileShare Encryption: используется для извлечения, расшифровки и анализа текста в зашифрованных документах;

- Symantec Universal Gateway Email: обеспечивает принудительное шифрование электронных сообщений на основе политик и предоставления подтверждения безопасной доставки в Data Loss Prevention Enforce Platform;

- Symantec Endpoint Protection: может использоваться для принудительной блокировки настольных и портативных компьютеров на основе политик (например, контроль уровней приложений или устройств, блокировка портов);

- Symantec Enterprise Vault: услуги Enterprise Vault Data Classification Services, использующие технологию обнаружения Data Loss Prevention, обеспечивают классификацию данных на основе политик и маркировку данных для архивных сообщений электронной почты. Symantec Enterprise Vault Compliance Accelerator и Symantec Enterprise Vault Discovery Accelerator используют результаты классификации для применения политик хранения, соблюдения официальных требований и поиска информации;

- Symantec Messaging Gateway: предоставляет дополнительные удобства проверки и выпуска из карантина сообщений напрямую из Data Loss Prevention Enforce Platform;

- Symantec Mobile Management: применяется для принудительного применения параметров VPN на мобильных устройствах, отправки предупреждений при попытке изменить профиль устройства, а также удаленного стирания данных на основе политик;

Для расширения функциональных возможностей всего комплекса Symantec DLP 12.5, разработчиками предусмотрена интеграция с широким спектром сторонних решений:

- Сетевыми каталогами LDAP (в т. ч. Microsoft Active Directory);

- Почтовыми серверами Microsoft Exchange, Lotus Domino;

- Прокси-серверами Microsoft TMG, Squid, Bluecoat ProxySG, Cisco IronPort S-Series, McAfee Web Gateway, Symantec Web Gateway (также возможна интеграция с любым прокси-сервером, который поддерживает протокол ICAP), Websense Web Security;

- SIEM-системы (при помощи писем, syslog-сообщений или reporting API);

Кроме того, в системе есть набор API для интеграции с другими приложениями любых производителей:

- Flex Response API – обеспечивает интеграцию на уровне серверных компонентов и на уровне агентов для использования сторонних приложений для реакции на совершенный инцидент. Например, шифрование при записи конфиденциальной информации на флэш-носители при помощи TrueCrypt, блокирование рабочих станций при помощи решений Endpoint Protection, карантин почты на почтовых шлюзах для премодерации т.д.;

- Content Extraction API – обеспечивает интеграцию со сторонними решениями анализа перехваченных данных, например, с ABBYY Recognition Server для распознавания изображений;

- Reporting API – обеспечивает интеграцию с решениями по оценке рисков или SIEM системами;

- Custom Lookup API – обеспечивает интеграцию со службами каталогов или с любыми другими службами, приложениями или СУБД для получения дополнительных сведений об инциденте или нарушителе.

Подобный подход позволяет значительно усилить безопасность инфраструктуры в целом, снизить совокупную стоимость обслуживания, упростить работу обслуживающему персоналу.

Аналитические возможности

Перехваченные данные анализируются системой при помощи специальных аналитических алгоритмов. Рассмотрим эти алгоритмы поподробнее.

Symantec DLP 12.5 использует 4 основные метода обнаружения контента:

- Described Content Matching (DCM), в который входят методы обнаружения по ключевым словам, регулярным выражениям и идентификаторам. Идентификаторы позволяют реализовать такой функционал при проверке, как контроль валидности номеров кредитных карт по алгоритму Luhn или корректность ИНН, используя механизмы проверки, заложенные в номер и т.д.;

- Exact Data Matching (EDM) или цифровые отпечатки для структурированных данных, по сути таблиц. В данном случае процедура снятия отпечатка применяется на каждой ячейке, что позволяет обнаруживать, например, паспорт и его владельца и защищать именно это сочетание, основываясь на такой таблице;

- Indexed Document Matching (IDM) или отпечатки для неструктурированных данных предназначены для защиты текстовых данных, например, договоров и т.д. Механизм обнаружения позволяет определить похожесть документа до 10%. Данный порог может изменяться при написании правил обнаружения;

- Vector Machine Learning (VML) – метод для автоматизации обучения системы. Обучение производится на массивах «позитивных» и «негативных» документов с целью выявления характерных признаков КИ в контролируемых потоках. Чем больше документов будет предложено системе в процессе обучения, тем точнее система будет определять КИ.

Также может осуществляться автоматическое обучение системы, применяться гибридный анализ (комбинация различных методов обнаружения в рамках одного правила или одной политики).

В Symantec DLP 12.5 по умолчанию включены сигнатуры около 400 форматов самых популярных файлов. При этом можно добавлять свои форматы файлов при помощи специальной утилиты File Type Analyzer. При проверке передаваемых или копируемых файлов система не ориентируется на расширение файла, пользователь не сможет обмануть её изменив расширение, к примеру, doc на avi или zip на jpeg. Определение типа файла реализовано путём проверки двоичных (шестнадцатеричных) данных самого файла.

Как видно из вышеперечисленного, Symantec DLP 12.5 обладает широкими функциональными возможностями для того, чтобы обеспечить полный комплексный подход к защите инфраструктуры компании от различных инцидентов, связанных с утечками важных данных и контроля движения информации.

Теперь мы переходим к следующему важному разделу нашего обзора — Системные требования Symantec DLP 12.5.

Системные требования

Поскольку Symantec DLP 12 предназначен для использования в крупных инфраструктурах, то системные требования зависят от размера инфраструктуры.

Различают три варианта:

- Small Business/Branch Offices (<1000 хостов) – платформа управления Enforce, СУБД Oracle и все модули детектирования устанавливаются на один физический сервер. Сервер для установки должен обладать следующими параметрами:

- 2xCPU 2,2 ГГц 8 ядер, 64 ГБ ОЗУ, 3 ТБ HDD Raid 5 (minimum 5 spindles), 2 NIC Ethernet 100/1000 медный или оптический.

- Параметры сервера Data Insight рассчитываются отдельно в зависимости от количества и объема файловых хранилищ, но обычно это сервер c 2-х или 4-х ядерным процессором, 8-16 ГБ ОЗУ и 300-500 ГБ HDD.

- Small/Medium Enterprise (1000-10000 хостов) – платформа управления Enforce и Oracle устанавливаются на один сервер, каждый сервер детектирования устанавливается отдельно на свой сервер (физический либо виртуальный:

- Сервер Enforce+СУБД Oracle: 2xCPU 3,0 ГГц 1 ядро, 6-8 ГБ ОЗУ, 500 ГБ HDD Raid 1+0 или Raid 5, 1 NIC Ethernet 100/1000 медный или оптический.

- Серверы детектирования: 2xCPU 3,0 ГГц 1 ядро, 6-8 ГБ ОЗУ, 140 ГБ HDD, 1 NIC Ethernet 100/1000 медный или оптический (2 NIC для модуля Network Monitor)

- Параметры сервера Data Insight рассчитываются отдельно в зависимости от количества и объема файловых хранилищ, но обычно это сервер c 2-х или 4-х ядерным процессором, 8-16 ГБ ОЗУ и 300-500 ГБ HDD.

- Large/Very Large Enterprise (>10000 хостов) – платформа управления Enforce и Oracle устанавливаются на один сервер либо на разные серверы, каждый сервер детектирования устанавливается отдельно на свой сервер (физический либо виртуальный).

- Сервер Enforce+СУБД Oracle: 2xCPU 3,0 ГГц 2 ядра, от 8 ГБ ОЗУ, 1 ТБ HDD Raid 1+0 или Raid 5, 1 NIC Ethernet 100/1000 медный или оптический.

- Серверы детектирования: 2xCPU 3,0 ГГц 2 ядра, от 8 ГБ ОЗУ, 140 ГБ HDD, 1 NIC Ethernet 100/1000 медный или оптический (2 NIC для модуля Network Monitor)

- Параметры сервера Data Insight рассчитываются отдельно в зависимости от количества и объема файловых хранилищ, но обычно это сервер c 2-х или 4-х ядерным процессором, 8-16 ГБ ОЗУ и 300-500 ГБ HDD.

Операционные системы, используемые для развертывания серверных компонентов:

- Microsoft Windows Server 2008 R2 Enterprise Edition, Standard Edition (64-bit)

- Microsoft Windows Server 2008 R2 SP1 Standard или Enterprise Edition (64-bit)

- Microsoft Windows Server 2012 Enterprise Edition, Standard Edition, Data Center Edition (64-bit)

- Red Hat Enterprise Linux 5.7- 5.10, 6.4 и 6.5 (64-bit)

Агенты Symantec DLP 12.5, которые устанавливаются на конечные точки сети, не требовательны к аппаратным ресурсам. Для них необходимо наличие ~30 Мб ОЗУ, ~80 Мб на жёстком диске и практически любая операционная система линейки Microsoft Windows, начиная с ХР SP2, уровня не ниже Professional и заканчивая Microsoft Windows 8.1 Update 1.

Для нормального функционирования агента достаточно компьютера с процессором не хуже Celeron 1000 МГц и 256 МБ ОЗУ. Начиная с версии 12.5, агенты поддерживают установку на Mac OS X 10.8-10.9 (только для поиска по локальным дискам).

Модули Symantec DLP for Mobile поддерживают работу с устройствами iPad и iPhone (вся линейка), которые работают под управлением ОС iOS для iPad 6.0-7 и iOS для iPhone 6.0-7. Для контроля корпоративной почты необходимо наличие Microsoft Exchange 2003-2010 с ActiveSync.

Ввиду широкого распространения виртуализации, большинство модулей Symantec DLP 12.5 поддерживает возможность развёртывания в виртуальной инфраструктуре. Все модули кроме Network Monitor и СУБД Oracle поддерживают виртуализацию и могут устанавливаться в виртуальные среды VMware ESX/ESXi 4.0-4.1, VMware ESXi 5.x. (версии VMware только х64).

В виртуальной среде один виртуальный сервер управления агентами не рекомендуется использовать для обслуживания более 5000 агентов. Если необходимо обслуживать более 5000 агентов, то необходимо добавить еще один сервер управления агентами.

Агенты Symantec DLP 12.5 поддерживают работу в средах VDI, Citrix XenDesktop, VMware View и Microsoft Hyper-V. Так же поддерживаются виртуальные приложения, опубликованные при помощи Citrix XenApp 4.5/6.0/6.5 и виртуальные машины VMware Workstation.

На этом закончим с разбором системных требований Symantec DLP 12.5 и перейдём к рассмотрению установки этой системы.

Установка Symantec DLP 12.5

Полностью описать все этапы установки Symantec DLP 12.5 не представляется возможным в рамках данного обзора. Мы расскажем о некоторых ключевых моментах.

Компания Symantec рекомендует устанавливать каждый модуль Symantec DLP 12.5 на отдельный сервер для контроля организаций, в которых работает больше 1000 пользователей. Развёртывание на одном сервере нескольких модулей или даже практически всех официально поддерживается начиная с версии 12.5.

Для Symantec DLP 12.5 предусмотрено несколько различных вариантов установки:

- Одноуровневый;

- Двухуровневый;

- Трёхуровневый.

В одноуровневом варианте установки база данных, Enforce-сервер и модули обнаружения устанавливаются на один сервер. Этот вариант установки используется для компаний или филиалов, в которых работает не более 1000 пользователей.

При двухуровневом варианте установки база данных и Enforce-сервер устанавливаются на один сервер, модули обнаружения устанавливаются на отдельные сервера. Данный вариант установки может быть рекомендован в том случае, если в компании нет отдельного отдела поддержки баз данных, который мог бы заниматься её своевременным обслуживанием.

Трёхуровневый вариант установки рекомендуется компанией Symantec для использования в том случае, когда в компании есть отдел, который занимается обслуживанием баз данных.

В этом варианте все компоненты Symantec DLP 12 устанавливаются на отдельные сервера.

Развёртывание Symantec DLP 12 происходит по следующей схеме:

- Установка БД Oracle;

- Установка Enforce-сервера;

- Установка серверов обнаружения;

- Установка Data Insight;

- Опциональная установка дополнительных модулей, например, Symantec IT Analytics;

- Установка агентов на конечные точки сети.

В этом варианте установки для развёртывания Symantec DLP 12.5 необходимо выделение в инфраструктуре как минимум двух серверов.

Далее мы покажем несколько типовых схем развёртывания отдельных модулей. Стоит отметить, что данные варианты очень приблизительны, и конечная схема развёртывания зависит от инфраструктуры заказчика.

Начнём с модуля Symantec Network Monitor. Его типовая схема развёртывания показана на рисунке 3.

Рисунок 3. Типовая схема развёртывания сервера с Symantec DLP Network Monitor 12.5

Как видно из рисунка, сервер с Network Monitor получает политики от сервера управления и, обрабатывая полученный трафик от Span(Tap)-порта сетевого коммутатора, ищет наличие нарушений политик.

Типовой вариант сервера Network Prevent for Email для защиты исходящей электронной почты показан на рисунке 4. Данная схема позволяет отслеживать и анализировать почтовые сообщения и вложения, а также применять к ним различные действия, согласно заданных политик.

Рисунок 4. Типовая схема развёртывания Symantec DLP Network Prevent for Email 12.5

Модуль Network Prevent for Web можно интегрировать в инфраструктуру так, как показано на рисунке 5.

Рисунок 5. Типовая схема подключения модуля Symantec DLP Network Prevent for Web в инфраструктуре 12.5

Network Prevent for Web работает совместно с прокси-сервером по протоколу ICAP.

Типовая схема работы модуля Mobile Email Monitor показана на рисунке 6. На этом рисунке видно как с помощью Mobile Email Monitor осуществляется контроль корпоративной электронной почты, при доступе к ней с мобильных устройств. Запрошенные мобильным устройствам данные, сначала проходят через прокси-сервер и затем передаются на сервер Mobile Email Monitor, где эти данные будут проверяться на предмет наличия в них конфиденциальной информации.

Рисунок 6. Типовая схема работы модуля Symantec DLP Mobile Email Monitor 12.5

Типовая схема подключения модуля Mobile Prevent for Web приведена на рисунке 7.

Для реализации такой схемы необходимо, чтобы мобильные устройства подключались к инфраструктуре компании по VPN-каналу. В этом случае Mobile Prevent for Web может контролировать HTTP/HTTPs и FTP, ActiveSync трафик и трафик мобильных приложений. Если же устройство подключается к корпоративной сети не по VPN, Mobile Prevent for Web не сможет осуществлять какой-либо контроль передачи данных, кроме ActiveSync, но с другой стороны такая схема работы снимает нагрузку с мобильного устройства и дольше сохраняет заряд батареи.

Рисунок 7. Типовая схема подключения Symantec DLP Mobile Prevent for Web 12.5

Интеграция в инфраструктуру модулей Endpoint Discover и Endpoint Prevent осуществляется приблизительно так, как показано на рисунке 8.

Рисунок 8. Типовая схема подключения модулей Symantec DLP Endpoint Discover и Endpoint Prevent 12.5

Архитектура работы модулей Data Insight и Self-Service Remediation Portal выглядит приблизительно так, как показано на рисунке 9.

Рисунок 9. Архитектура работы модулей Symantec Data Insight и Self-Service Remediation Portal 12.5

На этом мы закончим краткое описание принципов развёртывания Symantec DLP 12.5 и перейдём к следующему важному разделу — основы работы с Symantec DLP 12.5.

Основы работы с Symantec DLP 12

К сожалению, ввиду большого объёма возможностей, мы не можем в полном объёме рассказать о всех аспектах работы с Symantec DLP 12.5. В качестве примера мы покажем основные рабочие задачи.

После того, как выполнены все первоначальные этапы развёртывания Symantec DLP 12.5, можно начинать работу с системой.

Доступ к данным внутри Symantec DLP осуществляется только через веб-интерфейс. Для повышения уровня безопасности при работе с Symantec DLP 12.5 предусмотрена ролевая система доступа с гранулированным распределением прав. Доступ к данным регулируется на основе любых атрибутов системы, инцидентов, пользователей и т.д. Если каких-либо атрибутов не хватает, то их можно создать дополнительно и также использовать для контроля доступа.

Интеграция с Active Directory позволяет реализовать удобный доступ в консоль DLP системы при помощи привычных пользователям учетных данных. В купе с ролевой моделью доступа, интеграция с AD позволяет дать доступ в систему даже руководителям подразделений для контроля своих подчиненных.

Рисунок 10. Главное окно веб-консоли Symantec DLP 12.5

В первую очередь необходимо подключить к Enforce-серверу развёрнутые сервера обнаружения. А затем сконфигурировать политики системы.

Это легко осуществляется с помощью консоли управления. В качестве примера возьмём новый модуль Symantec DLP Mobile Email Monitor.

Компания Symantec рекомендует проводить подключение и настройку сервера Mobile Email Monitor по такому алгоритму:

- Добавление и настройка нового сервера Mobile Email Monitor;

- Настройка прокси-сервера;

- Настройка сервисов ICAP на прокси-сервере для перенаправления трафика на сервер Mobile Email Monitor;

- Настройка режима ответа (respmod) на прокси-сервере;

- Добавление на прокси-сервер цифрового сертификата;

- Настройка учётных записей почты;

- Создание и применение политики безопасности для Mobile Email Monitor;

- Тест реагирования системы на инциденты согласно созданной политики.

Рисунок 11. Подключение сервера Mobile Email Monitor к Enforce-серверу с помощью консоли управления Symantec DLP 12.5

На рисунке 12 показаны расширенные настройки сервера Mobile Email Monitor.

Рисунок 12. Расширенные настройки сервера Symantec DLP Mobile Email Monitor 12.5

Прокси сервер подключается как ICAP-клиент к серверам детектирования, настройку прокси-сервера мы пропустим, поскольку это выходит за рамки данного обзора.

Остановимся на создании тестовой политики, которая будет использоваться для проверки работоспособности сервера.

Политики в Symantec DLP 12.5 представляют собой набор правил детектирования контента, контекста и ответных действий. Они могут быть пользовательскими либо созданы на основе шаблонов. В текущей версии Symantec DLP предустановлены 65 различных шаблонов политик.

В таблице 2 перечислены компоненты политики и указано, какие из компонентов являются обязательными, а какие — нет.

Таблица 2. Состав политик Symantec DLP 12.5

| Компонент | Необходимость | Пояснения |

| Имя политики | Обязательно | Имя политики должно быть уникальным |

| Группа политики | Обязательно | Политика должна быть назначена группе политик |

| Правила политики и исключения* | Обязательно | Политика должна содержать правила, которые определяют хотя бы одно условия совпадения |

| Профили данных и исключения* | Может потребоваться | Профили данных необходимо задавать в политике, если методы обнаружения в политике их требуют. (EDM, IDM, VML) |

| Группа пользователей и исключения* | Может потребоваться | Указание группы пользователей необходимо в том случае, если групповые методы в политике этого требуют |

| Описание политики | Опционально | Используется для облегчения администрирования |

| Правила реагирования и исключения* | Опционально | Используются в том случае, если нужно реагирование системы на инцидент при срабатывании политики |

| *Исключения | Опционально | Используются для указания объектов, на которые не должно распространяться действие политики. Это могут быть как информация определенной категории, профили данных (включая цифровые отпечатки и т.д.), группы пользователей или отдельные пользователи, проктолы, веб-домены, почтовые домены и т.д. |

Кроме шаблонов политик, которые входят в состав Symantec DLP 12.5, присутствуют и пакеты решений (Solution Packs). Пакеты решений - это готовые наборы сконфигурированных политик, правил реагирования, ролей пользователей, отчётов, протоколов под конкретные отрасли деятельности. Так же компания бесплатно предоставляет идентификаторы Российских персональных данных, такие как номера СНИЛС, номер паспортов, номера ИНН и т.д.

Пакеты решений предоставлены для таких отраслей: Фармацевтика, Энергетика Социальные данные, Финансы, Медицина, IT, Страхование, Производство, Медиа-индустрия, Торговля, Телекоммуникации, Общие.

Базируясь на этих пакетах решений, можно быстро создать собственные наборы политик и пр., под конкретику компании.

Отчётность Symantec DLP 12.5

Отчётность формируется по большинству атрибутов инцидента. Она бывает трёх типов, отражает различные тренды, в том числе и двухуровневые.

Symantec DLP 12 отслеживает инциденты для всех серверов обнаружения и предоставляет следующие виды отчётов по инцидентам:

- Перечень инцидентов. Список конкретных инцидентов, которые содержат информацию о важности, применённой политике, числе совпадений и статусу. Можно выбрать любой инцидент и просмотреть детальную информацию;

- Итоговая статистика. Отображает информацию обо всех инцидентах. По-умолчанию скрыто отображение инцидентов, которые имеют статус «архивный»;

- Панели, которые содержат комбинированную информацию разных типов отчётов. Они включают в себя графики и общее количество инцидентов. Графики могут отображать список инцидентов высокой важности или списки инцидентов по группам. Можно развернуть любой отчёт и посмотреть детальную информацию. Для просмотра доступны отчёты по событиям в сети, на конечных точках сети, мобильных устройствах и обнаружению;

- Отчёты, которые доступны для текущей роли учётной записи;

- Отчёты, которые соответствуют отдельным серверам обнаружения (сетевой, конечные точки сети, сетевое обнаружение, обнаружение на конечных устройствах сети, мобильных устройствах);

- Пользовательские отчёты.

Так как атрибуты инцидента могут добавляться – то и отчетность может расширяться. Кроме того, все отчеты в интерфейсе «живые», т.е. увидев определенный параметр и нажав на него мы моментально перейдём в отчет с дополнительной фильтрацией по интересующему нас параметру.

Для удобства работы с инцидентами предусмотрена возможность фильтрации отчётности по различным критериям. На рисунке 13 показан список зарегистрированных инцидентов.

Рисунок 13. Список зарегистрированных инцидентов в Symantec DLP 12.5

На рисунке 14 мы видим итоговую статистику по инцидентам, отфильтрованных по типу протоколов перехвата.

Рисунок 14. Суммарная статистика инцидентов, с выборкой по протокола перехвата в Symantec DLP 12.5

На рисунке 15 показан пример фильтрации отчётности по протоколам перехвата, с отображением статистики инцидентов по неделям.

Рисунок 15. Статистика инцидентов, отфильтрованных по протоколам перехвата, с итоговыми данными по неделям в Symantec DLP 12.5

Также можно посмотреть итоговую статистику по каждому пользователю, как это показано на рисунке 16.

Рисунок 16. Статистика инцидентов, отфильтрованных по протоколам перехвата, с итоговыми данными по пользователям в Symantec DLP 12.5

В случае нехватки встроенных средств отчётности можно использовать модуль ИТ-аналитики Symantec DLP IT Analytics, предоставляемый бесплатно. При помощи этого модуля можно проводить многомерный анализ статистики и построение различных отчётов в графическом виде. Это позволяет получать оперативные отчёты в любой момент времени, а также экспортировать отчётность в файлы формата PDF, XLS, CSV или TIF. Пример отчётности, созданной с помощью этого модуля, показан на рисунке 17.

Рисунок 17. Пример графических данных, полученных с помощью IT Analytics

На этом мы заканчиваем обзор комплексного DLP-решения корпоративного уровня Symantec Data Loss Prevention 12.5 и переходим к выводам.

Выводы

В сегодняшнем обзоре мы рассмотрели современную многокомпонентную систему защиты от утечек данных Symantec DLP 12.5, которая является продуктом корпоративного класса, и обеспечивает полную комплексную защиту данных в компании, имея в себе инструменты не только контроля перемещения информации, но и развертывания агентов, расширенной отчетности и взаимодействия с владельцами данных.

Достоинства:

- Большое количество методов для анализа: контентный, цифровые отпечатки, автоматическое обучение, анализ контекста, гибридный анализ;

- Многоуровневая защита инфраструктуры: функциональный агент, высокопроизводительные сетевые компоненты, защита многих хранилищ.

- Возможность масштабирования системы для обеспечения функционирования в сложных высоконагруженных инфраструктурах;

- Поддержка большого числа сетевых протоколов для перехвата и анализа данных;

- Широкие возможности интеграции как с линейкой продуктов Symantec, так и со сторонними решениями;

- Endpoint-агент с возможностью блокировки данных по всем заявленным каналам с осуществлением контентного анализа;

- Модуль Data Insight (анализ прав доступа на хранилищах, анализ доступа на хранилищах, устаревания данных и т.д.)

- Широкие возможности контроля HTTP/HTTPs трафика, включая веб-почту, социальные сети и другие произвольные веб-сервисы (система записывает сообщения как HTTP(S)-трафик с определенного сайта);

- Контроль мобильных устройств под управлением Android и iOS;

- Возможность отслеживания перемещения не только текстовых документов, но и бинарных файлов (аудио- и видеофайлы, чертежи САПР и пр.);

- Возможность отслеживания движения данных как внутри инфраструктуры, так и за ее пределы;

- Отличная сопроводительная документация.

Недостатки:

- Отсутствие возможности контроля IM-протоколов таких как OSCAR, Mail.Ru Agent, Jabber, Microsoft Lync (компенсируется контролем буфера обмена и контролем обращения приложений к конфиденциальным файлам);

- Отсутствие обработки на агентах индексов табличных данных.