Сертификат AM Test Lab

Номер сертификата: 216

Дата выдачи: 23.01.2018

Срок действия: 23.01.2023

- Введение

- Архитектура One Identity Manager

- Коннекторы

- Функциональные возможности One Identity Manager

- Настройка работы системы и управление данными пользователей

- 5.1. Административная консоль Manager

- 5.2. Создание отчетов при помощи конструктора отчетов Report Editor

- 5.3. Настройка коннекторов в Synchronization Editor

- 5.4. Построение ролевой модели доступа при помощи конструктора ролей Analyzer

- Выводы

Введение

Данной публикацией мы продолжаем обзор системы управления идентификационными данными и доступом компании One Identity — One Identity Manager. В первой части обзора нами были рассмотрены история продукта, его функциональные возможности и детально описан портал самообслуживания — как основное рабочее средство для сотрудников компании (рядовых пользователей, их руководителей, а также сотрудников отдела информационной безопасности и аудиторов).

В прошлом обзоре мы рассматривали версию продукта 7.1.2 (дата выпуска — сентябрь 2017), которая на тот момент была текущей. С тех пор на свет вышла новая версия — 8.0 (дата выпуска — ноябрь 2017), и наше дальнейшее описание мы будем основывать на ней. В следующих частях обзора мы расскажем подробнее об изменениях и дополнениях в новой версии продукта, а также один из обзоров посвятим детальному описанию возможностей One Identity Manager по интеграции с системой SAP и функциям разделения полномочий (Segregation of Duties).

Архитектура One Identity Manager

По своей архитектуре система One Identity Manager имеет все стандартные компоненты, присущие продуктам данного класса, а именно:

- База данных.

- Обработчик очереди заданий и их выполнения в подключенных информационных системах (через коннекторы и интерфейсы).

- Веб-сервер (Сервер приложений).

- Интерфейсы пользователя и администратора.

Рисунок 1. Архитектура решения One Identity Manager

То есть это классическая «трехзвенка». При этом, в зависимости от требований, обмен данными между веб-сервером и базой данных может осуществляться как напрямую, так и через сервер приложений.

Ниже приведено описание компонентов One Identity Manager в терминологии, которую использует вендор:

- База данных (Database) — является центральным компонентом системы. Можно выделить два типа данных, хранящихся в базе данных решения: пользовательские данные и метаданные. Пользовательские данные содержат информацию о сотрудниках, учетных записях, группах, связанные с ними данные аттестации, ресертификации доступа и т. д. В состав метаданных входит информация для работы самой системы, а именно: полная конфигурация системы, параметры управления интерфейсом, правила форматирования данных, шаблоны, скрипты, и т. д. На уровне базы данных реализованы процессы обработки данных, вычисление наследования объектов (прав доступа, полномочий, ресурсов), связанных с иерархическими структурами (ролевая модель, оргштатная структура компании — структура подразделений, филиалов и др).

- Служба сервера (Server Service) — компонент, который отвечает за синхронизацию информации между базой данных и любыми подключенными целевыми системами. Кроме того, здесь контролируется выполнение различных процессов в системе, т. е. определяется, как должна продолжаться обработка задачи в зависимости от предыдущих результатов. Служба сервера является единственным компонентом, которому разрешено вносить изменения в целевую систему.

- Сервер приложений (Application server) — этот компонент содержит бизнес-логику системы. Клиенты подключаются непосредственно к нему, что обеспечивает безопасное соединение и работу с базой данных. Все запросы, формируемые в клиентских приложениях, отправляются на сервер приложений, который их обрабатывает. Данные из сервера приложений отправляются в базу данных для их сохранения.

- Веб-сервер (Web server) — используется для предоставления пользователям web-интерфейса для работы с системой (портал самообслуживания), а также для работы сервера приложений.

- Интерфейсы пользователя и администратора (Front-Ends) — в составе системы присутствует множество интерфейсов, каждый предназначен для выполнения определенного круга задач. Эти интерфейсы и их функции доступны пользователям в зависимости от их текущих прав доступа в самой системе One Identity Manager (внутренняя ролевая модель). Интерфейсы представлены в двух вариантах: в виде тонких (веб-) и толстых клиентов (Windows-приложений).

Коннекторы

В решении One Identity Manager присутствует широкий набор готовых коннекторов к наиболее распространенным типам целевых систем. Кроме того, вендор предоставляет графическую среду (фреймворк) для подготовки коннекторов — приложение Synchronization Editor, которое позволяет создавать коннекторы и подключать к IdM-решению новые целевые системы, не требуя написания кода.

Отдельно стоит отметить, что система One Identity Manager имеет коннектор для подключения системы SAP, сертифицированный самой компанией SAP. С этой системой реализована глубокая интеграция, в том числе включающая разграничение доступа (SoD) как на уровне ролей, профайлов, объектов авторизации, так и на уровне отдельных транзакций.

Ниже приведен перечень штатных коннекторов к целевым информационным системам:

- CSV — коннектор к текстовым файлам с возможностью чтения и записи.

- Коннектор к реляционным базам данных — любым, поддерживающим ADO.NET.

- LDAP-коннектор.

- Web service — коннектор к любому SOAP-веб-сервису, предоставляющему wsdl.

- Active Directory.

- Microsoft Exchange (2010, 2013, 2016 и Exchange Online).

- SharePoint (2010, 2013 и SharePoint Online).

- SAP R/3-коннектор:

- SAP Web Application Server 6.40;

- SAP NetWeaver Application Server 7.00, 7.01, 7.02, 7.10, 7.11, 7.20, 7.31, 7.40 SR 2, 7.41, 7.50 ;

- SAP S/4HANA On-Premise-Edition.

- Unix connector — поддерживаются большинство распространенных релизов Linux и Unix.

- IBM Notes connector (Lotus Domino Server Version 8.0, 9.0).

- Native database connector — коннектор к базам данных:

- SQL Server;

- Oracle Database;

- SQLite;

- MySQL;

- DB2 (LUW);

- CData ADO.NET Provider.

- Mainframe-коннектор:

- RACF;

- IBM I;

- CA Top Secret;

- CA ACF2.

- Windows-PowerShell-коннектор — позволяет создавать модули (интерфейсы) для взаимодействия с другими системами (включая облачные), инкапсулировать вызовы API (например, REST API) в PowerShell cmdlets, настраивать взаимодействие с целевой системой унифицированным способом в среде настройки коннекторов Synchronization Editor.

- Коннектор к One Identity Active Roles (6.9, 7.0).

- Коннектор к Azure Active Directory.

- SCIM connector — коннектор к облачным приложениям, которые поддерживают стандарт System for Cross-domain Identity Management (SCIM) version 2.0.

- G-Suite-коннектор.

- Oracle E-Business Suite connector (versions 12.1 and 12.2).

Полный список поддерживаемых систем и платформ приведен в документе Release Notes, который находится в общем доступе на сайте компании (как и вся официальная техническая документация, база знаний и другие полезные материалы):

Кроме того, благодаря множеству внедрений решения One Identity Manager у российских заказчиков имеются наработки по коннекторам к популярным российским системам, таким как: 1C, Босс, различным автоматизированным банковским системам (АБС) и другим.

Более подробно настройка коннекторов описан в соответствующем разделе ниже.

Функциональные возможности One Identity Manager

Кратко напомним основные функциональные возможности решения. Частично мы их рассматривали в первой части нашего обзора.

One Identity Manager осуществляет управление идентификационными данными и контроль доступа к приложениям, платформам, системам и данным в масштабах всего предприятия согласно модели RBAC (Role Based Access Control). Кроме того, частично поддерживается атрибутная модель доступа. В продукте реализовано решение таких задач, как управление учетными записями, правами доступа пользователей к ресурсам информационных систем, управление запросами на новые учетные записи и права доступа, контроль за учетными записями и правами доступа, контроль соответствия правилам и политикам (нормоконтроль), контроль разделения полномочий и т. д. При этом большинство этих задач унифицированы (либо автоматизированы), что позволяет снизить нагрузку на ИТ-персонал и сократить операционные расходы.

Основные функциональные возможности One Identity Manager:

- интеграция с доверенными источниками данных (информационные системы, из которых в IdM-систему загружаются данные о внутренних и внешних сотрудниках компании, оргштатной структуре и др.) и целевыми системами; при этом в качестве доверенной системы может быть использована любая подключенная информационная система;

- автоматизация процессов, связанных с созданием, удалением и изменением учетных записей сотрудников, а также предоставлением им доступа к различным ресурсам в соответствии с заданной ролевой моделью;

- множество предопределенных рабочих процессов, которые могут использоваться с минимальной настройкой (или вообще без нее) — из коробки;

- наличие портала самообслуживания, реализованного по принципу интернет-магазина с полной локализацией интерфейса на русский язык;

- права доступа могут предоставляться автоматически на основе ролей и оргштатной структуры, а также посредством заявок на портале самообслуживания;

- наличие встроенного механизма расчета и оценки рисков, связанных с имеющимися у сотрудника правами доступа;

- возможность проведения регулярной аттестации прав доступа (по расписанию или по событиям);

- возможность построения ролевой модели путем анализа текущих полномочий в каждой целевой системе, используя конструктор ролей — приложение Analyzer;

- обзор информации по сотруднику «на 360 градусов», предоставляющий полное отображение всех имеющихся в системе данных по нему и предоставленных ему прав доступа;

- процессы согласования заявок, различные правила и политики настраиваются в удобном графическом интерфейсе;

- неограниченные возможности создания и настройки отчетов во встроенном универсальном конструкторе отчетов — Report Editor;

- наличие графической среды для подготовки коннекторов, которая позволяет подключать целевые системы, не требуя написания кода;

- встроенные возможности по изменению интерфейса пользователя — Web Designer;

- глубокая интеграция с SAP, вплоть до разграничения доступа (SoD) на уровне транзакций;

- для автоматизации обработки запросов пользователей имеется возможность интеграции с внешними системами Helpdesk (как on premise, так и облачными).

Настройка работы системы и управление данными пользователей

Для работы с системой One Identity Manager используется ряд приложений (интерфейсов), предназначенных для решения разных задач. В данной части обзора мы рассмотрим несколько основных интерфейсов, используемых для настройки системы, а именно:

- Административная консоль Manager

- Интерфейс настройки коннекторов Synchronization Editor

- Редактор расширенных настроек Designer

- Конструктор отчетов Report Editor

- Конструктор ролей Analyzer

Все действия, которые касаются процессной деятельности, выполняются из портала самообслуживания One Identity Manager. Т.е. это единственный рабочий интерфейс, который будет необходим сотрудникам компании как результат внедрения системы IdM, предназначенный для запроса прав доступа, согласования заявок, проведения аттестации прав доступа ответственными лицами по каждой целевой системе, аудита, контроля за соблюдением установленных политик и правил, их нарушениям, отчетности, делегирования полномочий и др. Подробнее — в первой части обзора.

Настройка системы производится администраторами при помощи набора приложений (в основном, толстых клиентов), каждое из которых предназначено для решения определенных задач. Рассмотрим некоторые из них.

Административная консоль Manager

Административная консоль Manager является основным средством для настройки работы бизнес-логики системы. Из этой консоли администратору, среди прочих, доступны такие действия, как:

- просмотр/редактирование/связывание идентификационных данных (информация по сотрудникам из кадровых источников, учетные записи, полномочия в системах и т. п.);

- построение ролевой модели на основе оргштатной структуры компании (иерархическая структура отделов, филиалов, центров учета затрат и т. п.);

- настройка внутренней ролевой модели решения (разграничение полномочий внутри самой системы IdM);

- настройка интернет-магазина и каталога услуг (сервис-каталога) для дальнейших запросов через портал самообслуживания;

- настройка правил разделения полномочий, политик безопасности;

- настройка рабочих процессов согласования запросов;

- настройка процедур аттестации для регулярной проверки правильности данных о сотрудниках, их ролях и правах доступа;

Информация по сотрудникам и оргштатной структуре

В административной консоли администратору доступна вся информация по сотрудникам и оргштатной структуре компании, которую система обычно получает из кадровых систем. В решении полностью поддерживается оргштатная иерархия, ограничений по количеству уровней вложенности нет.

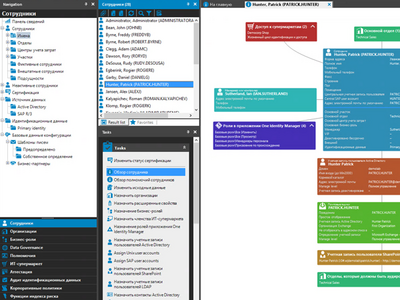

Рисунок 2. Информация по сотрудникам в административной консоли Manager

На любой из элементов графического представления можно кликнуть, чтобы получить дополнительные сведения по нему (так называемый, drill-down), посмотреть другие, связанные с ним объекты и элементы, т. е. получить полный обзор «на 360 градусов».

Рисунок 3. Представление оргштатной структуры в административной консоли Manager

Подобным же образом в административной консоли отображаются объекты целевых систем, подключенных в данный момент к системе One Identity Manager.

Рисунок 4. Представление клиента SAP R/3 в административной консоли Manager

Рисунок 5. Представление информации по учетной записи пользователя в SAP

Рисунок 6. Представление домена Active Directory в административной консоли Manager

Рисунок 7. Представление почтовой организации Microsoft Exchange в административной консоли Manager

Рисунок 8. Представление информации об учетной записи пользователя в домене Active Directory в административной консоли Manager

Отдельно стоит отметить, что решение One Identity Manager предоставляет широкие возможности по связыванию разрозненных учетных записей пользователей в различных системах с основной записью сотрудника (карточкой сотрудника). Используя различные критерии, система может связать записи автоматически (во время синхронизации), либо администратор может выполнить поиск и связывание вручную, используя интерфейс административной консоли Manager.

Рисунок 9. Интерфейс поиска учетных записей пользователей в SAP R/3 и связывания их с карточкой сотрудника

Тот же самый интерфейс задания критериев поиска и связывания учетных записей используется для всех типов систем, подключенных к решению.

Настройка ролевой модели

В решении One Identity Manager поддерживается иерархическая структура ролей с возможностью выбора правила наследования ресурсов, привязанных к роли: «сверху вниз» или «снизу вверх». Выбор правила наследования доступен для каждого класса ролей (классов может быть неограниченное количество). В системе также имеются штатные иерархии — департаменты, отделы, центры учета затрат (имеется в виду привязка сотрудника к бюджету — это SAP-терминология; в России используется редко) и территориальная структура (филиалы, участки).

На основании любой установленной иерархии (роль, департамент, филиал, центр учета затрат) можно настраивать права доступа и привязывать ресурсы. Система работает по стандарту RBAC (Role Based Access Control), ее дополняет частичная поддержка стандарта ABAC (Attribute-based access control), т. е. атрибутной модели.

Рисунок 10. Информация о бизнес-ролях в графическом виде в административной консоли Manager

Здесь мы можем наглядно увидеть, каким сотрудникам компании в данный момент присвоена выбранная роль, какие права доступа и ресурсы привязаны к роли, а также какие отчеты будут доступны сотруднику, какие устройства должны ему выдаваться и т. п. Соответственно, при присвоении роли сотруднику он автоматически получает все необходимые права и ресурсы в рамках этой роли.

Также доступна функция настройки динамических правил членства в бизнес-роли. Т. е. мы можем задать определенные критерии, по которым данная бизнес-роль будет автоматически назначаться сотрудникам. В примере ниже для присвоения роли сотрудник не должен быть внешним, не должен быть уволенным и должен работать в определенном подразделении. Здесь же, еще перед сохранением изменений, мы можем сразу увидеть информацию, какие конкретно сотрудники подпадают под каждый критерий и общий результат по всем критериям.

Рисунок 11. Настройка динамической бизнес-роли в административной консоли Manager

Кроме того, для создания правил включения в бизнес-роль доступен SQL-редактор, а также wizard, позволяющий по соотношению таблиц в базе данных настроить SQL-запрос. Wizard доступен в системе везде, где доступен SQL-редактор.

После выполненных настроек динамической роли система периодически выполняет проверку, какие сотрудники попадают в эту роль (временной параметр настраивается).

Любая роль может быть опубликована на портале самообслуживания для ее заказа сотрудниками (с последующим согласованием).

Настройка каталога услуг для портала самообслуживания

В разделе настройки портала самообслуживания (ИТ-супермаркет) администратор может настраивать его вид, структуру, содержимое каталога услуг (сервис-каталога), создавать цепочки согласования и привязывать их к структуре и элементам сервис-каталога и др. Здесь же мы можем определить правила (критерии), каким сотрудникам какие элементы сервис-каталога будут доступны для заказа, т. е. разграничить видимость (доступность) элементов на портале самообслуживания для разных категорий пользователей. Для настройки видимости элементов сервис-каталога используется тот же самый графический интерфейс, что и для настройки динамических правил членства в бизнес-ролях.

Рисунок 12. Настройка каталога услуг (сервис-каталога) в административной консоли Manager

Здесь же располагается редактор шаблонов email-уведомлений, которые будут рассылаться сотрудникам при работе с порталом самообслуживания.

Рисунок 13. Редактор шаблонов email-уведомлений в настройках ИТ-супермаркета

Любое уведомление можно настроить по шаблону, на разных языках, выбрав нужную локаль из списка:

Рисунок 14. Выбор локали для шаблона email-уведомления

В настройках ИТ-супермаркета также доступна привязка рабочего процесса согласования, который настраивается посредством графического редактора.

Рисунок 15. Привязка процедуры согласования к иерархии сервис-каталога

Поддерживается как последовательное, так и параллельное согласование, одним или несколькими сотрудниками, с ветвлением по условиям и т. п. На каждом шаге согласования можно назначить несколько действий, которые также имеют свое графическое обозначение (согласовать, отклонить, поставить на тайм-аут, вернуть на предыдущий шаг, отправить уведомление, эскалировать на следующий уровень и др.).

Рисунок 16. Настройка рабочих процессов согласования в графическом редакторе административной консоли Manager

Этот же редактор используется и для настройки рабочих процессов аттестации доступа и сертификации сотрудников и учетных записей.

Рисунок 17. Настройка рабочих процессов сертификации и аттестации в графическом редакторе административной консоли Manager

Для каждого шага в цепочке согласования устанавливаются правила, по которым будет выбран согласующий для данного шага, необходимое количество согласующих на этом шаге, email-уведомления, тайм-аут в рабочих часах (через какой период времени придет повторное уведомление о необходимости принятия решения), общий срок согласования, срок согласования по каждому шагу и т. д. Также возможна настройка автоматических действий по согласованию (согласовать, отклонить, эскалировать, вернуть на предыдущий шаг, поставить на тайм-аут, эскалировать). В системе доступен широкий набор предустановленных рабочих процессов согласования, каждый из которых может быть скопирован и изменен.

Рисунок 18. Настройка параметров отдельного шага в рабочем процессе согласования (сертификации, аттестации)

Настройка корпоративных политик

В административной консоли мы можем настроить так называемые корпоративные политики, т. е. правила соответствия, которые будут срабатывать по установленным требованиям. Например, можно задать политику, устанавливающую, что у всех департаментов должен быть назначен менеджер. По результатам работы такой политики система будет сообщать обо всех департаментах, в которых отсутствует назначенный менеджер. Можно создать политики, которые будут проверять соответствие по различным критериям по компании в целом.

Рисунок 19. Настройка политик соответствия в компании

Контроль доступа при помощи правил разделения полномочий

Разделение полномочий (Segregation of Duties, SoD) — важный элемент контроля доступа сотрудников к информационным ресурсам компании. Решение One Identity Manager предоставляет широкие возможности по настройке правил разделения полномочий в рамках всей экосистемы приложений (информационных систем) предприятия, в том числе учитывая данные о персонале и оргштатной структуре. Правила разделения полномочий создаются и настраиваются в административной консоли Manager. Система позволяет проводить анализ на наличие конфликтных доступов (нарушающих установленные правила) по всем информационным системам и полномочиям, подключенным к решению (а не только в рамках какой-то одной системы), выводить список сотрудников, у которых нарушено то или иное правило, и организовать процесс утверждения исключений (уполномоченными на это лицами).

Рисунок 20. Правило разделения полномочий в административной консоли Manager

Информация об имеющихся на данный момент нарушениях и предоставленных исключениях доступна как в административной консоли Manager, так и через портал самообслуживания (см. информацию в первой части нашего обзора). Стоит отметить, что и здесь портал самообслуживания является основным рабочим инструментом для контроля, утверждения и отклонения исключений — как основное рабочее средство сотрудников компании (рядовых сотрудников, руководителей, работников отдела информационной безопасности, аудиторов и др). Административная консоль Manager используется только для настройки самих правил. Это позволяет не плодить различные инструменты под каждую категорию сотрудников.

Рисунок 21. Отображение нарушений правил на карточке сотрудника в административной консоли Manager

Рисунок 22. Отображение нарушений правил для ответственного за утверждение исключений на портале самообслуживания

Настройка самих правил производится при помощи уже знакомого конструктора (как и в случае настройки динамических ролей, корпоративных политик, видимости и доступности элементов сервис-каталога).

Рисунок 23. Настройка критериев для правил разделения полномочий

Система позволяет использовать различные комбинации для задания правил — по всем подключенным системам, организациям и другим параметрам. При этом в момент настройки правила можно сразу увидеть, какие сотрудники под какие критерии подпадают. Изменения всегда вносятся в рабочую копию правила, которая впоследствии активируется для применения сделанных изменений. Система ведет версионность и аудит изменений самих правил.

Рисунок 24. Правило разделения полномочий и предпросмотр подпадающих под критерии сотрудников

Более подробное описание функций контроля доступа при помощи правил разделения полномочий, в частности, применительно к таким распространенным и достаточно сложным системам, как SAP, мы приведем в следующих частях нашего обзора.

Создание отчетов при помощи конструктора отчетов Report Editor

Для настройки различных типов отчетов пользователям также доступно отдельное графическое приложение — конструктор отчетов Report Editor. Он позволяет формировать новые и настраивать существующие отчеты, которые создаются в процессе работы системы (более 90 готовых отчетов доступно в решении из коробки). Доступность отчета тому или иному сотруднику определяется на основе настраиваемой внутренней ролевой модели решения One Identity Manager. В зависимости от членства во внутренних ролях системы IdM (рядовой сотрудник, руководитель, сотрудник службы информационной безопасности, аудитор, администратор и пр.) им будут доступны те или иные отчеты для подписки на портале самообслуживания. Сотрудники могут сами определять, какие отчеты из списка доступных им нужны, как часто и в каком виде — из портала самообслуживания. Более подробную информацию о портале самообслуживания One Identity Manager см. в первой части нашего обзора.

В Report Editor доступно изменение конфигурации отчетов (поменять верстку, шапку, стили форматирования, расположение и состав таблиц, списков, диаграмм) и непосредственно настройка его содержимого (какие данные, из каких источников должны собираться, как их обрабатывать, сортировать, группировать, агрегировать и др.).

Рисунок 25. Конструктор отчетов Report Editor

Настройка коннекторов в Synchronization Editor

Еще один важный и мощный компонент решения One Identity Manager — графический интерфейс настройки коннекторов к целевым системам — Synchronization Editor.

Рисунок 26. Выбор коннектора для настройки подключения к целевой системе в Synchronization Editor

Synchronization Editor представляет собой единую, унифицированную среду подключения к целевым системам, настройки рабочих процессов синхронизации данных (реконсиляция и provisioning), сопоставления объектов и их атрибутов (object matching и attribute mapping) в итерактивном режиме. При настройке коннектора объекты целевой системы со всеми своими атрибутами доступны для анализа в режиме реального времени. Это помогает увидеть, какие данные и в каком формате коннектор One Identity Manager получает из целевой системы и как эти данные будут трансформироваться и передаваться дальше во время синхронизации.

Рисунок 27. Просмотр свойств объекта в целевой системе через коннектор в реальном времени

Рисунок 28. Настройка соответствия полей (атрибутов) для класса объекта

По объему описания всех своих возможностей и тонких настроек среда настройки коннекторов Synchronization Editor стоит отдельного обзора. Здесь мы отметим только, что благодаря продуманности интерфейса и логики настройка различных типов коннекторов производится похожим образом. Это облегчает как саму настройку, так и отладку и мониторинг (например, в Synchronization Editor присутствует возможность симуляции процесса синхронизации с полным, детальным отчетом по результатам) при подключении разнородных целевых систем.

Рисунок 29. Запуск процесса симуляции синхронизации при настройке коннектора

Построение ролевой модели доступа при помощи конструктора ролей Analyzer

Для построения ролевой модели в системе One Identity Manager используется специальный инструмент, реализованный в виде отдельного приложения — конструктор ролей Analyzer. С его помощью можно настроить ролевую модель, основываясь на тех правах доступа и полномочиях, которые уже есть у пользователей в каждой целевой системе. Приложение вычитывает информацию о текущих правах доступа из различных подключенных информационных систем (права доступа, членство в группах, ролях и т. д.), выполняет анализ собранных данных по определенному алгоритму и предлагает вариант формирования ролевой модели.

После проведенного анализа система позволяет просмотреть каждую предложенную роль по отдельности. Мы можем увидеть, какие сотрудники будут входить в данную роль и какие права доступа будут им предоставляться через эту роль. Здесь же можно вручную внести изменения и далее отправить предложенную роль в IdM-систему на согласование для дальнейшего утверждения.

Рисунок 30. Конструктор ролей для построения ролевой модели

Выводы

По набору имеющихся функциональных возможностей продукт является мощным и в то же время сравнительно недорогим относительно своих западных конкурентов. В настоящее время система One Identity Manager активно развивается на российском рынке и планирует занять достойное место в лидерах рынка IdM-систем.

Решение One Identity Manager обладает следующими ключевыми преимуществами:

- наличие уникальных встроенных инструментов для подключения любых целевых систем (позволяет создавать коннекторы самостоятельно);

- глубокая интеграция с SAP, а также наличие сертифицированного компанией SAP коннектора;

- большая часть настроек в процессе внедрения может быть выполнена самостоятельно с использованием графических интерфейсов (без привлечения программистов);

- наличие портала самообслуживания пользователя, построенного по принципу интернет-магазина с полной поддержкой русского языка, а также удобных графических средств настройки каталога услуг (сервис-каталога);

- наличие конструктора ролевой модели с использованием оргштатной структуры, либо произвольно, либо на основе уже существующих прав доступа в целевых системах;

- предоставляет наглядный и всеобъемлющий обзор информации по сотрудникам, оргштатной структуре, ролям, полномочиям, объектам целевых систем и др. «на 360 градусов»;

- встроенный механизм задания правил разделения полномочий, поиска нарушений и утверждения исключений, не требующий написания кода;

- встроенный механизм вычисления и оценки рисков с возможностью использования индекса риска сотрудника в процессе предоставления (согласования) прав доступа;

- настройка рабочих процессов согласования (например, предоставления новой учетной записи, выдачи новых прав доступа и т.д.) при помощи удобного графического интерфейса;

- наличие конструктора построения отчетов с широким набором функций по созданию и настройке.

К видимым недостаткам системы можно отнести следующее:

- В системе присутствует большое количество интерфейсов для работы с ней, что на первом этапе может создать некое неудобство, несмотря на общую простоту администрирования системы. Хотя здесь следует также отметить, что компания One Identity на протяжении ряда лет регyлярно проводит в России обучение для сотрудников компаний-партнеров, которые внедряют ее решение у своих заказчиков. На данный момент около 10 партнеров прошли все необходимые тренинги и сертифицированы для проведения проектов внедрения. Известны также случаи в России и мире, когда заказчики обучаются сами и успешно внедряют решение самостоятельно. Это подчеркивает простоту решения относительно аналогов.

- Отсутствие у продукта на данный момент сертификации по требованиям ФСТЭК России (это может являться существенным ограничением при внедрении продукта в организациях государственного сектора и в некоторых частных компаниях). Но вендор заверил, что получение сертификата ФСТЭК запланировано на 2018 год, для этого уже выделен бюджет и получены необходимые согласования.

Благодарим Романа Каляпичева (One Identity) за активное участие в создании статьи.

Реестр сертифицированных продуктов »