Посмотрите внимательно на результаты любого теста антивирусных продуктов на качество защиты. Как правило, в них вы не увидите цифры 100%. Иногда самые лучшие антивирусы не в состоянии обнаружить ту или иную вредоносную программу в момент, когда она поступает на компьютер пользователя. И удивляться тут нечему – ведь рост количества вирусов и скорость их распространения в последние годы напоминают снежную лавину.

Однако не стоит поддаваться панике – современные антивирусные программы обладают массой инструментов для борьбы с вредоносными программами даже в том случае, если программа все же сумела внедриться на ваш компьютер. При этом надо учитывать, что свое присутствие в системе вредоносные программы искусно скрывают, что еще более усложняет задачу.

Уже не в первый раз портал Anti-Malware.ru проверяет антивирусы на способность бороться с вредоносными программами именно в такой ситуации – когда программа сумела проникнуть в вашу систему и начала действовать, скрывая следы своей активности. Сможет ли антивирус обнаружить и корректно обезвредить вредоносную программу в такой ситуации, не нарушив работоспособность операционной системы? Данный тест продемонстрирует, как справляются с этой непростой задачей популярные антивирусные продукты.

Методология проведения теста »

Анализ результатов теста и награды »

Оглавление:

- Введение

- Сравнение антивирусов по возможности лечения

- Итоговые результаты теста и награды

- Анализ изменений в сравнении с предыдущими тестами

- Комментарии партнеров Anti-Malware.ru

Введение

В тесте принимали участие антивирусные продукты 15 производителей, среди которых:

- Avast! Professional Edition 4.8.1229

- AVG Anti-Virus & Anti-Spyware 8.0.0.2

- Avira AntiVir PE Premium 8.1.0.367

- BitDefender Antivirus 2009 (12.0.10.1)

- Dr.Web Anti-Virus 4.44.5.8080

- Eset NOD32 Antivirus 3.0.669.0

- F-Secure Anti-Virus 2009

- Kaspersky Anti-Virus 2009 (8.0.0.357)

- McAfee VirusScan 2008 (12.1.110)

- Outpost Antivirus Pro 6.5.2358.316.0607

- Panda Antivirus 2009

- Sophos Antivirus 7.3.4

- Norton AntiVirus 2009

- Trend Micro Antivirus plus Antispyware 2008 (16.10.1182)

- VBA32 Antivirus 3.12.8.6

Тест проводился на следующих вредоносных программах (названия указаны по классификации «Лаборатории Касперского»), которые были выбраны в соответствии с определенными требованиями:

- Adware. Win32.NewDotNet

- Backdoor.Win32.Sinowal.ce

- Email-Worm.Win32.Scano.bd

- Rootkit.Win32.Agent.ea

- Rootkit.Win32.Podnuha.a

- Trojan-Dropper.Win32.Agent.vug

- Trojan-Dropper.Win32.Mutant.e

- Trojan-Proxy.Win32.Saturn.cu

- Trojan-Proxy. Win32.Xorpix.dh

- Trojan-Spy.Win32.Zbot.bsa

- Trojan.Win32.Agent.lkz

- Trojan.Win32.Monderb.gen

- Trojan.Win32.Pakes.cuh

- Trojan.Win32.Small.yc

- Virus.Win32.Rustock.a

Проверка возможности лечения активного заражения антивирусными программами проводилась четко в соответствии с определенной методологией.

Сравнение антивирусов по возможности лечения

Таблица 1: Результаты лечения активного заражения различными антивирусами (начало)

|

Вредоносная программа / Антивирус |

Avast! Professional Edition |

AVG Anti-Virus & Anti-Spyware |

Avira AntiVir PE Premium |

BitDefender Antivirus |

Dr.Web Anti-Virus |

|

Adware. Win32.NewDotNet |

+ |

- |

- |

+ |

+ |

|

Backdoor.Win32.Sinowal.ce |

+ |

- |

- |

- |

+ |

|

Email-Worm.Win32.Scano.bd |

- |

- |

- |

- |

+ |

|

Rootkit.Win32.Agent.ea |

+ |

- |

- |

+ |

+ |

|

Rootkit.Win32.Podnuha.a |

+ |

- |

- |

- |

+ |

|

Trojan-Dropper.Win32.Agent.vug |

+ |

+ |

+ |

- |

+ |

|

Trojan-Dropper.Win32.Mutant.e |

+ |

- |

- |

- |

+ |

|

Trojan-Proxy.Win32.Saturn.cu |

+ |

- |

- |

- |

+ |

|

Trojan-Proxy. Win32.Xorpix.dh |

+ |

+ |

- |

- |

+ |

|

Trojan-Spy.Win32.Zbot.bsa |

+ |

+ |

+ |

+ |

+ |

|

Trojan.Win32.Agent.lkz |

+ |

+ |

- |

+ |

+ |

|

Trojan.Win32.Monderb.gen |

+ |

+ |

+ |

+ |

+ |

|

Trojan.Win32.Pakes.cuh |

+ |

|

|

|

+ |

|

Trojan.Win32.Small.yc |

- |

- |

- |

- |

+ |

|

Virus.Win32.Rustock.a |

- |

- |

- |

- |

+ |

|

Вылечено/Всего |

12/15 |

5/15 |

3/15 |

5/15 |

15/15 |

Таблица 2: Результаты лечения активного заражения различными антивирусами (продолжение)

| Вредоносная программа / Антивирус |

Eset NOD32 Antivirus |

F-Secure Anti-Virus |

Kaspersky Anti-Virus |

McAfee VirusScan |

Outpost Antivirus Pro |

|

Adware. Win32.NewDotNet |

- |

- |

+ |

+ |

+ |

|

Backdoor.Win32.Sinowal.ce |

- |

- |

+ |

+ |

- |

|

Email-Worm.Win32.Scano.bd |

- |

- |

+ |

- |

- |

|

Rootkit.Win32.Agent.ea |

- |

- |

- |

- |

- |

|

Rootkit.Win32.Podnuha.a |

- |

- |

+ |

- |

- |

|

Trojan-Dropper.Win32.Agent.vug |

- |

+ |

+ |

- |

+ |

|

Trojan-Dropper.Win32.Mutant.e |

- |

+ |

+ |

+ |

- |

|

Trojan-Proxy.Win32.Saturn.cu |

- |

- |

- |

- |

+ |

|

Trojan-Proxy. Win32.Xorpix.dh |

- |

+ |

+ |

- |

+ |

|

Trojan-Spy.Win32.Zbot.bsa |

- |

- |

+ |

+ |

+ |

|

Trojan.Win32.Agent.lkz |

- |

+ |

+ |

+ |

+ |

|

Trojan.Win32.Monderb.gen |

- |

+ |

+ |

- |

+ |

|

Trojan.Win32.Pakes.cuh |

- |

|

- |

- |

+ |

|

Trojan.Win32.Small.yc |

- |

- |

+ |

- |

- |

|

Virus.Win32.Rustock.a |

- |

- |

+ |

- |

- |

|

Вылечено/Всего |

0/15 |

5/15 |

12/15 |

5/15 |

8/15 |

Таблица 3: Результаты лечения активного заражения различными антивирусами (окончание)

| Вредоносная программа / Антивирус |

Panda Antivirus |

Sophos |

Norton AntiVirus |

Trend Micro Antivirus plus Antispyware |

VBA32 Antivirus |

|

Adware. Win32.NewDotNet |

+ |

+ |

+ |

+ |

- |

|

Backdoor.Win32.Sinowal.ce |

- |

- |

- |

- |

- |

|

Email-Worm.Win32.Scano.bd |

- |

- |

+ |

- |

- |

|

Rootkit.Win32.Agent.ea |

- |

- |

- |

- |

- |

|

Rootkit.Win32.Podnuha.a |

- |

- |

- |

- |

- |

|

Trojan-Dropper.Win32.Agent.vug |

+ |

- |

+ |

+ |

- |

|

Trojan-Dropper.Win32.Mutant.e |

- |

- |

+ |

- |

- |

|

Trojan-Proxy.Win32.Saturn.cu |

- |

- |

- |

- |

- |

|

Trojan-Proxy. Win32.Xorpix.dh |

+ |

- |

+ |

+ |

- |

|

Trojan-Spy.Win32.Zbot.bsa |

+ |

- |

+ |

- |

- |

|

Trojan.Win32.Agent.lkz |

+ |

- |

+ |

+ |

- |

|

Trojan.Win32.Monderb.gen |

+ |

- |

+ |

+ |

- |

|

Trojan.Win32.Pakes.cuh |

- |

- |

- |

- |

- |

|

Trojan.Win32.Small.yc |

- |

+ |

- |

- |

- |

|

Virus.Win32.Rustock.a |

- |

- |

- |

- |

- |

|

Вылечено/Всего |

6/15 |

2/15 |

8/15 |

5/15 |

0/15 |

Напомним, что в соответствии с используемой схемой анализа результатов и награждения, (+) означает, что антивирус успешно устранил активное заражение системы, при этом работоспособность системы была восстановлена (или не нарушена). (-) означает, что антивирус не смог устранить активное заражение или при лечении была серьезно нарушена работоспособность системы.

Как видно из таблиц 1-3 самым сложным для удаления оказался вирус Virus.Win32.Rustock.a, который покорился лишь Антивирусу Dr.Web и Антивирусу Касперского.

Далее по сложности для удаления следуют три троянских программы – Trojan-Proxy.Win32.Saturn.cu, Trojan.Win32.Pakes.cuh и Trojan.Win32.Small.yc, а также два руткита – Rootkit.Win32.Agent.ea и Rootkit.Win32.Podnuha.a. Их смогли удалить всего три антивируса, причем оба руткита поддались только Антивирусу Dr.Web и Avast.

Не менее сложным для удаления оказался червь Email-Worm.Win32.Scano.bd, который смогли корректно удалить лишь три антивирусных продукта - Антивирус Dr.Web, Антивирус Касперского и Norton AntiVirus. Интересно, что данное семейство червей участвовало еще в нашем первом подобном тесте и за полтора года ситуация ничуть не улучшилась.

Троянская программа-шпион Backdoor.Win32.Sinowal.ce, модифицирующая главную загрузочную запись (MBR) жесткого диска, покорилась четырем антивирусам, среди которых Avast, Антивирус Dr.Web, Антивирус Касперского и McAfee.

Итоговые результаты теста и награды

Таблица 4: Итоговые результаты теста и награды

| Антивирус |

Награда |

% вылеченных |

|

Dr.Web Anti-Virus 4.44 |

Platinum Malware Treatment Award |

100% |

|

Kaspersky Anti-Virus 2009 |

Gold Malware Treatment Award |

80% |

|

Avast! Professional Edition 4.8 |

||

|

Agnitum Outpost Antivirus Pro 6.5 |

Bronze Malware Treatment Award |

53% |

|

Norton AntiVirus 2009 |

||

|

Panda Antivirus 2009 |

40% |

|

|

BitDefender Antivirus 2009 |

Тест провален |

33% |

|

Trend Micro Antivirus plus Antispyware 2008 |

||

|

McAfee VirusScan 2008 |

||

|

F-Secure Anti-Virus 2009 |

||

|

AVG Anti-Virus & Anti-Spyware 8.0 |

||

|

Avira AntiVir PE Premium 8.1 |

20% |

|

|

Sophos Anti-Virus 7.3 |

13% |

|

|

Eset NOD32 Antivirus 3.0 |

0% |

|

|

VBA32 Antivirus 3.12 |

В итоге только 6 из 15 протестированных антивирусов показали достойные результаты по лечению активного заражения.

Итак, лучшим оказался Антивирус Dr.Web, который корректно вылечил систему во всех 15 случаях. Это первый антивирус, который смог получить награду Platinum Malware Treatment Award. Отличные результаты показали Антивирус Касперского и Avast!, заслужившие награду Gold Malware Treatment Award.

Антивирусы Outpost Antivirus Pro, Norton AntiVirus и Panda Antivirus также показали хорошие результаты и заслуженно получили награду Bronze Malware Treatment Award. Увы, результаты тестирования других антивирусов неудовлетворительны, и их нельзя считать эффективными для лечения зараженного компьютера.

Отдельно необходимо отметить неожиданно высокие результаты антивируса Avast!, который до этого отнюдь не блистал в лечении сложных заражений, а также удачный дебют программы Outpost Antivirus Pro.

Чтобы ознакомиться с подробными результатами теста и убедиться в правильности итоговых расчетов, вы можете скачать результаты теста в формате Microsoft Excel или PDF.

Анализ изменений в сравнении с предыдущими тестами

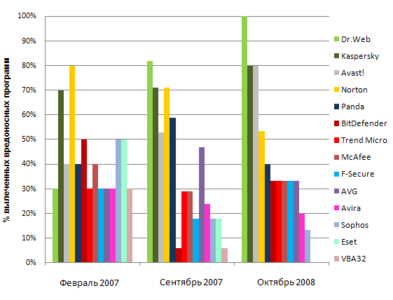

Мы решили проанализировать результаты всех наших тестов на лечение активного заражения за 2007-2008 годы. Для этого к результатам этого теста были добавлены результаты февральского и сентябрьского тестов за 2007 год.

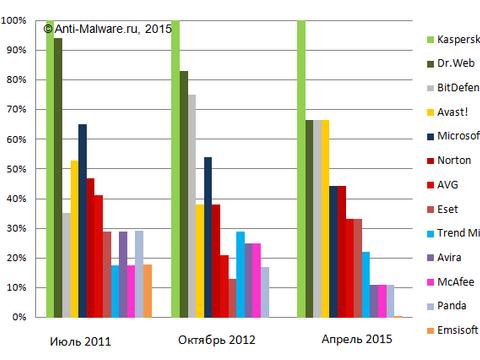

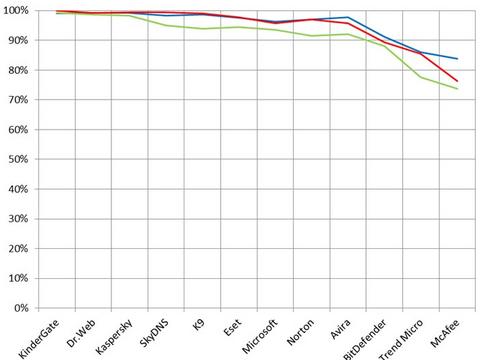

Таким образом, можно проследить изменения в эффективности лечения сложных случаев заражения для каждого протестированного продукта (за исключением Outpost Antivirus, который не участвовал в предыдущих тестах) - см. рисунок 1.

Рисунок 1: Динамика изменения возможностей антивирусов по лечению активного заражения

Рисунок 2: Динамика изменения возможностей антивирусов по лечению активного заражения

Как видно из рисунков 1-2, устойчивую положительную динамику от теста к тесту демонстрируют лишь Avast, Антивирус Касперского и Антивирус DrWeb. Результаты других антивирусов или балансируют на неудовлетворительном уровне или, что хуже для пользователей, снижаются.

Василий Бердников, эксперт Anti-Malware.ru и координатор данного теста, так комментирует его результаты:

«Количество вредоносных программ, которые используют активную защиту от обнаружения и удаления, постоянно увеличивается. Это связано с тем, что для вирусописателей очень важно, чтобы их детища были незаметными для пользователя и как можно долго функционировали на заражённой системе, выполняя в это время свои вредоносные функции. Если проследить последние тенденции развития таких вредоносных программ, то налицо постепенный отказ вирусописателей от маскировки malware-файлов на диске и переход к блокировке попыток чтения или получения оригинального содержимого файла вредоносной программы антивирусами».

«Если ранее маскировка от антивирусов и пользователя в основном достигалась подменой адресов функций в таблице системных сервисов, то теперь более распространены сложные для обнаружения перехваты функций, которые основаны на модификации машинного кода функций. Также зачастую используется перехват IRP-обработчиков драйвера диска или файловой системы. Разработчики антивирусов должны повышать приоритет задач, направленных на противодействие новым типам вредоносных программ, которые находятся в системе в активном состоянии, иначе велик риск серьезного технологического отставания в своем развитии».

Комментарии партнеров Anti-Malware.ru

Александр Гостев, руководитель группы глобальных исследований и аналитики «Лаборатории Касперского»:

«Способность антивирусной программы лечить зараженные компьютеры была основой и смыслом самого понятия "антивирус" еще в начале 90-х годов прошлого века, с момента зарождения индустрии ИБ. Актуальность и важность этого фактора с годами только возрастала. Современный антивирус должен быть не только средством профилактики, инструментом предотвращения заражения, но и удобным и эффективным орудием устранения активного заражения, на случай, если защитные технологии все-таки оказались бессильны. Зачастую, производители антивирусных программ не уделяют достаточного внимания вопросу функционирования антивируса на зараженном компьютере – установке антивируса и лечению зараженных файлов, что в случае заражения оборачивается для пользователя единственным выходом - форматированием жесткого диска».

«Проведенный Anti-Malware тест, в котором были использованы наиболее технологически сложные вредоносные программы 2008 года, наглядно демонстрирует разницу в подходах к пониманию антивирусной защиты у разных вендоров. Недостаточно иметь детектирование неактивного вредоносного кода - известные инциденты с такими вредоносными программами как Rustock и Sinowal выявили ущербность подобного подхода. Мы рады видеть, что продукт ЛК оказался в числе безусловных лидеров данного теста. Это означает, что мы не только верно ощущаем баланс между проактивными технологиями, сигнатурным детектированием и способностью лечить зараженный компьютер, с учетом которого создается современный антивирус, но и поддерживаем развитие всех составляющих антивирусного продукта на высочайшем уровне».

Сергей Уласень, начальник отдела разработки антивирусного ядра компании «ВирусБлокАда»:

«В качестве одного из возможных путей развития антивирусного ПО нами был выбран путь классического антивируса. Вследствие этого, основной упор делался на качество детектирования и количество поддерживаемых форматов данных. Антируткит-технологии в антивирусе VBA32 начали развиваться сравнительно недавно. Так уже сейчас активно разрабатывается утилита VBA32 AntiRootkit, которая пока в основном используется службой технической поддержки компании для оказания помощи пользователям в борьбе с malware. Также хочется отметить, что т.н. антируткит-технологии развиваются и как часть антивирусного ядра, работу которых пользователи смогут увидеть в следующих версиях антивируса».

Николай Терещенко, технический директор компании «Алатус»:

«Если взглянуть на результаты данного теста, то можно сильно разочароваться в антивирусах, т.к. большинство из них не могут справиться с активным заражением, причем некоторые, просто не умеют этого делать, вызывая в итоге падение системы. Однако сравнивая результаты тестов Anti-Malware.ru на активное заражение между собой, можно заметить, что способности антивирусов к лечению сложных заражений практически не развиваются. Исключение составляют только несколько вендоров. Всем производителям, не прошедшим тестирование, я бы рекомендовал обратить пристальное внимание на необходимость корректной реализации функционала по лечению активного заражения».

Михаил Орешин, директор по региональному развитию компании «Поликом Про»:

«Результаты тестов выглядят удручающими: большинство продуктов не в состоянии противостоять активному заражению. Но активное заражение – это все-таки экстремальный случай, встречающийся не столь часто. На мой взгляд, важней понять, как ведет себя продукт, если он пропустил код, и каким образом потом, когда пришло обновление, пытается исправить положение. Будут результаты такого теста аналогичны проведенному или нет – можно только догадываться. Домашним пользователям можно посоветовать посмотреть на эту табличку и сделать выводы. А корпоративным Заказчикам я бы порекомендовал задуматься о скорейшем внедрении технологии NAC (Network Access Control). Это, конечно, не панацея от всех бед, но результат от контроля доступа в сеть и принудительного соблюдения политик безопасности можно будет оценить достаточно оперативно».

Другие комментарии

Алексей Белкин, руководитель отдела постановки задач компании Agnitum:

«Мы благодарны лаборатории Anti-Malware.ru за объективно проведенный на высоком уровне тест антивирусов на лечение активного заражения. Outpost Antivirus Pro показал достойный результат, и, если бы не досадная ошибка при удалении троянца, продукт мог бы, по нашим оценкам, занять ведущую строчку в рейтинге. Мы поняли причины неполадки и уже принимаем меры к ее устранению. К сожалению, формат данного отдельного теста не предусматривает использование проактивной защиты Outpost, однако хотим напомнить, что при активном превентивном механизме вероятность заражения любым из использованных в тесте «вирусов» стремилась бы к нулю».

Авторы теста:

Александр Щербина

Артем Сальников

Zerocorporated

Координация тестирования:

Василий Бердников

| Вложение | Размер |

|---|---|

| 142 КБ | |

| 231.69 КБ |

Если вы являетесь производителем и хотели бы видеть свой продукт в списке протестированных по данной методологии или обновить его результаты, не дожидаясь нового планового теста, вы можете воспользоваться

Если вы являетесь производителем и хотели бы видеть свой продукт в списке протестированных по данной методологии или обновить его результаты, не дожидаясь нового планового теста, вы можете воспользоваться