Каждый день появляются тысячи новых образцов вредоносных программ. В погоне за наживой вирусописатели придумывают все новые методы противодействия обнаружению и удалению своего вредоносного кода из системы антивирусными программами, например, при помощи развития руткит-технологий маскировки. В таких условиях ни один антивирус не способен гарантировать 100% защиту компьютера, поэтому у простого пользователя всегда будут оставаться риски заражения даже с установленной антивирусной защитой.

Во многих случаях пропущенная на компьютер вредоносная программа может очень долго находиться незамеченной, даже при установленном антивирусе. В этом случае пользователь будет испытывать ложное чувство защищенности - его антивирус не просигнализирует о какой-либо опасности, в том время как злоумышленники с помощью активной вредоносной программы будут собирать его конфиденциальные данные или каким-либо иным способом использовать вычислительные мощности инфицированного компьютера в своих целях. Также нередки случаи, когда вредоносная программа обнаруживается антивирусом, но удалить ее он не может, что вынуждает пользователя обращаться в техническую поддержку или же самостоятельно устранять заражение при помощи дополнительных утилит, зачастую – сторонних производителей, или прибегая, например, к помощи экспертов специального сервиса VirusInfo.Info.

Антивирусные производители могут защитить своих клиентов, развивая технологии обнаружения проникшего на компьютер вредоносного кода и его корректного удаления. Но, как показывает практика, далеко не все уделяют этому аспекту защиты должное внимание.

Цель данного теста - проверить персональные версии антивирусов на способность успешно (не нарушая работоспособности операционной систем) обнаруживать и удалять уже проникшие на компьютер вредоносные программы, которые уже начали действовать и скрывать следы своей активности.

Методология проведения теста »

Анализ результатов теста и награды »

Оглавление:

- Введение

- Сравнение антивирусов по возможности лечения

- Итоговые результаты теста и награды

- Анализ изменений в сравнении с предыдущими тестами

- Комментарии партнеров Anti-Malware.ru

Введение

В тесте принимали участие антивирусные продукты 19 производителей, среди которых:

- Avast! Internet Security 6.0.1000

- AVG Internet Security 2011 (10.0.1325)

- Avira Premium Security Suite 10.0.0.608

- BitDefender Internet Security 2011 (14.0.29.354)

- Comodo Internet Security 5.3.181415.1237

- Dr.Web Security Space 6.0.5.04110

- Emsisoft Anti-Malware 5.1.0.0

- Eset Smart Security 4.2.71.3

- F-Secure Internet Security 2011 (10.51 build 106)

- G Data Internet Security 2011 (21.1.1.0)

- Kaspersky Internet Security 2011 (11.0.2.556 (b.c.d))

- McAfee Internet Security 2011

- Microsoft Security Essentials 2.0.657.0

- Norton Internet Security 2011 (18.6.0.29)

- Outpost Security Suite Pro 7.1

- Panda Internet Security 2011 (16.00.00)

- PC Tools Internet Security 2011 (8.0.0.0653)

- Trend Micro Titanium Internet Security 2011 (3.1.11.09)

- ZoneAlarm Internet Security Suite 2011 (9.3.037.000)

Rising Internet Security 2011 (20-й в списке) был исключен из теста по причине отсутствия детекта (и желания его добавлять со стороны вендора) на большую часть вредоносных образцов, используемых в тесте.

Тест проводился на следующих вредоносных программах, которые были выбраны в соответствии с определенными требованиями:

- TDL (TDSS, Alureon, Tidserv)

- Koutodoor

- Win32/Glaze

- Sinowal (Mebroot)

- Rootkit.Protector (Cutwail, Pandex)

- Worm.Rorpian

- Rootkit.Podnuha (Boaxxe)

- Virus.Protector (Kobcka, Neprodoor)

- Rustock (Bubnix)

- Email-Worm.Scano (Areses)

- SST (DNSChanger, FakeAV)

- SubSys (Trojan.Okuks)

- Rootkit.Pakes (synsenddrv, BlackEnergy)

- TDL2 (TDSS, Alureon, Tidserv)

- TDL3 (TDSS, Alureon, Tidserv)

- TDL4 (TDSS, Alureon, Tidserv) *

- Xorpix (Eterok)

* Проверка лечения TDL4 (TDSS, Alureon, Tidserv) проводилась нами не только на Windows XP, но и на Windows 7 x64, чтобы удостовериться в корректности лечения данной троянской программы.

Проверка возможности лечения активного заражения антивирусными программами проводилась четко в соответствии с определенной методологией.

Сравнение антивирусов по возможности лечения

Таблица 1: Результаты лечения активного заражения различными антивирусами (начало)

| Вредоносная программа / Антивирус | Avast! Internet Security | AVG Internet Security | Avira Premium Security Suite | BitDefender Internet Security | Comodo Internet Security |

| TDL (TDSS, Alureon, Tidserv) | + | + | - | - | - |

| Koutodoor | + | - | + | - | - |

| Win32/Glaze | - | - | + | - | - |

| Sinowal (Mebroot) | - | - | - | - | - |

| Rootkit.Protector (Cutwail, Pandex) | + | - | - | + | - |

| Worm.Rorpian | + | - | - | + | + |

| Rootkit.Podnuha (Boaxxe) | + | - | + | - | - |

| Virus.Protector (Kobcka, Neprodoor) | - | - | - | + | - |

| Rustock (Bubnix) | - | + | - | - | - |

| Email-Worm.Scano (Areses) | + | - | - | + | - |

| SST (DNSChanger, FakeAV) | - | - | - | - | - |

| SubSys (Trojan.Okuks) | + | - | - | - | - |

| Rootkit.Pakes (synsenddrv, BlackEnergy) | + | + | + | + | - |

| TDL2 (TDSS, Alureon, Tidserv) | - | + | - | - | - |

| TDL3 (TDSS, Alureon, Tidserv) | - | + | - | - | - |

| TDL4 (TDSS, Alureon, Tidserv) | - | + | - | - | - |

| Xorpix (Eterok) | + | + | + | + | + |

| Вылечено/Всего | 9/17 | 7/17 | 5/17 | 6/17 | 2/17 |

Таблица 2: Результаты лечения активного заражения различными антивирусами (продолжение)

| Вредоносная программа / Антивирус | Dr.Web Security Space | Emsisoft Anti-Malware | Eset Smart Security | F-Secure Internet Security | G Data Internet Security |

| TDL (TDSS, Alureon, Tidserv) | + | - | - | + | - |

| Koutodoor | + | - | + | + | + |

| Win32/Glaze | + | + | - | + | - |

| Sinowal (Mebroot) | + | - | - | - | - |

| Rootkit.Protector (Cutwail, Pandex) | + | - | - | - | - |

| Worm.Rorpian | + | + | + | - | - |

| Rootkit.Podnuha (Boaxxe) | + | - | - | - | - |

| Virus.Protector (Kobcka, Neprodoor) | + | - | - | - | - |

| Rustock (Bubnix) | - | - | + | - | - |

| Email-Worm.Scano (Areses) | + | + | - | + | - |

| SST (DNSChanger, FakeAV) | + | - | - | - | - |

| SubSys (Trojan.Okuks) | + | - | - | - | - |

| Rootkit.Pakes (synsenddrv, BlackEnergy) | + | - | + | + | + |

| TDL2 (TDSS, Alureon, Tidserv) | + | - | - | + | - |

| TDL3 (TDSS, Alureon, Tidserv) | + | - | - | + | - |

| TDL4 (TDSS, Alureon, Tidserv) | + | - | - | - | - |

| Xorpix (Eterok) | + | - | + | + | + |

| Вылечено/Всего | 16/17 | 3/17 | 5/17 | 8/17 | 3/17 |

Таблица 3: Результаты лечения активного заражения различными антивирусами (продолжение)

| Вредоносная программа / Антивирус | Kaspersky Internet Security | McAfee Internet Security | Microsoft Security Essentials | Norton Internet Security | Outpost Security Suite Pro |

| TDL (TDSS, Alureon, Tidserv) | + | - | + | + | + |

| Koutodoor | + | - | - | - | + |

| Win32/Glaze | + | - | + | + | + |

| Sinowal (Mebroot) | + | - | - | - | - |

| Rootkit.Protector (Cutwail, Pandex) | + | - | + | - | - |

| Worm.Rorpian | + | - | - | - | + |

| Rootkit.Podnuha (Boaxxe) | + | - | + | - | - |

| Virus.Protector (Kobcka, Neprodoor) | + | - | - | - | - |

| Rustock (Bubnix) | + | - | + | + | - |

| Email-Worm.Scano (Areses) | + | - | - | + | - |

| SST (DNSChanger, FakeAV) | + | + | + | - | - |

| SubSys (Trojan.Okuks) | + | - | + | + | - |

| Rootkit.Pakes (synsenddrv, BlackEnergy) | + | + | + | + | + |

| TDL2 (TDSS, Alureon, Tidserv) | + | - | + | + | - |

| TDL3 (TDSS, Alureon, Tidserv) | + | - | + | - | - |

| TDL4 (TDSS, Alureon, Tidserv) | + | - | - | - | - |

| Xorpix (Eterok) | + | + | + | + | + |

| Вылечено/Всего | 17/17 | 3/17 | 11/17 | 8/17 | 6/17 |

Таблица 4: Результаты лечения активного заражения различными антивирусами (окончание)

| Вредоносная программа / Антивирус | Panda Internet Security | PC Tools Internet Security | Trend Micro Titanium Internet Security | ZoneAlarm Internet Security Suite |

| TDL (TDSS, Alureon, Tidserv) | - | + | - | - |

| Koutodoor | + | - | - | + |

| Win32/Glaze | + | + | + | - |

| Sinowal (Mebroot) | - | - | - | - |

| Rootkit.Protector (Cutwail, Pandex) | - | - | - | - |

| Worm.Rorpian | - | + | - | - |

| Rootkit.Podnuha (Boaxxe) | - | - | - | - |

| Virus.Protector (Kobcka, Neprodoor) | + | - | - | - |

| Rustock (Bubnix) | - | - | - | - |

| Email-Worm.Scano (Areses) | - | + | + | - |

| SST (DNSChanger, FakeAV) | - | - | - | - |

| SubSys (Trojan.Okuks) | - | - | - | - |

| Rootkit.Pakes (synsenddrv, BlackEnergy) | + | + | + | + |

| TDL2 (TDSS, Alureon, Tidserv) | - | - | - | - |

| TDL3 (TDSS, Alureon, Tidserv) | - | - | - | - |

| TDL4 (TDSS, Alureon, Tidserv) | - | - | - | - |

| Xorpix (Eterok) | + | - | - | + |

| Вылечено/Всего | 5/17 | 5/17 | 3/17 | 3/17 |

Напомним, что, в соответствии с используемой схемой анализа результатов и награждения, (+) означает, что антивирус успешно устранил активное заражение системы, при этом работоспособность системы была восстановлена (или не нарушена). (-) означает, что антивирус не смог устранить активное заражение или при лечении была серьезно нарушена работоспособность системы.

Как видно из таблиц 1-4, как и годом ранее, самым сложным для обнаружения и удаления оказался троян Sinowal (Mebroot), модифицирующий главную загрузочную запись (MBR) жесткого диска. Вылечить заражение этим буткитом смогли лишь два из протестированных антивирусов.

Далее по сложности следует нашумевшие троянские программы TDL4/TDL3 (TDSS, Alureon, Tidserv) и SST (DNSChanger, FakeAV). С ними справились не более четырех из протестированных антивирусов.

Также достаточно сложными для обнаружения и удаления оказались вредоносные программы TDL2 (TDSS, Alureon, Tidserv), Rootkit.Podnuha (Boaxxe), SubSys (Trojan.Okuks), Rustock (Bubnix), Rootkit.Protector (Cutwail, Pandex) и Virus.Protector (Kobcka, Neprodoor), с ними смогли справиться не более пяти антивирусов.

Важно отметить, что целый ряд вендоров, по сути, предпочитает закрывать глаза на существование сложных видов вредоносных программ, не утруждая себя даже обеспечением их банального детекта. Судя по зачастую формальным отпискам на анонимные (по условиям методологии теста) просьбы добавить детект, наибольшие сложности у аналитиков возникли с анализом Sinowal (Mebroot), TDL3 (TDSS, Alureon, Tidserv) и TDL4 (TDSS, Alureon, Tidserv). Особенно это относится к таким вендорам как: Agnitum, Avira, Eset, Panda Security, Trend Micro и Symantec. Подробности можно найти в подробном отчете о тестировании.

Итоговые результаты теста и награды

Таблица 4: Итоговые результаты теста и награды

|

Антивирус |

Награда |

% вылеченных |

|

Kaspersky Internet Security 2011 |

Platinum Malware Treatment Award |

100% |

|

Dr.Web Security Space 6.0 |

|

94% |

|

Microsoft Security Essentials 2.0 |

|

65% |

|

Avast! Internet Security 6.0 |

Bronze Malware Treatment Award |

53% |

|

F-Secure Internet Security 2011 |

47% | |

|

Norton Internet Security 2011 |

||

|

AVG Internet Security 2011 |

41% | |

|

BitDefender Internet Security 2011 |

Тест |

35% |

|

Outpost Security Suite Pro 7.1 |

||

|

Avira Premium Security Suite 10.0 |

29% | |

|

Eset Smart Security 4.2 |

||

|

Panda Internet Security 2011 |

||

|

PC Tools Internet Security 2011 |

||

|

Emsisoft Anti-Malware 5.1 |

18% | |

|

G Data Internet Security 2011 |

||

|

McAfee Internet Security 2011 |

||

|

Trend Micro Titanium Internet Security 2011 |

||

|

ZoneAlarm Internet Security Suite 2011 |

||

|

Comodo Internet Security 5.3 |

12% |

В итоге только 7 из 19 протестированных антивирусов показали достойные результаты по лечению активного заражения.

Согласно действующей для всех подобных тестов системе награждения, высшую награду Platinum Malware Treatment Award удалось завоевать антивирусному продукту Kaspersky Internet Security, вылечившему все без исключения сложные варианты заражения. Ранее подобный результат достигался лишь однажды: антивирусом Dr.Web в октябре 2008 года.

Очень высокий результат показал антивирус Dr.Web Security Space, который успешно вылечил все сложные варианты заражения в нашем тесте, за исключением одного. Этот антивирус получает заслуженную награду Gold Malware Treatment Award. Если бы не досадная проблема с удалением Rustock (Bubnix), он бы также получил наивысшую награду.

Хороший результат показал антивирус Microsoft Security Essentials, успешно вылечив 11 из 17 заражений и получивший награду Silver Malware Treatment Award.

Средние результаты показали антивирусы Avast! Internet Security, F-Secure Internet Security, Norton Internet Security и AVG Internet Security, получившие награду Bronze Malware Treatment Award.

Что интересно, промежуточную награду Silver Malware Treatment Award в этот раз получил только один продукт, что наглядно демонстрирует серьезное преимущество в возможностях лечения сложных заражений двух лидеров по этому показателю относительно всех остальных.

Подводя итоги можно отметить, что лидерство в лечении сложные случаем заражения уже не первый год продолжают удерживать российские антивирусные производители. Составить им по-настоящему серьезную конкуренцию пока что не могут ни европейские, ни американские конкуренты.

Чтобы ознакомиться с подробными результатами теста и убедиться в правильности итоговых расчетов, вы можете скачать результаты теста в формате Microsoft Excel.

Анализ изменений в сравнении с предыдущими тестами

В заключение хотелось бы проанализировать результаты всех наших тестов на лечение активного заражения за 2007-2011 годы. Для этого к результатам этого теста были добавлены результаты двух предыдущих тестов, которые вы можете посмотреть здесь.

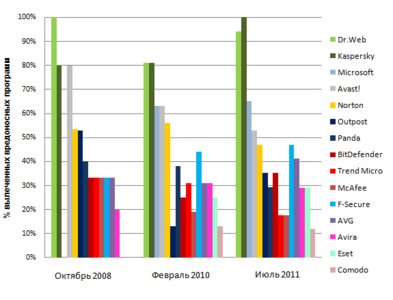

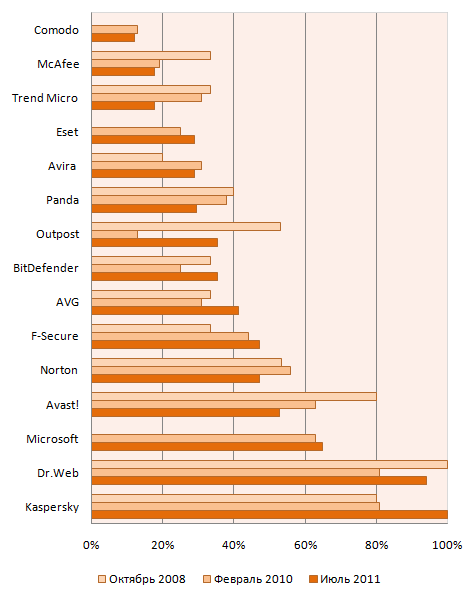

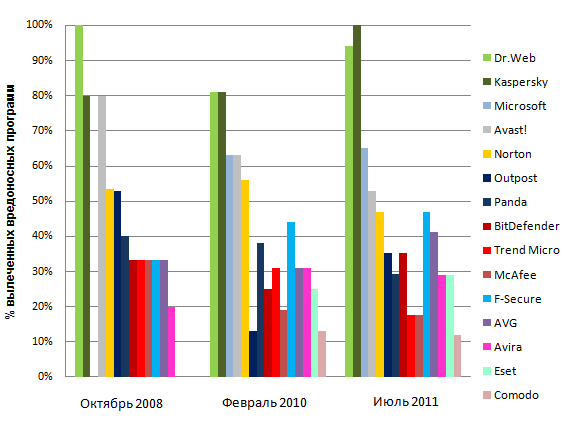

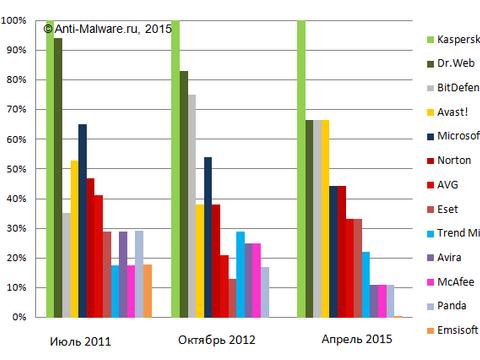

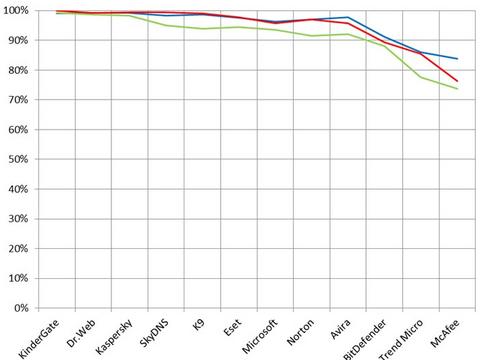

Таким образом, можно проследить изменения в эффективности лечения сложных случаев заражения для каждого протестированного продукта (за исключением Microsoft, который не участвовал в предыдущих тестах) - см. рисунок 1.

Рисунок 1: Динамика изменения возможностей антивирусов по лечению активного заражения

![]()

![]()

Рисунок 2: Динамика изменения возможностей антивирусов по лечению активного заражения

Как видно из рисунков 1-2, никакого существенного прогресса в лечении сложных видов заражений по индустрии в целом не наблюдается. Очевидно, что многие производители считают задачу обнаружения сложных вредосносных программ и корректного восстановления системы неинтересной для себя задачей, или же наоборот слишком неподъемной технологически. Небольшую положительную динамику в последних тестах продемонстрировали разве что Microsoft, F-Secure и AVG.

После откровенно провального предыдущего теста начала исправляться компания Agnitum, ее продукту Outpost не хватило совсем немного для выхода в положительные показатели. Результаты других антивирусов или балансируют на неудовлетворительном уровне или, что еще хуже, снижаются.

Стабильно лучшими антивирусами для лечения активного заражения на протяжении всех последних лет остаются четыре продукта: Dr.Web, Антивирус Касперского, Avast и Norton. К этой четверке стоило бы добавить также Microsoft, но история наблюдений за этим производителем в подобных тестах еще не накоплена.

По новичкам тестов на лечение, таким как Comodo, Emsisoft, G Data, PC Tools и ZoneAlarm не накоплено статистики, позволяющей говорить о динамике результатов.

Илья Шабанов, управляющий партнер Anti-Malware.ru:

«Уже сам процесс тестирования возможностей лечения в этом году четко показал, что индустрия по этому показателю четко разделилась на тех, кто способен разобраться со сложными вариантами вредоносных программ, обеспечить их обнаружение и лечение; и на тех, кто неспособен сделать это в принципе. Значительная часть производителей фактически отказалась разбираться со сложными случаями заражений и даже добавлять детектирование отобранных для теста образцов, и предпочитая не замечать проблемы, чем разбираться с ней. В ответ на наши обращения в тех. поддержку и вирлабы «проблемных вендоров», нам даже приходили отписки, что присланные файлы чистые! Вероятно, часть антивирусных компаний руководствуются принципом, что раз пользователь не узнает о заражении, значит, для него заражения просто нет. Следовательно, нет и проблемы написания сложных процедур лечения и затрат на техническую поддержку пострадавших клиентов. Поэтому я рекомендую всем интернет-пользователям, чья текущая антивирусная защита провалила данный тест, тщательно проверить свои компьютеры при помощи специализированных утилит Kaspersky AVPTool или Dr.Web CureIt!».

Василий Бердников, эксперт Anti-Malware.ru:

«Налицо общая тенденция к усложнению вредоносных программ. Современные вредоносные программы, на основе которых строятся огромные ботсети, имеют при себе различные средства защиты от обнаружения/удаления их антивирусами. С каждым годом они все глубже и глубже проникают в систему, инфицируя загрузочные записи диска/раздела или же инфицируя важные системные драйверы по вирусному принципу. При этом они маскируются и не дают антивирусным программам прочитать настоящее содержимое секторов диска. И если в прошлом тестировании, которое проходило год назад, было пять антивирусов, сумевших пролечить более половины из отобранных вредоносов, то в этом году таких антивирусов уже только три.Несмотря на то, что вредоносные программы становятся сложнее, антивирусные разработчики не повышают приоритет развития лечения зараженных систем в своих продуктах. Вероятно, это связано со сложностью развития такого направления и тем, что успех продаж антивирусных программ мало зависит от того, насколько антивирус способен лечить зараженные системы».

Михаил Касимов, эксперт Anti-Malware.ru:

«Умение нейтрализовать активное заражение вредоносными программами часто упускается разработчиками антивирусов. Тем не менее, как показывает практика на примере различных форумов, предоставляющих сервисы лечения, способность антивируса исцелить систему актуальна не меньше, чем способность предотвратить заражение – ведь зачастую бывает, что решение о закупке антивируса принимается после некоторой коллизии, связанной с вирусным заражением и повлекшей за собой тот или иной вид ущерба («пока гром не грянет...»). Кроме того, умение противостоять современным вредоносным программам в их активном состоянии требует высокого технологического уровня разработки антивирусных сканеров.

На этом поле традиционно высокий уровень демонстрируют продукты отечественных антивирусных производителей – «Лаборатории Касперского» и «Доктор Веб» – их отрыв от остальных участников тестирования весьма показателен. На потерю балла у Dr.Web повлияла старая проблема, которая обнаружилась ещё при проведении предыдущего теста на лечение активного заражения, и с тех пор не была исправлена. Именно эта проблема не позволила Dr.Web Security Space получить награду Platinum Malware Treatment Award наряду с Kaspersky Internet Security. К сожалению, проблема актуальна для всех версий сканера Dr.Web, вплоть до 7-й версии включительно на момент написания данного комментария. В будущем тесте хотелось бы видеть расширение тестовой коллекции за счёт недавно появившегося варианта буткита, заражающего Volume Boot Record (VBR), известного как Cidox или Mayachok. Ведь появление этого вида вредоносной программы оказалось, в определённом мере, концептуальным с точки зрения механизма заражения и, как следствие этого, лечения».

Вячеслав Русаков, эксперт Anti-Malware.ru:

«Все призывы после каждого теста развивать направление излечения зараженных компьютеров пользователей оказались тщетны. Тенденции вирусописательства – усложнение технологической составляющей. Кроме использования различных методик, которые позволяют проникать на компьютеры пользователей даже с установленным антивирусным продуктом, используются методики закрепления в системе и сокрытия самого факта заражения. Зараженные компьютеры объединяются в многомиллионные бот-сети принося громадные доходы вирусописателям. Это очевидно каждому, кто хоть немного знаком с антивирусной тематикой. Однако, как показывают результаты тестирования, подавляющее большинство антивирусных компаний просто игнорируют тот факт, что зараженные компьютеры необходимо лечить. Так чем же занимаются антивирусные вендоры? Делают ставку на красивые коробки и громкие пиар слоганы? Что же получают пользователи за свои деньги: эффективную защиту или лживую пустышку в красивой упаковке? Стоит об этом задуматься, после ознакомления с результатами таких тестов. Индустрия во мгле …».

Валерий Ледовской, эксперт Anti-Malware.ru:

«Тест на лечение активных заражений с момента его появления является изюминкой портала Anti-Malware.ru, так как является единственным в своём роде в тестом, проводящимся по такой интересной методологии.

Тест интересен в тем, что в нём не фигурируют большие числа, привычные для классических тестирований антивирусных продуктов. Наоборот, каждой отобранной вредоносной программе уделяется самое тщательное внимание. Каждый из сэмплов олицетворяет собой как эволюцию вредоносных программ, так и эволюцию программ, призванных противодействовать данным вредоносным технологиям. Поэтому в результатах тестирования видно, на какой стадии развития остановились те или иные вендоры, а по динамике тестирований на лечение активных заражений можно видеть, насколько приоритетно направление лечения активных заражений для того или иного производителя.

Интересно наблюдать за давним противостоянием технологий лечения компаний "Доктор Веб" и "Лаборатории Касперского". В актуальных результатах тестирования "Лаборатория Касперского" впервые обошла "Доктор Веб", но разрыв, как и ранее, незначительный. Есть надежда, что эта борьба между двумя отечественными производителями продолжится и дальше на благо пользователей продуктов этих вендоров».

Комментарии партнеров Anti-Malware.ru

Никита Швецов, руководитель лаборатории антивирусных исследований «Лаборатории Касперского»:

«Особенностью персональных продуктов «Лаборатории Касперского» является не только высокий уровень защиты от проникновения вредоносных программ на компьютеры пользователей, но и возможность лечения системы в случае попадания угроз, работающих в режиме ядра операционной системы. Мы считаем, что это крайне важный показатель, поскольку в последние годы количество таких угроз значительно увеличилось, и они становятся все более сложными. Мы гордимся полученной престижной наградой, которая стала лучшей оценкой усилий наших разработчиков в этом направлении, а также признанием их огромного вклада в борьбу с распространением вредоносного

кода».

Андрей Бешков, руководитель программы информационной безопасности Microsoft в России:

«Лечение уже зараженной машины всегда будет проблемным моментом, так как это нарушает основной принцип 10 законов безопасности. Если на машине работает вредоносный код, значит, это уже не ваша машина. Нет никакой гарантии, что антивирус, какой бы продвинутый он не был, обнаружит то, что уже активно в системе. Особенно это касается руткитов.

Наши официальные рекомендации: регулярно выполнять оффлайн сканирование с помощью утилиты MSRT, загрузившись с гарантированно чистого носителя, а также применять новый инструмент Microsoft Standalone System Sweeper для восстановления системы после заражения».

Авторы теста:

| Вложение | Размер |

|---|---|

| 300 КБ |

Если вы являетесь производителем и хотели бы видеть свой продукт в списке протестированных по данной методологии или обновить его результаты, не дожидаясь нового планового теста, вы можете воспользоваться

Если вы являетесь производителем и хотели бы видеть свой продукт в списке протестированных по данной методологии или обновить его результаты, не дожидаясь нового планового теста, вы можете воспользоваться