Вокруг чего развивают свои экосистемы российские и зарубежные производители SIEM, NGFW, SOAR или IdM? Какие есть плюсы и минусы экосистемного подхода к кибербезопасности, как грамотно выбрать подходящего поставщика?

- Введение

- Как сформировался экосистемный подход

- Ключевые концепции экосистемы безопасности

- 3.1. Автоматизация

- 3.2. Взаимодействие

- 3.3. Аутентификация

- Чем экосистемный подход выгоднее для заказчиков

- Технические компоненты экосистем кибербезопасности

- Экосистемный подход в вендорских продуктах

- Риски экосистемного подхода

- Выводы

Введение

Экосистема кибербезопасности напоминает иммунную систему организма: защитные устройства и программные системы обнаруживают попытки вмешательства и отражают их, используя преднастроенные правила и инструменты. Заражённые компоненты изолируются, информация о предполагаемой угрозе передаётся администраторам безопасности. После восстановления здоровой ситуации связь с поражёнными компонентами восстанавливается.

Рассмотрим, как сформировался экосистемный подход к кибербезопасности и на чём он строится в современных компаниях.

Как сформировался экосистемный подход

Традиционно подходы к кибербезопасности фокусировались на защите отдельных систем или сетей в рамках одной организации. Однако по мере развития технологий и угроз стало ясно, что киберриски в разных секторах, системах и географических зонах взаимозависимы.

В одной из первых работ по экосистемам кибербезопасности, исследовании «Enabling Distributed Security in Cyberspace», которое в 2011 году выпустили эксперты американского министерства внутренних дел, авторы описали ситуацию следующим образом:

«Сегодняшняя киберзащита основана на ручных процессах; однако кибератаки часто следуют по хорошо известному, систематическому пути эскалации, начиная с разведки и продолжая мерами по проникновению, закреплению, установлению каналов коммуникации и проведению операций. Если бы компоненты инфраструктуры обменивались данными об атаках в режиме близком к реальному времени и предпринимали скоординированные ответные действия в соответствии с определённой политикой, то критически важные цели бизнеса могли бы поддерживаться лучше, а многие риски безопасности — нивелироваться проактивно и динамично. Автоматизированная защита… может быть эффективной против всех угроз, включая финансовое мошенничество, кражу личных данных и APT, которые используют несанкционированный доступ к интеллектуальной собственности и конфиденциальной информации».

Именно эта идея легла в основу дальнейшего прогресса, который породил экосистемный подход к кибербезопасности: автоматизировать реакцию на инциденты в соответствии с лучшими практиками, чтобы оперативно блокировать попытки вмешательства. На практике это означало переход от изолированных решений к устойчивым архитектурам с использованием таких стандартов и фреймворков, как ISO 27001 и NIST Cybersecurity Framework, а также законодательной базы наподобие европейского GDPR или 152-ФЗ в России.

1980-е и 1990-е: осознание проблематики

В этот период кибербезопасность не выходит за рамки ранних антивирусных программ и межсетевых экранов. Эти системы в первую очередь предназначены для борьбы с отдельными угрозами, такими как примитивные вредоносные программы и несанкционированный доступ.

По мере того как интернет становился всё популярнее, росло количество уязвимостей в информационных системах. Изолированные меры для устранения отдельных угроз оказывались недостаточно эффективными перед лицом всё более сложных и скоординированных атак. Первые крупные инциденты наподобие эпидемии червя Морриса в 1988 году сделали очевидной необходимость скоординированных реакций.

2000-е: начало интеграции и первые стандарты

Столкнувшись с более сложными угрозами, компании осознали преимущества интеграционного взаимодействия различных инструментов и методов кибербезопасности. Это обеспечило бы возможность координации ответных мер, централизованного мониторинга и обмена данными об угрозах.

В этот период появляются центры анализа информации и обмена ею (ISAC), призванные создать платформу для координации действий различных компаний и организаций, работающих в одной отрасли. ISAC предоставляют компаниям-участникам возможность делиться сведениями о выявленных уязвимостях, инцидентах и атаках, быстро реагировать на новые риски и предотвращать возможные вредоносные операции.

Так, в финансовом секторе FS-ISAC (Financial Services Information Sharing and Analysis Center) объединяет банки, страховые компании и другие организации, помогая им защищаться от фишинга, DDoS-атак и мошенничества. В здравоохранении H-ISAC (Health Information Sharing and Analysis Center) поддерживает обмен информацией между медицинскими учреждениями и фармацевтическими компаниями. ISAC в транспортной сфере помогает авиакомпаниям, железнодорожным операторам и другим подобным организациям.

В это же время появляются первые отраслевые стандарты, которые составили фундамент мировой практики кибербезопасности. Один из первых подобных проектов — инициатива Microsoft Trustworthy Computing (2002 г.). В её рамках разработчики стали проходить обучение по вопросам безопасности и конфиденциальности, а каждый новый продукт до выпуска на рынок подвергался строгому тестированию на наличие уязвимостей.

В Windows XP Service Pack 2 был добавлен встроенный файрвол, который стал стандартным компонентом ОС. Улучшились функции защиты от вирусов и шпионского ПО, система автоматического обновления избавила пользователей от необходимости вручную искать и устанавливать патчи. Microsoft начала сотрудничать с независимыми исследователями безопасности и выплачивала вознаграждения за обнаружение уязвимостей (программа Bug Bounty).

Сегодня многие принципы Trustworthy Computing применяются не только в Microsoft, но и в других компаниях, занимающихся разработкой.

В 2005 году вышел стандарт ISO/IEC 27001, который содержит требования для создания, развития и поддержания систем менеджмента информационной безопасности (СМИБ). В этом документе авторы сформулировали ключевые свойства защищённой информации:

- Конфиденциальность. К данным должны иметь доступ только авторизованные пользователи.

- Целостность. Необходимо обеспечивать достоверность и полноту информации, а также методов её обработки.

- Доступность. Средства информационной безопасности должны по мере необходимости контролировать доступ авторизованных пользователей к данным и связанным с ними активам.

Эти три аспекта образовывают основу для разработки и внедрения мер информационной безопасности. Все три компонента важны, но часто приходится искать баланс между ними, так как усиление одной из составляющих может ослабить другую. Например, чрезмерный акцент на конфиденциальности может затруднить доступность данных для законных пользователей, а повышение доступности иногда снижает уровень контроля над целостностью и безопасностью.

2010-е: формирование экосистем и глобальных фреймворков безопасности

С внедрением облачных технологий и цифровой трансформацией корпоративный периметр безопасности стал более проницаемым. Столкнувшись с необходимостью обеспечивать мониторинг, защиту и реагирование одновременно в закрытых, публичных и гибридных средах, компании пришли к подходу, который сейчас и называется экосистемным.

Облачные провайдеры и другие поставщики услуг начали предлагать управляемые сервисы безопасности, побуждая компании полагаться на сторонних участников рынка как на часть своей экосистемы. Акцент делается на сотрудничестве, обмене разведданными и интеграции.

В феврале 2014 года был опубликован фреймворк кибербезопасности государственного института стандартов и технологий США (National Institute of Standards and Technology Cybersecurity Framework). Этот документ был создан в ответ на запрос президента США Барака Обамы и объединил лучшие практики для улучшения кибербезопасности организаций. Он содержал чёткую схему оценки и повышения защищённости, при этом предполагалось, что использовать документ будут организации любого размера и сферы деятельности.

Ядро фреймворка включает в себя набор функций, категорий и подкатегорий, которые описывают задачи по достижению определённого уровня кибербезопасности. Оно структурировано вокруг пяти функциональных областей:

- Идентификация — понимание рисков и знание активов организации.

- Защита — реализация мер для предотвращения несанкционированного доступа и минимизации ущерба.

- Обнаружение — мониторинг и выявление событий, связанных с кибератаками.

- Реагирование — планирование и выполнение мероприятий по действиям в момент инцидента и после него.

- Восстановление — перезапуск работы организации.

Рисунок 1. Пять функциональных областей фреймворка кибербезопасности NIST. Источник: nist.gov

Вторая часть фреймворка — профили, которые представляют собой индивидуальные планы действий для каждой организации. Они помогают определить имеющийся уровень кибербезопасности и установить целевые показатели для его повышения.

Последняя, третья часть — уровни внедрения, определяющие степень зрелости корпоративных процессов кибербезопасности. Авторы фреймворка выделили четыре уровня:

- Partial (частичный) — организация имеет ограниченное представление о рисках и слабую координацию мер безопасности.

- Risk Informed (информированный о риске) — процессы управления рисками начинают формироваться, но ещё не полностью интегрированы.

- Repeatable (повторяемый) — управление рисками становится обычной частью бизнес-процессов.

- Adaptive (адаптивный) — высокий уровень интеграции и адаптации к изменяющимся условиям.

Организации могут использовать фреймворк NIST для оценки состояния кибербезопасности, определения целей и планирования необходимых изменений. Соответствие этим требованиям помогает компаниям соответствовать законодательным и нормативным актам.

В этот же период начал работу Альянс по киберугрозам (Cyber Threat Alliance, CTA) — некоммерческая организация, основанная крупными компаниями в области кибербезопасности, включая Palo Alto Networks, Fortinet, McAfee и Symantec. Целью альянса было объединение усилий для борьбы с глобальными киберугрозами. Члены организации делятся данными о новых угрозах, уязвимостях и методах атак, совместно анализируют полученные сведения, работают над стандартами и протоколами для обмена информацией. Альянс также организовывает образовательные мероприятия и тренинги, чтобы повышать уровень осведомлённости в области кибербезопасности.

Правительства разных стран признали стратегическую важность экосистем кибербезопасности для национальных инфраструктур. Регуляторы приступили к созданию законодательных актов, государственно-частных партнёрств, правил и стандартов по части кибербезопасности. Например, именно в это время появляется General Data Protection Regulation (GDPR), который впервые в истории ввёл крупные штрафы за утечки данных.

Директива Европейского Союза NIS (Network and Information Security Directive), принятая в июле 2016 года, установила общие требования к безопасности сетевой и информационной инфраструктуры, а также ввела обязательства по уведомлению о киберинцидентах.

2020-е: полностью интегрированные экосистемы

К настоящему моменту экосистемный подход к кибербезопасности приобрёл всеобъемлющий характер. В фокусе — устойчивость процессов, создание архитектуры «нулевого доверия» (Zero Trust) и обеспечение мониторинга по всей цепочке поставок.

Многие компании, занимающиеся кибербезопасностью, начали предоставлять платформы, которые предлагают интегрированные инструменты и могут взаимодействовать со сторонними приложениями. Платформы безопасности всё чаще используют ИИ и автоматизацию для обнаружения угроз в настоящем времени и реагирования на них.

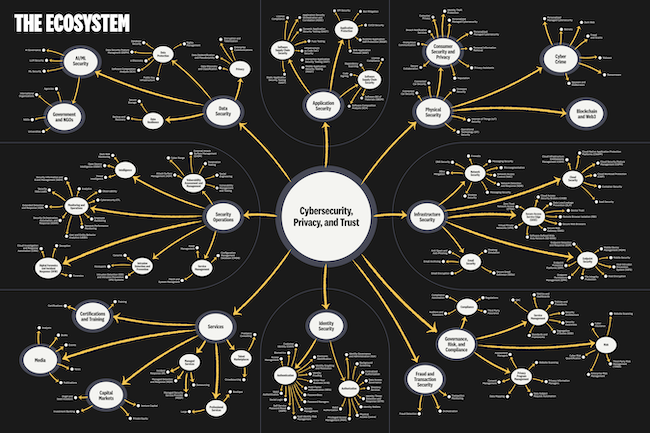

Рисунок 2. Современная экосистема включает в себя ИБ-решения из десятков областей. Источник: strategyofsecurity.com

Стратегии, основанные на экосистемности, а также на общих схемах и стандартах борьбы с угрозами, побуждают компании согласовывать усилия. Это позволяет выработать структурированный подход, учитывая многоуровневую природу современной кибербезопасности.

Ключевые концепции экосистемы безопасности

Главные свойства экосистемного подхода были сформулированы ещё в 2011 году в уже упомянутой работе «Enabling Distributed Security in Cyberspace». Это автоматизация, взаимодействие и аутентификация.

Автоматизация

Автоматизация рутинных действий помогает приблизить скорость реагирования к скорости атаки, а не полагаться на человеческую реакцию при работе с инцидентами. В экосистемах безопасности применяются стратегии автоматизации для локальных средств защиты, которые дополняются системами мобильной и глобальной безопасности. Всё это в комплексе позволяет постоянно укреплять защиту, реагируя на меняющийся ландшафт угроз.

Взаимодействие

Взаимодействие распределённых элементов экосистемы позволяет работать с задачами кибербезопасности с помощью политик, а не технических ограничений. Компания может быстро формировать и распространять оперативные картины происходящего и общие сведения о ситуации.

Взаимодействие в рамках экосистем включает в себя:

- разработку соглашений об именовании, общих списков и каталогов основных элементов;

- создание и использование машиночитаемых языков и форматов для выражения политик безопасности или кодирования транзакций;

- использование хранилищ знаний для накопления опыта, сбора эталонных тестов, профилей, руководств, правил.

Появление инструментов ИИ и интеллектуальных датчиков в сочетании с быстрым обучением на уровне как автоматизированных систем, так и специалистов в отделах кибербезопасности позволяет добиваться синергии на всём протяжении корпоративного периметра.

Аутентификация

Почти каждое решение в онлайн-среде требует использования удалённых ресурсов и взаимодействия со сторонними участниками. Аутентификация гарантирует, что эти участники и ресурсы являются подлинными.

Автоматизированная киберзащита предполагает строгую аутентификацию приложений, корпоративных, сетевых и личных устройств на основе общих стандартов. Эти технологии обеспечивают достижение пяти операционных целей: безопасности, доступности, простоты использования и администрирования, масштабируемости и совместимости.

Чем экосистемный подход выгоднее для заказчиков

Экосистемный подход к кибербезопасности существенно отличается от традиционного тем, что в нём безопасность рассматривается как комплекс.

|

Традиционный подход |

Экосистемный подход |

|

|

Целостный взгляд на безопасность |

Рассматривает каждый элемент безопасности отдельно. Например, на компьютеры устанавливаются антивирусы, на уровне сети разворачиваются файрволы, но между ними нет чёткой координации |

Учитывает взаимодействие всех компонентов безопасности, чтобы создать единый защитный периметр. Все элементы работают согласованно, обмениваясь данными и обеспечивая комплексную защиту |

|

Интеграция и автоматизация |

Использует отдельные инструменты без глубокой интеграции. Управление осуществляется вручную, что увеличивает нагрузку на специалистов по безопасности |

Интегрирует инструменты и решения в единую платформу, позволяя автоматизировать процессы мониторинга, анализа и реагирования на инциденты. Это снижает нагрузку на персонал и повышает оперативность |

|

Адаптивность и гибкость |

Часто основан на статичных правилах и политиках, которые трудно адаптировать под изменения в среде или новые угрозы |

Позволяет масштабировать и модифицировать защитные меры в зависимости от условий. Например, внедрение новых технологий или изменение бизнес-процессов не требуют полной перестройки всей системы безопасности |

|

Централизованное управление |

Инструменты управляются отдельными командами или специалистами, что затрудняет координацию и обмен информацией |

Предоставляет единое окно для управления всеми аспектами безопасности. Это упрощает мониторинг, анализ и принятие решений, повышая общую эффективность |

|

Предсказуемость и проактивность |

Реагирование на инциденты происходит постфактум, когда угроза уже реализована |

Ориентирован на прогнозирование и предотвращение угроз. Использование машинного обучения и анализа больших данных позволяет заранее выявлять потенциальные риски и принимать превентивные меры |

|

Участие всех заинтересованных сторон |

Ограничивается техническими аспектами, часто игнорируя человеческий фактор и потребности бизнеса |

Включает в себя не только технические решения, но и обучение персонала, соблюдение нормативных требований и интеграцию с бизнес-процессами. Безопасность становится неотъемлемой частью корпоративной культуры |

Технические компоненты экосистем кибербезопасности

Экосистема кибербезопасности состоит из множества инструментов и решений, которые совместно защищают информационные системы, данные и инфраструктуру от киберугроз.

- Антивирусные программы на компьютерах и мобильных устройствах отслеживают активность вирусов, троянов, шпионского ПО и других вредоносных сущностей.

- Межсетевые экраны (аппаратные или программные) контролируют входящий и исходящий трафик, блокируя нежелательные соединения.

- Системы обнаружения и предотвращения вторжений (IDS / IPS) анализируют сетевой трафик и блокируют попытки несанкционированного доступа.

- Корпоративные VPN обеспечивают защищённое соединение между устройствами через публичные сети.

- Средства шифрования данных используются для защиты информации при её передаче и хранении.

- Средства управления идентификацией и доступом (IAM) контролируют работу с учётными данными, правами доступа пользователей и аутентификацией.

- Системы многофакторной аутентификации создают дополнительный уровень безопасности, требуя двух или более способов удостоверения личности.

- Тестирование на проникновение (пентесты) позволяет на практике проверить системы безопасности, имитируя атаки для выявления уязвимостей и слабых мест.

- Анализ кода и статическое тестирование обеспечивают устранение уязвимостей в приложениях до их развёртывания или вывода на рынок.

- Системы мониторинга и управления событиями (SIEM) собирают из различных источников и анализируют данные о ситуации внутри корпоративного периметра.

- Системы автоматизации и оркестровки (SOAR) ускоряют процессы реагирования на инциденты и координируют работу инструментов безопасности.

- Средства защиты конечных точек (EDR) защищают компьютеры и серверы, отслеживая активность на хостах в настоящем времени.

- Передовые XDR-решения (Extended Detection and Response) расширяют возможности EDR, охватывая не только конечные устройства, но и корпоративные сети, облачные среды и другие ресурсы.

- Защита от DDoS помогает бороться с распределёнными атаками, направленными на перегрузку серверов, приложений и сетей.

- Системы резервного копирования обеспечивают сохранность корпоративных данных при сбоях и восстановление информации в случае её утраты или повреждения.

Все эти инструменты и решения формируют многогранную экосистему кибербезопасности, позволяющую организациям защитить свои активы от разнообразных угроз. Важно помнить, что эффективность такой экосистемы зависит не только от качества используемых инструментов, но и от правильной их настройки, интеграции и регулярной актуализации.

Экосистемный подход в вендорских продуктах

Разработчики ИБ-решений применяют экосистемный подход, чтобы предлагать клиентам более интегрированные и эффективные решения. Фокусируясь на взаимодействии разных элементов инфраструктуры, их совместимости и целостной защите, вендоры могут гарантировать, что отдельные продукты будут работать вместе бесперебойно.

Зачастую вендорские экосистемы эволюционируют из одного продукта, который получает успех на рынке. При дальнейшем развитии этот продукт «обрастает» вспомогательными сервисами, дополнительными функциями и средствами интеграции. Это позволяет вендору предлагать комплексные решения, одновременно привязывая заказчиков к своей продуктовой линейке.

При этом в настоящий момент ни на российском, ни на международном рынке ИБ нет закрытых вендорских экосистем, которые запрещали бы заказчикам использовать продукты от других разработчиков. Причина — в том, что поставщикам очень трудно выдерживать конкуренцию одновременно в нескольких сферах: как уже говорилось, в вендорской экосистеме, как правило, ведущую роль играет некий единичный сервис. Практика показывает, что и заказчики не готовы использовать закрытые экосистемы, которые ограничивали бы их в выборе продуктов на рынке.

Поэтому вендоры предпочитают развивать свои конкурентные преимущества, предоставляя новые возможности для интеграции. Вот как экосистемный подход реализовывается на практике:

- Совместимые платформы и интерфейсы (API). Вендоры разрабатывают продукты для интеграции со сторонними инструментами и платформами с использованием API и открытых стандартов. Например, система класса SIEM (Security Information and Event Management) может собирать журналы файрволов, EDR-систем, средств облачной безопасности, чтобы администраторы видели полную картину.

- Унифицированные консоли управления. Централизованные панели мониторинга позволяют управлять несколькими инструментами безопасности. Облачные платформы, такие как Microsoft Defender Suite или Palo Alto Cortex XDR, предоставляют единый интерфейс для управления защитой конечных точек, сетью и идентификацией.

- Обмен данными об угрозах. Экосистемный подход предполагает распространение информации о существующих уязвимостях и рисках в режиме реального времени. Вендоры могут сотрудничать со внешними поставщиками Threat Intelligence или развивать инициативы сообщества, чтобы создавать новые возможности для обнаружения инцидентов и реагирования на них.

- Интеграция между продуктами. Экосистема безопасности позволяет добиться синергии от взаимодействия нескольких ИБ-систем. Например, решения для защиты конечных точек, электронной почты и облаков могут работать вместе, чтобы блокировать комплексные угрозы.

- Автоматизация и оркестровка. Автоматизация таких задач, как реагирование на инциденты, сканирование уязвимостей и управление патчами, ускоряет принятие мер для противодействия вредоносной активности и высвобождает человеческие ресурсы. Инструменты SOAR позволяют координировать работу нескольких решений для автоматизации процессов защиты.

- Архитектуры Cloud Native. Поставщики создают экосистемы, которые изначально ориентированы на обслуживание гибридных и многооблачных сред. Это обеспечивает заказчикам бесперебойную безопасность в различных инфраструктурах и порождает такие сервисы, которые легко интегрируются в SaaS и облачные приложения.

Экосистемный подход к кибербезопасности предлагает множество преимуществ, но он также несёт в себе потенциальные недостатки.

Риски от экосистемного подхода

Как только компания принимает решение использовать экосистему продуктов какого-либо вендора, она становится в той или иной степени зависимой от него. Смена поставщика в будущем может оказаться дорогостоящим и трудоёмким процессом, требующим значительной перенастройки, переподготовки и потенциального простоя.

Сильная зависимость от одного поставщика увеличивает риски и в том случае, если у него произойдёт сбой, нарушение или сбой в обслуживании. Если центральная консоль управления выйдет из строя, это скомпрометирует безопасность всех клиентов.

Заказчики также зависят от способности разработчика идти в ногу с новыми угрозами и технологическими достижениями. Если вендор отстаёт в инновациях или не решает критические проблемы безопасности, заказчик подвергается риску.

С финансовой точки зрения внедрение экосистемы кибербезопасности может быть сопряжено с высокими первоначальными инвестициями и постоянными операционными затратами. Вендоры могут ограничивать базовый набор услуг или модулей, чтобы генерировать дополнительные продажи для раскрытия полного коммерческого потенциала решений. При изменении бизнес-модели поставщика (например, при повышении цен или изменении условий подписки) компания будет вынуждена согласиться с новыми требованиями.

Следует также отметить, что компаниям может быть непросто оценить финансовую эффективность одной экосистемы безопасности по сравнению с другой: на данный момент на рынке нет общепринятых метрик, которые можно было бы применять к комплексам продуктов от разных вендоров. Компаниям приходится принимать решения исходя из особенностей своей инфраструктуры, набора уже используемых продуктов и планов развития.

Сбои или неэффективность интеграции могут привести к пробелам в безопасности и задержкам в работе. Например, SIEM-решение в экосистеме может неправильно принимать данные из стороннего файрвола, что приведёт к неполному обнаружению угроз.

Хотя экосистемы направлены на упрощение управления, широкий спектр интегрированных инструментов может создать дополнительную сложность. Администраторы должны научиться ориентироваться в широком спектре взаимосвязанных инструментов и управлять ими всеми. Неправильные конфигурации или пробелы между инструментами в экосистеме могут создавать уязвимости.

Автоматизированные системы могут пропускать сложные угрозы или генерировать ложные срабатывания, склоняя людей к игнорированию критических событий. Автоматизированные реакции в инструментах SOAR иногда блокируют легитимную активность пользователей, нарушая бизнес-процессы.

Наконец, повреждение или компрометация инфраструктуры поставщика могут каскадно распространиться на клиентов. Атака SolarWinds продемонстрировала, как злоумышленники могут использовать доверенную экосистему для проникновения во многочисленные организации.

Как снизить эти риски

Чтобы избежать подобных проблем, компании следует придерживаться комплексного подхода: оценивать все возможные варианты и подбирать гибридные модели, которые оставляют свободу для манёвра.

- Оцените открытые экосистемы и выберите вендоров с развитой поддержкой сторонних инструментов.

- Объедините в своей инфраструктуре продукты от разных поставщиков, чтобы уменьшить зависимость от одной экосистемы.

- Оцените совокупную стоимость владения — проанализируйте затраты на весь жизненный цикл экосистемы, включая потенциальные расходы на миграцию.

- Проводите регулярные проверки, оценивайте производительность поставщика, его инновации и то, как он соблюдает стандарты безопасности.

- Убедитесь, что контракты включают в себя чёткие положения о выходе из экосистемы и поддержке миграции данных.

Эти меры позволяют компании гибко подстраиваться под изменения ландшафта безопасности, не ограничивая свои возможности по противодействию меняющимся угрозам. Подбирая решения, которые могут комбинироваться по принципу конструктора, бизнес страхует себя от риска излишней зависимости от одного вендора и дополнительных затрат в будущем.

Выводы

Как и естественные экосистемы, комплекс обеспечения кибербезопасности включает в себя множество разнообразных участников: частные фирмы, некоммерческие организации, правительства, отдельные лица и устройства взаимодействуют для достижения поставленных целей. Эволюция систем кибербезопасности отражает переход от изолированных, реактивных стратегий к взаимосвязанному, проактивному и совместному подходу.

Экосистемы становятся важной частью мировой инфраструктуры кибербезопасности, усиливая защиту через сотрудничество, совместное использование разведданных и всеобъемлющий, интегрированный отклик на угрозы. Этот подход предоставляет более эффективный и надёжный механизм защиты благодаря интеграции, автоматизации и централизованному управлению. Он учитывает все аспекты безопасности, включая технические, организационные и психологические факторы, что позволяет лучше противостоять современным киберугрозам.