Производственные процессы становятся всё более автоматизированными и цифровизированными. Интеграция ИБ на промышленных предприятиях требует комплексного подхода, включающего в себя не только защиту информационных систем, но и обеспечение безопасности технологических процессов и производственной инфраструктуры.

- Введение

- Значение информационной безопасности в производственном процессе

- Практика внедрения информационной безопасности на производстве

- Прогнозы экспертов по развитию информационной безопасности на производстве

- Выводы

Введение

Современные производственные предприятия сталкиваются с широким спектром угроз, от целенаправленных атак хакеров до случайных сбоев, вызванных человеческим фактором или техническими неисправностями. Эти угрозы делают темы ИБ особенно актуальными, поскольку последствия могут быть необратимыми. Как следствие, важно не только реагировать на инциденты, но и предотвращать их, создавая надёжные системы защиты и быстрого реагирования.

Реализация информационной безопасности на производственных предприятиях предполагает учёт специфики отрасли, соблюдение стандартов и интеграцию с существующими технологическими процессами. Это требует глубокого понимания структуры компании и умения приспосабливаться к изменчивым условиям и угрозам. Обеспечение безопасности информации является неотъемлемой частью успешной деятельности производственного предприятия и требует постоянного внимания, инвестиций и развития. Создание и поддержание эффективной системы обеспечения ИБ — постоянный процесс, который должен развиваться с ростом предприятия и его окружения.

Рисунок 1. Эксперты отрасли в студии телепроекта AM Live

Спикеры прямого эфира:

- Андрей Заикин, директор по развитию бизнеса, «К2 Кибербезопасность»;

- Владимир Вязьмитин, директор по продажам, Стахановец СК;

- Андрей Бондюгин, директор направления по сопровождению проектов по промышленной безопасности, «Лаборатория Касперского»;

- Евгений Генгринович, советник генерального директора, «ИнфоТеКС».

Ведущий и модератор дискуссии — Виталий Сиянов, руководитель отдела развития, ГК «Солар».

Значение информационной безопасности в производственном процессе

Информационная безопасность играет важную роль в производственном процессе, обеспечивая защиту данных от несанкционированного доступа, изменений, раскрытия или уничтожения. Это включает в себя защиту интеллектуальной собственности, коммерческой тайны и личных данных сотрудников.

Особенности интеграции информационной безопасности в промышленности

Особенность информационной безопасности в промышленности заключается в использовании на предприятиях других инфраструктур, промышленного интернета вещей, отметил Андрей Заикин. Каждая организация разрабатывает свои протоколы, что порождает всё новые и новые уязвимости. Утечки данных и отсутствие стандартизации также приводят к сложностям, которые нужно своевременно нейтрализовывать.

Андрей Бондюгин поделился статистикой по ландшафту угроз в области промышленной кибербезопасности. Доля атак, которые были успешно реализованы внутри контуров систем автоматизации, невелика. Предприятие — сложная инфраструктура, которая состоит из стандартных корпоративных сетей и производственных сегментов, иногда имеющих связь с общедоступными сетями. Из 130 случаев только в пяти или шести злоумышленники смогли успешно добраться до промышленного контура. Однако именно эти пять-шесть случаев привели к реальным последствиям.

Спикер также назвал три главных вектора угроз: атаки вымогателей, политический хактивизм и атаки на подвижную инфраструктуру (транспортные средства).

Андрей Бондюгин, директор направления по сопровождению проектов по промышленной безопасности, «Лаборатория Касперского»

Евгений Генгринович обратил внимание спикеров и зрителей на организационно-методическую составляющую, из-за которой 80 % аварий находятся в серой зоне. О чём же идёт речь? В ряде отраслей в перечне стандартных причин физических аварий, закончившихся отключением оборудования, пожарами и другими негативными последствиями, не указываются информационные причины. В выводах по расследованиям часто указывают человеческий фактор или техническую неисправность, однако чаще всего это не так.

Евгений Генгринович, советник генерального директора, «ИнфоТеКС»

Для выхода из сложившейся ситуации необходимо перейти от задач по кибербезопасности к задачам по повышению киберустойчивости. Главная из них — обеспечить необходимые инструменты и стандарты, подготовить компетентных специалистов, упростить взаимодействие с регуляторами. Всё это позволит игрокам рынка информационной безопасности отраслевых АСУ делать свои решения более киберустойчивыми и обеспечивать их функциональную надёжность.

По словам Андрея Заикина, в настоящее время становится популярным развитие комплексных систем защиты информации на производственных предприятиях. Важно уметь определять критические для бизнеса риски, ликвидировать угрозы для производства, предусматривать средства защиты и мониторинга, а также грамотно настраивать реакции на возможные атаки. Никакая инфраструктура не защищена от проникновения, поэтому необходимо сократить длительность обнаружения и реагирования. Так как средний возраст средств и систем автоматизации управления на предприятиях превышает 15 лет, важно своевременно и адекватно модернизировать инфраструктуру для обеспечения нужного уровня безопасности.

Андрей Заикин, директор по развитию бизнеса, «К2 Кибербезопасность»

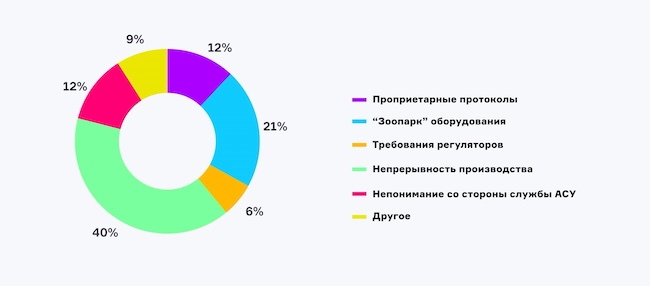

Ведущий продемонстрировал результаты опроса о ключевых особенностях интеграции систем безопасности на промышленных предприятиях. 40 % опрошенных поставили на первое место требования по непрерывности производства. 21 % указал на «зоопарк» оборудования, разнообразие и несовместимость технических средств. Проприетарные протоколы стали значимым аспектом для 12 % респондентов, ещё столько же зрителей пожаловались на непонимание со стороны службы автоматизированных систем управления.

Рисунок 2. Какова главная особенность интеграции ИБ на производственных предприятиях?

Эти результаты иллюстрируют сложность и многоаспектность задачи по интеграции информационной безопасности на современных производствах.

Атаки и уязвимости на производственных предприятиях

«Что произойдёт, если атака всё-таки дойдёт до цели?» — задал вопрос ведущий.

Евгений Генгринович ответил, что результатом атак шифровальщиков станет вымогательство: требование денег за то, чтобы технологическая информация не попала в чужие руки. Зачастую сумма выкупа значительно ниже размера вероятного ущерба. Спикер привёл пример: группа исследователей предупреждала Siemens о серьёзной уязвимости, компания не отреагировала должным образом и столкнулась со взломом в демонстративных целях без нанесения ущерба. Это хороший пример того, что для решения задач по киберустойчивости нужна интеграция компетенций различных специалистов.

Второй важный аспект, который также нужно учитывать, заключается в том, что, несмотря на огромное количество проводимых испытаний, которые соответствуют требованиям заказчика, любое цифровое решение может выйти из-под контроля, если существуют сценарии его несанкционированного использования.

На производственных предприятиях всё сложно и опасно, отметил Андрей Заикин. Например, у металлургов обеспечение непрерывности производства является критически важной задачей, остановка может привести не только к финансовым потерям, но и к серьёзным последствиям для населения.

Владимир Вязьмитин отметил, что в вопросах обоснования необходимых затрат на обеспечение информационной безопасности необходимо обратить внимание в первую очередь на законы № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» и 152-ФЗ «О персональных данных». Первый регламентирует защиту критической информационной инфраструктуры, затрагивает темы категорирования и аудита; если данные, предоставленные в контролирующие органы, являются неправильными или недостоверными, может наступить уголовная ответственность. Согласно второму закону, сам руководитель ответственен за сохранность персональных данных и соблюдение прав субъектов ПДн.

В 2024 году наблюдается рост количества как инсайдеров, так и утечек персональных данных. Обоснование внедрения систем безопасности с учётом этой тенденции не представляет никакого труда, но для этого необходимо демонстрировать и разъяснять заинтересованным лицам три аспекта: законодательный, коммерческий и репутационный.

Владимир Вязьмитин, директор по продажам, Стахановец СК

Особенности внедрения информационной безопасности на промышленных предприятиях

Важно выбирать именно те системы, которые наиболее адаптированы под применение в инфраструктуре конкретного предприятия, отметил спикер Андрей Бондюгин.

Прежде всего, начинать нужно с систем мониторинга и контроля персонала, добавил Владимир Вязьмитин. На предприятиях важно понимать, насколько хорошо люди умеют работать с персональными данными или почтой, в чём и помогают системы мониторинга. Клавиатурный почерк покажет, находится ли человек в состоянии стресса либо, например, алкогольного опьянения, что помогает быстро реагировать и предотвращать нежелательные последствия.

Для успешного внедрения процессов ИБ в компании необходимо, чтобы специалист в этой области обладал не только техническими знаниями, но и умениями психолога, а также глубоким пониманием рабочей среды. Это позволит ему внедрять меры по защите информации на предприятии эффективно и гармонично, избегая сопротивления со стороны сотрудников, добавил ведущий Виталий Сиянов.

Виталий Сиянов, ведущий и модератор дискуссии, руководитель отдела развития, ГК «Солар»

Полезно приводить руководству даже элементарные примеры с целью обосновать необходимость создания системы защиты. Опыт описания и оценивания потенциальных угроз, принятия мер по обеспечению безопасности играет ключевую роль в построении надёжной защиты.

Практика внедрения информационной безопасности на производстве

Исследование методов обеспечения ИБ на предприятии включает в себя разнообразные этапы. Ключевые шаги — формирование политики безопасности, оценка потенциальных угроз, обучение персонала, использование технических средств защиты и мер физической безопасности, а также проведение проверок и испытаний.

Эти меры обеспечивают сохранность, конфиденциальность и доступность информации на производстве, что значимо для продолжительной и безопасной работы предприятия.

Основные ошибки при организации ИБ на производстве

Главная ошибка — попытка идти со стороны силы, давить авторитетом и требовать чего-то от людей, отметил приглашённый эксперт Дмитрий Хоменко.

Недооценка внутренних рисков, фокусировка на внешних факторах, отсутствие своевременных аудитов и возможностей их реализации являются главными ошибками по мнению эксперта Владимира Вязьмитина.

Не разобраться в особенностях техпроцесса, не классифицировать риски влияющие на работу персонала — такие основные недочёты выделил спикер Евгений Генгринович.

По мнению Андрея Заикина, не следует пытаться выстроить систему защиты самостоятельно, без привлечения коллег из смежных сфер (инфраструктура, автоматизация), ведь это всегда приводит к результату «на бумаге» и отсутствию реальной безопасности.

Для определения типовых ошибок, отметил Андрей Бондюгин, следует исходить из анализа успешных атак. Ошибка номер один — внедрить средство защиты, но не настроить его. Вторая — полагаться на сетевую изоляцию технического сегмента.

Проектирование информационной безопасности и препятствия на пути к ней

Аудит — это ключевой и самый важный этап проектирования, отметил Андрей Заикин. На этом шаге необходимо вовлечь и заинтересовать коллег из технического блока, которые отвечают за эксплуатацию АСУ ТП. Как правило, в проекты нужно закладывать модернизацию инженерной инфраструктуры, систем кондиционирования и вентиляции, СКС. Также важно исследовать возможность внедрения средств защиты в уже имеющихся технологических окнах и согласовать его.

Законодательство обязательно к исполнению, международные стандарты — отражение лучших практик, добавил Андрей Бондюгин. Законодательство и нормативные документы — основа для определения критически важных рисков и построения системы защиты.

Необходимо привлекать профильных специалистов на всех этапах проектирования, чтобы решать вопросы по формированию модели угроз, требованиям к безопасной разработке, целесообразности применения СКЗИ, отметил Евгений Генгринович.

Основными препятствиями на пути к информационной безопасности могут стать консервативная корпоративная культура и недостаток квалифицированных кадров. Все эти барьеры можно преодолеть повышением квалификации, обучением и донесением необходимой информации.

Нехватка кадров приводит к тому, что один специалист занимается одновременно двумя направлениями, добавил Владимир Вязьмитин. Именно поэтому максимально важно работать над взаимодействием специалистов из разных отделов.

Рисунок 3. Что больше всего мешает внедрению ИБ в вашей компании?

По данным опроса, большинство респондентов (23 %) сталкиваются с нехваткой бюджета, что делает финансовый аспект ключевым ограничителем развития ИБ. Для 21 % опрошенных основное препятствие — сложность интеграции в существующую ИТ-инфраструктуру, что подчёркивает важность совместимости и адаптации. Разногласия между отделами ИБ, ИТ и АСУ затрудняют процесс для 15 % зрителей.

Эти данные указывают на многообразие вызовов, с которыми сталкиваются организации при попытке укрепить свои системы информационной безопасности.

Приглашённый специалист Андрей Нуйкин предложил разнообразные варианты решения проблем, в том числе применение виртуального патчинга и сегментации сетей. Владимир Вязьмитин также подчеркнул важность контроля за действиями персонала, работающего с уязвимыми системами, и шифрования конфиденциальных данных.

Автоматизация и аутсорсинг ИБ на промышленном предприятии

Недостаточность выделенного бюджета является основной проблемой при внедрении средств защиты на предприятиях, отметил Андрей Заикин. Необходимо отслеживать те сегменты, которые используют устаревшее программное обеспечение, и разработать план действий на тот случай, если атака на них всё же произойдёт.

Андрей Бондюгин напомнил, что многие компании вынуждены использовать устаревшее программное обеспечение или переходить на другие средства автоматизации.

В некоторых проектных институтах используется специализированное программное обеспечение, которое уникально для них и не имеет аналогов на рынке, отметил Евгений Генгринович.

Мониторинг и реагирование в режиме реального времени могут быть отданы на аутсорсинг, но это пока не является распространённой практикой, добавил Андрей Бондюгин.

Сервисное обслуживание, пентест, киберучения и расследование инцидентов могут быть переданы на аутсорсинг, также желательно отдать то, на что не хватает кадров или компетенций, поделился своим мнением спикер Андрей Заикин. Мониторинг и реагирование на атаки могут быть отданы на аутсорсинг, но это требует дополнительных мер безопасности, таких как создание гибридного центра мониторинга.

В отличие от коммерческих компаний, на промышленных предприятиях есть сотрудники, которые не работают за компьютерами, и их мониторинг не представляется возможным, отметил Владимир Вязьмитин. Однако есть возможность использовать голосовое отслеживание для мониторинга персонала.

Андрей Заикин подчеркнул, что в промышленных инфраструктурах важно проводить учения команд, чтобы те получали опыт, могли быстро и адекватно реагировать на инциденты.

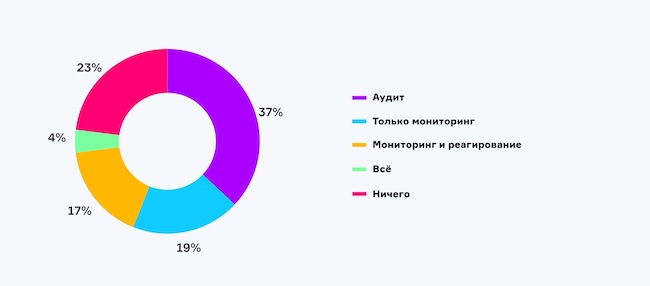

Рисунок 4. Что из ИБ на промышленном предприятии вы готовы отдать на аутсорсинг?

По данным опроса зрителей телеэфира AM Live, 37 % респондентов готовы передать на аутсорсинг только аудит своих систем. 19 % опрошенных склоняются к аутсорсингу только мониторинга, подчеркивая важность постоянного наблюдения за состоянием безопасности без передачи полномочий на реагирование. 17 % участников опроса предпочли бы аутсорсинг как мониторинга, так и реагирования на инциденты, доверяя внешним специалистам оперативное управление инцидентами.

В то же время 23 % опрошенных не рассматривают возможность аутсорсинга как таковую, предпочитая полностью решать вопросы безопасности силами собственных специалистов. Лишь 4 % респондентов выразили готовность к полной передаче всех аспектов информационной безопасности на аутсорсинг, что свидетельствует о желании компаний сохранить контроль над ключевыми процессами.

Физическая и информационная безопасность

Все сценарии защиты строятся на таких основных видах безопасности, как информационная, физическая и промышленная, отмечает спикер Евгений Генгринович. Акцент только на одном из видов приводит к появлению уязвимостей. К задачам по безопасности нужно подходить комплексно.

В любой модели угроз, добавил Андрей Бондюгин, будет угроза физического доступа к оборудованию. Следовательно, мерами защиты от неё будут средства физической безопасности.

Владимир Вязьмитин поделился опытом: для защиты удалённых объектов, где нет выделенного ИБ-специалиста, должно быть определено должностное лицо, ответственное за информационную безопасность. Его можно выбрать, например, из числа системных администраторов. При этом настройка системы ИБ должна быть нацелена на реагирование, а не на предупреждение.

При управлении удалёнными объектами, отметил Андрей Заикин, должное внимание следует уделить защите каналов связи. Также нужно контролировать доступ и права пользователей.

Прогнозы экспертов по развитию информационной безопасности на производстве

Андрей Бондюгин отметил, что гонка между поставщиками систем защиты будет продолжаться, приводя к быстрому росту и развитию технологий. К 2025–2026 годам 70 % бюджетов компаний будут сосредоточены на решениях одного вендора. Платформенность и автоматизация будут определять развитие портфеля решений у поставщиков систем, а также набор технологий внедряемых заказчиками.

Андрей Заикин прогнозирует, что базовые процессы автоматизации получат дальнейшее развитие. Искусственный интеллект и машинное обучение будут влиять на прогресс информационной безопасности в промышленности. Требования регуляторов будут ужесточаться, появятся новые технологии и предметные области, требующие регулирования.

Евгений Генгринович назвал основными тенденциями переход части ИБ-функций внутрь решений по автоматизации и цифровизации производства, а также моделирование с целью иметь возможность обеспечить качественную работу с поступающими изменениями.

Владимир Вязьмитин отметил, что в будущем нас ожидает интеграция всех продуктов в одну платформу, чтобы из одной точки можно было осуществлять практически все необходимые действия с использованием различных систем. Также в перспективе могут произойти автоматизация повседневных операций, переход к контролю и обработке информации с помощью искусственного интеллекта. Прогнозируется увеличение количества утечек и кибератак, что требует активной работы в данной сфере.

Рисунок 5. Что вы думаете о процессе интеграции ИБ в промышленность после эфира?

После просмотра эфира большинство зрителей (54 %) нашли тему интересной, но избыточной для себя. Это может отражать либо отсутствие прямой потребности в ИБ, либо недостаточное понимание её ценности. 15 % признали, что в их подходах есть пространство для улучшения, отмечая важность постоянного развития и совершенствования. 9 % заявили о высоком уровне доверия к собственным практикам ИБ.

Выводы

Заключительный этап интеграции информационной безопасности на производственных предприятиях подразумевает анализ и устранение выявленных недостатков, постоянное совершенствование и адаптацию системы ИБ к новым проблемным задачам. Это требует от предприятий не только внедрения передовых технологий и методик, но и создания культуры безопасности, пронизывающей все уровни организации.

В конечном итоге, успешная интеграция ИБ является залогом не только действенной защиты ценных данных и интеллектуальной собственности, но и поддержания устойчивости и развития бизнеса в условиях быстро меняющегося цифрового ландшафта. Эффективная работа в этом направлении позволяет предприятиям не только избежать потенциальных убытков от кибератак, но и обеспечить уверенное движение вперёд, в будущее, где информационная безопасность станет неотъемлемой частью общего успеха.

Телепроект AM Live еженедельно собирает экспертов отрасли в студии для обсуждения актуальных тем российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!