Вместе с крупным июльским обновлением Windows Microsoft отозвала ряд ранее выданных сертификатов на различные драйверы. Как показали исследования, некоторые из них использовались во вредоносной активности. Подобные инциденты случались и ранее, но нынешний масштабный отзыв вызывает много вопросов.

Введение

Microsoft дважды в год выпускает крупные обновления безопасности. Очередной набор появился 12 июля, о чём мы уже сообщали. Его отличительной особенностью стал отзыв сертификатов для подписывания драйверов. Официально было сообщено, что шесть из них ранее активно использовались хакерами в кибератаках.

Инцидент совсем не радует: для большинства пользователей официально подписанный драйвер является веским подтверждением того, что используемая программа или служба безопасны. Наличие такой подписи, тем более от самой Microsoft, многие считают гарантией отсутствия вредоносного кода.

Выявить проблемы помогли испытательные лаборатории компаний Cisco, Sophos и Trend Micro. Все исследователи сошлись во мнении, что для пользователей в России прямой опасности не было: главной целью являлись китайские геймеры. Однако сам факт настораживает.

Общие заключения исследователей

Microsoft сопроводила июльский набор исправлений комментариями, однако подробностей там не так много. Очевидно только, что Microsoft является одной из пострадавших сторон, а на её механизм контроля выдачи официальных сертификатов брошена тень.

Вместе с Microsoft свои комментарии опубликовали также отдельные исследовательские лаборатории. Позиция Cisco Talos была, в частности, описана в нашей новостной ленте.

Эксперты из Trend Micro раскрыли ряд деталей. В частности, они опубликовали общую схему работы вредоносных драйверов и дали по ней комментарии. По их словам, на первом этапе отключаются контроль учётных записей (UAC) и безопасный режим (Secure Desktop mode) путём изменений в системном реестре. Затем происходит инициализация объектов Winsock Kernel (WSK) для запуска сетевого взаимодействия с удалённым сервером.

Рисунок 1. Общая схема работы вредоносных драйверов

«Основной двоичный файл действует как универсальный загрузчик, — пишут исследователи из Trend Micro. — Он позволяет злоумышленникам напрямую загружать модуль ядра, не имеющий цифровой подписи и предназначенный для использования на втором этапе. Каждый подключаемый модуль настраивается индивидуально для жертвы, на машине которой он развёрнут».

Компания Sophos, в свою очередь, опубликовала хеши вредоносных драйверов и другие важные сведения на странице Sophos Labs в GitHub. Среди объектов, для подписывания которых использовались отозванные сертификаты, встречаются самые различные сигнатуры руткитов: Mal/Rootkit-BE, Troj/Rootkit-VE, Troj/Agent-BJJB, Mal/Rootkit-VF, Troj/Rootkit-ND, Troj/Rootkit-NH, Troj/Rootkit-NO, Troj/Rootkit-NP или Troj/Rootkit-NS. Это указывает на масштаб существовавших до сих пор уязвимостей.

Все исследователи единодушно убеждены: похоже, файлы прошли процесс сертификации в Windows Hardware Quality Labs (WHQL) для получения действительной цифровой подписи.

Вопросы и ответы

- Когда вредоносные драйверы получили цифровые подписи?

Как сообщают исследователи из Sophos Labs, им удалось обнаружить более 100 вредоносных драйверов, получивших цифровые подписи ещё в апреле 2021 года. Их выявление в лаборатории Sophos было поставлено на поток в начале 2023 года, когда эксперты осознали масштаб проблемы и выстроили специальную инфраструктуру, которая позволила активно отлавливать подобные драйверы и блокировать их установку.

- Какова суть технологии цифровой подписи, применяемой Microsoft?

В 2016 году Microsoft ввела новую политику безопасности для 64-разрядных версий Windows последних поколений, начиная с Windows 10 версии 1607. Согласно её требованиям, перед запуском ОС выполняется проверка всех установленных драйверов уровня ядра на наличие у них действительной цифровой подписи. Такая мера контроля обусловлена тем, что эти драйверы могут загружаться до запуска других частей ОС, в т. ч. средств защиты конечных точек. Наличие официальной цифровой подписи рассматривается как гарантия построения доверенной вычислительной среды.

- Какова была вредоносная функциональность таких драйверов?

Драйверы уровня ядра использовались на первом этапе кибератаки как вспомогательные инструменты. Целью, как следует из разъяснений экспертов Trend Micro (см. выше), было помешать правильной работе средств защиты. При этом злоумышленники должны были получить права администратора, чтобы внедрить драйверы в процесс загрузки операционной системы.

Инженеры Sophos Labs установили также, что некоторые вредоносные драйверы являлись руткитами и позволяли выполнять определённые действия на заражённом компьютере в фоновом режиме. Для создания руткитов использовались уже известные «заготовки»: FU, Fivesys, FK_Undead, Netfilter. Некоторые из них позволяют отключать UAC и повышать привилегии приложений до уровня администратора, а большинство — дают возможность отслеживать сетевой трафик с помощью средств Windows Filtering Platform (WFP).

Количество обнаруженных драйверов первого типа («помехи для СЗИ») составило 81. Из них 68 имели сертификат от Microsoft, остальные 13 были подписаны сертификатами других компаний. Вредоносных драйверов второго типа («руткиты») было выявлено 52 образца: 32 файла — с подписью Microsoft, 4 — других компаний, 16 — без подписи.

- Требуются ли какие-либо специальные ухищрения для загрузки подобных вредоносных драйверов?

Нет, процедура их загрузки стандартна.

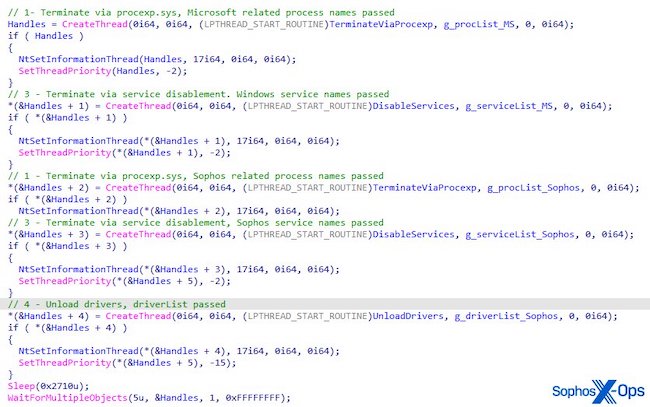

В дополнение инженеры Sophos показали скрипт внедрения вредоносного драйвера EDR-killer, который препятствует запуску средств защиты конечных точек (Endpoint Detection & Response, EDR).

Рисунок 2. Исходный код сценария для запуска вредоносного драйвера EDR-killer

- Как именно осуществляется блокировка работы инструментов EDR?

Подробный анализ инженеры Sophos обнародовали ещё в апреле. Путём декомпиляции был восстановлен код, по которому понятен механизм блокировки. Конечно, работа каждого отдельного драйвера может иметь свои особенности, но типовой вариант вредоносной активности выглядит так (рис. 3).

Рисунок 3. Вредоносный код для блокировки работы служб EDR

- Как злоумышленникам удалось обмануть Microsoft и получить достоверный сертификат?

Есть несколько вариантов. Например, ещё в декабре 2022 года злоумышленникам удалось подписать свои драйверы с использованием сертификатов, которые ранее были выданы легитимным издателям ПО, но затем украдены и выложены в интернет. Однако, по данным Sophos, есть и такие случаи, когда вредоносные драйверы неким загадочным образом оказались подписаны официально с использованием законно полученного от Microsoft сертификата WHCP (Windows Hardware Compatibility Publisher).

Известно, что Microsoft позволяет подписать код сертификатом WHCP только в тех случаях, когда поставщик программного или аппаратного обеспечения был зарегистрирован в программе Microsoft Windows Hardware Dev Center и заранее прошёл расширенную проверку с получением сертификата для подписи кода. По всей видимости, этот список Microsoft нуждается в чистке.

- Если проблема была выявлена ещё в декабре 2022 года, то почему Microsoft не устранила её раньше?

Microsoft приняла контрмеры в январском обновлении Windows, но проблема оказалась значительно сложнее по сравнению с тем, что было известно в начале года. Впоследствии эксперты по безопасности смогли выявить ещё 133 новых вредоносных драйвера, причём около сотни из них были подписаны сертификатами Microsoft WHCP. Инженеры Sophos в сотрудничестве с Microsoft выявили те компании, которым эти сертификаты были выданы (рис. 4).

Рисунок 4. Компании, получившие проблемные сертификаты Microsoft WHCP после январского обновления Windows

Кроме того, в интернете были обнаружены близкие по своей вредоносной начинке образцы без цифровой подписи; о них упоминалось выше, когда шла речь о типах и функциональности драйверов. Аналитики Sophos Labs предположили, что такие файлы являются частью выстроенной схемы и были подготовлены к подписанию кода сертификатами WHCP. Другими словами, речь идёт о многоуровневой организованной киберпреступной структуре.

- Как удалось выпустить так много вредоносных драйверов? Неужели в механизме выдачи сертификатов Microsoft есть системные нарушения?

По итогам анализа исследователи сформулировали следующую гипотезу: один конкретный издатель сумел попасть в число доверенных компаний, создал и подписал «родительскую» версию вредоносного кода, а затем, используя различные упаковочные утилиты, растиражировал его в десятки «дочерних» вариантов. Каждый из них был отправлен в Microsoft на подпись. Там приняли во внимание, что новые файлы построены на базе уже подтверждённого кода, и одобрили их. Сообщается, в частности, что злоумышленник использовал для сборки стандартную утилиту Packer и коммерческий упаковщик VMProtect.

- История с существованием вредоносных модулей, подписанных WHCP-сертификатом Microsoft, имеет уже давнюю историю. Неужели с тех пор ничего не изменилось?

Действительно, ещё в 2021 году издание Engadget сообщало, что в геймерском сообществе получил широкое распространение модифицированный драйвер Netfilter от компании Ningbo Zhuo Zhi Innovation Network Technology, который успешно прошёл проверку на сертификацию WHCP несмотря на то, что имел вредоносную функциональность руткита и мог подключаться к управляющим серверам в Китае.

Каким образом руткит сумел пройти процесс подписания сертификатом Microsoft, было неясно и тогда тоже. Сообщалось, что официальный производитель подписанного софта и Microsoft провели совместное расследование инцидента, чтобы выявить и устранить бреши в системе безопасности. Предполагалось также улучшить процесс подписания, усовершенствовать политики доступа партнёров, оптимизировать арсенал используемых для проверки средств.

Тогда не нашлось признаков того, что злоумышленники украли сертификаты. Microsoft также отвергла версию, что за действиями хакеров стояло некое государство.

- А руткит FK_Undead?

История с руткитом FK_Undead имеет ещё более давнюю историю. Впервые он был обнаружен в ноябре 2018 года. Его драйверы имели сертифицированную подпись, а компании, среди которых они распространялись, имели отношение только к Китаю. Очевидно, что это была «внутренняя» китайская история. Цепочка возникшей компрометации тогда также не была выявлена.

Рисунок 5. Список связанных компаний по руткиту FK_Undead

- Могла ли история с руткитами FU и Fivesys иметь те же корни?

Отчасти да. Руткит Fivesys был впервые обнаружен в октябре 2021 года венгерской командой Bitdefender. Он имел подтверждённую цифровую подпись, выданную Microsoft, и на тот момент циркулировал уже более года. Этот руткит был также нацелен на онлайн-геймеров в Китае.

В официально выпущенном тогда документе отмечалось, что «действительная цифровая подпись помогала злоумышленнику обойти ограничения ОС на загрузку в ядро сторонних модулей. После их загрузки руткит позволял создателям получить практически неограниченные привилегии».

Мотивы атак назывались самые разные: кража учётных данных, захват внутриигровых покупок и пр. Руткит FiveSys также блокировал загрузку конкурирующих драйверов.

Руткит FU относится к числу наиболее старых примеров вредоносного кода этого типа. Впервые он был обнаружен ещё в 2006 году. Более того, в 2007 году появилось даже интервью с разработчиком его концептуальной модели (proof of concept) Джейми Батлером. Отличительной особенностью FU было то, что он совершенно не прятал своё тело и результаты работы на атакуемой машине.

Выводы

История с появлением вредоносных драйверов, которые официально подписаны с помощью сертификатов от Microsoft, указывает на наличие проблем в системе безопасности выдачи таких удостоверений. Пока угроза нацелена в первую очередь на китайских геймеров, но сам факт появления таких уязвимостей вызывает много дополнительных вопросов, ответов на которые официально никто не даст.