Новый вектор атаки на Android-устройства, в котором фигурирует вредоносное приложение Snowblind, использует защитную функциональность операционной системы для обхода установленных ограничений и кражи конфиденциальных данных.

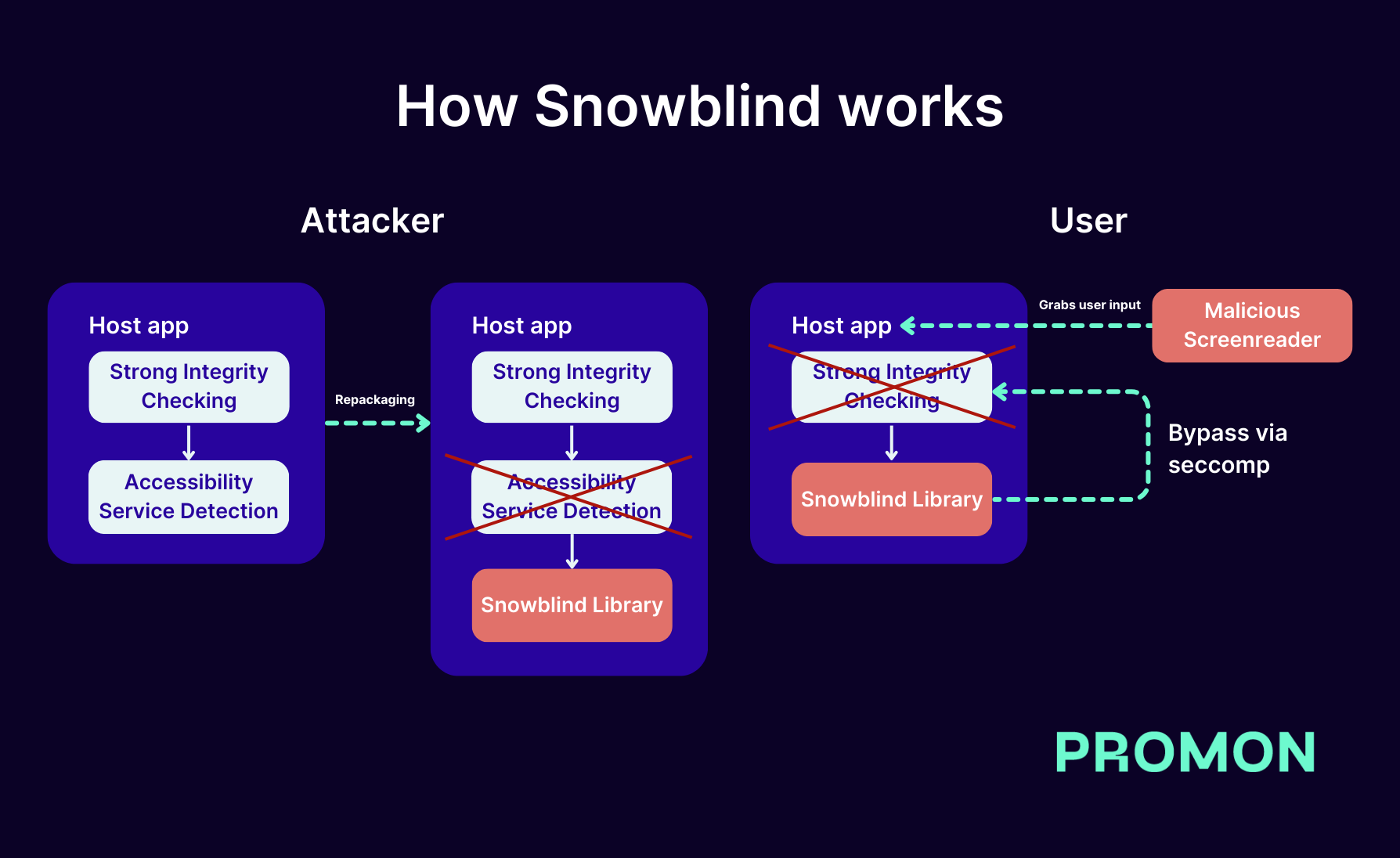

Задача Snowblind в этой схеме — перепаковать атакуемое приложение, чтобы последнее не смогло детектировать использование специальных возможностей Android (accessibility services).

В результате вредонос может перехватывать пользовательский ввод, в котором могут содержаться учётные данные. Помимо этого, операторам открывается удалённый доступ к устройству, чтобы они могли запускать вредоносные команды.

Что отличает Snowblind от других вредоносов: вредоносная программа использует функцию ядра Linux «seccomp», которая применяется для проверки подлинности софта.

У исследователей из компании Promon была возможность изучить образец Snowblind. В отчёте специалисты подчёркивают, что операторы зловреда используют новую технику, помогающую уйти от детектирования на целевом устройстве.

Как уже отмечалось выше, в этом им помогает функция «seccomp», которую представили в Android 8 (Oreo). Она работает в процессе Zygote, который по умолчанию является родительским для всех других в ОС.

Чтобы перехватить конфиденциальную информацию, Snowblind внедряет нативную библиотеку, задача которой — запуститься до защитного кода. Далее идёт установка фильтра seccomp, перехватывающего системные вызовы вроде «open() syscall».

Специалисты считают, что на сегодняшний день большинство приложений не смогут защищаться от Snowblind, поскольку вредонос использует необычные методы. В опубликованном видео эксперты показали, насколько незаметно для пользователя может отработать Snowblind: