Утечка конфиденциальной информации, вбрасывание в интернет компроматов, описание новостей под определённым углом — это далеко не все инструменты информационной войны. Чтобы защитить себя и свои данные, минимизировать риски, связанные с информационными атаками, необходимо знать о возможных угрозах и уметь пользоваться средствами защиты.

- Введение

- Основные угрозы информационной войны

- Меры противодействия и средства защиты

- 3.1. Проверка достоверности информации

- 3.2. Развитие критического мышления

- 3.3. Борьба с дезинформацией

- 3.3.1. Жалоба

- 3.3.2. Контрпропаганда

- 3.3.3. Распространение достоверной информации

- 3.3.4. Защита информации в корпоративных сетях

- 3.1. Проверка достоверности информации

- Принципы защиты от информационной войны

- Выводы

Введение

Под информационной войной понимают целенаправленное использование информации и средств массовой коммуникации для воздействия на общественное мнение, политику и поведение групп, отдельных личностей. Согласно другому определению, информационная война представляет собой противоборство сторон при помощи распространения специально подготовленных данных и противодействие аналогичному внешнему воздействию на себя. Но в обоих случая она преследует одну или несколько целей:

- манипуляция общественным мнением;

- вымогательство;

- создание конфликтов;

- провокация;

- дезорганизация противника;

- дестабилизация политической ситуации;

- получение финансовой выгоды.

Средствами ведения информационной войны выступают любые каналы передачи информации: от средств массовой информации до сплетен.

Объектами же являются не только крупные корпорации и государственные особо важные организации. Любое предприятие, физическое лицо может стать потенциальной жертвой. Многочисленные новости об информационных атаках только подтверждают этот факт. И во всех случаях незаконно полученные персональные данные, коммерческие тайны и другую информацию злоумышленники используют и интерпретируют сугубо в своих корыстных целях.

Информационная война, чаще всего, ведётся группами людей, стремящихся повлиять на мировое сообщество и изменить обстановку или ситуацию в свою пользу. Тогда как пострадавшим от необъективных обвинений приходится прикладывать усилия, чтобы доказать обратное. Поэтому информационные войны всегда приводят к финансовым потерям, прерыванию бизнес-процессов и другим негативным последствиям. Отсюда необходимость населению и владельцам бизнеса знать о возможных угрозах и понимать, какие средства защиты следует использовать в тех или иных случаях.

Основные угрозы информационной войны

В ходе информационной войны «удары» наносятся не физически, а через разные каналы. Атакующие пытаются «заложить» в сознание общества конкретный материал, навязать свое видение ситуации. Такой способ достижения поставленных целей делает нападение менее заметным, но не менее опасным и разрушительным. Одним словом, информационная война — это не открытая конфронтация сторон и не противоборство в привычном его понимании. У неё самые разные проявления.

Манипуляции мнениями через социальные сети

С 3 по 7 июля 2024 г. на форуме «Российская креативная неделя» руководитель аналитической группы Mediascope Анна Лукьянова рассказала об аудитории социальных медиа в России. Согласно их исследованиям, население России 12+ проводит в социальных сетях иногда более одного часа в день.

Рисунок 1. Топ социальных медиа среди населения России 12+ за март-май 2024

Такая популярность, доступность платформ и сложность отслеживания контента делают социальные сети простым и недорогим способом формирования общественного мнения. Через них можно легко распространить дезинформацию, фейки или пропаганду с целью воздействия на общественное мнение.

Для манипуляции мнениями через соцсети применяются такие методы:

- Создание фейковых аккаунтов.

- Покупка лайков, репостов и комментариев.

- Взломы аккаунтов и использование их для решения своих задач.

Они позволяют создавать видимость множества разноплановых мнений на одно и то же событие. На фоне массовости, противоречивых слухов и интерпретаций обычному пользователю трудно понять, где правда. А тем временем в сознание человека уже начинают внедряться нужные для манипуляторов установки.

Фейковые новости и дезинформация

Дезинформация строится на сочетании правды, полуправды и лжи. Правдоподобие, кажущаяся достоверность — обязательный компонент. Для фейка этого не требуется. Фейковыми новостями называют сообщения, базирующиеся на намеренном искажении фактов.

Например, в 2020 г. американцы пожаловались на отсутствие мобильной связи. После этого в трендах Twitter появились теги «DDoS» и «Anonymous», а кто-то начал говорить о нападении китайских хакеров на США. Но на самом деле причина сложившейся ситуации была одна — проблемы на стороне оператора связи. Сведения о нападении оказались дезинформацией.

Социальная инженерия и кибератаки

Атакующие используют обманные приёмы, заставляющие людей выполнять действия, которые могут нанести ущерб кому-то. Обычно они заранее собирают данные о жертве из открытых источников. Полученные сведения помогают найти подход к пользователю, заполучить его доверие. Например, когда мошенники притворяются сотрудниками полиции или отправляют письмо от якобы директора компании, где работает жертва. В качестве примера: в марте 2024 г. аферисты выдавали себя за операторов мобильной связи. Они просили пользователей подтвердить личные данные, пройдя по ссылке на поддельный сайт провайдера.

Кибератака — это попытка вывести системы из строя, похитить критичные данные либо использовать взломанную инфраструктуру для проведения других атак.

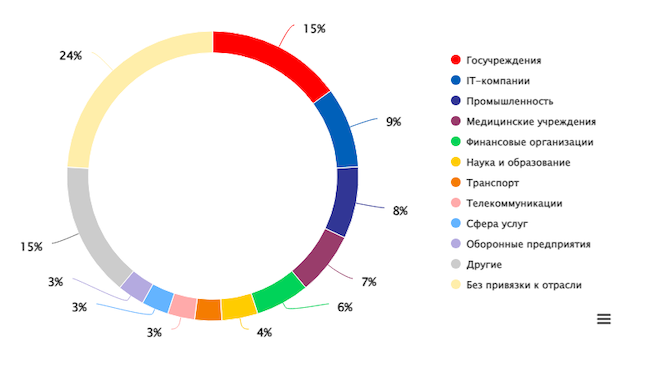

Таким образом злоумышленники получают доступ к критичной информации, взламывают системы или даже вербуют кого-то для выполнения враждебных действий. Жертвами могут стать не только госучреждения и важные стратегические объекты. Согласно отчёту Positive Technologies за 1 квартал 2024 г., из всех атак 22 % было направлено против частных лиц.

Рисунок 2. Категории жертв среди организаций по информации Positive Technologies за 1 квартал 2024 г.

Особенности использования OSINT в информационной войне

OSINT (Open Source Intelligenc, с англ. «разведка по открытым источникам») — это комплекс мероприятий, инструментов и методов для сбора сведений из открытых каналов (соцсети, интернет, чаты и прочее). Его цель заключается в получении достоверных данных об определённом объекте: человеке, организации и так далее. Самое интересное, что OSINT — это не шпионаж. Разведка по открытым источникам не противоречит нормам международного права и законам государств, хотя некоторые источники могут находиться на грани законности.

В информационной войне OSINT играет важную роль, так как с его помощью можно получить сведения о противнике, его действиях, стратегиях, тактике и т.д. Полученные данные могут быть использованы для анализа и принятия решений, а также для прогнозирования возможных действий противника. Комплекс мероприятий используется и другой стороной — для отслеживания воздействия противника на общественное мнение, создания дезинформации, манипулирования информацией и других целей, связанных с информационной войной.

OSINT помогает решить следующие задачи:

- получать максимально полезную и объективную информацию;

- анализировать защищённость, находить уязвимости, недостатки в своей системе ИБ и инфраструктуре противника;

- понимать потребности и другие психологические мотивы целевой аудитории;

- детектировать возможные угрозы, их источники и направление;

- проводить расследование киберпреступления.

В качестве примера, насколько эффективна разведка по открытым источникам, можно привести взлом значимых Twitter-аккаунтов. Хакеры при помощи LinkedIn выявили сотрудников соцсети и обзавелись их контактами. А дальше при помощи социальной инженерии и фишинга достигли своих личных целей.

Меры противодействия и средства защиты

Главная цель злоумышленников в информационной войне — люди. Поэтому начинать работу по противодействию следует с населения. Необходимо обучать клиентов и сотрудников основам информационной безопасности, повышать их осведомлённость о возможных угрозах и правилам противодействия разным видам атак.

Проверка достоверности информации

Мера противодействия направлена на предотвращение распространение фейков, дезинформации и защиту от манипуляций. Проверка на достоверность включает несколько этапов.

Критический анализ источников

У каждого источника есть репутация. Перед тем как принять сведения за факт, следует убедиться в авторитетности портала, газеты или другого канала, где опубликована новость. Конечно, и в самых заслуженных медиа может быть написана дезинформация. Но этот этап необходим больше для того, чтобы отфильтровать источники, которым точно не стоит доверять.

Кросс-проверка сведений из разных источников

Новость может публиковаться под разными углами. Поэтому необходимо узнать точки зрения остальных авторов на событие, сопоставив сведения из других источников.

Использование ПО для анализа текста и изображений

Этап позволит автоматизировать процесс проверки данных на достоверность. Например, изображения легко изменить при помощи ФотоМАСТЕР, SUPA и других редакторов. В этом случае следует проверить, есть ли изменения на картинке при помощи поиска Яндекс. Аналогичным способом проверяются и цитаты, высказывания людей.

Убедиться в достоверности новостей можно на сайтах Проверено, Fakecheck, Snopes и так далее — интернет-изданий, которые проверяют правдивость опубликованных данных.

Развитие критического мышления

Критическое мышление помогает разбираться в информации, отличать факты от мнений, заставляет сомневаться в достоверности источника. Благодаря этому навыку можно принимать обдуманные решения на основе собственного тщательного анализа.

Критическое мышление базируется на умениях:

- задавать вопросы;

- оценивать актуальность, достоверность и точность данных;

- формулировать гипотезы и оценивать их;

- искать противоречия, искажения фактов;

- оценивать риски;

- делать собственные выводы.

Развивать перечисленные навыки можно на специальных курсах, тренингах. Но чтобы научиться грамотно воспринимать данные, понадобится не один день. Критическое мышление оттачивается с получением жизненного опыта.

Борьба с дезинформацией

Отказ от распространения непроверенных данных — главное правило борьбы. Если есть хоть небольшая вероятность того, что новость является недостоверной, не стоит ею делиться. Такой шаг позволит уменьшить показы, видимость в поисковой выдаче обнаруженной дезинформации.

Эффективно бороться с фейком помогут и другие способы.

Жалоба

При обнаружении фейка в сети достаточно пожаловаться, нажав на одну из кнопок «Это спам», «Ложная информация» и так далее. Сообщить в соответствующие органы также можно. Но здесь следует быть аккуратным и помнить, что не все фейки — намеренная ложь. Часто случается, что дезинформация появляется из-за обычных ошибок или человеческого фактора.

Контрпропаганда

Контрпропаганда — это сопоставление дезинформации с фактами, чтобы опровергнуть ложные данные, предоставив публике объективную картину ситуации. Как пример можно привести простую публикацию новости или видео, где указанные в фейке данные будут рассмотрены и опровергнуты.

Распространение достоверной информации

Сюда относят создание образовательных кампаний, фактчекинговых платформ, где людям будет гарантирована достоверность, объективность данных. Не стоит забывать и о пропаганде необходимости повышения цифровой грамотности населения. Это будет способствовать формированию здорового информационного окружения и снижению риска возникновения инцидентов, связанных с кибербезопасностью.

Защита информации в корпоративных сетях

Предотвратить утечку критичной информации, уменьшить объёмы спама и отразить атаки на инфраструктуры компаний — это также является главной мерой противодействия информационной войне. Важность обеспечения ИБ оценена на уровне законодательства России, что отражается в требованиях нормативно-правовых актов.

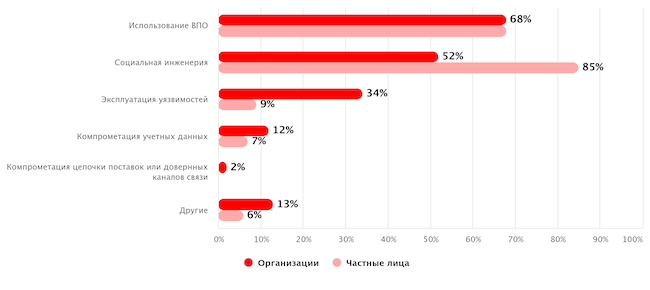

Инфраструктуры корпораций отличаются разнородностью, они включают разные базы, наборы распределительных и локальных систем. В своём отчёте «Актуальные киберугрозы: I квартал 2024 года» Positive Technologies показывает, какие средства используются хакерами чаще всего для проникновения в инфраструктуру.

Рисунок 3. Методы атак (доля успешных атак) по информации Positive Technologies за 1 квартал 2024 г.

Отсюда необходимость установки защиты в корпоративных сетях. Для решения поставленной цели могут использоваться следующие решения:

- SIEM-системы;

- защита от несанкционированного доступа;

- антивирусная защита;

- межсетевые экраны;

- средства обнаружения и предотвращения вторжений;

- криптографическая защита информации;

- средства анализа и контроля защищённости информации.

Также для защиты данных внутри корпорации необходимо сформировать политику безопасности и составить соответствующую документацию.

Принципы защиты от информационной войны

Чтобы противостоять информационной войне применения средств защиты недостаточно. Необходимо придерживаться определённых принципов.

Прозрачность и открытость

Все информационные источники должны быть открытыми для проверки и подтверждения достоверности публикуемых сведений. Транспарентность деятельности организаций и государств поможет предотвратить распространение ложной информации и укрепит доверие к достоверным источникам.

Критическое мышление и аналитические навыки

Население должно уметь анализировать сведения, проверять их на достоверность и оценивать степень их правдоподобности. Критический подход к информации поможет избежать попадания под влияние ложных утверждений и манипуляций.

Повышение цифровой грамотности

Людей необходимо научить различать надёжные источники информации от фейковых, понимать основы работы с цифровыми технологиями, уметь защитить свои данные и личную информацию в интернете.

Сегодня на сайтах некоторых компаний можно найти курсы повышения осведомлённости о киберугрозах, тренинги, вебинары об информационной безопасности (Лаборатория Касперского, Positive Technologies, Инновационные Технологии в Бизнесе и другие). Обучение населения базовым цифровым навыкам поможет сделать общество более устойчивым к информационным атакам.

Сотрудничество и взаимодействие в борьбе с дезинформацией

Для успешной борьбы с дезинформацией необходимо активное сотрудничество и взаимодействие всех участников информационного пространства: от государственных органов и общественных организаций до частных компаний и обычных граждан. Участники, в том числе корпорации и государства, должны сотрудничать, обмениваться данными и координировать свои действия для эффективного противодействия информационной войне.

Выводы

Главная опасность информационной войны в том, что она не несёт каких-либо видимых признаков разрушения. Атака проходит тихо и незаметно, из-за чего у общества не возникает ощущения опасности и механизмы защиты у него «не включаются». Поэтому частным лицам и корпорациям необходимо знать о возможных угрозах информационной войны и своевременно использовать проактивные средства защиты. Тем более, что отечественный рынок в 2024 году предлагает достойные решения: программные, аппаратные средства защиты данных для корпоративного, персонального использования и интерактивные образовательные платформы.

Комплекс описанных мер поможет предотвратить утечку конфиденциальных сведений, сохранить безопасность и неприкосновенность информации. А также обеспечит устойчивость к потенциальным угрозам и минимизирует возможные убытки при возникновении инцидентов.