Корпоративная вычислительная сеть на базе технологии SD-WAN — это не только оптимизация затрат и удобство обслуживания, но и впечатляющий набор потенциальных угроз, сопряженных с обеспечением прямого доступа филиалов организации к интернету. Используем аппаратные и программные продукты Fortinet в качестве примера того, как может строиться идеология защиты программно определяемой сети.

- Введение

- SD-WAN нуждается в защите

- Как выбрать подходящее решение?

- Защищенные сетевые контроллеры FortiGate SD-WAN

- Выводы

Введение

SD-WAN (Software-Defined Wide Area Network, программно определяемая глобальная компьютерная сеть) постепенно набирает популярность в качестве удобной альтернативы традиционным технологиям развертывания крупномасштабных вычислительных сетей. Бизнес ценит ее как средство, позволяющее ускорять и упрощать подключение новых сегментов сети и устройств, а также оптимизировать затраты на аренду каналов связи. Типичный ее пользователь — территориально распределенная и разветвленная организация, имеющая наряду с центральным офисом некоторое множество региональных филиалов, в которых, с одной стороны, нужно обеспечить непрерывный информационный обмен со штаб-квартирой и клиентами, а с другой стороны, весьма желательно унифицировать программную среду и используемые сетевые решения, чтобы не расходовать ресурсы на компенсацию разнобоя. Кроме того, географическая удаленность подразделений компании создает спрос на простые в эксплуатации продукты, которые допускали бы развертывание новых вычислительных ресурсов на месте силами имеющегося персонала. SD-WAN — одна из попыток ответить на подобные вызовы.

Действительно, программно управляемая сеть предоставляет возможности, которые трудно получить иными способами. В частности, одно из ее ключевых достоинств — интеллектуальное управление трафиком, позволяющее присваивать определенный приоритет передаваемым данным в зависимости от их типа, а также планировать наиболее подходящие маршруты. Хрестоматийный пример — проведение видеоконференций: для объемного содержимого, предъявляющего особые требования к качеству сигнала, может быть подобран наиболее пропускной канал с высокой скоростью, в то время как менее критичный трафик будет добираться до цели по другим, не столь «толстым» каналам. Другое полезное свойство SD-WAN — это, скажем, оперативное централизованное конфигурирование сетевого оборудования: вместо того чтобы отдельно программировать каждый маршрутизатор, достаточно разослать единый шаблон настройки по всем устройствам соответствующего типа.

Впрочем, выгоды SD-WAN вполне подробно описаны, и их несложно найти в статьях, посвященных программно определяемым сетям в целом. Нас интересует иное: всякая новая технология, и в первую очередь — претендующая на популярность, неизбежно становится центром притяжения для атак злоумышленников, и киберкриминал в таких случаях способен опередить условного офицера безопасности, еще не успевшего получить полное представление об угрозах, с которыми он может столкнуться. Поговорим о том, из чего следует исходить при обеспечении безопасности SD-WAN и на что следует обращать внимание при оценке степени ее защищенности. В качестве примера возьмем подход, практикуемый компанией Fortinet.

SD-WAN нуждается в защите

Аналитики Gartner выделяют две ключевые проблемы, которые могут подвергнуть риску информационные активы пользователей SD-WAN.

Во-первых, точка приложения усилий по обеспечению безопасности смещается из центра к периферии. Традиционные способы построения глобальной компьютерной сети обычно подразумевают, что подразделения организации подключены к центральному серверу (или совокупности нескольких серверов), через который идет их информационное взаимодействие с внешней средой. На этом сервере функционируют защитные решения, и он играет роль шлюза, отграничивающего корпоративную вычислительную сеть от сетей общего пользования. Соответственно, угрозам извне подвергается в основном это центральное устройство, в то время как остальные узлы, находящиеся позади брандмауэра организации, решают только задачи борьбы с угрозами изнутри.

В случае с SD-WAN расклад иной: каждое подразделение получает возможность связываться с интернетом напрямую и самостоятельно. Это избавляет сеть от «узких мест» и повышает производительность, но в то же время означает, что условному филиалу придется противостоять всему спектру внешних угроз индивидуально. Грубо говоря, если в обычной WAN можно было уделить основное внимание защите нескольких точек, то здесь придется оборонять весь периметр. Таким образом, любое подразделение может стать входными воротами для нарушения режима безопасности, поскольку всё множество вредоносных факторов — от сетевых червей до целевых атак — воздействует на все филиалы одновременно.

Во-вторых, всего лишь 10% производителей продуктов SD-WAN имеет какое-либо отношение к разработке систем защиты. Они обеспечивают базовый уровень безопасности за счет использования средств шифрования, однако более сложные технологии борьбы с угрозами придется искать у сторонних поставщиков, которые занимаются этим профессионально. Если сеть организации не передает критически важных сведений, то встроенных возможностей будет достаточно; однако если предполагаемые последствия компрометации данных опасны, то полагаться на базовую защиту будет проявлением чрезмерного оптимизма.

Впрочем, сторонние продукты тоже могут обеспечивать защиту отнюдь не на всех уровнях сетевой модели, имеющих значение для безопасности SD-WAN. Если они разрабатывались с упором на особенности традиционной глобальной компьютерной сети, то, очевидно, специфика программно определяемых сетей может быть не в полной мере учтена их создателями. Например, маршрутизаторы обычно содержат встроенный брандмауэр, однако есть вероятность, что его функциональность окажется недостаточной (хотя несомненно, что лишней она не будет, и в обзорных статьях о безопасности SD-WAN советуют прибегать и к таким средствам, если нет ничего другого).

Кстати, говоря о брандмауэрах, следует иметь в виду, что традиционные сетевые экраны в принципе защищают SD-WAN не очень успешно. В Fortinet считают, что программно определяемые сети нуждаются в брандмауэре нового поколения (NGFW, Next Generation Firewall). Возможности такого продукта должны быть достаточно широки, чтобы проверять зашифрованный трафик, блокировать доступ к известным сайтам с вредоносным содержимым, поддерживать высокопроизводительное обеспечение безопасности VPN-соединений через архитектуру IPsec и т. д.

Соответственно, уже на этапе планирования перехода на программно определяемую сеть необходимо задуматься о том, какую стратегию нейтрализации угроз следует выбрать и в какой степени встроенные средства защиты SD-WAN будут достаточны для нужд организации.

Как выбрать подходящее решение?

Небольшие подразделения, которые не сталкиваются с необходимостью обрабатывать критически важные информационные активы, могут обойтись вариантами SD-WAN со встроенным брандмауэром (наподобие роутерного) или прибегнуть к помощи облачного поставщика, предоставляющего безопасность как услугу (SecaaS). Такое решение малозатратно экономически и обеспечивает приемлемый уровень защиты с учетом того, что обороняемая информация не представляет большой опасности с точки зрения ее возможной компрометации.

Для более крупных филиалов, работающих с конфиденциальными данными, подойдут варианты повышенной надежности: брандмауэр со встроенной функциональностью SD-WAN или сочетание программно определяемой сети с сетевым экраном нового поколения от стороннего поставщика. Такое решение дороже, а в некоторых случаях еще и накладывает ограничения на спектр возможностей SD-WAN, однако добраться до передаваемой через него информации труднее.

Очевидно, что ни одна из этих архитектур не идеальна. В особенности это касается второго случая, когда крупной организации де-факто приходится выбирать между сужением возможностей SD-WAN и одновременным обслуживанием нескольких разных решений. С учетом данных Gartner, о которых говорилось ранее, складывается не слишком удобная ситуация: если предприятие желает получить все возможные выгоды от пользования SD-WAN и при этом должно обеспечить наиболее прочную защиту информации, то оно практически неизбежно будет разворачивать защитное решение одного производителя поверх программно определяемой сети другого производителя: ведь, как нам уже известно, 90% разработчиков SD-WAN не занимается безопасностью профессионально. В итоге, даже если не возникнет проблем совместимости, трудозатраты на обслуживание этой двухэтажной конструкции все равно умножатся.

Идеология, которой придерживается Fortinet, заключается в том, что программно определяемая сеть и система ее защиты должны представлять собой одно целое. Именно этот подход реализован в аппаратных и виртуальных устройствах FortiGate, которые являются одновременно сетевым оборудованием и брандмауэрами нового поколения. С одной стороны, функциональность SD-WAN является не надстройкой или дополнением к сетевому экрану, а полноценным решением, которое обеспечивает доступ ко всем достоинствам этой технологии. С другой стороны, отпадает потребность в многоуровневой поддержке: управляя SD-WAN, администратор одновременно контролирует и систему безопасности.

Действительно, если в организации внедряется программно определяемая связь, и передний край борьбы с угрозами оказывается на периферии, то логично и эффективно будет стремиться к тому, чтобы каждый маршрутизатор, соединенный с сетями общего пользования, не только обеспечивал оптимизацию за счет SD-WAN, но и сам же выступал в качестве многофункционального средства защиты, которое заранее приспособлено к специфике его работы и решаемым задачам.

Например, если сетевое оборудование умеет заниматься защитой данных (в том числе на повышенном уровне), то каждое такое устройство де-факто становится источником распространения политики безопасности организации — особенно с учетом того, что центр в любой момент может разослать изменения конфигурации по всем узлам сети. В частности, это позволяет не беспокоиться по поводу идеологии BYOD («приноси свое собственное устройство»), так как можно доверить системе автоматическую обработку каждого нового пользователя и быть уверенным, что его присутствие не создаст информационных рисков. Будь это клиент гостевого Wi-Fi или сотрудник с определенным уровнем допуска, политика безопасности окажется соблюдена. Одновременно с этим организации будут доступны преимущества SD-WAN вроде передачи больших объемов данных по каналам общего пользования — опять же без нужды опасаться за их конфиденциальность.

Помимо упрощения структуры и нейтрализации проблем совместимости, этот подход удобен для анализа инцидентов и принятия решений, поскольку обзор регистрируемых каждым устройством событий дает возможность обобщить их в единую картину, а не исследовать каждое из них индивидуально.

Хотя такое решение особенно удобно в качестве индивидуально приобретаемого и настраиваемого, им можно воспользоваться и в облаке на условиях аренды: оно доступно пользователям крупных облачных провайдеров наподобие Amazon.

Защищенные сетевые контроллеры FortiGate SD-WAN

Для того чтобы объединить сетевое оборудование со средствами оптимизации трафика и системами расширенной безопасности, можно воспользоваться одним из решений серии FortiGate, которые доступны в трех исполнениях: аппаратном, виртуальном и облачном. В каждом случае существует возможность выбрать вариант, функциональность которого соответствует желаемым показателям работы корпоративной сети.

Таблица 1. Пропускная способность аппаратных решений увеличивается от младшей модели к старшей

| Параметры | Модельный ряд | |||||

| FortiGate 60E | FortiGate 80E | FortiGate 100E | FortiGate 200E | FortiGate 300E | FortiGate 500E | |

| Пропускная способность NGFW | 250 Мбит/сек | 360 Мбит/сек | 360 Мбит/сек | 1,8 Гбит/сек | 3,5 Гбит/сек | 5 Гбит/сек |

| Пропускная способность Threat Protection | 200 Мбит/сек | 250 Мбит/сек | 250 Мбит/сек | 1,2 Гбит/сек | 3 Гбит/сек | 4,7 Гбит/сек |

| Пропускная способность VPN | 2 Гбит/сек | 2,5 Гбит/сек | 4 Гбит/сек | 9 Гбит/сек | 20 Гбит/сек | 20 Гбит/сек |

| Максимальное количество туннелей IPSEC | 200 | 200 | 2000 | 2000 | 2000 | 2000 |

| Порты | 10 шт. GE RJ-45 | 14 шт. GE RJ-45 2 шт. SPP |

20 шт. GE RJ-45 2 шт. SPP |

18 шт. GE RJ-45 4 шт. GE SFP |

16 шт. GE RJ-45 16 шт. GE SFP |

2 шт. 10 GE SFP+ 10 шт. GE RJ-45 8 шт. GE SFP |

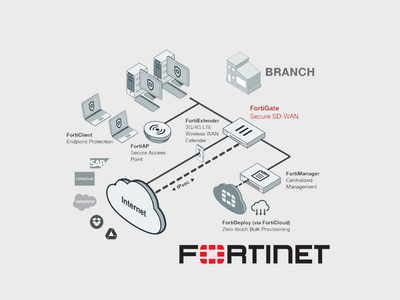

Аппаратный продукт FortiGate обеспечивает связь подразделения с интернетом, в том числе посредством мобильного трафика (3G/4G), позволяет пользоваться преимуществами SD-WAN и взаимодействует с другими элементами защиты корпоративной сети — например, программным обеспечением для рабочих компьютеров или точек доступа, — а также дает возможность осуществлять централизованное управление с помощью инструментов FortiManager.

Рисунок 1. Схема организации корпоративной сети с использованием сетевого контроллера FortiGate

В свою очередь, семейство виртуальных машин FortiGate обеспечивает аналогичные возможности для программно определяемых датацентров. Его представители приспособлены к специфике виртуализованных сред и и учитывают типичные задачи, которые необходимо решать для успешной интеграции в них — например, поддерживают ускоренное развертывание.

Таблица 2. Виртуальные машины FortiGate также различаются производительностью

| Параметры | Модельный ряд | ||||

| FortiGate VM01/01V | FortiGate VM02/02V | FortiGate VM04/04V | FortiGate VM08/08V | FortiGate VM16/16V | |

| Пропускная способность NGFW | 850 Мбит/сек | 1,5 Гбит/сек | 2,5 Гбит/сек | 4,5 Гбит/сек | 9 Гбит/сек |

| Пропускная способность Threat Protection | 700 Мбит/сек | 1,2 Гбит/сек | 2 Гбит/сек | 3,5 Гбит/сек | 7 Гбит/сек |

| Пропускная способность VPN | 1 Гбит/сек | 1,5 Гбит/сек | 3 Гбит/сек | 5,5 Гбит/сек | 6,5 Гбит/сек |

| Максимальное количество туннелей IPSEC | 2000 | 2000 | 2000 | 40000 | 40000 |

| Порты | До 10 | До 10 | До 10 | До 10 | До 10 |

Все эти продукты предоставляют доступ к ряду служб безопасности Fortinet, объединенных под общим наименованием FortiGuard. К их числу относятся следующие сервисы:

- Контроль приложений на основе политик разрешения, запрета или ограничения доступа к приложениям и их группам.

- Веб-фильтрация для блокировки доступа к известным вредоносным ресурсам.

- Облачная песочница, позволяющая определять еще неизвестные вредоносные программы путем динамического анализа.

- Антивирус.

- Система предотвращения вторжений.

Кроме того, для управления этими решениями используется собственная операционная система FortiOS, которая недавно получила ряд существенных обновлений, включая и поддержку SD-WAN.

Выводы

Внедряя SD-WAN с целью оптимизировать финансовые и трудовые затраты организации, важно заблаговременно принять меры для того, чтобы переход на новую технологию не привел к еще большим затратам — либо на компенсацию ущерба от реализации информационных рисков, либо на обслуживание сети и охрану ее периметра от угроз. Если компания работает с важными данными, безопасность которых критична, то целесообразно ориентироваться на поиск такого решения, которое позволит воспользоваться всеми преимуществами SD-WAN и одновременно обеспечить надлежащую защиту информации без лишних сложностей в развертывании и поддержке.

Соответственно, логичной будет ориентация на внедрение таких сетевых решений, которые максимально просты конструктивно, но в то же время характеризуются профессиональным подходом к противодействию угрозам. Иными словами, важно, чтобы программно определяемая сеть была интегрирована со многофункциональной и высокопроизводительной системой безопасности, а также чтобы эта интеграция была настолько тесной, насколько возможно. Тогда организация сможет, с одной стороны, получить всю возможную выгоду от пользования SD-WAN, а с другой стороны, урегулировать риски, сопряженные с передачей данных по сетям общего пользования и с прямым подключением каждого подразделения к интернету.

Сетевые контроллеры SD-WAN, объединенные с брандмауэром нового поколения, являются одним из примеров того, как производитель может преодолеть ряд недостатков существующих архитектур, предложив единое и цельное решение. Если такой разработчик способен обеспечить полноту функций программно определяемой сети и при этом достаточно компетентен, чтобы создать качественную систему защиты, то его продукт будет экономичен, надежен и универсален — чем, собственно, и обусловлена привлекательность подобного подхода для тех организаций, которые не склонны искать компромиссы между снижением затрат и безопасностью данных.