Сертификат AM Test Lab

Номер сертификата: 397

Дата выдачи: 31.10.2022

Срок действия: 31.10.2027

- Введение

- Функциональные возможности MULTIFACTOR

- Архитектура MULTIFACTOR и системные требования её компонентов

- Сценарии использования MULTIFACTOR

- Выводы

Введение

Двухфакторная аутентификация (2FA) является основополагающим элементом модели безопасности с «нулевым доверием». Чтобы защитить конфиденциальные данные, вы должны убедиться, что пользователи, пытающиеся получить доступ к ним, являются теми, за кого себя выдают. 2FA — это эффективный способ защиты от многих угроз безопасности, нацеленных на пароли и учётные записи.

При этом важно, чтобы оба фактора доставлялись по разным каналам, поскольку это минимизирует вероятность несанкционированного доступа к системе в случае компрометации одного из них. Необходимо применять современные алгоритмы, а также стойкие к перебору ключи шифрования.

Система двухфакторной аутентификации MULTIFACTOR российской компании ООО «МУЛЬТИФАКТОР» обеспечивает защиту от несанкционированного доступа к корпоративным приложениям, серверной инфраструктуре, системам виртуализации и облакам, Microsoft Exchange, VPN, VDI и т. д. Благодаря поддержке проверенных и хорошо зарекомендовавших себя протоколов доступа RADIUS и LDAP (Microsoft Windows и Linux), современных протоколов SAML и OpenID Connect / OAuth она легко встраивается в любую инфраструктуру и индивидуализируется под требования и возможности пользователей.

Система MULTIFACTOR внесена в Единый реестр российских программ для электронных вычислительных машин и баз данных под записью № 7046 от 07 октября 2020 года.

В 2020 году мы уже делали обзор MULTIFACTOR. За прошедшее время разработчики внесли в систему ряд усовершенствований, таких как:

- интеграция с порталами самообслуживания Microsoft Windows и Linux;

- публикация мобильного приложения Multifactor для iOS, Android и HarmonyOS;

- разработка модулей для Outlook Web Access и Active Directory Federation Services (ADFS), модуля Winlogon, модуля Keycloak, PAM (Pluggable Authentication Module) для Linux;

- поддержка SSO Bridge;

- поддержка токенов Yubikey;

- внедрение регистрации в режиме диалога с пользователем (inline enrollment).

Рассмотрим обновлённую систему детальнее.

Функциональные возможности MULTIFACTOR

Система MULTIFACTOR обладает следующими функциональными возможностями:

- Полная реализация многофакторной аутентификации в рамках модели «нулевого доверия».

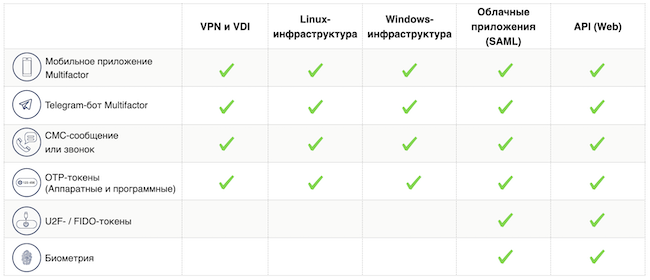

- Поддержка различных способов аутентификации (Telegram, мобильное приложение Multifactor, SMS-сообщение или звонок, токены OTP и U2F/FIDO, биометрия).

- Ведение настраиваемых групповых политик доступа, позволяющих выбрать способы аутентификации, диапазоны разрешённых IP-адресов, ограничения доступа по времени и дням недели.

- Объединение учётных записей пользователя во всех корпоративных системах для организации единой точки входа (SSO).

- Поддержка портала самообслуживания (SSP) пользователей для самостоятельной настройки параметров аутентификации и решения проблем с доступом без привлечения ИТ-поддержки.

- Предоставление интерфейса администратора, позволяющего управлять пользователями, их группами, ресурсами и объектами доступа, настраивать способы аутентификации.

- Ведение электронных регистрационных журналов, которые содержат записи о транзакциях аутентификаций и доступны через личный кабинет администратора.

- Предоставление API для разработчиков и интеграция двухфакторной аутентификации с проприетарными приложениями пользователей и их сетевой инфраструктурой.

Рисунок 1. Способы аутентификации, поддерживаемые MULTIFACTOR, доступные для разных типов защищаемых ресурсов

Если обобщить всё вышеперечисленное, то система может применяться для защиты от несанкционированного доступа к средствам коммутации, аппаратным и программным межсетевым экранам (Check Point, Cisco, UserGate, Citrix Gateway...), средствам облачной виртуализации (VMware vCloud, Huawei Cloud...), удалённым рабочим станциям и VDI (Citrix, RDP, VMware Horizon...), облачным приложениям (G Suite, Trello, SalesForce, Slack...), а также к инфраструктуре под управлением Microsoft Windows (Outlook Web Access, Windows VPN, NPS, Remote Desktop Gateway...) и Linux (OpenVPN, SSH, Sudo и др.).

Рисунок 2. Схема работы MULTIFACTOR

Архитектура MULTIFACTOR и системные требования её компонентов

Система распространяется по модели SaaS (Software-as-a-Service). Вычислительные мощности и сетевая инфраструктура, необходимые для работы системы, размещены в дата-центре «Даталайн» (г. Москва). Для повышения доступности и защищённости MULTIFACTOR, а также защиты от возможных DDoS-атак все запросы, отправляемые в сторону критически важных сервисов системы, проходят очистку от вредоносного трафика на оборудовании Ngenix.

Рисунок 3. Компоненты системы MULTIFACTOR

Портал самообслуживания предназначен для самостоятельной регистрации пользователя в Multifactor Cloud и смены пароля в корпоративном домене Active Directory (AD) с обязательной проверкой текущего пароля и подтверждением вторым фактором в Multifactor Cloud. Минимальные системные требования: 1 ядро ЦП, 2 ГБ оперативной памяти, ОС Windows Server 2012 и выше.

RADIUS-адаптер обеспечивает приём запросов на аутентификацию пользователя в Check Point VPN, RDP и Citrix по протоколу RADIUS, осуществляет проверку первого фактора аутентификации (логин и пароль) в домене AD или NPS, при этом проверка второго фактора аутентификации осуществляется в Multifactor Cloud. Минимальные системные требования: 4 ядра ЦП, 4 ГБ оперативной памяти, ОС Windows Server 2012 и выше.

Multifactor Cloud подтверждает и генерирует подпись для запросов на аутентификацию пользователей вторым фактором, предоставляет личный кабинет администратора для контроля доступа сотрудников к ресурсам с 2FA, отвечает за ведение журнала событий.

На стороне заказчика разворачиваются только Active Directory, RADIUS-адаптер и портал самообслуживания. Все компоненты MULTIFACTOR распространяются с открытым исходным кодом, однако лицензия на использование системы не предполагает возможности вносить в неё правки или создавать на её основе прочие продукты на стороне пользователя.

Сценарии использования MULTIFACTOR

Взаимодействие с MULTIFACTOR осуществляется в системе управления, предоставленной вендором. Там же происходят регистрация пользователей и создание информационных систем и ресурсов.

Рисунок 4. Панель регистрации в системе управления MULTIFACTOR

Система управления MULTIFACTOR защищена двухфакторной аутентификацией, в качестве второго фактора было выбрано мобильное приложение.

Рисунок 5. Двухфакторная аутентификация при входе в систему управления MULTIFACTOR

Рисунок 6. Пуш-уведомление мобильного приложения Multifactor о запросе доступа к сайту

Рисунок 7. Мобильное приложение Multifactor, подтверждение действий пользователя

Доступ к защищаемому ресурсу предоставляется только при подтверждении операции пользователем в мобильном приложении Multifactor.

При первой авторизации пользователю предоставляется консоль настройки нового проекта информационной системы под управлением MULTIFACTOR.

Рисунок 8. Консоль создания нового проекта в системе MULTIFACTOR

Управление ресурсами

MULTIFACTOR поддерживает интеграцию с большим числом различных ресурсов, таких как рабочие станции, серверы, сайты, межсетевые экраны и т. д. Управление ими осуществляется на вкладке «Ресурсы» консоли администратора.

Рисунок 9. Консоль администратора MULTIFACTOR, вкладка «Ресурсы». Выбор типа добавляемого ресурса

Рисунок 10. Консоль администратора MULTIFACTOR, вкладка «Ресурсы». Добавление сайта для контроля в системе

Интерфейс создания ресурса интуитивно понятен. Для взаимодействия с ресурсом по API автоматически генерируются ключи доступа. Имеющиеся терминалы и методы подробно описаны в инструкции по интеграции.

Рисунок 11. Консоль администратора MULTIFACTOR, параметры настроенного ресурса

Пользователь, пройдя процедуру аутентификации на контролируемом средствами MULTIFACTOR сайте, перенаправляется на сгенерированный системой уникальный адрес для проверки второго фактора, а далее, в случае успешного подтверждения доступа, — на контролируемый сайт с JWT-токеном. Сайт проверяет JWT-токен и авторизовывает пользователя.

Рисунок 12. Консоль администратора MULTIFACTOR, контролируемые ресурсы

Управление пользователями

MULTIFACTOR позволяет объединять пользователей в группы для оптимального управления их настройками доступа.

Рисунок 13. Консоль администратора MULTIFACTOR, список групп пользователей

Для каждой группы можно выбрать время жизни JWT-токена, разрешённые способы аутентификации (или полное её отсутствие), разрешённые IP-адреса, список доступных ресурсов и дни недели, в которые пользователи могут осуществлять подключение.

Рисунок 14. Консоль администратора MULTIFACTOR, настройки новой группы пользователей (название и параметры аутентификации)

Рисунок 15. Консоль администратора MULTIFACTOR, настройки новой группы пользователей (доступ к ресурсам и разрешённые IP-адреса)

Пользователи могут быть созданы автоматически при первом доступе к контролируемой системе, в ручном режиме, через файл импорта (поддерживаются форматы CSV и TXT), а также через API и через портал самообслуживания SSP.

Рисунок 16. Консоль администратора MULTIFACTOR, импорт пользователей из файла

Рисунок 17. Консоль администратора MULTIFACTOR, создание нового пользователя

Рисунок 18. Консоль администратора MULTIFACTOR, список зарегистрированных в контролируемой системе пользователей

Для каждого пользователя можно инициировать выбор способа аутентификации, отправив на его почтовый адрес соответствующую ссылку.

Рисунок 19. Консоль администратора MULTIFACTOR, ссылка для самостоятельной настройки методов аутентификации

Письмо содержит одноразовую ссылку, которая позволяет конкретному пользователю выбрать предпочтительные для него способы аутентификации. Обязательным способом является мобильное приложение Multifactor (поддерживает iOS, Android и HarmonyOS).

Рисунок 20. Индивидуальные способы аутентификации в контролируемой MULTIFACTOR системе

Рисунок 21. Телеграм-бот MULTIFACTOR

Журналирование

MULTIFACTOR позволяет отследить все попытки доступа к контролируемой системе и её ресурсам, определить источник запроса (IP-адрес, страна) и его результат.

Рисунок 22. Интерфейс администратора MULTIFACTOR, запросы доступа

Рисунок 23. Интерфейс администратора MULTIFACTOR, детальная информация об успешной аутентификации

Рисунок 24. Интерфейс администратора MULTIFACTOR, аутентификация не пройдена

Настройка параметров MULTIFACTOR

Настройки MULTIFACTOR весьма просты и понятны. Администратор системы может указать контактные данные для обращений при возникновении вопросов или непредвиденных ситуаций. Дополнительно добавлены роли технической поддержки с разными уровнями доступа.

Рисунок 25. Консоль администратора MULTIFACTOR, контакты администратора контролируемой информационной системы

Рисунок 26. Консоль администратора MULTIFACTOR, создание нового пользователя MULTIFACTOR и описание доступных ролей

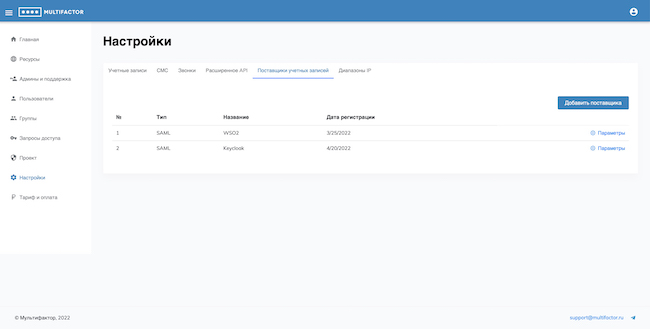

Можно определить необходимое преобразование учётных записей, настроить расширенный API для управления пользователями, ресурсами и доступом к системе через программный интерфейс, задать параметры SMS-сообщений и звонков.

Рисунок 27. Консоль администратора MULTIFACTOR, настройки (преобразование учётных записей)

Выводы

Система MULTIFACTOR 2.2 поддерживает большой набор различных методов аутентификации, в том числе с возможностью для пользователя самостоятельно выбрать подходящий способ подтверждения личности, и интеграцию с широким спектром сервисов, веб-приложений и оборудования, обеспечивая защиту от несанкционированного доступа. Вся интеграция хорошо документирована, взаимодействие по API подробно описано. От заказчика системы не требуется покупки дополнительного оборудования и лицензий, средство защиты информации может быть развёрнуто в локальной инфраструктуре без существенных изменений.

Важным моментом является то, что разработчик продолжает развивать MULTIFACTOR, при этом исходный код системы остаётся открытым. Так, в отличие от конкурирующих продуктов, MULTIFACTOR содержит программные компоненты для ОС семейства Linux.

Добавим также, что система проста в настройке и эксплуатации. Мобильное приложение интуитивно понятно и доступно для скачивания в магазинах App Store и Google Play.

Достоинства:

- Внесена в Единый реестр российских программ для электронных вычислительных машин и баз данных.

- Поддержка ОС Microsoft Windows и ОС семейства Linux.

- Открытый исходный код.

- Реагирование на инциденты в режиме 24×7, гибкое лицензирование.

- Система размещена в сертифицированном по стандартам PCI DSS дата-центре «Даталайн».

- Реализует механизмы многофакторной аутентификации в рамках модели «нулевого доверия».

Недостатки:

- Система не сертифицирована по требованиям безопасности в отечественных системах сертификации средств защиты информации.

- Мобильное приложение Multifactor не поддерживает интеграцию с устройствами типа «смарт-часы».