Сертификат AM Test Lab

Номер сертификата: 33

Дата выдачи: 15.08.2010

Срок действия: 15.08.2015

4. Принципы работы DefenseWall

5. Защита конфиденциальных данных при помощи DefenseWall

Введение

В данный момент, наибольшую опасность представляют собой вредоносные программы, распространяемые через интернет. Источниками опасности являются веб-сайты (в том числе и вполне легитимные, подвергшиеся заражению), электронная почта, средства обмена мгновенными сообщениями (ICQ, Skype, MSN и т.д.), мультимедиа, P2P и IRC-клиенты.

Количество новых образцов вредоносных программ растет ужасающими темпами и традиционные средства защиты и классические антивирусные технологии многократно доказали свою неэффективность и бесперспективность, упершись в потолок роста результатов. По результатам теста Anti-Malware на предотвращение заражения компьютеров так называемыми «угрозами нулевого дня», лучший из средств защиты, базирующихся на идеологии «чёрных списков» (в том числе и поведенческих) получил 92 процента. И, судя по всем признакам, это «стеклянный потолок» для подобных программ.

Для блокирования угроз, приходящих от потенциально опасного веба, необходимы новые, инновационные подходы, основанные на контроле поведения процессов в памяти (HIPS, аббревиатура от Host-based Intrusion PreventionSystem). Одной из разновидностей HIPS является так называемая «песочница» (sandbox), позволяющая полностью изолировать подозрительные приложения на основе предопределённых правил. «Песочница» означает здесь «изолированную среду исполнения с ограниченными правами».

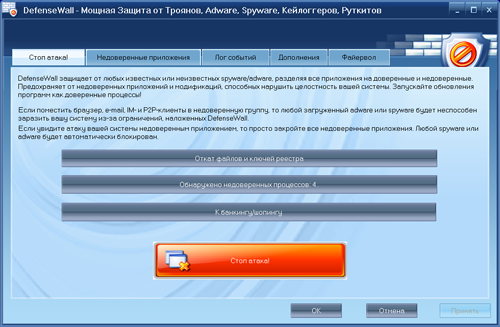

Рисунок 1: Главное окно DefenseWall 3.0

Основные отличием песочницы, на основе которой реализован DefenseWall, от других проактивных методов защиты является практически полное отсутствие всплывающих окон с вопросами пользователю – программа все делает автоматически. Изолируя среду вокруг потенциальных источников заражения (браузер, мультимедиа, ICQ, E-mail или P2P-клиент и т.д.), мы ограничиваем возможности заражения основной операционной системы. В идеальном варианте, мы можем полностью предотвратить его, если пользователь сам не поддался на методы социальной инженерии (банальный обман) и понимает, по каким принципам работает программа. Также, программа способна блокировать доступ к конфиденциальным данным пользователя (адреса и пароли почты, ICQ, FTP и т.п.) со стороны зловредных приложений. Причём для популярных приложений это делается автоматически.

Редакция DefenseWall Personal Firewall также автоматически блокирует атаки из Интернета на уязвимости в доверенных процессах локального компьютера, защищая от заражения сетевыми червями и хакерских атак.

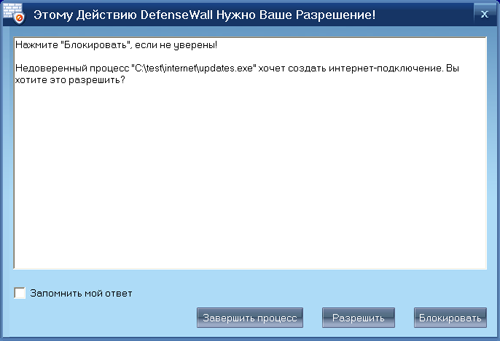

Рисунок 2: Пример блокировки интернет-соединения от недоверенного процесса в DefenseWall

Системные требования

Microsoft Windows 2000/XP/2003/Vista/7 32-бит

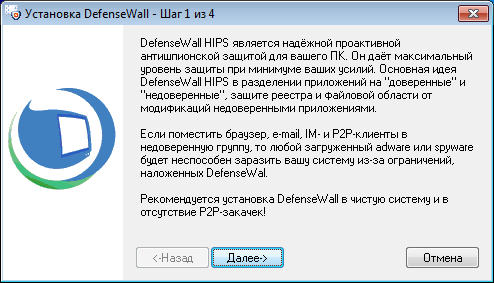

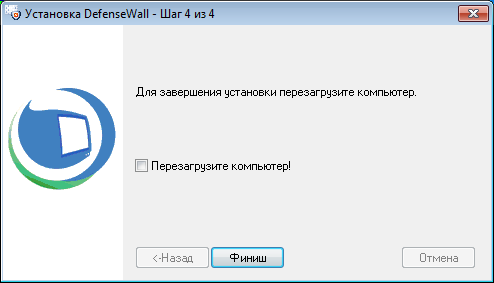

Установка программы

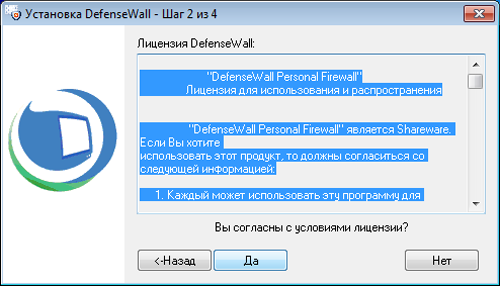

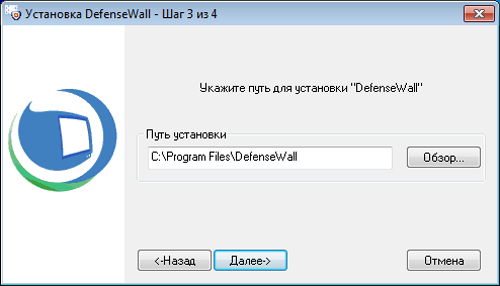

DefenseWall 3.0 устанавливается через стандартный «мастер» буквально в несколько кликов.

Рисунок 3: Начало установки DefenseWall

Рисунок 4: Принятие лицензионного соглашения при установке DefenseWall

Рисунок 5: Выбор пути для установки DefenseWall

Рисунок 6: DefenseWall успешно установлен, можно перезагружаться

Принципы работы DefenseWall

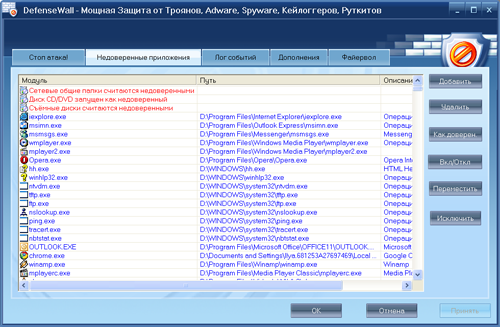

DefenseWall разделяет все процессы на доверенные и недоверенные.

Недоверенные – это все те, что могут служить воротами для инфекции, контактируя с потенциально опасным контентом в интернете. При установке программы, она ищет такие приложения, установленные на жёстком диске компьютера по своей внутренней базе уже известных потенциально опасных программ, и помещает их в список «недоверенные приложения».

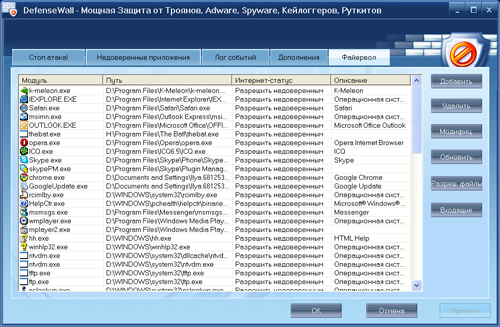

Рисунок 7: Список недоверенных приложений в DefenseWall

Также, все исполняемые файлы, созданные недоверенными процессами, помечаются как недоверенные, и этот атрибут сохраняется как при перемещении, так и при копировании файла. При их запуске новый процесс будет помечен как недоверенный. Естественно, что все процессы, порождённые недоверенными, также являются недоверенными.

Для предотвращения заражения DefenseWall имеет набор запретительных (изолирующих) правил внутри драйвера, которые предотвращают опасные манипуляции с файлами на диске и ключами реестра. Изоляции на основе виртуализации в программе не предусмотрена, она сложнее в обслуживании при массированном ежедневном использовании (но проще в программном исполнении).

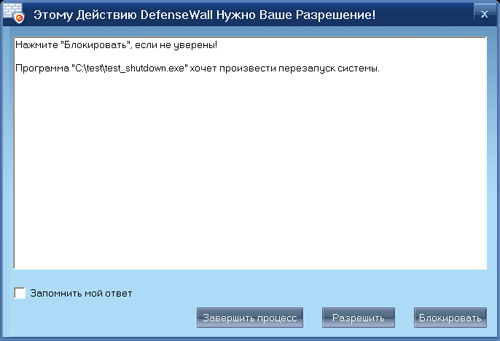

Ограничение прав внутри песочницы блокирует взаимодействие процессов недоверенной зоны с объектами операционной системы, которые могут привести к заражению системы либо прорыву в зону доверенных процессов. Также, в третьей версии программы контролируются попытки перезагрузки компьютера из недоверенной зоны.

Рисунок 8: Обнаружение DefenseWall попытки перезапустить систему из недоверенной зоны

Если DefenseWall не знает какое-либо приложение, которое должно находится в недоверенной зоне, то его нужно добавить вручную. Для этого можно использовать контекстное меню Windows, кликнуть правой кнопкой на нужном файле, выбрав пункт DefenseWall HIPS и щёлкнув на «Сменить статус на недоверенный». Также можно воспользоваться вкладкой «Недоверенные приложения» главного окна программы, щёлкнув на кнопку добавить и выбрав метод добавления (файл, процесс, папка).

Для запуска недоверенного приложения доверенным, можно использовать контекстное меню Windows, кликнуть правой кнопкой на нужном файле, выбрав пункт DefenseWall HIPS и щёлкнув на пункте «Запустить как доверенное» либо «Сменить статус на доверенный» и запустить. Можно также использовать вкладку «Недоверенные приложения» главного окна программы, использовав кнопки «Как доверенный», «Удалить» или «Вкл./Откл.».

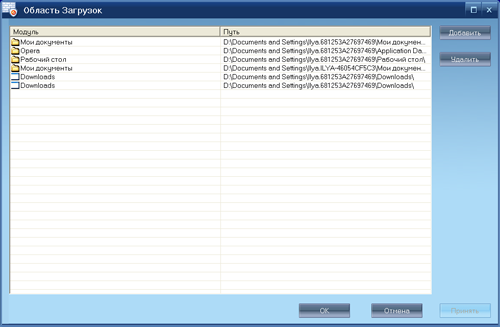

Рисунок 9: Управление областью загрузок в DefenseWall

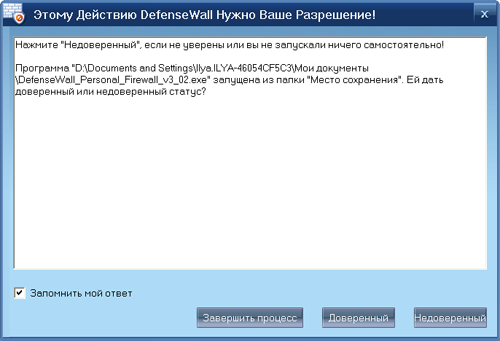

Для упрощения запуска установщиков легитимных программ, полученных из недоверенных источников (например, скачанных через «недоверенный» браузер) в доверенную зону, используются две методики. Первая из них базируется на цифровых подписях исполняемых модулей и списке уже известных производителей ПО. Если такой исполняемый файл стартует из одной из папок, помеченных как «Зона загрузки», он автоматически будет переведён в доверенную зону. Если же модуль неизвестен программе, то DefenseWall спросит пользователя о том, в какой именно зоне он хотел бы запустить его, в доверенной или недоверенной.

Рисунок 10: Контроль запуска установщиков приложений в DefenseWall

Защита конфиденциальных данных при помощи DefenseWall

Для предотвращения похищения конфиденциальных данных (важных файлов, паролей от почты, FTP, сайтов, cookies браузеров и т.д.) существует два основных подхода.

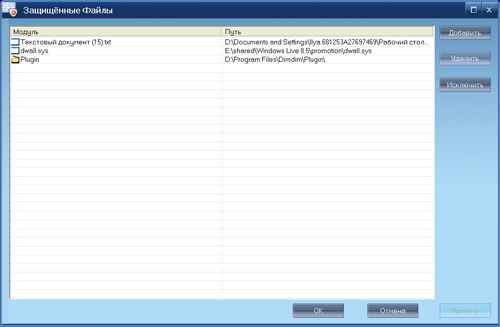

Первый из них – это «Защищённые файлы», где все объекты файловой системы, перечисленные в данном списке, недоступны для доступа со стороны недоверенных процессов.

Рисунок 11: Управление защищенными файлами в DefenseWall

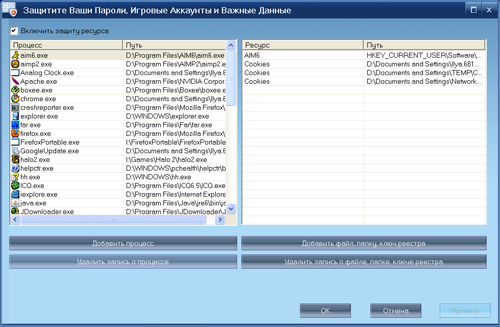

Второй из них – это инновационная «Защита ресурсов», ассоциируя определённые ресурсы (ветки реестра, файлы и папки) с теми программами, которые их могут эксклюзивно использовать в недоверенной зоне. DefenseWall может защитить эти ресурсы от доступа со стороны зловредных кодов, пытающихся украсть пароли либо другие важные данные. В самой программе существует список уже известных программ, для которых осуществляется подобная защита автоматически при установке либо DefenseWall, либо самой программы.

Рисунок 12: Защита ресурсов программ в DefenseWall

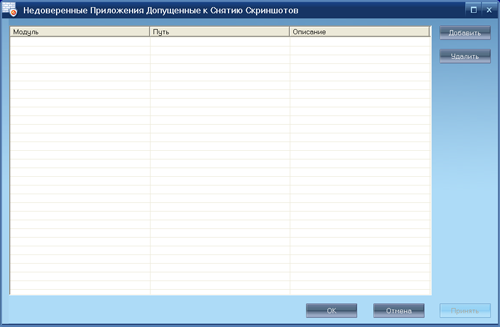

DefenseWall полностью контролирует съём информации с экрана компьютеров из недоверенной зоны. То есть, если недоверенное приложение захочет получить копию окна, созданного доверенным приложением, то данное действие будет заблокировано. Для определённых недоверенных процессов можно разрешить снятие информации с экрана.

Рисунок 13: Исключения в контроле снятия информации с экрана в DefenseWall

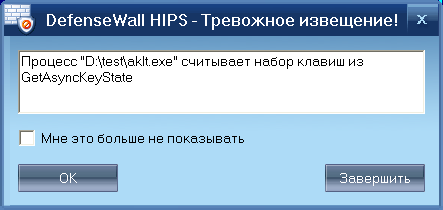

Защита от всевозможных кейлоггеров также присутствует, как от тех, которые работают через установку оконных перехватов, так и снимающие информацию через обращения к клавиатуре. К сожалению, некоторые технологии, присущие кейлоггерам, встречаются и в легитимных приложениях, в таком случае DefenseWall не блокирует их работу, но информирует пользователя о факте присутствия опроса клавиатуры процессом.

Рисунок 14: Извещение о подозрении на кейлоггер в DefenseWall

В редакции DefenseWall Personal Firewall программы присутствует полноценный контроль сетевых подключений, как снаружи, так и изнутри. Компонента контроля подключений процессов к Интернету предупреждает пользователя в случае, если неизвестный недоверенный процесс пытается подключиться к сети. Этим блокируется работа локальных агентов ботнетов. Также, компонентой блокируются атаки из недоверенной зоны на «хорошо известные» порты (например, 445 и 139), что позволяет защищаться от сетевых червяков, проникших за периметр безопасности.

Рисунок 15: Управление списком правил для исходящих соединений в DefenseWall

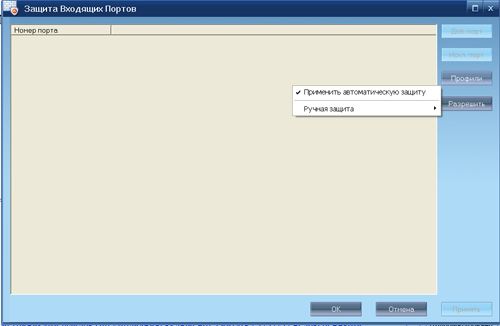

Компонента защиты от внешних подключений блокирует «слушающие» порты, принадлежащие «доверенным» процессам, полностью защищая пользователей от сетевых червей и хакерских атак из Интернета (в условиях загрузки под «доменным контроллером», все необходимые порты открываются автоматически). Если же пользователю необходимо открыть какой-либо порт вручную, то программа предоставляет такую возможность.

Рисунок 16: Контроль входящих подключений в DefenseWall

Самое главное в этой системе контроля Сети то, что она может быть настроена на полностью автоматическое принятие решений, что выгодно отличает её от всех остальных решений в этой области для работы в корпоративном окружении. «Настроил и забыл», что может быть проще?

Настройки DefenseWall

Настройки программы делятся на две части: встроенные, автоматически устанавливаемые списки и ручные настройки.

Автоматические списки позволяют провести предустановку правил для приложений, которые известны DefenseWall. Если что-то программа пропустила, это может быть добавлено вручную. Эти списки относятся к группе «недоверенные приложения» и «защита ресурсов».

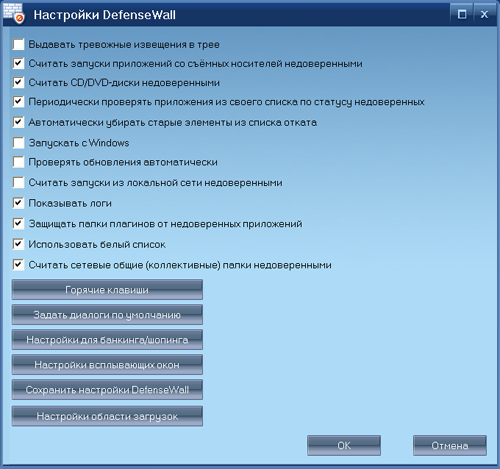

Рисунок 17: Основные настройки в DefenseWall

DefenseWall позволяет устанавливать извлекаемые устройства недоверенными источниками файлов (по умолчанию включено), считать CD/DVD недоверенными (выключено), периодически проверять приложения на предмет появления новых из них, присутствующих во внутреннем списке недоверенных (включено), автоматически убирать элементы из списка отката (включено), запускать GUI-процесс при старте Windows (включено), периодически проверять сайт на предмет появления новых версий программы (включено), считать локальные сетевые ресурсы недоверенными (выключено), записывать логии событий (включено), защищать плагинные папки (включено).

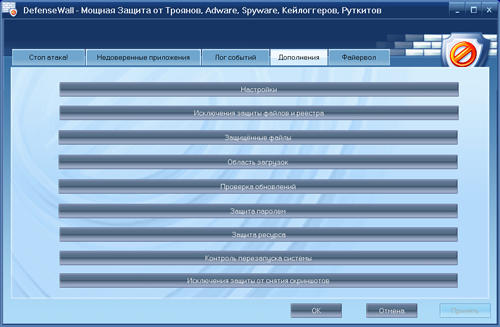

Рисунок 18: Дополнительные функции в DefenseWall

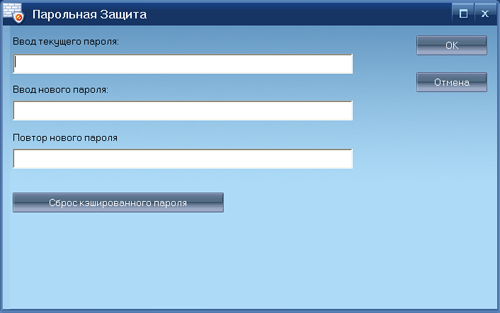

Также можно настроить локальные горячие клавиши для программы, настройки для специального режима онлайн-банкинга, защитить все критические функции, списки и настройки программы паролем.

Рисунок 19: Защита паролем в DefenseWall

Выводы

В DefenseWall реализована иная логика работы по сравнению с традиционными средствами защиты конечных точек. Продукт не требует постоянного обновления антивирусных баз или исполняемых модулей для поддержания высокого уровня защиты.

Использование поведенческих методов анализа (HIPS) и изолированного пространства (песочницы, sendbox) позволяет эффективно противостоять любым видам угроз, даже так называемым атакам «нулевого дня».

К недостаткам текущей версии программы можно отнести изначальное требование определенной квалификации от пользователя, которому нужно будет правильно настроить программу и понимать логику ее работы (исключения и разрешения). В противном случае эффект от ее использования может существенным образом снизиться. Также требует доработки интерфейс программы и ее дружественность к пользователю, особенно недостаточно продвинутым в вопросах безопасности.

Автор: Илья Рабинович